-

![Jak przebiega transformacja cyfrowa biznesu? Jak przebiega transformacja cyfrowa biznesu?]()

Jak przebiega transformacja cyfrowa biznesu?

... pracowników jest obecnie niższa niż w zeszłym roku. Istotny jest również system monitorowania bezpieczeństwa wykorzystywanego oprogramowania, z którego korzysta firma. Niestety w ... zarządów oraz prezesi. Próba badanych firm została dobrana tak, aby w przybliżeniu reprezentowała udział przedsiębiorstw małych, średnich i dużych w krajowej gospodarce ...

-

![Chat GPT: czym zagraża nam generatywna sztuczna inteligencja? [© pixabay.com] Chat GPT: czym zagraża nam generatywna sztuczna inteligencja?]()

Chat GPT: czym zagraża nam generatywna sztuczna inteligencja?

... mld USD i były 51 razy wyższe aniżeli szkody wywołane przez ransomware. Jednak, aby atak BEC się powiódł napastnicy muszą uzyskać dostęp do systemów komputerowych firmy w celu ... minutowego nagrania. Sztuczny głos Joan Stern był tak dobry, że oszukał system biometryczny banku. Sztuczna inteligencja po dobrej stronie mocy Sztuczna inteligencja może ...

Tematy: ChatGPT, AI, sztuczna inteligencja, chatbot, chatboty, cyberataki, fałszywe wiadomości, spam, BEC, bezpieczeństwo IT, poczta e-mail, oszustwa -

![Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem? [© Artur Marciniec - Fotolia.com] Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem?]()

Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem?

... sygnatur oraz blokowaniu spamu, wirusów i podstawowych ataków internetowych. Statyczny system wykrywania sygnatur wkrótce został uzupełniony o wykrywanie heurystyczne (wykrywanie ... używali złośliwego oprogramowania bezplikowego oraz dostępnych narzędzi i rozwiązań IT, aby omijać zabezpieczenia i unikać wykrycia. Zabezpieczenie tak złożonego środowiska ...

Tematy: cyberataki, cyberbezpieczeństwo, ataki hakerów, cyberzagrożenia, phishing, ransomware, spyware, botnet, DDoS -

![Sztuczna inteligencja w polskich firmach. Ciągle niewykorzystany potencjał? [© pixabay.com] Sztuczna inteligencja w polskich firmach. Ciągle niewykorzystany potencjał?]()

Sztuczna inteligencja w polskich firmach. Ciągle niewykorzystany potencjał?

... zarządzania relacjami z klientami korzysta 55% firm. Na drugim miejscu uplasował się system ERP do planowania zasobów przedsiębiorstwa. Został on wskazany jako wdrożony w ... zarządów oraz prezesi. Próba badanych firm została dobrana tak, aby w przybliżeniu reprezentowała udział przedsiębiorstw małych, średnich i dużych w krajowej gospodarce ...

Tematy: nowe technologie, sztuczna inteligencja, chmura, blockchain, metawersum, rozwój firmy, ChatGPT, CRM, ERP -

![Jak działa trojan bankowy i jak się przed nim chronić? [© vchalup - Fotolia.com] Jak działa trojan bankowy i jak się przed nim chronić?]()

Jak działa trojan bankowy i jak się przed nim chronić?

... im na kradzież informacji przechowywanych lub przesyłanych przez system. Warto pamiętać, że cyberprzestępcy na bieżąco dostosowują swoje złośliwe oprogramowanie do nowych systemów czy coraz mocniejszych zabezpieczeń bankowych. Stale udoskonalają ataki i dodają nowe funkcje, aby złośliwe oprogramowanie było jeszcze skuteczniejsze. Dzielą się też ...

-

![Przenośny monitor AOC GAMING 16G3 Przenośny monitor AOC GAMING 16G3]()

Przenośny monitor AOC GAMING 16G3

... w podróży ułatwia zintegrowana w jego obudowie podstawka. Pozwala ona na ustawienie ekranu w trybie klasycznym bądź portretowym (pivot). Dodatkowym ułatwieniem jest system automatycznego obracania obrazu w zależności od położenia wyświetlacza. AOC 16G3 może również sprawdzić się jako pomocniczy wyświetlacz stacjonarny. W jego obudowie znajdują ...

-

![Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie [© R.Studio - Fotolia.com] Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie]()

Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie

... na organizacje podłączone do sieci. To przede wszystkim złodziej informacji atakujący system operacyjny Windows. Na podziemnych forach hakerskich jest sprzedawany jako Malware as ... jak inwazyjne są te techniki i dlaczego musimy wykorzystywać cyberodporność, aby chronić się przed różnymi rodzajami ataków - powiedziała Maya Horowitz, wiceprezes ...

-

![Atak ransomware: płacić okup czy nie płacić? [© Andrey Popov - Fotolia.com] Atak ransomware: płacić okup czy nie płacić?]()

Atak ransomware: płacić okup czy nie płacić?

... rozlewnia Coca-Coli FEMSA, Sony czy Royal Mail. W Polsce zaatakowany został m.in. system Śląskiej Karty Usług Publicznych. Ransomware to usługa O popularności ataków ransomware może ... sytuacjach życiowych sprawdza się tu maksyma: lepiej zapobiegać niż leczyć. Aby zminimalizować ryzyko ataku ransomware, nie warto chodzić na skróty. Najlepszą ochroną ...

-

![Smartfon Samsung Galaxy M34 Smartfon Samsung Galaxy M34]()

Smartfon Samsung Galaxy M34

... i stabilne nagrania wideo. Galaxy M34 objęty jest 5 letnim programem aktualizacji zabezpieczeń oraz czterema aktualizacjami systemu operacyjnego. Za bezpieczeństwo odpowiada uznany system Samsung Knox, który pozwala chronić zarówno urządzenie jak i znajdujące się na nim dane.

-

![Boże Narodzenie coraz bliżej. Na co uważać podczas zakupów online? Boże Narodzenie coraz bliżej. Na co uważać podczas zakupów online?]()

Boże Narodzenie coraz bliżej. Na co uważać podczas zakupów online?

... względu na wiek. Ponieważ wszyscy potrzebujemy wsparcia w tej nierównej walce, w OLX wprowadziliśmy system dodatkowego ostrzegania. Każdy użytkownik platformy widzi ostrzeżenie za każdym razem, ... zwykle te najcenniejsze informacje podajemy sami… Ataki są tak przeprowadzane, aby oddziaływać na nasze emocje. Wywiera się na nas presję, wzbudza obawy, ...

-

![Europejczycy nadal zdecydowanie popierają Ukrainę [© pixabay.com] Europejczycy nadal zdecydowanie popierają Ukrainę]()

Europejczycy nadal zdecydowanie popierają Ukrainę

... państw członkowskich i zgadza się, że UE ma wystarczającą siłę i narzędzia, aby bronić interesów gospodarczych Europy w gospodarce światowej. Ponad trzy czwarte Europejczyków (77 ... jest za wspólną europejską polityką migracyjną, a 68 proc. popiera wspólny europejski system azylowy. Jednocześnie trzy czwarte respondentów (75 proc.) opowiada się ...

-

![Igrzyska olimpijskie na celowniku cyberprzestępców Igrzyska olimpijskie na celowniku cyberprzestępców]()

Igrzyska olimpijskie na celowniku cyberprzestępców

... starali się wykorzystywać wydarzenie, organizować fałszywe konkursy tematyczne po to, aby zwiększyć szanse na przekonanie użytkowników do otwierania wiadomości i klikania linków. ... pomiary czasów są cyfrowe. Wyobraźmy sobie konsekwencje ingerencji w system alarmów przeciwpożarowych w hotelach zamieszkanych przez faworytów określonej konkurencji, ...

-

![Jak generatywna sztuczna inteligencja może zmienić kształt bankowości? [© pixabay.com] Jak generatywna sztuczna inteligencja może zmienić kształt bankowości?]()

Jak generatywna sztuczna inteligencja może zmienić kształt bankowości?

... klientów w odpowiedni kontekstowo sposób. Dziś wielu klientów banku próbuje ominąć system czatu, aby dotrzeć do konsultanta – to może się w przyszłości zmienić. Doradztwo majątkowe ... wyzwania, którym banki muszą stawić czoła. Poufność danych - aby zapewnić prywatność, banki mogłyby selektywnie korzystać z modeli sztucznej inteligencji o zamkniętym ...

-

![Na czym polega atak APT? Jak się obronić? Na czym polega atak APT? Jak się obronić?]()

Na czym polega atak APT? Jak się obronić?

... . Z kolei Amerykanie są autorami jednego z najgłośniejszych ataków APT – Stuxnet zaatakował system komputerowy reaktora atomowego Bushehr, a jego zadaniem było zatrzymanie prac ... ekstremalnych przypadkach nawet lata. Napastnicy bardzo starannie planują i projektują atak, aby móc jak najdłużej pozostawać w sieci ofiary. Przeprowadzenie ataku typu APT ...

-

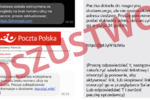

![Wstrzymana paczka? Uważaj, to może być phishing Wstrzymana paczka? Uważaj, to może być phishing]()

Wstrzymana paczka? Uważaj, to może być phishing

... link z takiej wiadomości adresat kierowany jest na stronę, która wyłudza dane. Aby uchronić się przed phishingiem, warto zwrócić uwagę na kilka ważnych ... CVC/CVV oraz dat ważności. Warto zainstalować oprogramowanie antywirusowe i na bieżąco aktualizować system operacyjny. W przypadku chęci weryfikacji otrzymanej wiadomości należy ją przesłać na ...

-

![Branża IT: koniec czy ciąg dalszy prosperity? [© RAEng_Publications z Pixabay] Branża IT: koniec czy ciąg dalszy prosperity?]()

Branża IT: koniec czy ciąg dalszy prosperity?

... bezpośrednie korzyści dla całego sektora. Wszyscy jesteśmy świadomi, że obecny system edukacji, oparty na przestarzałym modelu pruskim, wymaga reformy, szczególnie w obliczu globalnych ... zupełnie naturalne staje się budowanie zróżnicowanych wiekowo zespołów. Jednak aby takie zespoły mogły sprawnie i efektywnie funkcjonować konieczne będzie wyrównanie ...

-

![Cyberprzestępcy to już nie są "zwykli" hakerzy [© Focus Pocus LTD - Fotolia.com] Cyberprzestępcy to już nie są "zwykli" hakerzy]()

Cyberprzestępcy to już nie są "zwykli" hakerzy

... badania. Nowe odkrycie na horyzoncie W styczniu badacze Check Point Research zidentyfikowali nowy system dystrybucji ruchu (TDS) o nazwie VexTrio, który pomagał ponad 60 ... mówi Maya Horowitz, wiceprezes ds. badań w Check Point Software. - Aby zachować bezpieczeństwo, użytkownicy i organizacje powinny traktować priorytetowo regularne aktualizacje ...

-

![Jak AI zmieni e-commerce? Trendy 2024 [© Alexandra_Koch z Pixabay] Jak AI zmieni e-commerce? Trendy 2024]()

Jak AI zmieni e-commerce? Trendy 2024

... sklepów – mówi Jurand Markiewicz, Program Developer z IdoSell. Celem wykorzystania mechanizmów optymalizacji cen jest z reguły wygenerowanie maksymalnego zysku przy minimalnych stratach. System może również uwzględniać specyfikę danego kanału sprzedaży, sterując cenami tak, żeby osiągać indywidualne cele w obrębie każdego z kanałów czy też rynków ...

-

![Inwestycje w nieruchomości komercyjne na poziomie z 2010 roku [© hansenn - Fotolia.com] Inwestycje w nieruchomości komercyjne na poziomie z 2010 roku]()

Inwestycje w nieruchomości komercyjne na poziomie z 2010 roku

... Real Estate Poland. W Polsce ze względu na stabilny rynek najmu i relatywnie niższą niż w pozostałej części Europy skalę przecen, większość inwestorów i system bankowy nie powinni mieć problemów z refinansowaniem kredytów dla nieruchomości komercyjnych znajdujących się w portfelu. Także spodziewane obniżenie stóp procentowych w strefie euro ...

-

![Cyberataki zero day groźniejsze niż myślisz. Jak się bronić? Cyberataki zero day groźniejsze niż myślisz. Jak się bronić?]()

Cyberataki zero day groźniejsze niż myślisz. Jak się bronić?

... ofensywę na starszych i niewspieranych wersjach programów, czy systemów. Warto również wykonywać kopię ważnych plików i danych, aby zapobiec ich utracie i w razie wypadku przywrócić system do poprzedniego stanu. Jednym z kluczowych narzędzi w zwalczaniu ataków zero day jest oprogramowanie antywirusowe. Dzięki zaawansowanym technologiom ...

-

![Polacy a transformacja energetyczna. Są szanse na sukces? Polacy a transformacja energetyczna. Są szanse na sukces?]()

Polacy a transformacja energetyczna. Są szanse na sukces?

... 35% respondentów ma przekonanie, że może inwestować więcej czasu i środków, aby korzystać z energii w sposób bardziej zrównoważony (27% nie jest tego pewna ... ponad jedna trzecia konsumentów zamierza zainwestować w energooszczędny sprzęt AGD, izolację domu i system monitorowania energii w ciągu najbliższych trzech lat. Aż 34% Polaków chce zainstalować ...

-

![Rotacja na rynku pracy pozostaje stabilna [© Jakub Jirsák - Fotolia.com] Rotacja na rynku pracy pozostaje stabilna]()

Rotacja na rynku pracy pozostaje stabilna

... że w ich firmie tak właśnie jest. 58 proc. badanych podkreśla, że system wynagrodzeń w firmie jest dla nich czytelny i jasny, choć wyraźnie rzadziej deklarują tak ... drogowskazem dla pracowników, co powinni zrobić, jakie kompetencje zdobyć lub rozwinąć, aby liczyć na awans lub podwyżkę – podkreśla Monika Hryniszyn, Regional HR leader Northern ...

-

![Co oferuje odświeżony HUAWEI MateBook 14? [© Huawei] Co oferuje odświeżony HUAWEI MateBook 14?]()

Co oferuje odświeżony HUAWEI MateBook 14?

... , powiększać i przewijać wybrane elementy. Wystarczy przesunąć trzema palcami w dół, aby zrobić zrzut ekranu i automatycznie rozpoznać tekst, który później można wygodnie skopiować ... laptop powinien być nieodczuwalny dla użytkownika i jego otoczenia. Całość uzupełnia system Windows 11 Home. Więcej możliwości HUAWEI MateBook 14 2024 został wyposażony ...

-

![Przywództwo a efektywność pracownika i organizacji [© katemangostar na Freepik] Przywództwo a efektywność pracownika i organizacji]()

Przywództwo a efektywność pracownika i organizacji

... organizacjami, jak również wskazać pewne nisze, które warto zidentyfikować i doskonalić, aby pozyskać jeszcze lepsze wyniki biznesowe. Istnieją różne koncepcje przywództwa. ... L.Iacocca, legendarny prezes Forda i Chryslera, pisze: „Zacząłem wtedy tworzyć system zarządzania, który stosuję do dziś. Przez wszystkie te lata, w regularnych odstępach ...

-

![Ransomware kradnie dane. Hasła w Google Chrome nie są bezpieczne Ransomware kradnie dane. Hasła w Google Chrome nie są bezpieczne]()

Ransomware kradnie dane. Hasła w Google Chrome nie są bezpieczne

... w przeglądarkę nie jest bezpiecznym rozwiązaniem, co pokazuje ostatni incydent. Silny system zarządzania hasłami oraz uwierzytelnianie wieloskładnikowe mogą znacząco zmniejszyć ryzyko nieautoryzowanego dostępu ... dostosowują swoje taktyki do stosowanych zabezpieczeń, próbując je ominąć. Ważne jest, aby poświęcić czas na zrozumienie stosowanych przez ...

-

![Sztuczna inteligencja: szansa biznesu czy zagrożenie dla pracowników? [© Freepik] Sztuczna inteligencja: szansa biznesu czy zagrożenie dla pracowników?]()

Sztuczna inteligencja: szansa biznesu czy zagrożenie dla pracowników?

... jest transformacja cyfrowa stanowiąca dla biznesu priorytet, również w Polsce. Wśród osób zarządzających organizacjami rośnie jednak świadomość, że ten proces to system naczyń połączonych. Dlatego też inwestycje w narzędzia bazujące na AI, nie są równoznaczne z zaniechaniem innych projektów w najnowsze rozwiązania technologiczne. W całym procesie ...

-

![Czym jest bloatware i jak się go pozbyć? Czym jest bloatware i jak się go pozbyć?]()

Czym jest bloatware i jak się go pozbyć?

... Producenci sprzętu zazwyczaj nakłaniają do korzystania z aplikacji opatrzonych ich logotypem, aby wzmacniać świadomość swojej marki. Zdarza się, że bloatware instalowany jest wraz ... znaczących korzyści, co odróżnia je od aplikacji wbudowanych na stałe w system operacyjny, koniecznych do jego poprawnej pracy. Bloatware po prostu niepotrzebnie zajmuje ...

-

![Czy AI pomoże ograniczyć oszustwa finansowe? Czy AI pomoże ograniczyć oszustwa finansowe?]()

Czy AI pomoże ograniczyć oszustwa finansowe?

... blokować je, zanim dojdzie do kradzieży. AI samo się nie wyszkoli Aby sztuczna inteligencja działała precyzyjnie, musi być zasilana ogromną ilością danych. ... możliwe jest uruchamianie milionów potencjalnych scenariuszy przestępstw finansowych, a rozwijany system identyfikacji oszustw staje się bardziej precyzyjny i efektywny. Symulacje dla bankowości ...

-

![Kasyna internetowe: miliony strat w budżecie państwa [© Freepik] Kasyna internetowe: miliony strat w budżecie państwa]()

Kasyna internetowe: miliony strat w budżecie państwa

... kasyna internetowe? Rynek hazardu w Polsce jest ściśle uregulowany prawnie. Aby prowadzić w Polsce lokal z kasynem, konieczna jest koncesja. Zupełnie inaczej sytuacja ... dla konsumenta, rynku i budżetu państwa rozwiązań pośrednich i kompromisowych jak np. system licencji. Na tym rozwiązaniu nikt nie straci, państwowy monopolista również. Jak ...

Tematy: gry hazardowe, gry losowe, zakłady hazardowe, hazard, kasyna online, kasyna, podatek od gier -

![Walentynkowe zakupy online. Jak nie dać się oszukać? Walentynkowe zakupy online. Jak nie dać się oszukać?]()

Walentynkowe zakupy online. Jak nie dać się oszukać?

... praktyką jest powściągliwość w klikaniu linków, zwłaszcza w wiadomościach z „super promocjami”, które, aby móc z nich „skorzystać”, wymagają szybkiego działania. Lepiej ręcznie wpisać w ... instalowane na urządzeniu bez wiedzy użytkownika. Może kraść dane, uszkodzić system lub instalować szkodliwe programy. Phishing – próby wyłudzenia danych logowania, ...

-

![Haktywiści - cyfrowi bojownicy czy cyberprzestępcy? Haktywiści - cyfrowi bojownicy czy cyberprzestępcy?]()

Haktywiści - cyfrowi bojownicy czy cyberprzestępcy?

... , np. poprzez automatyzowane wysyłanie do nich wielu zapytań. Zaatakowany system, nie będąc w stanie przetworzyć tak dużej liczby komunikatów, przestaje działać. W ... Polsce. Niektórzy aktywiści dokonują bezpośredniej ingerencji w kod źródłowy atakowanej strony internetowej, aby przedstawić jej właściciela w negatywnym świetle. Może być to zmiana ...

-

![Jakie złośliwe programy atakują polskie sieci na początku 2025 roku? [© Freepik] Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?]()

Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?

... skłaniają użytkowników do pobrania rzekomej aktualizacji przeglądarki. W rzeczywistości infekuje system, instalując dodatkowe złośliwe oprogramowanie, które może posłużyć do dalszych ataków, ... trwałego dostępu poprzez tworzenie zaplanowanych zadań. Jak się chronić? Aby skutecznie przeciwdziałać tego typu zagrożeniom, eksperci Check Pointa zalecają ...

-

![Basel AML Index: czy Polska radzi sobie z praniem brudnych pieniędzy? [© Freepik] Basel AML Index: czy Polska radzi sobie z praniem brudnych pieniędzy?]()

Basel AML Index: czy Polska radzi sobie z praniem brudnych pieniędzy?

... i znajduje odzwierciedlenie w najważniejszych wnioskach płynących z tegorocznego rankingu. Polski system prawny jest zgodny z technicznymi standardami międzynarodowymi, ... pominąć kwestii utrzymywania kultury szkoleń, szczególnie warsztatów z praktykami z obszaru AML, aby poszczególne wprowadzane procedury były drogowskazem i realnym wsparciem na co ...

-

![Acer: z nowym rokiem nowa oferta Acer: z nowym rokiem nowa oferta]()

Acer: z nowym rokiem nowa oferta

... lub rozbudowę pamięci masowej, bez potrzeby otwierania obudowy. Opcjonalny system IDE-RAID oraz obsługa systemu SCSI RAID są łatwym i ekonomicznym ... PCI-X, dostępna w 4 slotach z 8 istniejących w serwerze pozwala uniknąć takich niespodzianek. Ponadto, aby kontrukcję serwera uczynić maksymalnie bezpieczną w obudowie znalazło się miejsce na 2 zasilacze ...

-

![Nowa generacja komunikacji bezprzewodowej Nowa generacja komunikacji bezprzewodowej]()

Nowa generacja komunikacji bezprzewodowej

... niewielkiego, urządzenia pełniącego m.in. funkcję pagera, radiotelefonu i telefonu komórkowego. Urządzenie jest pozbawione typowej klawiatury numerycznej - zamiast klawiatury ma system rozpoznawania poleceń wydawanych głosem i przechylany klawisz-kursor, jak w konsolach gier wideo. Jest również wyposażony pamięć do przechowywania dźwięku i obrazów ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Chat GPT: czym zagraża nam generatywna sztuczna inteligencja? [© pixabay.com] Chat GPT: czym zagraża nam generatywna sztuczna inteligencja?](https://s3.egospodarka.pl/grafika2/ChatGPT/Chat-GPT-czym-zagraza-nam-generatywna-sztuczna-inteligencja-253149-150x100crop.jpg)

![Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem? [© Artur Marciniec - Fotolia.com] Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem?](https://s3.egospodarka.pl/grafika2/cyberataki/Ewolucja-cyberatakow-i-cyberbezpieczenstwa-Jak-atakujacy-i-obroncy-ucza-sie-od-siebie-nawzajem-253844-150x100crop.jpg)

![Sztuczna inteligencja w polskich firmach. Ciągle niewykorzystany potencjał? [© pixabay.com] Sztuczna inteligencja w polskich firmach. Ciągle niewykorzystany potencjał?](https://s3.egospodarka.pl/grafika2/nowe-technologie/Sztuczna-inteligencja-w-polskich-firmach-Ciagle-niewykorzystany-potencjal-253933-150x100crop.jpg)

![Jak działa trojan bankowy i jak się przed nim chronić? [© vchalup - Fotolia.com] Jak działa trojan bankowy i jak się przed nim chronić?](https://s3.egospodarka.pl/grafika2/trojany-bankowe/Jak-dziala-trojan-bankowy-i-jak-sie-przed-nim-chronic-254455-150x100crop.jpg)

![Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie [© R.Studio - Fotolia.com] Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Emotet-najwiekszym-cyberzagrozeniem-w-Polsce-a-Formbook-na-swiecie-255318-150x100crop.jpg)

![Atak ransomware: płacić okup czy nie płacić? [© Andrey Popov - Fotolia.com] Atak ransomware: płacić okup czy nie płacić?](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Atak-ransomware-placic-okup-czy-nie-placic-255394-150x100crop.jpg)

![Europejczycy nadal zdecydowanie popierają Ukrainę [© pixabay.com] Europejczycy nadal zdecydowanie popierają Ukrainę](https://s3.egospodarka.pl/grafika2/Ukraina/Europejczycy-nadal-zdecydowanie-popieraja-Ukraine-256726-150x100crop.jpg)

![Jak generatywna sztuczna inteligencja może zmienić kształt bankowości? [© pixabay.com] Jak generatywna sztuczna inteligencja może zmienić kształt bankowości?](https://s3.egospodarka.pl/grafika2/generatywna-sztuczna-inteligencja/Jak-generatywna-sztuczna-inteligencja-moze-zmienic-ksztalt-bankowosci-257292-150x100crop.jpg)

![Branża IT: koniec czy ciąg dalszy prosperity? [© RAEng_Publications z Pixabay] Branża IT: koniec czy ciąg dalszy prosperity?](https://s3.egospodarka.pl/grafika2/branza-IT/Branza-IT-koniec-czy-ciag-dalszy-prosperity-257920-150x100crop.jpg)

![Cyberprzestępcy to już nie są "zwykli" hakerzy [© Focus Pocus LTD - Fotolia.com] Cyberprzestępcy to już nie są "zwykli" hakerzy](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberprzestepcy-to-juz-nie-sa-zwykli-hakerzy-258057-150x100crop.jpg)

![Jak AI zmieni e-commerce? Trendy 2024 [© Alexandra_Koch z Pixabay] Jak AI zmieni e-commerce? Trendy 2024](https://s3.egospodarka.pl/grafika2/AI/Jak-AI-zmieni-e-commerce-Trendy-2024-258093-150x100crop.jpg)

![Inwestycje w nieruchomości komercyjne na poziomie z 2010 roku [© hansenn - Fotolia.com] Inwestycje w nieruchomości komercyjne na poziomie z 2010 roku](https://s3.egospodarka.pl/grafika2/inwestorzy/Inwestycje-w-nieruchomosci-komercyjne-na-poziomie-z-2010-roku-258317-150x100crop.jpg)

![Rotacja na rynku pracy pozostaje stabilna [© Jakub Jirsák - Fotolia.com] Rotacja na rynku pracy pozostaje stabilna](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rotacja-na-rynku-pracy-pozostaje-stabilna-259336-150x100crop.jpg)

![Co oferuje odświeżony HUAWEI MateBook 14? [© Huawei] Co oferuje odświeżony HUAWEI MateBook 14?](https://s3.egospodarka.pl/grafika2/Huawei-MateBook/Co-oferuje-odswiezony-HUAWEI-MateBook-14-260068-150x100crop.jpg)

![Przywództwo a efektywność pracownika i organizacji [© katemangostar na Freepik] Przywództwo a efektywność pracownika i organizacji](https://s3.egospodarka.pl/grafika2/efektywnosc-pracownikow/Przywodztwo-a-efektywnosc-pracownika-i-organizacji-261522-150x100crop.jpg)

![Sztuczna inteligencja: szansa biznesu czy zagrożenie dla pracowników? [© Freepik] Sztuczna inteligencja: szansa biznesu czy zagrożenie dla pracowników?](https://s3.egospodarka.pl/grafika2/nowe-technologie/Sztuczna-inteligencja-szansa-biznesu-czy-zagrozenie-dla-pracownikow-262016-150x100crop.jpg)

![Kasyna internetowe: miliony strat w budżecie państwa [© Freepik] Kasyna internetowe: miliony strat w budżecie państwa](https://s3.egospodarka.pl/grafika2/gry-hazardowe/Kasyna-internetowe-miliony-strat-w-budzecie-panstwa-263992-150x100crop.jpg)

![Jakie złośliwe programy atakują polskie sieci na początku 2025 roku? [© Freepik] Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Jakie-zlosliwe-programy-atakuja-polskie-sieci-na-poczatku-2025-roku-264938-150x100crop.jpg)

![Basel AML Index: czy Polska radzi sobie z praniem brudnych pieniędzy? [© Freepik] Basel AML Index: czy Polska radzi sobie z praniem brudnych pieniędzy?](https://s3.egospodarka.pl/grafika2/pranie-brudnych-pieniedzy/Basel-AML-Index-czy-Polska-radzi-sobie-z-praniem-brudnych-pieniedzy-265037-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)