-

![Modelowanie biznesowe czyli pilnowanie hochsztaplerów Modelowanie biznesowe czyli pilnowanie hochsztaplerów]()

Modelowanie biznesowe czyli pilnowanie hochsztaplerów

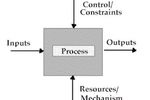

... jest to tylko opis tego co się w firmie aktualnie dzieje. Czemu to jest złe? Wyobraźmy sobie, że chcemy zaprojektować skuteczny system wynagrodzeń a zacna firma, która ma go wdrożyć ankietuje w tym celu pracowników firmy pytając jak są wynagradzani i jak chcą być wynagradzani ...

-

![Allegro na Cisco [© violetkaipa - Fotolia.com] Allegro na Cisco]()

Allegro na Cisco

... największe przełączniki Cisco Systems Catalyst 6509. Projekt i wdrożenie wykonał IBM. Nowy system zapewnia Allegro.pl zabezpieczenie transakcji dokonywanych przez portal zarówno ... sieci. „Jednym z wymogów stawianych przez Allegro było wykonanie wdrożenia w taki sposób, aby nie zmieniać obecnej struktury sieci ani adresacji IP. Wymagało to integracji ...

-

![Bezpłatny audyt sieci [© Nmedia - Fotolia.com] Bezpłatny audyt sieci]()

Bezpłatny audyt sieci

... hosting eliminując potrzebę instalacji i utrzymania systemu do zarządzania lukami w zabezpieczeniach przez użytkownika. Obecni i potencjalni klienci uzyskują dostęp do portalu aby móc skonfigurować indywidualne ustawienia skanowania luk w zabezpieczeniach i zarządzać nimi oraz zapoznać się ze swoją zewnętrzną sytuacją w zakresie bezpieczeństwa za ...

-

![Nowa pamięć Gigabyte [© violetkaipa - Fotolia.com] Nowa pamięć Gigabyte]()

Nowa pamięć Gigabyte

... największych. Pamięć Gigabyte i-RAM instaluje się w komputerze w standardowym slocie PCI, a system rozpoznaje urządzenie jako typowy dysk twardy Serial ATA. Sprzęt posiada ... po wyczerpaniu się baterii zawartość pamięci znika bezpowrotnie. Jak twierdzi producent, system Windows XP zainstalowany na pamięci i-RAM uruchamia się ok. 13-razy szybciej, ...

-

![Migracje ERP 1995-2004 Migracje ERP 1995-2004]()

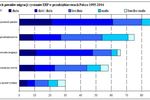

Migracje ERP 1995-2004

Okazuje się, że nie tylko funkcjonalność, ale i przemiany kapitałowe, a co za tym idzie zmiany organizacyjne są najważniejszymi czynnikami stymulującymi migracje systemów ERP w przedsiębiorstwach w Polsce. Takie jest przesłanie najnowszego raportu DiS poświęconego migracjom systemów ERP w Polsce w ciągu ostatnich 10 lat. Wydany w październiku ...

-

![VIA: platforma serwerowa 1U VIA: platforma serwerowa 1U]()

VIA: platforma serwerowa 1U

... , dostępności lub zrównoważenia obciążenia. Mechanizm VIA PadLock Security Engine wbudowany w każdy procesor VIA Eden-N ma kwantowy generator liczb losowych oraz system szyfrowania AES o takiej sile, jak rozwiązania stosowane przez instytucje wojskowe. Technologie te dają konstruktorom systemów narzędzia zabezpieczania danych przechowywanych ...

-

![BMW i Samsung: wspólne multimedia BMW i Samsung: wspólne multimedia]()

BMW i Samsung: wspólne multimedia

... oglądać zdjęcia i wideoklipy. W pamięci SGH-i300 można zapisać około 1000 ulubionych przebojów w formacie MP3 i odtwarzać je w czasie jazdy przez samochodowy system audio, zapewniający znakomitą jakość dźwięku. SGH-i300 może być wbudowany w centralną konsolę BMW i współpracuje z platformą informacyjno-rozrywkową, która – podobnie jak pozostałe ...

-

![FortiMail-2000: ochrona dla dużych firm [© violetkaipa - Fotolia.com] FortiMail-2000: ochrona dla dużych firm]()

FortiMail-2000: ochrona dla dużych firm

... ochrony poczty elektronicznej przed spamem i wirusami komputerowymi. Wykorzystują system operacyjny FortiOS i zaawansowane procesory analizy treści FortiASIC. ... nowych kombinacji tych wartości FortiMail wprowadza opóźnienie w komunikacji z podejrzanym serwerem, aby zweryfikować jego intencje. Ponadto, wersja 2.2 firmware’u zawiera ponad 600 reguł ...

-

![Tydzień 5/2006 (30.01-05.02.2006) [© RVNW - Fotolia.com] Tydzień 5/2006 (30.01-05.02.2006)]()

Tydzień 5/2006 (30.01-05.02.2006)

... nad obniżeniem górnej stawki podatkowej z 40% do 30% i podniesienie progów tak, aby podatnicy obecnie rozliczający się według stawki 30% płacili podatek 19%, Według ... ) nie mogłyby przekroczyć ogłaszanych przez wojewodów średnich kosztów budowy w danym powiecie. Cały system tanich kredytów ma kosztować budżet w ciągu sześciu lat ok. 6,2 mld ...

-

![Hakerzy znajdują ofiary w Google [© stoupa - Fotolia.com] Hakerzy znajdują ofiary w Google]()

Hakerzy znajdują ofiary w Google

... sytuacji, w której hakerzy używają Google i inne mechanizmy wyszukiwarek do tego, aby znaleźć w Internecie poufne informacje. Hakerzy korzystają z wyszukiwarek, żeby pomagać sobie we ... jakie zamieszczają na swoich stronach internetowych oraz okresowo kontrolować swój system używając narzędzi takich jak GooScan czy Site Digger, bezpłatnych narzędzi ...

-

![Panda: antywirus dla smartfonów [© Nmedia - Fotolia.com] Panda: antywirus dla smartfonów]()

Panda: antywirus dla smartfonów

... beta programu Panda MobileSecurity, który ochrania smartfony z systemem Symbian 60. Nowy program skanuje w czasie rzeczywistym wewnętrzną pamięć, karty pamięci i cały system. Aby zapobiec infekcji, kontroli poddawane są wszystkie informacje, jakie docierają do telefonu, czyli wiadomości SMS, MMS i email, pliki oraz wizytówki otrzymane ...

-

![Microsoft chce rywalizować z Google i Yahoo! [© stoupa - Fotolia.com] Microsoft chce rywalizować z Google i Yahoo!]()

Microsoft chce rywalizować z Google i Yahoo!

... wprowadzeniem na rynek niektórych nowych kluczowych produktów, takich jak nowy komputerowy system operacyjny Windows Vista i nowy zestaw produktów oprogramowania Office 12 – twierdzą ... MSN Microsoftu – „Ludzie myślą o aplikacjach, kiedy myślą o rozmowie z kimś - staramy się, aby nasze produkty były skoncentrowane na związkach”. To właśnie dlatego ...

-

![Rynek franchisingu w Polsce 2005 [© Scanrail - Fotolia.com] Rynek franchisingu w Polsce 2005]()

Rynek franchisingu w Polsce 2005

... system, specjalizująca się w doradztwie z zakresu franchisingu, już po raz czwarty prezentuje raport o rynku ... emisji akcji czy wejścia inwestora finansowego - szansą rozwoju i sposobem na szybkie poszerzenie własnej sieci tak, aby efektywnie korzystać z efektu skali. Z kolei systemy agencyjne są tworzone przez bardzo duże przedsiębiorstwa w celu ...

-

![Trojan kontra korporacje [© stoupa - Fotolia.com] Trojan kontra korporacje]()

Trojan kontra korporacje

... przesyłane w dużych korporacjach. Nowy trojan generuje autora listu elektronicznego, aby zachować wrażenie listu wewnętrznego od pracownika danego koncernu. W momencie, gdy otworzony zostanie bezwiednie załącznik takiej wiadomości, wirus atakuje cały system i jednocześnie pozostaje w ukryciu, wykorzystując kod źródłowy. Następnie kradnie dane ...

-

![Luka w Microsoft Word [© Nmedia - Fotolia.com] Luka w Microsoft Word]()

Luka w Microsoft Word

... spreparowanego dokumentu, atakujący może wykonać dowolny kod w systemie. W szczególności, jeśli system używany jest przez użytkownika z przywilejami Administratora, może zostać przejęta nad ... ataku. W chwili obecnej nie jest dostępna poprawka na opisaną lukę. Aby uniknąć zagrożenia, należy nie otwierać dokumentów Office niewiadomego pochodzenia, w ...

-

![Biznesowy notebook Toshiba Tecra A8 Biznesowy notebook Toshiba Tecra A8]()

Biznesowy notebook Toshiba Tecra A8

... wyposażona w wiele funkcji systemu bezpieczeństwa EasyGuard jak np.: trójosiowy czujnik przeciążeń odłączający głowicę twardego dysku w czasie upadku, magnezową obudowę, system haseł zabezpieczających komputer i twardy dysk, zamek Kensington, wbudowaną w obudowę ekranu antenę. Nowy komputer wyposażony jest w technologię mobilną Intel® Centrino ...

-

![Abytaniej.pl: promocje online [© stoupa - Fotolia.com] Abytaniej.pl: promocje online]()

Abytaniej.pl: promocje online

... . Jego treść tworzą sami internauci, dodając informacje o obniżkach i budując ranking najbardziej godnych polecenia okazji. Główną zasadą działania Abytaniej.pl jest system poleceń, mający zagwarantować, że w serwisie znajdą się najciekawsze i najbardziej intratne promocje z e-sklepów. Internauci głosują na okazje – kupony, rabaty czy obniżki ...

-

![Przenośny dysk twardy Toshiba 200 GB Przenośny dysk twardy Toshiba 200 GB]()

Przenośny dysk twardy Toshiba 200 GB

... obudowie z niebieską diodą wskazującą zasilanie urządzenia. Jego wymiary to 125 mm na 78 mm i 17 mm wysokości. Ddysk wyposażono w przeciwwstrząsowy system mocowania i wentylacji. Oferta zewnętrznych dysków twardych USB formatu 2,5 cala obejmuje obecnie modele o pojemności: 80 GB, 120 GB i 200 GB. Dyski ...

-

![Cyfrowa lustrzanka Samsung GX-10 Cyfrowa lustrzanka Samsung GX-10]()

Cyfrowa lustrzanka Samsung GX-10

Firma Samsung Camera wprowadziła do sprzedaży nową cyfrową lustrzankę jednoobiektywową - model GX-10. Aparat posiada między innymi sensor CCD oraz system mechanicznej stabilizacji obrazu OPS. GX-10 wyposażony został w sensor CCD typu APS-C o efektywnej rozdzielczości 10.2 magapiksela. Zastosowanie pentapryzmatu zapewnia czysty obraz. ...

-

![Dwurdzeniowy notebook BenQ Joybook Dwurdzeniowy notebook BenQ Joybook]()

Dwurdzeniowy notebook BenQ Joybook

... komputera (z VAT) 3770 zł. Dystrybutorem notebooków BenQ w Polsce jest firma: Pronox Technology SA. Dane techniczne: Procesor Intel® Centrino Dual Core System operacyjny: MS Windows Vista ready Pamięć RAM: 1GB DDR2 (2GB max.) Dysk HDD: 100GB SATA Karta grafiki: nVidia GeForce Go ...

-

![Mac OS X Leopard w październiku 2007 [© Nmedia - Fotolia.com] Mac OS X Leopard w październiku 2007]()

Mac OS X Leopard w październiku 2007

... . System Leopard, który ma ukazać się na rynku w październiku, wprowadza ponad 300 nowych cech. Leopard zawiera nowego Docka z cechą Stacks, która ułatwia uporządkowanie bałaganu spowodowanego rzeczami ściąganymi przez przeglądarkę i pocztę. Poprzez kliknięcie myszą, użytkownik może przenieść na górę zawartość stosu, aby łatwiej ...

-

![DreamSystem - groźny program dla hakerów DreamSystem - groźny program dla hakerów]()

DreamSystem - groźny program dla hakerów

Laboratorium Panda Software odkryło nowe narzędzie hakerskie o nazwie DreamSystem. Narzędzie to umożliwia przeprowadzanie rozproszonych ataków typu DoS (Denial of Service) i pobieranie złośliwych kodów. DreamSystem był sprzedawany na kilku forach internetowych, a jego cena (ok. 750 dolarów) obejmowała również bezpłatne aktualizacje. DreamSystem to ...

Tematy: DreamSystem, boty DreamSocks, ataki DoS, boty, ataki hakerów, bot, program dla hakerów, hakerzy -

![Multimedialne notebooki Acer Aspire 5720 Multimedialne notebooki Acer Aspire 5720]()

Multimedialne notebooki Acer Aspire 5720

... wyposażone są w wyświetlacz Acer CrystalBrite o przekątnej 15,4", kamerę CrystalEye 0.3Mpix oraz system dźwięku dookólnego Dolby Home Theater Virtual. Nowe modele Acer posiadają także pakiet multimedialny Arcade Deluxe oraz system dźwiękowy Dolby Digital Live. Notebooki oferowane są z preinstalowanymi systemami operacyjnym Microsoft: Windows ...

-

![Lekki notebook ARISTO Slim 1300 Lekki notebook ARISTO Slim 1300]()

Lekki notebook ARISTO Slim 1300

... - Santa Rosa i wyposażony jest w kartę sieciową Intel Next-Gen Wireless-N oraz system szyfrowania (TPM). ARISTO Slim 1300 posiada panoramiczny wyświetlacz, wykonany w technologii GLARE, o ... . Bezpieczeństwo danych zgromadzonych na dysku w ARISTO Slim 1300 zapewnia system szyfrowania danych (TPM) oraz czytnik linii papilarnych. ARISTO Slim 1300 ...

-

![Downgrade z Windows Vista do XP możliwy [© Nmedia - Fotolia.com] Downgrade z Windows Vista do XP możliwy]()

Downgrade z Windows Vista do XP możliwy

... z zainstalowanym Windowsem Vista. Dlatego Fujitsu, HP, Lenovo oraz Dell przekonały koncern z Redmond, aby ten udostępnił opcję downgrade'u Visty sprzedawanej z komputerami do Windows XP. Zmiana systemu ... nowym systemem. chcąc powrócić do wcześniejszej wersji. Dodatkowo sama Vista jest tutaj problemem - system nadal ma problemy z obsługą niektórych ...

-

![Oprogramowanie Trend Micro Mobile Security 5.0 [© Nmedia - Fotolia.com] Oprogramowanie Trend Micro Mobile Security 5.0]()

Oprogramowanie Trend Micro Mobile Security 5.0

... . Nowe funkcje szyfrowania danych i uwierzytelniania oraz zapora sieciowa, system wykrywania włamań i mechanizm ochrony przed szkodliwym oprogramowaniem są ... urządzenie mobilne zostanie zgubione lub ukradzione, dane pozostaną bezpieczne dzięki szyfrowaniu — aby odblokować dostęp, trzeba podać hasło. Jednocześnie administratorzy mogą zdalnie usunąć ...

-

![Adobe Photoshop Elements 6 dla systemu Macintosh [© Nmedia - Fotolia.com] Adobe Photoshop Elements 6 dla systemu Macintosh]()

Adobe Photoshop Elements 6 dla systemu Macintosh

... także nowe narzędzie do konwersji kolorowych obrazów na czarno-białe zdjęcia o zróżnicowanych odcieniach. Program Photoshop Elements 6 umożliwia dostosowanie układu zdjęć, tak aby utworzyć fotoalbum, kartkę z życzeniami lub płytę CD/DVD. Do dodatkowych funkcji udostępniania należą: zamawianie odbitek, udostępnianie zdjęć w Internecie za pomocą ...

-

![Niszczarka dokumentów Opus Ideal AL1 Niszczarka dokumentów Opus Ideal AL1]()

Niszczarka dokumentów Opus Ideal AL1

... silnik o mocy 580 W. Przód obudowy niszczarki wykonano z aluminium, zaś boki wykończono materiałem syntetycznym. Ideal AL1 została wyposażona w technologię Safety Protection System, na którą składają się: podświetlany wskaźnik EasySwitch pokazujący w jakim trybie pracy znajduje się niszczarka, czy kontrolowana elektronicznie klapka, zabezpieczająca ...

-

![Telefon muzyczny Samsung i450 Telefon muzyczny Samsung i450]()

Telefon muzyczny Samsung i450

... został wyposażony w aparat o rozdzielczości 2 megapikseli z flashem LED oraz system operacyjny Symbian OS v 9.2. Samsung i450 charakteryzuje się obudową, która dzięki ... ,8mm Wyświetlacz: 2,4” 262mln TFT Pamięć wewnętrzna: 35MB + czytnik kart microSD System operacyjny Symbian OS v 9.2 Interfejs muzyczny Technologia Icepower B&O, głośniki Pliki ...

-

![Notebooki Acer TravelMate z AMD Turion Notebooki Acer TravelMate z AMD Turion]()

Notebooki Acer TravelMate z AMD Turion

... TravelMate 5530. Nowe modele zostały wyposażone w platformę AMD Turion oraz system wideo-konferencji Acer Video Conference. Notebooki TravelMate 7530 oraz 5530 zostały przeznaczone ... i wyświetlanie obrazu o dobrej jakości. Nowe notebooki TravelMate zostały wyposażone w system do wideo-konferencji Acer Video Conference, zawierający kamerę internetową ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... plików EXE systemu Windows) bez żadnych modułów. Oprogramowanie to nie wymaga, aby system posiadał silnik skryptowy. Na pierwszy rzut oka nie widać nic ... porządny, dla aplikacji został stworzony uniwersalny system klas), który wymagał dobrze zorganizowanego zespołu programistów. Co więcej, aby stworzyć oprogramowanie dla botnetu Mayday, ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Projekty indywidualne a dofinansowanie z Unii [© Minerva Studio - Fotolia.com] Projekty indywidualne a dofinansowanie z Unii]()

Projekty indywidualne a dofinansowanie z Unii

... uwagę fakt, że projekty indywidualne mają mieć charakter strategiczny, kompleksowy i wykorzystywać różnorodne narzędzia, trzeba popisać się nie lada umiejętnościami syntetyzowania, aby działania przekonująco opisać na tak niewielkiej przestrzeni. Niewiele więcej miejsca znajduje się w samym projekcie, gdzie niezmienne 18 tysięcy znaków ogranicza ...

-

![Tydzień 6/2009 (02-08.02.2009) [© RVNW - Fotolia.com] Tydzień 6/2009 (02-08.02.2009)]()

Tydzień 6/2009 (02-08.02.2009)

... dyskusję w trakcie której unijny komisarz ds. rynku wewnętrznego Charlie McCreevy zaproponował, aby objąć paneuropejskim nadzorem te duże banki, których działalność na terenie Unii ... charakter ma mieć nadzór europejski nad bankami, chociaż wiadomo, że obecny system nie odpowiada idei jednolitego rynku europejskiego. Mimo, że trudno zakwestionować ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... drugiego poziomu, aby zrozumieć, jaki jest powód ich popularności: wszyscy dostawcy posiadający te domeny oferują usługę znaną jako DDNS (Dynamic Domain Name System). ... serwera do innego, lub może też zniknąć na jakiś czas. Obecnie istnieje system tworzenia losowo wybranych adresów dla centrum kontroli, który umożliwia cyberprzestępcom zabezpieczenie ...

-

![Mini notebook Samsung N310 Mini notebook Samsung N310]()

Mini notebook Samsung N310

... . Nowy model został wyposażony w procesor Intel Atom oraz system operacyjny Microsoft Windows XP Home. Ponadto charakteryzuje się obudową zaprojektowaną przez ... rozwojowi bakterii. Specyfikacja techniczna: Procesor: Intel Atom N270 (1,60GHz, 533MHz, 512KB) System Operacyjny: Microsoft Windows XP Home (SP3) Pamięć: 1GB (DDR2 / 1GB x 1) Wyświetlacz: ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Allegro na Cisco [© violetkaipa - Fotolia.com] Allegro na Cisco](https://s3.egospodarka.pl/grafika/Allegro-pl/Allegro-na-Cisco-SdaIr2.jpg)

![Bezpłatny audyt sieci [© Nmedia - Fotolia.com] Bezpłatny audyt sieci](https://s3.egospodarka.pl/grafika/hakerzy/Bezplatny-audyt-sieci-Qq30bx.jpg)

![Nowa pamięć Gigabyte [© violetkaipa - Fotolia.com] Nowa pamięć Gigabyte](https://s3.egospodarka.pl/grafika/pamiec/Nowa-pamiec-Gigabyte-SdaIr2.jpg)

![FortiMail-2000: ochrona dla dużych firm [© violetkaipa - Fotolia.com] FortiMail-2000: ochrona dla dużych firm](https://s3.egospodarka.pl/grafika/Fortinet/FortiMail-2000-ochrona-dla-duzych-firm-SdaIr2.jpg)

![Tydzień 5/2006 (30.01-05.02.2006) [© RVNW - Fotolia.com] Tydzień 5/2006 (30.01-05.02.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-5-2006-30-01-05-02-2006-vgmzEK.jpg)

![Hakerzy znajdują ofiary w Google [© stoupa - Fotolia.com] Hakerzy znajdują ofiary w Google](https://s3.egospodarka.pl/grafika/hakerzy/Hakerzy-znajduja-ofiary-w-Google-MBuPgy.jpg)

![Panda: antywirus dla smartfonów [© Nmedia - Fotolia.com] Panda: antywirus dla smartfonów](https://s3.egospodarka.pl/grafika/smartfony/Panda-antywirus-dla-smartfonow-Qq30bx.jpg)

![Microsoft chce rywalizować z Google i Yahoo! [© stoupa - Fotolia.com] Microsoft chce rywalizować z Google i Yahoo!](https://s3.egospodarka.pl/grafika/Microsoft/Microsoft-chce-rywalizowac-z-Google-i-Yahoo-MBuPgy.jpg)

![Rynek franchisingu w Polsce 2005 [© Scanrail - Fotolia.com] Rynek franchisingu w Polsce 2005](https://s3.egospodarka.pl/grafika/franchising/Rynek-franchisingu-w-Polsce-2005-apURW9.jpg)

![Trojan kontra korporacje [© stoupa - Fotolia.com] Trojan kontra korporacje](https://s3.egospodarka.pl/grafika/trojan/Trojan-kontra-korporacje-MBuPgy.jpg)

![Luka w Microsoft Word [© Nmedia - Fotolia.com] Luka w Microsoft Word](https://s3.egospodarka.pl/grafika/Microsoft-Word/Luka-w-Microsoft-Word-Qq30bx.jpg)

![Abytaniej.pl: promocje online [© stoupa - Fotolia.com] Abytaniej.pl: promocje online](https://s3.egospodarka.pl/grafika/promocje/Abytaniej-pl-promocje-online-MBuPgy.jpg)

![Mac OS X Leopard w październiku 2007 [© Nmedia - Fotolia.com] Mac OS X Leopard w październiku 2007](https://s3.egospodarka.pl/grafika/Apple/Mac-OS-X-Leopard-w-pazdzierniku-2007-Qq30bx.jpg)

![Downgrade z Windows Vista do XP możliwy [© Nmedia - Fotolia.com] Downgrade z Windows Vista do XP możliwy](https://s3.egospodarka.pl/grafika/Windows-Vista/Downgrade-z-Windows-Vista-do-XP-mozliwy-Qq30bx.jpg)

![Oprogramowanie Trend Micro Mobile Security 5.0 [© Nmedia - Fotolia.com] Oprogramowanie Trend Micro Mobile Security 5.0](https://s3.egospodarka.pl/grafika/Trend-Micro/Oprogramowanie-Trend-Micro-Mobile-Security-5-0-Qq30bx.jpg)

![Adobe Photoshop Elements 6 dla systemu Macintosh [© Nmedia - Fotolia.com] Adobe Photoshop Elements 6 dla systemu Macintosh](https://s3.egospodarka.pl/grafika/adobe-photoshop/Adobe-Photoshop-Elements-6-dla-systemu-Macintosh-Qq30bx.jpg)

![Projekty indywidualne a dofinansowanie z Unii [© Minerva Studio - Fotolia.com] Projekty indywidualne a dofinansowanie z Unii](https://s3.egospodarka.pl/grafika/dofinansowanie-ze-srodkow-Unii-Europejskiej/Projekty-indywidualne-a-dofinansowanie-z-Unii-iG7AEZ.jpg)

![Tydzień 6/2009 (02-08.02.2009) [© RVNW - Fotolia.com] Tydzień 6/2009 (02-08.02.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-6-2009-02-08-02-2009-sNRO59.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)