-

![Kolejna luka w zabezpieczeniach IE 7 [© Nmedia - Fotolia.com] Kolejna luka w zabezpieczeniach IE 7]()

Kolejna luka w zabezpieczeniach IE 7

... infekcja może dotknąć wszystkich internautów, także tych, którzy zaktualizowali swoje systemy operacyjne. Wystarczy odwiedzić zainfekowaną stronę internetową, nawet w pełni legalną, aby paść ofiarą infekcji” – wyjaśnia Maciej Sobianek, specjalista ds. bezpieczeństwa w Panda Security Polska. Panda Security zaleca internautom śledzenie informacji na ...

-

![Płyta GIGABYTE GA-MA790X-UD3P Płyta GIGABYTE GA-MA790X-UD3P]()

Płyta GIGABYTE GA-MA790X-UD3P

... przez firmę AMD. Nowy model posiada cztery banki pamięci DDR2 pracujące w trybie dwukanałowym z maksymalną częstotliwością 1333+ MHz. Płyta została wyposażona w system zasilania 8+2 fazy w obszarze CPU VRM (przetwornica napięcia procesora) zaprojektowany dla procesorów AMD 140W. Dzięki formatowi ATX płyta oferuje możliwości rozbudowy ...

-

![ESET: lista wirusów VII 2009 ESET: lista wirusów VII 2009]()

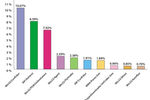

ESET: lista wirusów VII 2009

... stosując się do kilku znanych już rad, których udzielają specjaliści z firmy ESET oraz inni producenci rozwiązań antywirusowych. Warto zadbać, aby system operacyjny zawierał wszystkie dostępne aktualizacje, wyłączyć w Windows opcję automatycznego startu nośników i nie korzystać z niezabezpieczonych folderów publicznych. Dobrym nawykiem jest ...

-

![Program edukacyjny: "Uczenie się przez całe życie" [© Minerva Studio - Fotolia.com] Program edukacyjny: "Uczenie się przez całe życie"]()

Program edukacyjny: "Uczenie się przez całe życie"

... krajów członkowskich w obszarach najistotniejszych dla całej Unii Europejskiej. W kontekście realizacji celów lizbońskich, jednym z priorytetów UE jest system edukacji i szkoleń. Aby umożliwić współpracę europejską, ponadnarodową mobilność i wymianę doświadczeń pomiędzy krajami członkowskimi w tej dziedzinie, powołany został program „Uczenie się ...

-

![F-Secure Internet Security 2010 F-Secure Internet Security 2010]()

F-Secure Internet Security 2010

... . Nowa wersja jest wyposażona w funkcję ochrony przeglądania, która sprawdza, czy strony www wyświetlone jako wyniki wyszukiwania są bezpiecznie. Oprogramowanie obsługuje system Windows 7. Przeprowadzone przez firmę F-Secure badania pokazują, że ludzie przywiązują dużą wagę do danych zgromadzonych w komputerach i nie chcieliby ich stracić ...

-

![Norton Ghost 15 Norton Ghost 15]()

Norton Ghost 15

... kopii zapasowej. Tworzenie kopii zapasowych to nie tylko ratowanie danych od ich przypadkowej utraty, ale także ochrona przed atakiem cyberprzestepców. Aby temu skutecznie przeciwdziałać, oprogramowanie Norton Ghost 15 korzysta z systemu ThreatCon firmy Symantec, który analizuje dane z centrum badawczego Symantec Security Response ...

-

![Konsumpcja w Polsce po 1989r: wnioski na przyszłość Konsumpcja w Polsce po 1989r: wnioski na przyszłość]()

Konsumpcja w Polsce po 1989r: wnioski na przyszłość

Transformację gospodarczą w Polsce po 1989 r. rozumiemy jako całokształt zmian polegających na przechodzeniu od gospodarki centralnie planowanej i zarządzanej, w której dominowała własność państwowa, do rynkowego systemu gospodarczego, opartego na prywatnej własności oraz swobodzie przedsiębiorczości i funkcjonującego w ramach demokratycznego ...

-

![Gogle Google: wyszukiwanie wizualne Gogle Google: wyszukiwanie wizualne]()

Gogle Google: wyszukiwanie wizualne

... serwisów takich Twitter czy Friendfeed, a także nagłówki serwisów informacyjnych i blogów, opublikowane dosłownie sekundy wcześniej. Wszystkie one są uporządkowane w taki sposób, aby pokazywać najświeższe treści, dopasowane do tematu danego wyszukiwania.

-

![Zagrożenia internetowe w 2010 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2010 r. - prognozy]()

Zagrożenia internetowe w 2010 r. - prognozy

... wyzwaniem dla producentów zabezpieczeń. Cyberprzestępcy będą wykorzystywać media i sieci społecznościowe, aby dostać się do „kręgów zaufania” użytkowników Inżynieria społeczna będzie ... i następne lata: Zawsze chodzi o pieniądze, więc cyberprzestępczość się nie zmniejszy. System operacyjny Windows 7 zwiększy podatność komputerów na ataki, ponieważ w ...

-

![Dotacje UE krok po kroku [© Minerva Studio - Fotolia.com] Dotacje UE krok po kroku]()

Dotacje UE krok po kroku

... wpływu dotacji i jest dopiero początkiem ścieżki jaką musi przejść przedsiębiorca, aby przyznane środki finansowe faktycznie wpłynęły na jego konto. Pierwsze formalności, ... wydatku pomiędzy działaniami już nie jest możliwe. Tak skonstruowany system dopuszczalnych zmian skutkuje tym, iż niektórzy przedsiębiorcy podpisują umowy o dofinansowanie ...

-

![Sektor finansowy: wartości korporacyjne 2009 Sektor finansowy: wartości korporacyjne 2009]()

Sektor finansowy: wartości korporacyjne 2009

... wartości korporacyjnych dla firm sektora finansowego. Jest to zapewne wynikiem sytuacji gospodarczej, która negatywnie wpłynęła na ogólny wizerunek instytucji finansowych. Aby odbudować zaufanie klientów firmy sektora finansowego w swojej komunikacji zaczęły coraz częściej podkreślać wartości mające na celu je odbudować. Jak pokazuje ...

-

![Telefon dotykowy Motorola QUENCH Telefon dotykowy Motorola QUENCH]()

Telefon dotykowy Motorola QUENCH

... internetowych. Motorola Inc. zaprezentowała telefon QUENCH z systemem Android i nakładką MOTOBLUR, która synchronizuje i organizuje napływające wiadomości i kontakty w taki sposób, aby umożliwić utrzymanie kontaktu w ciągłym ruchu. Elegancki projekt ekranu dotykowego QUENCH-a połączony z opcjami nawigacyjnymi, panelem dotykowym z funkcją „pinch and ...

-

![Bankowość detaliczna a pokolenie Y [© Scanrail - Fotolia.com] Bankowość detaliczna a pokolenie Y]()

Bankowość detaliczna a pokolenie Y

... Mimo to 26% ankietowanych rozważyłoby zmianę banku w przypadku znalezienia lepszej oferty. Aby banki mogły wykorzystać tę szansę, dział Cisco IBSG zaleca im opracowanie ... trzema kluczowymi obszarami Stworzenie lub pozyskanie narzędzi do zarządzania finansami osobistymi (PFM), aby pomóc klientom przejąć nad nimi kontrolę — banki powinny opracować ...

-

![Smartfon Samsung Galaxy S Smartfon Samsung Galaxy S]()

Smartfon Samsung Galaxy S

... (Location Based Services). Zintegrowana książka telefoniczna (Social Hub) zapewnia stały dostęp on-line do serwisów społecznościowych Facebook i MySpace oraz kont email, aby każdy mógł cieszyć się niczym nieograniczonym kontaktem z przyjaciółmi, rodziną czy współpracownikami kiedykolwiek i gdziekolwiek ma na to ochotę. 4-calowy wyświetlacz Super ...

-

![ARSS: stacje benzynowe 2010 ARSS: stacje benzynowe 2010]()

ARSS: stacje benzynowe 2010

... stacji w naszym kraju. Żadna z tych firm nie rozwija się jednak poprzez franczyzę. Bez franczyzy rozwój idzie wolniej Eksperci wskazują, iż aby obraz polskiego rynku stacji paliw był pełny, należy wspomnieć także o stacjach niezależnych oraz przymarketowych. Wśród tych pierwszych możemy wyróżnić pojedyncze ...

-

![Programy lojalnościowe - najczęstsze błędy [© Minerva Studio - Fotolia.com] Programy lojalnościowe - najczęstsze błędy]()

Programy lojalnościowe - najczęstsze błędy

... błędy, jak: Niestaranne planowanie Podstawowym błędem popełnianym przez firmy wprowadzające system lojalnościowy jest niedokładne zaplanowanie działań. Dobry program lojalnościowy powinien mieć ... firmy. Konieczne także jest zbadanie preferencji tych klientów, tak aby oferta spełniała ich rzeczywiste wymagania. Brak dopasowania Kolejnym błędem jest ...

-

![Handel w Europie czekają zmiany [© Scanrail - Fotolia.com] Handel w Europie czekają zmiany]()

Handel w Europie czekają zmiany

... przekonują się do sprzedaży internetowej i jakie kroki muszą podjąć, aby zmienić swój model biznesowy i zacząć korzystać z możliwości, które oferuje Internet. ... Firmy te zrewolucjonizują rynek poprzez nowe techniki sprzedażowe, sposoby dostarczania towarów, system płatności i politykę zwrotu towarów - zapowiada. Dotychczasowi gracze będą się musieli ...

-

![Bezpieczeństwo infrastruktury krytycznej w UE [© Scanrail - Fotolia.com] Bezpieczeństwo infrastruktury krytycznej w UE]()

Bezpieczeństwo infrastruktury krytycznej w UE

... na technologie będą ograniczone ze względu na opóźnienie kluczowych projektów infrastrukturalnych. Ponadto, brakuje zachęt państwowych w stosunku do przedsiębiorstw zagranicznych, aby zechciały inwestować w ten sektor. Ponieważ proces zamówień publicznych jest bardzo złożony, szczególnie w przypadku nowych konkurentów, w przetargach faworyzowane są ...

-

![Trojan Zeus atakuje telefony komórkowe [© stoupa - Fotolia.com] Trojan Zeus atakuje telefony komórkowe]()

Trojan Zeus atakuje telefony komórkowe

... , klient musi wprowadzić otrzymany kod w formularzu internetowym na stronie WWW. Przenikając do telefonu komórkowego ofiary, Zitmo przechwytuje SMS-y wysyłane z banku, aby następnie potwierdzać transakcje internetowe zainicjowane na komputerze ofiary przez Trojana Zeus, bez wiedzy właściciela rachunku bankowego. Axelle Apvrille, starszy analityk ...

-

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku]()

Bezpieczeństwo w sieci w 2011 roku

... analizy zachowań. Administratorzy odpowiedzialni za ochronę systemów będą potrzebowali narzędzi, które umożliwią dokładne obserwowanie ruchu sieciowego, na przykład aplikacji web, aby ustanowić odpowiednie polityki zabezpieczeń i systemy kontroli. Takie techniki, jak: VPN, WLAN i Clean Pipe będą rozwijały się pod kątem możliwości zarządzania ...

-

![Microsoft Dynamics CRM Online [© Nmedia - Fotolia.com] Microsoft Dynamics CRM Online]()

Microsoft Dynamics CRM Online

... Microsoft Dynamics CRM 2011 w środowisku Cloud Computing. Nowy system Microsoft Dynamics CRM 2011, zarówno w modelu on-premise jak i w chmurze będzie dostępny ... który mógłby być wykorzystany na usługi związane z migracją danych lub personalizacją rozwiązania, aby dopasować je do unikalnych potrzeb danego przedsiębiorstwa. Oferta ta obowiązuje na ...

-

![Polska: wydarzenia tygodnia 8/2011 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 8/2011]()

Polska: wydarzenia tygodnia 8/2011

... operacji przeprowadzenia cięć wydatkowych i winny razem być zaplanowane tak, aby osiągnąć cel sformułowany na wstępie, a więc by spełnić wymagania traktatowe i przy wzroście ... operacji przeprowadzenia cięć wydatkowych i winny razem być zaplanowane tak, aby osiągnąć cel sformułowany na wstępie, a więc by spełnić wymagania traktatowe i przy wzroście ...

-

![Portale społecznościowe a zagrożenia dla MŚP [© Scanrail - Fotolia.com] Portale społecznościowe a zagrożenia dla MŚP]()

Portale społecznościowe a zagrożenia dla MŚP

... na oficjalnym profilu firmy z katastrofalnym skutkiem dla jej wizerunku. Ryzyko infekcji: Cyberprzestępcy mogą wykorzystać aplikacje do komunikacji lub platformy mikroblogowe, aby rozsyłać użytkownikom fałszywe linki. W przypadku dużych przedsiębiorstw możliwe są nawet ukierunkowane ataki zorganizowane specjalnie, by zainfekować komputery w celu ...

-

![BitDefender GameSafe BitDefender GameSafe]()

BitDefender GameSafe

... na opóźnienia powodowane przez oprogramowanie ochronne. Spowolnienie gracza może czasem stanowić kwestię życia i śmierci w wirtualnym świecie. GameSafe został zaprojektowany tak, aby w minimalnym stopniu wykorzystywać moc procesora, pamięć fizyczną i wirtualną, co pozwala graczom na płynne i nieprzerywane rozgrywki w sieci. Po wejściu w Tryb Gry ...

-

![Adobe Creative Suite 5.5 Web Premium Adobe Creative Suite 5.5 Web Premium]()

Adobe Creative Suite 5.5 Web Premium

... pośrednictwem takich rynków, jak iTunes App Store firmy Apple, Google Marketplace i BlackBerry AppWorld. Nowe narzędzia do testowania zgodności z przeglądarkami Aby ułatwić projektantom rozwiązań internetowych dotrzymywanie kroku szybkim zmianom technologii, wprowadzono nowe funkcje emulacji HTML5 w Web Premium CS5.5 i obsługę najnowszych urządzeń ...

-

![Płyta główna GIGABYTE GA-X58A-OC Płyta główna GIGABYTE GA-X58A-OC]()

Płyta główna GIGABYTE GA-X58A-OC

... ustawienie częstotliwości CPU na poziomie 4GHz. Dodatkowo przycisk 4GHz można wykorzystać, aby szybko ustalić możliwości OC danego procesora. OC-PEG to dwa złącza ... przy ekstremalnym overclockingu VGA. Płyta została wyposażona w niezwykle wydajny i rozbudowany system chłodzenia OC-Cool. Ciekawy design radiatorów wzbogacony został diodami LED, ...

-

![Tablet Motorola XOOM Tablet Motorola XOOM]()

Tablet Motorola XOOM

... filmów video do 10 godzin bez potrzeby ładowania baterii. Jest to o połowę dłużej niż w innych dostępnych tabletach. Akcesoria Motorola Smart Aby zwiększyć możliwość użytkowania Motorola XOOM™, firma Motorola oferuje następujące akcesoria: Standardową stację dokującą – urządzenie ładujące baterię w trakcie oglądania filmów video ...

-

![Kontrola a doradztwo w rewizji finansowej Kontrola a doradztwo w rewizji finansowej]()

Kontrola a doradztwo w rewizji finansowej

... gospodarczej. To fachowe, zewnętrzne spojrzenie eksperta jest cennym źródłem informacji. Jednostki gospodarcze powinny wykorzystywać w szerszym stopniu wyniki pracy biegłych rewidentów, aby sprostać wyzwaniom stawianym przez rynek, co widać szczególnie w czasach kryzysu gospodarczego. Jednak jak wskazują badania, źródło to jest nadal niedoceniane ...

-

![Badania i rozwój potrzebują wsparcia [© Scanrail - Fotolia.com] Badania i rozwój potrzebują wsparcia]()

Badania i rozwój potrzebują wsparcia

... (Innovation Union Competitiveness Report) wskazują, iż system wspierania innowacji oraz działalności badawczo-rozwojowej Wspólnoty wymaga usprawnień. Jest to konieczne, aby Unia Europejska utrzymała swoją pozycję konkurencyjną w świecie, szczególnie w związku z umacniającą się pozycją krajów BRIC. Aby osiągnąć cele strategii Europa 2020, trzeba ...

-

![Jak sfinansować wdrożenie systemu IT? Jak sfinansować wdrożenie systemu IT?]()

Jak sfinansować wdrożenie systemu IT?

... nowoczesnej technologii. Co ważne, w wydatki te można wliczyć zarówno koszty usług (np. wdrożenia systemu IT), jak i sprzętu (np. wymiany komputerów). Aby dana technologia została uznana za nową w skali światowej, niezbędne będzie uzyskanie opinii wydanej przez niezależne źródło naukowe. Przykładem systemu spełniającego ...

-

![BitDefender Security for Virtualized Environments BitDefender Security for Virtualized Environments]()

BitDefender Security for Virtualized Environments

... kompleksową ochronę dla wirtualizowanych centrów danych, integrując VMware vShield w celu zabezpieczenia stacji i serwerów Windows, a także systemów Linux i Solaris. Aby sprostać wyzwaniom związanym z zabezpieczaniem systemów wirtualnych, Bitdefender Security for Virtualized Environments oferuje kluczowe korzyści redukujące wymagania systemowe przy ...

-

![Trojan symuluje komunikat Microsoftu Trojan symuluje komunikat Microsoftu]()

Trojan symuluje komunikat Microsoftu

... do zakupu kodu za pomocą karty kredytowej przez zainfekowaną stronę. Aby jeszcze bardziej zachęcić użytkowników do podania swoich informacji finansowych, Ransom.AN ostrzega ... ze strachu”. W celu ochrony przed Ransom.AN i innymi zagrożeniami PandaLabs zaleca, aby wszyscy użytkownicy mieli zainstalowane na komputerze aktualne zabezpieczenie, takie ...

-

![Darmowy Internet? [© Minerva Studio - Fotolia.com] Darmowy Internet?]()

Darmowy Internet?

... kontekstowo, podobnie jak w wyszukiwarce Google. Temat reklam powiązany jest z treścią e-mail. System skanuje na bieżąco treść pisanego e-maila i na podstawie zawartych tam słów ... w Internecie. Większość internautów zapytana za pomocą ankiety, zapewne zgodziłaby się, aby taki stan trwał zawsze. Jedynie mniejszość gotowa byłaby płacić za niektóre ...

-

![Google a trendy internetowe [© Minerva Studio - Fotolia.com] Google a trendy internetowe]()

Google a trendy internetowe

... mobilnej komunikacji, z olbrzymim potencjałem technicznym i umysłowym. Pracownicy Google przewidują, że system Android stanowi przyszłość smartfonów i tabletów. Obecnie działa on już w ponad ... internetowych technologii. Eksperci od zarządzania podkreślają także, że Google, aby przodować w zakresie innowacji technologicznych, musi popracować też nad ...

-

![Google Bouncer a szkodliwe programy z Android Market Google Bouncer a szkodliwe programy z Android Market]()

Google Bouncer a szkodliwe programy z Android Market

... odpowiednich sztuczek. Można na przykład zaprogramować szkodliwą aplikację w taki sposób, aby w przypadku wykrycia emulacji zachowywała się inaczej i wyglądała na niegroźną. Można ... zależności od strefy geograficznej. Na przykład, aplikacja mogłaby zostać zaprojektowana tak, aby zachowywać się szkodliwie tylko wtedy, gdy wykryje operatora mobilnego z ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kolejna luka w zabezpieczeniach IE 7 [© Nmedia - Fotolia.com] Kolejna luka w zabezpieczeniach IE 7](https://s3.egospodarka.pl/grafika/luki-w-zabezpieczeniach/Kolejna-luka-w-zabezpieczeniach-IE-7-Qq30bx.jpg)

![Program edukacyjny: "Uczenie się przez całe życie" [© Minerva Studio - Fotolia.com] Program edukacyjny: "Uczenie się przez całe życie"](https://s3.egospodarka.pl/grafika/programy-edukacyjne/Program-edukacyjny-Uczenie-sie-przez-cale-zycie-iG7AEZ.jpg)

![Zagrożenia internetowe w 2010 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2010 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2010-r-prognozy-MBuPgy.jpg)

![Dotacje UE krok po kroku [© Minerva Studio - Fotolia.com] Dotacje UE krok po kroku](https://s3.egospodarka.pl/grafika/dotacje-unijne/Dotacje-UE-krok-po-kroku-iG7AEZ.jpg)

![Bankowość detaliczna a pokolenie Y [© Scanrail - Fotolia.com] Bankowość detaliczna a pokolenie Y](https://s3.egospodarka.pl/grafika/pokolenie-Y/Bankowosc-detaliczna-a-pokolenie-Y-apURW9.jpg)

![Programy lojalnościowe - najczęstsze błędy [© Minerva Studio - Fotolia.com] Programy lojalnościowe - najczęstsze błędy](https://s3.egospodarka.pl/grafika/programy-lojalnosciowe/Programy-lojalnosciowe-najczestsze-bledy-iG7AEZ.jpg)

![Handel w Europie czekają zmiany [© Scanrail - Fotolia.com] Handel w Europie czekają zmiany](https://s3.egospodarka.pl/grafika/rynek-nieruchomosci-handlowych/Handel-w-Europie-czekaja-zmiany-apURW9.jpg)

![Bezpieczeństwo infrastruktury krytycznej w UE [© Scanrail - Fotolia.com] Bezpieczeństwo infrastruktury krytycznej w UE](https://s3.egospodarka.pl/grafika/infrastruktura-krytyczna/Bezpieczenstwo-infrastruktury-krytycznej-w-UE-apURW9.jpg)

![Trojan Zeus atakuje telefony komórkowe [© stoupa - Fotolia.com] Trojan Zeus atakuje telefony komórkowe](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Trojan-Zeus-atakuje-telefony-komorkowe-MBuPgy.jpg)

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-w-sieci-w-2011-roku-MBuPgy.jpg)

![Microsoft Dynamics CRM Online [© Nmedia - Fotolia.com] Microsoft Dynamics CRM Online](https://s3.egospodarka.pl/grafika/Microsoft/Microsoft-Dynamics-CRM-Online-Qq30bx.jpg)

![Polska: wydarzenia tygodnia 8/2011 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 8/2011](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-8-2011-vgmzEK.jpg)

![Portale społecznościowe a zagrożenia dla MŚP [© Scanrail - Fotolia.com] Portale społecznościowe a zagrożenia dla MŚP](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Portale-spolecznosciowe-a-zagrozenia-dla-MSP-apURW9.jpg)

![Badania i rozwój potrzebują wsparcia [© Scanrail - Fotolia.com] Badania i rozwój potrzebują wsparcia](https://s3.egospodarka.pl/grafika/badania-i-rozwoj/Badania-i-rozwoj-potrzebuja-wsparcia-apURW9.jpg)

![Darmowy Internet? [© Minerva Studio - Fotolia.com] Darmowy Internet?](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Darmowy-Internet-iG7AEZ.jpg)

![Google a trendy internetowe [© Minerva Studio - Fotolia.com] Google a trendy internetowe](https://s3.egospodarka.pl/grafika/Google/Google-a-trendy-internetowe-iG7AEZ.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Ważne limity dla prowadzących działalność gospodarczą w 2024 roku [© Andrey Popov - Fotolia.com] Ważne limity dla prowadzących działalność gospodarczą w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Wazne-limity-dla-prowadzacych-dzialalnosc-gospodarcza-w-2024-roku-263860-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)