-

![ESET: zagrożenia internetowe IV 2010 ESET: zagrożenia internetowe IV 2010]()

ESET: zagrożenia internetowe IV 2010

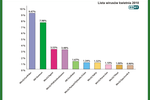

... adresatów, wystrzegaj się podejrzanych stron internetowych i nielegalnych kopii programów, korzystaj w Windows z profilu użytkownika bez uprawnień administratora oraz dbaj o aktualizację systemu operacyjnego, programu antywirusowego oraz zapory osobistej. Na szczycie kwietniowego raportu przygotowanego przez laboratoria antywirusowe firmy ESET ...

-

![Bezpieczeństwo IT: najczęstsze błędy [© stoupa - Fotolia.com] Bezpieczeństwo IT: najczęstsze błędy]()

Bezpieczeństwo IT: najczęstsze błędy

... dłuższym terminie zwiększają ryzyko informatyczne i podatność na ataki we wszystkich obszarach systemu bezpieczeństwa. Brak szkoleń Innym grzechem zaniechania jest brak szkoleń ... a także np. pozostawienie ustawień zabezpieczeń po zmianie na stanowisku administratora. Przestrzeganie zasad nie zniweluje całkowicie ryzyka. Oszuści bywają naprawdę ...

-

![Jak odzyskać skradziony komputer? [© lbtn - Fotolia.com] Jak odzyskać skradziony komputer?]()

Jak odzyskać skradziony komputer?

... nie będzie w stanie skasować, zainstalować, ani też usunąć z systemu. Zniknie również większość uprawnień normalnego użytkownika systemu - w praktyce oznacza to, że skradziony komputer ... lub prokuraturze. Dysponują one środkami, by uzyskać potrzebne informacje od administratora sieci – radzi Aleksander Franik. Nie narażając się na łamanie prawa ...

-

![System Android zaatakowany przez ogromny botnet [© smex - Fotolia.com] System Android zaatakowany przez ogromny botnet]()

System Android zaatakowany przez ogromny botnet

... wyświetla ona monit o konieczności uruchomienia jej z uprawnieniami administratora – dzięki temu złośliwa aplikacja zyskuje uprawnienia do blokowania i odblokowywania ekranu. Dodatkowo Android.SmsSend.754.origin zyskuje możliwość późniejszego usunięcia swojej ikony z ekranu "home" systemu Android. Po zakończeniu instalacji, Trojan wysyła atakującym ...

-

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne]()

10 lat złośliwego oprogramowania na urządzenia mobilne

... zabezpieczeniach) – uDeb albo Rage Against The Cage – wirus przydziela sobie rolę administratora (root) i przejmuje całkowitą kontrolę nad telefonem, który od tej chwili wykonuje ... w dużej liczbie aplikacji dostępnych z Google Play – oficjalnego sklepu z aplikacjami do systemu Android. Jest to agresywna wersja oprogramowania typu adware, które ...

-

![Dr. Web: zagrożenia dla urządzeń mobilnych V 2014 [© yuriy - Fotolia.com] Dr. Web: zagrożenia dla urządzeń mobilnych V 2014]()

Dr. Web: zagrożenia dla urządzeń mobilnych V 2014

... grozi niebezpieczeństwem wycieku wszystkich danych znajdujących się na urządzeniu. Z danych wynika także, że prawie 4% właścicieli urządzeń mobilnych korzysta z systemu operacyjnego z prawami administratora (tzw. telefony z rootem) – to również może spowodować zainfekowanie smartfona lub tabletu, a także znacznie utrudnia usuwanie złośliwego ...

-

![Bezpieczeństwo IT w małych firmach [© Paolese - Fotolia.com] Bezpieczeństwo IT w małych firmach]()

Bezpieczeństwo IT w małych firmach

... dyskiem CD Linux i albo odczytać dane prosto z dysków, albo zresetować hasło administratora. Nie jest to możliwe, jeżeli komputery używają pełnego szyfrowania dysku. ... temu wirus Conficker rozprzestrzeniał się jak pożar, wykorzystując lukę w zabezpieczeniach systemu Windows. Przypadek Confickera jest o tyle tragiczny, że wirus wykorzystał lukę, ...

-

![Trojan-wandal podszywa się pod znane aplikacje na Androida Trojan-wandal podszywa się pod znane aplikacje na Androida]()

Trojan-wandal podszywa się pod znane aplikacje na Androida

... ani nie zakłóca przy tym działania żadnych innych aplikacji ani też systemu operacyjnego. Aby utrudnić korzystanie z narzędzi służących do komunikacji, Trojan ukrywa wszystkie ... przed pobieraniem aplikacji z podejrzanych źródeł. Odradzamy również przyznawanie uprawnień administratora takim aplikacjom, ponieważ niesie to za sobą ryzyko utraty bądź ...

-

![Ewolucja złośliwego oprogramowania III kw. 2015 Ewolucja złośliwego oprogramowania III kw. 2015]()

Ewolucja złośliwego oprogramowania III kw. 2015

... . Popularnym sposobem działania takich aplikacji jest uzyskiwanie dostępu do urządzenia z poziomu administratora i wykorzystywanie jego uprawnień, czemu zdecydowanie sprzyjają luki w zabezpieczeniach wynikające z braku aktualizacji systemu operacyjnego. W analizowanym okresie tego rodzaju trojany stanowiły ponad połowę najpopularniejszego mobilnego ...

-

![Android: luki w zabezpieczeniach źródłem dużych problemów Android: luki w zabezpieczeniach źródłem dużych problemów]()

Android: luki w zabezpieczeniach źródłem dużych problemów

... wpływ na rozwój szkodliwych programów, które dzięki pozyskaniu uprawnień administratora są w stanie całkowicie przejąć kontrolę nad urządzeniem ofiary. Przypadek ... Wprawdzie istniejące koncepcje bezpieczeństwa umożliwiają złagodzenie konsekwencji incydentów na poziomie systemu operacyjnego, ale warto pamiętać, że prawdziwym źródłem problemów ...

-

![Samochody zdalnie sterowane nie oprą się atakom [© vchalup - Fotolia.com] Samochody zdalnie sterowane nie oprą się atakom]()

Samochody zdalnie sterowane nie oprą się atakom

... serwera lub systemu multimedialnego samochodu. Brak sprawdzania integralności kodu, co umożliwia przestępcom włączenie własnych funkcji do aplikacji, a nawet podmianę oryginalnego programu na fałszywy. Brak techniki wykrywania dostępu do uprawnień administracyjnych smartfona (popularne rootowanie). Prawa na poziomie administratora zapewniają ...

-

![Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat [© chombosan - Fotolia.com] Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat]()

Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat

... Triada (8%) - modułowy backdoor na systemy Android, który przyznaje uprawnienia administratora pobranemu szkodliwemu oprogramowaniu, pomagając wbudować go w procesy systemowe. Zaobserwowano również ... swojego banku. Statystyki w tym raporcie opierają się na danych pochodzących z systemu ThreatCloud Check Point w okresie od lipca do grudnia 2017 roku. ...

-

![Phishing przemysłowy w natarciu [© calypso77 - Fotolia] Phishing przemysłowy w natarciu]()

Phishing przemysłowy w natarciu

... dodatkowych danych lub możliwości — takich jak uzyskanie lokalnych praw administratora czy kradzież danych uwierzytelniających użytkownika oraz kont w systemie Windows — ... luk w zabezpieczeniach systemu operacyjnego i zainstalowanych aplikacjach, narzędzie Mimikatz, które umożliwia użytkownikom przejęcie danych z kont systemu Windows. Cyberprzestępcy ...

-

![3 zasady ochrony przed cyberatakami [© tashatuvango - Fotolia.com] 3 zasady ochrony przed cyberatakami]()

3 zasady ochrony przed cyberatakami

... . Eksperci Cisco radzą, aby zwracać uwagę na nietypowe zachowania systemu: inną zawartość okien dialogowych czy nowe komunikaty. 3. Bezpieczeństwo w pracy ... sesja będą zabezpieczone mocnymi mechanizmami szyfrowania. Pracownicy posiadający konto administratora powinni możliwie często korzystać z profilu o ograniczonych uprawnieniach, w szczególności ...

-

![Uwaga niebezpieczeństwo! Firmowe smartfony w rękach pracowników Uwaga niebezpieczeństwo! Firmowe smartfony w rękach pracowników]()

Uwaga niebezpieczeństwo! Firmowe smartfony w rękach pracowników

... z których korzysta do celów służbowych pracownik, znajdują się poza kontrolą administratora sieci firmowej. Nieostrożny użytkownik może więc z łatwością przynieść różnego ... ICSI, oprogramowanie typu bloatware na systemach mobilnych rutynowo obchodzi zabezpieczenia systemu operacyjnego, na którym się znajduje. - Ponadto, znaczna część oprogramowania ...

-

![Ataki hakerskie w VIII 2019 [© Mikko Lemola - Fotolia.com] Ataki hakerskie w VIII 2019]()

Ataki hakerskie w VIII 2019

... skierowany na użytkowników systemu Android, który eksfiltruje informacje o IMEI, IMSI, GPS Location i innych urządzeniach oraz umożliwia instalację aplikacji i skrótów firm trzecich na urządzeniach mobilnych. Triada – modułowy backdoor na systemy Android, który przyznaje uprawnienia administratora pobranemu szkodliwemu oprogramowaniu, pomagając ...

-

![Check Point Harmony Mobile z nowymi funkcjami Check Point Harmony Mobile z nowymi funkcjami]()

Check Point Harmony Mobile z nowymi funkcjami

... Harmony Mobile o dodatkowe funkcje bezpieczeństwa, w tym ocenę podatności systemu operacyjnego, zaawansowane funkcje łagodzenia skutków na urządzeniach Samsung, ... może również skanować pliki w pamięci urządzenia i ostrzegać zarówno użytkownika, jak i administratora, jeśli zostanie znaleziony jakikolwiek złośliwy plik. Użytkownik zostanie poproszony o ...

-

![Laptopy Acer Chromebook Plus 515 i Acer Chromebook Plus 514 Laptopy Acer Chromebook Plus 515 i Acer Chromebook Plus 514]()

Laptopy Acer Chromebook Plus 515 i Acer Chromebook Plus 514

... Chromebook Plus 515 został zaprojektowany z myślą o użytkownikach korzystających z nowych funkcji systemu ChromeOS. Wyposażone w procesory Intel Core 13. i 12. generacji ... stało się łatwiejsze dzięki pomocy w rozwiązywaniu problemów z ChromeOS i całodobowemu wsparciu administratora IT. Ceny i dostępność Acer Chromebook Plus 515 (CB515-2H/T) będzie ...

-

![IBM: inteligentne pecety IBM: inteligentne pecety]()

IBM: inteligentne pecety

... 80 procent kosztów utrzymania komputera osobistego stanowi koszt zarządzania i skonfigurowania systemu po jego zakupie. Technologie ThinkVantage stanowią nowe i dostępne ... sieci wykryć próbę nieautoryzowanego dostępu do sieci bezprzewodowej oszczędzając czas administratora. Trzecim narzędziem jest Instant Connections, które automatycznie wykrywa ...

Tematy: ibm, technologie thinkvantage -

![Panda Antivirus Platinum 7.0 już wkrótce [© Nmedia - Fotolia.com] Panda Antivirus Platinum 7.0 już wkrótce]()

Panda Antivirus Platinum 7.0 już wkrótce

... wprowadzenia hasła administratora programu chroni przez przypadkowymi zmianami konfiguracji przez osoby niepowołane. - Moduł ochrony poczty zintegrowany z programem Microsoft Outlook komplementarny wobec pracy systemów antywirusowych na serwerach Microsoft Exchange. - Technologia SmartClean automatycznie usuwa zmiany w konfiguracji systemu dokonane ...

Tematy: panda antivirus platinum, panda software -

![Słodki VERITAS Backup Exec [© Nmedia - Fotolia.com] Słodki VERITAS Backup Exec]()

Słodki VERITAS Backup Exec

... 5.0.1. Wdrożone oprogramowanie Veritas Software umożliwiło optymalne wykorzystanie istniejących już zasobów sprzętowych Cadbury Wedel. Rozwiązanie w pełni zautomatyzowało proces zabezpieczania danych. Rola administratora sprowadza się obecnie jedynie do nadzoru i reagowania tylko w sytuacjach ewentualnych błędów systemu. System pracuje stabilnie.

-

![Novell w Agorze [© Nmedia - Fotolia.com] Novell w Agorze]()

Novell w Agorze

... pracujących w firmie. Agora w ramach umowy ma również możliwość skorzystania z systemu do komunikacji i pracy grupowej Novell GroupWise, który rozbudowuje tradycyjną pocztę ... zintegrować ma poszczególne systemy do tego stopnia, że z punku widzenia użytkownika oraz administratora będą one przedstawiały się jak jedna sieć. Takie rozwiązanie ma uprościć ...

-

![Cienki klient z Krakowa [© violetkaipa - Fotolia.com] Cienki klient z Krakowa]()

Cienki klient z Krakowa

... strukturze systemu klienta. "Wprowadzenie końcówki sieciowej zwanej także cienkim klientem, opartej o rozwiązanie Microsoft Embedded Systems, traktujemy jako bardzo ważny, kolejny etap rozwoju" - stwierdza dr Tomasz Barbaszewski, właściciel firmy ABA PHC. "Oczywiście nasza, nowa końcówka jest wyposażona w interfejs użytkownika i administratora ...

-

![Tydzień 32/2004 (02-08.08.2004) [© RVNW - Fotolia.com] Tydzień 32/2004 (02-08.08.2004)]()

Tydzień 32/2004 (02-08.08.2004)

... wyniesie 6,7%, a produkcja przemysłowa ma wzrosnąć o 7%. Utrzymują się obawy co do stabilności systemu bankowego Rosji. Szacuje się, że z tego powodu za granicę ... o ukrywanie złej sytuacji finansowej włoskiego koncernu. Wkrótce spodziewane jest wystąpienie obecnego administratora firmy do sądu ze skargami przeciw bankom. Z dużym medialnym hałasem ...

Tematy: -

![Muszkieterowie w sieci [© stoupa - Fotolia.com] Muszkieterowie w sieci]()

Muszkieterowie w sieci

... . Wielopoziomowy system zarządzania zawartością publisherCMS, umożliwia użytkownikom o uprawnieniach administratora sprawowanie pełnej kontroli nad danymi wprowadzanymi przez osoby odpowiedzialne za poszczególne sekcje serwisu. Poza standardowymi funkcjonalnościami systemu CMS, umożliwiającymi dowolną edycję tekstów i wstawianie zdjęć, prezentację ...

-

![Najpopularniejsze wirusy - XI 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - XI 2004]()

Najpopularniejsze wirusy - XI 2004

... się za pośrednictwem istniejącej luki systemowej. Jest to grupa szczególnie niebezpieczna dla użytkowników posiadających uprawnienia administratora, gdyż „złośliwy” kod może uzyskać pełny dostęp do składników i zasobów całego systemu. Citifraud.A zajął trzecie miejsce w Polsce a piąte na świecie, jeśli chodzi o ilość infekcji. Pojawił się ...

-

![Najpopularniejsze wirusy V 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy V 2005]()

Najpopularniejsze wirusy V 2005

... na zdalne uruchomienie określonego programu bez zgody użytkownika. Jest on szczególnie niebezpieczny, gdy użytkownik posiada uprawnienia administratora, gdyż złośliwy kod uzyskuje wówczas dostęp do zasobów całego systemu. W przypadku infekcji Mhtredir.gen zaleca się pobranie odpowiedniej aktualizacji na lukę systemową, opisaną przez Microsoft ...

-

![Monitoring usług internetowych [© stoupa - Fotolia.com] Monitoring usług internetowych]()

Monitoring usług internetowych

... być dokonywana do 9 tys. razy w miesiącu nawet co 5 minut. Działanie systemu WatchMouse opiera się na pracy 19 „punktów kontrolnych” (serwerów kontrolujących) zlokalizowanych w ... świata. Potwierdzenie błędu w drugiej analizie, generuje ostrzeżenie, które zostaje wysłane do administratora za pośrednictwem wiadomości e-mail, SMS-a lub na ICQ. System ...

-

![Microsoft łata luki [© Nmedia - Fotolia.com] Microsoft łata luki]()

Microsoft łata luki

... w systemie odwiedzającego, korzystając z pełni przywilejów przyznanych użytkownikowi. W przypadku korzystania z konta administratora, oznacza to zdalne przejęcie pełnej kontroli nad systemem. Istnienie ... z innych źródeł. Luka dotyczy niemal wszystkich używanych obecnie wersji systemu Windows, w szczególności: 98 SE, ME, 2000 SP4, XP SP1, XP ...

-

![Programy G DATA ClientSecurity [© Nmedia - Fotolia.com] Programy G DATA ClientSecurity]()

Programy G DATA ClientSecurity

... spamem niezależnie od rodzaju serwera pocztowego oraz systemu operacyjnego, na którym jest on zainstalowany. Serwer zarządzający G DATA ClientSecurity pozwala kontrolować i sterować klientami zainstalowanymi na stacjach roboczych, notebookach i serwerach plików. Moduł administratora umożliwia zdalną instalację, automatyczną aktualizację, a także ...

-

![CoSoSys Endpoint Protector 2009 [© Nmedia - Fotolia.com] CoSoSys Endpoint Protector 2009]()

CoSoSys Endpoint Protector 2009

... przez funkcję System Snapshot, która zapamiętuje poprzednie konfiguracje systemu, aby móc przywrócić wcześniejsze ustawienia. Zakres kontrolowanych urządzeń peryferyjnych w ... zapewnia dodatkową ochronę w sieciach komputerowych, w których pracownicy mają uprawnienia administratora, utrudniają w ten sposób usunięcie aplikacji z komputera lub laptopa. ...

-

![Samorządy lokalne: jak inwestują? [© raven - Fotolia.com] Samorządy lokalne: jak inwestują?]()

Samorządy lokalne: jak inwestują?

... posiadała nowoczesną krajową politykę miejską. Ostatnio stworzyliśmy ramy prawne dla systemu zarządzania rozwojem Polski. Ten dokument ma funkcjonować od przyszłego roku ... miastach nie jest łatwe, bo nie wszyscy potrafią jednocześnie pełnić funkcję menedżera i administratora. Denerwujące są długie procedury, które niweczyły dobre, ale ryzykowne ...

-

![Ataki "drive-by download" [© stoupa - Fotolia.com] Ataki "drive-by download"]()

Ataki "drive-by download"

... luk bezpieczeństwa. Tylko w ten sposób zabezpieczysz się przed narzędziami do wykorzystywania słabych punktów systemu. Poprawki najlepiej instalować tuż po ich wyprodukowaniu przez producentów. Stosuj oprogramowanie antywirusowe także na ... . W przypadku wykrycia wirusa na stronie internetowej niezwłocznie powiadom właściciela lub administratora ...

-

![Polski rynek e-commerce celem ataków Polski rynek e-commerce celem ataków]()

Polski rynek e-commerce celem ataków

... w zabezpieczeniach. W tym przypadku najwięcej powodów do obaw mają użytkownicy systemu Windows oraz przeglądarki Internet Explorer. Niemniej jednak coraz ... które poprzez ataki słownikowe próbują odgadnąć między innymi hasło dostępu administratora. Do przejmowania serwerów internetowych wykorzystuje się także luki w zabezpieczeniach popularnych ...

-

![Drukarka laserowa Nashuatec SP6330n Drukarka laserowa Nashuatec SP6330n]()

Drukarka laserowa Nashuatec SP6330n

... do drukarki, co przyczynia się do mniejszego obciążenia systemu informatycznego i gwarantuje poprawny wydruk w każdym środowisku. SP6330n jest kompatybilna z większością środowisk ... oraz innymi sieciowymi drukarkami i urządzeniami wielofunkcyjnymi, automatyczne informowanie administratora lub serwisu o awariach i ich przyczynach, braku papieru ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bezpieczeństwo IT: najczęstsze błędy [© stoupa - Fotolia.com] Bezpieczeństwo IT: najczęstsze błędy](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-IT-najczestsze-bledy-MBuPgy.jpg)

![Jak odzyskać skradziony komputer? [© lbtn - Fotolia.com] Jak odzyskać skradziony komputer?](https://s3.egospodarka.pl/grafika2/utrata-danych/Jak-odzyskac-skradziony-komputer-114588-150x100crop.jpg)

![System Android zaatakowany przez ogromny botnet [© smex - Fotolia.com] System Android zaatakowany przez ogromny botnet](https://s3.egospodarka.pl/grafika2/system-Android/System-Android-zaatakowany-przez-ogromny-botnet-124954-150x100crop.jpg)

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Dr. Web: zagrożenia dla urządzeń mobilnych V 2014 [© yuriy - Fotolia.com] Dr. Web: zagrożenia dla urządzeń mobilnych V 2014](https://s3.egospodarka.pl/grafika2/trojany/Dr-Web-zagrozenia-dla-urzadzen-mobilnych-V-2014-138407-150x100crop.jpg)

![Bezpieczeństwo IT w małych firmach [© Paolese - Fotolia.com] Bezpieczeństwo IT w małych firmach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-w-malych-firmach-141510-150x100crop.jpg)

![Samochody zdalnie sterowane nie oprą się atakom [© vchalup - Fotolia.com] Samochody zdalnie sterowane nie oprą się atakom](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Samochody-zdalnie-sterowane-nie-opra-sie-atakom-188793-150x100crop.jpg)

![Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat [© chombosan - Fotolia.com] Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Zlosliwe-oprogramowanie-w-II-pol-2017-r-Cryptominer-podbija-swiat-202564-150x100crop.jpg)

![Phishing przemysłowy w natarciu [© calypso77 - Fotolia] Phishing przemysłowy w natarciu](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Phishing-przemyslowy-w-natarciu-208569-150x100crop.jpg)

![3 zasady ochrony przed cyberatakami [© tashatuvango - Fotolia.com] 3 zasady ochrony przed cyberatakami](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/3-zasady-ochrony-przed-cyberatakami-221801-150x100crop.jpg)

![Ataki hakerskie w VIII 2019 [© Mikko Lemola - Fotolia.com] Ataki hakerskie w VIII 2019](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-w-VIII-2019-223007-150x100crop.jpg)

![Panda Antivirus Platinum 7.0 już wkrótce [© Nmedia - Fotolia.com] Panda Antivirus Platinum 7.0 już wkrótce](https://s3.egospodarka.pl/grafika/panda-antivirus-platinum/Panda-Antivirus-Platinum-7-0-juz-wkrotce-Qq30bx.jpg)

![Słodki VERITAS Backup Exec [© Nmedia - Fotolia.com] Słodki VERITAS Backup Exec](https://s3.egospodarka.pl/grafika/veritas-backup-exec/Slodki-VERITAS-Backup-Exec-Qq30bx.jpg)

![Novell w Agorze [© Nmedia - Fotolia.com] Novell w Agorze](https://s3.egospodarka.pl/grafika/agora-sa/Novell-w-Agorze-Qq30bx.jpg)

![Cienki klient z Krakowa [© violetkaipa - Fotolia.com] Cienki klient z Krakowa](https://s3.egospodarka.pl/grafika/cienki-klient/Cienki-klient-z-Krakowa-SdaIr2.jpg)

![Tydzień 32/2004 (02-08.08.2004) [© RVNW - Fotolia.com] Tydzień 32/2004 (02-08.08.2004)](https://s3.egospodarka.pl/grafika//Tydzien-32-2004-02-08-08-2004-sNRO59.jpg)

![Muszkieterowie w sieci [© stoupa - Fotolia.com] Muszkieterowie w sieci](https://s3.egospodarka.pl/grafika/Intermarche/Muszkieterowie-w-sieci-MBuPgy.jpg)

![Najpopularniejsze wirusy - XI 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - XI 2004](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-XI-2004-apURW9.jpg)

![Najpopularniejsze wirusy V 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy V 2005](https://s3.egospodarka.pl/grafika/ataki-internetowe/Najpopularniejsze-wirusy-V-2005-apURW9.jpg)

![Monitoring usług internetowych [© stoupa - Fotolia.com] Monitoring usług internetowych](https://s3.egospodarka.pl/grafika/monitoring-uslug-internetowych/Monitoring-uslug-internetowych-MBuPgy.jpg)

![Microsoft łata luki [© Nmedia - Fotolia.com] Microsoft łata luki](https://s3.egospodarka.pl/grafika/dziury/Microsoft-lata-luki-Qq30bx.jpg)

![Programy G DATA ClientSecurity [© Nmedia - Fotolia.com] Programy G DATA ClientSecurity](https://s3.egospodarka.pl/grafika/G-DATA/Programy-G-DATA-ClientSecurity-Qq30bx.jpg)

![CoSoSys Endpoint Protector 2009 [© Nmedia - Fotolia.com] CoSoSys Endpoint Protector 2009](https://s3.egospodarka.pl/grafika/zabezpieczenia-komputerowe/CoSoSys-Endpoint-Protector-2009-Qq30bx.jpg)

![Samorządy lokalne: jak inwestują? [© raven - Fotolia.com] Samorządy lokalne: jak inwestują?](https://s3.egospodarka.pl/grafika/inwestycje-w-Polsce/Samorzady-lokalne-jak-inwestuja-bzyad3.jpg)

![Ataki "drive-by download" [© stoupa - Fotolia.com] Ataki "drive-by download"](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Ataki-drive-by-download-MBuPgy.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)