-

![W 2017 roku rynek pracy znalazł się w centrum uwagi [© ryanking999 - Fotolia.com] W 2017 roku rynek pracy znalazł się w centrum uwagi]()

W 2017 roku rynek pracy znalazł się w centrum uwagi

... , związanych przywróceniem wieku emerytalnego na poziomie 60 lat dla kobiet i 65 lat dla mężczyzn. W 2017 roku rynek pracy znalazł się w centrum uwagi biznesu. Ponad połowa firm w kraju doświadczyła trudności rekrutacyjnych, a te zaczęły mocno wpływać na ich możliwości rozwojowe i inwestycyjne. Jednocześnie mogliśmy ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... użytkownik może w każdej chwili przenieść centrum kontroli na dowolną z dziesiątek, lub nawet setek, specjalnie przygotowanych domen. Nawet gdy centrum kontroli zostanie zidentyfikowane, w ciągu ... adresów IP. Centrum kontroli zawiera bazę danych zarejestrowanych domen, które mogą być wykorzystane do hostingu centrum kontroli. Podczas początkowego ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... będą wykorzystywały C&C. Zwalczanie zdecentralizowanych botnetów jest znacznie trudniejsze niż zwalczanie scentralizowanych sieci, ponieważ aktywny botnet P2P nie posiada żadnego centrum kontroli. Klasyfikacja botnetów ze względu na protokoły sieciowe Aby właściciel botnetu mógł wysyłać polecenia do botu, niezbędne jest ustanowienie połączenia ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Zarobki w Europie a metraż mieszkania Zarobki w Europie a metraż mieszkania]()

Zarobki w Europie a metraż mieszkania

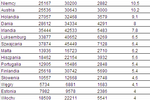

... się jedną z najdroższych stolic europejskich. Przeciętne wynagrodzenie netto pozwala tu na zakup zaledwie 2,4 m kw. mieszkania o wysokim standardzie w centrum miasta. Według szacunków GPG, 120-metrowe mieszkanie w centrum kosztuje tu ok. 425 tys. euro (1,75 mln zł). Natomiast zgodnie z danymi Eurostatu o przeciętnych dochodach, podniesionych o 20 ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... kontroli. Polecenie SET SENDERdaje cyberprzestępcy możliwość aktualizacji numeru telefonu, z którego wiadomości są przesyłane na numer centrum kontroli. Polecenie SET ADMINumożliwia cyberprzestępcy zmianę numeru centrum kontroli. Jest to jedyne polecenie, które może zostać wysłane na zainfekowane urządzenie mobilne z numeru telefonu innego niż ...

-

![Centra danych celem cyberataków. Jak je chronić? [© pixabay.com] Centra danych celem cyberataków. Jak je chronić?]()

Centra danych celem cyberataków. Jak je chronić?

... wykluczyć ataków sabotażowych na centra danych. Aktualne raporty wskazują, że szwajcarskie centrum danych należące do usług międzybankowych SWIFT znalazło się niedawno pod ochroną ... centrów danych powinni skoncentrować się na sześciu kluczowych obszarach: Fizyczne granice centrum danych, obejmujące wszystkie jego budynki. Hala danych (ang. data hall), ...

-

![Trzeci biurowiec Bonarka 4 Business otwarty Trzeci biurowiec Bonarka 4 Business otwarty]()

Trzeci biurowiec Bonarka 4 Business otwarty

... nowego biurowca obejmuje m.in.: Euroclear - firmę z branży finansowej z siedzibą w Belgii, Herbalife - globalną firmę otwierającą swoje centrum finansowo-operacyjne, CryptoTech – dostawcę rozwiązań i technologii e-security oraz centrum medyczne Lux Med. Proces komercjalizacji obiektu prowadzi firma Jones Lang LaSalle, która jest jedną z wiodących ...

-

![Check Point: zagrożenia bezpieczeństwa 2014 [© alphaspirit - Fotolia.com] Check Point: zagrożenia bezpieczeństwa 2014]()

Check Point: zagrożenia bezpieczeństwa 2014

... ”, poddały analizie sieci blisko 900 przedsiębiorstw z całego świata i wykazały, że 63% z nich było zainfekowanych botami. 70% tych botów komunikowało się z centrum dowodzenia co dwie godziny. Problem botnetów na pewno nie zniknie. 5. BYOD = ogromne rachunki Czytanie na temat zagadnienia BYOD może nas ...

-

![Trojan Duqu - nowe wątki Trojan Duqu - nowe wątki]()

Trojan Duqu - nowe wątki

... w rozmiarze głównej biblioteki DLL (znaleziono na różnych komputerach w jednym incydencie) można wyjaśnić tym, że w pierwszym wariancie DLL komponent, który współdziała z centrum kontroli, jest przechowywany w bibliotece DLL PNF jako zasób 302; natomiast w drugim wariancie komponent ten znajduje się w skompresowanej sekcji “.zdata” biblioteki ...

-

![Norton 360 wersja 5.0 [© Nmedia - Fotolia.com] Norton 360 wersja 5.0]()

Norton 360 wersja 5.0

... agresywną technologię wykrywania i naprawy, pozwalającą wyczyścić wcześniej zainfekowane komputery. Nowe centrum sterowania, lepsza optymalizacja komputera i tworzenie kopii zapasowych W najnowszej wersji ... lub mające na swoich stronach certyfikat VeriSign Trust Seal. Z poziomu centrum sterowania użytkownicy mogą też przejść do usługi Norton Safe Web ...

-

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe]()

Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe

... interakcji węzłów sieci, jak tylko szkodliwy kod będzie próbował skontaktować się z centrum kontroli, lub aktywnie skanować sieć korporacyjną w poszukiwaniu innych systemów, otwartych ... pobierane są dodatkowe moduły i narzędzia, a szkodliwy kod zapewniający połączenie z centrum kontroli jest często włączany do zaufanych procesów, takich jak .exe, ...

-

![Ransomware rośnie w siłę: raport McAfee Labs III 2016 [© kaptn - Fotolia.com] Ransomware rośnie w siłę: raport McAfee Labs III 2016]()

Ransomware rośnie w siłę: raport McAfee Labs III 2016

... Według Intel Security najskuteczniejszym sposobem jest ścisła współpraca i aktywność przedsiębiorstw w zakresie udostępniania informacji o zagrożeniach (CTI – cyber-threat intelligence). Centrum McAfee Labs zbadało, jak do tego zagadnienia podchodzi 500 specjalistów ds. cyberbezpieczeństwa z Ameryki Północnej, Azji i Europy. Ankietowani odpowiadali ...

-

![Pracodawca Godny Zaufania 2024. Oto laureaci Pracodawca Godny Zaufania 2024. Oto laureaci]()

Pracodawca Godny Zaufania 2024. Oto laureaci

... , w tym: Krajowej Izby Gospodarczej, Fundacji Polskiego Godła Promocyjnego „Teraz Polska”, Fundacji im. XBW Ignacego Krasickiego, Instytutu ESG, Instytutu Staszica, Centrum im. Adama Smitha, Warsaw Enterprise Institute, Związku Przedsiębiorców i Pracodawców, Instytutu Biznesu, Stowarzyszenia Integracja i Współpraca (organizatora Welconomy in Toruń ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... polecenie uszkodzenia systemu operacyjnego użytkownika. Analitycy próbowali dociec, dlaczego tak się stało, i zaproponowali dwa możliwe wyjaśnienia: haker włamał się do centrum kontroli botnetu i wysłał polecenie do zainfekowanych komputerów, aby spowodować problemy "właścicielom" botnetu lub właściciele botnetu sami wysłali to polecenie, po ...

-

![Aplikacja Threat Watch Trend Micro Aplikacja Threat Watch Trend Micro]()

Aplikacja Threat Watch Trend Micro

... do informacji o najświeższych zagrożeniach i atakach cyberprzestępców. Dzięki niej urządzenie mobilne staje się zarazem osobistym centrum informacyjnym. Aplikacja Threat Watch jest bezpośrednio połączona z TrendWatch - centrum zasobów i informacji Trend Micro, które oferuje porady na temat zabezpieczeń przed najnowszymi zagrożeniami, bezpłatne ...

-

![Bezpieczeństwo cloud computing [© stoupa - Fotolia.com] Bezpieczeństwo cloud computing]()

Bezpieczeństwo cloud computing

... computing w rzeczywistości sprowadza się do tego, że użytkownik łącząc się z centrum danych za pomocą swojego połączenia internetowego, uzyskuje dostęp do usługi online, ... cloud computing. Wszystkie usługi cloud computing mają swe źródła w scentralizowanym centrum danych, po czym są dostarczane indywidualnym użytkownikom, a na poziomie zbiorczym - ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... botów TwitterNET Builder. Program ten tworzy botnet wykorzystując konto na Twitterze jako centrum kontroli. Ponieważ nie jest potrzebna żadna wiedza programistyczna, aby korzystać z Buildera, ... i odłączenia od centrum kontroli – wystarczy tylko usunąć konto cyberprzestępców. Już pod koniec lipca na Twitterze nie zostało żadne centrum kontroli, co ...

-

![Marki godne zaufania 2011 [© Scanrail - Fotolia.com] Marki godne zaufania 2011]()

Marki godne zaufania 2011

... sklep), Apart (Zegarki i biżuteria), Polsat (Stacja telewizyjna). Sześć marek zdobyło otrzymało zarówno Kryształowe Godło jak i Złote Godło: są to Winiary, Centrum, Nestlé, ING TFI, Olej Kujawski i Herbapol. Europejskich respondentów poproszono również o wskazania marek o najlepszej reputacji pod względem ekologii - dla każdej z wymienionych ...

-

![Bezpieczeństwo IT: trendy 2012 [© stoupa - Fotolia.com] Bezpieczeństwo IT: trendy 2012]()

Bezpieczeństwo IT: trendy 2012

... masowe wielu producentów, w czasie rzeczywistym, więc można natychmiast dowiedzieć się, kto i kiedy używa których systemów. Chmury prywatne to obietnica elastycznego centrum danych, w którym obciążenia robocze można przenosić do różnych fizycznych serwerów, pamięci masowych i urządzeń sieciowych zgodnie ze zmieniającym się zapotrzebowaniem. Nie ...

-

![Marki godne zaufania 2012 Marki godne zaufania 2012]()

Marki godne zaufania 2012

... i Kryształowego Godła okazała się ta sama marka. Zdobywcami obydwu tytułów zostały: Centrum, Nestlé, ING TFI, Winiary, Herbapol Lublin, Sony, Nivea, Apart, Avon, Dbam ... Bank),Visa (Karta płatnicza), PZU (Towarzystwo ubezpieczeniowe), Orlen (Stacja benzynowa), Centrum(Witaminy), Apap (Preparat przeciwbólowy), Gripex (Preparat na przeziębienie), Nivea ( ...

-

![Centra usług: specjaliści i menedżerowie chcą awansu [© pressmaster - Fotolia.com] Centra usług: specjaliści i menedżerowie chcą awansu]()

Centra usług: specjaliści i menedżerowie chcą awansu

75% specjalistów i menedżerów zatrudnionych w sektorze SSC/BPO planuje zmienić pracę w ciągu najbliższych miesięcy. Co zrobić, aby ich zadowolić? Dobra atmosfera w pracy nie wystarczy - w badaniu Antal International zadeklarowali, że zależy im na większym wynagrodzeniu i szybkim awansie. Antal International opublikował właśnie wyniki badania ...

-

![Nowa usługa Orange - Telefoniczna Opieka [© JackF - Fotolia.com] Nowa usługa Orange - Telefoniczna Opieka]()

Nowa usługa Orange - Telefoniczna Opieka

... i bezpłatne połączenie z Centrum Operacyjno-Alarmowym. Przenośny przycisk SOS działa w promieniu do 50 metrów od aparatu. Operator w Centrum Operacyjno-Alarmowym na ... klienci usług telefonii stacjonarnej Orange Polska. Za obsługę zgłoszeń odpowiada Polskie Centrum Opieki Sp. z o.o. Usługę można zamówić m.in. w salonach Orange Polska, poprzez orange. ...

-

![Jak skutecznie odeprzeć ataki DDoS? [© ducdao - Fotolia.com] Jak skutecznie odeprzeć ataki DDoS?]()

Jak skutecznie odeprzeć ataki DDoS?

... jest z góry ustalony i taki sam niezależnie od częstotliwości odpierania ataków. Minusem takiego rozwiązania jest konieczność zainstalowania i skonfigurowania nowego urządzenia w centrum przetwarzania danych bądź serwerowni oraz późniejszego nim zarządzania. Ponadto modele niższej klasy mogą sobie nie poradzić z najbardziej intensywnymi masowymi ...

-

![Biura w Warszawie: Wola wyprzedzi Służewiec? [© Christian Hillebrand - Fotolia.com] Biura w Warszawie: Wola wyprzedzi Służewiec?]()

Biura w Warszawie: Wola wyprzedzi Służewiec?

... komercjalizacji obiektów z segmentu premium, jakie głównie są tam budowane, jest bardziej czasochłonny i wymagający niż pozostałych budynków biurowych, a już teraz w samym centrum miasta i na terenach do niego przylegających oraz na Mokotowie notowany jest najwyższy współczynnik pustostanów w Warszawie. - Firmy poszukujące w Warszawie biur chętniej ...

-

![Polska: wydarzenia tygodnia 31/2015 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 31/2015]()

Polska: wydarzenia tygodnia 31/2015

... pierwsza elektrownia atomowa... Komentarz do wydarzeń gospodarczych A. Sadowski, prezydent Centrum im. A. Smitha, Andrzej Arendarski, prezes Krajowej Izby Gospodarczej: ... sytuacji kryzysowych, w których dochodzi do strajków – mówi Andrzej Sadowski, prezydent Centrum im. A. Smitha. Związkowcy swoje postulaty uzasadniają podwyżkami, jakie przyznano ...

-

![Cyberbezpieczeństwo: ogromna skala ataków na OT Cyberbezpieczeństwo: ogromna skala ataków na OT]()

Cyberbezpieczeństwo: ogromna skala ataków na OT

... 40-50% badanych przedsiębiorstw brakowało: rozwiązań zapewniających bezpieczeństwo informacji i zarządzanie zdarzeniami (SIEM), technicznego centrum operacyjnego (TOC), centrum operacyjnego ds. bezpieczeństwa (SOC), sieciowego centrum operacyjnego (NOC), wewnętrznej segmentacji sieci, kontroli dostępu do niej czy uwierzytelniania wieloskładnikowego ...

-

![Czy sektor TSL powinien bać się ESG? [© pixabay.com] Czy sektor TSL powinien bać się ESG?]()

Czy sektor TSL powinien bać się ESG?

... obietnic w obszarze zrównoważonych łańcuchów dostaw są niewystarczające. Zagadnienie to stało się nawet przedmiotem analiz Centrum Transportu i Logistyki przy Massachusetts Institute of Technology (MIT). Centrum zbadało, jak 2 187 przedstawicieli przedsiębiorstw z całego świata, odpowiedzialnych m.in. za logistykę, dostawy, zakupy, magazynowanie ...

-

![Dzień Bezpiecznego Komputera [© stoupa - Fotolia.com] Dzień Bezpiecznego Komputera]()

Dzień Bezpiecznego Komputera

... na on-linowe systemy zarządzania finansami (e-banki, aukcje internetowe, e-księgarnie etc.). Dlaczego powstał Dzień Bezpiecznego Komputera? Z badań przeprowadzonych na zlecenie Centrum Bezpieczeństwa Microsoft przez instytut badawczy SMG/KRC wynika, iż zdaniem aż 65% Polaków zbyt mało jest obecnie informacji nt. bezpieczeństwa informatycznego ...

-

![Zagrożenia w Internecie VII-XII 2006 [© Scanrail - Fotolia.com] Zagrożenia w Internecie VII-XII 2006]()

Zagrożenia w Internecie VII-XII 2006

... stają się coraz groźniejsi, opracowują coraz bardziej złożone metody ataków, które pozwalają na uniknięcie wykrycia” – powiedział Arthur Wong, starszy wiceprezes centrum Symantec Security Response i działu usług Managed Services. „Użytkownicy – zarówno indywidualni, jak i firmy – powinni zapewnić sobie odpowiednią ochronę przed nieuprawnionym ...

-

![Program Norton 360 w wersji 2.0 [© Nmedia - Fotolia.com] Program Norton 360 w wersji 2.0]()

Program Norton 360 w wersji 2.0

... kopie zapasowe online z możliwością wykupienia większej pojemności. Użytkownicy programu posiadający aktywną subskrypcję mogą bezpłatnie otrzymywać aktualizacje dotyczące nowych funkcji, odwiedzając Centrum aktualizacji oprogramowania Norton.

-

![Tydzień 20/2008 (12-18.05.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 20/2008 (12-18.05.2008)]()

Tydzień 20/2008 (12-18.05.2008)

... dorównał niskiemu poziomowi merytorycznemu amerykańskich opinii i ocen. Na potwierdzenie przytoczę tu emocjonalną wypowiedź Pradeepa S. Mehta (sekretarza generalnego centrum międzynarodowego handlu, gospodarki i środowiska w CUTS International, niezależnym laboratorium badawczym w Indiach), który powiedział, że gdyby „Amerykanie schudli do ...

-

![Ataki internetowe coraz groźniejsze [© stoupa - Fotolia.com] Ataki internetowe coraz groźniejsze]()

Ataki internetowe coraz groźniejsze

... bezpieczeństwo całego kraju. Drugą przesłanką jest znaczenie, jakie zyskują technologie IT w jakiejkolwiek sytuacji konfliktowej. Stają się bowiem głównym elementem w centrum dowodzenia, nie tylko zasobami strategicznymi, ale również siłami zbrojnymi. Ostatnim najgłośniejszym przykładem cyberataku jest wirus o nazwie Stuxnet, który zainfekował ...

-

![Globalne zagrożenia internetowe VII-IX 2011 [© Scanrail - Fotolia.com] Globalne zagrożenia internetowe VII-IX 2011]()

Globalne zagrożenia internetowe VII-IX 2011

... cyberprzestępczości) wynika, że zapobiegła ona kradzieży ponad 140 milionów funtów w ciągu sześciu ostatnich miesięcy. Najnowszy raport instytutu Poneman’a (amerykańskiego centrum badań nad bezpieczeństwem) stwierdza, że średni koszt cyberprzestępstw wzrósł o 56% i wynosi teraz (w przypadku dużych firm) 6 milionów dolarów rocznie. Cyberprzestępstwo ...

-

![ESET: zagrożenia internetowe VIII 2012 ESET: zagrożenia internetowe VIII 2012]()

ESET: zagrożenia internetowe VIII 2012

... pośrednictwem którego cyberprzestępcy obsługują swój program lojalnościowy, wykorzystywany do propagowania nowych zagrożeń mobilnych. Według pracowników ESET forum stanowi rodzaj centrum operacyjnego – to właśnie tam znajdują się informacje o sposobie działania samego zagrożenia oraz zasady wspomnianego programu lojalnościowego. Sam program oparto ...

-

![KIG: "Pracodawca godny zaufania" 2013 [© goodluz - Fotolia.com] KIG: "Pracodawca godny zaufania" 2013]()

KIG: "Pracodawca godny zaufania" 2013

... Kapituły Konkursu wchodzą m. in.: Krajowa Izba Gospodarcza, Fundacja Polskiego Godła Promocyjnego „Teraz Polska”, Instytut Globalizacji, Wyższa Szkoła Ekologii i Zarządzania, Centrum Monitorowania Wolności Prasy przy Stowarzyszeniu Dziennikarzy Polskich, Stowarzyszenie Integracja i Współpraca, Instytut Nauk Ekonomicznych PAN, Polska Agencja Rozwoju ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![W 2017 roku rynek pracy znalazł się w centrum uwagi [© ryanking999 - Fotolia.com] W 2017 roku rynek pracy znalazł się w centrum uwagi](https://s3.egospodarka.pl/grafika2/rynek-pracy/W-2017-roku-rynek-pracy-znalazl-sie-w-centrum-uwagi-200870-150x100crop.jpg)

![Centra danych celem cyberataków. Jak je chronić? [© pixabay.com] Centra danych celem cyberataków. Jak je chronić?](https://s3.egospodarka.pl/grafika2/centra-danych/Centra-danych-celem-cyberatakow-Jak-je-chronic-244503-150x100crop.jpg)

![Check Point: zagrożenia bezpieczeństwa 2014 [© alphaspirit - Fotolia.com] Check Point: zagrożenia bezpieczeństwa 2014](https://s3.egospodarka.pl/grafika2/Check-Point/Check-Point-zagrozenia-bezpieczenstwa-2014-129562-150x100crop.jpg)

![Norton 360 wersja 5.0 [© Nmedia - Fotolia.com] Norton 360 wersja 5.0](https://s3.egospodarka.pl/grafika/Symantec/Norton-360-wersja-5-0-Qq30bx.jpg)

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Polityka-bezpieczenstwa-a-ataki-ukierunkowane-na-sieci-firmowe-121046-150x100crop.jpg)

![Ransomware rośnie w siłę: raport McAfee Labs III 2016 [© kaptn - Fotolia.com] Ransomware rośnie w siłę: raport McAfee Labs III 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ransomware-rosnie-w-sile-raport-McAfee-Labs-III-2016-173390-150x100crop.jpg)

![Bezpieczeństwo cloud computing [© stoupa - Fotolia.com] Bezpieczeństwo cloud computing](https://s3.egospodarka.pl/grafika/Cloud-Computing/Bezpieczenstwo-cloud-computing-MBuPgy.jpg)

![Marki godne zaufania 2011 [© Scanrail - Fotolia.com] Marki godne zaufania 2011](https://s3.egospodarka.pl/grafika/marki-godne-zaufania/Marki-godne-zaufania-2011-apURW9.jpg)

![Bezpieczeństwo IT: trendy 2012 [© stoupa - Fotolia.com] Bezpieczeństwo IT: trendy 2012](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2012-MBuPgy.jpg)

![Centra usług: specjaliści i menedżerowie chcą awansu [© pressmaster - Fotolia.com] Centra usług: specjaliści i menedżerowie chcą awansu](https://s3.egospodarka.pl/grafika2/rynek-pracy/Centra-uslug-specjalisci-i-menedzerowie-chca-awansu-110546-150x100crop.jpg)

![Nowa usługa Orange - Telefoniczna Opieka [© JackF - Fotolia.com] Nowa usługa Orange - Telefoniczna Opieka](https://s3.egospodarka.pl/grafika2/Telefoniczna-Opieka/Nowa-usluga-Orange-Telefoniczna-Opieka-112968-150x100crop.jpg)

![Jak skutecznie odeprzeć ataki DDoS? [© ducdao - Fotolia.com] Jak skutecznie odeprzeć ataki DDoS?](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Jak-skutecznie-odeprzec-ataki-DDoS-139204-150x100crop.jpg)

![Biura w Warszawie: Wola wyprzedzi Służewiec? [© Christian Hillebrand - Fotolia.com] Biura w Warszawie: Wola wyprzedzi Służewiec?](https://s3.egospodarka.pl/grafika2/powierzchnie-biurowe/Biura-w-Warszawie-Wola-wyprzedzi-Sluzewiec-160087-150x100crop.jpg)

![Polska: wydarzenia tygodnia 31/2015 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 31/2015](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-31-2015-vgmzEK.jpg)

![Czy sektor TSL powinien bać się ESG? [© pixabay.com] Czy sektor TSL powinien bać się ESG?](https://s3.egospodarka.pl/grafika2/sektor-TSL/Czy-sektor-TSL-powinien-bac-sie-ESG-253330-150x100crop.jpg)

![Dzień Bezpiecznego Komputera [© stoupa - Fotolia.com] Dzień Bezpiecznego Komputera](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Dzien-Bezpiecznego-Komputera-MBuPgy.jpg)

![Zagrożenia w Internecie VII-XII 2006 [© Scanrail - Fotolia.com] Zagrożenia w Internecie VII-XII 2006](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-w-Internecie-VII-XII-2006-apURW9.jpg)

![Program Norton 360 w wersji 2.0 [© Nmedia - Fotolia.com] Program Norton 360 w wersji 2.0](https://s3.egospodarka.pl/grafika/Norton/Program-Norton-360-w-wersji-2-0-Qq30bx.jpg)

![Tydzień 20/2008 (12-18.05.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 20/2008 (12-18.05.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-20-2008-12-18-05-2008-12AyHS.jpg)

![Ataki internetowe coraz groźniejsze [© stoupa - Fotolia.com] Ataki internetowe coraz groźniejsze](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Ataki-internetowe-coraz-grozniejsze-MBuPgy.jpg)

![Globalne zagrożenia internetowe VII-IX 2011 [© Scanrail - Fotolia.com] Globalne zagrożenia internetowe VII-IX 2011](https://s3.egospodarka.pl/grafika/AVG-Technologies/Globalne-zagrozenia-internetowe-VII-IX-2011-apURW9.jpg)

![KIG: "Pracodawca godny zaufania" 2013 [© goodluz - Fotolia.com] KIG: "Pracodawca godny zaufania" 2013](https://s3.egospodarka.pl/grafika2/pracodawcy/KIG-Pracodawca-godny-zaufania-2013-126842-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)