-

![Infrastruktura krytyczna coraz częściej celem cyberataków Infrastruktura krytyczna coraz częściej celem cyberataków]()

Infrastruktura krytyczna coraz częściej celem cyberataków

... procedury oraz współpracę na wielu poziomach. Cyberzagrożenia często wykraczają poza granice państw, dlatego istotna jest współpraca międzynarodowa i międzysektorowa – obejmująca rządy, sektor prywatny i organizacje międzynarodowe. Jednym ze strategicznych elementów zagrożeń „czyhających” na infrastrukturę krytyczną są ataki na dostawców, które ...

-

![Chthonic: hakerzy znowu atakują banki [© Spectral-Design - Fotolia.com] Chthonic: hakerzy znowu atakują banki]()

Chthonic: hakerzy znowu atakują banki

Ataki na 150 różnych banków i 20 systemów płatniczych w 15 krajach - to bilans działalności zagrożenia o nazwie Trojan-Banker.Win32.Chthonic, zidentyfikowanego jako najnowsza wersja trojana ZeuS. Tym razem, jak informuje Kaspersky Lab, celem przedsiębiorców stały się przede wszystkim instytucje finansowe zlokalizowane na terenie Wielkiej Brytanii ...

-

![Bezpieczeństwo w sieci. Polska w ogonie Europy? [© anurak - Fotolia.com] Bezpieczeństwo w sieci. Polska w ogonie Europy?]()

Bezpieczeństwo w sieci. Polska w ogonie Europy?

... odmowę usługi na zagrożonych obiektach. *strzałki wskazują wzrost lub spadek względem poprzednich miesięcy Top 3 najpopularniejszego mobilnego malware: Hiddad – malware na system Android, którego główną funkcją jest wyświetlanie reklam, ale również jest w stanie uzyskać dostęp do kluczowych elementów zabezpieczeń wbudowanych w system operacyjny ...

-

![Nowa krytyczna luka w zabezpieczeniach Apache Log4j Nowa krytyczna luka w zabezpieczeniach Apache Log4j]()

Nowa krytyczna luka w zabezpieczeniach Apache Log4j

... oferuje ochronę przed wykorzystaniem luk w zabezpieczeniach oraz zarządzanie instalacją łat, takie jak Kaspersky Endpoint Security for Business. Aby identyfikować i powstrzymywać ataki na ich wczesnych etapach, firmy mogą korzystać z rozwiązań klasy EDR, takich jak Kaspersky Endpoint Detection and Response.

-

![Rosnąca cyberprzestępczość a ochrona danych [© stoupa - Fotolia.com] Rosnąca cyberprzestępczość a ochrona danych]()

Rosnąca cyberprzestępczość a ochrona danych

... się, że równie niebezpieczne, co pojedyncze kradzieże danych, stają się zorganizowane ataki na bezpieczeństwo informatyczne państw, określane mianem cyberterroryzmu. – Zjawisko obecne w ... na jego system informatyczny" – ostrzega Bógdał – Brzezińska. W opisywanym „mechanizmie ataku cybernetycznego”, naukowcy zwracają uwagę przede wszystkim na ...

-

![G Data: wirusowe prognozy 2014 G Data: wirusowe prognozy 2014]()

G Data: wirusowe prognozy 2014

... na domowym komputerze? Wciąż zbyt mało osób zdaje sobie sprawę z zagrożeń jakie niesie nieaktualizowane oprogramowanie. Czy Kowalski będzie aktualizował piec, telewizor czy lodówkę? Wątpię.” – mówi Łukasz Nowatkowski. Automatyzacja infekcji, jak ma to miejsce w przypadku ataków na system ...

-

![Szyfrowanie danych - cyberprzestępcy to lubią [© a3701027 - Fotolia.com] Szyfrowanie danych - cyberprzestępcy to lubią]()

Szyfrowanie danych - cyberprzestępcy to lubią

... Najbardziej „opłacalne” są ataki na firmy, dlatego to właśnie one powinny zachować szczególną ostrożność. Co zrobić, aby nie narazić się na ryzyko utraty cennych danych ... od nieznanych nadawców. Uważaj zwłaszcza na sensacyjne wiadomości, ponieważ cyberprzestępcy lubią za ich pomocą przyciągać uwagę swoich ofiar Dbaj o to, by system operacyjny, ...

-

![Świat: wydarzenia tygodnia 32/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 32/2018]()

Świat: wydarzenia tygodnia 32/2018

... że może to być „ręcznie sterowany” system z restrykcjami przepływu kapitału. Świat z uwagą obserwuje ... Na przeszkodzie jest duża niestabilność polityczna, walki etniczne i zagrożenie atakami terrorystycznymi. Szczególnym zagrożeniem dla wyjścia kraju z kryzysu są ataki na wydobycie ropy i infrastrukturę transportową. Są pierwsze rachunki wskazujące na ...

-

![Cyberbezpieczeństwo: czego obawiać się w 2023 roku? [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo: czego obawiać się w 2023 roku?]()

Cyberbezpieczeństwo: czego obawiać się w 2023 roku?

... na zewnątrz organizacji kodu rodzi ryzyko infiltracji złośliwym oprogramowaniem. Cyberprzestępcy regularnie próbują ukryć złośliwe funkcjonalności, które umożliwią późniejszy atak na system ...

-

![Cyberbezpieczeństwo 2023. Co o mijającym roku mówią eksperci? [© pixabay.com] Cyberbezpieczeństwo 2023. Co o mijającym roku mówią eksperci?]()

Cyberbezpieczeństwo 2023. Co o mijającym roku mówią eksperci?

... nie były aktualizowane przez określony czas. Wyszukują dedykowaną podatność pod sprecyzowany w zapytaniu system i starają się wykorzystać znane sobie luki w bezpieczeństwie, by dokonać skutecznego ataku. Wyzwania: deficyt specjalistów i ataki na łańcuch dostaw Wraz z rosnącymi wydatkami w obszarze cyberbezpieczeństwa coraz mocniej odczuwalny jest ...

-

![Wirus w PALMie [© stoupa - Fotolia.com] Wirus w PALMie]()

Wirus w PALMie

... na platformę Windows CE o nazwie Duts. Na ślad wirusa, który ma atakować system operacyjny inteligentnych telefonów komórkowych i handheldów, wpadła rumuńska firma BitDefender. Twórcą szkodliwego kodu jest osoba o pseudonimie Ratter, która należy do grupy 29A VX odpowiedzialnej za stworzenie wirusa na ... twórców wirusów, jednak nie będą to ataki na ...

-

![Świat: wydarzenia tygodnia 50/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 50/2014]()

Świat: wydarzenia tygodnia 50/2014

... ataki na routery. Konieczny podkreśla, że częstotliwość takich ataków wzrosła w ostatnich 2-3 latach. – Cyberprzestępcy zyskują kontrolę nad ruchem sieciowym – dodaje Piotr Konieczny. – Przykładowo osoba, która wpisuje adres www.nazwabanku.pl zostaje przekierowana na swoim routerze domowym na ...

-

![Hakerzy omijają polskie firmy? Hakerzy omijają polskie firmy?]()

Hakerzy omijają polskie firmy?

Ataki hakerskie stają się coraz poważniejszym zagrożeniem zarówno dla osób indywidualnych, jak i firm. Te ostatnie są wyjątkowo łakomym kąskiem dla cyberprzestępców. Na szczęście sytuacja ... botnet, ponadto program wyłącza również usługi zabezpieczeń, co naraża komputery na inne infekcje. Kolejne miejsca zajmują Brontok oraz trojan Wysotot. W lutym ...

-

![Kaspersky Private Security Network dla ochrony firmy [© Natalia Merzlyakova - Fotolia.com] Kaspersky Private Security Network dla ochrony firmy]()

Kaspersky Private Security Network dla ochrony firmy

... zlokalizowane w różnych państwach, przetwarzają w czasie rzeczywistym żądania napływające od produktów Kaspersky Lab zainstalowanych na komputerach użytkowników korporacyjnych i indywidualnych. Każdego roku KSN pomaga odpierać ataki na ponad 80 000 000 użytkowników. Zanim rozwiązanie bezpieczeństwa otrzyma potwierdzenie, że sprawdzany plik (lub ...

-

![Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł [© pixabay.com] Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł]()

Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł

... ) w restauracji londyńskiego hotelu Ritz, do którego doszło w 2020 roku. System rezerwacji miejsc, zawierający wiele, poufnych danych – w tym kart kredytowych gości, ... Diners Club, JCB. Ataki na karty z tymi znakami stanowiły w 2021 roku 81,44% globalnego wolumenu. Jak przewiduje Nilson Report, w 2030 r. - kiedy całkowity wolumen na wszystkich kartach ...

-

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

... tak zwanych technologii Malware 2.0 ewolucję rootkitów powrót wirusów plikowych ataki na serwisy społecznościowe zagrożenia dla urządzeń mobilnych. Jednym z ... Na przykład pewien dostawca jest właścicielem krótkiego numeru 1171. Jeśli na numer ten zostanie wysłana wiadomość rozpoczynająca się od "S1", system dostawcy przeleje część kosztu SMS-a na ...

-

![Wirusy i robaki w Polsce VII 2009 Wirusy i robaki w Polsce VII 2009]()

Wirusy i robaki w Polsce VII 2009

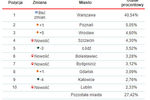

... przez system Kaspersky Security Network (KSN). Raport jest podzielony na dwie części. W pierwszej zaprezentowane zostały najczęściej infekowane miasta Polski (Top 10) oraz aktywność wirusów na obszarach poszczególnych województw. Druga część dotyczy szkodliwego oprogramowania (Top 20), które jest odpowiedzialne za najczęstsze ataki na komputery ...

-

![Wirusy i robaki w Polsce VI 2009 Wirusy i robaki w Polsce VI 2009]()

Wirusy i robaki w Polsce VI 2009

... przez system Kaspersky Security Network (KSN). Raport jest podzielony na dwie części. W pierwszej zaprezentowane zostały najczęściej infekowane miasta Polski (Top 10) oraz aktywność wirusów na obszarach poszczególnych województw. Druga część dotyczy szkodliwego oprogramowania (Top 20), które jest odpowiedzialne za najczęstsze ataki na komputery ...

-

![Apple kontra Flashback [© Thomas Jansa - Fotolia.com] Apple kontra Flashback]()

Apple kontra Flashback

... ataki na konkretne cele, wymierzone również w komputery Mac. Chwilę później eksperci zatrudnieni w Trend Micro natknęli się na nowe zagrożenie - rodzinę złośliwego oprogramowania SAPPAB, która wykorzystuje albo tą samą lukę co Flashback, albo inne słabości występujące wyłącznie w Microsoft Office w wersji na ... się z tym, że żaden system operacyjny ...

-

![10 najniebezpieczniejszych grup ransomware w 2023 roku [© Florian Roth - Fotolia.com] 10 najniebezpieczniejszych grup ransomware w 2023 roku]()

10 najniebezpieczniejszych grup ransomware w 2023 roku

... również jako BlackCat, dokonał kilku znaczących naruszeń. Grupa przypisuje sobie ataki na systemy bezpieczeństwa lotnisk, rafinerii ropy naftowej i innych dostawców ... uprawnienia wiersza poleceń i skryptów, a także ograniczały użycie programu PowerShell i aktualizowały system Windows lub PowerShell lub PowerShell Core do najnowszych wersji. 6. ...

-

![Spam w II kwartale 2016 r. [© Stockninja - Fotolia.com] Spam w II kwartale 2016 r.]()

Spam w II kwartale 2016 r.

... na fanach sportu. W minionym kwartale odnotowano ataki na konta na Facebooku polegające na umieszczeniu intymnego filmu z wielu zhakowanych kont na Facebooku. Podczas próby odtworzenia filmu użytkowników zachęcano do zainstalowania wtyczki do przeglądarki o nazwie „Profesjonalny Asystent”. Komunikat na ...

-

![Cyberbezpieczeństwo w Europie. Gdzie hakerzy są najaktywniejsi? Cyberbezpieczeństwo w Europie. Gdzie hakerzy są najaktywniejsi?]()

Cyberbezpieczeństwo w Europie. Gdzie hakerzy są najaktywniejsi?

... przeprowadzonych przez Check Point wynika, że ataki na polskie firmy to dziś właściwie chleb powszedni ... na Androida, które przepakowuje legalne aplikacje, a następnie udostępnia je do sklepów stron trzecich. Jego główną funkcją jest wyświetlanie reklam, jednak może również uzyskać dostęp do kluczowych szczegółów zabezpieczeń wbudowanych w system ...

-

![Co zagraża systemom ICS? Co zagraża systemom ICS?]()

Co zagraża systemom ICS?

... przemysłowych. Monitorowanie i niezwłoczna reakcja na incydenty mające wpływ na sieci ICS powinny stanowić kluczowe priorytety bezpieczeństwa IT, wraz z wyposażeniem personelu w odpowiednią wiedzę i narzędzia umożliwiające zminimalizowanie zagrożeń dla ich działalności. Cyberzagrożenia nieustannie ewoluują, a ataki ukierunkowane, takie jak niedawny ...

-

![Bezpieczeństwo IT: trendy 2013 Bezpieczeństwo IT: trendy 2013]()

Bezpieczeństwo IT: trendy 2013

... na system Android. Urządzenia przenośne łączą się z sieciami korporacyjnymi i pobierają z nich dane, które następnie są przechowywane w innych chmurach. Powoduje to wzrost ryzyka włamań oraz ataków, mających na celu przechwycenie danych z urządzeń mobilnych. Szkodliwe oprogramowanie może się dostać na ...

-

![Maczeta: cyberprzestępczość wycelowana w Amerykę Łacińską Maczeta: cyberprzestępczość wycelowana w Amerykę Łacińską]()

Maczeta: cyberprzestępczość wycelowana w Amerykę Łacińską

... Teraz na baczności powinny się mieć przede wszystkim rządy, wojsko, organy ścigania oraz ambasady na terenie Ameryki Łacińskiej - cele nowej kampanii cyberszpiegowskiej o nazwie „Machete”. Ataki ... atakującym. Nic nie wskazuje na to, że narzędzia te obsługują wiele platform, ponieważ kod jest wyraźnie zorientowany na system Windows. Jednak eksperci ds. ...

-

![Ewolucja spamu IV-VI 2012 Ewolucja spamu IV-VI 2012]()

Ewolucja spamu IV-VI 2012

... na komputerze użytkownika będzie podatna na ataki), na komputer ofiary zostanie pobrany plik wykonywalny. Plik ten kontaktuje się z centrum kontroli i pobiera inne szkodliwe programy na ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... na określonych krajach, takich jak Stany Zjednoczone, Francja, Niemcy czy Hiszpania. Ataki na i za pośrednictwem Google Wave (nie sprawdziło się) Rok temu przewidywaliśmy ataki na ... sierpniu i została oznaczona wewnętrznym numerem TDL-4. W celu obejścia wbudowanej w system Windows ochrony autorzy TDSS wykorzystywali technikę infekowania sektora MBR, ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... , Francji i Korei Południowej. O ile ataki na prywatne firmy zwykle są ... ataki hakerskie na partnerów zostały przeprowadzone z Iranu. Również w tym państwie hostowano stronę internetową, na której został po raz pierwszy użyty fałszywy certyfikat. Następnie do ataku na system przyznała się osoba, która przedstawiła się jako irański haker samouk, i na ...

-

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

... niechcianych programów ze względu na system operacyjny czy platformy. Zamiast ... system operacyjny MacOS X, który w 2007 roku atakowany był 35 razy, a 33 z tych ataków miało miejsce w drugiej połowie roku. W półrocznym raporcie Kaspersky Lab zwrócił uwagę na dziwną nieobecność nowych szkodliwych programów atakujących tę platformę, mimo że ataki na ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... a następnie umieszczenia na stronie szkodliwych programów, które mają być pobierane na maszyny ofiar. Crimepack Exploit System: przykład ... System doczekał się już trzeciej wersji. Tym razem pakiet zawierał 14 exploitów wykorzystujących luki w produktach firm Microsoft, Adobe, Mozila i Opera. Pieniądze Kto zarabia na tych atakach i w jaki sposób? Ataki ...

-

![7 najpopularniejszych taktyk cyberprzestępców [© weerasak - Fotolia.com] 7 najpopularniejszych taktyk cyberprzestępców]()

7 najpopularniejszych taktyk cyberprzestępców

... używają zazwyczaj tej metody, aby nakłonić ludzi do kliknięcia w link, który może zainfekować system złośliwym oprogramowaniem lub przenieść ich na fałszywą stronę przeznaczoną do kradzieży danych osobowych. W pierwszym kwartale 2017 r. ataki phishingowe i malware pojawiały się co 4.2 sekundy. Przechwytywanie haseł użytkowników to kolejny rosnący ...

-

![Linux zaatakowany przez malware FreakOut Linux zaatakowany przez malware FreakOut]()

Linux zaatakowany przez malware FreakOut

... ataki DDoS, dzięki połączeniu komputerów w potężny botnet IRC (czyli zbiór maszyn zainfekowanych złośliwym oprogramowaniem, które można zdalnie kontrolować). Zastosowany w ataku malware FreakOut wykorzystuje stosunkowo niedawno odkryte luki w zabezpieczeniach programów takich jak: TerraMaster TOS (TerraMaster Operating System ...

-

![Formularze Google’a mogą być narzędziem do ataków phishingowych [© Andrey Burmakin - Fotolia.com.jpg] Formularze Google’a mogą być narzędziem do ataków phishingowych]()

Formularze Google’a mogą być narzędziem do ataków phishingowych

Ataki BEC 3.0 (naruszenie poczty biznesowej) polegają na wykorzystaniu legalnych witryn i usług do celów phishingowych. W e-mailu trafiającym do ofiary nie znajdzie się złośliwe oprogramowanie czy niebezpieczny link, a zatem system zabezpieczający nie będzie mógł ich wykryć. Do tworzenia tego typu ataków cyberprzestępcom z pomocą przychodzą usługi ...

-

![Bezpłatna kontrola zabezpieczeń [© Nmedia - Fotolia.com] Bezpłatna kontrola zabezpieczeń]()

Bezpłatna kontrola zabezpieczeń

... oraz firmą Veracomp uruchomiły bezpłatny program kontroli poziomu zabezpieczeń systemu IT na ataki z zewnątrz. Najlepszym tego przykładem jest opublikowany przez Internet Security Systems (ISS) w ... .pl), uruchomiły bezpłatny program kontroli poziomu zabezpieczeń systemu IT na ataki z zewnątrz. Najważniejszym celem tego programu jest zwiększenie ...

Tematy: bezpieczeństwo -

![Kolejna dziura w Windows XP [© Nmedia - Fotolia.com] Kolejna dziura w Windows XP]()

Kolejna dziura w Windows XP

... system z wyjątkową ilością dziur, luk i bramek stających otworem przed hakerami. Bieżące aktualizacje, nakładki, łaty, a także wbudowany firewall w dużej mierze chronią komputer podłączony do sieci, ale jak widać ciągle jesteśmy narażeni na ataki ... (Domain Name System), poprzez zmianę adresu IP komputera w takiej sieci i wpłynąć na załamanie systemu ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Chthonic: hakerzy znowu atakują banki [© Spectral-Design - Fotolia.com] Chthonic: hakerzy znowu atakują banki](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Chthonic-hakerzy-znowu-atakuja-banki-148481-150x100crop.jpg)

![Bezpieczeństwo w sieci. Polska w ogonie Europy? [© anurak - Fotolia.com] Bezpieczeństwo w sieci. Polska w ogonie Europy?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Bezpieczenstwo-w-sieci-Polska-w-ogonie-Europy-192838-150x100crop.jpg)

![Rosnąca cyberprzestępczość a ochrona danych [© stoupa - Fotolia.com] Rosnąca cyberprzestępczość a ochrona danych](https://s3.egospodarka.pl/grafika/zagrozenia-w-internecie/Rosnaca-cyberprzestepczosc-a-ochrona-danych-MBuPgy.jpg)

![Szyfrowanie danych - cyberprzestępcy to lubią [© a3701027 - Fotolia.com] Szyfrowanie danych - cyberprzestępcy to lubią](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szyfrowanie-danych-cyberprzestepcy-to-lubia-153364-150x100crop.jpg)

![Świat: wydarzenia tygodnia 32/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 32/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-32-2018-12AyHS.jpg)

![Cyberbezpieczeństwo: czego obawiać się w 2023 roku? [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo: czego obawiać się w 2023 roku?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-czego-obawiac-sie-w-2023-roku-250001-150x100crop.jpg)

![Cyberbezpieczeństwo 2023. Co o mijającym roku mówią eksperci? [© pixabay.com] Cyberbezpieczeństwo 2023. Co o mijającym roku mówią eksperci?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2023-Co-o-mijajacym-roku-mowia-eksperci-257034-150x100crop.jpg)

![Wirus w PALMie [© stoupa - Fotolia.com] Wirus w PALMie](https://s3.egospodarka.pl/grafika/palm/Wirus-w-PALMie-MBuPgy.jpg)

![Świat: wydarzenia tygodnia 50/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 50/2014](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-50-2014-12AyHS.jpg)

![Kaspersky Private Security Network dla ochrony firmy [© Natalia Merzlyakova - Fotolia.com] Kaspersky Private Security Network dla ochrony firmy](https://s3.egospodarka.pl/grafika2/Kaspersky-Private-Security-Network/Kaspersky-Private-Security-Network-dla-ochrony-firmy-176908-150x100crop.jpg)

![Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł [© pixabay.com] Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł](https://s3.egospodarka.pl/grafika2/hakerzy/Hakerzy-w-2021-roku-ukradli-z-kart-platniczych-57-6-mln-zl-244937-150x100crop.jpg)

![Apple kontra Flashback [© Thomas Jansa - Fotolia.com] Apple kontra Flashback](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Apple-kontra-Flashback-92504-150x100crop.jpg)

![10 najniebezpieczniejszych grup ransomware w 2023 roku [© Florian Roth - Fotolia.com] 10 najniebezpieczniejszych grup ransomware w 2023 roku](https://s3.egospodarka.pl/grafika2/ransomware/10-najniebezpieczniejszych-grup-ransomware-w-2023-roku-256349-150x100crop.jpg)

![Spam w II kwartale 2016 r. [© Stockninja - Fotolia.com] Spam w II kwartale 2016 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-w-II-kwartale-2016-r-180268-150x100crop.jpg)

![7 najpopularniejszych taktyk cyberprzestępców [© weerasak - Fotolia.com] 7 najpopularniejszych taktyk cyberprzestępców](https://s3.egospodarka.pl/grafika2/DDoS/7-najpopularniejszych-taktyk-cyberprzestepcow-205856-150x100crop.jpg)

![Formularze Google’a mogą być narzędziem do ataków phishingowych [© Andrey Burmakin - Fotolia.com.jpg] Formularze Google’a mogą być narzędziem do ataków phishingowych](https://s3.egospodarka.pl/grafika2/formularze-Google/Formularze-Google-a-moga-byc-narzedziem-do-atakow-phishingowych-256764-150x100crop.jpg)

![Bezpłatna kontrola zabezpieczeń [© Nmedia - Fotolia.com] Bezpłatna kontrola zabezpieczeń](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Bezplatna-kontrola-zabezpieczen-Qq30bx.jpg)

![Kolejna dziura w Windows XP [© Nmedia - Fotolia.com] Kolejna dziura w Windows XP](https://s3.egospodarka.pl/grafika/Windows-XP/Kolejna-dziura-w-Windows-XP-Qq30bx.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

Wielkanoc 2025 będzie kosztować średnio 588 zł

Wielkanoc 2025 będzie kosztować średnio 588 zł

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)

![Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują [© Freepik] Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Deweloperzy-sprzedaja-136-mieszkan-dziennie-Duzy-ruch-a-ceny-zaskakuja-265860-150x100crop.jpg)