-

![Rootkity: jak z nimi walczyć Rootkity: jak z nimi walczyć]()

Rootkity: jak z nimi walczyć

... zwalczania rootkitów wykrywa to i ostrzega użytkownika (rysunek 5). Podsystem pozwala na wykrycie nie tylko rootkitów, które zostały już dodane do antywirusowych baz danych, ale również tych nieznanych, jak pokazuje rysunek 6. Podobny podsystem wykorzystywany jest do wykrywania rootkitów w trybie użytkownika (omówionym w pierwszej części artykułu ...

Tematy: Rootkity, ataki internetowe -

![Porównywarki cen - łowcy okazji [© Minerva Studio - Fotolia.com] Porównywarki cen - łowcy okazji]()

Porównywarki cen - łowcy okazji

... najgroźniejszych konkurentów amerykańskiego giganta jest brytyjski . Mimo zauważalnie mniejszej bazy danych produktów oraz nieciekawej szaty graficznej, w 2005 roku serwis ... Jak wypadają na tle zagranicznych "starszych braci"? Jeżeli chodzi o stopień rozbudowania baz danych to niewątpliwie bardzo skromnie - liczba sklepów w żadnym polskim serwisie ...

-

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009]()

Dzień Bezpiecznego Internetu 2009

... do baz danych portalu pracy Monster - po raz trzeci w ciągu 2 lat. To jeden z powodów, dla których tak ważne jest oddzielanie danych dostępu ... informacji. Z tego i podobnych incydentów można wyciągnąć następujący wniosek: zawsze używaj innych danych użytkownika dla różnych usług internetowych oraz wystarczająco długich haseł zawierających liczby, ...

-

![Zarządzanie ryzykiem: firmy nieprzygotowane Zarządzanie ryzykiem: firmy nieprzygotowane]()

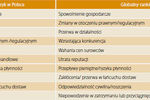

Zarządzanie ryzykiem: firmy nieprzygotowane

... poufnych informacji oraz danych stanowi jedno z najbardziej niebezpiecznych zagrożeń dla aktywów każdej firmy. Chodzi tu przede wszystkim o kluczowe informacje dotyczące planów strategicznych, zestawień finansowych, czy też baz danych klientów i pracowników. W odróżnieniu od firm zagranicznych, które ryzyko utraty danych oraz ryzyko z obszaru ...

-

![Rośnie popularność cloud computing [© Scanrail - Fotolia.com] Rośnie popularność cloud computing]()

Rośnie popularność cloud computing

... obniżyć koszty infrastruktury, a 72% zauważyło wzrost satysfakcji użytkowników. Z drugiej jednak strony, wielu respondentów wskazywało na zagrożenia bezpieczeństwa danych wiążące się z przechowywaniem danych w chmurze (62%), a 54% poddało w wątpliwość potencjalne zyski z wdrożenia rozwiązań bazujących na cloud computing. „Polscy użytkownicy nadal ...

-

![Oszustwa internetowe - tendencje w 2011 [© stoupa - Fotolia.com] Oszustwa internetowe - tendencje w 2011]()

Oszustwa internetowe - tendencje w 2011

... się spodziewać ataków APT mających na celu zdobycie dostępu do ich archiwów poczty elektronicznej, repozytoriów dokumentów i własności intelektualnej oraz innych baz danych.

-

![Polski rynek pracy specjalistów IT 2010 Polski rynek pracy specjalistów IT 2010]()

Polski rynek pracy specjalistów IT 2010

... także do osób znających systemy ERP, a w szczególności produkty firmy SAP, a także różnego rodzaju administratorów – tu najczęściej poszukiwani są administratorzy systemów i baz danych. Powstaje coraz więcej aplikacji z przeznaczeniem wyłącznie na telefony komórkowe i inne urządzenia mobilne, co widać także w ofertach pracy. Pojawiły się już ...

-

![Atak phishingowy na klientów Deutsche Banku Atak phishingowy na klientów Deutsche Banku]()

Atak phishingowy na klientów Deutsche Banku

... w pisowni terminu 'fishing' oznaczającego łowienie ryb. Termin „phishing” odnosi się do procesu zbierania (kradzieży) danych przez przestępców. W typowym ataku phishingowym cyberprzestępca tworzy replikę strony WWW dowolnej instytucji lub portalu. ... dane i jeżeli okaże się, że zawierają nowe zagrożenie, zostanie ono natychmiast dodane do baz danych ...

-

![Kaspersky Internet Security i Anti-Virus 2012 Kaspersky Internet Security i Anti-Virus 2012]()

Kaspersky Internet Security i Anti-Virus 2012

... VoIP, oglądania filmów HD oraz grania. Inteligentny system aktualizacji pobiera uaktualnienia tylko dla aktywnych składników ochrony. Dzięki temu składniki antywirusowych baz danych są zawsze aktualne, a obciążenie łącza internetowego zostało zminimalizowane. Moduł aktualizacji został dostosowany do typowych trybów pracy laptopów i komputerów ...

-

![Spłata zadłużenia domeną mężczyzn [© Scanrail - Fotolia.com] Spłata zadłużenia domeną mężczyzn]()

Spłata zadłużenia domeną mężczyzn

... ,23%), w wieku 26-35 lat, spod znaku Barana. Jak wynika ze zgromadzonych danych, przyczyny zadłużania to przede wszystkim nieregulowanie czynszu za mieszkanie. ... plus, zaplanować także rodzinne budżety i przyszłe wydatki. Tym bardziej, że jak wynika z danych Krajowego Rejestru Długów, problem zadłużenia dotyczy wciąż wielu Polaków. W bazie KRD jest ...

-

![Pamięć Kingston DataTraveler Elite 3.0 Pamięć Kingston DataTraveler Elite 3.0]()

Pamięć Kingston DataTraveler Elite 3.0

... doskonałym wyborem dla osób poszukujących przystępnej cenowo pamięci USB, która oferuje szybki transfer plików oraz możliwość przechowywania dużych ilości danych. “Użytkownicy gromadzą i przechowują coraz więcej filmów wideo w wysokiej rozdzielczości, muzyki, prezentacji i różnorodnych plików cyfrowych. Bardzo wydajne i szybkie pamięci przenośne ...

-

![Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250 Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250]()

Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250

... z innymi urządzeniami do przetwarzanie danych, w celu np. przeszukiwania baz danych oraz współdzielenie informacji podczas działań terenowych. Przykłady zastosowań: nadzorowanie i śledzenie służb bezpieczeństwa publicznego podczas reakcji na incydenty, udostępnianie bieżących informacji z centralnej bazy danych policjantom na patrolu, a także ...

-

![Trendy konsumenckie 2014: technologie [© Andrea Danti - Fotolia.com] Trendy konsumenckie 2014: technologie]()

Trendy konsumenckie 2014: technologie

... chciałoby posiadać opaskę na rękę, która pozwalałaby na uzyskanie dokładniejszych danych i szerszego zakresu pomiarów. Chcemy dostępu do Internetu wszędzie. I wiecie co ... widzieć moją transmisję danych. 48% użytkowników regularnie korzysta z aplikajci pokazujących informacje na temat konsumpcji danych. 38% chce tylko wiedzieć ile danych wykorzystali. ...

-

![E-mail marketing: lista odbiorców podstawą sukcesu [© fotogestoeber - Fotolia.com] E-mail marketing: lista odbiorców podstawą sukcesu]()

E-mail marketing: lista odbiorców podstawą sukcesu

... jego odnalezienia. Zachęcamy też do zastosowania papierowych formularzy zapisu. Należy tylko pamiętać o dołączeniu informacji o wyrażeniu zgody odbiorcy na przetworzenie jego danych osobowych lub otrzymywanie informacji handlowych. Gdzie można wykorzystać ten sposób? Na przykład na targach czy konferencjach. Dlaczego nie wykorzystać w swoim ...

-

![Oto, co czyha na firmowe bezpieczeństwo IT [© igor - Fotolia.com] Oto, co czyha na firmowe bezpieczeństwo IT]()

Oto, co czyha na firmowe bezpieczeństwo IT

... Rzeczy zwiększa możliwości cyberprzestępców. W najbliższym czasie coraz więcej urządzeń nas otaczających będzie miało swój dostęp do firmowej czy domowej sieci i baz danych. To będzie wymagało nowego podejścia do kwestii zarządzania bezpieczeństwem, które powinno uwzględnić dodatkowe samodzielne urządzenia, w tym na przykład nowoczesne samochody ...

-

![E-mail czy komunikator? Dokąd zmierza komunikacja z klientem? [© Kaspars Grinvalds - Fotolia.com] E-mail czy komunikator? Dokąd zmierza komunikacja z klientem?]()

E-mail czy komunikator? Dokąd zmierza komunikacja z klientem?

... może wykorzystywać zarówno wiadomości pisane, jak i głosowe, do budowania ustrukturyzowanych baz danych. Te informacje mogą być dalej wykorzystywane do zaprogramowania botów, by ... rozwiązania jakiegokolwiek sporu w tym zakresie, można bez problemu sięgnąć do bazy danych. Po rejestracji użytkownicy otrzymują zwykle regularną komunikację reklamową, ...

-

![Phishing: cyberprzestępcy postawili na oszustwa finansowe Phishing: cyberprzestępcy postawili na oszustwa finansowe]()

Phishing: cyberprzestępcy postawili na oszustwa finansowe

... antyphishingowe oparte na analizie zachowania aplikacji w systemie. Pozwalają one zidentyfikować nawet najnowsze oszustwa phishingowe, które nie zostały jeszcze dodane do baz danych. Pozostałe główne wyniki raportu obejmują: Phishing: W 2017 r. udział phishingu finansowego zwiększył się z 47,5% do niemal 54% wszystkich wykrytych przypadków ...

-

![Polska: wydarzenia tygodnia 46/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 46/2018]()

Polska: wydarzenia tygodnia 46/2018

... tyle pieniędzy wystarczyłoby na wybudowanie w Polsce elektrowni atomowej – mówi agencji informacyjnej Newseria Biznes Halina Kochalska, ekspert Biura Informacji Gospodarczej InfoMonitor. Z danych BIG wynika, że w III kwartale tego roku suma zadłużenia Polaków wzrosła o 2,4 mld zł. Wpłynęły na to głównie zaległości pozakredytowe, wynikające ...

-

![Woda butelkowana: jak się miewa polski rynek? [© George Dolgikh - Fotolia.com] Woda butelkowana: jak się miewa polski rynek?]()

Woda butelkowana: jak się miewa polski rynek?

... prawidłowej gospodarki wodnej na kondycję gospodarczą i społeczną. Według danych Nilsen, w 2018 r., wielkość rynku detalicznego wody butelkowanej w Polsce wyniosła 4,02 mld litrów ... na dalszy wzrost wolumenu produkcji wody butelkowanej w kraju. Wg danych GUS, w zeszłym roku wyprodukowano 46,4 mln hektolitrów wód mineralnych i gazowanych niesłodzonych ...

-

![Polska liderką gotowości na sztuczną inteligencję [© Sergey Nivens - Fotolia.com] Polska liderką gotowości na sztuczną inteligencję]()

Polska liderką gotowości na sztuczną inteligencję

... BPSC. - Technologie oparte na SI będą pomocne m.in. do analizy ogromnych ilości danych w czasie rzeczywistym. To poprawi dokładności prognoz i kontroli w procesach operacyjnych, szczególnie tych ... oraz dyspozycyjności lub awarii maszyn dostawców. Gdzie jest haczyk? Z danych Oxford Insights płynie wiele dobrych informacji, dla naszego region i kraju, ...

-

![Oto 10 najważniejszych technologii transformacji biznesowej [© NicoElNino - Fotolia.com] Oto 10 najważniejszych technologii transformacji biznesowej]()

Oto 10 najważniejszych technologii transformacji biznesowej

... Na pozostałych miejscach w zestawieniu znalazły się także złożoność technologiczna oraz bezpieczeństwo, będące niezwykle ważnym elementem w dzisiejszym świecie biznesu, ponieważ utrata danych lub prywatności może spowodować znaczne szkody finansowe i wizerunkowe. Wskazuje to na sytuację, w której szybki rozwój nowych technologii sprawia, że firmy ...

-

![Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender [© beccarra - Fotolia.com] Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender]()

Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender

... Oto 7 trendów, które odegrają istotną rolę w 2021 roku. 1. Naruszenie firmowych danych w gospodarstwach domowych Wycieki informacji z przedsiębiorstw oraz instytucji nie są nowym ... być błędy w postaci źle skonfigurowanych serwerów czy nieumyślne udostępnionych baz danych. Najbardziej narażone na ataki będą małe i średnie przedsiębiorstwa, bowiem ...

-

![Premier ogłosił stopień alarmowy ALFA-CRP. Co to oznacza? Premier ogłosił stopień alarmowy ALFA-CRP. Co to oznacza?]()

Premier ogłosił stopień alarmowy ALFA-CRP. Co to oznacza?

... celem nie jest kradzież danych tylko zablokowanie urządzeń, systemów, z których korzystają ofiary. Następnie hakerzy wysyłają do nich żądanie okupu. SQL injection – to złośliwy kod zaburzający identyfikację użytkowników na stronach internetowych, w aplikacjach webowych. Dzięki temu przestępcy uzyskują dostęp do baz danych i mogą dowolnie nimi ...

-

![Hasło uwierzytelniające trudno zastąpić. Jakie są alternatywy? Hasło uwierzytelniające trudno zastąpić. Jakie są alternatywy?]()

Hasło uwierzytelniające trudno zastąpić. Jakie są alternatywy?

... SecurityDiscovery.com wraz z zespołem Cybernews dokonali niesamowitego odkrycia w postaci bazy danych zawierającej 26 miliardów rekordów o łącznej pojemności 12 TB. Bazy ... kłopoty, bowiem wystarczy, że haker wejdzie w posiadanie jednego zestawu danych uwierzytelniających, automatycznie zyska dostęp do pozostałych kont. W najgorszym scenariuszu ...

-

![Strach przed pingwinem [© Nmedia - Fotolia.com] Strach przed pingwinem]()

Strach przed pingwinem

... badania, jakie przeprowadzono w działach technologicznych 100 dużych korporacji. 19 z nich wykorzystywało Linuxa na tanich serwerach, 14 używało go przy obsłudze baz danych, a 11 stosowało ten system na największych komputerach klasy mainframe. Wśród odpowiedzi uzasadniających ten wybór dominowały "bezpieczeństwo", "niezawodność" i "dobry stosunek ...

Tematy: linux, serwery klasy high-end -

![System Wspomagania Dowodzenia w WSP w Szczytnie [© Nmedia - Fotolia.com] System Wspomagania Dowodzenia w WSP w Szczytnie]()

System Wspomagania Dowodzenia w WSP w Szczytnie

... trunkingowym i bezpośrednim (DMO), dynamiczne zarządzanie strukturami grup użytkowników z poziomu aplikacji dyspozytora oraz w bezpieczny dostęp do rzeczywistych i treningowych baz danych Policji (KSIP, PESEL) z wykorzystaniem protokołu WAP. Dodatkowo, można dokładnie zlokalizować patrole policyjne na mapie Szczytna z wykorzystaniem aplikacji ...

-

![Sybase i Red Hat razem [© Nmedia - Fotolia.com] Sybase i Red Hat razem]()

Sybase i Red Hat razem

... baz danych dla przedsiębiorstw. Replication Server 12.5 na Linuksa - elastyczna architektura do tworzenia systemów bazodanowych. Open Client 12.5 na Linuksa - uniwersalny interfejs programowania pozwalający na prosty dostęp do każdego źródła danych ...

-

![Intranet TP w promocji [© pizuttipics - Fotolia.com] Intranet TP w promocji]()

Intranet TP w promocji

... będzie obowiązywać do 30 września 2004. Oferta obejmuje usługi transmisji danych Frame Relay/ATM oraz zarządzania urządzeniami CPE, z wykorzystaniem ruterów Cisco. ... 2 usługi kosztuje do 20 % mniej a opłata instalacyjna jest niższa o 50 %. Transmisja danych Frame Relay / ATM pozwala przesyłać dokumenty, dźwięk i obraz. Umożliwia także bezpieczne ...

-

![Kieszonkowy terminal PDA TETRA Kieszonkowy terminal PDA TETRA]()

Kieszonkowy terminal PDA TETRA

... PDA TETRA (Personal Digital Assistant) o wzmocnionej konstrukcji umożliwia działającym w terenie funkcjonariuszom służb bezpieczeństwa publicznego dostęp do aplikacji transmisji danych. Stacje bazowe pozwalają operatorom i użytkownikom systemów TETRA na zmniejszenie kosztów ich instalacji i operowania. „Motorola inwestuje w rozwój nowych produktów ...

-

![Wyszukiwarki semantyczne [© stoupa - Fotolia.com] Wyszukiwarki semantyczne]()

Wyszukiwarki semantyczne

... danych w Internecie. Do teraz większość informacji zamieszczanych na stronach internetowych jest wytwarzana przez ludzi dla ludzi. Chociaż komputer jest dobry do przeglądania informacji na stronach internetowych i dokonywania obliczeń na podstawie baz danych ... zebranie wzorów chorób przez porównywanie danych geograficznych z przepisanymi lekami. I tak ...

-

![Bezpieczeństwo i awarie systemów IT 2007 [© Scanrail - Fotolia.com] Bezpieczeństwo i awarie systemów IT 2007]()

Bezpieczeństwo i awarie systemów IT 2007

... ciągłości działalności i przywracania działania systemów po awarii są też Polsce najpopularniejsze. Z badań wynika, że 100% (!!) firm uwzględnia w planach serwery baz danych, pocztę e-mail i technologie mobilne. Ponadto 98% planów obejmuje aplikacje i serwery sieci WWW. Zdaniem ankietowanych w Polsce istnieje pięć podstawowych negatywnych skutków ...

-

![Strona www a promocja firmy w sieci [© Minerva Studio - Fotolia.com] Strona www a promocja firmy w sieci]()

Strona www a promocja firmy w sieci

... stronę WWW, potrzebna jest znajomość języków programowania, wiedza na temat grafiki komputerowej. Trzeba również posiadać umiejętność tworzenia i wykorzystywania baz danych. Samodzielne wykonanie serwisu pozwala na pełną kontrolę nad jej wyglądem, funkcjonalnością oraz ostatecznym kształtem. Zapewnia również możliwość samodzielnego dokonywania ...

-

![Systemy transakcyjne [© Minerva Studio - Fotolia.com] Systemy transakcyjne]()

Systemy transakcyjne

... łączące w sobie, przy zarządzaniu pozycją zarówno elementy analizy technicznej jak i fundamentalnej. Te systemy z uwagi na postęp w dziedzinie tworzenia narzędzi programistycznych i baz danych wydają się mieć również najlepszą przyszłość przed sobą. Niezależnie od podgrupy do jakiej zaliczają się poszczególne systemy transakcyjne, do kluczowych ...

-

![Nowe oferty pracy IV 2010 Nowe oferty pracy IV 2010]()

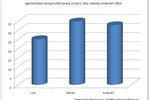

Nowe oferty pracy IV 2010

... się trendu spadkowego. Zaobserwowany spadek nie był znaczny, a wiele innych danych wskazuje, że jego przyczyny najprawdopodobniej były jednorazowe i incydentalne. W ... opracowano na podstawie ogłoszeń dostępnych w serwisie www.Praca.eGospodarka.pl, pochodzących z baz danych największych polskich portali rekrutacyjnych: HRK.PL, infoPraca.pl, JOBS.PL, ...

-

![Nowe oferty pracy IX 2010 Nowe oferty pracy IX 2010]()

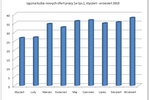

Nowe oferty pracy IX 2010

... pracowników. Więcej bezrobotnych oraz pracujących Według danych Ministerstwa Pracy i Polityki Społecznej, we wrześniu 2010 stopa bezrobocia rejestrowanego wyniosła ... na podstawie ogłoszeń dostępnych w serwisie www.praca.egospodarka.pl, pochodzących z baz danych największych polskich portali rekrutacyjnych: HRK.PL, infoPraca.pl, JOBS.PL ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Porównywarki cen - łowcy okazji [© Minerva Studio - Fotolia.com] Porównywarki cen - łowcy okazji](https://s3.egospodarka.pl/grafika/porownywarki-cen/Porownywarki-cen-lowcy-okazji-iG7AEZ.jpg)

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Dzien-Bezpiecznego-Internetu-2009-MBuPgy.jpg)

![Rośnie popularność cloud computing [© Scanrail - Fotolia.com] Rośnie popularność cloud computing](https://s3.egospodarka.pl/grafika/Cloud-Computing/Rosnie-popularnosc-cloud-computing-apURW9.jpg)

![Oszustwa internetowe - tendencje w 2011 [© stoupa - Fotolia.com] Oszustwa internetowe - tendencje w 2011](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Oszustwa-internetowe-tendencje-w-2011-MBuPgy.jpg)

![Spłata zadłużenia domeną mężczyzn [© Scanrail - Fotolia.com] Spłata zadłużenia domeną mężczyzn](https://s3.egospodarka.pl/grafika/dlug/Splata-zadluzenia-domena-mezczyzn-apURW9.jpg)

![Trendy konsumenckie 2014: technologie [© Andrea Danti - Fotolia.com] Trendy konsumenckie 2014: technologie](https://s3.egospodarka.pl/grafika2/trendy/Trendy-konsumenckie-2014-technologie-129163-150x100crop.jpg)

![E-mail marketing: lista odbiorców podstawą sukcesu [© fotogestoeber - Fotolia.com] E-mail marketing: lista odbiorców podstawą sukcesu](https://s3.egospodarka.pl/grafika2/mailing/E-mail-marketing-lista-odbiorcow-podstawa-sukcesu-129329-150x100crop.jpg)

![Oto, co czyha na firmowe bezpieczeństwo IT [© igor - Fotolia.com] Oto, co czyha na firmowe bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Oto-co-czyha-na-firmowe-bezpieczenstwo-IT-165660-150x100crop.jpg)

![E-mail czy komunikator? Dokąd zmierza komunikacja z klientem? [© Kaspars Grinvalds - Fotolia.com] E-mail czy komunikator? Dokąd zmierza komunikacja z klientem?](https://s3.egospodarka.pl/grafika2/komunikacja-z-klientem/E-mail-czy-komunikator-Dokad-zmierza-komunikacja-z-klientem-177931-150x100crop.jpg)

![Polska: wydarzenia tygodnia 46/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 46/2018](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-46-2018-vgmzEK.jpg)

![Woda butelkowana: jak się miewa polski rynek? [© George Dolgikh - Fotolia.com] Woda butelkowana: jak się miewa polski rynek?](https://s3.egospodarka.pl/grafika2/woda-butelkowana/Woda-butelkowana-jak-sie-miewa-polski-rynek-216680-150x100crop.jpg)

![Polska liderką gotowości na sztuczną inteligencję [© Sergey Nivens - Fotolia.com] Polska liderką gotowości na sztuczną inteligencję](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Polska-liderka-gotowosci-na-sztuczna-inteligencje-220067-150x100crop.jpg)

![Oto 10 najważniejszych technologii transformacji biznesowej [© NicoElNino - Fotolia.com] Oto 10 najważniejszych technologii transformacji biznesowej](https://s3.egospodarka.pl/grafika2/transformacja-cyfrowa/Oto-10-najwazniejszych-technologii-transformacji-biznesowej-222992-150x100crop.jpg)

![Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender [© beccarra - Fotolia.com] Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberzagrozenia-w-2021-roku-Prognozy-od-Bitdefender-234911-150x100crop.jpg)

![Strach przed pingwinem [© Nmedia - Fotolia.com] Strach przed pingwinem](https://s3.egospodarka.pl/grafika/linux/Strach-przed-pingwinem-Qq30bx.jpg)

![System Wspomagania Dowodzenia w WSP w Szczytnie [© Nmedia - Fotolia.com] System Wspomagania Dowodzenia w WSP w Szczytnie](https://s3.egospodarka.pl/grafika/systemu-wspomagania-dowodzenia/System-Wspomagania-Dowodzenia-w-WSP-w-Szczytnie-Qq30bx.jpg)

![Sybase i Red Hat razem [© Nmedia - Fotolia.com] Sybase i Red Hat razem](https://s3.egospodarka.pl/grafika/red-hat/Sybase-i-Red-Hat-razem-Qq30bx.jpg)

![Intranet TP w promocji [© pizuttipics - Fotolia.com] Intranet TP w promocji](https://s3.egospodarka.pl/grafika/intranet/Intranet-TP-w-promocji-QhDXHQ.jpg)

![Wyszukiwarki semantyczne [© stoupa - Fotolia.com] Wyszukiwarki semantyczne](https://s3.egospodarka.pl/grafika/semantic-web/Wyszukiwarki-semantyczne-MBuPgy.jpg)

![Bezpieczeństwo i awarie systemów IT 2007 [© Scanrail - Fotolia.com] Bezpieczeństwo i awarie systemów IT 2007](https://s3.egospodarka.pl/grafika/awaria-oprogramowania/Bezpieczenstwo-i-awarie-systemow-IT-2007-apURW9.jpg)

![Strona www a promocja firmy w sieci [© Minerva Studio - Fotolia.com] Strona www a promocja firmy w sieci](https://s3.egospodarka.pl/grafika/firmowa-strona-www/Strona-www-a-promocja-firmy-w-sieci-iG7AEZ.jpg)

![Systemy transakcyjne [© Minerva Studio - Fotolia.com] Systemy transakcyjne](https://s3.egospodarka.pl/grafika/systemy-transakcyjne/Systemy-transakcyjne-iG7AEZ.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)