-

![Trojany a oszustwa internetowe Trojany a oszustwa internetowe]()

Trojany a oszustwa internetowe

... roku 2006 przestępczość internetowa wzrosła o 50% w porównaniu z 2005. W maju 2006 odnotowano rekordową liczbę prób fałszerstwa z wykorzystaniem bankowości internetowej. Około 60% sieci WiFi nie jest chronionych. Liczba botów w roku 2005 zwiększyła się o 175% w porównaniu z 2004 rokiem. 75% oszustw typu phishing wykrytych w roku ...

-

![Uwaga na fałszywe programy antywirusowe [© stoupa - Fotolia.com] Uwaga na fałszywe programy antywirusowe]()

Uwaga na fałszywe programy antywirusowe

... sieci oraz zabezpieczeń internetowych, poinformowała o wzroście liczby fałszywych programów zabezpieczających. W odróżnieniu od innych zagrożeń ... Zakupu należy dokonywać tylko za pośrednictwem bezpiecznego połączenia. O tym, że odwiedzany serwis jest bezpieczny, świadczy symbol kłódki widoczny w prawym dolnym rogu okna przeglądarki. Należy upewnić się ...

-

![Spadną ceny Internetu? [© pizuttipics - Fotolia.com] Spadną ceny Internetu?]()

Spadną ceny Internetu?

... dotyczące zmiany umów o dostępie do sieci Telekomunikacji Polskiej. Skutek? Klienci mogą w najbliższym czasie liczyć na tańszy Internet ... największy konkurent TP w segmencie szerokopasmowego dostępu do Internetu, wystartuje w listopadzie z usługą Bezpieczny Internet. W zamyśleniu ma to być zestaw funkcjonalności przeznaczony dla łączy ...

-

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009]()

Dzień Bezpiecznego Internetu 2009

... często znają się na komputerach lepiej od swoich rodziców, to nie oznacza to, że świat online jest całkowicie dla nich bezpieczny. Wręcz przeciwnie, dzieci nie mają doświadczenia życiowego, dlatego łatwo mogą paść ofiarą pewnych zagrożeń. Może to być na przykład umieszczenie ...

-

![Ataki "drive-by download" [© stoupa - Fotolia.com] Ataki "drive-by download"]()

Ataki "drive-by download"

... jaki sposób cyberprzestępcy osiągają swój cel tak łatwo. Skuteczność ataków szacuje się bowiem na około 80%. Tempo rozpowszechniania oprogramowania po sieci również przyprawia o zawrót głowy. Pierwszym krokiem był kontakt z właścicielami stron i serwerów, które rozpowszechniają złośliwe oprogramowanie. Większość z właścicieli posiadała wiedzę o tym ...

-

![Neostrada bez spamu [© stoupa - Fotolia.com] Neostrada bez spamu]()

Neostrada bez spamu

... usłudze "bezpieczny dostęp", które dotyczą funkcjonowania poczty elektronicznej. Pozwolą one zmniejszyć ilość spamu, rozsyłanego m.in. w ... pocztowymi. Zmiana ta jest zgodna z ogólnoświatowymi standardami opisującymi funkcjonowanie usługi poczty elektronicznej w sieci internet (m. in. dokumentem RFC 4409) i korzystna dla internautów. Pomoże im m.in. ...

-

![Portale społecznościowe: zagrożenia Portale społecznościowe: zagrożenia]()

Portale społecznościowe: zagrożenia

... gdy padniesz ofiarą tego przestępstwa narażasz nie tylko siebie, ale także innych ludzi, głównie przyjaciół z portali społecznościowych. Jeżeli chcesz być bezpieczny w Sieci, powinieneś nie tylko przestrzegać podstawowych zasad bezpieczeństwa, ale także uświadamiać swoich przyjaciół! Atak na Twoich przyjaciół: Konto phishingowe Jednym z najmniej ...

-

![Zakupy online: jak być bezpiecznym? Zakupy online: jak być bezpiecznym?]()

Zakupy online: jak być bezpiecznym?

... podejrzanie wyglądającą witrynę, to prawdopodobnie w sytuacji, gdy już postanawiasz wydać pieniądze przez internet, oczekujesz, że istnieje jakiś rodzaj ochrony konsumenta w sieci. Niepokojący wzrost liczby oszustw internetowych został przez niektóre rządy powiązany z faktem, że prawo mające służyć ochronie kupujących jest nadal za ...

-

![ESET: zagrożenia internetowe I 2011 ESET: zagrożenia internetowe I 2011]()

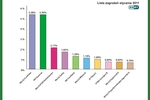

ESET: zagrożenia internetowe I 2011

... sieci ciekawą wiadomością, zdjęciem czy klipem wideo jest skorzystanie z linków, odsyłających do interesujących treści. ... takich przekierowań internauta trafia na groźną stronę, o czym nie miał pojęcia, klikając w krótki i pozornie bezpieczny link. Eksperci z firmy ESET podkreślają, że internauci muszą nauczyć się ostrożności przy korzystaniu ze ...

-

![Dbamy o bezpieczeństwo dzieci w Internecie [© Scanrail - Fotolia.com] Dbamy o bezpieczeństwo dzieci w Internecie]()

Dbamy o bezpieczeństwo dzieci w Internecie

... jakie podejmują, aby edukować najmłodszych i chronić ich przed niebezpieczeństwami mającymi swe źródło z sieci. Badanie wykazało, że rodzice — pomimo obaw o wpływ nowych ... . Na przykład w Wielkiej Brytanii 56% badanych rodziców uważa, że Internet jest bezpieczny dla dzieci, a w Japonii tylko 12%. Ponadto dzieci japońskie rzadziej odwiedzają ...

-

![Trend Micro Control Manager z ochroną DLP [© Andrea Danti - Fotolia.com] Trend Micro Control Manager z ochroną DLP]()

Trend Micro Control Manager z ochroną DLP

... i alertów obejmujący wszystkie elementy produktu Ulepszony system reagowania i przeciwdziałania przypadkom naruszenia bezpieczeństwa Lepsze rozumienie tego, czym jest bezpieczny system Rozwiązanie skalowalne wraz z rozwojem przedsiębiorstwa GŁÓWNE FUNKCJE Internetowa centralna konsola do zarządzania zabezpieczeniami Panel kontrolny umożliwiający ...

-

![Nowy zakład produkcyjny Chimirec w Rembertowie Nowy zakład produkcyjny Chimirec w Rembertowie]()

Nowy zakład produkcyjny Chimirec w Rembertowie

... na zewnątrz. Instalacja ściekowa zakładu jest stale pod pełnym nadzorem personelu laboratorium. Wszystkie wody opadowe przed osiągnięciem wód deszczowych kanalizacji sieci miejskiej są wstępnie zbierane w szczelnym zbiorniku zewnętrznym o pojemności 480 000 litrów. Laboratorium zakładowe wykonuje regularnie podstawowe badania czystości wód ...

-

![T-Mobile MyBox [© Andres Rodriguez - Fotolia.com] T-Mobile MyBox]()

T-Mobile MyBox

... bezpieczny dostęp do najpopularniejszych aplikacji mobilnych, m.in. nawigacji, przebojów muzycznych, książek czy hitów filmowych. Za korzystanie ... Zwłaszcza, że docelowo MyBox będzie instalowany na wszystkich urządzeniach z systemem Android sprzedawanych w sieci T-Mobile. Dla klientów, którzy posiadają już smartfony lub tablety, T-Mobile przygotował ...

-

![Windows atakowany przez BackDoor.Yebot [© kentoh - Fotolia.com] Windows atakowany przez BackDoor.Yebot]()

Windows atakowany przez BackDoor.Yebot

... Expressions) - biblioteki, która implementuje wyrażenie regularne w języku Perl, z tego powodu Trojan przechwytuje wszystkie możliwe funkcjonalności powiązane z surfowaniem w sieci www; przechwytywania tokenów SCard; wstrzykiwania niepożądanej zawartości do stron www załadowanych do okien przeglądarki (web injection); przechwytywania różnych ...

-

![13 sposobów na spam 13 sposobów na spam]()

13 sposobów na spam

... typów załączników Wykorzystuj zaimplementowane w rozwiązanie antyspamowe silniki antywirusowe do skanowania poczty Upewniaj się, czy każdy adres URL w treści maila jest bezpieczny i nie jest stroną związaną z phishingiem czy malware Używaj regularnie aktualizowanej biblioteki wzorów spamu Stosuj technikę Bayesa do filtrowania antyspamowego Ustaw ...

-

![Program smartDOM: teraz AGD z rabatami [© savanno - Fotolia.com] Program smartDOM: teraz AGD z rabatami]()

Program smartDOM: teraz AGD z rabatami

... i niezbędnymi w każdym gospodarstwie domowym, czyli sprzęt AGD. Sprzęt będzie oferowany w ramach programu pilotażowego w sieci sprzedaży Plusa i Cyfrowego Polsatu oraz w sklepie internetowym www.plus.pl. Od teraz w ramach smartDOM-u ... wprowadzenie wkrótce kolejnych nowości ofertowych, skierowanych do gospodarstw domowych, takich jak usługi Bezpieczny ...

-

![Urządzenia IoT. Za ataki podziękujmy samym sobie Urządzenia IoT. Za ataki podziękujmy samym sobie]()

Urządzenia IoT. Za ataki podziękujmy samym sobie

... bardzo atrakcyjnym celem ataków są urządzenia IoT, świadczyć mogą chociażby spektakularne ataki DDoS z minionego roku, które przeprowadzono za pośrednictwem gigantycznej sieci botnetów, w której skład wchodziły m.in. routery kamer IP oraz drukarki. Włamanie do urządzenia IoT umożliwia cyberprzestępcom przeprowadzanie nielegalnych działań, w tym ...

-

![Przemysł: systemy kontroli przemysłowej celem nr 1? [© Francesco - Fotolia.com] Przemysł: systemy kontroli przemysłowej celem nr 1?]()

Przemysł: systemy kontroli przemysłowej celem nr 1?

... ukierunkowane. Jeśli chcemy, aby przemysł stał się bardziej bezpieczny, musimy zadbać o wyeliminowanie tych ataków z „martwych punktów” cyberbezpieczeństwa - twierdzą specjaliści. ... na jakie narażona jest ta branża. Borykając się z brakiem widoczności sieci, 87% podmiotów przemysłowych odpowiedziało twierdząco na pytanie, czy którekolwiek z ...

-

![Łatwe hasło czy dobre hasło? Oto jest dylemat Łatwe hasło czy dobre hasło? Oto jest dylemat]()

Łatwe hasło czy dobre hasło? Oto jest dylemat

... i wyciekach danych, a eksperci nie ustają w nawoływaniu użytkowników sieci do definiowania silnych haseł, internauci ciągle wydają się stać przed dylematem „ ... o przechowywanie haseł, połowa respondentów (51%) przechowuje je w sposób, który nie jest bezpieczny, a jedna czwarta (23%) zapisuje je w notatniku, aby uniknąć konieczności zapamiętania, co ...

-

![IoT, czyli nowe urządzenia i stare metody IoT, czyli nowe urządzenia i stare metody]()

IoT, czyli nowe urządzenia i stare metody

... hasłach. Prognozy zakładają, że do 2020 roku statystyczny Amerykanin, oprócz smartfona, tabletu i komputera, będzie posiadał 14 innych, podłączonych do sieci urządzeń. Przeciętny mieszkaniec Europy Zachodniej będzie natomiast dysponował dziewięcioma takimi sprzętami. O konieczności ich zabezpieczania już w minionym roku informowały Interpol i FBI ...

-

![Kaspersky: jakie cyberzagrożenia finansowe przyniesie 2020 rok? Kaspersky: jakie cyberzagrożenia finansowe przyniesie 2020 rok?]()

Kaspersky: jakie cyberzagrożenia finansowe przyniesie 2020 rok?

... za bezpieczeństwo korporacyjne powinny zwrócić większą uwagę na infrastrukturę chmury, jak również coraz częstsze zagrożenia związane z uzyskiwaniem dostępu do swoich sieci przy pomocy osoby z wewnątrz. Istnieją ugrupowania przestępców specjalizujące się w rekrutowaniu takich osób przy użyciu różnych technik, łącznie z szantażem. Branża ...

-

![GG ma już 20 lat. Kto jeszcze go używa? GG ma już 20 lat. Kto jeszcze go używa?]()

GG ma już 20 lat. Kto jeszcze go używa?

... sieci w 2000 roku, dziś więc obchodzi dwudziestolecie swojego istnienia. To świetna okazja, aby przyjrzeć się obecnej ... to, że jest dostępny na różnych urządzeniach oraz fakt, że rozmowy są szyfrowane, więc komunikator jest bezpieczny. 17,2% ankietowanych za najmocniejszą cechę GG uważa logo - Słoneczko. GG wśród innych komunikatorów Użytkownicy ...

-

![Cyberbezpieczeństwo: Polska znowu poza TOP20 najbezpieczniejszych krajów [© lolloj - Fotolia.com] Cyberbezpieczeństwo: Polska znowu poza TOP20 najbezpieczniejszych krajów]()

Cyberbezpieczeństwo: Polska znowu poza TOP20 najbezpieczniejszych krajów

... trojan Emotet, wpływający na 14% organizacji na całym świecie i 10% w Polsce. Tuż za nim ulokowały się trojany Trickbot i Dridex, zidentyfikowane w 4% i 3% sieci na świecie. - Nowe kampanie rozprzestrzeniające Valaka to kolejny przykład tego, jak cyberprzestępcy chcą zmaksymalizować swoje inwestycje w uznane, sprawdzone formy złośliwego ...

-

![10 zasad bezpiecznych zakupów online nie tylko w Black Friday [© daviles - Fotolia.com] 10 zasad bezpiecznych zakupów online nie tylko w Black Friday]()

10 zasad bezpiecznych zakupów online nie tylko w Black Friday

... przeciwdziałanie wykorzystywaniu i nieuczciwości względem osób zawierających umowy kupna-sprzedaży. Na co zwrócić uwagę przed zrobieniem zakupów online? Sprawdzić opinie o sprzedawcy. Sprawdź w sieci jak sprzedawca i jego sklep został oceniony i ile jest tych opinii. Zwróć uwagę czy opinie są konkretne i wiarygodne. Zobacz też, czy ...

-

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł]()

Co 2. cyberatak ransomware wycelowany w przemysł

... szczeblu państwowym grupy cyberprzestępców) oraz krótki czas ich trwania, FortiGuard Labs wskazał na konieczność bieżącego śledzenia tego obszaru. Komunikacja w ciemnej sieci Dokument Global Threat Landscape Report 2H 2023 zawiera również ustalenia grupy FortiRecon, która daje wgląd w komunikację pomiędzy cyberprzestępcami na forach ...

-

![Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony [© Freepik] Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony]()

Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony

... , co sprawia, że każdy atak staje się łatwiejszy. Nawet jedna podatność może otworzyć cyberprzestępcom dostęp do Twojego komputera, danych czy sieci. Jeśli Twój system nie otrzymuje już aktualizacji, najwyższy czas pomyśleć o zmianie – zanim wykorzysta to cyberprzestępca – mówi Beniamin Szczepankiewicz, analityk laboratorium ...

-

![UKE a rynek telekomunikacyjny 2006-2011 UKE a rynek telekomunikacyjny 2006-2011]()

UKE a rynek telekomunikacyjny 2006-2011

... użytkowników usług telekomunikacyjnych poprzez realizację Programu Certyfikat Prezesa UKE (Bezpieczny Telefon, Bezpieczny Internet, Uczciwy Transfer, Certyfikat bez Barier, Certyfikat Seniora). Swoim wsparciem obejmuje także szereg akcji związanych z bezpieczeństwem w sieci, takich jak stworzenie portalu internetowego promującego to zagadnienie ...

-

![Internet i bezpieczne komputery [© Minerva Studio - Fotolia.com] Internet i bezpieczne komputery]()

Internet i bezpieczne komputery

... (PKI) 2. Tokeny wykorzystujące mechanizm silnego uwierzytelnia dwuskładnikowego Krok 5: Przeglądaj sieć Web, zachowując środki ostrożności Należy zadbać, aby przeglądanie sieci Web odbywało się w bezpieczny sposób. Strony sieci Web mogą zawierać programy. Te programy są na ogół nieszkodliwe i pożyteczne (np. animacje i menu wyskakujące), ale czasem ...

-

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów]()

Złośliwe oprogramowanie: 10 mitów

... przekierowani z oryginalnych stron atakowanych serwisów. MIT 4: Tylko urządzenia podłączone do sieci są zagrożone wirusami Nawet wśród osób, które mają świadomość ... również przypadki oprogramowania szpiegującego atakującego system iOS, uważanego dotychczas za bezpieczny w 100%. W tym ostatnim przypadku, aby doszło do infekcji, musi być jednak ...

-

![Rejestracja numeru na kartę w Plus: specjalne bonusy Rejestracja numeru na kartę w Plus: specjalne bonusy]()

Rejestracja numeru na kartę w Plus: specjalne bonusy

... z trzech dostępnych promocji: Bez limitu do wszystkich sieci komórkowych i na stacjonarne. Bez limitu do wszystkich sieci komórkowych i bezpieczny pakiet internetowy. Full opcja rozmowy i SMS-y do wszystkich na komórki bez limitu i bezpieczny pakiet internetowy 6 GB. Numer prepaid w sieci Plus można zarejestrować w którymkolwiek z punktów sprzedaży ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... wciąż będą powszechnie wykorzystywane. Chociaż szkodliwe programy nadal będą wykorzystywały sieci P2P oraz kanały IRC w celu rozprzestrzeniania się, prawdopodobnie zjawisko ... Na długo przed opublikowaniem wersji beta spekulowano na temat tego, jak bezpieczny okaże się w rzeczywistości nowy system operacyjny. Jakie dokładnie będą funkcje ...

-

![Wakacje 2016: kontrowersje wokół Turystycznego Funduszu Gwarancyjnego [© Zarya Maxim - Fotolia.com] Wakacje 2016: kontrowersje wokół Turystycznego Funduszu Gwarancyjnego]()

Wakacje 2016: kontrowersje wokół Turystycznego Funduszu Gwarancyjnego

... że duzi touroperatorzy są dla agentów partnerem niezbyt korzystnym, bo rozwijają własne sieci sprzedaży i ograniczają ich role na rynku. Aby jednak rozwijać ... - co ważne - również wyspy te były już uważane za kierunek bezpieczny w odróżnieniu od traktowanego jako mniej bezpieczny Egiptu. Widać, że w pierwszym okresie sprzedaży first minute (ponad ...

-

![Darmowy program ESET do usuwania Conficker'a [© Nmedia - Fotolia.com] Darmowy program ESET do usuwania Conficker'a]()

Darmowy program ESET do usuwania Conficker'a

... mogą usunąć zagrożenie postępując zgodnie z instrukcją poniżej: Odłącz zainfekowany komputer od sieci. Wykorzystaj inny, bezpieczny komputer w celu pobrania odpowiednich poprawek systemu Windows: MS08-067, MS08-068 oraz MS09-001. Ponownie wykorzystując bezpieczny komputer i pobierz ze strony program, który usunie robaka z zainfekowanego komputera ...

-

![Telefon Nokia E7 Communicator Telefon Nokia E7 Communicator]()

Telefon Nokia E7 Communicator

... for Exchange i Lotus Notes, Office Communicator Mobile, zdalnych dysków i sieci VPN Lokalne i globalne aplikacje biznesowe Tworzenie, edycja i udostępnianie dokumentów biznesowych pakietu Office oraz wyświetlanie plików PDF w aplikacji Adobe Reader Szybki i bezpieczny dostęp do Internetu przy użyciu wbudowanej aplikacji VPN Dobrej rozdzielczości ...

-

![Cyberbezpieczeństwo w firmach: świadomość jest, realizacji brak [© Sikov - Fotolia.com] Cyberbezpieczeństwo w firmach: świadomość jest, realizacji brak]()

Cyberbezpieczeństwo w firmach: świadomość jest, realizacji brak

... ochronny powinien być rozpięty nad każdym elementem coraz bardziej rozrastającej sieci zbudowanej z coraz większej ilości połączeń. A do tego niezbędna okazuje ... Sprzedaży Rozwiązań Cyberbezpieczeństwa w Europie Wschodniej, Cisco. “Częściowo bezpieczny”, czyli niewystarczająco bezpieczny Badanie przeprowadzone wśród uczestników Cisco SEC wskazuje ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Uwaga na fałszywe programy antywirusowe [© stoupa - Fotolia.com] Uwaga na fałszywe programy antywirusowe](https://s3.egospodarka.pl/grafika/programy-antywirusowe/Uwaga-na-falszywe-programy-antywirusowe-MBuPgy.jpg)

![Spadną ceny Internetu? [© pizuttipics - Fotolia.com] Spadną ceny Internetu?](https://s3.egospodarka.pl/grafika/dostep-do-internetu/Spadna-ceny-Internetu-QhDXHQ.jpg)

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Dzien-Bezpiecznego-Internetu-2009-MBuPgy.jpg)

![Ataki "drive-by download" [© stoupa - Fotolia.com] Ataki "drive-by download"](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Ataki-drive-by-download-MBuPgy.jpg)

![Neostrada bez spamu [© stoupa - Fotolia.com] Neostrada bez spamu](https://s3.egospodarka.pl/grafika/Neostrada/Neostrada-bez-spamu-MBuPgy.jpg)

![Dbamy o bezpieczeństwo dzieci w Internecie [© Scanrail - Fotolia.com] Dbamy o bezpieczeństwo dzieci w Internecie](https://s3.egospodarka.pl/grafika/dzieci-w-internecie/Dbamy-o-bezpieczenstwo-dzieci-w-Internecie-apURW9.jpg)

![Trend Micro Control Manager z ochroną DLP [© Andrea Danti - Fotolia.com] Trend Micro Control Manager z ochroną DLP](https://s3.egospodarka.pl/grafika2/zabezpieczenia-komputerowe/Trend-Micro-Control-Manager-z-ochrona-DLP-96538-150x100crop.jpg)

![T-Mobile MyBox [© Andres Rodriguez - Fotolia.com] T-Mobile MyBox](https://s3.egospodarka.pl/grafika2/T-Mobile-MyBox/T-Mobile-MyBox-125659-150x100crop.jpg)

![Windows atakowany przez BackDoor.Yebot [© kentoh - Fotolia.com] Windows atakowany przez BackDoor.Yebot](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Windows-atakowany-przez-BackDoor-Yebot-154175-150x100crop.jpg)

![Program smartDOM: teraz AGD z rabatami [© savanno - Fotolia.com] Program smartDOM: teraz AGD z rabatami](https://s3.egospodarka.pl/grafika2/program-smartDOM/Program-smartDOM-teraz-AGD-z-rabatami-180842-150x100crop.jpg)

![Przemysł: systemy kontroli przemysłowej celem nr 1? [© Francesco - Fotolia.com] Przemysł: systemy kontroli przemysłowej celem nr 1?](https://s3.egospodarka.pl/grafika2/ICS/Przemysl-systemy-kontroli-przemyslowej-celem-nr-1-200956-150x100crop.jpg)

![Cyberbezpieczeństwo: Polska znowu poza TOP20 najbezpieczniejszych krajów [© lolloj - Fotolia.com] Cyberbezpieczeństwo: Polska znowu poza TOP20 najbezpieczniejszych krajów](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-Polska-znowu-poza-TOP20-najbezpieczniejszych-krajow-233025-150x100crop.jpg)

![10 zasad bezpiecznych zakupów online nie tylko w Black Friday [© daviles - Fotolia.com] 10 zasad bezpiecznych zakupów online nie tylko w Black Friday](https://s3.egospodarka.pl/grafika2/Black-Friday/10-zasad-bezpiecznych-zakupow-online-nie-tylko-w-Black-Friday-248987-150x100crop.jpg)

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Co-2-cyberatak-ransomware-wycelowany-w-przemysl-259796-150x100crop.jpg)

![Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony [© Freepik] Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony](https://s3.egospodarka.pl/grafika2/luka-w-oprogramowaniu/Luka-w-systemie-Microsoft-sprawdz-czy-Twoj-komputer-jest-zagrozony-265403-150x100crop.jpg)

![Internet i bezpieczne komputery [© Minerva Studio - Fotolia.com] Internet i bezpieczne komputery](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Internet-i-bezpieczne-komputery-iG7AEZ.jpg)

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Zlosliwe-oprogramowanie-10-mitow-127031-150x100crop.jpg)

![Wakacje 2016: kontrowersje wokół Turystycznego Funduszu Gwarancyjnego [© Zarya Maxim - Fotolia.com] Wakacje 2016: kontrowersje wokół Turystycznego Funduszu Gwarancyjnego](https://s3.egospodarka.pl/grafika2/turystyka-zagraniczna/Wakacje-2016-kontrowersje-wokol-Turystycznego-Funduszu-Gwarancyjnego-172161-150x100crop.jpg)

![Darmowy program ESET do usuwania Conficker'a [© Nmedia - Fotolia.com] Darmowy program ESET do usuwania Conficker'a](https://s3.egospodarka.pl/grafika/Conficker/Darmowy-program-ESET-do-usuwania-Conficker-a-Qq30bx.jpg)

![Cyberbezpieczeństwo w firmach: świadomość jest, realizacji brak [© Sikov - Fotolia.com] Cyberbezpieczeństwo w firmach: świadomość jest, realizacji brak](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-w-firmach-swiadomosc-jest-realizacji-brak-186994-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Staking kryptowalut - czy trzeba zapłacić podatek? [© Freepik] Staking kryptowalut - czy trzeba zapłacić podatek?](https://s3.egospodarka.pl/grafika2/staking-kryptowalut/Staking-kryptowalut-czy-trzeba-zaplacic-podatek-265906-150x100crop.jpg)

![Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni? [© Freepik] Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni?](https://s3.egospodarka.pl/grafika2/oplaty-drogowe/Nowe-oplaty-drogowe-w-Polsce-i-Europie-Co-jeszcze-sie-zmieni-265905-150x100crop.jpg)

![Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem? [© Freepik] Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem?](https://s3.egospodarka.pl/grafika2/dlugi/Postepowanie-polubowne-dlaczego-warto-zawrzec-ugode-z-wierzycielem-265903-150x100crop.jpg)

![Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024 [© Freepik] Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024](https://s3.egospodarka.pl/grafika2/kredyty-mieszkaniowe/Liczba-wnioskujacych-o-kredyt-mieszkaniowy-najwyzsza-od-I-2024-265901-150x100crop.jpg)

![Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne [© Freepik] Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne](https://s3.egospodarka.pl/grafika2/powerbank-w-samolocie/Powerbank-w-samolocie-Nowe-przepisy-jeszcze-bardziej-rygorystyczne-265899-150x100crop.jpg)