-

![Nowe Smart Plany w Orange [© Minerva Studio - Fotolia.com] Nowe Smart Plany w Orange]()

Nowe Smart Plany w Orange

... sieci oraz 400 minut na rozmowy w roamingu UE i pakiet na transmisję danych. Każdy z planów został skonstruowany tak, by spełniał różne potrzeby użytkowników. Wszystkie mają jednak kilka wspólnych cech zwiększających ich użyteczność. W standardzie zawierają np. usługę Bezpieczny ...

-

![Jak wygląda bezpieczeństwo dzieci w Internecie? [© Syda Productions - Fotolia.com] Jak wygląda bezpieczeństwo dzieci w Internecie?]()

Jak wygląda bezpieczeństwo dzieci w Internecie?

... dzieci korzystają z sieci. Niestety ... sieci poprzez telefon komórkowy lub smartfon, natomiast 7 % korzysta z tabletu. Jednak 5% rodziców przyznaje, że nie wie, przy pomocą jakiego urządzenia ich dzieci korzystają z sieci. Według deklaracji rodziców aż 30% dzieci w ogóle nie korzysta ze skrzynki e-mailowej, a 37% korzysta z niej w sposób bezpieczny ...

-

![Cybergang Carbanak: instytucje finansowe straciły 1 mld dolarów [© Andrey Armyagov - Fotolia.com] Cybergang Carbanak: instytucje finansowe straciły 1 mld dolarów]()

Cybergang Carbanak: instytucje finansowe straciły 1 mld dolarów

... dwóch do czterech miesięcy, od momentu zainfekowania pierwszego komputera w korporacyjnej sieci bankowej do „ucieczki” ze skradzionymi pieniędzmi. Na początku cyberprzestępcy uzyskiwali ... oprogramowanie, nie może czuć się bezpieczny. Atakujący nie musieli nawet włamywać się do serwisów banków: po wniknięciu do sieci wymyślili, jak ukryć swój przekręt ...

-

![Nowe technologie, czyli zazdrość, spyware i zabójstwo na zlecenie [© towfiqu - Fotolia.com] Nowe technologie, czyli zazdrość, spyware i zabójstwo na zlecenie]()

Nowe technologie, czyli zazdrość, spyware i zabójstwo na zlecenie

... - powinny zrobić cyfrowy rachunek sumienia: czy odpowiednio chronimy przetwarzane dane, zarówno w naszej sieci jak i poza nią? ANZENA przypomina, że o ich bezpieczny przepływ wcale nie jest trudno zadbać. Wewnątrz sieci krążące informacje zabezpieczymy aplikacjami DLP (data leak protection) uniemożliwiającymi niekontrolowane wycieki danych. Z kolei ...

-

![Cyberbezpieczeństwo to gra zespołowa [© WrightStudio - Fotolia.com] Cyberbezpieczeństwo to gra zespołowa]()

Cyberbezpieczeństwo to gra zespołowa

... Cisco wskazują 4 etapy, które musi przejść każda organizacja, chcąca stworzyć bezpieczny ekosystem partnerów: Określenie, kto jest kluczowym partnerem i za jaki obszar ... to machine) – czyli te związane z Internetem rzeczy – będą stanowiły 50% wszystkich połączeń w sieci (13,7 miliardów), a komputery będą generować jedynie 22% ruchu IP. Dla ...

-

![Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r. [© ptnphotof - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r.]()

Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r.

... konsekwencje. Jest to szczególnie ważne w środowisku pracy zdalnej, gdzie bezpieczny dostęp odgrywa kluczową rolę. Jak chronić swoją firmę: rozległe, zintegrowane i ... rozwiązania zabezpieczające mogą zapewnić szybką i rozległą ochronę całemu środowisku sieci, od IoT po brzeg sieci, jej rdzeń oraz systemy wielochmurowe. Informacje o raporcie ...

-

![Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić? [© Florian Roth - Fotolia.com] Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić?]()

Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić?

... IT. Można to osiągnąć poprzez ciągłe monitorowanie danych i przechowywanie ich w chmurze, a także poprzez wykorzystanie analiz sieci, systemów operacyjnych i aplikacji. Zwiększona świadomość tego, jak wygląda bezpieczny stan rzeczy, może sprawić, że podejrzane i złośliwe działania będą łatwiejsze do wykrycia, co znacznie przyspieszy czas reakcji ...

-

![Ransomware to biznes. Jak się chronić? Ransomware to biznes. Jak się chronić?]()

Ransomware to biznes. Jak się chronić?

... jest zintegrowanie mechanizmów zapobiegania zagrożeniom, wykrywania ich i reagowania na nie w całej infrastrukturze IT: urządzeniach końcowych, sieci i chmurze. Dodatkowo wdrożone powinno zostać podejście Zero Trust, aby umożliwić bezpieczny dostęp do pracy zdalnej i nauki. Wszystko to jednak wymaga podjęcia współpracy wielu podmiotów. Samodzielnie ...

-

![5 rad na oszczędzanie energii. Uwaga na cyberprzestępców! [© ratmaner - Fotolia.com] 5 rad na oszczędzanie energii. Uwaga na cyberprzestępców!]()

5 rad na oszczędzanie energii. Uwaga na cyberprzestępców!

... Odłączanie niepracującego sprzętu od sieci to podstawa, ale można zrobić o wiele więcej, aby korzystać z urządzeń elektronicznych w sposób jak najbardziej ekonomiczny, ekologiczny, a jednocześnie wciąż bezpieczny. Oszczędnie, czyli jak? Top 5 porad Nie pracuj w trybie ciągłym na urządzeniach mobilnych podłączonych do sieci energetycznej. Gdy laptop ...

-

![Jak działa program antywirusowy? Jak działa program antywirusowy?]()

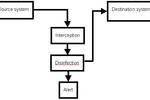

Jak działa program antywirusowy?

... Zaprojektowany tak by zapewnić spokój i pewność użytkownikowi, że jego system jest bezpieczny. Ale jak jest to osiągane? Jak to możliwe, że program ... pochodzą. Inaczej działa program antywirusowy gdy monitoruje stację dyskietek, ruch w sieci lokalnej, czy e-mail. Główne zasady postępowania są niezmienne, ale istnieją subtelne różnice. Informacje ( ...

Tematy: -

![Kieszonkowy terminal PDA TETRA Kieszonkowy terminal PDA TETRA]()

Kieszonkowy terminal PDA TETRA

... o wzmocnionej konstrukcji, zapewniającego poruszającym się w terenie funkcjonariuszom bezpieczny dostęp do informacji w czasie rzeczywistym. Specjalny zestaw aplikacji ... , co w połączeniu z wysokim poziomem mocy nadawczej daje operatorom możliwość zapewnienia zasięgu sieci TETRA przy użyciu mniejszej liczby stacji bazowych, zaś użytkownikom zapewnia ...

-

![Symantec Norton Everywhere [© Nmedia - Fotolia.com] Symantec Norton Everywhere]()

Symantec Norton Everywhere

... przykład ochrona przed phishingiem, złośliwym oprogramowaniem i programami typu spyware poprzez filtrowanie sieci za pomocą produktów Norton. Obecne produkty Norton skanują pliki ... na rynek. Nasze rozwiązania pomogą producentom między innymi: w bezpieczny i inteligentny sposób uaktualniać oprogramowanie, system operacyjny i aplikacje znajdujące się ...

-

![Jak założyć własny sklep internetowy? [© stoupa - Fotolia.com] Jak założyć własny sklep internetowy?]()

Jak założyć własny sklep internetowy?

... Zabezpieczenia Musisz również pamiętać, że w przypadku każdej działalności w sieci kluczową kwestią jest bezpieczeństwo. Jeśli w grę wchodzą dane osobowe i finansowe, a także pieniądze, należy zastosować szczególne zabezpieczenia. Przede wszystkim zadbaj o bezpieczny serwer. Bezpieczeństwo oznacza w tym przypadku, że oprogramowanie serwera ...

-

![E-administracja w Polsce: perspektywy rozwoju [© Scanrail - Fotolia.com] E-administracja w Polsce: perspektywy rozwoju]()

E-administracja w Polsce: perspektywy rozwoju

... urzędu. Gminni informatycy przeważnie nie mają też dostatecznej wiedzy o budowie sieci teleinformatycznych, co utrudnia zaangażowanie gmin w rozwój dostępu do Internetu. ... może użyć w danej sytuacji i czy zawsze musi to być drogi bezpieczny podpis elektroniczny weryfikowany kwalifikowanym certyfikatem. Dodatkową barierą jest kolejne opóźnienie ...

-

![Ataki hakerskie: testy i audyty bezpieczeństwa [© stoupa - Fotolia.com] Ataki hakerskie: testy i audyty bezpieczeństwa]()

Ataki hakerskie: testy i audyty bezpieczeństwa

... komercyjnych i opensource pojawiają się w Sieci niemal codziennie. Cyberprzestępcy śledzą je na bieżąco, modyfikują swoje narzędzia i szukają nie zaktualizowanych witryn w Sieci. To najczęstszy schemat ... aplikacji, należy również (a nawet przede wszystkim!) zadbać o bezpieczny kod. Witryna WWW jest bowiem interfejsem przeznaczonym do pracy z ...

-

![ESET Endpoint Antivirus NOD32 i Endpoint Security ESET Endpoint Antivirus NOD32 i Endpoint Security]()

ESET Endpoint Antivirus NOD32 i Endpoint Security

... identyczny z wzorcem, który został uznany wcześniej przez program ESET za bezpieczny, to zbiór taki jest pomijany podczas skanowania. W weryfikacji bezpieczeństwa plików ... do portów USB i Firewire oraz stacji CD/DVD. Pozwala to administratorowi sieci firmowej na określenie jakie urządzenia udostępnić danemu użytkownikowi lub grupie użytkowników, a ...

-

![Kaspersky Small Office Security w nowej wersji Kaspersky Small Office Security w nowej wersji]()

Kaspersky Small Office Security w nowej wersji

... haseł na dysku USB. Kopia zapasowa online. Małe firmy mogą teraz w bezpieczny sposób automatycznie zapisać swoje krytyczne dane w chmurze, na lokalnym dysku ... że nawet małe przedsiębiorstwa mogą czerpać korzyści ze stosowania polityk użytkowania sieci, szyfrowania danych oraz centralnego zarządzania. Zarządzanie polityką sieciową. Właściciele firm ...

-

![Budowanie marki w Internecie: o czym pamiętać? [© Warakorn - Fotolia.com] Budowanie marki w Internecie: o czym pamiętać?]()

Budowanie marki w Internecie: o czym pamiętać?

... czy profesjonalnie skonstruowana oferta handlowa. Angażuj klienta Jeśli sklep ma swój odpowiednik w Sieci, jego właściciel może również pomyśleć o tym, by użytkownikom ... się kupnem oprogramowania naszego e-sklepu: niezawodny serwer – transfer danych musi być bezpieczny, dlatego wykupując usługę hostingową musimy mieć gwarancję, że komunikacja na ...

-

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD]()

Firmy nie są gotowe na model BYOD

... , że nowoczesne rozwiązania muszą skupiać się jednocześnie na wielu płaszczyznach, włączając w to wymuszenia stosowania polityki, szyfrowanie danych, bezpieczny dostęp do korporacyjnej sieci, produktywność, filtrowanie treści, zarządzanie bezpieczeństwem oraz aktualizacjami, jak również ochronę przed złośliwym oprogramowaniem. BYOD pokazuje, jakie ...

-

![E-administracja daleko od popularności. Polski biznes ciągle analogowy [© lukafunduck - Fotolia.com] E-administracja daleko od popularności. Polski biznes ciągle analogowy]()

E-administracja daleko od popularności. Polski biznes ciągle analogowy

... dokonywanych w oddziale, jest wysoki, tymczasem opłaty pobierane od tych samych czynności w sieci, są znacznie niższe albo są to operacje całkowicie darmowe. Takich ... pismo wysłane z poziomu konta można uznać za podpisane elektronicznie w sposób równie bezpieczny, co przy użyciu Profilu Zaufanego. To rozwiązanie powinno być wykorzystywane zwłaszcza ...

-

![Ochrona przed ransomware w 10 krokach Ochrona przed ransomware w 10 krokach]()

Ochrona przed ransomware w 10 krokach

... zaczęli również wykorzystywać podatne serwery WWW jako punkt wyjścia do infekcji sieci firmowej. Jak się uchronić? Oto 10 rzeczy, które powinieneś zrobić, ... (sandbox), dzięki czemu nowe lub nierozpoznane pliki mogą być analizowane i uruchamiane w bezpieczny sposób. Aktualizuj swoje systemy operacyjne, urządzenia oraz oprogramowanie. Upewnij się, że ...

-

![Cyberbezpieczeństwo. Prognozy 2017 [© Myst - Fotolia.com] Cyberbezpieczeństwo. Prognozy 2017]()

Cyberbezpieczeństwo. Prognozy 2017

... Check Point wykazał, że 971 nieznanych wariantów malware było pobieranych do sieci korporacyjnych co godzinę. Ataki mobilne – przewidywano, że zwiększą swoje znaczenie wraz ... się coraz większą zmorą osób zabezpieczających sieci przedsiębiorstw. Niedawno odkryte trzy luki typu zero-day w uchodzącym za bezpieczny systemie iOS pokazują, jak potrzebne ...

-

![Black Friday i Cyber Monday, czyli chroń się, kto może Black Friday i Cyber Monday, czyli chroń się, kto może]()

Black Friday i Cyber Monday, czyli chroń się, kto może

... to także na wizerunku serwisu aukcyjnego jak i samych sprzedawców. W sieci pojawiło się wiele negatywnych komentarzy, na skutek niedostępności platformy aukcyjnej. - Serwis Allegro ... miesięcy – mówi Oleg Daroszewski z Grey Wizard. Czy mój sklep internetowy jest bezpieczny? To pytanie powinien sobie zadać każdy właściciel e-commerce. Jeśli hakerzy byli ...

-

![Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok [© tapichar - Fotolia.com] Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok]()

Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok

... przy użyciu szyfrowania WPA2. Luka pozwalała potencjalnemu „napastnikowi” uzyskać dostęp do sieci WiFi, a w najgorszym przypadku manipulować przesyłanymi danymi. Dla przykładu mógł on ... połączenia szyfrowanego z SSL były znacznie mniej podatne na ataki. Uber nie taki bezpieczny Co prawda wyciek miał miejsce w 2016 roku, jednak firma ogłosiła to ...

-

![2018: Odyseja informatyczna [© francis bonami - Fotolia.com] 2018: Odyseja informatyczna]()

2018: Odyseja informatyczna

... sytuacji. Ochrona infrastruktury niezależnie od tego, gdzie się znajduje, oznacza bezpieczny dostęp do danych za pomocą dowolnego urządzenia, w dowolnym środowisku i czasie. ... wkrótce działać wspólnie z dostawcą Przedsiębiorstwa i inne firmy potrzebują przede wszystkim skalowalnych sieci, które są w stanie poradzić sobie z nagłym wzrostem ruchu. Gdy ...

-

![Smartfony i tablety ARCHOS Junior Smartfony i tablety ARCHOS Junior]()

Smartfony i tablety ARCHOS Junior

... także ochronę przed gromadzeniem danych o użytkowniku przez dostawców treści, chroniąc prywatność dziecka w sieci. Urządzenia ARCHOS Junior zapewniają nie tylko rozrywkę, ale mają ... i odtwarzania filmów. Wersja dostosowana do najmłodszych użytkowników zapewnia łatwy i bezpieczny dostęp do ulubionych kreskówek, teledysków czy dokumentów. Rodzice mogą ...

-

![Uwaga niebezpieczeństwo! Firmowe smartfony w rękach pracowników Uwaga niebezpieczeństwo! Firmowe smartfony w rękach pracowników]()

Uwaga niebezpieczeństwo! Firmowe smartfony w rękach pracowników

... problemów z bezpieczeństwem firmowych urządzeń mobilnych. Telefon jak cegła, ale bezpieczny Menadżerowie ds. IT z rozrzewnieniem wspominają czasy, kiedy każdy pracownik ... znajdują się poza kontrolą administratora sieci firmowej. Nieostrożny użytkownik może więc z łatwością przynieść różnego typu złośliwe oprogramowanie do sieci firmowej, zwykle nie ...

-

![Smartfony Samsung Galaxy S22 i S22+ Smartfony Samsung Galaxy S22 i S22+]()

Smartfony Samsung Galaxy S22 i S22+

... serii Galaxy S22 – w 20% składa się z poddanych recyklingowi plastików z porzuconych sieci rybackich, które inaczej zaśmiecałyby oceany. W urządzeniach serii Galaxy S22 materiał ... serii Galaxy S22 chroni potężna platforma zabezpieczeń Samsung Knox Vault, obejmująca bezpieczny procesor i pamięć, która całkowicie odizolowuje wrażliwe dane takie jak ...

-

![Prowadzenie firmy w chmurze. Jak ją chronić? [© pixabay.com] Prowadzenie firmy w chmurze. Jak ją chronić?]()

Prowadzenie firmy w chmurze. Jak ją chronić?

... są szyfrowane przy użyciu SSL/TLS. Musisz także uważać na to, kto ma dostęp do kluczy API. 5. Błędnie skonfigurowane systemy i sieci Źle skonfigurowane systemy i sieci pozostawiają luki w środkach bezpieczeństwa i narażają wrażliwe dane. Zawsze dokładnie sprawdzaj konfiguracje bezpieczeństwa przechowywania w chmurze, aby zapobiec takim lukom ...

-

![CeBIT 2003 tuż, tuż... [© violetkaipa - Fotolia.com] CeBIT 2003 tuż, tuż...]()

CeBIT 2003 tuż, tuż...

... standardu SmartCard — to wszystko sprawia, że LIFEBOOK jest bezpieczny. Drugim ważnym wydarzeniem będzie prezentacja nowej technologii bezprzewodowej Intel® Centrino™ w modelach ... bezpieczną, zgodną ze standardami łączność bezprzewodową. CONNECT2AIR obejmuje bezprzewodowe łącza sieci LAN oraz rozwiązania GSM/GPRS i Bluetooth. Zapewniają one łączność z ...

-

![SKID nadaje szyfrem [© Nmedia - Fotolia.com] SKID nadaje szyfrem]()

SKID nadaje szyfrem

... sieci tak jak to robią instytucje finansowe np. banki. Szyfrowanie jest, zatem wygodnym i na tyle skutecznym rozwiązaniem, iż przedsiębiorstwo może skupić się wyłącznie na mechanicznym zabezpieczeniu danych pozostających na serwerze za zasłoną firewalla. Zastosowanie w systemie zintegrowanym protokółu kryptograficznego SSL zapewnia bezpieczny ...

-

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007]()

Panda: zagrożenia internetowe w 2007

... masowym wprowadzeniu na rynek okaże się, czy system jest rzeczywiście bezpieczny. Wydaje się nieuniknione, że w oprogramowaniu zostaną wykryte błędy i z pewnością ... okażą się równie bezskuteczne jak poprzednie. Użytkownicy laptopów korzystający z publicznych sieci WiFi również będą musieli zwiększyć bezpieczeństwo swoich komputerów i zadbać o lokalne ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... szkodliwych programów posiadających funkcjonalność keyloggera. Żaden użytkownik Internetu nie jest bezpieczny przed cyberprzestępcami, bez względu na to, gdzie się znajduje i ... keyloggera może nastąpić podczas uruchamiania pliku z foldera typu open-access w sieci P2P; keylogger może zostać zainstalowany poprzez skrypt strony WWW wykorzystujący lukę ...

-

![Tydzień 49/2007 (03-09.12.2007) [© RVNW - Fotolia.com] Tydzień 49/2007 (03-09.12.2007)]()

Tydzień 49/2007 (03-09.12.2007)

... też o inwestycje w sieci dystrybucyjne. Wydaje się dziś, że głównym problemem jest dziś uspokojenie nastrojów, rozwiązanie sporów i zmniejszenie poziomu wzajemnych podejrzeń. Ważne jest, by w tej dziedzinie głównym problemem stało się zatrzymanie procesu dalszego pogarszania się wzajemnych stosunków, by stworzony został bezpieczny system służący ...

-

![Elastyczne formy zatrudnienia mało popularne [© Scanrail - Fotolia.com] Elastyczne formy zatrudnienia mało popularne]()

Elastyczne formy zatrudnienia mało popularne

... archiwizowanie twoich plików. Jeśli w swojej pracy potrzebujesz dokumentów i baz danych z sieci firmowej, upewnij się, że będziesz miał/miała do niej dostęp. Bezpieczny dostęp zapewni ci VPN (virtual private network) i specjalny token. Ustal ... o tym twoi współpracownicy? Umów się z nimi, że jesteś w pracy zawsze, kiedy logujesz się do sieci. Ustal ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Nowe Smart Plany w Orange [© Minerva Studio - Fotolia.com] Nowe Smart Plany w Orange](https://s3.egospodarka.pl/grafika2/Orange/Nowe-Smart-Plany-w-Orange-135376-150x100crop.jpg)

![Jak wygląda bezpieczeństwo dzieci w Internecie? [© Syda Productions - Fotolia.com] Jak wygląda bezpieczeństwo dzieci w Internecie?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-internecie/Jak-wyglada-bezpieczenstwo-dzieci-w-Internecie-138765-150x100crop.jpg)

![Cybergang Carbanak: instytucje finansowe straciły 1 mld dolarów [© Andrey Armyagov - Fotolia.com] Cybergang Carbanak: instytucje finansowe straciły 1 mld dolarów](https://s3.egospodarka.pl/grafika2/Carbanak/Cybergang-Carbanak-instytucje-finansowe-stracily-1-mld-dolarow-151558-150x100crop.jpg)

![Nowe technologie, czyli zazdrość, spyware i zabójstwo na zlecenie [© towfiqu - Fotolia.com] Nowe technologie, czyli zazdrość, spyware i zabójstwo na zlecenie](https://s3.egospodarka.pl/grafika2/nowe-technologie/Nowe-technologie-czyli-zazdrosc-spyware-i-zabojstwo-na-zlecenie-202192-150x100crop.jpg)

![Cyberbezpieczeństwo to gra zespołowa [© WrightStudio - Fotolia.com] Cyberbezpieczeństwo to gra zespołowa](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-to-gra-zespolowa-210738-150x100crop.jpg)

![Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r. [© ptnphotof - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-najbardziej-dotkliwe-cyberataki-II-kw-2019-r-222431-150x100crop.jpg)

![Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić? [© Florian Roth - Fotolia.com] Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić?](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Kopia-zapasowa-to-tylne-drzwi-dla-ransomware-Jak-sie-bronic-228899-150x100crop.jpg)

![5 rad na oszczędzanie energii. Uwaga na cyberprzestępców! [© ratmaner - Fotolia.com] 5 rad na oszczędzanie energii. Uwaga na cyberprzestępców!](https://s3.egospodarka.pl/grafika2/energia/5-rad-na-oszczedzanie-energii-Uwaga-na-cyberprzestepcow-250302-150x100crop.jpg)

![Symantec Norton Everywhere [© Nmedia - Fotolia.com] Symantec Norton Everywhere](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Norton-Everywhere-Qq30bx.jpg)

![Jak założyć własny sklep internetowy? [© stoupa - Fotolia.com] Jak założyć własny sklep internetowy?](https://s3.egospodarka.pl/grafika/e-biznes/Jak-zalozyc-wlasny-sklep-internetowy-MBuPgy.jpg)

![E-administracja w Polsce: perspektywy rozwoju [© Scanrail - Fotolia.com] E-administracja w Polsce: perspektywy rozwoju](https://s3.egospodarka.pl/grafika/e-administracja/E-administracja-w-Polsce-perspektywy-rozwoju-apURW9.jpg)

![Ataki hakerskie: testy i audyty bezpieczeństwa [© stoupa - Fotolia.com] Ataki hakerskie: testy i audyty bezpieczeństwa](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Ataki-hakerskie-testy-i-audyty-bezpieczenstwa-MBuPgy.jpg)

![Budowanie marki w Internecie: o czym pamiętać? [© Warakorn - Fotolia.com] Budowanie marki w Internecie: o czym pamiętać?](https://s3.egospodarka.pl/grafika2/wizerunek-marki/Budowanie-marki-w-Internecie-o-czym-pamietac-131223-150x100crop.jpg)

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Firmy-nie-sa-gotowe-na-model-BYOD-134362-150x100crop.jpg)

![E-administracja daleko od popularności. Polski biznes ciągle analogowy [© lukafunduck - Fotolia.com] E-administracja daleko od popularności. Polski biznes ciągle analogowy](https://s3.egospodarka.pl/grafika2/e-administracja/E-administracja-daleko-od-popularnosci-Polski-biznes-ciagle-analogowy-171273-150x100crop.jpg)

![Cyberbezpieczeństwo. Prognozy 2017 [© Myst - Fotolia.com] Cyberbezpieczeństwo. Prognozy 2017](https://s3.egospodarka.pl/grafika2/rok-2017/Cyberbezpieczenstwo-Prognozy-2017-183791-150x100crop.jpg)

![Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok [© tapichar - Fotolia.com] Bezpieczeństwo IT. Podsumowanie i prognozy na 2018 rok](https://s3.egospodarka.pl/grafika2/zagrozenia-w-internecie/Bezpieczenstwo-IT-Podsumowanie-i-prognozy-na-2018-rok-200381-150x100crop.jpg)

![2018: Odyseja informatyczna [© francis bonami - Fotolia.com] 2018: Odyseja informatyczna](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/2018-Odyseja-informatyczna-201411-150x100crop.jpg)

![Prowadzenie firmy w chmurze. Jak ją chronić? [© pixabay.com] Prowadzenie firmy w chmurze. Jak ją chronić?](https://s3.egospodarka.pl/grafika2/prowadzenie-dzialalnosci-gospodarczej/Prowadzenie-firmy-w-chmurze-Jak-ja-chronic-253921-150x100crop.jpg)

![CeBIT 2003 tuż, tuż... [© violetkaipa - Fotolia.com] CeBIT 2003 tuż, tuż...](https://s3.egospodarka.pl/grafika/cebit/CeBIT-2003-tuz-tuz-SdaIr2.jpg)

![SKID nadaje szyfrem [© Nmedia - Fotolia.com] SKID nadaje szyfrem](https://s3.egospodarka.pl/grafika/MacroSoft/SKID-nadaje-szyfrem-Qq30bx.jpg)

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Panda-zagrozenia-internetowe-w-2007-apURW9.jpg)

![Tydzień 49/2007 (03-09.12.2007) [© RVNW - Fotolia.com] Tydzień 49/2007 (03-09.12.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-49-2007-03-09-12-2007-sNRO59.jpg)

![Elastyczne formy zatrudnienia mało popularne [© Scanrail - Fotolia.com] Elastyczne formy zatrudnienia mało popularne](https://s3.egospodarka.pl/grafika/elastyczne-formy-zatrudnienia/Elastyczne-formy-zatrudnienia-malo-popularne-apURW9.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Liczba przelewów Express Elixir w III 2025 wzrosła o 25% r/r [© Gosia K. z Pixabay] Liczba przelewów Express Elixir w III 2025 wzrosła o 25% r/r](https://s3.egospodarka.pl/grafika2/banki/Liczba-przelewow-Express-Elixir-w-III-2025-wzrosla-o-25-r-r-265952-150x100crop.jpg)

![Dla kogo upadłość konsumencka? [© Freepik] Dla kogo upadłość konsumencka?](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Dla-kogo-upadlosc-konsumencka-265945-150x100crop.jpg)

![Z mLegitymacji ZUS korzysta ponad milion klientów [© Freepik] Z mLegitymacji ZUS korzysta ponad milion klientów](https://s3.egospodarka.pl/grafika2/mLegitymacja/Z-mLegitymacji-ZUS-korzysta-ponad-milion-klientow-265907-150x100crop.jpg)