-

![5 najbardziej aktywnych grup ransomware wg Cisco Talos [© Freepik] 5 najbardziej aktywnych grup ransomware wg Cisco Talos]()

5 najbardziej aktywnych grup ransomware wg Cisco Talos

... . Sposób działania: Oprogramowanie ransomware 8base jest dystrybuowane głównie za pośrednictwem bota SmokeLoader. 8base to zmodyfikowany wariant Phobos, napisany w języku C++. Wykorzystuje on ... Black Basta, eksperci z Cisco Talos zwracają uwagę na różnorodność i złożoność technik stosowanych przez te grupy. Od ataków phishingowych po wykorzystanie ...

-

![Robak Zeroll rozsyła spam Robak Zeroll rozsyła spam]()

Robak Zeroll rozsyła spam

... komunikatorów internetowych. Okazało się, że za wysyłkami stoi robak Zeroll, a wiadomości, różniące się językiem w zależności od odbiorcy, były generowane przez bota. Oto kilka przykładów: “Wie findest du das Foto?” “seen this?? :D %s” “This is the funniest photo ever!” “bekijk deze foto :D” “uita-te ...

-

![Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie [© R.Studio - Fotolia.com] Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie]()

Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie

... ataków. Typowe konsekwencje infekcji Remcos obejmują kradzież danych, kolejne infekcje i przejęcie konta. Kampania, którą odkryliśmy w Kolumbii, pozwala zajrzeć w zawiły świat technik unikania stosowanych przez atakujących. Jest to dobra ilustracja tego, jak inwazyjne są te techniki i dlaczego musimy wykorzystywać cyberodporność, aby chronić ...

-

![Phishing: trendy styczeń 2014 [© Creativa - Fotolia.com] Phishing: trendy styczeń 2014]()

Phishing: trendy styczeń 2014

... istotne dane dotyczące trendów w atakach typu phishing, m.in. najczęściej stosowanych technik ataków oraz państw będący na celowniku cyberprzestępców. Jak czytamy w ... 387 milionów dolarów. W najnowszym raporcie RSA informuje o wycieku kodu źródłowego mobilnego bota Banking, który został opublikowany na jednym z forów. Dzięki udostępnionym danym ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

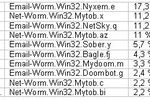

... , Zupacha natomiast jej nie posiada. Bzub/ Zupacha są klientami bota zarządzanymi przez system botnetu Zunker. Istnieje jeszcze inny szkodliwy program związany ... wiadomościach na forach). Ogólnie, Zupacha potrafi rozsyłać swoje odsyłacze przy użyciu technik spamowych w następujący sposób: Spam ICQ/Jabber: Teksty z odsyłaczami do zainfekowanych ...

-

![CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami [© Minerva Studio - Fotolia.com] CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami]()

CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami

... Usługi farm kliknięć, takich jak 2Captcha umożliwiają atakującym całkowite obejście tych technik, także najnowszego testu Google’a o nazwie reCAPTCHA Enterprise. Rozwiązywanie CAPTCHA ... konta (w opisywanym przypadku z 2Captcha) proces wygląda jak poniżej: Napastnik za pomocą bota łączy się ze stroną internetową, która uruchamia test CAPTCHA. ...

-

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013]()

Szkodliwe programy mobilne 2013

... , ale również aktywne wykorzystywanie przez cyberprzestępców metod i technik umożliwiających skuteczniejsze wykorzystywanie ich szkodliwego oprogramowania. Można wyróżnić ... ewoluował w ciągu ostatnich dwóch lat z prostego trojana SMS do w pełni funkcjonalnego bota kontrolowanego za pośrednictwem różnych kanałów (w tym Google Cloud Messaging). Trojan ...

-

![Chatboty, voiceboty, AI dla firm. 5 kluczowych trendów 2020 [© phonlamaiphoto - Fotolia.com] Chatboty, voiceboty, AI dla firm. 5 kluczowych trendów 2020]()

Chatboty, voiceboty, AI dla firm. 5 kluczowych trendów 2020

... użytkowników) i ucząc bota. Na pierwszy ogień idą techniki analizy tematyk – czyli zakres podstawowej bazy wiedzy, z którą bot startuje – jedną z tych technik jest topic modelling. ... sposób jego działania. Firmy już zaczęły wymagać nie tylko działającego bota, ale też narzędzi do zarządzania treścią. Na jakie nowe technologie musimy jeszcze ...

-

![Internetowy robot z Wrocławia [© violetkaipa - Fotolia.com] Internetowy robot z Wrocławia]()

Internetowy robot z Wrocławia

Politechnika Wrocławska zbudowała multimedialnego robota. Robot powstał dzięki pomysłowi jednej z niemieckich firm, która zleciła Politechnice Wrocławskiej jego wykonanie. Prace nad Cybotem, bo tak nazwano robota, trwały przez ostatnie dwa lata. Urządzenie może być wykorzystywane do przesyłania przez internet wszelkiego rodzaju informacji i do ...

Tematy: politechnika wrocławska, roboty -

![Zagrożenia z sieci: I-VI 2006 Zagrożenia z sieci: I-VI 2006]()

Zagrożenia z sieci: I-VI 2006

... finansowe, a ich celem jest przekształcenie zarażonego komputera w bota wykorzystywanego do rozsyłania spamu lub phishingu, bądź wykradania informacji ... pieniądze nie dość ostrożnym osobom. Z przeprowadzonego niedawno badania dotyczącego technik phishingu wynika, że fałszywa witryna najbardziej przypominająca prawdziwą pod względem wizualnym ...

-

![Niebezpieczny trojan z funkcjami rootkita [© stoupa - Fotolia.com] Niebezpieczny trojan z funkcjami rootkita]()

Niebezpieczny trojan z funkcjami rootkita

... złośliwe oprogramowanie, przez którą są pobierane kolejne moduły tego wieloelementowego ataku. System staje się botem, nawet jeśli nie wykorzystuje typowych technik bota. Zagrożenie to nie tylko przychodzi z Internetu, lecz jest również precyzyjnie sterowane za pośrednictwem sieci www. Inny składnik tego konia trojańskiego ...

-

![Bezpieczeństwo IT 2011 Bezpieczeństwo IT 2011]()

Bezpieczeństwo IT 2011

... ta ujawniła jedną istotną kwestię: wiedząc, jak wygląda proces aktualizacji bota, Kaspersky Lab lub organy ścigania mogły zainstalować program na komputerach wszystkich ... stanowią fałszywe programy antywirusowe dla Mac OS. Rozprzestrzeniane za pośrednictwem technik czarnego SEO w wynikach wyszukiwania w Google, programy te wykorzystują socjotechnikę w ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![5 najbardziej aktywnych grup ransomware wg Cisco Talos [© Freepik] 5 najbardziej aktywnych grup ransomware wg Cisco Talos](https://s3.egospodarka.pl/grafika2/ransomware/5-najbardziej-aktywnych-grup-ransomware-wg-Cisco-Talos-261145-150x100crop.jpg)

![Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie [© R.Studio - Fotolia.com] Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Emotet-najwiekszym-cyberzagrozeniem-w-Polsce-a-Formbook-na-swiecie-255318-150x100crop.jpg)

![Phishing: trendy styczeń 2014 [© Creativa - Fotolia.com] Phishing: trendy styczeń 2014](https://s3.egospodarka.pl/grafika2/ataki-phishingowe/Phishing-trendy-styczen-2014-134195-150x100crop.jpg)

![CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami [© Minerva Studio - Fotolia.com] CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami](https://s3.egospodarka.pl/grafika2/system-CAPTCHA/CAPTCHA-nie-zabezpiecza-przed-zautomatyzowanymi-cyberatakami-239641-150x100crop.jpg)

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg)

![Chatboty, voiceboty, AI dla firm. 5 kluczowych trendów 2020 [© phonlamaiphoto - Fotolia.com] Chatboty, voiceboty, AI dla firm. 5 kluczowych trendów 2020](https://s3.egospodarka.pl/grafika2/nowe-technologie/Chatboty-voiceboty-AI-dla-firm-5-kluczowych-trendow-2020-227407-150x100crop.jpg)

![Internetowy robot z Wrocławia [© violetkaipa - Fotolia.com] Internetowy robot z Wrocławia](https://s3.egospodarka.pl/grafika/politechnika-wroclawska/Internetowy-robot-z-Wroclawia-SdaIr2.jpg)

![Niebezpieczny trojan z funkcjami rootkita [© stoupa - Fotolia.com] Niebezpieczny trojan z funkcjami rootkita](https://s3.egospodarka.pl/grafika/trojany/Niebezpieczny-trojan-z-funkcjami-rootkita-MBuPgy.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

![Rynek najmu w III 2025 - reaktywacja [© Freepik] Rynek najmu w III 2025 - reaktywacja](https://s3.egospodarka.pl/grafika2/rynek-najmu/Rynek-najmu-w-III-2025-reaktywacja-266140-150x100crop.jpg)

![Dodatek dopełniający do renty socjalnej od maja [© Freepik] Dodatek dopełniający do renty socjalnej od maja](https://s3.egospodarka.pl/grafika2/renta-socjalna/Dodatek-dopelniajacy-do-renty-socjalnej-od-maja-266139-150x100crop.jpg)

![Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać [© freepik.com] Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać](https://s3.egospodarka.pl/grafika2/paliwo/Wyjazd-na-Swieta-tanszy-niz-rok-temu-Ceny-paliw-na-stacjach-z-kazdym-dniem-powinny-spadac-266132-150x100crop.jpg)

![ETF-y z Europy przyciągają kapitał z obu stron Atlantyku [© Freepik] ETF-y z Europy przyciągają kapitał z obu stron Atlantyku](https://s3.egospodarka.pl/grafika2/ETF/ETF-y-z-Europy-przyciagaja-kapital-z-obu-stron-Atlantyku-266118-150x100crop.jpg)