-

![Organy kontroli coraz częściej ingerują w fuzje i przejęcia [© aquarius83men - Fotolia.com] Organy kontroli coraz częściej ingerują w fuzje i przejęcia]()

Organy kontroli coraz częściej ingerują w fuzje i przejęcia

... w zakresie kontroli koncentracji W roku 2017 organy ochrony konkurencji nałożyły kary w wysokości 164,4 mln EUR za naruszenie przepisów w zakresie kontroli koncentracji, co oznacza wzrost ... agrochemicznym. Charakterystycznym zjawiskiem w roku 2017 było znalezienie się w centrum uwagi koncentracji wertykalnych, które były skierowane do tzw. 2 ...

-

![Intel otwiera pierwsze europejskie centrum badawcze mikroprocesorów [© violetkaipa - Fotolia.com] Intel otwiera pierwsze europejskie centrum badawcze mikroprocesorów]()

Intel otwiera pierwsze europejskie centrum badawcze mikroprocesorów

... mikroprocesorów oraz pozycji w dziedzinie dostaw przyszłych generacji procesorów o najwyższej wydajności. Centrum kieruje wspólnie trzech profesorów UPC: Antonio Gonzalez, zajmujący się ... jest stworzenie narzędzi do modelowania mocy aktywnej, strat mocy i kontroli temperatury. Pracownicy Intel Labs Barcelona będą badali ulepszenia architektury ...

-

![Smart data center. Sztuczna inteligencja odmienia centrum danych [© phonlamaiphoto - Fotolia.com ] Smart data center. Sztuczna inteligencja odmienia centrum danych]()

Smart data center. Sztuczna inteligencja odmienia centrum danych

... . Klienci oczekują wielowymiarowej ochrony infrastruktury – monitoring wizyjny i cyfrowy, strefy kontroli dostępu, biometria, służby ochrony fizycznej to tylko niektóre ze stosowanych ... tym Atman jako jedyny przedstawiciel polskiego rynku DC. Warto zauważyć, że według szacunków centrum badawczego ABB aż 40 proc. energii zużywanej przez centra danych ...

-

![Symetris Business Park stanie w centrum Łodzi Symetris Business Park stanie w centrum Łodzi]()

Symetris Business Park stanie w centrum Łodzi

... tam znajdują się liczne biurowce oraz inne ważne punkty, m.in.: Centrum Biznesu, Centrum Rozrywki Silver Screen i Hotele Novotel oraz IBIS (zrealizowane przez ... szereg nowoczesnych rozwiązań technologicznych, wysokiej klasy łącza teleinformatyczne, system bezpieczeństwa, monitorowania i kontroli dostępu. Realizacja pierwszego etapu zakończy się w I ...

-

![Spam w XI 2010 r. Spam w XI 2010 r.]()

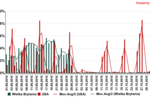

Spam w XI 2010 r.

... Zjednoczonych państwo to nie weszło do listopadowego rankingu 20 największych dystrybutorów spamu – pierwszy raz od rozpoczęcia monitoringu. We wrześniu zamknięcie centrum kontroli botnetu Pushdo/Cutwail spowodowało spadek ilości spamu pochodzącego ze Stanów Zjednoczonych z 15,5% do 6%. W październiku ilość spamu z tego państwa zmniejszyła się ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... domen jak również adresów IP. Centrum kontroli zawiera bazę danych zarejestrowanych domen, które mogą być wykorzystane do hostingu centrum kontroli. Podczas początkowego procesu infekcji, gdy uruchamiany jest exploit, maszyna ofiary pobiera bootkita, który ma pracować z aktywnym w danym momencie centrum kontroli. Gdy system zostanie ponownie ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... dla centrum kontroli, który umożliwia cyberprzestępcom zabezpieczenie centrum kontroli przed jego wykryciem oraz "zdjęciem", jak również wybranie jego lokalizacji. Wykorzystaniem silnych algorytmów kryptograficznych do komunikacji między centrum kontroli a maszynami w botnecie. Nawet po uzyskaniu dostępu do centrum kontroli lub przechwyceniu ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... wiadomości tekstowych z numeru określonego w poleceniu na numer centrum kontroli. Polecenie SET SENDERdaje cyberprzestępcy możliwość aktualizacji numeru telefonu, z którego wiadomości są przesyłane na numer centrum kontroli. Polecenie SET ADMINumożliwia cyberprzestępcy zmianę numeru centrum kontroli. Jest to jedyne polecenie, które może zostać ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... botem mogą być kontrolowane bezpośrednio albo pośrednio. W przypadku pośredniej kontroli, cyberprzestępca ustanawia połączenie z zainfekowaną maszyną i zarządza nią za pomocą wbudowanych do programu bota poleceń. W przypadku bezpośredniej kontroli, bot łączy się z centrum kontroli lub z innymi maszynami w sieci, wysyła żądanie, a następnie wykonuje ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... fikcyjnych nazw użytkowników backdoor wysyła żądania do serwera Twittera w celu otrzymania ich tweetów. Tweety te zawierają nazwy domen centrum kontroli. Aby rozpocząć otrzymywanie poleceń z centrum kontroli C&C, Cawitt wysyła żądanie POST do nazwy domeny otrzymywanej za pośrednictwem Twittera, a następnie dodaje "/carbontetraiodide" na koniec ...

-

![Trojan Duqu - nowe wątki Trojan Duqu - nowe wątki]()

Trojan Duqu - nowe wątki

... zestawie serwer kontroli (C2) również różnił się od tych, które zostały wykryte wcześniej w Indiach i Belgii. W omawianym incydencie centrum kontroli było zlokalizowane w innym państwie; jednak ze względu na trwające dochodzenie nie możemy ujawniać publicznie tej daty. Poza tym wiadomo nam o jeszcze innym centrum kontroli wykorzystanym w innym ...

-

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe]()

Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe

... wykonać następujące działania (jedno lub więcej): ustanowić połączenie z centrum kontroli (połączenie wychodzące), otworzyć porty dla połączeń przychodzących, pobrać dodatkowe moduły, zaimplementować szkodliwy kod w innych procesach w celu utrzymania połączenia z centrum kontroli, zebrać informacje dotyczące sieci, jej systemów oraz użytkowników ...

-

![Nowy szkodliwy program miniFlame Nowy szkodliwy program miniFlame]()

Nowy szkodliwy program miniFlame

... kodowany, korzystał z podobnego do Flame'a systemu komunikacji z serwerami centrum kontroli (C&C) i posiadał kilka pomniejszych funkcjonalności przypominających funkcje Flame'a. We współpracy z firmami Symantec, ITU-IMPACT oraz CERT-Bund/BSIopublikowaliśmy własną analizę serwerów centrum kontroli Flame'a. Analiza wykazała, że kod C&C może zrozumieć ...

-

![10 mitów i 3 fakty na temat abonamentu RTV 10 mitów i 3 fakty na temat abonamentu RTV]()

10 mitów i 3 fakty na temat abonamentu RTV

... mity oraz fakty, które dotyczą tej usługi. Listonosz może dokonywać kontroli rejestracji odbiornika RTV MIT! Żaden listonosz nie posiada uprawnień do przeprowadzania kontroli obowiązku rejestracji odbiorników! Dokonują tego wyłącznie upoważnieni pracownicy Centrum Obsługi Finansowej Poczty Polskiej. Poczta Polska zatrudnia setki kontrolerów MIT! ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... inny serwer kontroli (tekst powinien zawierać nowy adres serwera C&C). Pozwala to cyberprzestępcom stworzyć nowy serwer kontroli i wysłać jego adres za pośrednictwem wiadomości SMS zawierającej klucz key_url, w efekcie czego wszystkie zainfekowane urządzenia przełączą się na nowy serwer. Trojan otrzymuje polecenia z centrum kontroli i wpisuje ...

-

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

... nowych szkodliwych projektów, ale będzie nadal ewoluował. Jego kluczowe cechy to: brak pojedynczego centrum kontroli dla zainfekowanych komputerów; metody aktywnie przeciwdziałające próbom analizy i przechwytywania kontroli; ogromne wysyłki flashowe szkodliwego kodu; zręczne wykorzystanie taktyk socjotechniki; wykorzystanie szeregu różnych metod ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... komputery te zostały przejęte w celu stworzenia botnetu ZeuSa, a z centrum kontroli wysłano polecenie uszkodzenia systemu operacyjnego użytkownika. Analitycy próbowali dociec, dlaczego tak się stało, i zaproponowali dwa możliwe wyjaśnienia: haker włamał się do centrum kontroli botnetu i wysłał polecenie do zainfekowanych komputerów, aby spowodować ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

... wiele funkcji, głównie jednak umożliwia szkodliwym użytkownikom uzyskiwanie plików z zainfekowanej maszyny. Dane konfiguracyjne z serwerów kontroli są szyfrowane przy pomocy dość prostej metody, która pozwoliła nam stwierdzić, że centrum kontroli jest zlokalizowane w Chinach. Produkty firmy Apple są dość popularne wśród wielu wpływowych postaci ze ...

-

![Nowy szkodliwy program MiniDuke Nowy szkodliwy program MiniDuke]()

Nowy szkodliwy program MiniDuke

... poszukiwać tweetów z konkretnych kont. Te konta zostały stworzone przez operatorów centrum kontroli (C2) MiniDuke'a, a same tweety dostarczają specyficznych etykiet wskazujących zaszyfrowane adresy URL dla backdoora. Adresy URL zapewniają dostęp do serwerów kontroli, a także dostarczają poprzez pliki GIF do systemu ofiary potencjalne rozkazy ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... bez szyfrowania za pośrednictwem portali społecznościowych) jest naturalnie łatwy do wykrycia i odłączenia od centrum kontroli – wystarczy tylko usunąć konto cyberprzestępców. Już pod koniec lipca na Twitterze nie zostało żadne centrum kontroli, co świadczy o szybkiej reakcji osób zajmujących się bezpieczeństwem Twittera. Ataki za pośrednictwem ...

-

![Kaspersky Lab: szkodliwe programy VIII 2011 Kaspersky Lab: szkodliwe programy VIII 2011]()

Kaspersky Lab: szkodliwe programy VIII 2011

... wraz z instrukcjami, z którymi serwerami bitcoinów należy pracować. Wykorzystywanie Twittera jako centrum kontroli botnetu nie jest nową koncepcją, jednak po raz pierwszy została ona ... komputerami, ponieważ robak zawiera funkcję botnetu i komunikuje się z kilkoma serwerami kontroli. Co więcej, główną funkcją botnetu jest przeprowadzanie ataków DDoS. ...

-

![Świat: wydarzenia tygodnia 9/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 9/2018]()

Świat: wydarzenia tygodnia 9/2018

... , które są niezbędne do zdobycia dostępu do ich kont i przejęcia kontroli nad systemami domowymi. Wraz z ciągłym wzrostem popularności urządzeń połączonych z ... badaczy cyberbezpieczeństwa, nadal okazują się niewystarczająco zabezpieczone. Zbadane przez nas centrum inteligentnego domu zostało wybrane losowo, a to, że okazało się ono podatne ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... takowy jest obecny. Przechowuje nagrany dźwięk w formacie skompresowanym, a robi to używając ogólnie dostępnej biblioteki. Zapisane dane są regularnie wysyłane do centrum kontroli poprzez utajniony kanał SSL. Jesteśmy nadal na etapie analizy tej procedury, więcej informacji udostępnimy wkrótce na naszej stronie internetowej. Szkodnik ...

-

![Infosys Technologies stawia na Łódź Infosys Technologies stawia na Łódź]()

Infosys Technologies stawia na Łódź

... kontroli wewnętrznej wg standardów SOx, usprawnienia biznesowe, prowadzenie projektów; Zatrudnia łącznie 17 tysięcy osób pracujących w 13 centrach na całym świecie. Infosys BPO Poland Sp. z o.o. z siedzibą Łodzi działa od października 2007 roku, świadcząc usługi outsourcingowe dla klientów z 24 krajów Europy. Obszarami specjalizacji Centrum ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... , atakujący wydają się dokładnie wiedzieć, czego chcą od swoich ofiar. Szukają określonych nazw plików, które są szybko identyfikowane i przesyłane do centrum kontroli (C&C). Na podstawie profili zidentyfikowanych ofiar można wnioskować, że osoby atakujące interesują się następującymi sektorami: wojskowym, stoczniowym i morskim, komputerowym ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... AndroidOS.Waller.a, który oprócz typowych funkcji trojana SMS potrafi również kraść pieniądze z portfeli QIWI z zainfekowanych telefonów. Po otrzymaniu odpowiedniego polecenia z centrum kontroli (C&C) trojan sprawdza saldo portfela QIWI, wysyłając wiadomość tekstową na odpowiedni numer systemu QIWI. szkodnik przechwytuje odpowiedź i wysyła ją swoim ...

-

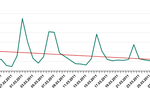

![Spam w X 2010 Spam w X 2010]()

Spam w X 2010

... aq). Następnie botnet spamowy Pushdo stał się głównym dystrybutorem programu Backdoor.Win32.Bredolab. Bredolab a ruch spamowy Naturalnie, zamknięcie głównego centrum kontroli sieci zombie znajdzie odzwierciedlenie zarówno w ilości spamu jak i jego najpopularniejszych kategoriach. Niestety, skutki akcji skierowanych przeciwko cyberprzestępcom nie są ...

-

![Ewolucja spamu 2003-2011 Ewolucja spamu 2003-2011]()

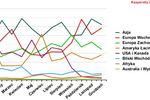

Ewolucja spamu 2003-2011

... oraz właścicielom botnetów. Warto zaznaczyć, że nie były to odizolowane przypadki i podobne inicjatywy nadal są prowadzone: przykładem może być zamknięcie centrum kontroli Rustocka w marcu 2011 r. Kampania antybotnetowa z 2010 r. bez wątpienia spowodowała relokację wielu źródeł spamu. Wykres przedstawiający dystrybucję źródeł spamu według regionu ...

-

![Europa: wydarzenia tygodnia 40/2019 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 40/2019]()

Europa: wydarzenia tygodnia 40/2019

... . przedstawiciele Polskiej Agencji Żeglugi Powietrznej, którzy rozpoczynają prace nad zbudowaniem europejskiego centrum przetwarzania danych lotniczych. Będzie to jeden z sześciu ośrodków odpowiedzialnych za analizę zasobów big data pochodzących ze wszystkich systemów kontroli lotów na kontynencie. Zastąpią one lokalne, krajowe centra danych i będą ...

-

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013]()

KasperskyLab: ataki hakerskie na firmy 2013

... do otrzymywania informacji z serwerów kontroli (C&C). Operatorzy Miniduke’a wykorzystywali specjalne konta w celu publikowania specjalnie stworzonych tweetów, które obejmowały zaszyfrowany adres URL serwera kontroli. Trojan czytał Twittera na zainfekowanym komputerze i wykorzystywał adres do łączenia się z centrum kontroli. Co jest przedmiotem ...

-

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015]()

Ewolucja złośliwego oprogramowania I kw. 2015

... do rodziny Dyre/Dyzap/Dyreza. Lista instytucji finansowych zaatakowanych przez tego szkodnika zależy od pliku konfiguracyjnego, który jest pobierany z centrum kontroli. Trzecim szkodnikiem w pierwszej trójce najbardziej rozpowszechnionych trojanów bankowych jest Trojan-Banker.Win32.ChePro. Zagrożenie to rozprzestrzenia się za pośrednictwem ...

-

![Ochrona antywirusowa: Kaspersky PURE Ochrona antywirusowa: Kaspersky PURE]()

Ochrona antywirusowa: Kaspersky PURE

... dobrego rozwiązania, a przedstawieniem funkcji programu w prosty sposób, który umożliwia niezaawansowanym użytkownikom ochronę komputerów ich rodzin. Przykładem jest „Centrum kontroli” służące do zarządzania innymi komputerami w sieci domowej. Kaspersky PURE, oprócz wszystkich funkcji znajdujących się w produkcie Kaspersky Internet Security ...

-

![Adgar Business Centre na Mokotowie Adgar Business Centre na Mokotowie]()

Adgar Business Centre na Mokotowie

... . Kompleks budynków biurowych Adgar oferuje najemcom Centrum Konferencyjne Adgar Plaza mieszczące około 300 osób, centrum sportowo-rekreacyjnego Calypso Fitness Club (z odnową biologiczną, siłownią, ... wielopoziomowy garaż naziemny, który może pomieścić 237 samochodów. W celu kontroli dostępu do parkingu podziemnego zastosowano system identyfikacji ...

-

![Kaspersky Lab: szkodliwe programy III 2011 Kaspersky Lab: szkodliwe programy III 2011]()

Kaspersky Lab: szkodliwe programy III 2011

... . 17 marca Microsoft ogłosił, że wszystkie centra kontroli botnetów zostały zamknięte. Na wszystkich zamkniętych serwerach zainstalowane było przekierowanie do strony microsoftinternetsafety.net. Według danych Kaspersky Lab, ostatnie kopie Rustocka zostały pobrane na komputery użytkowników z centrum kontroli botnetu 16 marca, a ostatnie polecenie ...

-

![Szkodliwe programy Stuxnet/Duqu a platforma "Tilded" Szkodliwe programy Stuxnet/Duqu a platforma "Tilded"]()

Szkodliwe programy Stuxnet/Duqu a platforma "Tilded"

... powszechnie uważano, że był spokrewniony ze Stuxnetem. Według jednej z teorii, centrum kontroli Stuxneta próbowało zastąpić starą wersję z certyfikatem Realtek nową. Autorzy robaka ... w 2008 roku), w czasie, gdy był aktywny i po zamknięciu jego centrum kontroli. Prawdopodobnie były to równoległe projekty, a Stuxnet został stworzony później na ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Organy kontroli coraz częściej ingerują w fuzje i przejęcia [© aquarius83men - Fotolia.com] Organy kontroli coraz częściej ingerują w fuzje i przejęcia](https://s3.egospodarka.pl/grafika2/fuzje-i-przejecia/Organy-kontroli-coraz-czesciej-ingeruja-w-fuzje-i-przejecia-203521-150x100crop.jpg)

![Intel otwiera pierwsze europejskie centrum badawcze mikroprocesorów [© violetkaipa - Fotolia.com] Intel otwiera pierwsze europejskie centrum badawcze mikroprocesorów](https://s3.egospodarka.pl/grafika/intel-labs-barcelona/Intel-otwiera-pierwsze-europejskie-centrum-badawcze-mikroprocesorow-SdaIr2.jpg)

![Smart data center. Sztuczna inteligencja odmienia centrum danych [© phonlamaiphoto - Fotolia.com ] Smart data center. Sztuczna inteligencja odmienia centrum danych](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Smart-data-center-Sztuczna-inteligencja-odmienia-centrum-danych-206802-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Polityka-bezpieczenstwa-a-ataki-ukierunkowane-na-sieci-firmowe-121046-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Świat: wydarzenia tygodnia 9/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 9/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-9-2018-12AyHS.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Europa: wydarzenia tygodnia 40/2019 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 40/2019](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-40-2019-sNRO59.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2015-157446-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)