-

![Kaspersky Lab: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] Kaspersky Lab: zagrożenia internetowe 2010]()

Kaspersky Lab: zagrożenia internetowe 2010

... Google Wave nadal będzie znajdował się w czołówkach mediów. Ataki na tę nową usługę Google będą prawdopodobnie miały następujący schemat: na początku wysyłanie spamu, następnie ataki phishingowe, później wykorzystywanie luk w zabezpieczeniach oraz rozprzestrzenianie szkodliwego oprogramowania. Planowane wprowadzenie opartego na sieci systemu Chrome ...

-

![Kaspersky Security for Mac Kaspersky Security for Mac]()

Kaspersky Security for Mac

... Kaspersky Security zawiera Wirtualną klawiaturę. Stanowi ona rozszerzenie dla standardowej przeglądarki Safari i działa również z takimi przeglądarkami jak Google Chrome i Firefox. Wykorzystywanie takiej klawiatury podczas wprowadzania poufnych informacji uniemożliwia przestępcom przechwycenie informacji przy użyciu keyloggerów. Klawiatura pojawia ...

-

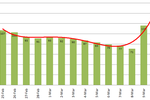

![Spam w I kw. 2013 r. [© Tijana - Fotolia.com] Spam w I kw. 2013 r.]()

Spam w I kw. 2013 r.

... do FTP, dane uwierzytelniające dostęp do serwisu e-mail oraz certyfikaty z zainfekowanych komputerów. Potrafi przeszukiwać formularze w przeglądarce Mozilla Firefox i Google Chrome w celu znalezienia zapisanych loginów i haseł, a następnie przesłać te dane szkodliwym użytkownikom. Ta rodzina backdoorów pozwala szkodliwym użytkownikom potajemnie ...

-

![Nowa fałszywa aktualizacja Flash Player Nowa fałszywa aktualizacja Flash Player]()

Nowa fałszywa aktualizacja Flash Player

... _Plugin.exe, który modyfikuje gałąź rejestru systemowego, odpowiedzialną za ponowne uruchomienie aplikacji, a następnie pobiera i instaluje dodatki do przeglądarek Mozilla Firefox i Google Chrome. Zagrożenie związane z nowym Trojanem polega na tym, że zainstalowane przy jego udziale pluginy mogą instalować na komputerze ofiary również niepożądane ...

-

![Win32/Sality zmienia komputery w zombie [© cutimage - Fotolia.com] Win32/Sality zmienia komputery w zombie]()

Win32/Sality zmienia komputery w zombie

... połączyć się z dowolną stroną w domenie „Google” lub „Facebook”. Każda taka próba kończy się nawiązaniem połączenia nie z wybraną stroną, a z innym komputerem zainfekowanym Win32/Sality. W efekcie użytkownikowi wyświetlana jest informacja o konieczności pobrania instalatora Google Chrome. Zbyt pochopna instalacja sugerowanego dodatku sprawia, że ...

-

![Darkhotel poluje na biznesmenów Darkhotel poluje na biznesmenów]()

Darkhotel poluje na biznesmenów

... te gromadzą dane o systemie i zainstalowanych narzędziach bezpieczeństwa, a dodatkowo polują na hasła zapisane w przeglądarkach Firefox, Chrome, Internet Explorer, dane logowania z usług Gmail Notifier, Twitter, Facebook, Yahoo!, Google i inne poufne informacje. Ofiary mogą stracić wiele delikatnych danych, łącznie z własnością firm, które ...

-

![Strony mobilne to ciągle rzadkość [© thodonal - Fotolia.com] Strony mobilne to ciągle rzadkość]()

Strony mobilne to ciągle rzadkość

... małych i średnich firm zlokalizowanych w 30 największych miastach Polski, z dziewięciu typowych branż wyszukiwanych na urządzeniach mobilnych. Strony wyszukiwano za pomocą wyszukiwarki Google. W badaniu uwzględniono jedenaście pierwszych wyników dla danej branży w wybranym mieście. Do sprawdzenia, czy strony internetowe firm są responsywne (RWD ...

-

![10 kroków do bezpiecznych zakupów mobilnych [© daviles - Fotolia.com] 10 kroków do bezpiecznych zakupów mobilnych]()

10 kroków do bezpiecznych zakupów mobilnych

... Najbezpieczniejsze są najnowsze wersje głównych przeglądarek mobilnych, takich jak Chrome, Firefox czy Opera. Dzięki najnowszym aktualizacjom użytkownik korzysta z ... i pozwalają zaoszczędzić cenny czas. Wielkie korporacje, jak Allegro, Amazon, eBay i Google dostarczają aplikacje pozwalające porównać ceny, zapoznać się z recenzjami oraz wybrać ...

-

![Oto 3 typy pracowników, którzy nadwyrężają bezpieczeństwo IT [© Rawf8 - Fotolia.com] Oto 3 typy pracowników, którzy nadwyrężają bezpieczeństwo IT]()

Oto 3 typy pracowników, którzy nadwyrężają bezpieczeństwo IT

... ? Badanie przeprowadzone przez firmę Google w 2013 roku wykazało, że 25 milionów przeanalizowanych ostrzeżeń z przeglądarki Chrome było ignorowanych przez 70 procent czasu jaki pojawiało się na ekranie komputera. Jak się okazało, wynikało to częściowo z braku wiedzy technicznej użytkownika, dlatego Google postanowił uprościć język, który ...

-

![Cypherdog E-mail Encryption. Nowe narzędzie do szyfrowania maili wchodzi na rynek Cypherdog E-mail Encryption. Nowe narzędzie do szyfrowania maili wchodzi na rynek]()

Cypherdog E-mail Encryption. Nowe narzędzie do szyfrowania maili wchodzi na rynek

... kluczy prywatnych użytkowników na wewnętrznym serwerze. Cypherdog E-mail Encryption działa w systemach operacyjnych Windows, Linux i Mac OS i przeglądarkach Microsoft Edge, Google Chrome oraz Mozilla Firefox (wkrótce). Można z niego korzystać za pomocą wtyczek do natywnego klienta poczty – Microsoft Outlook i Mozilla Thunderbird (wkrótce ...

-

![Jak zminimalizować skutki kradzieży danych kart kredytowych? [© pixabay.com] Jak zminimalizować skutki kradzieży danych kart kredytowych?]()

Jak zminimalizować skutki kradzieży danych kart kredytowych?

... raportu ESET Threat Raport T2 (maj-sierpień 2022), operatorzy trojana Emotet opracowali moduł pozwalający wyodrębnić zapisane informacje o danych karty kredytowej z przeglądarki Google Chrome . Jednocześnie w okresie od stycznia do końca maja odnotowano niezwykle udaną operację cyberprzestępców, gdzie co najmniej 50 tys. numerów kart kredytowych ...

-

![Zagrożenia w sieci w 2009 r. wg TrendLabs [© Scanrail - Fotolia.com] Zagrożenia w sieci w 2009 r. wg TrendLabs]()

Zagrożenia w sieci w 2009 r. wg TrendLabs

... też nadal wykorzystywać przeglądarki i inne aplikacje internetowe (np. w technologii Flash lub odtwarzacze mediów strumieniowych) jako nośniki infekcji. Wprowadzenie przeglądarki Google Chrome, zbliżające się oficjalne udostępnienie przeglądarki Internet Explorer 8 oraz wzrost popularności aplikacji typu „przeglądarka jako platforma” (np. Microsoft ...

-

![Dobra domena a promocja firmy w Internecie [© Minerva Studio - Fotolia.com] Dobra domena a promocja firmy w Internecie]()

Dobra domena a promocja firmy w Internecie

... z nowymi produktami, które pojawiają się na rynku (przykładem może być zawrotna ilość wykupionych domen mających związek z wprowadzeniem na rynek przeglądarki Google Chrome) oraz literówki domen, które cieszą się bardzo dużym zainteresowaniem. Wartość marketingowa Dobrze dobrana domena powinna pasować do profilu strony WWW ...

-

![Kaspersky Lab: robak Koobface atakuje Kaspersky Lab: robak Koobface atakuje]()

Kaspersky Lab: robak Koobface atakuje

... podejrzanych wiadomościach, nawet jeżeli nadawca jest jednym z waszych znajomych z FaceBooka. Korzystajcie z uaktualnionej, nowoczesnej przeglądarki internetowej: Firefox 3.x, Internet Explorer 8, Google Chrome, Opera 10, Safari 4 itd. Ujawniajcie jak najmniej informacji. Nie podawajcie swojego adresu domowego, numeru telefonu ani innych prywatnych ...

-

![Firefox zwiększa bezpieczeństwo przeglądarek [© Nmedia - Fotolia.com] Firefox zwiększa bezpieczeństwo przeglądarek]()

Firefox zwiększa bezpieczeństwo przeglądarek

... sprawdzającej aktualność wtyczek w przeglądarce. Oprócz samego Firefoxa, w poszukiwaniu przestarzałych pluginów skanowane są również Internet Explorer, Opera, Safari oraz Google Chrome. Pluginy to małe ilości kodu pozwalającego innym aplikacjom na uruchamianie się "wewnątrz" danego programu. Dzięki zaimplementowaniu ich w przeglądarce, możliwe ...

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... o incydencie "Operation Aurora" - ataku hakerskim skierowanym przeciwko największym korporacjom, takim jak Google czy Adobe. W celu przeprowadzenia ataku na tak wielką skalę ... stron internetowych (Mozilla Firefox 3.5, Internet Explorer 8.0 oraz Chrome 2.0). Filtry te uniemożliwiają użytkownikom odwiedzanie zainfekowanych stron internetowych, które ...

-

![Internet Explorer i Safari mało bezpieczne Internet Explorer i Safari mało bezpieczne]()

Internet Explorer i Safari mało bezpieczne

... się jednak, że przeglądarki mają znacznie więcej słabości. Internet Explorer, Firefox, Chrome i Safari – wszystkie one podatne są na ataki webmasterów, potajemnie zbierających prywatne ... sytuację, jaka miała miejsce w połowie czerwca 2010 roku, kiedy pracownik Google, Tavis Ormandy, ujawnił lukę w systemie Windows. W obu wypadkach powiadomiono ...

-

![Kaspersky Anti-Virus 2011 for Mac Kaspersky Anti-Virus 2011 for Mac]()

Kaspersky Anti-Virus 2011 for Mac

... sygnatury. Ochrona przed kradzieżą tożsamości i irytującym oprogramowaniem, takim jak adware. „URL Advisor”, kompatybilny z przeglądarką Safari, Mozilla Firefox oraz Google Chrome, który informuje użytkowników o odsyłaczach do podejrzanych i niebezpiecznych stron internetowych. Ochrona przed błędami użytkowników, które mogą prowadzić do utraty ...

-

![Netbook Asus Eee PC X101 Netbook Asus Eee PC X101]()

Netbook Asus Eee PC X101

... dla Facebooka, Twittera i dedykowanemu komunikatorowi nawiązywanie znajomości i kontakt z przyjaciółmi jest banalnie prosty. System operacyjny MeeGo został także wyposażony w przeglądarkę Google Chrome umożliwiającą łatwe surfowanie w sieci. Daje ona także dostęp do szeregu usług chmurowych, takich jak: asus@vibe, asus appstore i popularny ...

-

![Spamerzy podszywają się pod Kaspersky Lab [© mitri Stalnuhhin - Fotolia.com] Spamerzy podszywają się pod Kaspersky Lab]()

Spamerzy podszywają się pod Kaspersky Lab

... jest zagrożone atakiem wirusa. Ataku dokonać można poprzez wykytą przez nas lukę znajdującą się w najpopularniejszych przeglądarkach internetowych(min. Mozilla Firefox, Google Chrome, Opera). Tysiące komputerów na całym świecie padło celem ataku w ciągu zaledwie kilku godzin. W celu sprawdzenia czy Twoja przeglądarka nie jest ...

-

![Niebezpieczne luki a aktualizacja oprogramowania Niebezpieczne luki a aktualizacja oprogramowania]()

Niebezpieczne luki a aktualizacja oprogramowania

... kolejny zestaw wielokrotnych luk) produktu. W naszym poprzednim raporcie odnoście korzystania z przeglądarek internetowych, użyliśmy podobnych danych do obliczenia szybkości aktualizacji dla Google Chrome’a, Firefoksa i Opery. We wszystkich trzech przypadkach, więcej niż 30% użytkowników przeszło na nowsze wersje w ciągu tygodnia od pojawienia się ...

-

![ESET: zagrożenia internetowe II 2013 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2013]()

ESET: zagrożenia internetowe II 2013

... wszystkim koń trojański samodzielnie usuwa się z systemu. Najpopularniejsze aplikacje, z których Win32/PSW.Fareit wykrada loginy i hasła użytkownika to: Bat! Email Client Google Chrome FileZilla Internet Explorer Microsoft Outlook Mozilla Thunderbird Mozilla Firefox Opera Total Commander Windows Live Mail WinSCP Ze względu na wygodę ...

-

![Spam w III 2013 r. Spam w III 2013 r.]()

Spam w III 2013 r.

... hasła użytkowników do serwerów FTP, dane uwierzytelniające usługi poczty e-mail oraz certyfikaty. Potrafi również przeszukiwać formularze w przeglądarkach Mozilla Firefox i Google Chrome w celu znalezienia zapisanych loginów oraz haseł przed wysłaniem znalezionych danych do oszustów. Trzecie miejsce zajmuje Email-Worm.Win32.Bagle.gt. Robaki ...

-

![System Linux zatakowany przez trojana [© lolloj - Fotolia.com] System Linux zatakowany przez trojana]()

System Linux zatakowany przez trojana

... trojan ten posiada również dodatkowy moduł. Służy on do przechwytywania danych (tzw. grabber) i osadzany jest zarówno w popularnych przeglądarkach (Mozilla Firefox, Google Chrome, Opera), jak i w tych działających tylko w systemie Linux (Chromium i Ice Weasel). Funkcjonalność ta umożliwia rejestrowanie danych wprowadzanych przez użytkownika, m.in ...

-

![NetTraveler wraca [© ra2 studio - Fotolia.com] NetTraveler wraca]()

NetTraveler wraca

... Microsoft Windows i pakiet Office do najnowszych wersji. Uaktualnij oprogramowanie osób trzecich, takie jak Adobe Reader. Korzystaj z bezpiecznej przeglądarki, takiej jak Google Chrome, która posiada szybszy cykl rozwoju i publikacji łat niż domyślna w systemie Windows przeglądarka Internet Explorer. Bądź ostrożny, klikając odsyłacze i otwierając ...

-

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013]()

Największe zagrożenia w sieci III kw. 2013

... Złodzieja”). Posiada on dodatkowy moduł, służący do przechwytywania danych (tzw. grabber), który osadzany jest zarówno w popularnych przeglądarkach (Mozilla Firefox, Google Chrome, Opera), jak i w tych działających tylko w systemie Linux (Chromium i Ice Weasel). Funkcjonalność ta umożliwia rejestrowanie danych wprowadzanych przez użytkownika, m.in ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... . Używanie GCM do kontroli botnetów. Cyberprzestępcy znaleźli sposób, by wykorzystać usługę Google Cloud Messaging (GCM) do kontroli urządzeń zombie podłączonych do botnetu. ... exploit został znaleziony na urządzeniu. Całkiem niedawno zgłoszono, że przeglądarka Chrome dla Nexusa 4 i Samsunga Galaxy S4, zawiera lukę, która może wykorzystać przyszłe ...

-

![Największe zagrożenia w sieci 2013 r. [© Artur Marciniec - Fotolia.com] Największe zagrożenia w sieci 2013 r.]()

Największe zagrożenia w sieci 2013 r.

... Złodzieja”). Posiada on moduł służący do przechwytywania danych (tzw. grabber), który osadzany jest zarówno w popularnych multisystemowych przeglądarkach (Mozilla Firefox, Google Chrome, Opera), jak i w tych działających tylko w systemie Linux (Chromium i Ice Weasel). Funkcjonalność ta umożliwia rejestrowanie danych wprowadzanych przez użytkownika ...

-

![Jak chronić wizerunek i portfel w Internecie? [© Gajus - Fotolia.com] Jak chronić wizerunek i portfel w Internecie?]()

Jak chronić wizerunek i portfel w Internecie?

... gwarantować większą anonimowość użytkownika. Alternatywą może być też SRWare Iron, czyli bezpieczniejsza wersja znanego wszystkim Chrome’u. W przeciwieństwie do swojej macierzystej wersji, nie wysyła ona danych do Google. Krok 3. Pułapki elektronicznej poczty Polska jest na 17 miejscu listy największych źródeł niepożądanych e-maili – tak ...

-

![Spam 2013 [© faithie - Fotolia.com] Spam 2013]()

Spam 2013

... , dane autoryzacyjne do serwisów e-mail oraz certyfikaty. Trojan ten potrafi również wyszukiwać loginy i hasła zapisane w przeglądarkach Mozilla Firefox oraz Google Chrome. Wszystkie hasła są wysyłane bezpośrednio do przestępców. Niektóre rodziny szkodliwego oprogramowania posiadają wiele różnych modyfikacji, inne zaledwie kilka rodzajów, dlatego ...

-

![Kaspersky Lab wykrywa "The Mask" [© lolloj - Fotolia.com] Kaspersky Lab wykrywa "The Mask"]()

Kaspersky Lab wykrywa "The Mask"

... tej aplikacji w wersjach starszych niż 10.3 i 11.2. Exploit ten został pierwotnie wykryty przez VUPEN i wykorzystany w 2012 r. do obejścia piaskownicy w przeglądarce Google Chrome w celu wygrania konkurencji Pwn2Own (CanSecWest). Metody infekcji i funkcjonalność "Maski" Jak wynika z raportu analitycznego firmy Kaspersky Lab, w kampanii "The Mask ...

-

![Trojan.PWS.Papras.4 zagraża systemowi Windows [© lolloj - Fotolia.com] Trojan.PWS.Papras.4 zagraża systemowi Windows]()

Trojan.PWS.Papras.4 zagraża systemowi Windows

... do przekazywania przestępcom danych wpisywanych w formularze internetowe przez użytkownika korzystającego z popularnych przeglądarek (Microsoft Internet Explorer, Mozilla Firefox, Google Chrome). Z kolei moduł Stealer umożliwia przechwytywanie i przekazywanie cyberprzestępcom haseł do różnych popularnych programów, takich jak np. klient pocztowy ...

-

![Trojan.Tofsee jak program antywirusowy [© Spectral-Design - Fotolia.com] Trojan.Tofsee jak program antywirusowy]()

Trojan.Tofsee jak program antywirusowy

... wiadomości przez Twittera czy Facebooka, korzysta z danych zapisanych w plikach cookie przechowywanych w przeglądarkach Microsoft Internet Explorer, Mozilla Firefox, Opera, Safari i Google Chrome. Aby wysłać wiadomości przez Skype, moduł aktywuje przyciski w okienku aplikacji. Potrafi on również obejść zabezpieczenie CAPTCHA, wysyłając obrazy na ...

-

![Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015 Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015]()

Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015

... Security for Mac. Produkt ten blokuje szkodliwe oprogramowanie oraz ataki phishingowe i inne niebezpieczne strony w przeglądarkach Safari, Mozilla Firefox oraz Google Chrome. Aplikacja wyposażona jest również w wirtualną klawiaturę i moduł Kontrola rodzicielska. Android – przy pomocy rozwiązania Kaspersky Internet Security for Android. Aplikacja ...

-

![Facebook: sześć przydatnych sztuczek [© dolphfyn - Fotolia.com] Facebook: sześć przydatnych sztuczek]()

Facebook: sześć przydatnych sztuczek

... eleganckie i wygodne, czego chcieć więcej? 4. Zsynchronizuj kalendarz Facebooka z kalendarzem Google Jeżeli korzystacie z Gmaila, z pewnością nie obcy jestem Wam ... szczęśliwie przychodzi oprogramowanie zewnętrzne. Jeżeli korzystam z którejś z popularniejszych przeglądarek (Chrome lub Firefox), mamy możliwość zainstalowania rozszerzenia, które niemal ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kaspersky Lab: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] Kaspersky Lab: zagrożenia internetowe 2010](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Kaspersky-Lab-zagrozenia-internetowe-2010-MBuPgy.jpg)

![Spam w I kw. 2013 r. [© Tijana - Fotolia.com] Spam w I kw. 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-I-kw-2013-r-117689-150x100crop.jpg)

![Win32/Sality zmienia komputery w zombie [© cutimage - Fotolia.com] Win32/Sality zmienia komputery w zombie](https://s3.egospodarka.pl/grafika2/Win32-Sality/Win32-Sality-zmienia-komputery-w-zombie-135274-150x100crop.jpg)

![Strony mobilne to ciągle rzadkość [© thodonal - Fotolia.com] Strony mobilne to ciągle rzadkość](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Strony-mobilne-to-ciagle-rzadkosc-146361-150x100crop.jpg)

![10 kroków do bezpiecznych zakupów mobilnych [© daviles - Fotolia.com] 10 kroków do bezpiecznych zakupów mobilnych](https://s3.egospodarka.pl/grafika2/m-commerce/10-krokow-do-bezpiecznych-zakupow-mobilnych-167000-150x100crop.jpg)

![Oto 3 typy pracowników, którzy nadwyrężają bezpieczeństwo IT [© Rawf8 - Fotolia.com] Oto 3 typy pracowników, którzy nadwyrężają bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Oto-3-typy-pracownikow-ktorzy-nadwyrezaja-bezpieczenstwo-IT-194077-150x100crop.jpg)

![Jak zminimalizować skutki kradzieży danych kart kredytowych? [© pixabay.com] Jak zminimalizować skutki kradzieży danych kart kredytowych?](https://s3.egospodarka.pl/grafika2/kradziez-danych/Jak-zminimalizowac-skutki-kradziezy-danych-kart-kredytowych-248302-150x100crop.jpg)

![Zagrożenia w sieci w 2009 r. wg TrendLabs [© Scanrail - Fotolia.com] Zagrożenia w sieci w 2009 r. wg TrendLabs](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-w-sieci-w-2009-r-wg-TrendLabs-apURW9.jpg)

![Dobra domena a promocja firmy w Internecie [© Minerva Studio - Fotolia.com] Dobra domena a promocja firmy w Internecie](https://s3.egospodarka.pl/grafika/domena/Dobra-domena-a-promocja-firmy-w-Internecie-iG7AEZ.jpg)

![Firefox zwiększa bezpieczeństwo przeglądarek [© Nmedia - Fotolia.com] Firefox zwiększa bezpieczeństwo przeglądarek](https://s3.egospodarka.pl/grafika/Mozilla/Firefox-zwieksza-bezpieczenstwo-przegladarek-Qq30bx.jpg)

![Spamerzy podszywają się pod Kaspersky Lab [© mitri Stalnuhhin - Fotolia.com] Spamerzy podszywają się pod Kaspersky Lab](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spamerzy-podszywaja-sie-pod-Kaspersky-Lab-105187-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2013 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2013-114650-150x100crop.jpg)

![System Linux zatakowany przez trojana [© lolloj - Fotolia.com] System Linux zatakowany przez trojana](https://s3.egospodarka.pl/grafika2/Linux/System-Linux-zatakowany-przez-trojana-123317-150x100crop.jpg)

![NetTraveler wraca [© ra2 studio - Fotolia.com] NetTraveler wraca](https://s3.egospodarka.pl/grafika2/NetTraveler/NetTraveler-wraca-123529-150x100crop.jpg)

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-III-kw-2013-125412-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Największe zagrożenia w sieci 2013 r. [© Artur Marciniec - Fotolia.com] Największe zagrożenia w sieci 2013 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-2013-r-131367-150x100crop.jpg)

![Jak chronić wizerunek i portfel w Internecie? [© Gajus - Fotolia.com] Jak chronić wizerunek i portfel w Internecie?](https://s3.egospodarka.pl/grafika2/wizerunek-w-sieci/Jak-chronic-wizerunek-i-portfel-w-Internecie-131599-150x100crop.jpg)

![Spam 2013 [© faithie - Fotolia.com] Spam 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-2013-131901-150x100crop.jpg)

![Kaspersky Lab wykrywa "The Mask" [© lolloj - Fotolia.com] Kaspersky Lab wykrywa "The Mask"](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Kaspersky-Lab-wykrywa-The-Mask-132130-150x100crop.jpg)

![Trojan.PWS.Papras.4 zagraża systemowi Windows [© lolloj - Fotolia.com] Trojan.PWS.Papras.4 zagraża systemowi Windows](https://s3.egospodarka.pl/grafika2/Dr-Web/Trojan-PWS-Papras-4-zagraza-systemowi-Windows-133084-150x100crop.jpg)

![Trojan.Tofsee jak program antywirusowy [© Spectral-Design - Fotolia.com] Trojan.Tofsee jak program antywirusowy](https://s3.egospodarka.pl/grafika2/Trojan-Tofsee/Trojan-Tofsee-jak-program-antywirusowy-139476-150x100crop.jpg)

![Facebook: sześć przydatnych sztuczek [© dolphfyn - Fotolia.com] Facebook: sześć przydatnych sztuczek](https://s3.egospodarka.pl/grafika2/Facebook/Facebook-szesc-przydatnych-sztuczek-151775-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)