-

![Komunikacja w firmie: zalety sieci intranet [© stoupa - Fotolia.com] Komunikacja w firmie: zalety sieci intranet]()

Komunikacja w firmie: zalety sieci intranet

... co niesamowicie ułatwia wprowadzenie nowych pracowników oraz pomaga im odnaleźć się w zakrętach korytarzy i stanowisk. Dzięki takiej wiedzy, nowy specjalista nie traci czasu na zachodzenie w głowę do kogo powinien udać się z nurtującym go ... integracji zespołu zauważalne będą w bardzo krótkim czasie. Co więcej, przekazanie tego narzędzia w ręce ...

-

![Jak zwiększyć swoją produktywność w pracy? Jak zwiększyć swoją produktywność w pracy?]()

Jak zwiększyć swoją produktywność w pracy?

... trzeba jak najlepiej wykorzystać. W tym czasie powinniśmy zmieścić wszystko, co danego dnia należy zrobić, i dodatkowo zarezerwować czas na niespodziewane ... Co robimy, gdy dzwoni telefon? Rzecz jasna, odbieramy go. Uporczywie dzwoniący telefon wywołuje wrażenie niezwykle pilnego. Oczywiście powinniśmy go odebrać. Problem dotyczy dopiero tego, co ...

-

![Coaching a oszczędzanie Coaching a oszczędzanie]()

Coaching a oszczędzanie

... podwładnego. Istotnym jest także czas, tzn. należy zawsze przeznaczać go tyle, ile jest go potrzeba, aby osiągnąć zamierzone efekty. Dobry trener musi być cierpliwy ... . W przemówieniu tym należałoby umieścić krótkie informacje w jakim celu się spotykacie, co było dobre, a co złe w dotychczasowej pracy (jeżeli chcecie coś zmienić to jest dobry ...

-

![Bezpieczeństwo dzieci w Internecie Bezpieczeństwo dzieci w Internecie]()

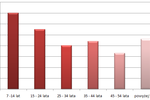

Bezpieczeństwo dzieci w Internecie

... "Bezpieczeństwo dzieci i młodzieży w Internecie"), aż 70% dzieci korzystających z Internetu używa go w celach rozrywkowych (takich jak gry online). Wykres szczegółowo pokazuje ... Security, zawierającą m.in. moduł kontroli rodzicielskiej. Niezależnie jednak od tego co zainstalujemy i na jaki typ ochrony się zdecydujemy - nic nie zastąpi rozsądku ...

-

![Luksusowe jachty symbolem prestiżu [© Minerva Studio - Fotolia.com] Luksusowe jachty symbolem prestiżu]()

Luksusowe jachty symbolem prestiżu

... w miarę jedzenia. A apetyt jeden z najbogatszych ludzi świata ma na nie byle co. Eclipse ma być najbezpieczniejszą jednostką pływającą świata. Wyposażono ją w system ... Cooka. Po drugie, dodatkowe zobowiązania podatkowe związane z zakupem jachtu za granicą i importem go do Polski, mogą przyprawić o palpitacje serca nawet osobę o żelaznych nerwach ...

-

![Polska: wydarzenia tygodnia 3/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 3/2010]()

Polska: wydarzenia tygodnia 3/2010

... we właściwym kierunku, przebywa się we właściwym towarzystwie, robi się to, co się potrafi. Ta świadomość jest doskonałym bodźcem motywującym do lepszej i w konsekwencji ... mieliśmy na głowie międzynarodowy spór. Straciliśmy wiele na arenie międzynarodowej i przegraliśmy go we wszystkich instancjach prawnych, a zawarta ugoda kosztowała nas miliardy, ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... zagrożeń wzrosła gwałtownie. W 2009 roku zidentyfikowaliśmy prawie taką samą liczbę szkodliwych programów co w 2008 roku - około 15 milionów. Jest kilka powodów takiej sytuacji. ... (mimo że w rzeczywistości nie jest to prawdą) oraz nakłonić go do "aktywowania" go (za co musi zapłacić). Im bardziej takie fałszywe rozwiązania przypominają prawdziwe ...

-

![Projektor SANYO PLV-Z4000 Projektor SANYO PLV-Z4000]()

Projektor SANYO PLV-Z4000

... programowalnych trybów – co daje dużą swobodę w dostosowywaniu parametrów obrazu do potrzeb i upodobań użytkownika. Przełączanie ich jest błyskawiczne – za pomocą klawisza pilota. Podświetlane klawisze pilota ułatwiają sterowanie projektorem w całkowicie zaciemnionej sali. Dla ochrony obiektywu projektora wyposażono go w „przykrywkę”, zasłaniającą ...

-

![Promocja produktu nie tylko w Internecie [© Minerva Studio - Fotolia.com] Promocja produktu nie tylko w Internecie]()

Promocja produktu nie tylko w Internecie

... mógł powiedzieć, czy to fajny produkt, czy nie/ czy go kupię, czy nie, jeżeli będę wiedział, co to konkretnie jest! Ja bym chciał wiedzieć, do czego konkretnie „tak ... , że to paskudztwo, ale była miła pani, co częstowała i namówiła mnie, żebym jednak skosztowała. To takie dobre jest! I mniej się go leje, bo jest słodkawe. Jest więc smaczne, wydajne ...

-

![Decyzje zakupowe są nieracjonalne [© Minerva Studio - Fotolia.com] Decyzje zakupowe są nieracjonalne]()

Decyzje zakupowe są nieracjonalne

... mobilną informującą klienta o poziomie jego wydatków, bez stresowania go konkretnymi liczbami. 2. Wykorzystaj siłę domniemanej opcji wyboru Prezentacja jedynej opcji zakupu skutecznie podnosi szansę na jej rzeczywisty wybór. Stawianie klienta przed koniecznością wyborów, co gorsza złożonych, powoduje, że finalna przyjemność odczuwana po trudnym ...

-

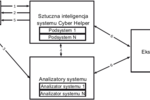

![Sztuczna inteligencja a bezpieczeństwo IT Sztuczna inteligencja a bezpieczeństwo IT]()

Sztuczna inteligencja a bezpieczeństwo IT

... świadomość, intuicja, umiejętność rozróżniania między rzeczami ważnymi i tymi mniej istotnymi - i co najważniejsze – chęć zdobywania nowej wiedzy. Wszystkie te cechy pozwalają ... , jest on przesyłany do laboratorium antywirusowego z mocnym zaleceniem umieszczenia go w antywirusowej bazie danych; następnie tworzony jest skrypt leczenia dla użytkownika ( ...

-

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy]()

Zagrożenia internetowe w 2011 r. - prognozy

... Trend Micro: "Przez lata firmie Microsoft udało się ujednolicić komputery stacjonarne, co zapewniło cyberprzestępcom jedną platformę stanowiącą łatwy cel ataku. Obecnie pojawia ... szkodliwego oprogramowania, promowaniu go w zręcznie sformułowanych wiadomościach e-mail zachęcających użytkownika do kliknięcia łącza, które skieruje go do programu ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... go w mechanizm samodzielnego rozprzestrzeniania się, który radykalnie zwiększał jego szanse na zainfekowanie celu. Twórcy szkodliwego oprogramowania aktywnie badali technologie antyhakerskie, co ... celu usunięcia tego programu użytkownik musi wysłać SMS na krótki numer, co może go kosztować nawet do tysiąca rubli. Ze względu na ogromną liczbę ...

-

![Polska: wydarzenia tygodnia 3/2011 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 3/2011]()

Polska: wydarzenia tygodnia 3/2011

... co oznacza, że sytuacja polskiej gospodarki nie jest zła. Polski rząd tnie dziś wydatki, do czego zmusza go nie tylko sytuacja budżetu, ale też Bruksela, która ostatnio wezwała go ... nadziei na wprowadzenie skutecznych reform (poza OFE, co nie ma charakteru reformatorskiego), więc w tym zakresie należy go traktować jako rok stracony. Warto przypatrzeć ...

-

![Lustrzanka cyfrowa Canon EOS 1100D Lustrzanka cyfrowa Canon EOS 1100D]()

Lustrzanka cyfrowa Canon EOS 1100D

... rozdzielczości 12,2 megapiksela umożliwia rejestrowanie obrazu formatu A3 lub kadrowanie go w celu uzyskania ekscytujących kompozycji bez kompromisów, jeśli chodzi o jakość ... optyczna stabilizacja obrazu firmy Canon pozwala wydłużyć czas ekspozycji o cztery podziałki, co gwarantuje ostrość obrazu nawet przy maksymalnym zbliżeniu lub fotografowaniu w ...

-

![Wirusy komputerowe mają 25 lat [© stoupa - Fotolia.com] Wirusy komputerowe mają 25 lat]()

Wirusy komputerowe mają 25 lat

... bezpieczeństwa komputerowego. Spanikowani użytkownicy zaczęli wydzwaniać na telefony podane przez braci, co w efekcie doprowadziło do odcięcia im linii telefonicznych. Wysłany do ... wrażliwe informacje mailem do znajomych ofiary. Niedługo po wykryciu go Microsoft uszczelnił ochronę makr, praktycznie eliminując możliwość zaatakowania systemu tą ...

-

![Psychologia w coachingu Psychologia w coachingu]()

Psychologia w coachingu

... – przyjeżdżasz na stację obsługi i przekazujesz innym odpowiedzialność za wykonanie roboty. Traktując go w ten sposób, dajesz podwładnym, przełożonym, a także samemu/samej sobie jasny sygnał: w ... )? Nieważne co uda ci się osiągnąć – zawsze coś będzie rzucać na to cień i nie będziesz się tym cieszyć. Będziesz zawsze odczuwać pragnienie, lecz nigdy go ...

-

![Zakupy grupowe jako technika sprzedaży? [© Minerva Studio - Fotolia.com] Zakupy grupowe jako technika sprzedaży?]()

Zakupy grupowe jako technika sprzedaży?

... firmy i branży, w której funkcjonujemy. Faktyczny koszt Należy go koniecznie oszacować i być na niego przygotowanym. Bo poniesiemy go na pewno, oferując daną liczbę voucherów/kuponów – liczba ... jednego klienta Bezwzględnie musisz policzyć koszt pozyskania klienta. Zakupy grupowe to co najmniej 50 proc. rabatu, przy czym nie ma żadnej gwarancji, ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... kontrolą systemu Windows. Jego pierwsza modyfikacja pojawiła się w 2007 roku. Co się stanie, gdy użytkownik, którego komputer został zainfekowany trojanem ZeuS, ... hakera. Trojan ZitMo jest wciąż rozprzestrzeniany w ten sam sposób: użytkownicy pobierają go na swoje urządzenia mobilne sądząc, że jest to licencjonowane oprogramowanie. Cyberprzestępcy, ...

-

![Europa: wydarzenia tygodnia 45/2011 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 45/2011]()

Europa: wydarzenia tygodnia 45/2011

... III kwartale wzrost gospodarczy będzie na poziomie 0,3 proc, chociaż inne ośrodki analityczne szacują go na 0,1 proc. Ostatnio rząd przedstawił plan oszczędności budżetowych i podwyżek podatków, ... gry interesów o swoje, zostawiając na dalszym planie solidarność czyli to, co jest podstawą Unii. Stwierdzam to mimo że oficjalne deklaracje polityków są ...

-

![Eskalacja zagrożeń na urządzenia mobilne Eskalacja zagrożeń na urządzenia mobilne]()

Eskalacja zagrożeń na urządzenia mobilne

... celów, lepiej odpowiednio go zabezpieczyć. Mobilne programy ... go odzyskać, zanim ktoś inny "zaopiekuje" się znaleziskiem. Serwis OneMobileMedia.com opublikował dość ciekawe statystyki dotyczące dziesięciu miejsc, gdzie najczęściej gubimy smartfony oraz szans, jakie mamy na ich odzyskanie. Jakby nie patrzeć są to miejsca, w których przebywamy na co ...

-

![Polska: wydarzenia tygodnia 2/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 2/2012]()

Polska: wydarzenia tygodnia 2/2012

... firma zamierza produkować rocznie 3 tysiące maszyn, a więc dziesięć razy tyle, co aktualnie. Wydzielona, cywilna część fabryki będzie miała nazwę LiuGong Machinery ... "unii fiskalnej" wejdzie w życie w życie, jeśli ratyfikuje go przynajmniej dziewięć krajów euro. W propozycji Van Rompuya jest wymaganie, aby ratyfikowało go 15 krajów. Warto tu dodać, ...

-

![Polscy internauci a kupno mieszkania Polscy internauci a kupno mieszkania]()

Polscy internauci a kupno mieszkania

... zadeklarowało w styczniu 2012 niemal tyle samo osób, co rok wcześniej. - Styczeń 2012 nie wyróżnił się negatywnie ... co po rozwodzie, z oczywistych względów – potwierdza Chilarzewski. Znam przypadek doradcy, który miał do czynienia z rozwodem osób, którym udzielono kredytu w ramach programu Rodzina na Swoim. Jeżeli utrzymają kredyt (nie refinansują go ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... go przez programy antywirusowe. Główny moduł Duqu związany ze sterownikiem nie został wykryty. Nasze założenie, że niełatwo jest zamknąć tak kosztowne projekty jak Duqu czy Stuxnet, okazało się słuszne. Cyberprzestępcy zrobili to co ... przyszłości platforma Tilded będzie dalej rozwijana, przez co technologia służąca do maskowania i zaciemniania kodu ...

-

![Shopper marketing [© Jörg Engel - Fotolia.com] Shopper marketing]()

Shopper marketing

... przypuszczałam, że tak można opisywać perfumy. Dziewczyny opisywały zapach, rozbierając go na czynniki pierwsze, szczegółowo analizowały swoje doznania i emocje w każdym kolejnym ... markowe produkty w fantastycznych cenach. I mamy wreszcie coś, co pokochaliśmy, coś, co uruchomiło naszą kreatywność, pozwoliło odpowiedzieć na coraz silniejszą potrzebę ...

-

![Polscy internauci 2012 [© Yuri Arcurs - Fotolia.com] Polscy internauci 2012]()

Polscy internauci 2012

... na brak zainteresowania. Prawie 2/3 osób niebędących użytkownikami Internetu twierdzi, że go nie używają, ponieważ po prostu nie są zainteresowani - odsetek tak ... z nich odwiedza je codziennie. Czterech na dziesięciu użytkowników Internetu posiada profil na co najmniej jednym portalu społecznościowym i regularnie z niego korzysta. Odsetek ten maleje ...

-

![Utrata danych w 2012r. - TOP10 [© Anyka - Fotolia.com] Utrata danych w 2012r. - TOP10]()

Utrata danych w 2012r. - TOP10

... danych. Informacje udało się odzyskać dużo szybciej, niż przewidywano. To, co zapowiadało się na operację „pustynna burza”, dzięki specjalistom dysponującym satelitarnym połączeniem, okazało ... autobus. Ściągnął więc z ramion plecak, w którym znajdował się jego iPad, i postawił go na ziemi. Nadjeżdżający autobus zatrzymał się tuż przed plecakiem, ...

-

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012]()

Spam 2012

... serwisy pojawiły się kilka lat temu. Po zakupieniu kuponu użytkownik przedstawia go podczas nabywania produktu lub usługi w celu otrzymania zniżki. W 2012 roku ... phishingowych. Serwery stron phishingowych nie muszą znajdować się w tym samym państwie co atakowani użytkownicy. Jest jednak jeden niewielki niuans – phisherzy zwykle próbują nadawać ...

-

![Bat na parabanki [© Magdziak Marcin - Fotolia.com] Bat na parabanki]()

Bat na parabanki

... znajduje się na stronie internetowej KNF i jest systematycznie aktualizowana. Obecnie liczy 38 firm, co oznacza, że od czasu wybuchu afery Amber Gold lista ta dwukrotnie się wydłużyła. – W ... Dziś bank może odmówić udzielenia kredytu ze względu na brak zdolności kredytowej, mogą go za to przyznać inne instytucje, bo one wcale nie muszą sprawdzać, czy ...

-

![Najważniejsze trendy na rynku IT 2014 [© ra2 studio - Fotolia.com] Najważniejsze trendy na rynku IT 2014]()

Najważniejsze trendy na rynku IT 2014

... sieci LAN i SAN. Dotychczas były to projekty typu „zrób to sam”, co wymagało współpracy między wieloma administratorami aplikacji i infrastruktury. Technologia stała się tak ... każdą osobą na świecie, ale kiedy chciałem udostępnić jej plik, musiałem wysłać go jako załącznik do wiadomości, zwiększając obciążenie sieci, serwera pocztowego, serwera ...

-

![Marketing bezpośredni - direct mailing [© ra2 studio - Fotolia.com] Marketing bezpośredni - direct mailing]()

Marketing bezpośredni - direct mailing

... i dają wymierne efekty. Efektywność kampanii można łatwo zmierzyć intensywnością reakcji i – co za tym idzie – liczbą zamówień lub zysków. Sposobami najskuteczniej zachęcającymi ... a w prezencie otrzymasz broszurę z przepisami wypieków. Kup u nas komputer, a my zainstalujemy go w twoim domu i nauczymy cię podstaw obsługi jednego z wybranych przez ...

-

![Fanpage na Facebooku: jak pisać posty [© Jakub Jirsák - Fotolia.com] Fanpage na Facebooku: jak pisać posty]()

Fanpage na Facebooku: jak pisać posty

... żadnych emocji. Celem prowadzonych działań jest zaangażowanie użytkownika, nie zmuszenie, a zachęcenie go do interakcji. Odpowiednio pobudzony podzieli się informacją z innymi bądź skusi się ... bo tak jest prościej. Poza tym obraz przyciąga, jest atrakcyjny i nośny, a co za tym idzie – chętniej odbierany. Dlatego, oprócz odpowiednio dobranego tekstu, ...

-

![Jakie pułapki zastawiają cyberprzestępcy? [© JumalaSika ltd - Fotolia.com] Jakie pułapki zastawiają cyberprzestępcy?]()

Jakie pułapki zastawiają cyberprzestępcy?

... włamanie się do popularnego, legalnego zasobu i „przekształcenie” go w instrument atakowania odwiedzających go osób. Pobieranie i instalowanie szkodliwego oprogramowania może odbywać się na ... specjalnych narzędzi na forach oraz innych znanych wyszukiwarkom stronach, co zwiększa rating strony, a w efekcie, jej pozycję w wynikach wyszukiwania. Strony, ...

-

![Najlepsze perfumerie i drogerie internetowe [© Evgeny Dubinchuk - Fotolia.com] Najlepsze perfumerie i drogerie internetowe]()

Najlepsze perfumerie i drogerie internetowe

... mężczyźni wolą najpierw poszukać informacji o kosmetyku w sieci, a następnie przetestować i poznać go zmysłami w sklepie stacjonarnym — mówi Ewelina Kitlińska z redakcji MarketingKobiet.pl. — ... . Warto, by sprzedawcy mieli tego świadomość — komentuje Paweł Kucharzak. Co wybieramy? Według analityków Loopa.eu, największe przychody dla drogerii i ...

-

![Jaki retargeting jest odpowiedni dla Twojego biznesu? [© Rawpixel - Fotolia.com] Jaki retargeting jest odpowiedni dla Twojego biznesu?]()

Jaki retargeting jest odpowiedni dla Twojego biznesu?

... reklamą przez 2 tygodnie, a często i dłużej, ponieważ jedyne co zyskamy, to jego irytację. Jeżeli pomimo kilkukrotnego wyświetlenia reklamy nadal go nie przekonaliśmy do naszej oferty, ... . Zwiększymy szasnę na to, że trafimy właśnie w tą, spełniającą oczekiwania użytkownika, a co więcej zapamięta on nie tylko samą nazwę, logotyp, ale także zalety ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Komunikacja w firmie: zalety sieci intranet [© stoupa - Fotolia.com] Komunikacja w firmie: zalety sieci intranet](https://s3.egospodarka.pl/grafika/komunikacja-w-firmie/Komunikacja-w-firmie-zalety-sieci-intranet-MBuPgy.jpg)

![Luksusowe jachty symbolem prestiżu [© Minerva Studio - Fotolia.com] Luksusowe jachty symbolem prestiżu](https://s3.egospodarka.pl/grafika/jacht/Luksusowe-jachty-symbolem-prestizu-iG7AEZ.jpg)

![Polska: wydarzenia tygodnia 3/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 3/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-3-2010-vgmzEK.jpg)

![Promocja produktu nie tylko w Internecie [© Minerva Studio - Fotolia.com] Promocja produktu nie tylko w Internecie](https://s3.egospodarka.pl/grafika/reklama-internetowa/Promocja-produktu-nie-tylko-w-Internecie-iG7AEZ.jpg)

![Decyzje zakupowe są nieracjonalne [© Minerva Studio - Fotolia.com] Decyzje zakupowe są nieracjonalne](https://s3.egospodarka.pl/grafika/strategie-zakupowe/Decyzje-zakupowe-sa-nieracjonalne-iG7AEZ.jpg)

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2011-r-prognozy-MBuPgy.jpg)

![Polska: wydarzenia tygodnia 3/2011 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 3/2011](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-3-2011-vgmzEK.jpg)

![Wirusy komputerowe mają 25 lat [© stoupa - Fotolia.com] Wirusy komputerowe mają 25 lat](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-komputerowe-maja-25-lat-MBuPgy.jpg)

![Zakupy grupowe jako technika sprzedaży? [© Minerva Studio - Fotolia.com] Zakupy grupowe jako technika sprzedaży?](https://s3.egospodarka.pl/grafika/zakupy-grupowe/Zakupy-grupowe-jako-technika-sprzedazy-iG7AEZ.jpg)

![Europa: wydarzenia tygodnia 45/2011 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 45/2011](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-45-2011-sNRO59.jpg)

![Polska: wydarzenia tygodnia 2/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 2/2012](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-2-2012-vgmzEK.jpg)

![Shopper marketing [© Jörg Engel - Fotolia.com] Shopper marketing](https://s3.egospodarka.pl/grafika2/shopper-marketing/Shopper-marketing-106680-150x100crop.jpg)

![Polscy internauci 2012 [© Yuri Arcurs - Fotolia.com] Polscy internauci 2012](https://s3.egospodarka.pl/grafika2/badania-spoleczne/Polscy-internauci-2012-109875-150x100crop.jpg)

![Utrata danych w 2012r. - TOP10 [© Anyka - Fotolia.com] Utrata danych w 2012r. - TOP10](https://s3.egospodarka.pl/grafika2/utrata-danych/Utrata-danych-w-2012r-TOP10-110364-150x100crop.jpg)

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-2012-112177-150x100crop.jpg)

![Bat na parabanki [© Magdziak Marcin - Fotolia.com] Bat na parabanki](https://s3.egospodarka.pl/grafika2/parabanki/Bat-na-parabanki-115934-150x100crop.jpg)

![Najważniejsze trendy na rynku IT 2014 [© ra2 studio - Fotolia.com] Najważniejsze trendy na rynku IT 2014](https://s3.egospodarka.pl/grafika2/technologie-informatyczne/Najwazniejsze-trendy-na-rynku-IT-2014-131049-150x100crop.jpg)

![Marketing bezpośredni - direct mailing [© ra2 studio - Fotolia.com] Marketing bezpośredni - direct mailing](https://s3.egospodarka.pl/grafika2/marketing-bezposredni/Marketing-bezposredni-direct-mailing-138663-150x100crop.jpg)

![Fanpage na Facebooku: jak pisać posty [© Jakub Jirsák - Fotolia.com] Fanpage na Facebooku: jak pisać posty](https://s3.egospodarka.pl/grafika2/prowadzenie-facebooka/Fanpage-na-Facebooku-jak-pisac-posty-140775-150x100crop.jpg)

![Jakie pułapki zastawiają cyberprzestępcy? [© JumalaSika ltd - Fotolia.com] Jakie pułapki zastawiają cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Jakie-pulapki-zastawiaja-cyberprzestepcy-145232-150x100crop.jpg)

![Najlepsze perfumerie i drogerie internetowe [© Evgeny Dubinchuk - Fotolia.com] Najlepsze perfumerie i drogerie internetowe](https://s3.egospodarka.pl/grafika2/perfumerie-internetowe/Najlepsze-perfumerie-i-drogerie-internetowe-148104-150x100crop.jpg)

![Jaki retargeting jest odpowiedni dla Twojego biznesu? [© Rawpixel - Fotolia.com] Jaki retargeting jest odpowiedni dla Twojego biznesu?](https://s3.egospodarka.pl/grafika2/retargeting/Jaki-retargeting-jest-odpowiedni-dla-Twojego-biznesu-148444-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

![Miasta nieprzygotowane na upały i zmiany klimatyczne [© Freepik] Miasta nieprzygotowane na upały i zmiany klimatyczne [© Freepik]](https://s3.egospodarka.pl/grafika2/klimat/Miasta-nieprzygotowane-na-upaly-i-zmiany-klimatyczne-266612-50x33crop.jpg) Miasta nieprzygotowane na upały i zmiany klimatyczne

Miasta nieprzygotowane na upały i zmiany klimatyczne

![Obowiązkowe ubezpieczenie nieruchomości od skutków zmian klimatu? [© Freepik] Obowiązkowe ubezpieczenie nieruchomości od skutków zmian klimatu?](https://s3.egospodarka.pl/grafika2/ubezpieczenie-nieruchomosci/Obowiazkowe-ubezpieczenie-nieruchomosci-od-skutkow-zmian-klimatu-267107-150x100crop.jpg)

![UE aktualizuje czarną listę linii lotniczych [© Freepik] UE aktualizuje czarną listę linii lotniczych](https://s3.egospodarka.pl/grafika2/czarna-lista-linii-lotniczych/UE-aktualizuje-czarna-liste-linii-lotniczych-267114-150x100crop.jpg)

![Wzrost liczby milionerów najwyższy w Stanach Zjednoczonych [© Freepik] Wzrost liczby milionerów najwyższy w Stanach Zjednoczonych](https://s3.egospodarka.pl/grafika2/najbogatsi-ludzie-swiata/Wzrost-liczby-milionerow-najwyzszy-w-Stanach-Zjednoczonych-267108-150x100crop.jpg)

![Liczba przelewów Express Elixir w V 2025 wzrosła o 22% r/r [© Gosia K. z Pixabay] Liczba przelewów Express Elixir w V 2025 wzrosła o 22% r/r](https://s3.egospodarka.pl/grafika2/banki/Liczba-przelewow-Express-Elixir-w-V-2025-wzrosla-o-22-r-r-267104-150x100crop.jpg)