-

![Samorządy pod ostrzałem cyberprzestępców. Straciły 11 mln zł [© ptnphotof - Fotolia.com] Samorządy pod ostrzałem cyberprzestępców. Straciły 11 mln zł]()

Samorządy pod ostrzałem cyberprzestępców. Straciły 11 mln zł

... możliwość przywracania z poprzednich wersji, nawet jeśli ransomware rozprzestrzeni się na dane w chmurze. Jednak dla dodatkowego spokoju, warto również wykonać kopię ... mają najnowszą wersję, należy włączyć automatyczne aktualizacje. Dbanie o bezpieczeństwo kont: należy używać tylko silnych, unikalnych haseł przechowywanych w menedżerze haseł ...

-

![Igrzyska olimpijskie na celowniku cyberprzestępców Igrzyska olimpijskie na celowniku cyberprzestępców]()

Igrzyska olimpijskie na celowniku cyberprzestępców

... stwierdził, że igrzyska padły ofiarą ataku, w wyniku którego doszło do wycieku danych osobowych posiadaczy biletów i wolontariuszy (nazwiska, adresy, numery kont bankowych). Dane te zostały ujawnione online. Pekin, 2022 - oficjalna aplikacja anty-Covid-19, My2022, okazała się kontrowersyjna z powodu obaw przed cyberszpiegostwem. Badanie aplikacji ...

-

![Atak podsłuchowy groźny w skutkach i trudny do wykrycia Atak podsłuchowy groźny w skutkach i trudny do wykrycia]()

Atak podsłuchowy groźny w skutkach i trudny do wykrycia

... przestępca może je wykorzystać do zawarcia w imieniu ofiary umowy lub przejęcia jej kont internetowych. Proaktywność, nie reaktywność Firmy mogą bronić się przed atakami ... zawsze powinna być poprzedzona wyszukaniem informacji na jej temat. Jeżeli dane te okażą się być niedostępne lub niepochlebne, warto zrezygnować z instalacji oprogramowania, ...

-

![Uwaga na fałszywe oferty pracy. To może być próba wyłudzenia danych [© georgejmclittle - Fotolia.com] Uwaga na fałszywe oferty pracy. To może być próba wyłudzenia danych]()

Uwaga na fałszywe oferty pracy. To może być próba wyłudzenia danych

... zawodowego rekruterów lub osób z działów HR, czasami kradnąc w tym celu rzeczywiste dane. Cyberprzestępcy drobiazgowo planują takie działania, a ich końcowym celem jest ... czy to poprzez bezpośredni zakup danych uwierzytelniających (pochodzących z wycieków) do kont czy też zbieranie danych udostępnionych na różnych stronach internetowych w sieci (tzw. ...

-

![Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji [© frimufilms na Freepik] Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji]()

Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji

... furtki do wyłudzeń czy szantażu. Co więcej przechwycone mogą zostać np. dane uwierzytelniające do kont służbowych, a to już prosta droga do ataku na daną firmę lub ... informacje, np. finansowe, dotyczące klientów, pracowników i wiele innych. Należy pamiętać, że dane które wprowadzamy do narzędzi typu AI mogą być w przyszłości używane do trenowania ...

-

![Czy AI pomoże ograniczyć oszustwa finansowe? Czy AI pomoże ograniczyć oszustwa finansowe?]()

Czy AI pomoże ograniczyć oszustwa finansowe?

... się o kradzieży dopiero po fakcie, gdy pieniądze znikają z ich kont bankowych. Instytucje finansowe nie mają bowiem możliwości weryfikacji każdej pojedynczej ... Networks, GAN). Wykorzystuje on dwie sieci neuronowe: jedna wytwarza dane bazujące na konkretnych wzorcach, a druga porównuje je z danymi rzeczywistymi, szukając zafałszowań. Przypomina ...

-

![Utraty danych boi się co trzecia firma w Polsce Utraty danych boi się co trzecia firma w Polsce]()

Utraty danych boi się co trzecia firma w Polsce

... jak imię i nazwisko, data urodzenia, numer PESEL czy adres zamieszkania. Gdy takie dane przejmą w wyniku ataku cyberprzestępcy, mogą wykorzystać je do zaciągania kredytów konsumenckich, zakupu produktów online czy przejmowania kont w mediach społecznościowych. W grę wchodzą także oszustwa podatkowe lub medyczne z wykorzystaniem danych osobowych ...

-

![Wzrost ilości spamu [© Scanrail - Fotolia.com] Wzrost ilości spamu]()

Wzrost ilości spamu

... w swoim raporcie szacuje, że w tej chwili istnieje około 980 milionów aktywnych kont email, z czego 40% to adresy firm. Niskie koszty wysłania pojedynczej wiadomości ... Polskich warunkach ilość spamu nie jest aż tak zatrważająca jak w USA. Dane udostępnione przez firmę NetArt, jednego z czołowych providerów w Polsce, pokazują, że większym utrapieniem ...

-

![Przewodnik po internetowych przestępcach, czyli charakterystyka pirata [© Minerva Studio - Fotolia.com] Przewodnik po internetowych przestępcach, czyli charakterystyka pirata]()

Przewodnik po internetowych przestępcach, czyli charakterystyka pirata

... Głównym powodem, dla którego osoby zajmują się tym, jest dostęp do darmowych kont shell'a, w zamian za np. reklamowanie firm hostingowych w temacie kanału. Najwięcej tego ... serwerem a serwerem. Dzięki temu dane mogą zostać przesłane w bardzo krótkim czasie. Informacje na temat otwartych serwerów, na które można przesłać dane, zazwyczaj znajdują się na ...

-

![Większe bezpieczeństwo sieci [© stoupa - Fotolia.com] Większe bezpieczeństwo sieci]()

Większe bezpieczeństwo sieci

... i kont bankowych. Rozwiązanie może być także wykorzystywane do weryfikacji autentyczności bezprzewodowych urządzeń, próbujących nawiązać pomiędzy sobą łączność. Nowy protokół ma zabezpieczać przed błędnym łączeniem się z fałszywymi urządzeniami. Zanim „protokół opóźnionego ujawniana hasła” prześle z terminala A przez sieć bezprzewodową poufne dane ...

-

![Bezpieczeństwo Twoich finansów w Internecie [© Minerva Studio - Fotolia.com] Bezpieczeństwo Twoich finansów w Internecie]()

Bezpieczeństwo Twoich finansów w Internecie

... w naszej codziennej prewencji. Wielu użytkowników wykazuje się sporą niefrasobliwością zapisując numery kont, loginy i hasła dostępu na twardym dysku. Internetowi złodzieje włamują się do komputerów użytkowników serwisów bankowych, pozyskując z nich dane niefortunnie „chowane” na twardych dyskach. Najpopularniejszymi sposobami na wyciąganie danych ...

-

![Ewolucja złośliwych programów Ewolucja złośliwych programów]()

Ewolucja złośliwych programów

... rok 2004 można nazwać rokiem, w którym Internet stał się powszechnym narzędziem przestępców. Dane oparte na statystykach Kaspersky Lab potwierdzają jednoznacznie ten trend. Analitycy wirusów firmy ... telefonów komórkowych będą mogli uzyskać dostęp do systemów płatności i kont bankowych on-line. Jest to powód do niepokoju zważywszy na obecny poziom ...

-

![Oszustwa finansowe [© Scanrail - Fotolia.com] Oszustwa finansowe]()

Oszustwa finansowe

... ankietowanych odpowiedziało, że powinni zawsze i bardzo starannie niszczyć dokumenty zawierające dane personalne, np. wyciągi bankowe. 22 proc. klientów uważa, że w tej ... przestępców i bezpośrednio przekłada się na miliony funtów, które co roku znikają z kont klientów w Wielkiej Brytanii. Obecnie wiele instytucji finansowych jest po prostu ...

-

![Ranking wirusów III 2006 [© Scanrail - Fotolia.com] Ranking wirusów III 2006]()

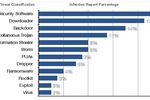

Ranking wirusów III 2006

... . Podobnie jak w zeszłym miesiącu, ogromną większość szkodników stanowiły programy trojańskie z najbardziej rozpowszechnionych i niebezpiecznych klas: Trojan-Spy oraz Trojan-Downloader. Na dane dotyczące kont bankowych polują Banker.anv (6 pozycja), Bancos.ha oraz Banker.ark. Liczną rodzinę trojanów LDPinch reprezentuje na 13 miejscu LdPinch.ais ...

-

![Multimedialny LG VX9800 Multimedialny LG VX9800]()

Multimedialny LG VX9800

... warta uwagi jest funkcja zrobienia zdjęcia wizytówce - dane zostają zeskanowane i automatycznie zapisane w książce telefonicznej, bez potrzeby ręcznego ich przepisywania. Możliwości telefonu nie ograniczają się jednak tylko do fotografii. Telefon skonfigurowano tak, aby użytkownicy kont E-mail mieli łatwy dostęp do swoich skrzynek pocztowych ...

-

![Oszustwa internetowe VII 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe VII 2006]()

Oszustwa internetowe VII 2006

... link do strony internetowej, która udaje bank internetowy (jest do niej bardzo podobna). W rzeczywistości phisher przechwytuje wpisywane tam dane, takie jak: loginy i hasła do kont internetowych, by później je użyć do kradzieży realnych pieniędzy. Koń trojański (trojan) to program, który wykonuje na ...

-

![Oszustwa internetowe VIII 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe VIII 2006]()

Oszustwa internetowe VIII 2006

... link do strony internetowej, która udaje bank internetowy (jest do niej bardzo podobna). W rzeczywistości phisher przechwytuje wpisywane tam dane, takie jak: loginy i hasła do kont internetowych, by później je użyć do kradzieży realnych pieniędzy. Koń trojański (trojan) to program, który wykonuje na ...

-

![Pamięci masowe NETGEAR ReadyNAS 1100 Pamięci masowe NETGEAR ReadyNAS 1100]()

Pamięci masowe NETGEAR ReadyNAS 1100

... dodawać kolejne dla zapewnienia nadmiarowości lub większej pojemności. Podczas rozbudowy pojemności dane są chronione. ReadyNAS 1100 obsługuje również konfiguracje RAID 0, 1 i 5, a ... zabezpieczeń: udostępnianiu plików tylko użytkownikom znającym hasło, tworzeniu kont użytkowników i dostępie po zalogowaniu (identyfikator i hasło) oraz domenie ...

-

![Panda: nadchodzi szkodliwy Icepack [© stoupa - Fotolia.com] Panda: nadchodzi szkodliwy Icepack]()

Panda: nadchodzi szkodliwy Icepack

... do kont FTP na serwerach www oraz weryfikowania ich poprawności. Dodatkowo, złośliwy program instaluje exploity wykorzystujące niedawno wykryte luki systemowe, których użytkownicy nie zdążyli jeszcze najprawdopodobniej wyeliminować. „Icepack to nowej generacji samonapędzający się automat do infekowania komputerów – program wykrada poufne dane ...

-

![Ewolucja spamu I-VI 2007 Ewolucja spamu I-VI 2007]()

Ewolucja spamu I-VI 2007

... serię ataków na elektroniczny system płatności Yandex.Dengi. Były to typowe ataki: w celu uzyskania dostępu do kont w systemie płatności spamerzy próbowali nakłonić użytkowników, aby wprowadzili swoje dane osobowe na stronie phishingowej. W obu przypadkach użytkownicy, którzy nie zauważyli niczego podejrzanego, narazili swoje oszczędności ...

-

![Bezpieczne Święta przez Internet [© stoupa - Fotolia.com] Bezpieczne Święta przez Internet]()

Bezpieczne Święta przez Internet

... czwartą infekcji komputerowych i które służą cyberprzestępcom do wykradania poufnych danych (numerów kont czy haseł dostępu do platform płatniczych jak PayPal). „Hakerzy wiedzą doskonale, ... którzy podszywają się pod sklep czy bank, by wykraść nasze dane. Co gorsze, my te dane im podajemy, a potem jesteśmy okradani - według Anti-Phishing working Group ...

-

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008]()

Zagrożenia płynące z Internetu 2008

... . 3. Gracze pod ostrzałem. Gracze od dawna należą do głównych celów ataków przestępców internetowych, a dane uwierzytelniające do ich kont są bardzo cennym łupem. Problem jest o tyle poważny, że gracze zazwyczaj większą wagę przykładają ... Security Advisor i zgłoszone przez klientów firmy CA do października 2007 r., a także powszechnie dostępne dane ...

-

![RSA: gang Rock Phish znów atakuje [© stoupa - Fotolia.com] RSA: gang Rock Phish znów atakuje]()

RSA: gang Rock Phish znów atakuje

... celem było zainfekowanie sprzętu niczego niepodejrzewających użytkowników szkodliwym oprogramowaniem wyłudzającym dane finansowe. Rock Phish to działająca prawdopodobnie z Europy grupa przestępców, którzy ... świecie i jest odpowiedzialny za kradzież dziesiątków milionów dolarów z kont użytkowników usług bankowości internetowej. Aż do dziś jednak ...

-

![Windows Live Wave 3 po polsku [© Nmedia - Fotolia.com] Windows Live Wave 3 po polsku]()

Windows Live Wave 3 po polsku

... nowych funkcji. Lista najważniejszych zmian to: Windows Live Hotmail – usługa kont pocztowych. Pojemność Windows Live Hotmail została powiększona do 5GB. Jednocześnie programiści ... dyskusje za pomocą chata. Windows Live FrameIt – usługa, która pozwala przesyłać dane bezpośrednio na cyfrowe ramki. FrameIt pozwala przesyłać zdjęcia, informacje z ...

-

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi]()

Cyberprzestępcy szybsi i skuteczniejsi

... poprawek. W 2008 r. znacznie wzrosła też liczba ataków szkodliwego oprogramowania wykradającego dane. Ataki te inicjowane są przez konia trojańskiego a ich głównym celem jest ... szkodliwych programów wykradających informacje, takie jak dane do logowania oraz numery i kody dostępu do kont bankowych i kart kredytowych, będzie rosła. Co więcej, fałszywe ...

-

![Jakie korzyści daje firmowa strona internetowa? [© Minerva Studio - Fotolia.com] Jakie korzyści daje firmowa strona internetowa?]()

Jakie korzyści daje firmowa strona internetowa?

... nielimitowana liczba baz danych, które można stworzyć w ramach powierzchni serwera oraz kont e-mail, np. dla pracowników firmy. Wszystkie parametry powinny być dobrane do ... działalność ma być postrzegana jako wiarygodna i fachowa, powinna udostępnić w serwisie WWW takie dane identyfikacyjne, jak NIP, REGON czy KRS. Tak wykonana strona WWW spełnia ...

-

![Jaki hosting wybrać: płatny czy darmowy? [© stoupa - Fotolia.com] Jaki hosting wybrać: płatny czy darmowy?]()

Jaki hosting wybrać: płatny czy darmowy?

... każdy użytkownik otrzymuje do swojej dyspozycji przestrzeń dyskową na serwerze, możliwość utworzenia kont pocztowych oraz dodatkowe usługi, takie jak panel, służący do zarządzania kontem. W ... na naszej stronie. Znane są również przypadki, kiedy sieciowi włamywacze kradli dane firm po to, aby wyłudzić pieniądze od właścicieli. Eksperci zaznaczają, iż ...

-

![Phishing z użyciem certyfikatów SSL [© stoupa - Fotolia.com] Phishing z użyciem certyfikatów SSL]()

Phishing z użyciem certyfikatów SSL

... sektor administracji rządowej (1%). Firma Symantec nie zauważyła zmian motywacji cyberprzestępców przy przeprowadzaniu tego typu ataków. W sektorze finansowym Internetowi przestępcy przechwytywali dane w celu wykradania pieniędzy z kont bankowych, z kolei w sektorze usług informacyjnych zdobyte informacje wykorzystywane były do rozsyłania spamu.

-

![Merlin.pl: bezpieczne zakupy w Internecie [© stoupa - Fotolia.com] Merlin.pl: bezpieczne zakupy w Internecie]()

Merlin.pl: bezpieczne zakupy w Internecie

... phishingu (przechwytywanie poufnych danych takich , jak loginy i hasła, numery kont i kart kredytowych, danych adresowych). Sprawdź sklep: Zdobądź więcej informacji o sklepie. ... towaru. Przeczytaj wszystkie dostępne na stronie internetowej informacje o produkcie, przeanalizuj dane techniczne. Upewnij się, że jest to dokładnie ten produkt, którego ...

-

![GData: nowe antywirusy dla firm GData: nowe antywirusy dla firm]()

GData: nowe antywirusy dla firm

... , stronami wykradającymi prywatne dane. Moduł kontroli rodzicielskiej chroni dzieci przed nieocenzurowaną treścią oraz ogranicza dostęp do komputera, podczas nieobecności rodziców. Dzięki modułom heurystyki oraz behawioralnym metodom blokowania zapobiega wykradaniu prywatnych danych, haseł, nr kont bankowych. Umożliwia bezpieczne korzystanie ...

-

![Bezpieczne surfowanie Bezpieczne surfowanie]()

Bezpieczne surfowanie

... Trojany są wykorzystywane do przechwytywania informacji, takich jak hasła czy dane dotyczące kart kredytowych. Większość szkodliwych programów "chowa w rękawie" wiele sztuczek, dzięki ... użyciu kart kredytowych lub polecenia zapłaty. Ponieważ ujawnianie danych dotyczących kont lub numerów kart kredytowych zawsze stanowi pewne ryzyko, użytkownicy ...

-

![Rola CFO w zarządach firm coraz większa Rola CFO w zarządach firm coraz większa]()

Rola CFO w zarządach firm coraz większa

... spośród luk efektywności jest podnoszenie integracji informacji (dane operacyjne, finansowe i dane o ryzyku). Odpowiedzi dyrektorów finansowych wskazują kluczowe znaczenie ... księgowych (organizacje ze wspólnymi systemami wdrażają standardowe procesy, definicje danych i wykresy kont od dwóch do czterech razy częściej niż ich konkurenci) oraz ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... w Stanach Zjednoczonych. Jeżeli weźmiemy pod uwagę, jakie dane gromadzi ZeuS, mianowicie dane dostępu do systemów bankowości online – będzie to całkowicie logiczny krok: ... jako Trojan-Spy.Win32.Zbot.gen i została stworzona specjalnie w celu kradzieży kont bankowych klientów dużego banku Bank of America. Kolejną innowacją jest rozprzestrzenianie ...

-

![Atak phishingowy na Allegro Atak phishingowy na Allegro]()

Atak phishingowy na Allegro

... brakiem ważnego certyfikatu. Nawet doświadczony internauta może paść ofiarą takiego ataku. Dane wprowadzone w sfałszowanym formularzu trafią do cyberprzestępcy, który będzie miał do dyspozycji konto ... strony WWW, na której „schwytana ryba" wprowadza poufne informacje dotyczące numerów kont bankowych, kart kredytowych, haseł dostępu itp. lub pobiera ...

-

![Bezpieczeństwo Internetu 2010 Bezpieczeństwo Internetu 2010]()

Bezpieczeństwo Internetu 2010

... się nowe aplikacje i usługi społecznościowe, które obejmują programy do sprawdzania kont, publikowania na tablicy, używania funkcji „Lubię to” na tablicy, ... wymienić takie zagrożenia, jak przekierowywanie ruchu, ransomware (czyli oprogramowanie blokujące dane i żądające „okupu” za ich odblokowanie) oraz znany program szpiegowski „OpinionSpy ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Samorządy pod ostrzałem cyberprzestępców. Straciły 11 mln zł [© ptnphotof - Fotolia.com] Samorządy pod ostrzałem cyberprzestępców. Straciły 11 mln zł](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Samorzady-pod-ostrzalem-cyberprzestepcow-Stracily-11-mln-zl-254924-150x100crop.jpg)

![Uwaga na fałszywe oferty pracy. To może być próba wyłudzenia danych [© georgejmclittle - Fotolia.com] Uwaga na fałszywe oferty pracy. To może być próba wyłudzenia danych](https://s3.egospodarka.pl/grafika2/oferty-pracy/Uwaga-na-falszywe-oferty-pracy-To-moze-byc-proba-wyludzenia-danych-260137-150x100crop.jpg)

![Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji [© frimufilms na Freepik] Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Uwazaj-na-ChatGPT-Setki-tysiecy-oszustw-zerujacych-na-sztucznej-inteligencji-261501-150x100crop.jpg)

![Wzrost ilości spamu [© Scanrail - Fotolia.com] Wzrost ilości spamu](https://s3.egospodarka.pl/grafika/niechciane-wiadomosci-e-mail/Wzrost-ilosci-spamu-apURW9.jpg)

![Przewodnik po internetowych przestępcach, czyli charakterystyka pirata [© Minerva Studio - Fotolia.com] Przewodnik po internetowych przestępcach, czyli charakterystyka pirata](https://s3.egospodarka.pl/grafika/piractwo-komputerowe/Przewodnik-po-internetowych-przestepcach-czyli-charakterystyka-pirata-iG7AEZ.jpg)

![Większe bezpieczeństwo sieci [© stoupa - Fotolia.com] Większe bezpieczeństwo sieci](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-bezprzewodowych/Wieksze-bezpieczenstwo-sieci-MBuPgy.jpg)

![Bezpieczeństwo Twoich finansów w Internecie [© Minerva Studio - Fotolia.com] Bezpieczeństwo Twoich finansów w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Bezpieczenstwo-Twoich-finansow-w-Internecie-iG7AEZ.jpg)

![Oszustwa finansowe [© Scanrail - Fotolia.com] Oszustwa finansowe](https://s3.egospodarka.pl/grafika/oszustwa-finansowe/Oszustwa-finansowe-apURW9.jpg)

![Ranking wirusów III 2006 [© Scanrail - Fotolia.com] Ranking wirusów III 2006](https://s3.egospodarka.pl/grafika/wirusy/Ranking-wirusow-III-2006-apURW9.jpg)

![Oszustwa internetowe VII 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe VII 2006](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Oszustwa-internetowe-VII-2006-apURW9.jpg)

![Oszustwa internetowe VIII 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe VIII 2006](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Oszustwa-internetowe-VIII-2006-apURW9.jpg)

![Panda: nadchodzi szkodliwy Icepack [© stoupa - Fotolia.com] Panda: nadchodzi szkodliwy Icepack](https://s3.egospodarka.pl/grafika/Icepack/Panda-nadchodzi-szkodliwy-Icepack-MBuPgy.jpg)

![Bezpieczne Święta przez Internet [© stoupa - Fotolia.com] Bezpieczne Święta przez Internet](https://s3.egospodarka.pl/grafika/zakupy-online/Bezpieczne-Swieta-przez-Internet-MBuPgy.jpg)

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Zagrozenia-plynace-z-Internetu-2008-apURW9.jpg)

![RSA: gang Rock Phish znów atakuje [© stoupa - Fotolia.com] RSA: gang Rock Phish znów atakuje](https://s3.egospodarka.pl/grafika/phishing/RSA-gang-Rock-Phish-znow-atakuje-MBuPgy.jpg)

![Windows Live Wave 3 po polsku [© Nmedia - Fotolia.com] Windows Live Wave 3 po polsku](https://s3.egospodarka.pl/grafika/Windows-Live/Windows-Live-Wave-3-po-polsku-Qq30bx.jpg)

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi](https://s3.egospodarka.pl/grafika/ataki-internetowe/Cyberprzestepcy-szybsi-i-skuteczniejsi-apURW9.jpg)

![Jakie korzyści daje firmowa strona internetowa? [© Minerva Studio - Fotolia.com] Jakie korzyści daje firmowa strona internetowa?](https://s3.egospodarka.pl/grafika/domena-internetowa/Jakie-korzysci-daje-firmowa-strona-internetowa-iG7AEZ.jpg)

![Jaki hosting wybrać: płatny czy darmowy? [© stoupa - Fotolia.com] Jaki hosting wybrać: płatny czy darmowy?](https://s3.egospodarka.pl/grafika/hosting-platny/Jaki-hosting-wybrac-platny-czy-darmowy-MBuPgy.jpg)

![Phishing z użyciem certyfikatów SSL [© stoupa - Fotolia.com] Phishing z użyciem certyfikatów SSL](https://s3.egospodarka.pl/grafika/phishing/Phishing-z-uzyciem-certyfikatow-SSL-MBuPgy.jpg)

![Merlin.pl: bezpieczne zakupy w Internecie [© stoupa - Fotolia.com] Merlin.pl: bezpieczne zakupy w Internecie](https://s3.egospodarka.pl/grafika/zakupy-w-internecie/Merlin-pl-bezpieczne-zakupy-w-Internecie-MBuPgy.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne [© Freepik] Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne](https://s3.egospodarka.pl/grafika2/powerbank-w-samolocie/Powerbank-w-samolocie-Nowe-przepisy-jeszcze-bardziej-rygorystyczne-265899-150x100crop.jpg)

![Ograniczenie prędkości w mieście nie dla Polaka [© Freepik] Ograniczenie prędkości w mieście nie dla Polaka](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-na-drodze/Ograniczenie-predkosci-w-miescie-nie-dla-Polaka-265852-150x100crop.jpg)

![Zaliczka i zadatek - różnice i skutki prawno-podatkowe [© marpan - Fotolia.com] Zaliczka i zadatek - różnice i skutki prawno-podatkowe](https://s3.egospodarka.pl/grafika2/zaliczka/Zaliczka-i-zadatek-roznice-i-skutki-prawno-podatkowe-265845-150x100crop.jpg)

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)