-

![Utrata danych a kopie zapasowe Utrata danych a kopie zapasowe]()

Utrata danych a kopie zapasowe

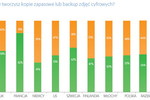

... . Badania F-Secure pokazują, że średnio 40% użytkowników straciło kiedyś ważne dane. Zwykle z takim zdarzeniem wiąże się stres i poczucie osobistej, a także emocjonalnej straty. Często codzienne funkcjonowanie zostaje utrudnione przez brak haseł do kont e-mail czy bankowych. Zawsze warto pamiętać, że sprzęt bywa zawodny ...

-

![Życzenia świąteczne od cyberprzestępców [© stoupa - Fotolia.com] Życzenia świąteczne od cyberprzestępców]()

Życzenia świąteczne od cyberprzestępców

... - kliknięcia w zainfekowany link czy ujawnienia poufnych danych dostępu do kont bankowych. Atmosfera świąt sprzyja uśpieniu czujności, a cyberprzestępcy doskonale ... zdradzić czające się niebezpieczeństwo – np. literówki w nazwach i imionach, zamaskowane dane nadawcy, np. „Twój kolega” albo „Przyjaciółka”, oraz podejrzanie wyglądające adresy stron ...

-

![Bezpieczne świąteczne zakupy online [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy online]()

Bezpieczne świąteczne zakupy online

... . W ten sposób zabezpieczysz się przed wirusami i trojanami kradnącymi dane, które przechwytują poufne informacje finansowe z Twojego komputera. Instaluj wszystkie ... transakcji online. Stosuj mocne hasła i zabezpieczenia Złamanie słabych haseł i „porwanie” Twoich kont na stronach wykorzystywanych do handlu online to dla hakerów bułka z masłem. Używaj ...

-

![Symantec Brightmail Gateway 9.0 [© Nmedia - Fotolia.com] Symantec Brightmail Gateway 9.0]()

Symantec Brightmail Gateway 9.0

... rozwiązania Brightmail Gateway 9.0 klienci mogą korzystać z dostępu do globalnej sieci wywiadowczej, automatycznie przesyłając dane bezpośrednio do sieci Symantec Probe Network, która składa się z pięciu milionów fikcyjnych kont poczty e-mail gromadzących próbki fałszywych wiadomości e-mail. Dzięki uczestnictwu w sieci Probe Network klienci mogą ...

-

![AVG: bezpieczny Twitter AVG: bezpieczny Twitter]()

AVG: bezpieczny Twitter

... uzyskają dostępu do Twoich kont pocztowych i profili na portalach społecznościowych. Uważaj na ataki phishingowe Wraz ze wzrostem popularności serwisów społecznościowych, na cel biorą je także cyberprzestępcy. Stosując ataki phishingowe (fałszywe tweety, wiadomości), próbują oni wyłudzić od użytkowników ich dane dostępowe – loginy i hasła ...

-

![Komunikacja banków z klientem: social media szansą Komunikacja banków z klientem: social media szansą]()

Komunikacja banków z klientem: social media szansą

... jest z korzystaniem z rachunków bankowych przez Internet, mimo powszechnego dostępu do kont online. Ponadto, wielu z nas nie odróżnia trzymania pieniędzy na koncie ... prezentujących bardzo zbliżone cechy, a także tanio i nieinwazyjnie pozyskiwać szczegółowe dane na temat Klientów. „Prawdziwym wyzwaniem jest jednak integracja komunikacji w social media ...

-

![Portal społecznościowy a reklama spersonalizowana [© Minerva Studio - Fotolia.com] Portal społecznościowy a reklama spersonalizowana]()

Portal społecznościowy a reklama spersonalizowana

Pytanie, czy portal społecznościowy może wykorzystywać w celach reklamowych wizerunek lub dane swoich użytkowników, nasuwa się w kontekście wyroku wrocławskiego sądu, który nakazał Naszej Klasie zapłacić 5 tyś. zł kary za bezprawne wykorzystanie zdjęcia ...

-

![Audyt projektów unijnych [© Minerva Studio - Fotolia.com] Audyt projektów unijnych]()

Audyt projektów unijnych

Audyt, mimo starań audytorów wewnętrznych i zewnętrznych, nadal jest traktowany jako swoista forma kontroli, tej której ludzie się obawiają, na którą czekają z pewną obawą. Tymczasem zasadniczym zadaniem audytorów jest wsparcie badanego podmiotu, pomoc we właściwym wdrożeniu projektu i jego realizacji. Warto pamiętać, że już sama ustawa z 27 ...

-

![Facebook: kolejna złośliwa aplikacja Facebook: kolejna złośliwa aplikacja]()

Facebook: kolejna złośliwa aplikacja

... zmierzyć się z rzuconym wyzwaniem, a nieświadomi czyhającego zagrożenia, otwierają oni groźną aplikację. Zanim jednak dane im będzie obejrzeć film muszą skopiować i wkleić w pasku adresowym przeglądarki internetowej specjalny kod. Kod ... . „Przypuszczamy, że jest to jedna z tych stron, które automatycznie pobierają miesięczną opłatę bezpośrednio z kont ...

-

![Bezpieczne dziecko w sieci [© stoupa - Fotolia.com] Bezpieczne dziecko w sieci]()

Bezpieczne dziecko w sieci

... jest ochrona anonimowości w wirtualnym świecie. Najmłodsi powinni mieć świadomość, jakie dane mogą być narażone na niebezpieczeństwo i jakie mogą być konsekwencje udostępnienia ... ważne jest nauczenie dziecka konstruowania skomplikowanych haseł, różnych dla wszystkich kont i profili, które posiada. W działaniach na rzecz e-bezpieczeństwa wspierają ...

-

![Antywirusy G Data Software 2011 Antywirusy G Data Software 2011]()

Antywirusy G Data Software 2011

... próby kradzieży danych. Program zapobiega wykradaniu prywatnych danych, haseł, numerów kont bankowych. Umożliwia bezpieczne korzystanie z usług on-line (zakupy, płatności, poczta ... przed wirusami, rootkitami, robakami, trojanami, spamem, hakerami, stronami wykradającymi prywatne dane oraz najnowszymi zagrożeniami. Moduł kontroli rodzicielskiej chroni ...

-

![Komunikacja z mediami w zarządzaniu kryzysowym Komunikacja z mediami w zarządzaniu kryzysowym]()

Komunikacja z mediami w zarządzaniu kryzysowym

... pomóc. To telewizja i radio jako najszybciej docierające do słuchacza przekazały numery kont bankowych organizacji charytatywnych, które realizowały zbiórki pieniędzy i darów w formie materialnej. ... : krótką informację, charakterystykę instytucji, zbiór fotografii o instytucji, dane dotyczące pracowników, ich liczba, czasokres funkcjonowania w branży, ...

-

![FortiMail-3000C: ochrona poczty elektronicznej FortiMail-3000C: ochrona poczty elektronicznej]()

FortiMail-3000C: ochrona poczty elektronicznej

... utraty danych poufnych albo objętych regulacjami prawnymi. Dzięki temu administratorzy mogą blokować wiadomości zawierające dane odpowiadające szeregowi wzorców, w tym np. numery kart kredytowych, ubezpieczenia lub kont bankowych. Można również utworzyć alternatywne strategie, które wymuszą szyfrowanie takich danych, aby ułatwić organizacjom ...

-

![Urządzenia mobilne zagrożone w 2011 [© stoupa - Fotolia.com] Urządzenia mobilne zagrożone w 2011]()

Urządzenia mobilne zagrożone w 2011

... treści multimedialne, rejestrować zdjęcia i filmy, a jednocześnie zapewniają dostęp do Internetu – kont na Facebooku czy Twitterze oraz zakupów w sieci. Tym samym ... oznacza, że może być sterowany oraz aktualizowany zdalnie i oczywiście zbierać poufne dane o użytkownikach. "Gemini najprawdopodobniej pochodzi z Chin, gdzie wykryto go po raz pierwszy. ...

-

![Sklepy osiedlowe I 2011 [© Scanrail - Fotolia.com] Sklepy osiedlowe I 2011]()

Sklepy osiedlowe I 2011

Przy okazji kolejnej edycji Barometru cen, zapytaliśmy klientów osiedlowych supermarketów, dlaczego robią tam zakupy. Najczęściej wskazywali przyzwyczajenie i sympatię do danej placówki, popartą jakością towarów i obsługi. Ceny oczywiście nie są bez znaczenia, ale często lepszy wybór skłania do zakupów w sklepie osiedlowym niż w sąsiadującym z nim ...

-

![Publiczne komputery a wyciek danych Publiczne komputery a wyciek danych]()

Publiczne komputery a wyciek danych

... jeden z analityków zagrożeń z Kaspersky Lab. Mając świadomość tego, że jego osobiste dane nie są całkiem bezpieczne i mogą trafić w niepowołane ręce, postanowił dokładnie ... . Od tego czasu szkodliwy program z pewnością zgromadził hasła do kont bankowych wielu osób. W ustawieniach przeglądarki hotelowego komputera zaznaczono opcję „zachowaj hasła”. ...

-

![Bezpieczeństwo w sieci 2010 Bezpieczeństwo w sieci 2010]()

Bezpieczeństwo w sieci 2010

... również do firmowych komputerów. PandaLabs w swoim ostatnim raporcie, cytując dane zebrane w ramach badania bezpieczeństwa małych i średnich przedsiębiorstw szacuje, ... zero-day", czyli błyskawicznie wykorzystującymi dziury w oprogramowaniu największych producentów. Kradzieże pieniędzy z kont bankowych, spam, ataki DDoS czy scam - to metody, których ...

-

![Atak phishingowy na klientów BZ WBK Atak phishingowy na klientów BZ WBK]()

Atak phishingowy na klientów BZ WBK

... waznosci, Kod CVV2. Po wypełnieniu pól formularza i kliknięciu przycisku „Kontynuuj” dane karty użytkownika mogą trafić w ręce cyberprzestępców. Kaspersky Lab Polska podkreśla ... której – jeżeli da się złapać – wprowadza poufne informacje dotyczące numerów kont bankowych, kart kredytowych, haseł dostępu itp. lub pobiera szkodliwy kod, który następnie ...

-

![Powierzchnie biurowe w Polsce I kw. 2011 Powierzchnie biurowe w Polsce I kw. 2011]()

Powierzchnie biurowe w Polsce I kw. 2011

Pierwsze miesiące 2011 roku na rynku nieruchomości biurowych w Polsce stanowiły kontynuację pozytywnych trendów zapoczątkowanych w ubiegłych kwartałach. 1 kwartał 2011 roku przyniósł niewielkie zmiany po stronie podażowej. W największych polskich miastach do użytku zostało oddane około 30 000 m2 nowoczesnej powierzchni biurowej - podaje najnowszy ...

-

![ESET: zagrożenia internetowe V 2011 ESET: zagrożenia internetowe V 2011]()

ESET: zagrożenia internetowe V 2011

... dane. Znacznie częściej powodowały one jednak wyświetlanie różnego typu grafik lub odtwarzały konkretne dźwięki. Obecnie zagrożenia stanowią hybrydy kilku typów złośliwych programów i dość często są one tylko dodatkiem do różnego typu ataków np. phishingowych. Celem takich ataków jest uzyskanie dostępu do kont ...

-

![Metody kreowania wizerunku lidera politycznego Metody kreowania wizerunku lidera politycznego]()

Metody kreowania wizerunku lidera politycznego

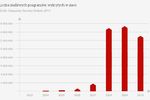

Zjawisko reklamy politycznej zostało poddane rozlicznym badaniom, z których wnioski skłaniają badaczy do uznania, że jest to nieodzowny element działalności politycznej w systemie demokratycznym. Ponieważ odbiorcy oczekują od polityków informacji na temat podejmowanych aktywności oraz zrealizowanych projektów politycznych, każdy z liderów zadbać ...

-

![Pośrednictwo kredytowe 2010 [© Scanrail - Fotolia.com] Pośrednictwo kredytowe 2010]()

Pośrednictwo kredytowe 2010

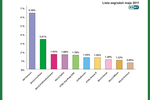

Główny Urząd Statystyczny po raz trzeci prezentuje dane przedsiębiorstw pośrednictwa kredytowego W 2010 r. badaniem objęto 59 firm. Wśród nich przeważały spółki kapitałowe (20 spółek akcyjnych i 30 spółek z ograniczoną odpowiedzialnością), ...

-

![Trend Micro: zagrożenia internetowe II kw. 2011 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2011]()

Trend Micro: zagrożenia internetowe II kw. 2011

... jak ryzykowne - zarówno dla firm, jak i dla użytkowników indywidualnych - jest przeglądanie kont Webmail w pracy i pobieranie aplikacji zarażonych trojanami. Wśród dostawców ... Micro uczestniczyła w unieszkodliwieniu serwera command-and-control (C&C) CARBERP , który kradł dane osobowe użytkownikom na całym świecie przez wiele miesięcy, od początku ...

-

![Bezpieczna bankowość online [© stoupa - Fotolia.com] Bezpieczna bankowość online]()

Bezpieczna bankowość online

... są podatni na oszustwa polegające na prośbie o podanie numerów kont bankowych w systemie automatycznych wiadomości głosowych. Rady dla „konserwatywnych i ostrożnych”: ... . „Jest bardziej prawdopodobne, że użytkownicy sami nieświadomie udostępnili przestępcom dane dotyczące bankowości elektronicznej odpowiadając na oszukańcze maile, wchodząc na ...

-

![Ewolucja spamu IV-VI 2011 Ewolucja spamu IV-VI 2011]()

Ewolucja spamu IV-VI 2011

... został stworzony w taki sposób, aby po kliknięciu przez użytkownika przycisku “Submit” jego dane osobowe zostały wysłane do zasobu osoby trzeciej, tj. do phisherów. ... phishingowym. Na początku czerwca 2011 roku ujawniono, że chińscy hakerzy uzyskali dostęp do kont Google kilku wysokich rangą amerykańskich urzędników przy użyciu ataków typu “spear ...

-

![Finanse i usługi bankowe według polskich internautów Finanse i usługi bankowe według polskich internautów]()

Finanse i usługi bankowe według polskich internautów

... polskich internautów” zostały zaprezentowane w raporcie o tym samym tytule. Zestawiono w nim dane otrzymane w pięciu falach badania, zrealizowanych od marca 2009 r. do ... posiada jednostki funduszy inwestycyjnych, a 5 proc. korzysta z oferowanych przez banki Indywidualnych Kont Emerytalnych (IKE). Porównując tegoroczną falę badania z poprzednią można ...

-

![Darmowy Internet? [© Minerva Studio - Fotolia.com] Darmowy Internet?]()

Darmowy Internet?

... W Polsce darmową pocztę elektroniczną oferuje wiele portali. Pod względem liczby aktywnych kont w czołówce plasuje się Onet.pl. Darmowa poczta e-mail na Onet.pl oferuje ... Facebook podwoił przychody do 1,6 mld dolarów i osiągnął zysk w wysokości prawie 0,5 mld dolarów (dane według Reuters, http://www.press.pl/newsy/pokaz.php?id=26943). Nie może ...

-

![Kradzież tożsamości w Internecie [© stoupa - Fotolia.com] Kradzież tożsamości w Internecie]()

Kradzież tożsamości w Internecie

... w świecie wirtualnym, gdzie nie sposób dokonać rozpoznania osoby poprzez wizualne dane, trzeba polegać na innych elementach uwierzytelnienia. W dobie biometrycznego sprawdzania ... robaka infekującego poprzez phishing, intencją jest, aby pozyskać możliwie jak najwięcej kont użytkowników. W jakim celu? Okazuje się, że podstawowym celem kierowania ...

-

![Branża TSL a systemy informatyczne Branża TSL a systemy informatyczne]()

Branża TSL a systemy informatyczne

Sektor transportu - spedycji - logistyki (TSL) jest obszarem bardzo bogatym w formy działalności. Pracują tu zarówno małe kilkuosobowe spółki prywatne, jak i gigantyczne przedsiębiorstwa kontrolowane przez skarb państwa. Wszystkie na swój sposób wykorzystują systemy informatyczne. Nie zawsze efektywnie, najczęściej dość oszczędnie, ale w coraz ...

-

![Kaspersky Mobile Security Lite Kaspersky Mobile Security Lite]()

Kaspersky Mobile Security Lite

Smartfon może zostać skradziony tak samo jak portfel, karta płatnicza czy klucze do domu. Oznacza to, że dane, które są w nim przechowywane, mogą łatwo wpaść w niepowołane ręce. Kaspersky Lab przedstawia nowy produkt, który pozwala zabezpieczyć informacje poufne przechowywane w ...

-

![Bezpieczeństwo IT 2011 Bezpieczeństwo IT 2011]()

Bezpieczeństwo IT 2011

... nas incydentach osoby atakujące wykorzystały infrastrukturę zhakowanych serwerów, aby przenieść dane z komputerów ofiar (w niektórych przypadkach były to setki megabajtów). Duqu i Stuxnet ... z PSN w tle. Tym razem okazało się, że Sony musi zamknąć 93 000 zhakowanych kont, aby zapobiec dalszym nadużyciom. Atak hakerski na PSN firmy Sony stanowi jeden ...

-

![Konsumeryzacja IT staje się powszechna [© Scanrail - Fotolia.com] Konsumeryzacja IT staje się powszechna]()

Konsumeryzacja IT staje się powszechna

... firmę. Wyobraźmy sobie na przykład, że pracownik (lub dyrektor generalny) zostawia w restauracji swojego prywatnego niezabezpieczonego iPada, który zawiera dane dotyczące płac pracowników i kont bankowych. W przypadku konsumeryzacji prawdziwym problemem jest brak edukacji, dobrych praktyk i praktycznych wskazówek. Zniechęca to wiele firm, które nie ...

-

![Firma rodzinna: przeżytek, czy lekarstwo na kryzys? [© olly - Fotolia.com] Firma rodzinna: przeżytek, czy lekarstwo na kryzys?]()

Firma rodzinna: przeżytek, czy lekarstwo na kryzys?

Firma rodzinna to z definicji podmiot gospodarczy, w którym przedstawiciele rodziny pełnią funkcję zarządzającą oraz kontrolną. Co więcej, z zasady w funkcjonowanie danego przedsiębiorstwa powinno być zaangażowanych co najmniej kilka spokrewnionych osób. Wkład rodziny może przybrać formę zarówno własności, współwłasności, jak i kierownictwa. Do ...

-

![Spam w VI 2012 r. [© Photosani - Fotolia.com] Spam w VI 2012 r.]()

Spam w VI 2012 r.

... do autentyczności wiadomości e-mail, zawsze możesz skontaktować się z daną firmą, wykorzystując dane kontaktowe podane na jej oficjalnej stronie. Szkodliwe zdjęcie Nie tak dawno ... IT. Wygląda na to, że niektórzy cyberprzestępcy próbowali uzyskać dostęp do kont naszych użytkowników. Spam według kategorii W czerwcu udział kategorii „Osobiste finanse” ...

-

![Acer Aspire 5600U - komputer all-in-one Acer Aspire 5600U - komputer all-in-one]()

Acer Aspire 5600U - komputer all-in-one

... , funkcja „Acer Always Connect” pozwala na szybsze nawiązywanie połączenia z Internetem. Gdy użytkownik jest zalogowany do konta pocztowego w programie Outlook oraz kont w serwisach Facebook i Twitter, zaktualizowane informacje są widoczne od razu po wznowieniu pracy komputera. Ponadto, funkcja „Acer Always Connect” umożliwia zdalne ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Życzenia świąteczne od cyberprzestępców [© stoupa - Fotolia.com] Życzenia świąteczne od cyberprzestępców](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Zyczenia-swiateczne-od-cyberprzestepcow-MBuPgy.jpg)

![Bezpieczne świąteczne zakupy online [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy online](https://s3.egospodarka.pl/grafika/zakupy-online/Bezpieczne-swiateczne-zakupy-online-MBuPgy.jpg)

![Symantec Brightmail Gateway 9.0 [© Nmedia - Fotolia.com] Symantec Brightmail Gateway 9.0](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Brightmail-Gateway-9-0-Qq30bx.jpg)

![Portal społecznościowy a reklama spersonalizowana [© Minerva Studio - Fotolia.com] Portal społecznościowy a reklama spersonalizowana](https://s3.egospodarka.pl/grafika/spersonalizowana-reklama/Portal-spolecznosciowy-a-reklama-spersonalizowana-iG7AEZ.jpg)

![Audyt projektów unijnych [© Minerva Studio - Fotolia.com] Audyt projektów unijnych](https://s3.egospodarka.pl/grafika/audyt/Audyt-projektow-unijnych-iG7AEZ.jpg)

![Bezpieczne dziecko w sieci [© stoupa - Fotolia.com] Bezpieczne dziecko w sieci](https://s3.egospodarka.pl/grafika/bezpieczne-surfowanie/Bezpieczne-dziecko-w-sieci-MBuPgy.jpg)

![Urządzenia mobilne zagrożone w 2011 [© stoupa - Fotolia.com] Urządzenia mobilne zagrożone w 2011](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Urzadzenia-mobilne-zagrozone-w-2011-MBuPgy.jpg)

![Sklepy osiedlowe I 2011 [© Scanrail - Fotolia.com] Sklepy osiedlowe I 2011](https://s3.egospodarka.pl/grafika/sklepy-osiedlowe/Sklepy-osiedlowe-I-2011-apURW9.jpg)

![Pośrednictwo kredytowe 2010 [© Scanrail - Fotolia.com] Pośrednictwo kredytowe 2010](https://s3.egospodarka.pl/grafika/dzialalnosc-przedsiebiorstw-posrednictwa-kredytowe/Posrednictwo-kredytowe-2010-apURW9.jpg)

![Trend Micro: zagrożenia internetowe II kw. 2011 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2011](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2011-MBuPgy.jpg)

![Bezpieczna bankowość online [© stoupa - Fotolia.com] Bezpieczna bankowość online](https://s3.egospodarka.pl/grafika/bankowosc-internetowa/Bezpieczna-bankowosc-online-MBuPgy.jpg)

![Darmowy Internet? [© Minerva Studio - Fotolia.com] Darmowy Internet?](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Darmowy-Internet-iG7AEZ.jpg)

![Kradzież tożsamości w Internecie [© stoupa - Fotolia.com] Kradzież tożsamości w Internecie](https://s3.egospodarka.pl/grafika/kradziez-danych/Kradziez-tozsamosci-w-Internecie-MBuPgy.jpg)

![Konsumeryzacja IT staje się powszechna [© Scanrail - Fotolia.com] Konsumeryzacja IT staje się powszechna](https://s3.egospodarka.pl/grafika/urzadzenia-przenosne/Konsumeryzacja-IT-staje-sie-powszechna-apURW9.jpg)

![Firma rodzinna: przeżytek, czy lekarstwo na kryzys? [© olly - Fotolia.com] Firma rodzinna: przeżytek, czy lekarstwo na kryzys?](https://s3.egospodarka.pl/grafika2/firmy-rodzinne/Firma-rodzinna-przezytek-czy-lekarstwo-na-kryzys-99269-150x100crop.jpg)

![Spam w VI 2012 r. [© Photosani - Fotolia.com] Spam w VI 2012 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-VI-2012-r-100201-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)