-

![Ochrona danych osobowych ciągle kuleje [© frank11 - Fotolia.com] Ochrona danych osobowych ciągle kuleje]()

Ochrona danych osobowych ciągle kuleje

... kradzieżą tożsamości? Poradnik Fellowes Przestępcy w imieniu ofiar kradzieży dokumentów tożsamości mogą np. wyłudzić kredyt w banku, dokonać zakupu danego produktu z odroczonym terminem płatności, podpisać umowę najmu nieruchomości czy przywłaszczyć wypożyczoną rzecz. Jak sprawić, żeby nasze dane nie weszły w posiadanie osób trzecich? Niszczarka ...

-

![Nowa odsłona Kaspersky Security for Windows Server Nowa odsłona Kaspersky Security for Windows Server]()

Nowa odsłona Kaspersky Security for Windows Server

... ciągu kilku minut zaszyfrować wszystkie dane - łącznie z kopiami zapasowymi. Odpowiednia, wyspecjalizowana ochrona serwera pomaga chronić krytyczne dane korporacyjne i wyeliminować ... wiele ofiar ostatecznie płaci okup w zamian za natychmiastowe odszyfrowanie swoich danych. Jednak cyberprzestępcy nie zawsze dotrzymują umowy i po zapłaceniu dane nie ...

-

![Polska spada w Indeksie Wolności Człowieka [© GoodIdeas - Fotolia.com] Polska spada w Indeksie Wolności Człowieka]()

Polska spada w Indeksie Wolności Człowieka

... uwagę wszystkie powyższe obszary, zmierzono poziom wolności w 162 krajach. Autorzy zebrali też dane dotyczące wolności od 2008 r., co pozwala na analizę zmiany wartości indeksu w ... . W tym obszarze pod uwagę brane są takie miary jak liczba zabójstw, ofiar zamachów terrorystycznych czy skala innych szkodliwych dla wolności przejawów przemocy. Twórcy ...

-

![Świat: wydarzenia tygodnia 15/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 15/2019]()

Świat: wydarzenia tygodnia 15/2019

... , koniecznej aktualizacji oprogramowania w B737 MAX i odszkodowań (pozwy złożyły już rodziny ofiar i część inwestorów), mogą kosztować Boeinga około 2-3 mld USD. Analizując ... . Ogólna kondycja złotego stabilna. Euro w przedziale 4,28-4,29 zł. Najważniejsze dane makro (czas CET – środkowoeuropejski). Szacunki danych makro są na podstawie informacji z ...

-

![Masz smartfon z Androidem? Uważaj na Android/FakeAdBlocker [© pixabay.com] Masz smartfon z Androidem? Uważaj na Android/FakeAdBlocker]()

Masz smartfon z Androidem? Uważaj na Android/FakeAdBlocker

... na urządzeniu, wyłudzając dane logowania od użytkownika. Użytkownik może być przekonany, że wpisuje dane w pełnoprawnej aplikacji, ... ofiar, automatycznie pobierając plik kalendarza ICS. Android/FakeAdBlocker tworzy 18 wydarzeń w każdym dniu, z których każde ma długość 10 minut. Ich nazwy i opisy sugerują, że smartfon ofiary jest zainfekowany, dane ...

-

![Weryfikacja tożsamości: linie papilarne czy kod sms? [© pixabay.com] Weryfikacja tożsamości: linie papilarne czy kod sms?]()

Weryfikacja tożsamości: linie papilarne czy kod sms?

... sposób potwierdzenia tożsamości uznało weryfikację twarzy. To potwierdza, że metody wykorzystujące dane biometryczne są obecne w świadomości Polaków, wciąż jednak wolą oni korzystać z tradycyjnych ... nie wystarczy, ponieważ złodzieje danych osobowych szukają dzisiaj swoich ofiar głównie w Internecie. Nie możemy zapomnieć o tym, że dowód osobisty ...

-

![Świąteczne zakupy online na ostatnią chwilę. Na co uważać? [© pixabay.com] Świąteczne zakupy online na ostatnią chwilę. Na co uważać?]()

Świąteczne zakupy online na ostatnią chwilę. Na co uważać?

... kurierskiej. Fałszywa strona prosi nieświadomego użytkownika o uzupełnienie danych takich jak numer karty płatniczej wraz z numerem zabezpieczającym oraz datą ważności, PESEL, dane osobowe, jak i dane logowania do banku. Wyłudzone w ten sposób dane cyberprzestępcy wykorzystują do kradzieży pieniędzy z kont ofiar – ostrzega ekspert ESET.

-

![Rośnie deficyt specjalistów od cyberbezpieczeństwa Rośnie deficyt specjalistów od cyberbezpieczeństwa]()

Rośnie deficyt specjalistów od cyberbezpieczeństwa

... Cyberprzestępcy grożą trwałym zniszczeniem danych, jeśli nie zostanie zapłacony okup. Ofiar tego typu działań przybywa bardzo szybko. Szacuje się, że ... przygotowywaniu stanowisk do pracy zdalnej - tłumaczy Sebastian Gilon. Przykładowe zarobki specjalistów ds. cyberbezpieczeństwa (dane Randstad): Information Security Architect: 25 000 - 30 000 zł ...

-

![Czy smartwatche i smartbandy są bezpieczne? Czy smartwatche i smartbandy są bezpieczne?]()

Czy smartwatche i smartbandy są bezpieczne?

... co może być zagrożeniem dla naszej prywatności. Parametry zdrowotne, lokalizacja czy dane użytkownika to kopalnia wiedzy o naszym życiu. Dodatkowo smartwatche mogą łączyć się ... z nowoczesnych zegarków i opasek. Cyberprzestępcy mogą poznać lokalizację swoich ofiar Jednym z kluczowych rodzajów danych rejestrowanych przez większość inteligentnych ...

-

![Kody QR. Czy ich skanowanie jest bezpieczne? Kody QR. Czy ich skanowanie jest bezpieczne?]()

Kody QR. Czy ich skanowanie jest bezpieczne?

... stronie internetowej, banerze, a nawet drukowanej reklamie. Celem takiego działania jest często skłonienie ofiar do pobrania złośliwej aplikacji. W wielu przypadkach obok kodu QR widnieją loga ... czysty zysk - zwłaszcza jeśli przy pobieraniu płatności można też wykraść dane karty kredytowej. Gdy wziąć pod uwagę skalę takiego działania - obejmującą np. ...

-

![Tinder na oku cyberprzestępców [© pixabay.com] Tinder na oku cyberprzestępców]()

Tinder na oku cyberprzestępców

... udało się ukraść 10 milionów dolarów wykorzystując socjotechnikę i zaangażowanie swoich ofiar. Zaangażowanie emocjonalne osłabia naszą czujność, co jest okolicznością wybitnie ... wypełnia „formularz” uzupełniając dane karty kredytowej i naciska „kup”. W rzeczywistości najpewniej właśnie podała przestępcom dane karty płatniczej na fałszywej stronie ...

-

![Jak nie stać się ofiarą ataku SIM swap? [© pixabay.com] Jak nie stać się ofiarą ataku SIM swap?]()

Jak nie stać się ofiarą ataku SIM swap?

... dane osobowe ... dane uwierzytelniające, aby uzyskać dostęp do konta bankowego ofiary lub portfela kryptograficznego. Chociaż głównym celem hakerów jest opróżnienie konta bankowego ofiary, schemat ten jest czasem wykorzystywany również do sprzedaży kont ofiary na czarnym rynku innym przestępcom chcącym przeprowadzić kradzież tożsamości. Jedną z ofiar ...

-

![Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów? [© pixabay.com] Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?]()

Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?

... oprogramowanie (65%), czyli działania z wykorzystaniem oprogramowania przejmującego kontrolę nad urządzeniem, wykradającego dane czy szpiegującego; oraz socjotechnika (niemal 60%), czyli manipulacja, podszycie ... phishingiem głosowym wyniosły w 2020 r. około 600 mln USD, a liczba ofiar sięgnęła nawet 170 000 osób w okresie od 2016 do 2020 r. Oszustwa ...

-

![Motoryzacja przyszłości. Kradzież samochodu w rękach hakera [© pixabay.com] Motoryzacja przyszłości. Kradzież samochodu w rękach hakera]()

Motoryzacja przyszłości. Kradzież samochodu w rękach hakera

... obrotu danymi. Cyberprzestępcy mogą np. sprytnie i szybko tworzyć komunikaty phishingowe skierowane do osób, których dane wyciekły, aby w razie potrzeby wydobyć jeszcze więcej informacji. Informacja o statusie majątkowym ofiar także może mieć dla nich dużą wartość i otworzyć kolejne możliwości wyrafinowanych ataków – podsumowuje Kamil Sadkowski ...

-

![Europejski Miesiąc Cyberbezpieczeństwa. Silne hasło to podstawa Europejski Miesiąc Cyberbezpieczeństwa. Silne hasło to podstawa]()

Europejski Miesiąc Cyberbezpieczeństwa. Silne hasło to podstawa

... nazw użytkowników i haseł, z zainfekowanych urządzeń. Złodzieje często wkradają się do systemów ofiar za pomocą fałszywych reklam podszywających się pod legalne strony internetowe i ... im hasło jest trudniejsze do zapamiętania, tym jest mocniejsze i lepiej chroni wrażliwe dane. Istotne jest, by zawierało duże i małe litery, cyfry i znaki specjalne. ...

-

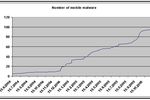

![Coraz większe zagrożenie wirusami Coraz większe zagrożenie wirusami]()

Coraz większe zagrożenie wirusami

... przestępcze stojące za phishingiem szybko zmieniają cele, poszukując kolejnych ofiar w różnych miejscach na świecie. Początkowo działania tego rodzaju miały miejsce w Stanach ... na zareagowanie i pozbycie się wirusa z urządzenia – w przeciwnym razie traci wszystkie dane. We wrześniu niewyróżniający się na pozór niczym koń trojański atakujący ...

-

![Trojany a oszustwa internetowe Trojany a oszustwa internetowe]()

Trojany a oszustwa internetowe

... dane, które są im potrzebne do podszywania się pod swoją ofiarę w Internecie, poprzez kradzież wiadomości email, wykonywanie fałszywych telefonów, w których podają się na przykład za pracowników firm energetycznych, lub nawet przeszukując śmieci potencjalnych ofiar ... sprawdzić jak firma wykorzystuje dane z karty kredytowej i inne poufne informacje. ...

-

![Phishing: groźne ataki we Włoszech [© stoupa - Fotolia.com] Phishing: groźne ataki we Włoszech]()

Phishing: groźne ataki we Włoszech

... na celu potwierdzenie danych właściciela konta. Zdobyte w ten sposób dane były następnie wykorzystywane do podejmowania pieniędzy z kont bankowych przez sieciowych ... numery kart kredytowych itp. Zdobyte dane wykorzystywane są w różnego rodzaju celach, najczęściej jednak służą do podejmowania pieniędzy z kont bankowych ofiar. Firma G DATA radzi ...

-

![G DATA: pharming zastępuje phishing G DATA: pharming zastępuje phishing]()

G DATA: pharming zastępuje phishing

... nawet całe strony. Wpisane w nie dane przesyłane są zarówno do przestępców, jak i rzeczywistych serwerów. Tak przeprowadzony atak jest niewidoczny dla ofiar aż do momentu, ... . Nawet eksperci mają nieraz problemy z rozpoznaniem fałszywych stron, podczas gdy dane w nie wpisywane są automatycznie dostarczane przestępcom” – powiedział Ralf Benzmüller ...

-

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone]()

Transakcje online firm źle zabezpieczone

... wyświetlane na ekranie, takie jak numery rachunków bankowych, dane dostępowe, kody PIN itp. Sytuację pogarsza ryzykowne zachowanie użytkowników korzystających ... Panda Security w wyniku ataków dane bankowe firmy mogą zostać przechwycone przez cyberprzestępców, którzy w ten sposób uzyskują dostęp do kont swoich ofiar. „Niebezpieczeństwo związane z ...

-

![Ewolucja spamu 2008 Ewolucja spamu 2008]()

Ewolucja spamu 2008

... tego typu zasobów. Znacznie mniejszym zainteresowaniem phisherów cieszyły się poufne dane klientów bankowych (w szczególności Bank of America and Wachovia). Chase Manhattan ... oprogramowania - łącznie z rozwiązaniami antywirusowymi. W rzeczywistości, na komputery ofiar pobierał się jeden z wariantów trojana Trojan-PSW.Win32. Zakres oferowanych " ...

-

![Jak działają metody socjotechniczne hakerów? Jak działają metody socjotechniczne hakerów?]()

Jak działają metody socjotechniczne hakerów?

... Dodatkowo mamy tutaj wywołanie swego rodzaju współczucia u rozmówcy. Wszystkie dane, o które prosił atakujący zostały podane bez koniecznego uwierzytelnienia. Na ... Warto także zaznaczyć, że program SpywareProtect2009 instalował na komputerach ofiar trojana, który pobierał uaktualnienia szkodliwego oprogramowania. Poniżej autor artykułu ...

-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... e-maile wysyłane w ramach "oszustw 419", aby zdobyć pieniądze swoich ofiar. Nie zabraknie również cyberprzestępców zajmujących się tworzeniem i wykorzystywaniem trojanów, ... maszynie użytkownika końcowego znajduje się tylko oprogramowanie antywirusowe oraz pewne dane wykorzystywane jako pamięć podręczna. Kontakt z serwerem następuje jedynie wtedy, ...

-

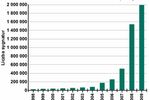

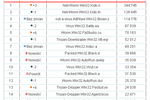

![Kaspersky Lab: szkodliwe programy X 2009 Kaspersky Lab: szkodliwe programy X 2009]()

Kaspersky Lab: szkodliwe programy X 2009

... r. Podobnie jak w poprzednich miesiącach, październikowe zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN). ... oraz szkodliwe oprogramowanie pobrane z tych stron na maszyny ofiar. Drugie zestawienie Top 20 zawiera dane wygenerowane przez komponent Ochrona WWW i odzwierciedla krajobraz ...

-

![Bezpieczne świąteczne zakupy online [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy online]()

Bezpieczne świąteczne zakupy online

... zakupów online. Według danych firmy badawczej Javelin Strategy & Research liczba ofiar kradzieży tożsamości w Stanach Zjednoczonych wzrosła w ubiegłym roku o 12% osiągając poziom 11,1 ... Właśnie na tym polegają ataki typu phishing, których głównym celem są poufne dane osobowe. Konto e-mail używane do zakupów internetowych nie powinno być w żaden ...

-

![Prezenty świąteczne a bezpieczne zakupy online Prezenty świąteczne a bezpieczne zakupy online]()

Prezenty świąteczne a bezpieczne zakupy online

... doświadczeniem, warto zastosować się do jednej prostej zasady: chroń swoje dane osobowe i poufne informacje! Prawie wszystkie próby oszukania kupujących poprzez ... Na przykład, w atakach phishingowych używa się fałszywych adresów e-mail do zwabienia ofiar na specjalnie spreparowane strony, na których cyberprzestępcy rejestrują szczegóły logowania. ...

-

![F-Secure: zagrożenia internetowe 2011 [© stoupa - Fotolia.com] F-Secure: zagrożenia internetowe 2011]()

F-Secure: zagrożenia internetowe 2011

... cyberprzestępcy zawsze pojawiają się tam, gdzie znajdują się duże skupiska potencjalnych ofiar. Dzięki temu mogą „ukryć się w tłumie”, równocześnie działając na masową skalę. ... społecznościowych mogą bowiem kierować do stron dla dorosłych, płatnych serwisów, wykradać dane osobowe, dane dostępowe do kont bankowych, a nawet przenosić się na inne ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... programowalne działają z bardzo szybkimi silnikami, które posiadają ograniczone zastosowania. Chociaż zebrane dane dają podstawę do pewnych założeń dotyczących celu ataku, jak na razie nie ... go kosztować nawet do tysiąca rubli. Ze względu na ogromną liczbę ofiar Kaspersky Lab oraz kilka innych firm antywirusowych uruchomili specjalną usługę w celu ...

-

![Cyberprzestępca wg Polaków Cyberprzestępca wg Polaków]()

Cyberprzestępca wg Polaków

... zbieżny z rzeczywistością: hakerzy już nie pracują dla sławy, ale dla pieniędzy. Prywatne dane użytkowników mogą być w łatwy sposób sprzedane przez oszustów, którzy np. ... Nagminnie zdarza się, że oszuści wykorzystują pełne dane swoich ofiar, aby robić zakupy on-line. Potem to na osobie, której dane zostały podane spoczywa obowiązek udowodnienia , że ...

-

![Branża finansowa a cyberprzestępczość: jak się chronić? Branża finansowa a cyberprzestępczość: jak się chronić?]()

Branża finansowa a cyberprzestępczość: jak się chronić?

... z ich kont bankowych. Oszuści stosują różne metody, aby zdobyć cudze dane finansowe. Jedna z nich polega na wykorzystaniu socjotechniki: tworzeniu kopii popularnych ... mogą skłonić ekspertów do obniżenia oceny banku, natomiast historie ofiar mogą odstraszyć nowych klientów. Aby chronić użytkowników przed cyberzagrożeniami finansowymi oraz ...

-

![Małe firmy a bezpieczeństwo IT [© Schlierner - Fotolia] Małe firmy a bezpieczeństwo IT]()

Małe firmy a bezpieczeństwo IT

... dane z dochodzeń śledczych na całym świecie, wynika, że na 621 przeanalizowanych przypadków naruszenia bezpieczeństwa danych 193 incydentów – ponad 30% – miało miejsce w firmach zatrudniających 100 lub mniej osób. Można więc założyć, że małe firmy stanowią znaczną część ofiar ... IT na następne 12 miesięcy. Dane te przeczą wszelkim twierdzeniom, według ...

-

![Niefrasobliwi użytkownicy social media Niefrasobliwi użytkownicy social media]()

Niefrasobliwi użytkownicy social media

... , których nigdy nie zdradziliby w realnym świecie. Co więcej, 12% respondentów podaje swoje dane umożliwiające dostęp do kont online, łącząc się z publiczną siecią Wi-Fi. Niepokojące ... tabletów opartych na Androidzie odsetek ten wynosił aż 13%. Ponadto, liczba ofiar różni się nie tylko w zależności od wykorzystywanego urządzenia, ale również ...

-

![Cyberprzestępczość coraz bardziej wyrafinowana Cyberprzestępczość coraz bardziej wyrafinowana]()

Cyberprzestępczość coraz bardziej wyrafinowana

... , kto jest ich właścicielem, jakie dane są na nich przechowywane i jakie oprogramowanie jest uruchomione – a następnie przesyłać i przechowywać wszystkie potencjalnie interesujące ich dane. W efekcie typowi atakujący tworzą wszechstronne, szkodliwe programy, które wydobywają z maszyn ofiar jedynie najcenniejsze dane, takie jak hasła i numery kart ...

-

![Ewolucja złośliwego oprogramowania 2015 [© santiago silver - Fotolia.com] Ewolucja złośliwego oprogramowania 2015]()

Ewolucja złośliwego oprogramowania 2015

... 180 000 – to o 48,3% więcej niż w 2014 r. Po drugie, w wielu przypadkach programy szyfrujące dane użytkowników posiadają wiele modułów i poza blokowaniem dostępu potrafią także np. kraść informacje ofiar. Najważniejsze dane liczbowe z 2015 r. Rozwiązania Kaspersky Lab zablokowały próby uruchomienia szkodliwego oprogramowania potrafiącego kraść ...

-

![Ochrona przed ransomware w 10 krokach Ochrona przed ransomware w 10 krokach]()

Ochrona przed ransomware w 10 krokach

... dużo bardziej wiarygodne i podstępne niż kiedyś. Ukierunkowany phishing wykorzystuje dane internetowe i profile mediów społecznościowych, aby dostosować atak względem ofiary. ... przychodów. Posuwają się do podstępu, wymuszeń, napadów, gróźb i wabienia swoich ofiar w celu uzyskania dostępu do najcenniejszych danych i zasobów. Ransomware nie jest ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ochrona danych osobowych ciągle kuleje [© frank11 - Fotolia.com] Ochrona danych osobowych ciągle kuleje](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-danych-osobowych-ciagle-kuleje-167337-150x100crop.jpg)

![Polska spada w Indeksie Wolności Człowieka [© GoodIdeas - Fotolia.com] Polska spada w Indeksie Wolności Człowieka](https://s3.egospodarka.pl/grafika2/Human-Freedom-Index/Polska-spada-w-Indeksie-Wolnosci-Czlowieka-217653-150x100crop.jpg)

![Świat: wydarzenia tygodnia 15/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 15/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-15-2019-12AyHS.jpg)

![Masz smartfon z Androidem? Uważaj na Android/FakeAdBlocker [© pixabay.com] Masz smartfon z Androidem? Uważaj na Android/FakeAdBlocker](https://s3.egospodarka.pl/grafika2/smartfon-z-Androidem/Masz-smartfon-z-Androidem-Uwazaj-na-Android-FakeAdBlocker-239316-150x100crop.jpg)

![Weryfikacja tożsamości: linie papilarne czy kod sms? [© pixabay.com] Weryfikacja tożsamości: linie papilarne czy kod sms?](https://s3.egospodarka.pl/grafika2/biometria/Weryfikacja-tozsamosci-linie-papilarne-czy-kod-sms-240304-150x100crop.jpg)

![Świąteczne zakupy online na ostatnią chwilę. Na co uważać? [© pixabay.com] Świąteczne zakupy online na ostatnią chwilę. Na co uważać?](https://s3.egospodarka.pl/grafika2/zakupy-swiateczne/Swiateczne-zakupy-online-na-ostatnia-chwile-Na-co-uwazac-242384-150x100crop.jpg)

![Tinder na oku cyberprzestępców [© pixabay.com] Tinder na oku cyberprzestępców](https://s3.egospodarka.pl/grafika2/Tinder/Tinder-na-oku-cyberprzestepcow-247254-150x100crop.jpg)

![Jak nie stać się ofiarą ataku SIM swap? [© pixabay.com] Jak nie stać się ofiarą ataku SIM swap?](https://s3.egospodarka.pl/grafika2/SIM-swap/Jak-nie-stac-sie-ofiara-ataku-SIM-swap-249272-150x100crop.jpg)

![Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów? [© pixabay.com] Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?](https://s3.egospodarka.pl/grafika2/ChatGPT/Inzynieria-spoleczna-i-ChatGPT-kluczowymi-metodami-hakerow-252568-150x100crop.jpg)

![Motoryzacja przyszłości. Kradzież samochodu w rękach hakera [© pixabay.com] Motoryzacja przyszłości. Kradzież samochodu w rękach hakera](https://s3.egospodarka.pl/grafika2/branza-motoryzacyjna/Motoryzacja-przyszlosci-Kradziez-samochodu-w-rekach-hakera-253074-150x100crop.jpg)

![Phishing: groźne ataki we Włoszech [© stoupa - Fotolia.com] Phishing: groźne ataki we Włoszech](https://s3.egospodarka.pl/grafika/phishing/Phishing-grozne-ataki-we-Wloszech-MBuPgy.jpg)

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone](https://s3.egospodarka.pl/grafika/transakcje-online/Transakcje-online-firm-zle-zabezpieczone-MBuPgy.jpg)

![Bezpieczne świąteczne zakupy online [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy online](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Bezpieczne-swiateczne-zakupy-online-MBuPgy.jpg)

![F-Secure: zagrożenia internetowe 2011 [© stoupa - Fotolia.com] F-Secure: zagrożenia internetowe 2011](https://s3.egospodarka.pl/grafika/F-Secure/F-Secure-zagrozenia-internetowe-2011-MBuPgy.jpg)

![Małe firmy a bezpieczeństwo IT [© Schlierner - Fotolia] Małe firmy a bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/male-i-srednie-przedsiebiorstwa/Male-firmy-a-bezpieczenstwo-IT-140348-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2015 [© santiago silver - Fotolia.com] Ewolucja złośliwego oprogramowania 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2015-168267-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)