-

![TinyCheck od Kaspersky ochroni twoją prywatność TinyCheck od Kaspersky ochroni twoją prywatność]()

TinyCheck od Kaspersky ochroni twoją prywatność

... narzędzie SDK. Na przykład, badając aplikację zawierającą SDK firmy X-Mode, Costin Raiu wykrył pięć komponentów innych firm, które również gromadziły dane lokalizacyjne. Jak pomieszać szyki szpiegom? Wyniki badań Costina Raiu zostały wykorzystane w TinyCheck – narzędziu open-source, które zostało opracowane i opublikowane w listopadzie ubiegłego ...

-

![Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów [© Ralf Geithe - Fotolia.com] Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów]()

Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów

... mają bezpośredniego połączenia z Internetem, powinny zostać uzupełnione o stosowne aktualizacje. W przypadku naruszenia bezpieczeństwa administratorzy powinni usunąć powłoki sieciowe, zmienić dane logowania i prześledzić ewentualną złośliwą aktywność. Ten incydent jest bardzo dobrym przypomnieniem, że złożone aplikacje, takie jak Microsoft Exchange ...

-

![Ukierunkowane ataki ransomware: wzrost incydentów o blisko 770% Ukierunkowane ataki ransomware: wzrost incydentów o blisko 770%]()

Ukierunkowane ataki ransomware: wzrost incydentów o blisko 770%

... dane dotyczące krajobrazu ransomware w latach 2019-2020. Z jednej strony mieliśmy do czynienia ze spadkiem ... incydentach wywołanych przez szkodniki WannaCry oraz Cryptolocker. Zaatakowały one dziesiątki tysięcy użytkowników, często żądając od ofiar stosunkowo niewielkiej kwoty za zwrot plików. Z biegiem lat liczba takich kampanii ulegała spadkowi. W ...

-

![7 oznak, że komputer został zhakowany. Jak się bronić? [© pixabay.com] 7 oznak, że komputer został zhakowany. Jak się bronić?]()

7 oznak, że komputer został zhakowany. Jak się bronić?

... lub pracowników zostały przejęte. Jeśli natomiast kiedykolwiek otrzymamy powiadomienie o naruszeniu danych od firmy, z którą prowadzimy interesy lub która przetwarza nasze dane, zawsze traktujmy to poważnie i starajmy się ocenić, do jakich konsekwencji wyciek konkretnych naszych danych może potencjalnie doprowadzić. Strony takie jak ...

-

![Powtarzające się ataki ransomware. Jakie są czynniki ryzyka? [© leowolfert - Fotolia.com] Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?]()

Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?

... podejrzeń. Płacenie okupu: Z badania Barracuda Networks wynika, że organizacje, które zostały wielokrotnie zaatakowane, częściej deklarowały zapłacenie okupu, by odzyskać zaszyfrowane dane. Aż 42% firm, które zostały dotknięte atakiem ransomware trzy lub więcej razy, zapłaciło cyberprzestępcom okup. Zrobiło tak 34% przedsiębiorstw zaatakowanych ...

-

![Tsunami DDoS dotyka wszystkie firmy [© ducdao - Fotolia.com] Tsunami DDoS dotyka wszystkie firmy]()

Tsunami DDoS dotyka wszystkie firmy

... dotąd) atak DDoS w historii, obejmujący 46 mln zapytań na sekundę. Do incydentu doszło 1 czerwca, a jego ofiarą padła usługa Google Cloud. Dane użytkowników pozostały bezpieczne, ale nie podano informacji, kto stoi za tym atakiem. Wiadomo jednak, że hacktywiści (hakerzy działający z pobudek ideowych ...

-

![Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci? Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci?]()

Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci?

... , haseł, numerów kart bankowych wraz z kodami CVV i innych istotnych informacji) lub zainfekowania komputera albo telefonu komórkowego złośliwym oprogramowaniem. Dane te są wykorzystywane do różnych działań przestępczych, przykładowo: kradzieży środków z rachunków w instytucjach finansowych, kradzieży tożsamości celem zaciągnięcia pożyczek lub ...

-

![Fake hacking. Jak się przed nim chronić? Fake hacking. Jak się przed nim chronić?]()

Fake hacking. Jak się przed nim chronić?

... rzekomego problemu. Podążając za poleceniami cyberprzestępców, można nie tylko umożliwić im przeprowadzenie prawdziwego cyberataku, ale również przekazać w niepowołane ręce dane personalne lub firmowe, stracić pieniądze czy kryptowaluty. Mając na uwadze powyższe konsekwencje, warto zadbać o odpowiednie zabezpieczenie kluczowych urządzeń i systemów ...

-

![Czym jest spear phishing i jak się przed nim chronić? Czym jest spear phishing i jak się przed nim chronić?]()

Czym jest spear phishing i jak się przed nim chronić?

... unikalnego kodu lub nawet zeskanowanie odcisku palca. Oprócz powyższych wskazówek najskuteczniejszą obroną przed atakami typu spear phishing jest zdrowy rozsądek. Dane o kluczowym dla funkcjonowania firmy znaczeniu wymagają obchodzenia się z najwyższą ostrożnością. W związku z tym niewskazane jest ich udostępnianie, szczególnie za pośrednictwem ...

-

![TOP 10 zagrożeń na Androida [© neo tam z Pixabay] TOP 10 zagrożeń na Androida]()

TOP 10 zagrożeń na Androida

... pobierały i instalowały kolejne złośliwe programy na urządzeniu użytkownika (TrojanDownloader.Agent – 10,81%), czy różnego rodzaju oprogramowanie szpiegujące działania użytkownika i kradnące dane, a następnie wysyłające je na serwery kontrolowane przez cyberprzestępców (Spy.SpinOk – 7,30% i Spy.Agent - 4,89%). Wśród nich niezwykle groźne wydaje się ...

-

![Uwaga na fałszywe strony internetowe: czym jest phishing URL? Uwaga na fałszywe strony internetowe: czym jest phishing URL?]()

Uwaga na fałszywe strony internetowe: czym jest phishing URL?

... wzbudzają one spadek zaufania wśród odbiorców. Jeśli internauta chce definitywnie potwierdzić swoje podejrzenia co do wiarygodności strony, może podać błędne dane logowania, gdy zostanie o nie poproszony. Na prawdziwej witrynie pojawi się komunikat o odmowie dostępu do konta. Fałszywa strona nie zareaguje w podobny ...

-

![Sztuczna inteligencja i platformy MESH przyszłością cyberbezpieczeństwa Sztuczna inteligencja i platformy MESH przyszłością cyberbezpieczeństwa]()

Sztuczna inteligencja i platformy MESH przyszłością cyberbezpieczeństwa

... Pozwala między innymi na szybką identyfikację podatności ofiar na konkretne zagrożenia, a także jest w stanie napisać przestępcom gotowy złośliwy kod ... zespołom ds. cyberbezpieczeństwa otrzymywanie informacji o incydentach w czasie rzeczywistym. Dostarczane specjalistom dane zazwyczaj nie wymagają dalszej analizy – tym zajmują się mechanizmy bazujące ...

-

![SIM SWAP. Na czym polega i jak się ochronić? [© Freepik] SIM SWAP. Na czym polega i jak się ochronić?]()

SIM SWAP. Na czym polega i jak się ochronić?

... , gromadzą jak najwięcej informacji dotyczących nie tylko samej ofiary, ale też jej rodziny, w tym dzieci lub współmałżonka. Najbardziej przydatne są dane zawierające cyfry, jak np. daty urodzin czy rocznic. Niestety, często sami narażamy się na zagrożenie, np. umieszczając bezrefleksyjnie w mediach społecznościowych ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... dane uwierzytelniające dostęp do kont e-mail oraz hasła, aby uzyskać dostęp do różnych zasobów w i poza siecią ofiary. W większości przypadków, atakujący wydają się dokładnie wiedzieć, czego chcą od swoich ofiar ... zainfekowanych adresów IP i kilkaset ofiar (kilkadziesiąt ofiar korzystających z systemu Windows i ponad 350 ofiar posiadających system ...

-

![Rekordowa fala ataków ransomware w I kwartale 2025 [© Freepik] Rekordowa fala ataków ransomware w I kwartale 2025]()

Rekordowa fala ataków ransomware w I kwartale 2025

... Cleo (Harmony, VLTrader, LexiCom) ujawniła dane ponad niemal 400 ofiar. Niewiele mniej szkód (228 ofiar) wyrządziła RansomHub, błyskawicznie przejmując schedę ... dane osobowe klientów (głównie z procesów reklamacji i zwrotów), dane pracowników oraz informacje o kontrahentach i partnerach biznesowych. Jednak większość publicznie ujawnionych ofiar ...

-

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015]()

Ewolucja złośliwego oprogramowania I kw. 2015

... pieniądze i dane bankowe użytkowników. Coraz więcej trojanów SMS posiada funkcje, które pozwalają im atakować konta bankowe ofiar. Przykładem ... ofiar Trojan-SMS.AndroidOS.FakeInst.ep wykorzystuje techniki typowe dla programów ransomware: otwierane przez szkodliwe oprogramowanie okna nie mogą zostać zamknięte, dopóki nie zostaną wprowadzone dane ...

-

![Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw]()

Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw

... dane dotyczące liczby ofiar na całym świecie. Ponadto, na serwerach kontroli Icefoga przechowywane były zaszyfrowane logi ofiar ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... hipoteza ta mogła być prawdziwa. Chociaż złośliwy program szyfrujący dane usuwa się z systemu po zakończeniu procesu szyfrowania, firma Kaspersky Lab otrzymała i zanalizowała kilka różnych próbek. Program przeszukuje wszystkie foldery na komputerach ofiar przy użyciu określonego algorytmu, szyfruje wszystkie dokumenty we wszystkich formatach ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... odłączony od Internetu – to jedne z wielu niewiadomych. Flame to również pierwszy sponsorowany przez rząd trojan bankowy potrafiący kraść dane uwierzytelniające transakcje bankowości online swoich ofiar, głównie w Libanie. Wraz z Flamem i Gaussem pole bitwy na Bliskim Wschodzie zostało wzbogacone o nowy wymiar: cyberwojnę i działania cyberwojenne ...

-

![Wycieki danych w firmach w 2006r. Wycieki danych w firmach w 2006r.]()

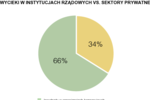

Wycieki danych w firmach w 2006r.

... ofiar wycieku danych osobowych jest zazwyczaj bardzo duża. W diagramie 3 porównano całkowitą liczbę ofiar wycieków danych osobowych w 2006 roku oraz średnią liczbę ofiar ... amerykańskiego Departamentu ds. Weteranów. W rezultacie, w ręce oszustów przedostały się dane osobowe 26,5 milionów weteranów oraz 2,2 milionów czynnych żołnierzy. Największy ...

-

![Szkodliwe oprogramowanie finansowe w 2013 roku Szkodliwe oprogramowanie finansowe w 2013 roku]()

Szkodliwe oprogramowanie finansowe w 2013 roku

... jednorazowych haseł wykorzystywanych w systemach bankowości online służących do autoryzacji transakcji i wysyłanie ich cyberprzestępcom, którzy wykorzystają te dane do kradzieży pieniędzy z kont bankowych ofiar. Podobne oszustwo zastosowano w 2013 r.: w tym czasie główni konkurenci Zeusa - SpyEye (SpitMo) oraz Carberp (CitMo) również zapewnili ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... odszyfrować danych zaszyfrowanych przy pomocy takich algorytmów w rozsądnym czasie i mając do dyspozycji jedynie przechowywane otwarcie zaszyfrowane dane, które są wszystkim, co pozostaje na maszynach ofiar. Cyberprzestępcy infekowali komputery użytkowników za pomocą ataków drive-by download, zwabiając potencjalne ofiary na zainfekowane strony przy ...

-

![Na cyberataki naraża nas zbytnia pewność siebie [© ipopba - Fotolia.com] Na cyberataki naraża nas zbytnia pewność siebie]()

Na cyberataki naraża nas zbytnia pewność siebie

... z osobami, które nie padły ofiarą cyberprzestępstwa (16 proc. kontra 9 proc.). 39 proc. ofiar cyberprzestępstw na świecie – pomimo swoich doświadczeń – nabrało zaufania do własnych ... , Hiszpanii, Szwecji i Wielkiej Brytanii. Margines błędu dla całej próby europejskiej wynosi +/-1,2%. Dane z Wielkiej Brytanii odzwierciedlają odpowiedzi 1003 dorosłych ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... , a otrzymane dane wykorzystuje do wygenerowania pseudolosowej nazwy domeny. W rezultacie użytkownicy są przekierowywani do domeny o tej nazwie. Cyberprzestępcy stosują podobny algorytm w celu uzyskania nazwy domeny, zarejestrowania jej, a następnie umieszczenia na stronie szkodliwych programów, które mają być pobierane na maszyny ofiar. Crimepack ...

-

![Na celowniku ransomware głównie przemysł i edukacja [© DD Images - Fotolia.com.jpg] Na celowniku ransomware głównie przemysł i edukacja]()

Na celowniku ransomware głównie przemysł i edukacja

... za zaszyfrowane i skradzione dane. Największy problem z tego typu działalnością przestępczą mają obecnie Stany Zjednoczone. We wrześniu aż 48% wszystkich ofiar pochodziło właśnie z ... przemysłowym i usługowym. Te dwa sektory stanowią aż 80% wszystkich ofiar we Włoszech. W Wielkiej Brytanii przemysł stanowi z kolei ponad 1/3 wszystkich celów ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012]()

Kaspersky Lab: szkodliwe programy III kw. 2012

... , tj. szkodliwymi programami, które kradną pieniądze z kont mobilnych ofiar poprzez wysyłanie wiadomości SMS na numery o podwyższonej opłacie. ... statystycznych dostarczonych przez różne komponenty ochrony przed szkodliwym oprogramowaniem. Wszystkie dane statystyczne uwzględnione w tym raporcie zostały uzyskane przy pomocy Kaspersky Security Network ...

-

![Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem? [© pixabay.com] Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem?]()

Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem?

... domeny, cyberprzestępcy starali się doprowadzić do oszustw związanych z płatnościami online, kraść informacje finansowe użytkowników, zbierać dane uwierzytelniające użytkowników lub infekować urządzenia ofiar złośliwym oprogramowaniem. Raport wskazuje, że większość sytuacji podszywania się pod markę Adidas jest związana z liniami produktów ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

... książka adresowa, logi rozmów telefonicznych i SMS-ów, a celem trojana Acallno są właśnie dane dotyczące SMS-ów. Acallno, którego celem jest szpiegowanie użytkownika określonego telefonu, ... się od nowa. Jedyna trudność polega na znalezieniu ofiar, które można zaatakować. Wybieranie ofiar na podstawie adresów MAC byłoby stosunkowo trudne, natomiast ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... , jak dokładne były nasze prognozy. Raport ten zawiera jakościowe oraz ilościowe dane dotyczące ewolucji szkodliwego oprogramowania oraz analizę głównych trendów, zarówno w ... użytkownicy stwierdzili, że najtańsze numery nie wzbudzą podejrzeń wśród ich ofiar. Cyberprzestępcy zdobyli pełną kontrolę nad mobilnymi urządzeniami, co pozwoliło im ukrywać ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... statystycznych dotyczących infekcji. Do 10 krajów, w których znajdowało się najwięcej ofiar zidentyfikowanych przez KSN, należała Rosja, Indie, Kazachstan, Kirgistan, Chiny, Korea ... w których użytkownicy są narażeni na największe ryzyko lokalnej infekcji Poniższe dane liczbowe ilustrują średni współczynnik infekcji wśród komputerów użytkowników w ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... odblokowującego”. Skala problemu okazała się tak duża, a liczba ofiar tak znaczna, że w całą sprawę zaangażowały się organy ... ofiar, takie jak na przykład elektroniczne systemy płatności lub terminale płatnicze. Co więcej, pod koniec roku zarejestrowano nowe incydenty dotyczące trojanów szyfrujących, podobnych do Gpcode’a. Trojany te szyfrują dane ...

-

![Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm? Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm?]()

Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm?

... zastępuje rozmowę kwalifikacyjną. Celem jest uzyskanie danych osobowych, takich jak dane bankowe, lub nakłonienie ofiar do wpłacenia zaliczki na sprzęt do pracy. O tym, ... wykorzystują. Kolejne oszustwo wykorzystywane na LinkedIn, aby zdobyć pieniądze swoich ofiar: rzekome inwestycje za pośrednictwem kryptowalut. Przestępcy mogą łatwo znaleźć osoby o ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... , że wiele komputerów w tych regionach jest zainfekowanych botami, które zbierają dane bankowe, rozsyłają fałszywe oprogramowanie antywirusowe i zakłócają ruch sieciowy: użytkownicy z tych regionów stanowili ponad 70 % ofiar ataków bota Sinowal, ponad 40 % ofiar ataków bota SpyEyes i około 67 % detekcji fałszywego oprogramowania antywirusowego ...

-

![Nowy szkodliwy program Gauss Nowy szkodliwy program Gauss]()

Nowy szkodliwy program Gauss

... liczba ofiar Gaussa szacowana jest na dziesiątki tysięcy. Liczba ta jest niższa w porównaniu ze Stuxnetem, ale stosunkowo wyższa niż w przypadku Flame’a oraz Duqu. Gauss kradnie szczegółowe informacje o zainfekowanych komputerach PC, łącznie z historią przeglądarki, ciasteczkami, hasłami oraz konfiguracjami systemu. Potrafi również kraść dane ...

-

![Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup [© Sikov - Fotolia.com] Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup]()

Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup

... ostatniego roku zwiększyło liczbę użytkowników aż o 1792%. Dla cyberprzestępców oznacza to więcej potencjalnych ofiar, których szantażowanie może przynieść wymierne wpływy z haraczy. Zdaniem ekspertów szantażyści najprawdopodobniej wykradli dane logowania użytkowników TeamViewer, a następnie załadowali na pulpity ich komputerów plik "surprise.exe ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów [© Ralf Geithe - Fotolia.com] Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów](https://s3.egospodarka.pl/grafika2/Microsoft-Exchange/Luki-w-Microsoft-Exchange-ofiara-atakow-padlo-ponad-5-tysiecy-serwerow-236431-150x100crop.jpg)

![7 oznak, że komputer został zhakowany. Jak się bronić? [© pixabay.com] 7 oznak, że komputer został zhakowany. Jak się bronić?](https://s3.egospodarka.pl/grafika2/zhakowany-komputer/7-oznak-ze-komputer-zostal-zhakowany-Jak-sie-bronic-247352-150x100crop.jpg)

![Powtarzające się ataki ransomware. Jakie są czynniki ryzyka? [© leowolfert - Fotolia.com] Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Powtarzajace-sie-ataki-ransomware-Jakie-sa-czynniki-ryzyka-252321-150x100crop.jpg)

![Tsunami DDoS dotyka wszystkie firmy [© ducdao - Fotolia.com] Tsunami DDoS dotyka wszystkie firmy](https://s3.egospodarka.pl/grafika2/DDoS/Tsunami-DDoS-dotyka-wszystkie-firmy-254777-150x100crop.jpg)

![TOP 10 zagrożeń na Androida [© neo tam z Pixabay] TOP 10 zagrożeń na Androida](https://s3.egospodarka.pl/grafika2/Android/TOP-10-zagrozen-na-Androida-258296-150x100crop.jpg)

![SIM SWAP. Na czym polega i jak się ochronić? [© Freepik] SIM SWAP. Na czym polega i jak się ochronić?](https://s3.egospodarka.pl/grafika2/SIM-swap/SIM-SWAP-Na-czym-polega-i-jak-sie-ochronic-261596-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Rekordowa fala ataków ransomware w I kwartale 2025 [© Freepik] Rekordowa fala ataków ransomware w I kwartale 2025](https://s3.egospodarka.pl/grafika2/ransomware/Rekordowa-fala-atakow-ransomware-w-I-kwartale-2025-266361-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2015-157446-150x100crop.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Na cyberataki naraża nas zbytnia pewność siebie [© ipopba - Fotolia.com] Na cyberataki naraża nas zbytnia pewność siebie](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Na-cyberataki-naraza-nas-zbytnia-pewnosc-siebie-203649-150x100crop.jpg)

![Na celowniku ransomware głównie przemysł i edukacja [© DD Images - Fotolia.com.jpg] Na celowniku ransomware głównie przemysł i edukacja](https://s3.egospodarka.pl/grafika2/cyberataki/Na-celowniku-ransomware-glownie-przemysl-i-edukacja-263064-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem? [© pixabay.com] Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem?](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Cyberprzestepczosc-zeruje-na-pandemii-Jakie-cyberataki-sa-zagrozeniem-236318-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup [© Sikov - Fotolia.com] Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup](https://s3.egospodarka.pl/grafika2/backup/Surprise-Maktub-Petya-3-powody-dla-ktorych-warto-zadbac-o-backup-173654-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

![Dziedziczenie kryptowalut - kluczowe aspekty techniczne i prawne [© Freepik] Dziedziczenie kryptowalut - kluczowe aspekty techniczne i prawne [© Freepik]](https://s3.egospodarka.pl/grafika2/kryptowaluty/Dziedziczenie-kryptowalut-kluczowe-aspekty-techniczne-i-prawne-266509-50x33crop.jpg) Dziedziczenie kryptowalut - kluczowe aspekty techniczne i prawne

Dziedziczenie kryptowalut - kluczowe aspekty techniczne i prawne

![Ewakuacja lotniska. Jak wygląda i co się dzieje z pasażerami? [© Freepik] Ewakuacja lotniska. Jak wygląda i co się dzieje z pasażerami?](https://s3.egospodarka.pl/grafika2/lotnisko/Ewakuacja-lotniska-Jak-wyglada-i-co-sie-dzieje-z-pasazerami-266714-150x100crop.jpg)

![300 tys. osób ma 1,4 mld zł długów wobec telekomów [© Lukas Gehrer z Pixabay] 300 tys. osób ma 1,4 mld zł długów wobec telekomów](https://s3.egospodarka.pl/grafika2/zadluzenie-Polakow/300-tys-osob-ma-1-4-mld-zl-dlugow-wobec-telekomow-266732-150x100crop.jpg)

![Ceny mieszkań w dzielnicach miast V 2025 [© Freepik] Ceny mieszkań w dzielnicach miast V 2025](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-w-dzielnicach-miast-V-2025-266712-150x100crop.jpg)

![Umowy deweloperskie w 2024 bez rekordu [© Freepik] Umowy deweloperskie w 2024 bez rekordu](https://s3.egospodarka.pl/grafika2/umowy-deweloperskie/Umowy-deweloperskie-w-2024-bez-rekordu-266717-150x100crop.jpg)

![Na ile mkw. mieszkania wystarcza średnia krajowa? [© Freepik] Na ile mkw. mieszkania wystarcza średnia krajowa?](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/Na-ile-mkw-mieszkania-wystarcza-srednia-krajowa-266713-150x100crop.jpg)