-

![Chroń swoją domenę internetową [© stoupa - Fotolia.com] Chroń swoją domenę internetową]()

Chroń swoją domenę internetową

... okazji zwrócić uwagę – czy wręcz dopytać rejestratora domen – czy posiada on stosowne zaświadczenie wydawane przez GIODO, które chroni i gwarantuje poufność danych osobowych właściciela domeny. Pamiętaj o przedłużeniu Domeny rejestrujemy na okres minimum jednego roku, nie ma zaś możliwości wykupienia adresu internetowego dożywotnio. Większość ...

-

![Bezpieczeństwo dzieci w Internecie: porozumienie Bezpieczeństwo dzieci w Internecie: porozumienie]()

Bezpieczeństwo dzieci w Internecie: porozumienie

... gronie Sygnatariuszy znajduje się obecnie 20 podmiotów: ArcaBit, ASTER, Fundacja Dzieci Niczyje, Fundacja Kidprotect.pl, Fundacja Orange, Generalny Inspektor Ochrony Danych Osobowych, Interia.pl, Krajowa Izba Gospodarcza Elektroniki i Telekomunikacji, NASK, Netia, P4 (Play), Polska Izba Informatyki i Telekomunikacji, Polskie Badania Internetu (PBI ...

-

![Bezpieczeństwo IT niedostateczne [© Scanrail - Fotolia.com] Bezpieczeństwo IT niedostateczne]()

Bezpieczeństwo IT niedostateczne

... . „Cyfrowe zanieczyszczenie jest wszędzie – dotyka zarówno naszego życia prywatnego jak i zawodowego. Ataki hakerów, wirusy, spam, kradzież tożsamości oraz danych osobowych mogą być bardzo uciążliwe, a czasami powodować straty finansowe użytkowników komputerów i telefonów komórkowych. Jak pokazuje badanie, wielu użytkowników Internetu doświadczyło ...

-

![Świąteczne e-zakupy bez pułapek [© stoupa - Fotolia.com] Świąteczne e-zakupy bez pułapek]()

Świąteczne e-zakupy bez pułapek

... odrobinę rozsądku. Podczas e-zakupów pamiętajmy o zasadach bezpieczeństwa, a na pewno uda nam się wybrać wyjątkowe prezenty gwiazdkowe bez narażania naszych pieniędzy i danych osobowych, radzą organizatorzy akcji.

-

![Kaspersky Lab: szkodliwe programy IV 2011 Kaspersky Lab: szkodliwe programy IV 2011]()

Kaspersky Lab: szkodliwe programy IV 2011

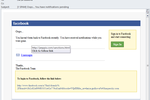

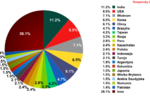

... Firma potwierdziła, że niezidentyfikowany haker znalazł się w posiadaniu wszelkiego rodzaju danych dotyczących użytkowników, łącznie z nazwiskiem, adresem e-mail, adresem pocztowym, datą ... jest około 75 milionów kont, dlatego incydent ten stanowi największy wyciek danych osobowych. Użytkownikom PSN zalecamy, aby bacznie obserwowali operacje na swoich ...

-

![Ewolucja spamu IV-VI 2011 Ewolucja spamu IV-VI 2011]()

Ewolucja spamu IV-VI 2011

... oprogramowania wysłanego do tego kraju stanowiły szkodniki, których celem jest kradzież danych finansowych użytkownika (trojany bankowe) lub wyłudzanie pieniędzy (pornblockery i fałszywe ... podanie loginu i hasła. Innym szkodnikiem z pierwszej 10 stworzonym w celu kradzieży danych finansowych użytkowników jest Trojan.HTML.Fraud.fc. Jego funkcjonalność ...

-

![Anonimowa rekrutacja do pracy? [© Scanrail - Fotolia.com] Anonimowa rekrutacja do pracy?]()

Anonimowa rekrutacja do pracy?

... wstępną selekcję. Oczywiście jednak, gdy już chcemy się z nim spotkać, to uzyskanie danych osobowych i kontaktu do niego jest konieczne. Na pierwszym etapie rekrutacji ... Coraz więcej pracodawców sprawdza też informacje o kandydacie w sieci. Jak wynika z danych serwisu Lifehacker, prawie 80% rekruterów wrzuca nazwisko kandydata do wyszukiwarki, by ...

-

![Spam w IV 2012 r. Spam w IV 2012 r.]()

Spam w IV 2012 r.

... Internetu często nawet nie podejrzewają, że ich aktywność komputerowa wiąże się z jakimkolwiek ryzykiem, nie mówiąc już o zagrożeniu ich danych osobowych czy pieniędzy, w przypadku otworzenia wiadomości spamowej”. W nadchodzących miesiącach spodziewamy się powrotu dobrze znanych wysyłek spamowych zawierających skandaliczne doniesienia na ...

-

![Seniorzy w Internecie a działania marketingowe [© nyul - Fotolia.com] Seniorzy w Internecie a działania marketingowe]()

Seniorzy w Internecie a działania marketingowe

... . Z drugiej strony warto wykorzystać technologiczne możliwości filtrowania komunikacji przez kryterium wieku – korzystanie z baz danych, zasobów portali wymagających logowania się i podawania podstawowych danych osobowych ułatwią precyzyjne dotarcie w postaci banera lub mailingu. Również większość portali społecznościowych pozwala na kierowanie ...

-

![Google i "prawo do bycia zapomnianym" na razie bez decyzji [© Sergej Khackimullin - Fotolia.com] Google i "prawo do bycia zapomnianym" na razie bez decyzji]()

Google i "prawo do bycia zapomnianym" na razie bez decyzji

... przez użytkownika dotyczące go dane oraz linki do stron z takimi danymi. Trybunał rozpatrywał tę kwestię w wyniku skargi hiszpańskiego urzędu ochrony danych osobowych, który zakwestionował wyświetlanie w wynikach wyszukiwania informacji o licytacji nieruchomości za niepłacone składki ubezpieczeniowe. Oczywiście kwestia "prawa do bycia zapomnianym ...

-

![E-administracja wymaga poprawy [© Andres Rodriguez - Fotolia.com] E-administracja wymaga poprawy]()

E-administracja wymaga poprawy

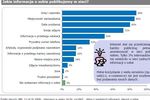

... , że tradycyjne metody komunikacji są bardziej efektywne (19% badanych). Co ciekawe, niewielka grupa badanych (11%) wykazała obawy związane z bezpieczeństwem danych osobowych. - Znaczenie cyfrowych kanałów komunikacji rośnie. Ma to związek ze znacznie niższymi kosztami, niż w przypadku kontaktu telefonicznego lub bezpośredniego. Władze państw ...

-

![Rekrutacja pracowników: czy referencje są potrzebne? [© contrastwerkstatt - Fotolia.com] Rekrutacja pracowników: czy referencje są potrzebne?]()

Rekrutacja pracowników: czy referencje są potrzebne?

... pracy.” Były pracodawca podczas przekazywania informacji o pracowniku musi zachować w tajemnicy fakty dotyczące życia prywatnego pracownika. „Nie może również udostępniać danych osobowych byłego pracownikach takich jak np. jego adres zamieszkania.” - dodaje prawnik. Nieco inaczej wygląda kwestia etyczna pozyskiwania referencji bez zgody kandydata ...

-

![Zagrożenia internetowe: McAfee o prognozach na 2015 rok [© WavebreakmediaMicro - Fotolia.com] Zagrożenia internetowe: McAfee o prognozach na 2015 rok]()

Zagrożenia internetowe: McAfee o prognozach na 2015 rok

... konsekwencje ataków w Internecie Rzeczy (IoT). Kwestia prywatności i poufności danych w centrum zainteresowania instytucji publicznych i firm. Próba ustalenia tego, czym jest właściwy i uprawniony dostęp do wciąż niespójnie definiowanych danych osobowych. Ransomware w chmurze. Technika atakowania ransomware w chmurze zostanie zastosowana ...

-

![Cyberprzestępcy znają nawet nasze plany wakacyjne Cyberprzestępcy znają nawet nasze plany wakacyjne]()

Cyberprzestępcy znają nawet nasze plany wakacyjne

... społecznościowych, którzy nie są świadomi cyberzagrożeń, grają w niebezpieczną grę i zapewniają nieznajomym łatwy dostęp do swoich danych osobowych oraz prywatnych informacji. Ponieważ profile na portalach społecznościowych zawierają mnóstwo danych – od dat urodzenia po adresy i plany wakacyjne – cyberprzestępca nie musi głęboko szukać, aby znaleźć ...

-

![Rejestracja REGON III 2016 [© Halfpoint - Fotolia.com] Rejestracja REGON III 2016]()

Rejestracja REGON III 2016

... zarejestrowano 68,7 tys. nowych podmiotów. Stabilizację liczby nowych rejestracji widać w danych o średniej 12-miesięcznej liczbie nowych rejestracji. W marcu wyniosła ona 23,9 tys ... to, ile spośród jednoosobowych działalności gospodarczych znika z rynku. Według danych z REGON-u, w marcu tego roku zostało wyrejestrowanych 22,8 tys. jednoosobowych ...

-

![QuadRooter: nowa groźna luka zagraża 900 milionom użytkowników Androida [© Maksim Kabakou - Fotolia.com] QuadRooter: nowa groźna luka zagraża 900 milionom użytkowników Androida]()

QuadRooter: nowa groźna luka zagraża 900 milionom użytkowników Androida

... nad urządzeniami i dać im dostęp do wrażliwych danych, zarówno osobowych, jak i firmowych. Problem wykryli badacze z firmy Check Point Software Technologies. Nowe ... zyskać pełną kontrolę nad urządzeniem, uzyskując przy tym nieograniczony dostęp do danych wrażliwych. Podatności mogą zapewnić również możliwość przejęcia haseł, śledzenie pozycji za ...

-

![Co łączy Amy Schumer z Justinem Bieberem? Co łączy Amy Schumer z Justinem Bieberem?]()

Co łączy Amy Schumer z Justinem Bieberem?

... elementu. Najlepszym rozwiązaniem jest całkowita rezygnacja z torrentów, szczególnie że istnieje bardzo dużo oficjalnych i autoryzowanych źródeł. Strzeż prywatności swoich danych osobowych. Cyberprzestępcy czyhają na dane osobowe. Jeśli na monitorze wyświetla się komunikat z prośbą o podanie informacji takich jak numer karty kredytowej ...

-

![Trend Micro: zagrożenia internetowe 2017 [© fongleon356 - Fotolia.com] Trend Micro: zagrożenia internetowe 2017]()

Trend Micro: zagrożenia internetowe 2017

... nowe wyzwania, które będą następstwem nowych metod i trików zastosowanych przez cyberprzestępczy półświatek już w tym roku. „Przewidujemy, że ogólne rozporządzenie o ochronie danych osobowych (RODO, ang. General Data Protection Regulation – GDPR) zmusi firmy w Europie i na całym świecie do wprowadzenia dużych zmian w zarządzaniu bezpieczeństwem ...

-

![Digital marketing: trendy 2016/2017 Digital marketing: trendy 2016/2017]()

Digital marketing: trendy 2016/2017

... bazodanową nie przyniosły efektów. Donald Trump zainwestował w telewizję, a nie – w analitykę digitalową Przed rynkiem stoi duże wyzwanie – Rozporządzenie o Ochronie Danych Osobowych (RODO) – prawo europejskie znacząco ograniczające możliwości targetowania reklam 2016 rok zdecydowanie należał do AI – wszyscy duzi gracze udostępniający serwery ...

-

![Sektor TMT 2017: sztuczna inteligencja, biometria i co jeszcze? [© georgejmclittle - Fotolia.com] Sektor TMT 2017: sztuczna inteligencja, biometria i co jeszcze?]()

Sektor TMT 2017: sztuczna inteligencja, biometria i co jeszcze?

... w Stanach Zjednoczonych do tego czasu będzie wyposażona jedna szósta aut osobowych i mniejszych ciężarówek. „Technologie AEB, które pozwalają pojazdowi zareagować na jakąkolwiek ... na obsługę informatyczną w modelu IT-as-a-Service (przeznaczone na centra danych, oprogramowanie i inne usługi) osiągną wartość niemal 550 miliardów dolarów, w porównaniu ...

-

![Nowoczesne biuro musi zapewniać dobrostan [© wavebreak3 - Fotolia.com] Nowoczesne biuro musi zapewniać dobrostan]()

Nowoczesne biuro musi zapewniać dobrostan

... . Dostęp do informacji o stanie zdrowia w czasie rzeczywistym jest bardzo przydatny, ale rodzi obawy związane z bezpieczeństwem i ochroną danych osobowych. Technologie, które umożliwiają firmom monitorowanie danych biometrycznych i zdrowotnych pracowników mogą być narażone na ataki hakerów. Wszystko zależy od tego, ile pracownicy będą skłonni ...

-

![Bezpieczeństwo IT: osoby trzecie kosztują najwięcej [© RVNW - Fotolia.com] Bezpieczeństwo IT: osoby trzecie kosztują najwięcej]()

Bezpieczeństwo IT: osoby trzecie kosztują najwięcej

... danych lub infrastruktury, słabe punkty jednej z nich mogą mieć wpływ na drugą. Problem ten zyskuje coraz większe znaczenie, ponieważ rządy na całym świecie wprowadzają nowe ustawy, które wymagają od organizacji, aby dostarczały informacje dotyczące sposobu współdzielenia i ochrony danych osobowych ... Rozporządzenie o Ochronie Danych (RODO/GDPR) wejdą ...

-

![Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach? [© vchalup - Fotolia.com] Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach?]()

Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach?

... swojego podwładnego. W efekcie tego, rozpowszechnianie informacji dotyczących wysokości pensji może zostać zakwalifikowane jako naruszenie jego dóbr osobistych (a także danych osobowych) i wiązać się z odpowiedzialnością odszkodowawczą. Pracodawca nie może przekazywać również informacji o zarobkach pracownika nie tylko innym osobom zatrudnionym ...

-

![Listki CSR Polityki: triumfowało 66 firm, zobacz które Listki CSR Polityki: triumfowało 66 firm, zobacz które]()

Listki CSR Polityki: triumfowało 66 firm, zobacz które

... związanych z nowymi regulacjami prawnymi. Nowelizacja ustawy o rachunkowości i raportowaniu danych pozafinansowych, efektywności energetycznej, gospodarce o obiegu zamkniętym, gospodarowaniu zasobami wodnymi, jawności życia publicznego, czy ochrony danych osobowych spowodowały zwiększoną aktywność przedsiębiorstw we wdrażaniu i ulepszaniu rozwiązań ...

-

![Europa: wydarzenia tygodnia 24/2018 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 24/2018]()

Europa: wydarzenia tygodnia 24/2018

... unijne przepisy mają wpłynąć na zwiększenie ochrony naszych danych osobowych. Spełniając wymagania zawarte w obowiązujących przepisach firmy musiały wprowadzić szereg rozwiązań i nowych procesów, które mają uchronić przed jakimkolwiek wyciekiem, czy niewłaściwym rozporządzeniem przechowywanych danych. Jest jednak druga strona medalu: kto na tym ...

-

![Uwaga na fałszywe karty podarunkowe Uwaga na fałszywe karty podarunkowe]()

Uwaga na fałszywe karty podarunkowe

... – pieniądze otrzymują za działania wykonywane przez użytkowników na stronach internetowych partnerów zewnętrznych, którzy również czerpią z tego korzyści w postaci dostępu do danych osobowych, które mogą zostać wykorzystane do prywatnych celów. Oszustwa tego typu są coraz popularniejsze na całym świecie. W Polsce cyberprzestępcy oferują m.in ...

-

![Płatności mobilne na celowniku hakerów Płatności mobilne na celowniku hakerów]()

Płatności mobilne na celowniku hakerów

... i otwiera drogę do oszustw finansowych, gdyż cyberprzestępcy są coraz bardziej wyspecjalizowani i potrafią omijać systemy wykrywania nadużyć. Jednocześnie kwestie bezpieczeństwa danych osobowych klienci zostawiają w gestii banków i instytucji finansowych, ufając ich systemom ochrony transakcji mobilnych. W wyniku ataków banki mogą więc stracić nie ...

-

![Nadchodzi hakowanie mózgu? Nadchodzi hakowanie mózgu?]()

Nadchodzi hakowanie mózgu?

... tą samą infrastrukturą. Efektem takiej manipulacji może być zmiana ustawień, która spowoduje ból, paraliż, czy też kradzież prywatnych i poufnych danych osobowych. Ograniczenia projektowe związane z pierwszeństwem bezpieczeństwa pacjentów nad bezpieczeństwem sprzętu. Na przykład implant medyczny musi znajdować się pod kontrolą lekarzy w sytuacjach ...

-

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych]()

Ranking chwilówek i pożyczek pozabankowych

... ostrożnie należy podchodzić do firm pożyczkowych nie podających informacji o sobie, danych o prawach pożyczkobiorców, nie realizujących obowiązków informacyjnych. Unikajmy również firm wymagających na wstępie podania zbyt dużej ilości danych osobowych, w tym szczególnie tych dotyczących dokumentów – numerów dowodu osobistego czy paszportu ...

-

![Spam i phishing w 2018 r. [© thodonal - Fotolia.com] Spam i phishing w 2018 r.]()

Spam i phishing w 2018 r.

... nią niczego nieświadome ofiary i podstępem skłonić je do udostępnienia takich danych osobowych jak np. hasła kont bankowych, numery kart płatniczych czy ... innego dostawcy usług płatniczych, jeśli myślisz, że mogło zostać naruszone bezpieczeństwo danych dotyczących kart płatniczych. Zawsze używaj bezpiecznego połączenia, szczególnie gdy odwiedzasz ...

-

![W outsourcingu liczą się nie tylko oszczędności [© MK-Photo - Fotolia.com] W outsourcingu liczą się nie tylko oszczędności]()

W outsourcingu liczą się nie tylko oszczędności

... na sprawdzonych dostawców, aby mieć gwarancję, że bezpieczeństwo danych będzie zapewnione na najwyższym poziomie. Bezpieczeństwo jest w szczególności istotne dla firm z branży finansowej i ubezpieczeniowej. Takie podmioty mają najbardziej rygorystyczne procedury związane z ochroną danych osobowych, do których w pełni się dostosowujemy, przejmując ...

Tematy: outsourcing, usługi outsourcingowe -

![Bezpieczeństwo cybernetyczne - prognozy na 2020 r. [© Artur Marciniec - Fotolia.com] Bezpieczeństwo cybernetyczne - prognozy na 2020 r.]()

Bezpieczeństwo cybernetyczne - prognozy na 2020 r.

... e-mail - podczas gdy poczta e-mail pozostaje wektorem nr 1, cyberprzestępcy wykorzystują również wiele innych wektorów ataków, aby nakłonić ofiary do przekazania danych osobowych, danych logowania lub nawet wysyłania pieniędzy. Coraz częściej phishing polega na atakach SMS-owych na telefony komórkowe lub komunikatory w mediach społecznościowych ...

-

![Jak chronić sklep internetowy i jego klientów? [© Florian - Fotolia.com] Jak chronić sklep internetowy i jego klientów?]()

Jak chronić sklep internetowy i jego klientów?

... do weryfikacji wieloskładnikowego uwierzytelniania. Uzupełnienie protokołów TLS/SSL szyfrowaniem warstwy aplikacji pozwoli zachować poufność na poziomie przeglądarki. Ochronę danych osobowych i finansowych klienta podczas procesu finalizowania transakcji (check-out) wspierają tokeny i szyfrowanie w aplikacji. Inwentaryzując swoje aplikacje sieciowe ...

-

![BIK: seniorzy najbardziej narażeni na kradzież tożsamości [© Teodor Lazarev - Fotolia.com] BIK: seniorzy najbardziej narażeni na kradzież tożsamości]()

BIK: seniorzy najbardziej narażeni na kradzież tożsamości

... złodzieje danych są statystyki Systemu Dokumenty Zastrzeżone. W ostatnim kwartale 2019 r. odnotowano 1 231 prób wyłudzeń kredytów, które podejmowane były 13 razy dziennie. Tym bardziej istotna wydaje się wiedza na temat dostępnych narzędzi ochrony, a jednocześnie aktywność we wdrażaniu nawyków zapewniających bezpieczeństwo własnych danych osobowych ...

-

![Usługi telekomunikacyjne: nowe przepisy wymagają zmiany umów [© andongob - Fotolia.com] Usługi telekomunikacyjne: nowe przepisy wymagają zmiany umów]()

Usługi telekomunikacyjne: nowe przepisy wymagają zmiany umów

... regulacja także znalazła się w nowych przepisach, przetwarzaniu danych osobowych, sposobów inicjowania procedur pozasądowego rozstrzygania sporów, w tym transgranicznych, ograniczeniach w kierowaniu połączeń na numery alarmowe, prawie decydowania o umieszczeniu danych w spisie abonentów. Ponadto informacje przedumowne mają zawierać wszystkie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Chroń swoją domenę internetową [© stoupa - Fotolia.com] Chroń swoją domenę internetową](https://s3.egospodarka.pl/grafika/domena/Chron-swoja-domene-internetowa-MBuPgy.jpg)

![Bezpieczeństwo IT niedostateczne [© Scanrail - Fotolia.com] Bezpieczeństwo IT niedostateczne](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-niedostateczne-apURW9.jpg)

![Świąteczne e-zakupy bez pułapek [© stoupa - Fotolia.com] Świąteczne e-zakupy bez pułapek](https://s3.egospodarka.pl/grafika/porady-dla-konsumentow/Swiateczne-e-zakupy-bez-pulapek-MBuPgy.jpg)

![Anonimowa rekrutacja do pracy? [© Scanrail - Fotolia.com] Anonimowa rekrutacja do pracy?](https://s3.egospodarka.pl/grafika/rynek-pracy/Anonimowa-rekrutacja-do-pracy-apURW9.jpg)

![Seniorzy w Internecie a działania marketingowe [© nyul - Fotolia.com] Seniorzy w Internecie a działania marketingowe](https://s3.egospodarka.pl/grafika2/internet-dla-seniorow/Seniorzy-w-Internecie-a-dzialania-marketingowe-102039-150x100crop.jpg)

![Google i "prawo do bycia zapomnianym" na razie bez decyzji [© Sergej Khackimullin - Fotolia.com] Google i "prawo do bycia zapomnianym" na razie bez decyzji](https://s3.egospodarka.pl/grafika2/Google/Google-i-prawo-do-bycia-zapomnianym-na-razie-bez-decyzji-113751-150x100crop.jpg)

![E-administracja wymaga poprawy [© Andres Rodriguez - Fotolia.com] E-administracja wymaga poprawy](https://s3.egospodarka.pl/grafika2/e-administracja/E-administracja-wymaga-poprawy-118623-150x100crop.jpg)

![Rekrutacja pracowników: czy referencje są potrzebne? [© contrastwerkstatt - Fotolia.com] Rekrutacja pracowników: czy referencje są potrzebne?](https://s3.egospodarka.pl/grafika2/rekrutacja-pracownikow/Rekrutacja-pracownikow-czy-referencje-sa-potrzebne-126183-150x100crop.jpg)

![Zagrożenia internetowe: McAfee o prognozach na 2015 rok [© WavebreakmediaMicro - Fotolia.com] Zagrożenia internetowe: McAfee o prognozach na 2015 rok](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Zagrozenia-internetowe-McAfee-o-prognozach-na-2015-rok-148532-150x100crop.jpg)

![Rejestracja REGON III 2016 [© Halfpoint - Fotolia.com] Rejestracja REGON III 2016](https://s3.egospodarka.pl/grafika2/REGON/Rejestracja-REGON-III-2016-174286-150x100crop.jpg)

![QuadRooter: nowa groźna luka zagraża 900 milionom użytkowników Androida [© Maksim Kabakou - Fotolia.com] QuadRooter: nowa groźna luka zagraża 900 milionom użytkowników Androida](https://s3.egospodarka.pl/grafika2/Android/QuadRooter-nowa-grozna-luka-zagraza-900-milionom-uzytkownikow-Androida-179655-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe 2017 [© fongleon356 - Fotolia.com] Trend Micro: zagrożenia internetowe 2017](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2017-185908-150x100crop.jpg)

![Sektor TMT 2017: sztuczna inteligencja, biometria i co jeszcze? [© georgejmclittle - Fotolia.com] Sektor TMT 2017: sztuczna inteligencja, biometria i co jeszcze?](https://s3.egospodarka.pl/grafika2/rok-2017/Sektor-TMT-2017-sztuczna-inteligencja-biometria-i-co-jeszcze-187005-150x100crop.jpg)

![Nowoczesne biuro musi zapewniać dobrostan [© wavebreak3 - Fotolia.com] Nowoczesne biuro musi zapewniać dobrostan](https://s3.egospodarka.pl/grafika2/powierzchnie-biurowe/Nowoczesne-biuro-musi-zapewniac-dobrostan-195210-150x100crop.jpg)

![Bezpieczeństwo IT: osoby trzecie kosztują najwięcej [© RVNW - Fotolia.com] Bezpieczeństwo IT: osoby trzecie kosztują najwięcej](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Bezpieczenstwo-IT-osoby-trzecie-kosztuja-najwiecej-197212-150x100crop.jpg)

![Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach? [© vchalup - Fotolia.com] Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach?](https://s3.egospodarka.pl/grafika2/wynagrodzenia-pracownikow/Tajemnica-wynagrodzenia-Czy-rozmawiamy-o-zarobkach-199717-150x100crop.jpg)

![Europa: wydarzenia tygodnia 24/2018 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 24/2018](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-24-2018-sNRO59.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Spam i phishing w 2018 r. [© thodonal - Fotolia.com] Spam i phishing w 2018 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-w-2018-r-216332-150x100crop.jpg)

![W outsourcingu liczą się nie tylko oszczędności [© MK-Photo - Fotolia.com] W outsourcingu liczą się nie tylko oszczędności](https://s3.egospodarka.pl/grafika2/outsourcing/W-outsourcingu-licza-sie-nie-tylko-oszczednosci-223224-150x100crop.jpg)

![Bezpieczeństwo cybernetyczne - prognozy na 2020 r. [© Artur Marciniec - Fotolia.com] Bezpieczeństwo cybernetyczne - prognozy na 2020 r.](https://s3.egospodarka.pl/grafika2/cyberataki/Bezpieczenstwo-cybernetyczne-prognozy-na-2020-r-224071-150x100crop.jpg)

![Jak chronić sklep internetowy i jego klientów? [© Florian - Fotolia.com] Jak chronić sklep internetowy i jego klientów?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Jak-chronic-sklep-internetowy-i-jego-klientow-225095-150x100crop.jpg)

![BIK: seniorzy najbardziej narażeni na kradzież tożsamości [© Teodor Lazarev - Fotolia.com] BIK: seniorzy najbardziej narażeni na kradzież tożsamości](https://s3.egospodarka.pl/grafika2/kradziez-tozsamosci/BIK-seniorzy-najbardziej-narazeni-na-kradziez-tozsamosci-226390-150x100crop.jpg)

![Usługi telekomunikacyjne: nowe przepisy wymagają zmiany umów [© andongob - Fotolia.com] Usługi telekomunikacyjne: nowe przepisy wymagają zmiany umów](https://s3.egospodarka.pl/grafika2/sieci-telekomunikacyjne/Uslugi-telekomunikacyjne-nowe-przepisy-wymagaja-zmiany-umow-231616-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)