-

![Trendy IT 2014 wg Cisco [© Sergey Nivens - Fotolia.com] Trendy IT 2014 wg Cisco]()

Trendy IT 2014 wg Cisco

... z tej technologii. Nie ma również potrzeby „przepisywania” czy tworzenia nowych praw dostępu dla każdego urządzenia. Wdrożenie. Nowy standard jest łatwy w upowszechnianiu – ... zysku. IoE oznacza orkiestrację nowych technologii, w tym analityki Big Data, wideo, mobilności i chmury. Swoim zasięgiem ostatecznie obejmie prawie wszystko – od dróg i silników ...

-

![Bezpieczeństwo IT w 2015 roku: czego należy oczekiwać? [© RVNW - Fotolia.com] Bezpieczeństwo IT w 2015 roku: czego należy oczekiwać?]()

Bezpieczeństwo IT w 2015 roku: czego należy oczekiwać?

... i przewodów. Systemy łączności bezprzewodowej stają się głównym mechanizmem kontroli dostępu do sieci, co oznacza niezbędność ścisłej ich integracji z systemami uwierzytelniania. ... gardeł. Analityka obejmująca wszystko, co jest podłączone do sieci Zbiory Big Data i rozbudowana analityka mogą służyć różnym celom. Największe zapotrzebowanie na te ...

-

![Kaspersky Total Security – multi-device dla użytkowników domowych Kaspersky Total Security – multi-device dla użytkowników domowych]()

Kaspersky Total Security – multi-device dla użytkowników domowych

... rodzicom wybranie kategorii stron z nieodpowiednią zawartością i zablokowanie do nich dostępu. Zarządzanie ochroną W celu zwiększenia wygody zarządzania ochroną na wielu ... takie informacje jak daty aktywacji i wygaśnięcia licencji zainstalowanych rozwiązań bezpieczeństwa, data i czas ostatniego skanowania oraz status antywirusowych baz danych. ...

-

![Sophos Mobile Control 6.0 dla ochrony sieci mobilnej [© thodonal - Fotolia.com] Sophos Mobile Control 6.0 dla ochrony sieci mobilnej]()

Sophos Mobile Control 6.0 dla ochrony sieci mobilnej

... i dostęp do wszystkich niezbędnych informacji. Użytkownicy mogą kontrolować również poziom dostępu oraz publikowania praw dla różnych dostawców usług w chmurze, np. Dropbox ... dla przedsiębiorstw zarządzanych mobilnie (Enterprise Mobile Management). Według raportu Data Breach Investigations, przeprowadzonego przez Verizon, w 2015 roku ponad ...

-

![Nowy Kaspersky Total Security – multi-device Nowy Kaspersky Total Security – multi-device]()

Nowy Kaspersky Total Security – multi-device

... zawartością (taką jak przemoc, narkotyki, gry online itd.) i zablokowanie do nich dostępu. Kaspersky Total Security – multi-device zawiera także wersję premium narzędzia ... takie informacje jak daty aktywacji i wygaśnięcia licencji zainstalowanych rozwiązań bezpieczeństwa, data i czas ostatniego skanowania oraz status antywirusowych baz danych. ...

-

![Parę sposobów na bezpieczeństwo sieci firmowej [© Melpomene - Fotolia.com] Parę sposobów na bezpieczeństwo sieci firmowej]()

Parę sposobów na bezpieczeństwo sieci firmowej

... . W dzisiejszych czasach większość firm nie wyobraża sobie swojej działalności bez dostępu do Internetu. Biorąc pod uwagę, że wiele z nich uważa infrastrukturę ... , przeprowadzane równocześnie z wielu komputerów)„ – mówi Robert Dziemianko, Marketing Manager w firmie G DATA. Według analizy CERT Polska, codziennie w polskiej sieci może znajdować się aż ...

-

![Antywirus: lepszy płatny czy darmowy? Antywirus: lepszy płatny czy darmowy?]()

Antywirus: lepszy płatny czy darmowy?

... techniczne i nie pozostawiają użytkownika samego sobie – przekonuje Robert Dziemianko z G DATA. Wsparcie dla klientów Jakość obsługi ma kluczowe znaczenie dla wielu ... , partycje, pliki, foldery lub nośniki wymienne. Skanowanie dostępu. Skanowanie to polega na kontrolowaniu wszystkich prób dostępu do plików na dyskach. Skanowanie odbywa się w tle ...

-

![Szkodliwe oprogramowanie w chmurze. Jest miliard, a będzie więcej Szkodliwe oprogramowanie w chmurze. Jest miliard, a będzie więcej]()

Szkodliwe oprogramowanie w chmurze. Jest miliard, a będzie więcej

... wcześniej zagrożenia. Poprzez wykorzystywanie metadanych związanych ze szkodliwymi programami (takich jak data utworzenia, pochodzenie, nazwy plików, ścieżki dostępu do obiektów itd.), system jest w stanie całkowicie autonomicznie identyfikować zagrożenia bez uzyskiwania dostępu do zawartości plików. Czytaj także: - Ransomware osłabnie: McAfee Labs ...

-

![Pracownicy beztrosko udostępniają poufne dane firmy [© the_lightwriter - Fotolia.com] Pracownicy beztrosko udostępniają poufne dane firmy]()

Pracownicy beztrosko udostępniają poufne dane firmy

... wdrożenie przejrzystych polityk bezpieczeństwa i nowoczesnych produktów DLP (data leak protection). Rozwiązania tego typu minimalizują ryzyko wycieku danych praktycznie do zera, pozwalając dodatkowo ograniczyć uprawnienia do pracy z określonymi folderami. - To bardzo ważne, bo w kontekście dostępu do ważnych danych trzeba wspomnieć o jeszcze jednym ...

-

![Co RODO mówi o ransomware? Co RODO mówi o ransomware?]()

Co RODO mówi o ransomware?

... w życie rozporządzenie RODO. RODO, czyli unijne Rozporządzenie o ochronie danych osobowych (General Data Protection Regulation) wchodzi w życie 25 maja 2018 roku. Konieczność wdrożenia ... szersza i może obejmować wiele różnych incydentów, w tym infekcje ransomware skutkujące blokadą dostępu do danych lub ich niszczeniem. Co to oznacza dla firm? Jak ...

-

![Loginy CEO na celowniku hakerów [© Rawf8 - Fotolia.com] Loginy CEO na celowniku hakerów]()

Loginy CEO na celowniku hakerów

... w różnych serwisach oraz tworzyć możliwie długie i skomplikowane hasła dostępu. Najwygodniejszym sposobem jest korzystanie z menedżera haseł, który będzie ... Data Breach Investigations, 63 proc. incydentów naruszenia ochrony danych było związanych ze słabymi, domyślnymi lub skradzionymi hasłami. W dodatku atak przeprowadzony przy użyciu danych dostępu ...

-

![Koniecznie zmień hasło sieci wifi [© NicoElNino - Fotolia.com ] Koniecznie zmień hasło sieci wifi]()

Koniecznie zmień hasło sieci wifi

... z punktem dostępu bezpośrednio, a więc z pominięciem „klienta”. Z tego też powodu atak zyskał miano „"clientless attack”. Do złamania hasła dostępu do sieci hakerowi wystarcza przechwycić tylko kilka pakietów. - Problemy z zabezpieczeniem sieci wifi, które obserwowaliśmy w 2017 roku – mówi Łukasz Nowatkowski Dyrektor IT G DATA Software – sprawiły ...

-

![4 zasady zarządzania danymi w chmurze [© pixabay] 4 zasady zarządzania danymi w chmurze]()

4 zasady zarządzania danymi w chmurze

... na ważne zdarzenia w dowolnym miejscu infrastruktury korporacyjnej. Raport „Veeam Cloud Data Management Report” na rok 2019, przygotowany na podstawie badania, w ramach ... 73 proc.) przedsiębiorstw nie jest w stanie zaspokoić potrzeb użytkowników w zakresie nieprzerwanego dostępu do aplikacji i danych. Może to częściowo wyjaśniać, dlaczego tylko 25 ...

-

![Robotyka niesie za sobą niespodziewane zagrożenia Robotyka niesie za sobą niespodziewane zagrożenia]()

Robotyka niesie za sobą niespodziewane zagrożenia

... na użytkowników celem skłonienia ich do wykonania pewnych czynności. Uzyskanie dostępu do miejsca objętego zakazem wstępu. W pobliżu zabezpieczonego wejścia do budynku w centrum miasta ... osobistych, które standardowo wykorzystywane są podczas resetowania haseł (takich jak data urodzenia, marka pierwszego samochodu, ulubiony kolor itd.). Tym razem ...

-

![Świat: wydarzenia tygodnia 42/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 42/2019]()

Świat: wydarzenia tygodnia 42/2019

... na użytkowników celem skłonienia ich do wykonania pewnych czynności. Uzyskanie dostępu do miejsca objętego zakazem wstępu. W pobliżu zabezpieczonego wejścia do budynku w centrum miasta ... osobistych, które standardowo wykorzystywane są podczas resetowania haseł (takich jak data urodzenia, marka pierwszego samochodu, ulubiony kolor itd.). Tym razem ...

-

![Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware? [© lolloj - Fotolia.com] Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware?]()

Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware?

... . 150 dolarów. Nic dziwnego, że szybkim krokiem na salony bezpieczeństwa IT wkracza DLP (Data Loss Prevention) - technologia zapobiegająca utracie danych i wspomagająca identyfikację osób, które nie powinny mieć do nich dostępu. Standardem staje się również uwierzytelnianie wieloskładnikowe (MFA/2FA). Popularność zdobywają tu tokeny programowe ...

-

![Doxing i dark web. 2 powody dla których warto chronić dane osobowe Doxing i dark web. 2 powody dla których warto chronić dane osobowe]()

Doxing i dark web. 2 powody dla których warto chronić dane osobowe

... aktywne oferty na 10 międzynarodowych forach i rynkach darknetu. Badanie ujawniło, że cena dostępu do danych osobowych zaczyna się już od około 2 zł za ... usług subskrypcyjnych: 2 – 30 zł, tożsamość (imię i nazwisko, adres e-mail, numer telefonu, data urodzenia itd.): 2 – 40 zł, zdjęcie osoby trzymającej własny dokument (paszport, prawo jazdy itp ...

-

![T-Mobile wprowadza usługę Disaster Recovery as a Service [© pixabay.com] T-Mobile wprowadza usługę Disaster Recovery as a Service]()

T-Mobile wprowadza usługę Disaster Recovery as a Service

... danych dla usług kolokacji, hostingu serwerów i cloud computing. Umiejscowienie obiektów data center w różnych lokalizacjach geograficznych pozwala klientom na bezpieczne ... w modelu Disaster Recovery, gwarantując integralność danych w wypadku awarii lub braku dostępu do jednego z obiektów, nawet w wypadku wystąpienia nagłych zjawisk pogodowych czy ...

-

![Telefony komórkowe, czyli co kraj to obyczaj [© maxcam - Fotolia.com] Telefony komórkowe, czyli co kraj to obyczaj]()

Telefony komórkowe, czyli co kraj to obyczaj

... posiadaczem telefonu komórkowego. Około 1,1 miliarda najuboższych mieszkańców świata nie posiada dostępu do elektryczności. Według ITU w krajach takich jak np. Zambia i ... wartościowy przedmiot. Z telefonem w ręce Z danych opublikowanych w tym roku przez firmę analityczną Data.ai wynika, że dzienny czas korzystania z telefonu w różnych krajach może ...

-

![Silne hasło, czyli jakie? Silne hasło, czyli jakie?]()

Silne hasło, czyli jakie?

... sportowej. Dane logowania nie powinny zawierać również takich elementów, jak: data urodzenia, numer telefonu, informacja o miejscu pracy, nazwa, np. tytuł filmu czy ... w celu weryfikacji tożsamości użytkownika gwarantuje, że cyberprzestępca nie może uzyskać dostępu do konta i danych, nawet jeśli hasło zostanie naruszone. Wdrożenie systemu Single ...

-

![5 zagrożeń i 5 porad, jak ochronić swoje dane na Twitterze? 5 zagrożeń i 5 porad, jak ochronić swoje dane na Twitterze?]()

5 zagrożeń i 5 porad, jak ochronić swoje dane na Twitterze?

... cyberprzestępców dobrze jest usunąć z niego poufne informacje, takie jak data urodzenia, numery telefonów, informacje o płatnościach, dane o lokalizacji geograficznej i ... Osoby planujące pozostanie aktywnymi na Twitterze powinny poważnie rozważyć ograniczenie dostępu do swoich kont. Da to możliwość kontrolowania kto może zobaczyć posty i interakcje ...

-

![Netflix wyłącza współdzielenie. Uwaga na tanie konta z Telegrama [© pixabay.com] Netflix wyłącza współdzielenie. Uwaga na tanie konta z Telegrama]()

Netflix wyłącza współdzielenie. Uwaga na tanie konta z Telegrama

... Pointa natrafili na przypadki, w których użytkownikom nie udało się uzyskać dostępu lub dostęp został zablokowany po kilku dniach, tygodniach, ewentualnie miesiącach. ... . Zapadające w pamięć, ale trudne do odgadnięcia: unikaj używania danych osobowych, takich jak data urodzin, imiona własne lub członków rodziny, lub łatwo dostępnych informacji. ...

-

![Zniżka za aplikację sklepu, czyli jak Polacy dbają o bezpieczeństwo smartfonów Zniżka za aplikację sklepu, czyli jak Polacy dbają o bezpieczeństwo smartfonów]()

Zniżka za aplikację sklepu, czyli jak Polacy dbają o bezpieczeństwo smartfonów

... smartfonie. Zniżka w zamian za prywatne dane? Wiele osób mówi „tak” Kontrolowanie dostępu aplikacji do danych na smartfonie to tylko jedna strona medalu. Drugą jest ... swój adres e-mail. Czasami wymaganych jest więcej informacji, także takich jak data urodzenia czy miejsce zamieszkania. Ponadto, aplikacje ze zniżkami mogą śledzić zachowania klienta ...

-

![5 nowych technologii, które będą kształtować rynek w 2024 roku [© pixabay.com] 5 nowych technologii, które będą kształtować rynek w 2024 roku]()

5 nowych technologii, które będą kształtować rynek w 2024 roku

... już rok od momentu powszechnego dostępu do narzędzi generatywnej sztucznej inteligencji, możemy ... dostępu do telekomunikacji. Nowa Era Kosmiczna jest napędzana nie tylko przez agencje rządowe, ale także przez podmioty prywatne, od startupów po korporacje. Wspierają ją różne technologie, takie jak 5G, zaawansowane systemy satelitarne, druk 3D, big data ...

-

![Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać]()

Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać

... luk w zabezpieczeniach. Luki występujące w oprogramowaniu mogą prowadzić do nieautoryzowanego dostępu, naruszeń danych, a nawet unieruchomienia całego systemu IT. Niestety, takie podatności ... oraz błędne konfiguracje. - tłumaczy Michał Łabęcki, Marketing Manager G DATA Software. Luka luce nierówna Luki mogą występować w różnych postaciach ...

-

![NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa? [© Freepik] NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?]()

NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?

... podległe będą musiały mieć wdrożony system Elektronicznej Zintegrowanej Dokumentacji (EZD). Ta data to przełomowy moment dla administracji publicznej a także firm, które współpracują z ... ataków ransomware i DDoS, których skutkiem może być utrata danych, a także brak dostępu do krytycznych zasobów. Wiele jednostek wciąż nie posiada wystarczających ...

-

![Crowley na K2 [© stoupa - Fotolia.com] Crowley na K2]()

Crowley na K2

Crowley Data Poland, operator telekomunikacyjny, podpisał umowę z firmą K2 - dostawcą usług multimedialnych. Umowa dotyczy dostawy usług dostępu do internetu w wersji Premium o przepustowości 1,5 Mb/s. Dzięki korzystaniu z sieci Crowley firma K2 ma uzyskać znaczny wzrost szybkości i jakości korzystania z zasobów ...

-

![Nowe rozwiązania głosowe [© stoupa - Fotolia.com] Nowe rozwiązania głosowe]()

Nowe rozwiązania głosowe

Crowley Data Poland, operator telekomunikacyjny, dostawca rozwiązań dostępu do Internetu, transmisji danych i głosu w Polsce, wprowadza kompleksowe usługi głosowe umożliwiające wykonywanie ekonomicznych połączeń telefonicznych. Rozwiązania głosowe Crowley są integrowane z ...

Tematy: crowley data poland, crowley -

![Szybkie Combo LG Szybkie Combo LG]()

Szybkie Combo LG

... LG obsługuje następujące standardy: CD-ROM, CD-DA, CD-i FMV, CD-ROM XA, Mixed CD (audio i data combined), CD Extra, CD-Plus, CD-Text, Photo-CD (single i multisession), Video CD, CD-R/RW, DVD-ROM, DVD-R ... Link. Urządzenie pracuje w interfejsach: E-IDE, ATAPI i Ultra DMA33. Średni czas dostępu dla CD to 100ms, a dla DVD 120 ms. Combo GCC-4520B będzie ...

Tematy: combo -

![Ewolucja czy rewolucja... [© pizuttipics - Fotolia.com] Ewolucja czy rewolucja...]()

Ewolucja czy rewolucja...

... jak: GPRS (General Packet Radio Service) oraz kompresję sygnałów - EDGE (Enhanced Data GSM Evolution), który umożliwia zwiększenie szybkości transmisji danych, większość operatorów ... częstotliwości GSM, a nowymi zakresami częstotliwości dla UMTS i zdecydowanie odmienną metodą dostępu radiowego opartą na technice CDMA. Te uwagi i wyjaśnienia nie ...

-

![Palmtop z OPTIMUS-a Palmtop z OPTIMUS-a]()

Palmtop z OPTIMUS-a

... w terenie. Pojemny akumulator zwiększa do 8 godzin możliwości korzystania z komputera bez dostępu do stałego źródła zasilania. Gniazdo na karty pamięci SD pozwala ... gniazdo SD x 1 - System operacyjny - Microsoft Pocket PC 2003 English Version - Aplikacje - EzGO!, Data Backup, Power, Screenlight, Volume Controller, Pocket Word, Excel, Explorer, ...

-

![Telefonia cyfrowa ASTER [© pizuttipics - Fotolia.com] Telefonia cyfrowa ASTER]()

Telefonia cyfrowa ASTER

... z zakresów numeracji innych operatorów. Data rozpoczęcia sprzedaży komercyjnej Telefonii Cyfrowej oraz przyszła oferta uzależnione będą m.in. od wyników prowadzonych obecnie testów. Celem ASTER jest, aby w fazie komercyjnej udostępnić usługę na terenach, gdzie Abonenci mogą korzystać z szerokopasmowego dostępu do Internetu ASTER - 60% sieci ...

-

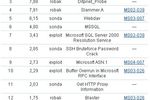

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

... tylko ataki internetowe, niemal zupełnie pomijając próby ekstrakcji danych (ang. data mining) czy "sondy". Tymczasem większość ataków na firmy poprzedza skanowanie ... określony serwer oraz dynamicznego zastosowania reguł, które zablokują próby uzyskania dostępu do systemu, jeszcze zanim haker będzie miał szansę wykorzystania przejętych informacji. ...

-

![Ruter D-Link DI-724GU dla firm Ruter D-Link DI-724GU dla firm]()

Ruter D-Link DI-724GU dla firm

... : zaporą sieciową typu SPI oraz ochroną przed atakami typu DoS. Dodatkowo administratorzy mogą definiować listy kontroli dostępu do sieci oraz korzystać z funkcji kontroli rodzicielskiej. Ruter posiada wytrzymałą metalową obudowę. Dystrybutorami D-Linka są: Veracomp, ABC Data, TechData i RRC. Cena – ok. 690 zł netto

-

![Zagrożenia w Internecie VII-XII 2006 [© Scanrail - Fotolia.com] Zagrożenia w Internecie VII-XII 2006]()

Zagrożenia w Internecie VII-XII 2006

... , karty kredytowej i dowodu osobistego oraz data urodzin) stanowiło wydatek rzędu 14–18 USD. W ciągu badanego okresu firma Symantec zaobserwowała nasilenie zagrożeń dla informacji poufnych, wywołane większą liczbą koni trojańskich oraz sieci „bot” umożliwiających atakującym uzyskanie dostępu do komputera. Ataki naruszające integralność ważnych ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Trendy IT 2014 wg Cisco [© Sergey Nivens - Fotolia.com] Trendy IT 2014 wg Cisco](https://s3.egospodarka.pl/grafika2/technologie-informatyczne/Trendy-IT-2014-wg-Cisco-130309-150x100crop.jpg)

![Bezpieczeństwo IT w 2015 roku: czego należy oczekiwać? [© RVNW - Fotolia.com] Bezpieczeństwo IT w 2015 roku: czego należy oczekiwać?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-IT-w-2015-roku-czego-nalezy-oczekiwac-146593-150x100crop.jpg)

![Sophos Mobile Control 6.0 dla ochrony sieci mobilnej [© thodonal - Fotolia.com] Sophos Mobile Control 6.0 dla ochrony sieci mobilnej](https://s3.egospodarka.pl/grafika2/Sophos/Sophos-Mobile-Control-6-0-dla-ochrony-sieci-mobilnej-170402-150x100crop.jpg)

![Parę sposobów na bezpieczeństwo sieci firmowej [© Melpomene - Fotolia.com] Parę sposobów na bezpieczeństwo sieci firmowej](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Pare-sposobow-na-bezpieczenstwo-sieci-firmowej-181190-150x100crop.jpg)

![Pracownicy beztrosko udostępniają poufne dane firmy [© the_lightwriter - Fotolia.com] Pracownicy beztrosko udostępniają poufne dane firmy](https://s3.egospodarka.pl/grafika2/ochrona-danych/Pracownicy-beztrosko-udostepniaja-poufne-dane-firmy-192050-150x100crop.jpg)

![Loginy CEO na celowniku hakerów [© Rawf8 - Fotolia.com] Loginy CEO na celowniku hakerów](https://s3.egospodarka.pl/grafika2/loginy/Loginy-CEO-na-celowniku-hakerow-198723-150x100crop.jpg)

![Koniecznie zmień hasło sieci wifi [© NicoElNino - Fotolia.com ] Koniecznie zmień hasło sieci wifi](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Koniecznie-zmien-haslo-sieci-wifi-209049-150x100crop.jpg)

![4 zasady zarządzania danymi w chmurze [© pixabay] 4 zasady zarządzania danymi w chmurze](https://s3.egospodarka.pl/grafika2/chmura-obliczeniowa/4-zasady-zarzadzania-danymi-w-chmurze-221405-150x100crop.jpg)

![Świat: wydarzenia tygodnia 42/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 42/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-42-2019-12AyHS.jpg)

![Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware? [© lolloj - Fotolia.com] Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware?](https://s3.egospodarka.pl/grafika2/ransomware/Cyberbezpieczenstwo-trendy-2020-Co-dolacza-do-ransomware-226574-150x100crop.jpg)

![T-Mobile wprowadza usługę Disaster Recovery as a Service [© pixabay.com] T-Mobile wprowadza usługę Disaster Recovery as a Service](https://s3.egospodarka.pl/grafika2/Disaster-Recovery-as-a-Service/T-Mobile-wprowadza-usluge-Disaster-Recovery-as-a-Service-244005-150x100crop.jpg)

![Telefony komórkowe, czyli co kraj to obyczaj [© maxcam - Fotolia.com] Telefony komórkowe, czyli co kraj to obyczaj](https://s3.egospodarka.pl/grafika2/telefon-komorkowy/Telefony-komorkowe-czyli-co-kraj-to-obyczaj-244287-150x100crop.jpg)

![Netflix wyłącza współdzielenie. Uwaga na tanie konta z Telegrama [© pixabay.com] Netflix wyłącza współdzielenie. Uwaga na tanie konta z Telegrama](https://s3.egospodarka.pl/grafika2/Netflix/Netflix-wylacza-wspoldzielenie-Uwaga-na-tanie-konta-z-Telegrama-252766-150x100crop.jpg)

![5 nowych technologii, które będą kształtować rynek w 2024 roku [© pixabay.com] 5 nowych technologii, które będą kształtować rynek w 2024 roku](https://s3.egospodarka.pl/grafika2/nowe-technologie/5-nowych-technologii-ktore-beda-ksztaltowac-rynek-w-2024-roku-256786-150x100crop.jpg)

![NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa? [© Freepik] NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?](https://s3.egospodarka.pl/grafika2/NIS2/NIS2-DORA-i-EZD-Jak-przygotowac-sie-na-nowe-standardy-cyberbezpieczenstwa-264767-150x100crop.jpg)

![Crowley na K2 [© stoupa - Fotolia.com] Crowley na K2](https://s3.egospodarka.pl/grafika/crowley-data-poland/Crowley-na-K2-MBuPgy.jpg)

![Nowe rozwiązania głosowe [© stoupa - Fotolia.com] Nowe rozwiązania głosowe](https://s3.egospodarka.pl/grafika/crowley-data-poland/Nowe-rozwiazania-glosowe-MBuPgy.jpg)

![Ewolucja czy rewolucja... [© pizuttipics - Fotolia.com] Ewolucja czy rewolucja...](https://s3.egospodarka.pl/grafika/umts/Ewolucja-czy-rewolucja-QhDXHQ.jpg)

![Telefonia cyfrowa ASTER [© pizuttipics - Fotolia.com] Telefonia cyfrowa ASTER](https://s3.egospodarka.pl/grafika/ASTER/Telefonia-cyfrowa-ASTER-QhDXHQ.jpg)

![Zagrożenia w Internecie VII-XII 2006 [© Scanrail - Fotolia.com] Zagrożenia w Internecie VII-XII 2006](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-w-Internecie-VII-XII-2006-apURW9.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

![Ceny nowych mieszkań w mniejszych miastach już gonią Warszawę? [© Freepik] Ceny nowych mieszkań w mniejszych miastach już gonią Warszawę? [© Freepik]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-nowych-mieszkan-w-mniejszych-miastach-juz-gonia-Warszawe-266843-50x33crop.jpg) Ceny nowych mieszkań w mniejszych miastach już gonią Warszawę?

Ceny nowych mieszkań w mniejszych miastach już gonią Warszawę?

![Akceptacja w zespole czyli zaufanie w roli głównej [© Freepik] Akceptacja w zespole czyli zaufanie w roli głównej](https://s3.egospodarka.pl/grafika2/zaufanie/Akceptacja-w-zespole-czyli-zaufanie-w-roli-glownej-266896-150x100crop.jpg)

![Dlaczego spółki z o.o. najczęściej ogłaszają upadłość? [© Freepik] Dlaczego spółki z o.o. najczęściej ogłaszają upadłość?](https://s3.egospodarka.pl/grafika2/spolki-z-o-o/Dlaczego-spolki-z-o-o-najczesciej-oglaszaja-upadlosc-266934-150x100crop.jpg)

![Chińskie samochody: ile można zaoszczędzić? [© Thomas z Pixabay] Chińskie samochody: ile można zaoszczędzić?](https://s3.egospodarka.pl/grafika2/rynek-samochodowy/Chinskie-samochody-ile-mozna-zaoszczedzic-266931-150x100crop.jpg)