-

![Najpopularniejsze wirusy II 2007 Najpopularniejsze wirusy II 2007]()

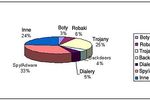

Najpopularniejsze wirusy II 2007

... . Choć programy szpiegujące nadal przodują – ze względu na sposób rozprzestrzeniana, to w lutym Laboratorium Panda Software nie odnotowało zbyt wielu nowych ... (60%), co potwierdza, że motywacją przestępców internetowych są wyłącznie korzyści finansowe. To pokazuje także dokąd zmierzają twórcy zagrożeń. Wiele mówi sposób rozprowadzania nowego rodzaju ...

-

![Poznaj najpopularniejsze metody cyberataków na firmy w Polsce [© Florian Roth - Fotolia.com] Poznaj najpopularniejsze metody cyberataków na firmy w Polsce]()

Poznaj najpopularniejsze metody cyberataków na firmy w Polsce

... wyniosła prawie 102 tysiące. Natomiast aktywność eksploitów wykorzystujących luki w pakiecie Office odnotowano ponad 41 tysięcy razy. Niebezpieczne botnety Botnet jest to grupa zainfekowanych złośliwym oprogramowaniem komputerów lub urządzeń IoT, za pomocą których cyberprzestępca może rozpowszechniać inny malware, wysyłać spam lub przeprowadzać ...

-

![E-marketing: komunikacja online z małym budżetem [© alphaspirit - Fotolia.com] E-marketing: komunikacja online z małym budżetem]()

E-marketing: komunikacja online z małym budżetem

... jeżeli tylko popatrzymy na nasz biznes z lotu ptaka i przemyślimy koncepcję działań. Przez to rozumiem kilka kluczowych aspektów. Po pierwsze, dogłębna analiza grupy docelowej. Zapomnijmy o ... , że pewne formy są nieskuteczne, a przy tym nieetyczne. Najczęściej dotyczy to komunikacji e-mail marketingowej. A ta niczym wino – im starsza tym lepsze ...

-

![Pancerny smartfon TELEFUNKEN Outdoor LTE i telefon Outdoor WT2 Pancerny smartfon TELEFUNKEN Outdoor LTE i telefon Outdoor WT2]()

Pancerny smartfon TELEFUNKEN Outdoor LTE i telefon Outdoor WT2

... uderzenia, pył i zanurzenie w wodzie dzięki gumowej obudowie. TELEFUNKEN Outdoor WT2 to telefon do zadań specjalnych, przeznaczony głównie do rozmawiania i wysyłania SMS-ów. ... na brud, wilgoć, zanurzenie w wodzie i uderzenia. Druga propozycja od TELEFUNKEN to telefon Outdoor WT2. Jest również zgodny z wymaganiami normy IP68. Ma kolorowy wyświetlacz ...

-

![Uwaga na nowy backdoor dla Linuxa [© Spectral-Design - Fotolia.com] Uwaga na nowy backdoor dla Linuxa]()

Uwaga na nowy backdoor dla Linuxa

... hakerów ChinaZ. Kiedy Linux.BackDoor.Xnote.1 dostanie się do maszyny, sprawdza czy jego kopia działa już w zainfekowanym systemie. Jeśli tak, to backdoor przerywa swoją instalację. Złośliwy program zostanie zainstalowany w systemie wówczas, gdy został uruchomiony z uprawnieniami głównego administratora (root). Podczas instalacji, złośliwy ...

-

![Outdoor zyskuje, telewizja traci [© Scanrail - Fotolia.com] Outdoor zyskuje, telewizja traci]()

Outdoor zyskuje, telewizja traci

... w I półroczu 2005 r. do 7 264 709 978 zł w tym samym okresie 2006 r. Oznacza to wartościowy przyrost o 28 proc. Pierwsze półrocze 2006 roku, względem analogicznego okresu w ... wydatkach na te dwie kategorie mediów: PRO – 49 proc., TV – 51 proc. Oznacza to, że media PRO kosztem telewizji zyskały 8 punktów procentowych w badanym okresie względem ...

-

![Reklama wewnętrzna przykuwa uwagę odbiorców [© Scanrail - Fotolia.com] Reklama wewnętrzna przykuwa uwagę odbiorców]()

Reklama wewnętrzna przykuwa uwagę odbiorców

... o częstotliwość odbioru reklamy wewnętrznej 21,2 proc. odpowiedziało, że dzieje się to cztery razy w tygodniu lub częściej. Tyle samo badanych przyznało, że ma z nią kontakt ... w tygodniu, a 23 proc. raz w tygodniu. Z badań wynika, że odbiorca reklamy wewnętrznej to osoba w wieku 15-39 lat. Blisko 23 proc. respondentów ma wyższe wykształcenie, 28 proc ...

-

![W domu czy na zewnątrz? Gdzie korzystamy ze smartfonów? [© laszlolorik - Fotolia.com] W domu czy na zewnątrz? Gdzie korzystamy ze smartfonów?]()

W domu czy na zewnątrz? Gdzie korzystamy ze smartfonów?

... starsze (powyżej 30 roku życia) preferują raczej aktywność typu indoor. Zupełnie inaczej jest w przypadku młodszej grupy wiekowej (15-29 lat), która to najczęściej używa smartfonów na zewnątrz oraz w trakcie podróżowania. Najpopularniejszą aktywnością outdoorową jest przeglądanie portali społecznościowych, granie oraz oglądanie video. Badanie ...

-

![Bootkit: backdoor sinowal znów w akcji Bootkit: backdoor sinowal znów w akcji]()

Bootkit: backdoor sinowal znów w akcji

... tworzenia nazw domen poprzez wykorzystywanie aktualnej daty umieszczony w zainfekowanych stronach internetowych skrypt tworzy ciasteczka ważne przez 7 dni. Uniemożliwia to ponowne otwarcie w przeglądarce strony z pakietem narzędzi hakerskich Neosploit w przypadku wielokrotnego odwiedzenia przez użytkownika zainfekowanej strony internetowej. Skrypt ...

-

![Niebezpieczny trojan znowu atakuje Mac OS X Niebezpieczny trojan znowu atakuje Mac OS X]()

Niebezpieczny trojan znowu atakuje Mac OS X

... o ładowanych stronach www, analizować przepływ ruchu przez kartę sieciową sprzętu oraz przechwytywać pakiety sieciowe wysyłane przez komunikatory. Mac.BackDoor.OpinionSpy to program znany ekspertom już od ponad czterech lat. Pierwsza jego wersja pojawiła się w 2010 roku. Teraz atakuje trzecia, która ostatnio ...

-

![Android.Backdoor.114 ukrywa się w oficjalnym firmware [© andriano_cz - Fotolia.com] Android.Backdoor.114 ukrywa się w oficjalnym firmware]()

Android.Backdoor.114 ukrywa się w oficjalnym firmware

... uzyskać uprawnienia root’a, co może być trudne (lub nawet niebezpieczne) do zrealizowania. Inną drogą jest ponowna instalacja systemu operacyjnego, jednakże to może prowadzić do trwałej utraty wszystkich danych, które nie zostały zachowane w kopiach zapasowych. We wrześniu analitycy bezpieczeństwa Doctor Web byli ...

-

![Nowy malware atakuje urządzenia z systemem Mac [© Imillian - Fotolia.com] Nowy malware atakuje urządzenia z systemem Mac]()

Nowy malware atakuje urządzenia z systemem Mac

... renomowanych witrynach oferujących aplikacje i oprogramowanie dla systemów Mac. EasyDoc Converter.app wygląda jak konwerter plików z opcją „drag-and-drop”, ale nie jest to jego prawdziwa funkcja, naprawdę pobiera szkodliwy skrypt. Skrypt instaluje się i dodaje do rejestru Ukryte usługi TOR-a aby atakujący mógł się ...

-

![Smartfon Gigaset GX290 plus oraz GX290 PRO Smartfon Gigaset GX290 plus oraz GX290 PRO]()

Smartfon Gigaset GX290 plus oraz GX290 PRO

Gigaset GX290 plus to outdoorowy smartfon, następca modelu GX290. Zyskał większą pamięć RAM, umożliwiającą bardziej wydajną pracę procesora, oraz większą pojemność pamięci na dane. ...

-

![Phishing z użyciem serwisu Fotka.pl Phishing z użyciem serwisu Fotka.pl]()

Phishing z użyciem serwisu Fotka.pl

... instalacji szkodliwego programu Backdoor.Win32.Agent.cri na komputerze użytkownika. Jest to typowy backdoor i jego działanie polega na zmodyfikowaniu systemu operacyjnego w celu otwarcia ... Fotka.pl nie ma nic wspólnego z wysyłaniem tej wiadomości e-mail. Jest to typowy atak phishingowy mający na celu wprowadzenie do atakowanego systemu operacyjnego ...

-

![Windows 7 z trojanami [© stoupa - Fotolia.com] Windows 7 z trojanami]()

Windows 7 z trojanami

... możemy w sieci jest udostępniana przez internetowych przestępców w celu rozpowszechniania malware. Tym razem hakerzy kolejny raz wykazali się przebiegłością i sprytem. Windows 7 to nośny temat, zapewniający szerokie grono zainteresowanych. Taki sam proceder obserwowaliśmy przy udostępnieniu FF 3.5. Skala jednak była dużo mniejsza." Na dzień ...

-

![Monitory PHILIPS 221TE4LB i 231TE4LB Monitory PHILIPS 221TE4LB i 231TE4LB]()

Monitory PHILIPS 221TE4LB i 231TE4LB

... detaliczne monitorów wynoszą: PHILIPS 221TE4LB – 799 zł brutto PHILIPS 231TE4LB – 859 zł brutto. Monitory objęte są dwuletnią gwarancją producenta w systemie door to do 221TE4LB i 231TE4LB w trybie włączenia pobierają zaledwie 25,6 W energii elektrycznej.

-

![Dr. Web: zagrożenia dla urządzeń mobilnych V 2014 [© yuriy - Fotolia.com] Dr. Web: zagrożenia dla urządzeń mobilnych V 2014]()

Dr. Web: zagrożenia dla urządzeń mobilnych V 2014

... Field mogą umożliwić atakującym włączenie do zmodyfikowanego pakietu apk Trojana, który z powodzeniem przejdzie automatyczną weryfikację podczas instalacji takiej paczki. Niesie to za sobą potencjalne niebezpieczeństwo ze strony złośliwych aplikacji penetrujących zarażone urządzenie bez detekcji niesionych przez nie zagrożeń przez system operacyjny ...

-

![Nowy backdoor wykorzystuje program TeamViewer [© enzozo - Fotolia.com] Nowy backdoor wykorzystuje program TeamViewer]()

Nowy backdoor wykorzystuje program TeamViewer

... plik wykonywalny, złośliwą bibliotekę i plik konfiguracyjny, atrybuty “ukryty” i “systemowy”. Jeśli to przypisanie atrybutów nie powiedzie się, trojan rozpocznie usuwanie z ... łącząc się do zdalnych serwerów z użyciem zainfekowanego komputera w taki sposób, jakby był to serwer proxy. Antywirusy Dr.Web wykrywają i usuwają wirusy Trojan.MulDrop6. ...

-

![Kaspersky: skimmery zastępują szkodliwe koparki kryptowalut Kaspersky: skimmery zastępują szkodliwe koparki kryptowalut]()

Kaspersky: skimmery zastępują szkodliwe koparki kryptowalut

... To ilość szkodliwych obiektów, wykrytych w mijającym roku przez technologie ochrony ruchu WWW firmy Kaspersky. ... , które stają się nieskuteczne, na rzecz tych, których głównym celem jest zarobienie na użytkownikach. Wynika to częściowo ze wzrostu świadomości użytkowników odnośnie zagrożeń oraz możliwości ich uniknięcia, jak również z coraz większej ...

-

![Kolejna fala cyberataków wycelowanych w przemysł? Co doskwiera ICS? Kolejna fala cyberataków wycelowanych w przemysł? Co doskwiera ICS?]()

Kolejna fala cyberataków wycelowanych w przemysł? Co doskwiera ICS?

... ? Ataki na organizacje przemysłowe charakteryzują się szczególnie dużym potencjałem destrukcyjności, zarówno pod względem zakłócenia produkcji, jak i strat finansowych. Ponadto przemysł to atrakcyjny cel ataków, ponieważ posiada wysoce poufne informacje. Jednak począwszy od drugiej połowy 2019 r. eksperci z firmy Kaspersky odnotowali spadek odsetka ...

-

![Francuska fuzja gazowa przestraszyła Europę [© christian42 - Fotolia.com] Francuska fuzja gazowa przestraszyła Europę]()

Francuska fuzja gazowa przestraszyła Europę

... to poniżej 70 proc. wymaganych przez prawo dla firm państwowych i będzie oznaczać prywatyzację typu „back door ...

-

![Rynek reklamy online w Polsce w 2008 r. [© Scanrail - Fotolia.com] Rynek reklamy online w Polsce w 2008 r.]()

Rynek reklamy online w Polsce w 2008 r.

... reklamie graficznej znalazły się rozmaite formy reklamy w wyszukiwarkach (SEM). Z tego segmentu pochodziło 23% ubiegłorocznych przychodów reklamowych online (w 2007 roku było to 20%). Jak wskazują jednak trendy z rynków bardziej rozwiniętych, można się spodziewać, że najszybciej rosnącym segmentem w ramach Internetu będą wkrótce działania ...

-

![Trojan BackDoor.Caphaw rozsyłany przez Skype [© ra2 studio - Fotolia.com] Trojan BackDoor.Caphaw rozsyłany przez Skype]()

Trojan BackDoor.Caphaw rozsyłany przez Skype

... link do pliku o nazwie invoice_ XXXXX.pdf.exe.zip (gdzie XXXXX to losowy zestaw liczb). Do masowej dystrybucji trojanów bankowych wykorzystywane były luki w ... bankowości elektronicznej, jest w stanie przechwycić wprowadzane w nich dane. Kolejna funkcjonalność trojana to zdolność do zapisu strumienia wideo na zainfekowanym komputerze i wysyłania go do ...

-

![ESET: zagrożenia internetowe VII 2014 [© Сake78 - Fotolia.com] ESET: zagrożenia internetowe VII 2014]()

ESET: zagrożenia internetowe VII 2014

... się częścią nowej rodziny zagrożeń typu INF/Autorun (pozycja 5 niniejszego raportu). 5. Win32/Sality Pozycja w poprzednim rankingu: 4 Odsetek wykrytych infekcji: 1.38% Sality to zagrożenie polimorficzne, które modyfikuje pliki z rozszerzeniami EXE oraz SCR. Usuwa również z rejestru klucze powiązane z aplikacjami antywirusowymi i tworzy wpis, dzięki ...

-

![HoReCa po ostrzałem cyberataków. Zagrożone dane klientów? [© benedetti68 - Fotolia.com] HoReCa po ostrzałem cyberataków. Zagrożone dane klientów?]()

HoReCa po ostrzałem cyberataków. Zagrożone dane klientów?

... globie restauracji, barów, pubów, hoteli itp. Jak czytamy w komunikacie opublikowanym przez ESET wykryte zagrożenie charakteryzuje się rozbudowanymi funkcjami. Jedna z nich to GetMicInfo, w której zawartości ukryto algorytm służący zbieraniu haseł do baz danych, poprzez odszyfrowanie ich z wartości w rejestrze systemu Windows. Jak podkreśla ...

-

![Dziecko bezpieczne w sieci [© stoupa - Fotolia.com] Dziecko bezpieczne w sieci]()

Dziecko bezpieczne w sieci

... , z powodzeniem radzą sobie z obsługą komputera, dorównując w tym względzie uczniom podstawówki. Sieć to jednak nie tylko przestrzeń, gdzie maluch znajdzie wciągające gry i zabawy. ... i bezpiecznie korzystać. Pozostałe strony mogą być otwarte tylko po wyrażeniu na to zgody przez jednego z rodziców. Co możesz zrobić? Czasami sama rozmowa nie wystarcza. ...

-

![Android znowu zaatakowany. Sprawdź, jak dużo może Tizi [© daviles - Fotolia.com] Android znowu zaatakowany. Sprawdź, jak dużo może Tizi]()

Android znowu zaatakowany. Sprawdź, jak dużo może Tizi

... programów jak WhatsApp, Viber i Skype. Zagrożenie o nazwie Tizi to w pełni funkcjonalny backdoor, który rootuje system i szpieguje aktywność użytkownika zupełnie ... . Aktualizuj system: nie zwlekaj z aktualizacjami. Najnowsze wersje systemu zazwyczaj poprawiają to co zostało przeoczone przy poprzedniej wersji oprogramowania. Szkodniki typu Tizi tylko ...

-

![360 000 nowych szkodliwych plików każdego dnia roku 2020 360 000 nowych szkodliwych plików każdego dnia roku 2020]()

360 000 nowych szkodliwych plików każdego dnia roku 2020

... on odpowiednio 40,5% i 23%. Najbardziej rozpowszechnione według firmy Kaspersky szkodliwe programy to trojany, czyli szkodliwe narzędzia do usuwania danych i szpiegowania oraz backdoory ... pośrednictwem kampanii e-mail lub zainfekowanych stron internetowych, co może wskazywać na to, że ludzie spędzali więcej czasu online, a przestępcy próbowali na tym ...

-

![Na LinkedIn trwa właśnie atak phishingowy "more_eggs" [© weerapat1003 - Fotolia.com] Na LinkedIn trwa właśnie atak phishingowy "more_eggs"]()

Na LinkedIn trwa właśnie atak phishingowy "more_eggs"

... plików z nieznanych źródeł jest bardzo ryzykownym zachowaniem – zanim otworzysz wiadomość od LinkedIn z ofertą pracy, zastanów się, czy faktycznie aplikowałeś na to stanowisko. Zanim otworzysz załącznik, dokładnie przeczytaj treść e-maila. Fałszywe wiadomość bardzo często zawierają błędy ortograficzne, gramatyczne i interpunkcyjne. Zwróć uwagę na ...

-

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows]()

Złośliwe aplikacje na Androida atakują Windows

... na dowolne numery niesie ze sobą większe ryzyko niż może się to wydawać na pierwszy rzut oka. Telefon może zostać wykorzystany do wykonywania połączeń ... wieloplatformowe Generalnie rzecz biorąc atak przeprowadzony przez twórców Ssucl.A na platformę Windows to nic nowego, jednak samo wykorzystanie urządzeń mobilnych z Androidem jako nosicieli wirusów ...

-

![Outdoor w badaniu Mediapanel [© Freepik] Outdoor w badaniu Mediapanel]()

Outdoor w badaniu Mediapanel

... ), Filip Hołowczyc (Clear Channel Poland), Michał Ciundziewicki (Jet Line), Paweł Orłowski (Synergic) i Michał Marcinkiewicz (Warexpo). Pomiar reklamy zewnętrznej w badaniu Mediapanel to kolejny kamień milowy w rozwoju samego badania, ale też badań mediów w Polsce. – komentuje Jarosław Pawlak, kierownik rozwoju badania Mediapanel. - Innymi słowy ...

-

![Reklama na dużym ekranie [© Minerva Studio - Fotolia.com] Reklama na dużym ekranie]()

Reklama na dużym ekranie

... odbiorcy, a w przypadku kina jest on wyjątkowo atrakcyjny. Widzowie wielkiego ekranu to przede wszystkim ludzie młodzi – ponad 70 proc. widzów stanowią osoby z przedziału wiekowego ... telewizyjnych, które często są emitowane w dłuższych wersjach. Taka długowymiarowa wersja to kolejny budulec jej prestiżu, który umożliwia przekazanie większej ilości ...

-

![Świat: wydarzenia tygodnia 34/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 34/2018]()

Świat: wydarzenia tygodnia 34/2018

... . Komentarz do wydarzeń gospodarczych ELEKTRONIKA Z POLSKI WKRACZA DO JAPONII? TO REALNE! Urządzenia systemu inteligentnego domu FIBARO pojawiły się w ofercie jednego z ... Wall Plug – inteligentny włącznik urządzeń elektrycznych z funkcją pomiaru energii. Jest to najmniejsze tego typu urządzenie dostępne na rynku, którego instalacja jest bardzo prosta ...

-

![Smartfon HAMMER Construction z dalmierzem laserowym Smartfon HAMMER Construction z dalmierzem laserowym]()

Smartfon HAMMER Construction z dalmierzem laserowym

... praktyczne narzędzia dla majstra HAMMER Construction posiada profesjonalny dalmierz laserowy. Jest to pierwszy HAMMER wyposażony w taką funkcję. Dzięki temu, będziesz miał ... HyperEngine Game, stworzona dla wsparcia mobilnej rozrywki i fanów gier. To w połączeniu z 8-rdzeniowym procesorem MediaTek Helio G85 i 6GB RAM daje pełen komfort i gwarancję ...

-

![Notebooki biznesowe ASUSPRO B8230UA oraz ASUSPRO P5430U Notebooki biznesowe ASUSPRO B8230UA oraz ASUSPRO P5430U]()

Notebooki biznesowe ASUSPRO B8230UA oraz ASUSPRO P5430U

... Windows Cortana, czyli wirtualną asystentkę. Model ASUSPRO P5430 Biznesowy laptop z serii P to urządzenie, które wyróżnia się trwałością oraz wysoką wydajnością. Dodatkowym atutem ... waży zaledwie 1,7 kg. W tym modelu również zastosowano system one-piece service door. Wbudowana technologia ASUS Smart Gesture usprawnia nawigację oraz kontrolę aplikacji ...

1 2

![Poznaj najpopularniejsze metody cyberataków na firmy w Polsce [© Florian Roth - Fotolia.com] Poznaj najpopularniejsze metody cyberataków na firmy w Polsce](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Poznaj-najpopularniejsze-metody-cyberatakow-na-firmy-w-Polsce-219589-150x100crop.jpg)

![E-marketing: komunikacja online z małym budżetem [© alphaspirit - Fotolia.com] E-marketing: komunikacja online z małym budżetem](https://s3.egospodarka.pl/grafika2/e-marketing/E-marketing-komunikacja-online-z-malym-budzetem-124600-150x100crop.jpg)

![Uwaga na nowy backdoor dla Linuxa [© Spectral-Design - Fotolia.com] Uwaga na nowy backdoor dla Linuxa](https://s3.egospodarka.pl/grafika2/backdoor/Uwaga-na-nowy-backdoor-dla-Linuxa-151222-150x100crop.jpg)

![Outdoor zyskuje, telewizja traci [© Scanrail - Fotolia.com] Outdoor zyskuje, telewizja traci](https://s3.egospodarka.pl/grafika/wydatki-na-reklame/Outdoor-zyskuje-telewizja-traci-apURW9.jpg)

![Reklama wewnętrzna przykuwa uwagę odbiorców [© Scanrail - Fotolia.com] Reklama wewnętrzna przykuwa uwagę odbiorców](https://s3.egospodarka.pl/grafika/reklama/Reklama-wewnetrzna-przykuwa-uwage-odbiorcow-apURW9.jpg)

![W domu czy na zewnątrz? Gdzie korzystamy ze smartfonów? [© laszlolorik - Fotolia.com] W domu czy na zewnątrz? Gdzie korzystamy ze smartfonów?](https://s3.egospodarka.pl/grafika2/smartfony/W-domu-czy-na-zewnatrz-Gdzie-korzystamy-ze-smartfonow-157113-150x100crop.jpg)

![Android.Backdoor.114 ukrywa się w oficjalnym firmware [© andriano_cz - Fotolia.com] Android.Backdoor.114 ukrywa się w oficjalnym firmware](https://s3.egospodarka.pl/grafika2/Android-Backdoor-114/Android-Backdoor-114-ukrywa-sie-w-oficjalnym-firmware-164038-150x100crop.jpg)

![Nowy malware atakuje urządzenia z systemem Mac [© Imillian - Fotolia.com] Nowy malware atakuje urządzenia z systemem Mac](https://s3.egospodarka.pl/grafika2/Bitdefender/Nowy-malware-atakuje-urzadzenia-z-systemem-Mac-178340-150x100crop.jpg)

![Windows 7 z trojanami [© stoupa - Fotolia.com] Windows 7 z trojanami](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Windows-7-z-trojanami-MBuPgy.jpg)

![Dr. Web: zagrożenia dla urządzeń mobilnych V 2014 [© yuriy - Fotolia.com] Dr. Web: zagrożenia dla urządzeń mobilnych V 2014](https://s3.egospodarka.pl/grafika2/trojany/Dr-Web-zagrozenia-dla-urzadzen-mobilnych-V-2014-138407-150x100crop.jpg)

![Nowy backdoor wykorzystuje program TeamViewer [© enzozo - Fotolia.com] Nowy backdoor wykorzystuje program TeamViewer](https://s3.egospodarka.pl/grafika2/backdoor/Nowy-backdoor-wykorzystuje-program-TeamViewer-176306-150x100crop.jpg)

![Francuska fuzja gazowa przestraszyła Europę [© christian42 - Fotolia.com] Francuska fuzja gazowa przestraszyła Europę](https://s3.egospodarka.pl/grafika/gaz/Francuska-fuzja-gazowa-przestraszyla-Europe-zaGbha.jpg)

![Rynek reklamy online w Polsce w 2008 r. [© Scanrail - Fotolia.com] Rynek reklamy online w Polsce w 2008 r.](https://s3.egospodarka.pl/grafika/reklama-internetowa/Rynek-reklamy-online-w-Polsce-w-2008-r-apURW9.jpg)

![Trojan BackDoor.Caphaw rozsyłany przez Skype [© ra2 studio - Fotolia.com] Trojan BackDoor.Caphaw rozsyłany przez Skype](https://s3.egospodarka.pl/grafika2/Skype/Trojan-BackDoor-Caphaw-rozsylany-przez-Skype-127487-150x100crop.jpg)

![ESET: zagrożenia internetowe VII 2014 [© Сake78 - Fotolia.com] ESET: zagrożenia internetowe VII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VII-2014-141853-150x100crop.jpg)

![HoReCa po ostrzałem cyberataków. Zagrożone dane klientów? [© benedetti68 - Fotolia.com] HoReCa po ostrzałem cyberataków. Zagrożone dane klientów?](https://s3.egospodarka.pl/grafika2/backdoor/HoReCa-po-ostrzalem-cyberatakow-Zagrozone-dane-klientow-233953-150x100crop.jpg)

![Dziecko bezpieczne w sieci [© stoupa - Fotolia.com] Dziecko bezpieczne w sieci](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Dziecko-bezpieczne-w-sieci-MBuPgy.jpg)

![Android znowu zaatakowany. Sprawdź, jak dużo może Tizi [© daviles - Fotolia.com] Android znowu zaatakowany. Sprawdź, jak dużo może Tizi](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Android-znowu-zaatakowany-Sprawdz-jak-duzo-moze-Tizi-199955-150x100crop.jpg)

![Na LinkedIn trwa właśnie atak phishingowy "more_eggs" [© weerapat1003 - Fotolia.com] Na LinkedIn trwa właśnie atak phishingowy "more_eggs"](https://s3.egospodarka.pl/grafika2/ataki-phishingowe/Na-LinkedIn-trwa-wlasnie-atak-phishingowy-more-eggs-237114-150x100crop.jpg)

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows](https://s3.egospodarka.pl/grafika2/zlosliwe-aplikacje/Zlosliwe-aplikacje-na-Androida-atakuja-Windows-114500-150x100crop.jpg)

![Outdoor w badaniu Mediapanel [© Freepik] Outdoor w badaniu Mediapanel](https://s3.egospodarka.pl/grafika2/Mediapanel/Outdoor-w-badaniu-Mediapanel-262550-150x100crop.jpg)

![Reklama na dużym ekranie [© Minerva Studio - Fotolia.com] Reklama na dużym ekranie](https://s3.egospodarka.pl/grafika/reklama/Reklama-na-duzym-ekranie-iG7AEZ.jpg)

![Świat: wydarzenia tygodnia 34/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 34/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-34-2018-12AyHS.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)