-

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku]()

Ochrona danych osobowych: tożsamość na celowniku

... danych osobowych w firmie. Korzystne jest wdrożenie polityki BYOD, która może stanowić załącznik do regulaminu pracownika. Pełna kontrola nad urządzeniem przez dział IT nie jest możliwa do wprowadzenia, ponieważ pracownik ma prawo do zachowania prywatności swoich osobistych danych ...

-

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych]()

Bezpieczeństwo krytycznych danych

... do oszacowania strat finansowych, a w tym najgorszym i pewnie najczęstszym scenariuszu – upadłość. Informacje poufne o innym charakterze Prowadzenie działalności oznacza nie tylko dostęp do danych osobowych ...

-

![Wycieki danych w firmach w 2006r. Wycieki danych w firmach w 2006r.]()

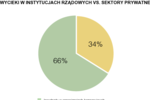

Wycieki danych w firmach w 2006r.

... danych osobowych klientów, jak i tajnych informacji firmy jest bardzo niebezpieczny dla biznesu. Z badania jasno wynika, że liczba ofiar wycieku danych osobowych jest zazwyczaj bardzo duża. W diagramie 3 porównano całkowitą liczbę ofiar wycieków danych osobowych ...

-

![Bezpieczeństwo danych i systemów IT w 6 krokach [© MK-Photo - Fotolia.com] Bezpieczeństwo danych i systemów IT w 6 krokach]()

Bezpieczeństwo danych i systemów IT w 6 krokach

... danych osobowych (dane poufne) podlegają rejestrowi osób z uprawnieniami do przetwarzania tych danych. Osoby bez takich uprawnień nie powinny mieć dostępu do pomieszczeń / obszarów, gdzie dane te są przetwarzane. Dodatkowymi obszarami, jakie można wydzielić, są działy księgowości / IT / produkcji / koncepcyjne. Wszystko musi być dostosowane do ...

-

![Media społecznościowe a wizerunek pracownika i firmy Media społecznościowe a wizerunek pracownika i firmy]()

Media społecznościowe a wizerunek pracownika i firmy

... do głównych wad obecności w mediach społecznościowych kandydaci zaliczyli: problemy z ochroną danych osobowych, możliwość wykorzystania/przechwycenia ich danych ...

-

![Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy [© trekandphoto - Fotolia.com] Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy]()

Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy

... do wrażliwych danych firmowych mogą wydawać się nieszkodliwe i niekoniecznie muszą prowadzić do incydentów naruszenia bezpieczeństwa danych, wskazują jednak na potrzebę ogólnej edukacji na temat zagrożeń. Bałagan dotyczący plików cyfrowych oraz niekontrolowany dostęp do danych może prowadzić do ...

-

![Mass mailing w małym przedsiębiorstwie Mass mailing w małym przedsiębiorstwie]()

Mass mailing w małym przedsiębiorstwie

... dostęp do własnych danych. Nie bez znaczenia są też otwarte deklaracje o nieudostępnianiu danych ... danych osobowych. Zatem firma oferująca taki rodzaj reklamy, najczęściej duże portale, nie przekazuje żadnych danych (nawet adresu e-mail), a jedynie zobowiązuje się do bezpośredniego skierowania wiadomości do ...

-

![Home office podoba się i pracownikom i cyberprzestępcom [© Q - Fotolia.com] Home office podoba się i pracownikom i cyberprzestępcom]()

Home office podoba się i pracownikom i cyberprzestępcom

... liczbą ataków hakerów, zwiększa zagrożenie wycieku danych osobowych pracownika, który korzysta z niezabezpieczonego komputera. - W przypadku ochrony danych osobowych w sieci możemy mówić o dwóch ... zyskają do niego dostęp. - Niestety, zapominając o podstawowych zasadach bezpieczeństwa, ułatwiamy cyberprzestępcom dostęp do naszych komputerów ...

-

![Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach? [© vchalup - Fotolia.com] Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach?]()

Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach?

... do tego rodzaju wynurzeń? Prawo chroni pracownika Ze względu na to, że w polskim porządku prawnym widnieje przepis wskazujący wysokość wynagrodzenia jako informację poufną (dobro osobiste), pracodawca nie może ujawniać jej osobom postronnym. Na firmie spoczywa również obowiązek dbałości o to, aby pracownik miał dostęp do danych ...

-

![Co hamuje rozwój małych i średnich przedsiębiorstw? [© Sergey Nivens - Fotolia.com] Co hamuje rozwój małych i średnich przedsiębiorstw?]()

Co hamuje rozwój małych i średnich przedsiębiorstw?

... danych osobowych, wiedzieć, czy wymagane są zezwolenia i jakie standardy należy spełnić. Zatory płatnicze pierwszym krokiem do ... do tego niezapłacona faktura i tak jest kosztem – mówi ekspert firmy Expander. Firmie trudniej o kredyt Problemem jest również utrudniony dostęp do ...

-

![7 grzechów głównych internauty 7 grzechów głównych internauty]()

7 grzechów głównych internauty

... danych osobowych, ustawianie łatwych do złamania haseł, otwieranie nieznanych linków – to tylko niektóre grzechy, wyliczają eksperci Grey Wizard i podpowiadają jak się ich wystrzegać. Żyjemy w czasach, w których dostęp do ...

-

![Domena firmowa: dane abonenta powinny być aktualne [© Minerva Studio - Fotolia.com] Domena firmowa: dane abonenta powinny być aktualne]()

Domena firmowa: dane abonenta powinny być aktualne

... danych osobowych, osoba fizyczna, które rejestruje adres internetowy może wyrazić zgodę na publikację swoich danych, bądź też odmówić. W przypadku odmowy dane personalne nie są ujawniane w bazie www.whois.pl, w informacjach dotyczących domeny widnieje jedynie przypis, iż dane Abonenta są niejawne. Poprawność danych Abonenta Poprawność danych ...

-

![Sektor MSP: po pierwsze bezpieczeństwo [© Haz - Fotolia.com] Sektor MSP: po pierwsze bezpieczeństwo]()

Sektor MSP: po pierwsze bezpieczeństwo

... pracownika i posiada dane klientów, musi zapewnić skuteczną ochronę informacji, zgodną m.in. z wytycznymi ustawy o ochronie danych osobowych, która reguluje zasady ich przetwarzania. FIT Specialist Recruitment to firma rekrutacyjna, dla której zapewnienie pełnej ochrony danych jest szczególnie ważne. Spółka, jako właściciel danych ...

-

![Jak rozpoznać phishing? 5 oznak oszustwa [© rawpixel.com na Freepik] Jak rozpoznać phishing? 5 oznak oszustwa]()

Jak rozpoznać phishing? 5 oznak oszustwa

... danych dostępowych lub informacji finansowych Każda wiadomość e-mail zawierająca prośbę o podanie danych (osobowych, finansowych lub dostępowych) powinna być traktowana jako podejrzana. Kluczem do ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... danych. Atak hakerski na Apple Developer Area W lipcu Apple na ponad trzy tygodnie “zdjął” z sieci swój portal Apple Developer, po tym jak haker uzyskał dostęp do informacji osobowych ...

-

![Fałszywe linki i vishing, czyli nietypowe ataki hakerskie [© pixabay.com] Fałszywe linki i vishing, czyli nietypowe ataki hakerskie]()

Fałszywe linki i vishing, czyli nietypowe ataki hakerskie

... danych osobowych. Jednak to złudne poczucie bezpieczeństwa może okazać́ się̨ bardzo kosztowne. Każdy może paść ofiarą złodziei. Nawet świadomość́ istnienia ryzyka, pilnowanie danych tożsamości czy haseł do logowania nie dają̨ całkowitej pewności, że nie dojdzie do ...

-

![Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy [© pixabay.com] Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy]()

Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy

... pracownika banku będzie chciała potwierdzić te działania. Nie miały one realnie miejsca, nie dokonywaliśmy ich, więc dzwoniący informuje nas, że prawdopodobnie doszło do przestępstwa i ktoś wykradł nasze dane i otrzymał dostęp do ...

-

![Scam telefoniczny - wszystko, co musisz o nim wiedzieć [© Freepik] Scam telefoniczny - wszystko, co musisz o nim wiedzieć]()

Scam telefoniczny - wszystko, co musisz o nim wiedzieć

... danych osobowych ani finansowych przez telefon. Równie ważne jest, aby nigdy nie pozwalać nikomu na zdalne instalowanie oprogramowania na naszym komputerze – takie działania to prosta droga do utraty kontroli nad własnymi danymi. Jeżeli dzwoni ktoś podający się za pracownika ...

-

![Aktualizacja i rozwój serwisu WWW [© Minerva Studio - Fotolia.com] Aktualizacja i rozwój serwisu WWW]()

Aktualizacja i rozwój serwisu WWW

... do dużego zaangażowania (wyszukanie odpowiedzi na serwisie WWW, zrozumienie idei produktu) oraz zebranie danych osobowych ...

-

![Zanim wdrożysz BYOD [© bloomua - Fotolia.com] Zanim wdrożysz BYOD]()

Zanim wdrożysz BYOD

... dostęp do niej. Urządzenia należące do firmy i prywatne urządzenia pracowników powinny być obsługiwane w dwóch odrębnych sieciach wirtualnych. Pozwala to zarządzać dostępem w sposób zapewniający ochronę danych osobowych pracowników. Kontrola dostępu do ...

-

![Bezpieczeństwo informatyczne mikrofirm w 5 krokach [© alphaspirit - Fotolia.com] Bezpieczeństwo informatyczne mikrofirm w 5 krokach]()

Bezpieczeństwo informatyczne mikrofirm w 5 krokach

... do charakteru firmy, a także mogą pomóc w uniknięciu poniesienia niepotrzebnych kosztów. 5. Rozpoznanie prawa Przedsiębiorcy często nie wiedzą, że oprócz podstawowych zasady ochrony danych osobowych, obowiązuje ich szereg ustaw i rozporządzeń określających zasady przechowywania danych ... dostęp do ...

-

![Sprawdź, czy potrzebujesz systemu ERP. 4 przesłanki wdrożenia Sprawdź, czy potrzebujesz systemu ERP. 4 przesłanki wdrożenia]()

Sprawdź, czy potrzebujesz systemu ERP. 4 przesłanki wdrożenia

... : dostęp niepowołanych osób do segregatora na półce był znacznie łatwiejszy. Ma to duże znaczenie w świetle przepisów o ochronie danych osobowych. ... zwiększaniu przychodów nie są – jak często bywa w tradycyjnych organizacjach – elementem wiedzy danego pracownika, który w każdej chwili może odejść z firmy. Są one przechowywane wewnątrz systemu, ...

-

![3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć [© Gerd Altmann z Pixabay] 3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć]()

3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć

... do ponownego wprowadzenia danych logowania lub innych danych osobowych. W drugim – używa sfałszowanej domeny, aby podszyć się pod znaną firmę i wysyłać w jej imieniu sfałszowane wiadomości. Dlaczego ten atak trudno jest wykryć? Użytkownicy przyzwyczaili się do otrzymywania wiadomości z aplikacji z prośbą o ponowne wprowadzenie danych ...

-

![Black Friday i Cyber Monday: uwaga na spoofing Black Friday i Cyber Monday: uwaga na spoofing]()

Black Friday i Cyber Monday: uwaga na spoofing

... dostęp do danych ... do skorzystania z promocji lub odebrania bonu podarunkowego). W fałszywych wiadomościach wszystkie logotypy i elementy graficzne najczęściej wyglądają bardzo wiarygodnie. Dlatego szczególną uwagę należy zwracać na ich treść. Prośby o udostępnienie danych osobowych ...

-

![1/3 pracowników nie dba o bezpieczeństwo haseł [© Freepik] 1/3 pracowników nie dba o bezpieczeństwo haseł]()

1/3 pracowników nie dba o bezpieczeństwo haseł

... od przejęcia danych klientów, tajemnic przedsiębiorstw, w tym tajemnic handlowych, danych osobowych. Zwróciłbym jednak uwagę na jeszcze jedno niebezpieczne zjawisko, a mianowicie używanie tego samego hasła do celów prywatnych i służbowych, co w przypadku wycieku takiego hasła daje cyberprzestępcom możliwość dotarcia do newralgicznych danych z dwóch ...

-

![Rachunek kosztów TDABC: metodyka wdrażania Rachunek kosztów TDABC: metodyka wdrażania]()

Rachunek kosztów TDABC: metodyka wdrażania

... do klienta zajmuje 5 minut. Jeśli klient płaci więcej niż 50 dolarów, to wysyłka jest zyskowna. Jeśli nie, firma traci na tym kliencie pieniądze. Jeśli zaś dany klient płaci 120 dolarów, to być może warto zastanowić się nad zatrudnieniem dodatkowego pracownika ... . Dostęp do światowego lidera ... do działań zgodnie ze zużyciem czasu danych zasobów osobowych ...

-

![PKPP Lewiatan: Czarna Lista Barier 2010 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2010]()

PKPP Lewiatan: Czarna Lista Barier 2010

... dostęp do ... danych osobowych ...

-

![PKPP Lewiatan: Czarna Lista Barier 2015 [© Sergey Nivens - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2015]()

PKPP Lewiatan: Czarna Lista Barier 2015

... do zmiany archaicznego rozporządzenia w sprawie dokumentacji przetwarzania danych osobowych oraz warunków technicznych i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do przetwarzania danych osobowych. Przepisy te nie przystają do obecnych realiów przetwarzania danych ...

-

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012]()

PKPP Lewiatan: Czarna Lista Barier 2012

... danych osobowych, czy też w ustawie o ochronie konkurencji i konsumentów, dotychczas nie doszedł do ...

-

![Sophos: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] Sophos: zagrożenia internetowe 2010]()

Sophos: zagrożenia internetowe 2010

... danych osobowych i nie dać się nabrać na klikanie w podejrzane linki, które mogą prowadzić do zainfekowania komputera i zazwyczaj przynoszą zyski cyberprzestępcom." Mimo że wyniki różnią się dla poszczególnych sieci - Facebook, Twitter, MySpace i LinedIn - najnowsze badanie pokazuje, że połowa ankietowanych ma nieograniczony dostęp do ...

-

![Chat GPT: czym zagraża nam generatywna sztuczna inteligencja? [© pixabay.com] Chat GPT: czym zagraża nam generatywna sztuczna inteligencja?]()

Chat GPT: czym zagraża nam generatywna sztuczna inteligencja?

... innego menedżera wysokiego szczebla do pracownika, zawierającą polecenie przelania środków finansowych na podany numer konta. Jak wynika z danych FBI w 2021 straty ... napastnicy muszą uzyskać dostęp do systemów komputerowych firmy w celu uzyskania informacji o procedurach, komunikacji, a także danych osobowych personelu. W tym przypadku również ...

Tematy: ChatGPT, AI, sztuczna inteligencja, chatbot, chatboty, cyberataki, fałszywe wiadomości, spam, BEC, bezpieczeństwo IT, poczta e-mail, oszustwa -

![(Nie)dobra Idea [© pizuttipics - Fotolia.com] (Nie)dobra Idea]()

(Nie)dobra Idea

... do której cała trójka ma dostęp, a to powoduje, że Ty nie będziesz miał już dostępu do ... a nie jest to – według pracownika Urzędu Ochrony Konsumenta – praktyka ... danych osobowych firmom trzecim (np. firmom windykacyjnym – dotyczy osób prywatnych). Należy sprawdzić, czy takiej zgody nie udzielamy np. podpisując umowę. Po drugie - wszystkie listy do ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-danych-osobowych-tozsamosc-na-celowniku-131260-150x100crop.jpg)

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-krytycznych-danych-119376-150x100crop.jpg)

![Bezpieczeństwo danych i systemów IT w 6 krokach [© MK-Photo - Fotolia.com] Bezpieczeństwo danych i systemów IT w 6 krokach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-danych-i-systemow-IT-w-6-krokach-174631-150x100crop.jpg)

![Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy [© trekandphoto - Fotolia.com] Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy](https://s3.egospodarka.pl/grafika2/ochrona-danych/Przez-cyfrowy-balagan-firmowe-pliki-maja-nawet-ekspracownicy-218656-150x100crop.jpg)

![Home office podoba się i pracownikom i cyberprzestępcom [© Q - Fotolia.com] Home office podoba się i pracownikom i cyberprzestępcom](https://s3.egospodarka.pl/grafika2/home-office/Home-office-podoba-sie-i-pracownikom-i-cyberprzestepcom-233330-150x100crop.jpg)

![Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach? [© vchalup - Fotolia.com] Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach?](https://s3.egospodarka.pl/grafika2/wynagrodzenia-pracownikow/Tajemnica-wynagrodzenia-Czy-rozmawiamy-o-zarobkach-199717-150x100crop.jpg)

![Co hamuje rozwój małych i średnich przedsiębiorstw? [© Sergey Nivens - Fotolia.com] Co hamuje rozwój małych i średnich przedsiębiorstw?](https://s3.egospodarka.pl/grafika2/kondycja-MSP/Co-hamuje-rozwoj-malych-i-srednich-przedsiebiorstw-117923-150x100crop.jpg)

![Domena firmowa: dane abonenta powinny być aktualne [© Minerva Studio - Fotolia.com] Domena firmowa: dane abonenta powinny być aktualne](https://s3.egospodarka.pl/grafika/domena/Domena-firmowa-dane-abonenta-powinny-byc-aktualne-iG7AEZ.jpg)

![Sektor MSP: po pierwsze bezpieczeństwo [© Haz - Fotolia.com] Sektor MSP: po pierwsze bezpieczeństwo](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Sektor-MSP-po-pierwsze-bezpieczenstwo-180506-150x100crop.jpg)

![Jak rozpoznać phishing? 5 oznak oszustwa [© rawpixel.com na Freepik] Jak rozpoznać phishing? 5 oznak oszustwa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Jak-rozpoznac-phishing-5-oznak-oszustwa-261657-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Fałszywe linki i vishing, czyli nietypowe ataki hakerskie [© pixabay.com] Fałszywe linki i vishing, czyli nietypowe ataki hakerskie](https://s3.egospodarka.pl/grafika2/vishing/Falszywe-linki-i-vishing-czyli-nietypowe-ataki-hakerskie-248395-150x100crop.jpg)

![Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy [© pixabay.com] Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy](https://s3.egospodarka.pl/grafika2/phishing/Falszywe-e-recepty-i-bankowe-konto-rezerwowe-czyli-nowe-sposoby-na-wyludzenie-pieniedzy-252307-150x100crop.jpg)

![Scam telefoniczny - wszystko, co musisz o nim wiedzieć [© Freepik] Scam telefoniczny - wszystko, co musisz o nim wiedzieć](https://s3.egospodarka.pl/grafika2/scam/Scam-telefoniczny-wszystko-co-musisz-o-nim-wiedziec-263556-150x100crop.jpg)

![Aktualizacja i rozwój serwisu WWW [© Minerva Studio - Fotolia.com] Aktualizacja i rozwój serwisu WWW](https://s3.egospodarka.pl/grafika/serwisy-internetowe/Aktualizacja-i-rozwoj-serwisu-WWW-iG7AEZ.jpg)

![Zanim wdrożysz BYOD [© bloomua - Fotolia.com] Zanim wdrożysz BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Zanim-wdrozysz-BYOD-128108-150x100crop.jpg)

![Bezpieczeństwo informatyczne mikrofirm w 5 krokach [© alphaspirit - Fotolia.com] Bezpieczeństwo informatyczne mikrofirm w 5 krokach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-informatyczne/Bezpieczenstwo-informatyczne-mikrofirm-w-5-krokach-134834-150x100crop.jpg)

![3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć [© Gerd Altmann z Pixabay] 3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć](https://s3.egospodarka.pl/grafika2/cyberataki/3-typy-cyberatakow-na-poczte-e-mail-ktore-najtrudniej-wykryc-258655-150x100crop.jpg)

![1/3 pracowników nie dba o bezpieczeństwo haseł [© Freepik] 1/3 pracowników nie dba o bezpieczeństwo haseł](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/1-3-pracownikow-nie-dba-o-bezpieczenstwo-hasel-263033-150x100crop.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2010 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2010](https://s3.egospodarka.pl/grafika/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2010-apURW9.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2015 [© Sergey Nivens - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2015](https://s3.egospodarka.pl/grafika2/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2015-167652-150x100crop.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012](https://s3.egospodarka.pl/grafika/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2012-apURW9.jpg)

![Sophos: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] Sophos: zagrożenia internetowe 2010](https://s3.egospodarka.pl/grafika/Sophos/Sophos-zagrozenia-internetowe-2010-MBuPgy.jpg)

![Chat GPT: czym zagraża nam generatywna sztuczna inteligencja? [© pixabay.com] Chat GPT: czym zagraża nam generatywna sztuczna inteligencja?](https://s3.egospodarka.pl/grafika2/ChatGPT/Chat-GPT-czym-zagraza-nam-generatywna-sztuczna-inteligencja-253149-150x100crop.jpg)

![(Nie)dobra Idea [© pizuttipics - Fotolia.com] (Nie)dobra Idea](https://s3.egospodarka.pl/grafika/operatorzy-telekomunikacyjni/Nie-dobra-Idea-QhDXHQ.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)

![Rynek samochodów elektrycznych na plusie po I kw. 2025 [© Freepik] Rynek samochodów elektrycznych na plusie po I kw. 2025](https://s3.egospodarka.pl/grafika2/motoryzacja/Rynek-samochodow-elektrycznych-na-plusie-po-I-kw-2025-266169-150x100crop.jpg)

![Wniosek o 800+ do końca kwietnia = wypłata w czerwcu [© Freepik] Wniosek o 800+ do końca kwietnia = wypłata w czerwcu](https://s3.egospodarka.pl/grafika2/swiadczenia-rodzinne/Wniosek-o-800-do-konca-kwietnia-wyplata-w-czerwcu-266167-150x100crop.jpg)

![Ceny OC dla młodych kierowców powinny być niższe? [© Freepik] Ceny OC dla młodych kierowców powinny być niższe?](https://s3.egospodarka.pl/grafika2/ceny-OC/Ceny-OC-dla-mlodych-kierowcow-powinny-byc-nizsze-266093-150x100crop.jpg)