-

![Dostęp do szybkiego internetu ważniejszy niż komunikacja [© Kurhan - Fotolia.com] Dostęp do szybkiego internetu ważniejszy niż komunikacja]()

Dostęp do szybkiego internetu ważniejszy niż komunikacja

... do tego, by mieszkańcy mogli w pełni wykorzystać możliwości cyfrowego świata, mieć dostęp do lepszej edukacji i zyskać więcej możliwości zarobkowania – zwraca uwagę Paweł Biarda z NEXERY. W skali makro może to być ważny czynnik zwiększający atrakcyjność regionów i ograniczający problem migracji. Z danych ...

-

![Pracownicy a bezpieczeństwo danych [© Scanrail - Fotolia.com] Pracownicy a bezpieczeństwo danych]()

Pracownicy a bezpieczeństwo danych

... danych. W związku z tym ważne jest, aby każda organizacja wiedziała, jakie osoby mają dostęp do danych; kontrolowała dostęp do nich z użyciem reguł; monitorowała podejrzane działania w celu weryfikacji tożsamości użytkowników; tworzyła i egzekwowała środki kontroli oraz reguły bezpieczeństwa danych; a także zmieniała możliwość obsługi danych ...

-

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych]()

Bezpieczeństwo krytycznych danych

... dostęp do danych osobowych, ale także informacji o charakterze poufnym identyfikujących inne jednostki uczestniczące w obrocie gospodarczym. Jeśli przedsiębiorca jest w posiadaniu takiego zasobu zobowiązany jest do ...

-

![Archiwizacja danych niepopularna w MSP Archiwizacja danych niepopularna w MSP]()

Archiwizacja danych niepopularna w MSP

... danych. Okazało się, że najważniejszym kryterium wyboru rozwiązania jest automatyzacja działania. Raz skonfigurowany system do backupu powinien działać automatycznie. Tą opinię potwierdza blisko 1/3 respondentów. Co piąty przedsiębiorca wskazał natomiast, że istotny jest dostęp do danych ...

-

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku]()

Ochrona danych osobowych: tożsamość na celowniku

... do regulaminu pracownika. Pełna kontrola nad urządzeniem przez dział IT nie jest możliwa do wprowadzenia, ponieważ pracownik ma prawo do zachowania prywatności swoich osobistych danych. Jasno określona polityka BYOD, która z jednej strony szanuje prawo pracownika do ...

-

![Rynek pracownika, czyli o świadomym kandydacie [© baranq - Fotolia.com] Rynek pracownika, czyli o świadomym kandydacie]()

Rynek pracownika, czyli o świadomym kandydacie

... pracownika stał się faktem, a wraz z nim istotne przesunięcie równowagi sił pomiędzy zatrudniającymi a kandydatami. Uprzywilejowana sytuacja tych pierwszych odchodzi do historii, na co w znacznej mierze wpływ mają sami pracownicy, a w szczególności posiadany przez nich - już na wczesnym etapie poszukiwania pracy - dostęp do ...

-

![Wycieki danych w firmach w 2006r. Wycieki danych w firmach w 2006r.]()

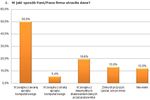

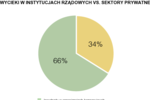

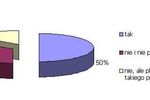

Wycieki danych w firmach w 2006r.

... dostęp do poufnych informacji. W 2006 roku wycieki informacji miały miejsce zarówno w małych firmach, jak i ogromnych korporacjach, organizacjach komercyjnych oraz rządowych. Osoby mające dostęp do poufnych danych ... miejsce w sierpniu 2006 roku. Włamywacze przedostali się do domu pracownika Nationwide Building Society i ukradli laptop zawierający ...

-

![BYOD a wyciek danych firmowych [© Frédéric Massard - Fotolia.com] BYOD a wyciek danych firmowych]()

BYOD a wyciek danych firmowych

... do dostępu do firmowej poczty. Jeżeli firma nie reguluje wykorzystywania prywatnych smartfonów i tabletów mających dostęp do korporacyjnej infrastruktury IT, poufne informacje zaczną wyciekać z systemu - jest to tylko kwestia czasu. Wyciek może zostać spowodowany infekcją szkodliwego oprogramowania lub zgubieniem urządzenia przez pracownika ...

-

![BYOD zmniejsza bezpieczeństwo danych firmowych [© berc - Fotolia.com] BYOD zmniejsza bezpieczeństwo danych firmowych]()

BYOD zmniejsza bezpieczeństwo danych firmowych

... podyktowane najprawdopodobniej obawami związanymi z kwestiami regulacyjnymi, gdyż telefon należy do pracownika i przechowuje on w nim także swoje prywatne dane” – mówi ... o wysyłanie wiadomości e-mail, ściąganie danych potrzebnych do wykonania jakiejś pracy itd. Sześciu na dziesięciu ankietowanych przyznało, że jeżeli ma dostęp do free spot Wi-Fi to z ...

-

![Wypadek przy pracy: ile kosztuje powrót do sprawności? [© zexis - Fotolia.com] Wypadek przy pracy: ile kosztuje powrót do sprawności?]()

Wypadek przy pracy: ile kosztuje powrót do sprawności?

... do zdrowia Powyższe wyliczenia pokazują, ile kosztowałby powrót do zdrowia pracownika, gdyby za każdą konsultację oraz świadczenie trzeba by było zapłacić pojedynczo. Inaczej wygląda sytuacja, gdy pracownik ma zapewniony stały dostęp do ...

-

![Firma odporna na wyciek danych - jak to zrobić? [© pixabay.com] Firma odporna na wyciek danych - jak to zrobić?]()

Firma odporna na wyciek danych - jak to zrobić?

... , gdy opuszczał firmę. Trend Micro- firma doświadczyła wycieku danych przez pracownika, który miał dostęp do bazy danych obsługi klienta zawierającej nazwiska, adresy e-mail i numery zgłoszeń serwisowych. Nieuczciwy pracownik sprzedał wrażliwe dane zewnętrznemu podmiotowi. Jak chronić się przed utratą danych od wewnątrz firmy? Bez względu na to ...

-

![Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku? [© pixabay.com] Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku?]()

Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku?

... , że powstrzymanie pracownika przed kliknięciem w złośliwy link bywa często niemożliwe. Barracuda przekonuje, że dla bezpieczeństwa danych firmowych liczy się nie tylko ... tylko 5% organizacji będzie aktualizować swoje zabezpieczenia internetowe, aby zablokować dostęp do złośliwych witryn dla całej organizacji. Ten niewielki odsetek wynika z braku ...

-

![Program do archiwizacji Trend Micro [© Nmedia - Fotolia.com] Program do archiwizacji Trend Micro]()

Program do archiwizacji Trend Micro

... do wyznaczonego strażnika danych (data guardian) w celu zabezpieczenia poufnych danych pracownika ...

-

![Bezpieczeństwo danych na wakacjach [© Mila Supynska - Fotolia.com] Bezpieczeństwo danych na wakacjach]()

Bezpieczeństwo danych na wakacjach

... danych przesyłanych za pośrednictwem łącza, w tym danych uwierzytelniających operacje bankowe, haseł do ... pracownika o dostarczenie informacji dotyczących punktu dostępowego, łącznie z jego nazwą i adresem IP. Niektórzy szkodliwi użytkownicy tworzą fałszywe publiczne sieci Wi-Fi o identyfikatorach podobnych do ... uzyskać dostęp do stron zawierających ...

-

![Bezpieczeństwo danych: jak nie dać się cyberprzestępcy? [© Andrey Popov - Fotolia.com] Bezpieczeństwo danych: jak nie dać się cyberprzestępcy?]()

Bezpieczeństwo danych: jak nie dać się cyberprzestępcy?

... pracownika, które stanowiło cel ataku nie pozostanie niewykryte – brak czynności może sprawić, że haker dotrze za jego pośrednictwem do firmowej sieci i danych. Każdy taki incydent musi zostać przeanalizowany, a następnie wyeliminowany. Proste kroki do zabezpieczenia Bezpieczeństwo danych ...

-

![O tym, jak ekspres do kawy może wpędzić cię w kłopoty [© RAM - Fotolia.com] O tym, jak ekspres do kawy może wpędzić cię w kłopoty]()

O tym, jak ekspres do kawy może wpędzić cię w kłopoty

... pracownika przedsiębiorstwa petrochemicznego. Opisał on przypadek ataku hakerskiego na jego firmę. I właściwie nie byłoby w tym nic nadzwyczajnego (cyberataki to już chleb powszedni), gdyby nie to, że sprawcą problemów był...ekspres do ... dostęp do ...

-

![Bezpieczeństwo danych i systemów IT w 6 krokach [© MK-Photo - Fotolia.com] Bezpieczeństwo danych i systemów IT w 6 krokach]()

Bezpieczeństwo danych i systemów IT w 6 krokach

... danych w firmie klasyfikować jako ważne i mniej ważne. Dane pracownika, jego specjalizacja, certyfikaty i umiejętności są równie istotne, jak projekty produktów, czy patenty. Kto w firmie jest odpowiedzialny za bezpieczeństwo danych ...

-

![Media społecznościowe a wizerunek pracownika i firmy Media społecznościowe a wizerunek pracownika i firmy]()

Media społecznościowe a wizerunek pracownika i firmy

... dostęp do informacji, bycie „na bieżąco” 12% ankietowanych; aspekty związane z poszukiwaniem pracy i rozwojem kariery zawodowej (w tym możliwość zostania wyłowionym przez potencjalnego pracodawcę czy head huntera) – 15,6% respondentów. Z kolei do głównych wad obecności w mediach społecznościowych kandydaci zaliczyli: problemy z ochroną danych ...

-

![Ransomware wraca do łask cyberprzestępców [© Florian Roth - Fotolia.com] Ransomware wraca do łask cyberprzestępców]()

Ransomware wraca do łask cyberprzestępców

... hasła lub dostęp do kont nie zostały odpowiednio skonfigurowane/wyłączone, co spowodowało, że konta te pozostały aktywne i umożliwiło napastnikom wykorzystanie ważnych danych uwierzytelniających do wejścia do środowiska. W kilku przypadkach organizacje nie wyłączyły odpowiednio dostępu do kont po odejściu pracownika z organizacji. W takich ...

-

![Korporacje a bezpieczeństwo danych w chmurze [© ra2 studio - Fotolia.com] Korporacje a bezpieczeństwo danych w chmurze]()

Korporacje a bezpieczeństwo danych w chmurze

... pracownika za pośrednictwem zainstalowanego na nim klienta usługi Dropbox. Może to się zdarzyć, gdy pracownik przebywa poza biurem. Jeżeli zainfekowane dokumenty zostaną umieszczone w folderach w chmurze, Dropbox automatycznie skopiuje je do wszystkich urządzeń podłączonych do ... analiza danych statystycznych ... aby blokowała dostęp do takich usług, to ...

-

![Demografia Polski: jak doszło do katastrofy i jak złagodzić jej skutki? [© Comugnero Silvana - Fotolia] Demografia Polski: jak doszło do katastrofy i jak złagodzić jej skutki?]()

Demografia Polski: jak doszło do katastrofy i jak złagodzić jej skutki?

... danych ... Dostęp do ... do spełnienia przy wnioskowaniu o uzyskanie zezwolenia na pracę krótkoterminową cudzoziemców – możliwość taką uzyskają jedynie podmioty, które prowadzą gospodarstwo rolne lub działalność gospodarczą przez minimum 12 miesięcy lub – jeśli okres ten jest krótszy – zatrudniają w momencie złożenia wniosku co najmniej jednego pracownika ...

-

![Well-being, czyli inwestycja w zdrowie pracownika [© Alice - Fotolia.com] Well-being, czyli inwestycja w zdrowie pracownika]()

Well-being, czyli inwestycja w zdrowie pracownika

... najlepsi również w rozbudowane programy well-being. Kto inwestuje w wellbeing? Jak wynika z danych Krajowego Centrum Promocji Zdrowia w Miejscu Pracy, zaangażowanie w sprawy zdrowotne ... kandydatów i utrzymać pracowników firmy poszerzają zakres świadczeń medycznych i zapewniają dostęp do nich także członkom rodzin pracowników. Coraz więcej firm ...

-

![Zdrowie psychiczne Polaków do naprawy? [© pixabay.com] Zdrowie psychiczne Polaków do naprawy?]()

Zdrowie psychiczne Polaków do naprawy?

... wyzwanie społeczne i gospodarcze. Dla pracodawców problematyczna może być zarówno nieobecność pracownika w wyniku choroby, jak i jego nieefektywna obecność. O ile pierwsze z tych zjawisk, ... pracodawców Na politykach spoczywa odpowiedzialność za dostęp do służby zdrowia, a z tym jest u nas naprawdę źle. Według danych OECD Polska znajduje się na szarym ...

-

![Social media pracownika rysą na wizerunku firmy? [© Prodeep Ahmeed z Pixabay] Social media pracownika rysą na wizerunku firmy?]()

Social media pracownika rysą na wizerunku firmy?

... jest to grupa, która przykłada do tej kwestii najmniejszą wagę spośród wszystkich grup badanych. Wspólne zasady kluczem do sukcesu W zgodzie ze słowami ekspertki, istotny wpływ na działania pracowników w zakresie prywatnych mediów społecznościowych w kontekście zawodowym ma sam pracodawca. Z danych wynika jednak, że niewiele organizacji ...

-

![Złośliwe oprogramowanie atakuje polskie firmy 5 razy częściej niż rok temu [© Tumisu z Pixabay] Złośliwe oprogramowanie atakuje polskie firmy 5 razy częściej niż rok temu]()

Złośliwe oprogramowanie atakuje polskie firmy 5 razy częściej niż rok temu

... dostęp do komputera pracownika. Zagrożenie rozprzestrzenia się w wyjątkowo niebezpieczny sposób: jest rozsyłane m.in. w postaci załączników o nazwach imitujących faktury lub zamówienia. Przestępcy uzyskują dostęp do ...

-

![Nielojalny pracownik poszukiwany. Zatrudnią go cyberprzestępcy Nielojalny pracownik poszukiwany. Zatrudnią go cyberprzestępcy]()

Nielojalny pracownik poszukiwany. Zatrudnią go cyberprzestępcy

... szybki dostęp do danych firmowych i ... do kont klientów w popularnym serwisie finansowym. „Czynnik ludzki często stanowi najsłabsze ogniwo w korporacyjnym bezpieczeństwie IT. Sama technologia rzadko wystarcza do zapewnienia organizacji pełnej ochrony w świecie, w którym atakujący nie zawahają się przed wykorzystaniem ‘czułego punktu’ pracownika ...

-

![Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy [© trekandphoto - Fotolia.com] Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy]()

Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy

... do wrażliwych danych firmowych mogą wydawać się nieszkodliwe i niekoniecznie muszą prowadzić do incydentów naruszenia bezpieczeństwa danych, wskazują jednak na potrzebę ogólnej edukacji na temat zagrożeń. Bałagan dotyczący plików cyfrowych oraz niekontrolowany dostęp do danych może prowadzić do ...

-

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy]()

10 ulubionych narzędzi cyberprzestępcy

... do systemu, nawet korzystając z konta pracownika niższego szczebla, potrafią łatwo rozszerzyć swoje uprawnienia i uzyskać uprzywilejowany lub umożliwiający pełną kontrolę dostęp do ...

-

![Bezpieczeństwo sieci firmowych a pracownicy Bezpieczeństwo sieci firmowych a pracownicy]()

Bezpieczeństwo sieci firmowych a pracownicy

... do przechowywania danych firmowych, które mogą zwierać poufne informacje, jest prawie niemożliwe. Wiele usług pocztowych oraz usług przechowywania danych szyfruje pliki przesyłane przez użytkownika, ale nie gwarantują one ochrony przed intruzami – zgubiony login i hasło umożliwią dostęp do danych ...

-

![Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach? [© vchalup - Fotolia.com] Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach?]()

Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach?

... do tego rodzaju wynurzeń? Prawo chroni pracownika Ze względu na to, że w polskim porządku prawnym widnieje przepis wskazujący wysokość wynagrodzenia jako informację poufną (dobro osobiste), pracodawca nie może ujawniać jej osobom postronnym. Na firmie spoczywa również obowiązek dbałości o to, aby pracownik miał dostęp do danych ...

-

![Czy warto zatrudniać freelancerów? Wiemy, co myślą firmy [© Firmbee z Pixabay] Czy warto zatrudniać freelancerów? Wiemy, co myślą firmy]()

Czy warto zatrudniać freelancerów? Wiemy, co myślą firmy

... dostęp do wysoko wyspecjalizowanych pracowników oraz elastyczność polegająca na zwiększaniu lub zmniejszaniu obciążeń pracy w firmach bez długotrwałych rekrutacji oraz bolesnych zwolnień pracowników. Zatrudniając pracownika ...

-

![Czego potrzebuje nowoczesny HR? Ludzi i maszyn [© Jakub Jirsák - Fotolia.com] Czego potrzebuje nowoczesny HR? Ludzi i maszyn]()

Czego potrzebuje nowoczesny HR? Ludzi i maszyn

... jego rolę w firmie i co może mu zaoferować w przyszłości. Ze względu na trend odchodzenia od biurka i etatu, w utrzymaniu pracownika sprawdzają się rozwiązania chmurowe. Umożliwiają one dostęp do danych i wymianę informacji wewnątrz firmy z każdego miejsca, o dowolnej porze, a także obsługują legislacje różnych krajów – w zglobalizowanej gospodarce ...

-

![Niespodziewany SMS? Oszuści mogą wyczyścić Twoje konto [© Freepik] Niespodziewany SMS? Oszuści mogą wyczyścić Twoje konto]()

Niespodziewany SMS? Oszuści mogą wyczyścić Twoje konto

... dostęp do jej konta. Następnie atakujący dzwoni do ofiary, podszywając się pod pracownika ...

-

![Urządzenia mobilne bez zabezpieczeń [© stoupa - Fotolia.com] Urządzenia mobilne bez zabezpieczeń]()

Urządzenia mobilne bez zabezpieczeń

... do informacji. Aby poradzić sobie ze zwiększonym ryzykiem utraty danych jakie niosą urządzenia przenośne, firmy muszą zagwarantować wsparcie dla wielu platform - szerokiej gamy systemów operacyjnych, za pośrednictwem których użytkownicy uzyskują dostęp do danych ...

-

![Administracja publiczna na home office. Jak ochronić dane urzędów? [© olly - Fotolia.com] Administracja publiczna na home office. Jak ochronić dane urzędów?]()

Administracja publiczna na home office. Jak ochronić dane urzędów?

... dostęp do wielu wrażliwych danych, na pewno ich zainteresuje. Rośnie liczba ataków wymierzonych w pracowników zdalnych. W minionym kwartale zanotowaliśmy m.in. znaczny wzrost cyberataków na osoby, korzystające w trakcie pracy zdalnej z protokołu RDP w ramach funkcji pulpitu zdalnego i w ten sposób uzyskujących dostęp do ... komputerem pracownika i ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Dostęp do szybkiego internetu ważniejszy niż komunikacja [© Kurhan - Fotolia.com] Dostęp do szybkiego internetu ważniejszy niż komunikacja](https://s3.egospodarka.pl/grafika2/dostep-do-internetu/Dostep-do-szybkiego-internetu-wazniejszy-niz-komunikacja-222947-150x100crop.jpg)

![Pracownicy a bezpieczeństwo danych [© Scanrail - Fotolia.com] Pracownicy a bezpieczeństwo danych](https://s3.egospodarka.pl/grafika/ochrona-danych-firmowych/Pracownicy-a-bezpieczenstwo-danych-apURW9.jpg)

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-krytycznych-danych-119376-150x100crop.jpg)

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-danych-osobowych-tozsamosc-na-celowniku-131260-150x100crop.jpg)

![Rynek pracownika, czyli o świadomym kandydacie [© baranq - Fotolia.com] Rynek pracownika, czyli o świadomym kandydacie](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracownika-czyli-o-swiadomym-kandydacie-192326-150x100crop.jpg)

![BYOD a wyciek danych firmowych [© Frédéric Massard - Fotolia.com] BYOD a wyciek danych firmowych](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/BYOD-a-wyciek-danych-firmowych-121788-150x100crop.jpg)

![BYOD zmniejsza bezpieczeństwo danych firmowych [© berc - Fotolia.com] BYOD zmniejsza bezpieczeństwo danych firmowych](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/BYOD-zmniejsza-bezpieczenstwo-danych-firmowych-125325-150x100crop.jpg)

![Wypadek przy pracy: ile kosztuje powrót do sprawności? [© zexis - Fotolia.com] Wypadek przy pracy: ile kosztuje powrót do sprawności?](https://s3.egospodarka.pl/grafika2/wypadek-przy-pracy/Wypadek-przy-pracy-ile-kosztuje-powrot-do-sprawnosci-225779-150x100crop.jpg)

![Firma odporna na wyciek danych - jak to zrobić? [© pixabay.com] Firma odporna na wyciek danych - jak to zrobić?](https://s3.egospodarka.pl/grafika2/wyciek-danych/Firma-odporna-na-wyciek-danych-jak-to-zrobic-245988-150x100crop.jpg)

![Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku? [© pixabay.com] Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku?](https://s3.egospodarka.pl/grafika2/cyberataki/Zlosliwe-wiadomosci-e-mail-Co-zrobic-gdy-dojdzie-do-ataku-238422-150x100crop.jpg)

![Program do archiwizacji Trend Micro [© Nmedia - Fotolia.com] Program do archiwizacji Trend Micro](https://s3.egospodarka.pl/grafika/Trend-Micro/Program-do-archiwizacji-Trend-Micro-Qq30bx.jpg)

![Bezpieczeństwo danych na wakacjach [© Mila Supynska - Fotolia.com] Bezpieczeństwo danych na wakacjach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/Bezpieczenstwo-danych-na-wakacjach-119549-150x100crop.jpg)

![Bezpieczeństwo danych: jak nie dać się cyberprzestępcy? [© Andrey Popov - Fotolia.com] Bezpieczeństwo danych: jak nie dać się cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Bezpieczenstwo-danych-jak-nie-dac-sie-cyberprzestepcy-164598-150x100crop.jpg)

![O tym, jak ekspres do kawy może wpędzić cię w kłopoty [© RAM - Fotolia.com] O tym, jak ekspres do kawy może wpędzić cię w kłopoty](https://s3.egospodarka.pl/grafika2/ataki-hakerow/O-tym-jak-ekspres-do-kawy-moze-wpedzic-cie-w-klopoty-204183-150x100crop.jpg)

![Bezpieczeństwo danych i systemów IT w 6 krokach [© MK-Photo - Fotolia.com] Bezpieczeństwo danych i systemów IT w 6 krokach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-danych-i-systemow-IT-w-6-krokach-174631-150x100crop.jpg)

![Ransomware wraca do łask cyberprzestępców [© Florian Roth - Fotolia.com] Ransomware wraca do łask cyberprzestępców](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Ransomware-wraca-do-lask-cyberprzestepcow-248954-150x100crop.jpg)

![Korporacje a bezpieczeństwo danych w chmurze [© ra2 studio - Fotolia.com] Korporacje a bezpieczeństwo danych w chmurze](https://s3.egospodarka.pl/grafika2/chmura-obliczeniowa/Korporacje-a-bezpieczenstwo-danych-w-chmurze-140264-150x100crop.jpg)

![Demografia Polski: jak doszło do katastrofy i jak złagodzić jej skutki? [© Comugnero Silvana - Fotolia] Demografia Polski: jak doszło do katastrofy i jak złagodzić jej skutki?](https://s3.egospodarka.pl/grafika2/demografia-Polski/Demografia-Polski-jak-doszlo-do-katastrofy-i-jak-zlagodzic-jej-skutki-184613-150x100crop.jpg)

![Well-being, czyli inwestycja w zdrowie pracownika [© Alice - Fotolia.com] Well-being, czyli inwestycja w zdrowie pracownika](https://s3.egospodarka.pl/grafika2/well-being/Well-being-czyli-inwestycja-w-zdrowie-pracownika-216792-150x100crop.jpg)

![Zdrowie psychiczne Polaków do naprawy? [© pixabay.com] Zdrowie psychiczne Polaków do naprawy?](https://s3.egospodarka.pl/grafika2/dobrostan-psychiczny/Zdrowie-psychiczne-Polakow-do-naprawy-247128-150x100crop.jpg)

![Social media pracownika rysą na wizerunku firmy? [© Prodeep Ahmeed z Pixabay] Social media pracownika rysą na wizerunku firmy?](https://s3.egospodarka.pl/grafika2/wizerunek-firmy/Social-media-pracownika-rysa-na-wizerunku-firmy-258073-150x100crop.jpg)

![Złośliwe oprogramowanie atakuje polskie firmy 5 razy częściej niż rok temu [© Tumisu z Pixabay] Złośliwe oprogramowanie atakuje polskie firmy 5 razy częściej niż rok temu](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-oprogramowanie-atakuje-polskie-firmy-5-razy-czesciej-niz-rok-temu-260365-150x100crop.jpg)

![Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy [© trekandphoto - Fotolia.com] Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy](https://s3.egospodarka.pl/grafika2/ochrona-danych/Przez-cyfrowy-balagan-firmowe-pliki-maja-nawet-ekspracownicy-218656-150x100crop.jpg)

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy](https://s3.egospodarka.pl/grafika2/inzynieria-spoleczna/10-ulubionych-narzedzi-cyberprzestepcy-171524-150x100crop.jpg)

![Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach? [© vchalup - Fotolia.com] Tajemnica wynagrodzenia. Czy rozmawiamy o zarobkach?](https://s3.egospodarka.pl/grafika2/wynagrodzenia-pracownikow/Tajemnica-wynagrodzenia-Czy-rozmawiamy-o-zarobkach-199717-150x100crop.jpg)

![Czy warto zatrudniać freelancerów? Wiemy, co myślą firmy [© Firmbee z Pixabay] Czy warto zatrudniać freelancerów? Wiemy, co myślą firmy](https://s3.egospodarka.pl/grafika2/freelancing/Czy-warto-zatrudniac-freelancerow-Wiemy-co-mysla-firmy-259284-150x100crop.jpg)

![Czego potrzebuje nowoczesny HR? Ludzi i maszyn [© Jakub Jirsák - Fotolia.com] Czego potrzebuje nowoczesny HR? Ludzi i maszyn](https://s3.egospodarka.pl/grafika2/HR/Czego-potrzebuje-nowoczesny-HR-Ludzi-i-maszyn-195206-150x100crop.jpg)

![Niespodziewany SMS? Oszuści mogą wyczyścić Twoje konto [© Freepik] Niespodziewany SMS? Oszuści mogą wyczyścić Twoje konto](https://s3.egospodarka.pl/grafika2/SMS/Niespodziewany-SMS-Oszusci-moga-wyczyscic-Twoje-konto-262073-150x100crop.jpg)

![Urządzenia mobilne bez zabezpieczeń [© stoupa - Fotolia.com] Urządzenia mobilne bez zabezpieczeń](https://s3.egospodarka.pl/grafika/kradziez-telefonu/Urzadzenia-mobilne-bez-zabezpieczen-MBuPgy.jpg)

![Administracja publiczna na home office. Jak ochronić dane urzędów? [© olly - Fotolia.com] Administracja publiczna na home office. Jak ochronić dane urzędów?](https://s3.egospodarka.pl/grafika2/home-office/Administracja-publiczna-na-home-office-Jak-ochronic-dane-urzedow-233800-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)