-

![Haktywizm: od ruchów oddolnych po sponsoring państw Haktywizm: od ruchów oddolnych po sponsoring państw]()

Haktywizm: od ruchów oddolnych po sponsoring państw

Haktywizm, czyli działanie grup przestępczych w cyberprzestrzeni mające na celu promowanie programów społeczno-politycznych lub szerzenie dezinformacji, staje się zjawiskiem coraz bardziej niepokojącym na świecie. W ...

Tematy: haktywizm, Anonymous, hakerzy, cyberprzestępcy, cyberprzestępczość, cyberataki, DDoS, ataki DDoS, botnety, Deepfake -

![Fake hacking. Jak się przed nim chronić? Fake hacking. Jak się przed nim chronić?]()

Fake hacking. Jak się przed nim chronić?

... , że bezpieczeństwo jej urządzeń i systemów zostało naruszone. W rzeczywistości działanie to nie stanowi zagrożenia dla użytkowników, ale pod warunkiem, że rozpoznają ... a czasem próba przed większym cyberatakiem. Fake hacking to termin opisujący działanie cyberprzestępców, które polega na udawaniu włamania do systemu użytkownika. Operację tę ...

-

![Dotacje inwestycyjne dla przedsiębiorstw w 2010 roku [© Minerva Studio - Fotolia.com] Dotacje inwestycyjne dla przedsiębiorstw w 2010 roku]()

Dotacje inwestycyjne dla przedsiębiorstw w 2010 roku

... konkretnego rozwiązania. W dalszym ciągu procesu dofinansowane mogą być także inwestycje związane z wdrożeniem wyników wcześniejszych badań. Realizacja projektów ramach tego Działanie ma w założeniu przyczynić się do budowy przewagi konkurencyjnej polskich przedsiębiorstw poprzez działalność opartą na innowacyjnych rozwiązaniach. Bardzo często brak ...

-

![Fundusze unijne a samorządy terytorialne [© Minerva Studio - Fotolia.com] Fundusze unijne a samorządy terytorialne]()

Fundusze unijne a samorządy terytorialne

... natychmiastowego pobrania nie tylko ogłoszenia o naborze, ale także podstawowych dokumentów niezbędnych do przygotowania aplikacji. Działanie 8.4 – ,,Zapewnienie dostępu do Internetu na etapie ostatniej mili’’ Pomimo faktu, iż działanie to nie jest skierowane bezpośrednio do samorządów terytorialnych – dobrze byłoby, aby władze lokalne się nim ...

-

![Usługi ESCO a efektywność energetyczna Usługi ESCO a efektywność energetyczna]()

Usługi ESCO a efektywność energetyczna

... niepewności związanej z legalnością formuły ESCO. Szacowany koszt działań – b. niski, Wpływ na budżet państwa – brak lub b. mały. DZIAŁANIE 3 - PROMOCJA PROBLEMATYKI ZWIĄZANEJ Z EFEKTYWNOŚCIĄ ENERGETYCZNĄ Działanie 3.1. Podjęcie narodowej kampanii na rzecz efektywności energetycznej. Kampania taka jest konieczna aby skutecznie pobudzać działania na ...

-

![Wsparcie inwestycji w turystykę [© Minerva Studio - Fotolia.com] Wsparcie inwestycji w turystykę]()

Wsparcie inwestycji w turystykę

... operacyjne, tworzone odrębnie przez każde województwo, gdzie albo wydzielone jest osobne działanie dla projektów turystycznych, jak np. w województwie mazowieckim działanie 6.2 ,,Turystyka’’, czy w województwie podlaskim działanie 3.2 ,,Wsparcie inwestycyjne przedsiębiorstw z branży turystycznej’’. Inwestycje poza miastem Jeśli inwestycja jest ...

-

![4 etapy kontroli funkcji personalnej w firmie 4 etapy kontroli funkcji personalnej w firmie]()

4 etapy kontroli funkcji personalnej w firmie

... rodzaju mierzonego obszaru działania funkcji personalnej. W praktyce, w określonych obszarach funkcji personalnej, do opisu stanu potencjału ludzkiego stosuje się różne mierniki: Działanie: planowanie kadry kryteria dotyczące sposobu: zakres planowania (czas, podmioty), metoda i tryb planowania. Kryteria dotyczące wyniku: kryteria „dobroci” planów ...

-

![Fundusze UE: pytania i odpowiedzi [© Minerva Studio - Fotolia.com] Fundusze UE: pytania i odpowiedzi]()

Fundusze UE: pytania i odpowiedzi

... wsparcia przewidzianego? Tak, co do zasady w ramach Programu Operacyjnego Infrastruktura i Środowisko będzie można ubiegać się o wsparcie na działanie ,,Wytwarzanie energii z odnawialnych źródeł’’. To działanie przewiduje m.in. projekt budowy kolektorów słonecznych. Minimalna kwota przedsięwzięcia to jednak 20 mln zł a maksymalny poziom wsparcia ...

-

![Metody szyfrowania danych - podstawy Metody szyfrowania danych - podstawy]()

Metody szyfrowania danych - podstawy

... wiadomości, np. poprzez gońca. Miało to uniemożliwić lokalizację wojsk w przypadku przechwycenia informacji. Jego działanie polega na zastępowaniu litery właściwej, znakiem znajdującym się 3 miejsca dalej w alfabecie. Szyfry, których działanie polega na podstawianiu jednej litery w miejsce drugiej, nazywa się szyframi podstawieniowymi. Jedną z ich ...

-

![Ponad 3 mld PLN na badania i rozwój [© Rachwalska Irena - Fotolia.com] Ponad 3 mld PLN na badania i rozwój]()

Ponad 3 mld PLN na badania i rozwój

... umów o dofinansowanie projektów związanych z rozwojem działalności badawczo – rozwojowej (Działanie 1.4 PO IG, Działanie 4.2 PO IG, Poddziałanie 4.5.2 PO IG) oraz 893 umów o dofinansowanie projektów wdrażających innowacyjne rozwiązania (Działanie 4.1, Działanie 4.4.). Łączna wartość podpisanych umów na realizację projektów w obszarze B+R w ramach ...

-

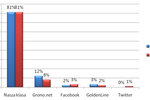

![Lojalność e-klienta Lojalność e-klienta]()

Lojalność e-klienta

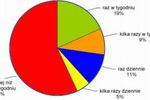

... domenowego, - zamieszczanie charakterystyki firmy, - udostępnianie adresów e-mail w widocznym miejscu - jeśli firma posiada działy, należy również zamieścić ich adresy. Tak podstawowe działanie jak propagowanie firmowych e-maili wydaje się oczywiste, jednak okazuje się, że około 5% elektronicznych sklepów tego nie praktykuje. Dowodzą tego badania ...

Tematy: -

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

Ochrona antywirusowa: ewolucja i metody

... oferuje maksymalne bezpieczeństwo, jednak biorąc pod uwagę obecne warunki, zajmie zbyt dużo pamięci RAM oraz czasu procesora, co mogłoby spowolnić działanie systemu operacyjnego poniżej akceptowalnych poziomów. Z drugiej strony, ekspertowi, który chce kontrolować wszystkie krytyczne zdarzenia systemu i zabezpieczyć się przed nieznanymi szkodliwymi ...

-

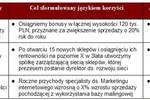

![Cele i zarządzanie przez cele Cele i zarządzanie przez cele]()

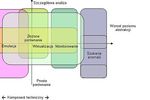

Cele i zarządzanie przez cele

... jest to stan, rezultat lub punkt, który chcemy osiągnąć podejmując działanie. Cel jest konkretem, wyrażonym liczbą, współrzędnymi geograficznymi czy astronomicznymi, ... są ważne? Działanie nieukierunkowane i niezaplanowane może przerodzić się w chaos, nie przynosząc efektów. Postawienie konkretnych celów porządkuje działanie. Wyznaczenie celu ...

-

![Smog i jakość powietrza w Polsce: alarmujący raport Smog i jakość powietrza w Polsce: alarmujący raport]()

Smog i jakość powietrza w Polsce: alarmujący raport

... ze średnicą 2,5 μm lub mniejszą (PM2,5). Szacuje się, że w 2012 r. długotrwałe wystawienie na działanie PM2,5 przyczyniło się do przedwczesnej śmierci 432 000 Europejczyków (403 000 ... oraz WHO AQG). Przedwczesną śmierć z powodu długotrwałego wystawienie na działanie powietrza zanieczyszczonego tym pierwiastkiem poniosło w Europie ok. 75 000 osób (72 ...

-

![4 powody, dla których dostawcy usług w chmurze są niezastąpieni [© Jakub Jirsák - Fotolia.com.jpg] 4 powody, dla których dostawcy usług w chmurze są niezastąpieni]()

4 powody, dla których dostawcy usług w chmurze są niezastąpieni

... i nadal jest powszechnie stosowany. Dzieje się tak, dlatego że działanie sieci jest bardzo istotne, a modele zdecentralizowane odznaczają się znakomitą efektywnością. Wiele ... jednak model biznesowy chmury publicznej o dużej skali nie w pełni uwzględnia działanie sieci zdecentralizowanych, które wykorzystują efekt skali, co pozwala obniżyć ceny ...

-

![Sektor MŚP czeka na koniec pandemii [© pixabay.com] Sektor MŚP czeka na koniec pandemii]()

Sektor MŚP czeka na koniec pandemii

... 60,5% przedsiębiorców jest przeciwnego zdania. Uważają oni, że takie działanie blokuje gospodarkę (68%) i pozbawia ludzi źródła pracy (61%). Lockdown dobry ... % jest przekonanych, że takie działanie zapewnia społeczeństwu bezpieczeństwo. Przeciwnicy lockdownu natomiast w dużej mierze sądzą, że takie działanie za bardzo paraliżuje gospodarkę (68 ...

-

![Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega? [© pixabay.com] Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega?]()

Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega?

... – tłumaczy Kamil Sadkowski, starszy specjalista ds. cyberbezpieczeństwa ESET. – W tym samym czasie, co HermeticWiper, był używany jeszcze inny program – HermeticRansom, którego działanie zostało zgłoszone we wczesnych godzinach 24 lutego. Program ten to przykład fałszywego ransomware, który nie miał motywów finansowych i został prawdopodobnie ...

-

![Dotacje unijne na technologie informatyczne. Między prawdą a mitem [© Minerva Studio - Fotolia.com] Dotacje unijne na technologie informatyczne. Między prawdą a mitem]()

Dotacje unijne na technologie informatyczne. Między prawdą a mitem

... wszyscy, a nie tylko firmy z branży teleinformatycznej. Funkcjonujące programy ze środków Funduszy Strukturalnych: 1. SPO WKP działanie 2.3 (Sektorowy Program Operacyjny Wzrost Konkurencyjności Przedsiębiorstw priorytet 2 działanie 3). W ramach tego programu możemy składać wnioski na inwestycje, w tym informatyczne, w wyniku, których zostanie ...

-

![Tydzień 9/2005 (28.02-06.03.2005) [© RVNW - Fotolia.com] Tydzień 9/2005 (28.02-06.03.2005)]()

Tydzień 9/2005 (28.02-06.03.2005)

... na wykonanie pracy, a i rezultat nie byłby pewny. Nie ulega wątpliwości, że pozycja "krytycznego obserwatora", działanie w roli "hamulcowego" czy przysłowiowe "sypanie piasku w tryby" jest łatwiejsze, niż progresywne i skuteczne działanie. Kiedy będziemy mieli świadomość wspólnoty interesów, płynięcia na wspólnej nie zawsze bezpiecznej łódce po ...

-

![Jak wirusy ukrywają się przed antywirusem? Jak wirusy ukrywają się przed antywirusem?]()

Jak wirusy ukrywają się przed antywirusem?

... kwestie: dlaczego modyfikowanie kodu może zostać wykorzystane w celu utrudnienia wykrywania plików oraz w jaki sposób działa wykrywanie plików. Do niedawna działanie programów antywirusowych polegało wyłącznie na analizowaniu kodu plików. Najwcześniejsze metody wykrywania, oparte na sygnaturach, koncentrowały się na szukaniu dokładnych sekwencji ...

-

![Systemy CRM i nowoczesny marketing relacyjny [© Minerva Studio - Fotolia.com] Systemy CRM i nowoczesny marketing relacyjny]()

Systemy CRM i nowoczesny marketing relacyjny

... tych marek, wspomagającymi zarządzanie przedsiębiorstwem (CMS, ERP-Enterprise Resource Planning, obsługi faktur EDI, czy aplikacji szkoleniowych). Obecnie trudno sobie wyobrazić działanie jakiejkolwiek dużej korporacji bez użycia tego typu narzędzi. Jednak CRM nie jest domeną jedynie wielkich przedsiębiorstw. Małe i średnie przedsiębiorstwa miały ...

-

![Umowy z operatorem stacjonarnym nieuczciwe [© pizuttipics - Fotolia.com] Umowy z operatorem stacjonarnym nieuczciwe]()

Umowy z operatorem stacjonarnym nieuczciwe

... lub nie będzie mógł korzystać z przyczyn od niego niezależnych (wadliwe działanie sprzętu, brak możliwości przeprowadzenia procesu rejestracji). Badając umowy Prezes ... z przerwami trwającymi średnio 36 lub 48 godzin – zdaniem Urzędu takie działanie operatorów jest uciążliwe dla klientów, ponadto niezgodne z prawem. Abonentom przysługuje obniżenie ...

-

![Kreowanie marki na bazie emocji [© Minerva Studio - Fotolia.com] Kreowanie marki na bazie emocji]()

Kreowanie marki na bazie emocji

... się więc do wytworzenia specyficznej, emocjonalnej więzi, która powoduje działanie (zakup), nie zaś myślenie (analizę potrzeb i przydatności). Opiera się ... rzecz pozostaje jednak niezmienna – pierwszym krokiem do wzbudzenia emocji jest działanie sensoryczne, a więc zaangażowanie zmysłów. Jak wygląda porównanie lovemarks z innymi markami i produktami? ...

-

![Jak pozyskać środki na innowacje? [© Minerva Studio - Fotolia.com] Jak pozyskać środki na innowacje?]()

Jak pozyskać środki na innowacje?

... należy, iż przez ostatnie 7 lat nie mogły być one nabyte z wykorzystaniem środków publicznych, a ich cena nie może przekraczać wartości rynkowej. Działanie 1.4 i 4.1 cieszy się szczególną popularnością wśród firm z branży chemicznej, farmaceutycznej oraz technicznej. W zasadzie spektrum obszarów, jakie mogą podlegać dofinansowanym pracom badawczo ...

-

![Projekty innowacyjne w działaniach PO IG [© Minerva Studio - Fotolia.com] Projekty innowacyjne w działaniach PO IG]()

Projekty innowacyjne w działaniach PO IG

... sposób do poprawy innowacyjności gospodarki przyczyniać się miały takie instrumenty jak: działanie 4.4 PO IG ,,Nowe inwestycje o wysokim potencjale innowacyjnym’’, poddziałanie 4.5.1 PO IG ,,Wsparcie inwestycji o dużym znaczeniu dla gospodarki’’, działanie 1.4-4.1 PO IG ,,Wsparcie projektów celowych i wdrożeń wyników prac B+R’’. W odniesieniu do ...

-

![Microsoft Security Essentials Microsoft Security Essentials]()

Microsoft Security Essentials

... zagrożenia, Microsoft Security Essentials informuje o tym użytkownika i kategoryzuje je jako bardzo wysokie, wysokie, średnie lub niskie. Od użytkownika zależy jakie działanie wobec tego zagrożenia podejmie. Domyślnie program automatycznie usuwa wszystkie pliki zdiagnozowane jako bardzo wysokie i wysokie zagrożenie. W każdej chwili użytkownik może ...

-

![Zadbaj o anonimowość w sieci Zadbaj o anonimowość w sieci]()

Zadbaj o anonimowość w sieci

... celem robaka były newralgiczne dane, takie jak numery kart kredytowych. Jego działanie opierało się na infekowaniu kolejnych kont użytkowników, bazując na... zaufaniu. ... przypadku mamy w miarę klarowną sytuację i możemy po prostu nie zgodzić się na działanie aplikacji i udostępnianie jej pewnych danych, o tyle wcześniejsze działania Facebooka ...

-

![Aparat cyfrowy Canon IXUS 300 HS Aparat cyfrowy Canon IXUS 300 HS]()

Aparat cyfrowy Canon IXUS 300 HS

... i kieszonkowe rozmiary aparatu IXUS 300 HS odzwierciedlają najnowsze trendy z zakresu technologii uzyskania obrazu firmy Canon. Nowy system HS zapewnia sprawne działanie w słabym świetle – gwarantuje maksymalne wykorzystanie potencjału podświetlanej od tyłu matrycy światłoczułej CMOS oraz przetwornika obrazu DIGIC 4. System HS pozwala wykonać ...

-

![Fałszywe antywirusy realnym zagrożeniem Fałszywe antywirusy realnym zagrożeniem]()

Fałszywe antywirusy realnym zagrożeniem

... silniejszych form oddziaływania na człowieka. Znany może więcej Bardzo ważną rzeczą dla osób tworzących fałszywe oprogramowanie antywirusowe jest rozpoznawalność, a więc działanie będące całkowitym przeciwieństwem większości szkodliwych programów, które starają się pozostać w ukryciu tak długo jak to tylko możliwe. Najbardziej popularni producenci ...

-

![Matryca logiczna pomaga planować projekty unijne Matryca logiczna pomaga planować projekty unijne]()

Matryca logiczna pomaga planować projekty unijne

... miejsc pracy. Działania to każde zadania, których wypełnienie jest konieczne, aby projekt został zakończony, a które wymagają określonego czasu i zasobów. Pojedyncze działanie powinno być w miarę jednorodne, mieć wyraźnie określone punkty rozpoczęcia i zakończenia oraz łączyć się z innymi działaniami jedynie w tych punktach. Liczba, charakter ...

-

![Google Panda a przyszłość SEO [© Minerva Studio - Fotolia.com] Google Panda a przyszłość SEO]()

Google Panda a przyszłość SEO

... że Google z tą zmianą wiąże duże nadzieje odnośnie podniesienia jakości wyników wyszukiwania. Działanie „Pandy” pod koniec lutego 2011 roku zaanonsował na swym prywatnym ... na pozycji strony firmy. Większość linków z farm treści to krótkowzroczne działanie. Wyeliminowanie jednej nocy większości farm treści, z których prowadzą linki do naszej strony ...

-

![Smartfon Sony Xperia P i Xperia U Smartfon Sony Xperia P i Xperia U]()

Smartfon Sony Xperia P i Xperia U

... sekundę, a do uwiecznienia obiektu wystarczy jedno kliknięcie. Obydwa smartfony posiadają potężne dwurdzeniowe procesory o taktowaniu 1 GHz, co umożliwia ich super szybkie działanie. Podobnie jak ma to miejsce w przypadku smartfona Xperia S, modele Xperia P i Xperia U również mogą połączyć użytkowników z najlepszymi treściami rozrywkowymi poprzez ...

-

![Karta graficzna ASUS GeForce GTX 680 Karta graficzna ASUS GeForce GTX 680]()

Karta graficzna ASUS GeForce GTX 680

... podstawie wyników rygorystycznych testów. GeForce® GTX 680 DirectCU II TOP posiada fabrycznie przetaktowany do 1201MHz rdzeń, który zapewnia niezwykle płynne działanie gier nawet w najbardziej wymagających sytuacjach. Procesory graficzne zastosowane w kartach TOP przeszły bardzo wymagające testy odporności na wysokie temperatury, dzięki czemu ...

-

![Kaspersky PURE 2.0 Kaspersky PURE 2.0]()

Kaspersky PURE 2.0

... dane są analizowane i porównywane z reputacjami sprawdzanych programów. Jeżeli program wykona podejrzane działanie, sugerujące, że jest on szkodliwy, schemat jego zachowania zostanie dodany ... , wpisy w rejestrze oraz zwalniać miejsce na dysku twardym, co może przyspieszyć działanie całego systemu. Niszczarka plików. Usunięcie plików przy użyciu Kosza ...

-

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013]()

Największe zagrożenia w sieci III kw. 2013

... infekcji w omawianym okresie odpowiedzialny był Trojan.LoadMoney.1, opierający swoje działanie na ładowaniu niebezpiecznych plików. Wykorzystując popularność najnowszej gry z serii Grand Theft ... phishing) czy Trojan.InstallMonster.28 – kolejny wirus opierający swoje działanie na ładowaniu niebezpiecznych plików. Popularne były także takie złośliwe ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Dotacje inwestycyjne dla przedsiębiorstw w 2010 roku [© Minerva Studio - Fotolia.com] Dotacje inwestycyjne dla przedsiębiorstw w 2010 roku](https://s3.egospodarka.pl/grafika/dotacje-inwestycyjne/Dotacje-inwestycyjne-dla-przedsiebiorstw-w-2010-roku-iG7AEZ.jpg)

![Fundusze unijne a samorządy terytorialne [© Minerva Studio - Fotolia.com] Fundusze unijne a samorządy terytorialne](https://s3.egospodarka.pl/grafika/fundusze-europejskie/Fundusze-unijne-a-samorzady-terytorialne-iG7AEZ.jpg)

![Wsparcie inwestycji w turystykę [© Minerva Studio - Fotolia.com] Wsparcie inwestycji w turystykę](https://s3.egospodarka.pl/grafika/inwestycje-w-turystyke/Wsparcie-inwestycji-w-turystyke-iG7AEZ.jpg)

![Fundusze UE: pytania i odpowiedzi [© Minerva Studio - Fotolia.com] Fundusze UE: pytania i odpowiedzi](https://s3.egospodarka.pl/grafika/fundusze-unijne/Fundusze-UE-pytania-i-odpowiedzi-iG7AEZ.jpg)

![Ponad 3 mld PLN na badania i rozwój [© Rachwalska Irena - Fotolia.com] Ponad 3 mld PLN na badania i rozwój](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/Ponad-3-mld-PLN-na-badania-i-rozwoj-110022-150x100crop.jpg)

![4 powody, dla których dostawcy usług w chmurze są niezastąpieni [© Jakub Jirsák - Fotolia.com.jpg] 4 powody, dla których dostawcy usług w chmurze są niezastąpieni](https://s3.egospodarka.pl/grafika2/chmura-obliczeniowa/4-powody-dla-ktorych-dostawcy-uslug-w-chmurze-sa-niezastapieni-221999-150x100crop.jpg)

![Sektor MŚP czeka na koniec pandemii [© pixabay.com] Sektor MŚP czeka na koniec pandemii](https://s3.egospodarka.pl/grafika2/kondycja-MSP/Sektor-MSP-czeka-na-koniec-pandemii-235962-150x100crop.jpg)

![Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega? [© pixabay.com] Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega?](https://s3.egospodarka.pl/grafika2/wojna-w-Ukrainie/Wojnie-w-Ukrainie-towarzyszy-konflikt-w-cyberprzestrzeni-jak-przebiega-245718-150x100crop.jpg)

![Dotacje unijne na technologie informatyczne. Między prawdą a mitem [© Minerva Studio - Fotolia.com] Dotacje unijne na technologie informatyczne. Między prawdą a mitem](https://s3.egospodarka.pl/grafika/dotacje-unijne/Dotacje-unijne-na-technologie-informatyczne-Miedzy-prawda-a-mitem-iG7AEZ.jpg)

![Tydzień 9/2005 (28.02-06.03.2005) [© RVNW - Fotolia.com] Tydzień 9/2005 (28.02-06.03.2005)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-9-2005-28-02-06-03-2005-vgmzEK.jpg)

![Systemy CRM i nowoczesny marketing relacyjny [© Minerva Studio - Fotolia.com] Systemy CRM i nowoczesny marketing relacyjny](https://s3.egospodarka.pl/grafika/crm/Systemy-CRM-i-nowoczesny-marketing-relacyjny-iG7AEZ.jpg)

![Umowy z operatorem stacjonarnym nieuczciwe [© pizuttipics - Fotolia.com] Umowy z operatorem stacjonarnym nieuczciwe](https://s3.egospodarka.pl/grafika/operatorzy-telekomunikacyjni/Umowy-z-operatorem-stacjonarnym-nieuczciwe-QhDXHQ.jpg)

![Kreowanie marki na bazie emocji [© Minerva Studio - Fotolia.com] Kreowanie marki na bazie emocji](https://s3.egospodarka.pl/grafika/kreowanie-marki/Kreowanie-marki-na-bazie-emocji-iG7AEZ.jpg)

![Jak pozyskać środki na innowacje? [© Minerva Studio - Fotolia.com] Jak pozyskać środki na innowacje?](https://s3.egospodarka.pl/grafika/dotacje-unijne/Jak-pozyskac-srodki-na-innowacje-iG7AEZ.jpg)

![Projekty innowacyjne w działaniach PO IG [© Minerva Studio - Fotolia.com] Projekty innowacyjne w działaniach PO IG](https://s3.egospodarka.pl/grafika/innowacje/Projekty-innowacyjne-w-dzialaniach-PO-IG-iG7AEZ.jpg)

![Google Panda a przyszłość SEO [© Minerva Studio - Fotolia.com] Google Panda a przyszłość SEO](https://s3.egospodarka.pl/grafika/Panda/Google-Panda-a-przyszlosc-SEO-iG7AEZ.jpg)

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-III-kw-2013-125412-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)