-

![Zarządzanie projektem - analiza słabych stron Zarządzanie projektem - analiza słabych stron]()

Zarządzanie projektem - analiza słabych stron

... da się dotrzymać zaplanowanych terminów, byłeś w stanie ocenić w oparciu o rozmowy z członkami zespołu projektowego. Jeśli plan wykorzystania zasobów zakłada, że pierwsze działanie zostało zaplanowane na najbliższy poniedziałek i zajmie ono 56 roboczogodzin. Założenie, że pracownik całą swoją ośmiogodzinną dniówkę poświęci na realizację projektu ...

-

![Mierniki gospodarcze LEI, Ifo, Nędzy i ZEW Mierniki gospodarcze LEI, Ifo, Nędzy i ZEW]()

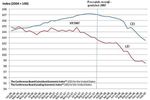

Mierniki gospodarcze LEI, Ifo, Nędzy i ZEW

... euro, wzrasta ryzyko pęknięcia bańki na obligacjach skarbowych. To najważniejsze czynniki, które mogą uruchomić wzrost cen w USA. Tak więc jednoczesne działanie rosnącej stopy bezrobocia oraz inflacji może w niedalekiej przyszłości skutkować dynamicznym wzrostem Wskaźnika Nędzy w Stanach Zjednoczonych. Indeks Instytutu ZEW Indeks ZEW ...

-

![Tydzień 16/2009 (13-19.04.2009) [© RVNW - Fotolia.com] Tydzień 16/2009 (13-19.04.2009)]()

Tydzień 16/2009 (13-19.04.2009)

... z załamaniem się eksportu i zmniejszaniem się konsumpcji, gdy spada popyt na towary i usługi, a w konsekwencji wzrasta bezrobocie, to protekcjonizm jawi się jako działanie atrakcyjne i skuteczne. Jednak warto spojrzeć z drugiej strony na to rozwiązanie. Nie zawsze zdajemy sobie sprawę z tego, jak bardzo złożony charakter ...

-

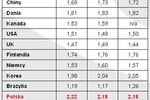

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009]()

Wirusy, trojany, phishing I-III 2009

... z reguły „hałaśliwe” i zużywają dużą część pasma internetowego oraz innych zasobów sieciowych. Większość e-kryminalistów wykorzystuje więc aplikacje, które potrafią maskować swoje działanie. Robaki stanowiły raczej zabawkę w rękach znudzonych amatorów. Do momentu pojawienia się Confickera. F-Secure podaje, że niesławne robaki z minionych lat, takie ...

-

![Fałszywe strony WWW: firma Ford przynętą Fałszywe strony WWW: firma Ford przynętą]()

Fałszywe strony WWW: firma Ford przynętą

... zakupu płatnej wersji fałszywego programu antywirusowego, który miałby zneutralizować zagrożenia. W przypadku rezygnacji z zakupu złośliwy kod uniemożliwia prawidłowe działanie komputera, aby ostatecznie skłonić użytkowników do nabycia produktu. Ewolucja procesu rozpowszechniania fałszywych programów antywirusowych Powszechność tego rodzaju ...

-

![Skuteczny marketing szeptany [© Minerva Studio - Fotolia.com] Skuteczny marketing szeptany]()

Skuteczny marketing szeptany

... błąd, czy plotka ma racjonalne podstawy, czy zawiniła firma, któryś z jej pracowników, czy wynika np. z niezgodnego z instrukcją użytkowania przedmiotu. 2. Punktowe działanie Jeśli źródłem niepochlebnej plotki jest niezadowolony klient, to po zdiagnozowaniu sytuacji warto dotrzeć do niego indywidualnie i przedstawić sposoby rozwiązania problemu ...

-

![Zarządzanie wiedzą a produktywność Zarządzanie wiedzą a produktywność]()

Zarządzanie wiedzą a produktywność

... przekształceń. Choć może się to wydać zniechęcające, istnieje szereg działań, których podjęcie może rozważyć kierownictwo, aby ułatwić przedsiębiorstwu działanie w warunkach dynamicznych zmian rynkowych. Należą do nich: optymalizacja podstawowych procesów biznesowych, minimalizacja rozproszenia zasobów informacyjnych oraz integracja i automatyzacja ...

-

![Polscy menedżerowie mocno zestresowani Polscy menedżerowie mocno zestresowani]()

Polscy menedżerowie mocno zestresowani

... czas, możemy częściowo likwidować uczucie stresu. Warto pamiętać, że stres nie musi być w każdym przypadku szkodliwy, a czasami ma wręcz pozytywne działanie. Niektóre osoby potrafi także zmobilizować do pracy, wyzwala energię i motywację, pozwalającą realizować zadania i pokonywać przeszkody - podsumowują eksperci.

-

![ESET: koń trojański Hexzone w akcji [© stoupa - Fotolia.com] ESET: koń trojański Hexzone w akcji]()

ESET: koń trojański Hexzone w akcji

... działania. W ten sposób zainfekowany komputer może posłużyć twórcy Hexzone do wykonania dowolnej operacji: od rozsyłania spamu, zainicjowania ataku DoS, przez działanie jako keylogger rejestrujący znaki wprowadzane za pośrednictwem klawiatury, aż po pobranie i instalację kolejnych wrogich aplikacji. Według specjalistów branży bezpieczeństwa IT ...

-

![Chroń swoją domenę internetową [© stoupa - Fotolia.com] Chroń swoją domenę internetową]()

Chroń swoją domenę internetową

... kupnie domeny, ale czasem też wtedy, kiedy przepisujemy naszą domenę z osoby fizycznej na firmę. Standardowa procedura zmiany właściciela, a jednak kluczowe działanie dla stwierdzenia – kto tak naprawdę jest posiadaczem nazwy. Ważne jest aby zwrócić uwagę w jaki sposób przeprowadza cesję nasz rejestrator. Najczęściej ...

-

![Jak promować firmę w Internecie? [© Minerva Studio - Fotolia.com] Jak promować firmę w Internecie?]()

Jak promować firmę w Internecie?

... stworzenia strony WWW. Odpowiada również za udostępnienie stron WWW przeglądarkom internetowym, a co za tym idzie – wszystkim użytkownikom Internetu. Tylko bezawaryjne działanie serwera może zagwarantować stabilność firmowej strony WWW, dlatego przed zakupem warto sprawdzić jego parametry. Przy wyborze odpowiedniego serwera należy zwrócić ...

-

![Reklama internetowa coraz gorzej postrzegana [© Minerva Studio - Fotolia.com] Reklama internetowa coraz gorzej postrzegana]()

Reklama internetowa coraz gorzej postrzegana

... . Osoby, które wykazują niski próg tolerancji dla reklam, mogą zawsze opuścić stronę, na której się znajdują, i przenieść się na inną. Działanie takie może być jednak krzywdzące dla nich samych z powodu utraty dostępu do cennych zasobów. Absolutnie ignorując reklamy przyczyniasz się do ...

-

![Płyta główna GIGABYTE GA-M85M-US2H Płyta główna GIGABYTE GA-M85M-US2H]()

Płyta główna GIGABYTE GA-M85M-US2H

... bez obniżenia wydajności systemu, druga natomiast to sprzętowa ochrona BIOSu przed uszkodzeniami. Dwie fizyczne kości BIOSu na płycie głównej umożliwiają działanie systemu także w sytuacji, gdy główny BIOS zostanie uszkodzony w skutek działania wirusów lub nieprawidłowej aktualizacji. Płyta główna GIGABYTE GA-M85M-US2H została objęta ...

-

![Spada sprzedaż energii cieplnej [© christian42 - Fotolia.com] Spada sprzedaż energii cieplnej]()

Spada sprzedaż energii cieplnej

... - podkreśla Jacek Szymczak. Te dane świadczą o konieczności zmiany modelu regulacji i odejściu od formuły kosztowej na rzecz rozwiązań promujących efektywne działanie i dających możliwość rentownego funkcjonowania. Nowy model regulacji - tzw. referencyjny, proponowany przez IGCP, zakłada podzielenie przedsiębiorstw ciepłowniczych na dwie grupy ...

-

![Lustrzanka cyfrowa Pentax K-7 Lustrzanka cyfrowa Pentax K-7]()

Lustrzanka cyfrowa Pentax K-7

... . K-7 wyróżnia się kompaktową, lekką obudową wykonaną ze stopu magnezu. Lustrzanka dysponuje nowym 77-segmentowym systemem pomiaru światła oraz lampką wspomagającą działanie 11-punktowego autofocusa w trudnych warunkach oświetleniowych. Sprzęt pozwala na wykonywanie zdjęć seryjnych z prędkością 5,2 fps i nagrywaniem filmów HD 30 fps. Aparat można ...

-

![TotalSafe: backup online SuperSafe TotalSafe: backup online SuperSafe]()

TotalSafe: backup online SuperSafe

... , aby dostosować program do własnych potrzeb. Firma TotalSafe proponuje bezpłatny, 30-dniowy okres próbny, w czasie którego każdy użytkownik może samodzielnie przetestować działanie systemu.

-

![Uwaga na fałszywe komentarze na YouTube Uwaga na fałszywe komentarze na YouTube]()

Uwaga na fałszywe komentarze na YouTube

... został przeprowadzony prawdopodobnie z wykorzystaniem automatycznych narzędzi. Ostateczne badania wykazały, że link prowadzi do fałszywego programu antywirusowego. Eksperci podają, iż działanie to jest kolejnym przykładem tego, w jaki sposób cyberprzestępcy atakują popularne strony sieci Web 2.0 w celu dystrybucji złośliwego oprogramowania. Podobne ...

-

![Novell SLES Services Management Pack [© Nmedia - Fotolia.com] Novell SLES Services Management Pack]()

Novell SLES Services Management Pack

... systemu SUSE Linux Enterprise Server, jak BIND/DNS, DHCP, Samba, LDAP, Common Unix Printing System (CUPS), Network File System (NFS), czy działanie zapory (firewall). Dzięki współpracy technologicznej firm Novell i Microsoft, SLES Services Management Pack jest zintegrowany z konsolą System Center Operations Manager 2007 ...

-

![Efektywna praca w biurze - podstawy Efektywna praca w biurze - podstawy]()

Efektywna praca w biurze - podstawy

... z uwzględnieniem lat. Pomoże ci to w przyszłości likwidować przeterminowane akta bardzo szybko bez konieczności przeglądania poszczególnych teczek i dokumentów. Takie działanie ułatwia również archiwizację danych elektronicznych. Więcej informacji o zarządzaniu obowiązkami w ciągu dnia pracy (m.in. korzystaniu z planerów papierowych, zarządzania ...

-

![Płyta główna GIGABYTE dla AMD Phenom II Płyta główna GIGABYTE dla AMD Phenom II]()

Płyta główna GIGABYTE dla AMD Phenom II

... obniżenia wydajności systemu, druga natomiast polega na sprzętowej ochronie BIOSu przed uszkodzeniami. Dwie fizyczne kości BIOSu na płycie głównej umożliwiają działanie systemu także w sytuacji, gdy główny BIOS zostanie uszkodzony wskutek działania wirusów lub nieprawidłowej aktualizacji. Specyfikacja techniczna: Chipset: AMD 770+SB710 ...

-

![Ceny transakcyjne nieruchomości V 2009 Ceny transakcyjne nieruchomości V 2009]()

Ceny transakcyjne nieruchomości V 2009

... . Rynek pozostaje pod coraz większym wpływem programu „Rodzina na swoim”, który coraz silniej oddziałuje na poziom cen i w pewien sposób zakłóca działanie sił rynkowych. Nie jest wykluczone, że w najbliższych kwartałach ceny transakcyjne będą mocniej niż do tej pory uzależnione od wskaźnika wartości ...

-

![Sektor IT a działania proekologiczne [© Scanrail - Fotolia.com] Sektor IT a działania proekologiczne]()

Sektor IT a działania proekologiczne

... odpowiedzialną za realizowanie strategii ekologicznej. (38% w stosunku do 23%) i wprowadzają rozwiązania ograniczające wpływ na środowisko (48 vs. 28%). Działanie takie obejmują przede wszystkim rozwiązanie technologiczne umożliwiające pracę na odległość takie jak telepraca, telekonferencje, wideokonferencje (69%), oraz wdrażanie inteligentnych ...

-

![Tydzień 24/2009 (08-14.06.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 24/2009 (08-14.06.2009)]()

Tydzień 24/2009 (08-14.06.2009)

... ) są zupełnie odwrotne do powyższych zaleceń, bo ożywia się konsumpcję miliardowymi pożyczkami, pobudzając konsumpcję z pełną świadomością, że są to działanie krótkoterminowe. Brak pieniędzy na inwestycje, dofinansowanie prywatnych funduszy emerytalnych i emerytur sektora publicznego, a także konsekwencje starzenia się społeczeństwa dopełniają ...

-

![Jakie korzyści daje firmowa strona internetowa? [© Minerva Studio - Fotolia.com] Jakie korzyści daje firmowa strona internetowa?]()

Jakie korzyści daje firmowa strona internetowa?

... także przyniesie przedsiębiorstwu wysokie zyski wizerunkowe i sprzedażowe. Sprawdź parametry serwera przed zakupem Serwer jest usługą, od której zależy stabilne i bezawaryjne działanie firmowego serwisu, dlatego jego wybór nie może być przypadkowy. Przy doborze odpowiedniego hostingu należy zwrócić uwagę na kilka bardzo istotnych ...

-

![Mediacje: działania i interwencje Mediacje: działania i interwencje]()

Mediacje: działania i interwencje

... z serii skomplikowanych czynności lub działań, podejmowanych w celu rozwiązania problemów oraz doprowadzenia do zakończenia sporu. Każdy podejmowany przez negocjatora krok lub działanie wiąże się z podjęciem racjonalnej decyzji. W ramach tego procesu zasadność działań oceniana jest przez pryzmat następujących czynników: działania pozostałych stron ...

-

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?]()

Jak wykryć i usunąć robaka Conficker?

... Windows Conficker, znany również jako Downup, Downandup oraz Kido, po raz pierwszy pojawił się pod koniec listopada 2008 roku. Jego działanie – podobnie jak wielu innych robaków - opierało się na wykorzystaniu luki w zabezpieczeniach systemu Microsoft Windows, która dotyczyła prawie wszystkich wersji tego ...

-

![Programy Panda Security z linii 2010 Programy Panda Security z linii 2010]()

Programy Panda Security z linii 2010

... uszkodzeniem. Dodatkowo można skorzystać z optymalizacji wydajności komputera (funkcja Tune up), która poprzez usunięcie niepotrzebnych wpisów do rejestru i plików tymczasowych przyspiesza działanie dysku twardego. Nowe produkty w wersji angielskiej są dostępne on-line od 25 czerwca 2009 r. na stronie Panda Security. Polskie wersje językowe ...

-

![Płyta główna GIGABYTE GA-P43-ES3G Płyta główna GIGABYTE GA-P43-ES3G]()

Płyta główna GIGABYTE GA-P43-ES3G

... wydajności systemu, istotą drugiej jest natomiast sprzętowa ochrona BIOSu przed uszkodzeniami. Dwie fizyczne kości BIOSu na płycie głównej umożliwiają poprawne działanie systemu także w sytuacji, gdy główny BIOS zostanie uszkodzony wskutek działania wirusów lub nieprawidłowej aktualizacji. Użytkownicy chcący dodatkowo podnieść wydajność swojego ...

-

![Zarządzanie ryzykiem: firmy nieprzygotowane Zarządzanie ryzykiem: firmy nieprzygotowane]()

Zarządzanie ryzykiem: firmy nieprzygotowane

... cen, firmy te zostały zmuszone do nabywania surowców za cenę zdecydowanie odbiegającą od poziomów rynkowych. Przy słabnącym popycie, w wielu przypadkach działanie to doprowadziło przedsiębiorców na skraj bankructwa. "O wysokiej pozycji tego zagrożenia wśród firm polskich zdecydowało uwolnienie cen energii elektrycznej dla odbiorców ...

-

![Analiza otoczenia biznesowego firmy [© Minerva Studio - Fotolia.com] Analiza otoczenia biznesowego firmy]()

Analiza otoczenia biznesowego firmy

... SWOT nie wystarczy na potrzeby projektowania strategii marketingowej. W pierwszej kolejności musimy określić, po co nam analiza marketingowa? Czy jest to działanie na potrzeby stworzenia czegoś unikatowego w skali komunikacji danej marki, przedsiębiorstwa, czy to jedynie proces służący ustaleniu i zgromadzeniu danych o poczynaniach konkurencji ...

-

![Wytrzymały telefon Nokia 3720 classic Wytrzymały telefon Nokia 3720 classic]()

Wytrzymały telefon Nokia 3720 classic

Firma Nokia zaprezentowała telefon komórkowy Nokia 3720 classic. Model ten charakteryzuje się stopniem ochrony IP-54, a także odpornością na wstrząsy oraz działanie wody, kurzu i pyłu. Nokia 3720 classic została uszczelniona w celu ochrony wewnętrznych części elektronicznych, a jej obudowa skonstruowana została między innym z elementów ...

-

![Tydzień 28/2009 (06-12.07.2009) [© RVNW - Fotolia.com] Tydzień 28/2009 (06-12.07.2009)]()

Tydzień 28/2009 (06-12.07.2009)

... , jak ja go widzę. Powiedziałem wówczas, że w mojej ocenie biznes jest dziedziną na wskroś intelektualną. Dodałem potem, że skuteczne w nim działanie zmusza do rozpatrywania każdej sytuacji indywidualnie, niestandardowo. Zastanawiam się teraz, czy myśl zawartą w tej zaimprowizowanej wypowiedzi powtórzyłbym dziś... W ostatnich dniach ...

-

![Nowe Gadu-Gadu z wideo rozmowami [© Nmedia - Fotolia.com] Nowe Gadu-Gadu z wideo rozmowami]()

Nowe Gadu-Gadu z wideo rozmowami

... Nowe GG wprowadza również istotne zmiany w sposobie działania komunikatora. W najnowszym wydaniu zastąpiono Internet Explorer silnikiem WebKit. Dzięki temu przyspieszono działanie komunikatora. Ponadto zaktualizowano funkcjonalność archiwum rozmów w GG. Użytkownik może teraz sprawdzić, z kim ostatnio rozmawiał przez komunikator, dzięki wyszukiwarce ...

-

![Płyta GIGABYTE GA-MA790X-UD3P Płyta GIGABYTE GA-MA790X-UD3P]()

Płyta GIGABYTE GA-MA790X-UD3P

... wydajności systemu, istotą drugiej jest natomiast sprzętowa ochrona BIOSu przed uszkodzeniami. Dwie fizyczne kości BIOSu na płycie głównej umożliwiają poprawne działanie systemu również w sytuacji, gdy główny BIOS zostanie uszkodzony wskutek działania wirusów lub nieprawidłowej aktualizacji. Specyfikacja techniczna: Chipset: AMD 790X+SB750 ...

-

![Domena firmowa: dane abonenta powinny być aktualne [© Minerva Studio - Fotolia.com] Domena firmowa: dane abonenta powinny być aktualne]()

Domena firmowa: dane abonenta powinny być aktualne

... firmie za administrację serwisem. Po zakończeniu współpracy z pracownikiem, mogłyby wystąpić utrudnienia w swobodnym zarządzaniu usługą, a nawet wpłynąć niekorzystnie na prawidłowe działanie serwisu. Odzyskanie praw do dysponowania domeną może być nie tylko kosztowne, ale przede wszystkim czasochłonne. W czasie udowodniania, że prawowitym Abonentem ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Tydzień 16/2009 (13-19.04.2009) [© RVNW - Fotolia.com] Tydzień 16/2009 (13-19.04.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-16-2009-13-19-04-2009-vgmzEK.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![Skuteczny marketing szeptany [© Minerva Studio - Fotolia.com] Skuteczny marketing szeptany](https://s3.egospodarka.pl/grafika/marketing-szeptany/Skuteczny-marketing-szeptany-iG7AEZ.jpg)

![ESET: koń trojański Hexzone w akcji [© stoupa - Fotolia.com] ESET: koń trojański Hexzone w akcji](https://s3.egospodarka.pl/grafika/kon-trojanski/ESET-kon-trojanski-Hexzone-w-akcji-MBuPgy.jpg)

![Chroń swoją domenę internetową [© stoupa - Fotolia.com] Chroń swoją domenę internetową](https://s3.egospodarka.pl/grafika/domena/Chron-swoja-domene-internetowa-MBuPgy.jpg)

![Jak promować firmę w Internecie? [© Minerva Studio - Fotolia.com] Jak promować firmę w Internecie?](https://s3.egospodarka.pl/grafika/promocja-w-sieci/Jak-promowac-firme-w-Internecie-iG7AEZ.jpg)

![Reklama internetowa coraz gorzej postrzegana [© Minerva Studio - Fotolia.com] Reklama internetowa coraz gorzej postrzegana](https://s3.egospodarka.pl/grafika/reklama-internetowa/Reklama-internetowa-coraz-gorzej-postrzegana-iG7AEZ.jpg)

![Spada sprzedaż energii cieplnej [© christian42 - Fotolia.com] Spada sprzedaż energii cieplnej](https://s3.egospodarka.pl/grafika/energia-cieplna/Spada-sprzedaz-energii-cieplnej-zaGbha.jpg)

![Novell SLES Services Management Pack [© Nmedia - Fotolia.com] Novell SLES Services Management Pack](https://s3.egospodarka.pl/grafika/Novell-SLES/Novell-SLES-Services-Management-Pack-Qq30bx.jpg)

![Sektor IT a działania proekologiczne [© Scanrail - Fotolia.com] Sektor IT a działania proekologiczne](https://s3.egospodarka.pl/grafika/dzialania-proekologiczne/Sektor-IT-a-dzialania-proekologiczne-apURW9.jpg)

![Tydzień 24/2009 (08-14.06.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 24/2009 (08-14.06.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-24-2009-08-14-06-2009-12AyHS.jpg)

![Jakie korzyści daje firmowa strona internetowa? [© Minerva Studio - Fotolia.com] Jakie korzyści daje firmowa strona internetowa?](https://s3.egospodarka.pl/grafika/domena-internetowa/Jakie-korzysci-daje-firmowa-strona-internetowa-iG7AEZ.jpg)

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?](https://s3.egospodarka.pl/grafika/jak-wykryc-Conficker/Jak-wykryc-i-usunac-robaka-Conficker-MBuPgy.jpg)

![Analiza otoczenia biznesowego firmy [© Minerva Studio - Fotolia.com] Analiza otoczenia biznesowego firmy](https://s3.egospodarka.pl/grafika/strategia-marketingowa/Analiza-otoczenia-biznesowego-firmy-iG7AEZ.jpg)

![Tydzień 28/2009 (06-12.07.2009) [© RVNW - Fotolia.com] Tydzień 28/2009 (06-12.07.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-28-2009-06-12-07-2009-vgmzEK.jpg)

![Nowe Gadu-Gadu z wideo rozmowami [© Nmedia - Fotolia.com] Nowe Gadu-Gadu z wideo rozmowami](https://s3.egospodarka.pl/grafika/komunikatory-internetowe/Nowe-Gadu-Gadu-z-wideo-rozmowami-Qq30bx.jpg)

![Domena firmowa: dane abonenta powinny być aktualne [© Minerva Studio - Fotolia.com] Domena firmowa: dane abonenta powinny być aktualne](https://s3.egospodarka.pl/grafika/domena/Domena-firmowa-dane-abonenta-powinny-byc-aktualne-iG7AEZ.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)