-

![Portfel spółek: jak zbudować architekturę? [© Minerva Studio - Fotolia.com] Portfel spółek: jak zbudować architekturę?]()

Portfel spółek: jak zbudować architekturę?

... z celami biznesowymi i wizerunkowymi skutkuje trudnościami we wprowadzeniu strategii całej grupy. Konsekwencjami takiej sytuacji są wewnętrzne konflikty interesów, dublowanie inicjatyw, działanie w silosach spółek i działów. Prowadzi to do zmniejszania synergii w grupie, a synergia jest podstawowym motorem rozwoju grup. Drugi błąd to niedocenianie ...

-

![Zarządzanie podatkami w firmie - grupy obciążeń Zarządzanie podatkami w firmie - grupy obciążeń]()

Zarządzanie podatkami w firmie - grupy obciążeń

... zmniejszenia płatności podatkowych, co może prowadzić do nieuzasadnionego wzrostu ryzyka działalności oraz odbywa się kosztem innych celów przedsiębiorstwa; w efekcie takie działanie staje się nieopłacalne, po drugie, konstrukcje podatkowe zawierają bardzo często pozorne ulgi i udogodnienia, które stosowane mniej lub bardziej świadomie przez ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... .Win32.Zhelatin (Storm Worm) w celu aktywnego rozprzestrzeniania się wykorzystywały ICQ. Jednak w większości przypadków, aby atak mógł się powieść niezbędne jest działanie ze strony użytkownika. Aby nakłonić potencjalną ofiarę do kliknięcia odsyłacza i otwarcia pliku pobranego z odsyłacza, stosuje się szereg sztuczek socjotechnicznych. Sztuczki ...

-

![Rootkit Rustock.C: rozwiązanie zagadki Rootkit Rustock.C: rozwiązanie zagadki]()

Rootkit Rustock.C: rozwiązanie zagadki

... antywirusowych, jak i innych twórców wirusów), przedłużyć czas potrzebny na taką analizę. Leczenie plików systemowych zainfekowanych przez rootkita jest bardziej problematyczne. Działanie rootkita polega na infekowaniu wyłącznie sterowników Windows stworzonych przez firmę Microsoft, które uruchamiają się wraz ze startem systemu. Właśnie w ten ...

Tematy: Rootkity, rootkit, złośliwy kod, cyberprzestępcy, złośliwe programy, botnet, sieci zombie, rustock, Rustock.C -

![Sztuka prowokacji: co należy wiedzieć? Sztuka prowokacji: co należy wiedzieć?]()

Sztuka prowokacji: co należy wiedzieć?

... tym znaczenia czy owym czynnikiem zakłócającym i powodującym niestandardowe zachowanie obiektu jest przypadek, ślepy żywioł, tendencja przyrodnicza, czy też działanie jakiegoś podmiotu — obdarzonego wolą, zdolnością planowania, potrzebą i umiejętnością komunikowania się z adresatami swych oddziaływań. Odmienne w swym charakterze przyczyny wywołują ...

-

![Pozyskiwanie dotacji unijnych - problemy banków [© Minerva Studio - Fotolia.com] Pozyskiwanie dotacji unijnych - problemy banków]()

Pozyskiwanie dotacji unijnych - problemy banków

... finansowym „dopasować” formularze do wymogów stawianych przez instytucje wdrażające, to pewne nieścisłości w tej materii pozostały jednak do dziś. Przykładem jest działanie 4.4 „Nowe inwestycje o wysokim potencjale innowacyjnym”. Wzór wprowadzony przez Polską Agencje Rozwoju Przedsiębiorczości różni się (co prawda nieznacznie) od wzorów promes ...

-

![Państwo opiekuńcze a globalizacja Państwo opiekuńcze a globalizacja]()

Państwo opiekuńcze a globalizacja

... elementem jego legitymizacji w krajach uprzemysłowionych. Obecna zmiana była możliwa dlatego, że dla firm staje się coraz bardziej nie do przyjęcia działanie na zglobalizowanych, zintegrowanych rynkach przy jednoczesnym doświadczaniu znaczących różnic w świadczeniach socjalnych jak również odmiennych poziomów regulacji w zależności od kraju. Ma ...

-

![Szkodliwe programy 2009 - prognozy [© Scanrail - Fotolia.com] Szkodliwe programy 2009 - prognozy]()

Szkodliwe programy 2009 - prognozy

... złośliwe oprogramowanie, może spowodować wzrost zainteresowania cyberprzestępców starymi kodami, dostosowanymi jednak do nowych potrzeb. Nie należy zatem oczekiwać wirusów uniemożliwiających działanie systemu lub blokujących otwieranie plików, które były popularne 10 lat temu. Teraz trzeba się przygotować na ukryte zagrożenia, które z kolei ...

-

![Przemysł owocowy: istotna rola chłodni [© christian42 - Fotolia.com] Przemysł owocowy: istotna rola chłodni]()

Przemysł owocowy: istotna rola chłodni

... wysokiej jakości handlowej. Osiąga się to poprzez zmniejszenie tempa procesów biochemicznych i fizjologicznych prowadzących do dojrzewania owoców, obniżenie poziomu czułości na działanie etylenu oraz spadek wrażliwości na niektóre choroby. Mankamentem technologii KA, zwłaszcza ULO - według Eko-systemu, bywa czasami niezdolność do prawidłowego ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... przechwytuje szereg funkcji systemowych i zaczyna działać w systemie - ukrywając swoje działanie i funkcjonując jako bot w sieci zombie. Migrujące centrum kontroli Wszystkie ... Prawdziwa niespodzianka czekała na ekspertów z Kaspersky Lab dopiero wtedy, gdy przeanalizowali działanie bota: centrum kontroli bota (C&C) nieustannie przesuwało się z jednej ...

-

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi]()

Cyberprzestępcy szybsi i skuteczniejsi

... zanotowano wzrost agresywności ataków realizowanych za pomocą szkodliwego oprogramowania wpływającego na działanie serwerów DNS. Oprogramowanie to przekierowuje dowolne urządzenie na ... technologie dostępne w nadchodzącym roku (takie jak koń trojański wpływający na działanie systemu DNS), ponieważ twórcy szkodliwego oprogramowania nadal mają dostęp ...

-

![Perswazja w biznesie Perswazja w biznesie]()

Perswazja w biznesie

... tego, że następny krok, mający na celu odkrycie wewnętrznego atutu marki, wymaga inteligentnej strategii- tak przekonującej, by Amerykanie dostrzegli lecznicze działanie NeoCitranu i kupowali go mimo jego postaci, smaku i niewygodnego stosowania! Pragnąc sprostać temu wyzwaniu, przyjrzeliśmy się uważniej stałemu klientowi- chcieliśmy zrozumieć ...

-

![Funkcjonowanie strony WWW a zakup serwera [© Minerva Studio - Fotolia.com] Funkcjonowanie strony WWW a zakup serwera]()

Funkcjonowanie strony WWW a zakup serwera

... dobór serwera WWW do firmowego serwisu internetowego gwarantuje jego bezawaryjne działanie przez 7 dni w tygodniu 24h/dobę. Znacząco ułatwia to kontakt klienta z firmą, ... filtrów antyspamowych i antywirusowych, by firmowe dane nie były narażone na działanie niepożądanych programów. Obok zagrożeń zewnętrznych istnieje grupa zagrożeń wynikających z ...

-

![Novell PlateSpin Forge 2.5 [© Nmedia - Fotolia.com] Novell PlateSpin Forge 2.5]()

Novell PlateSpin Forge 2.5

... zmienionych bloków danych na poziomie dysków, co znacznie zmniejsza ilość przesyłanych danych. Do cech PlateSpin Forge 2.5 należą: obsługa wielu użytkowników działanie funkcji Server Sync w trybie virtual-to-physical możliwość obsługi procesów replikacji trwających ponad 24 godziny usprawniony interfejs użytkownika – pozwala korzystać z funkcji ...

-

![Cyberprzestępcy wykorzystują gry online Cyberprzestępcy wykorzystują gry online]()

Cyberprzestępcy wykorzystują gry online

... cieszy się branża gier online. Surfowanie po Sieci bez odpowiedniego zabezpieczenia w postaci antywirusa nie jest zajęciem bezpiecznym. Najbardziej narażeni na działanie wirusów są użytkownicy popularnego systemu Windows - blisko 99,3 proc. spośród wszystkich złośliwych programów wykrytych w drugiej połowie zeszłego roku, zostało napisanych ...

-

![Energetyka wiatrowa a dotacje EU Energetyka wiatrowa a dotacje EU]()

Energetyka wiatrowa a dotacje EU

... wiatrowych w związku z wdrażaniem procedury Joint Implementation zapisanej w protokole z Kyoto. Działanie to ma wspomóc dodatkowo przedsięwzięcia związane z redukcją emisji dwutlenku ... działania spekulacyjne inwestorów przy rezerwowaniu mocy przyłączeniowej dla farm wiatrowych. Działanie z gruntu rzeczy słuszne gdyż do końca marca 2009 roku ...

-

![Bezpieczne zakupy przez Internet Bezpieczne zakupy przez Internet]()

Bezpieczne zakupy przez Internet

... należy pamiętać o dokładnym i skutecznym zabezpieczeniu swojego komputera. „Działanie programów antywirusowych polega na nieustannym kontrolowaniu i sprawdzaniu, jakie ... ” zapobiega też rozprzestrzenianiu SPAM-u, blokując odwołania generowane z jednego adresu IP. Na działanie groźnych programów nie są już tylko narażeni użytkownicy Windowsa. ...

-

![Nowoczesne przedsiębiorstwa a strategie innowacji [© Minerva Studio - Fotolia.com] Nowoczesne przedsiębiorstwa a strategie innowacji]()

Nowoczesne przedsiębiorstwa a strategie innowacji

... może przekroczyć 2 milionów złotych dla jednego podmiotu na jeden projekt. Działanie to jest przewidziane dla instytucji otoczenia biznesu. Nabory wniosków do obydwu działań rozpoczęły ... NGO’s. Dlatego też w ramach osi priorytetowej 5. POIG, Dyfuzja innowacji, Działanie 5.1 Wsparcie powiązań kooperacyjnych o znaczeniu ponadregionalnym, przewidziano ...

-

![Rehabilitacja zawodowa: co finansują powiaty? Rehabilitacja zawodowa: co finansują powiaty?]()

Rehabilitacja zawodowa: co finansują powiaty?

... u pracodawcy. Część powiatów w ogóle nie daje pracodawcom możliwości skorzystania ze środków na jakiekolwiek cele związane z zatrudnieniem niepełnosprawnych. Jedyne działanie, które jest skutecznie realizowane w przeważającej liczbie powiatów, które udzieliły informacji, to refundacja kosztów wyposażenia nowotworzonego stanowiska pracy dla osób ...

-

![Innowacyjność źródłem przewagi konkurencyjnej [© Minerva Studio - Fotolia.com] Innowacyjność źródłem przewagi konkurencyjnej]()

Innowacyjność źródłem przewagi konkurencyjnej

... , leasing lub najem środka trwałego, nieruchomości, wartości niematerialnych i prawnych. Instrument ten jest wdrażany przy pomocy środków unijnych zabudżetowanych w POIG, Działanie 4.3 Kredyt technologiczny. Beneficjent zainteresowany tym źródłem finansowania powinien zgłosić się bezpośrednio do jednego z banków, które podpisały umowy z BGK, są ...

-

![Zagrożenia internetowe - trendy 2009 roku Zagrożenia internetowe - trendy 2009 roku]()

Zagrożenia internetowe - trendy 2009 roku

... żadnej szkody w systemie, nie przechwytuje żadnych informacji, nie otwiera "tylnej furtki". Innowacyjność tego wirusa polega na tym, że jego działanie jest skierowane w stronę producentów oprogramowania: zamiast bezpośredniego zarażania plików wykonywalnych, poszukuje on na komputerze instalacji środowiska Borland Delphi, a następnie zaraża ...

-

![Projekty unijne a procedury środowiskowe [© Minerva Studio - Fotolia.com] Projekty unijne a procedury środowiskowe]()

Projekty unijne a procedury środowiskowe

... W treści analizowanych raportów opisuje się wariant proponowany przez wnioskodawcę (tzw. wariant „1”) wraz z wariantem najkorzystniejszym dla środowiska. Nie zawsze takie działanie jest jednak prawidłowe. Może się bowiem okazać, że wariantem najkorzystniejszym dla środowiska jest wariant nie podejmowania przedsięwzięcia (tzw. wariant „0”). Wariant ...

-

![Marketing a różnice płci [© Minerva Studio - Fotolia.com] Marketing a różnice płci]()

Marketing a różnice płci

... siebie. Przykład takiej zagadki? Proszę. Większość kobiet zapytanych, czy wierzą w działanie kosmetyków wyszczuplających, odpowie, że nie kupują kremów takiego typu. Jednak, gdy ... w łazience, znajdziemy przynajmniej dwa. Skąd taki paradoks? Panie nie wierzą w działanie produktów poprawiających sylwetkę, ale… mają nadzieję, dlatego za każdym razem, ...

-

![Jak promować firmę na social media? [© Minerva Studio - Fotolia.com] Jak promować firmę na social media?]()

Jak promować firmę na social media?

... zamiast wydawać miliony na tradycyjne wielkie kampanie bardziej może opłacać się działanie „małymi kroczkami”. W przeszłości, gdy chcieliśmy podzielić się ze znajomymi albo ... ufaj, że relacje, które zbudują pomogą firmie w dłuższej perspektywie. Dobrze, gdy działanie pracowników w social media będzie uregulowane w polityce social media firmy. Od „ ...

-

![Szkodliwe programy w Polsce VI 2010 Szkodliwe programy w Polsce VI 2010]()

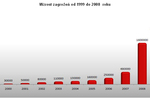

Szkodliwe programy w Polsce VI 2010

... Win32.FakeP2P.a. Ta ostatnia aplikacja należy do grupy fałszywego oprogramowania (Rogue software). Jej działanie jest uciążliwe dla użytkownika. Dodaje ona do przeglądarki pasek narzędzi oraz zmienia ... ikony nieznanych wcześniej programów. Co jakiś czas wyświetlana jest też reklama. Takie działanie ma zachęcić użytkownika do kupna produktu, który ...

-

![Projektor BenQ MP780ST Projektor BenQ MP780ST]()

Projektor BenQ MP780ST

... pośrednictwem sieci LAN można również zarządzać projektorami w sieci – monitorować ich działanie oraz zmieniać parametry wyświetlanego obrazu. Multimedialne Centrum edukacyjne BenQ ... zrozumieć prezentowane zagadnienia – np. budowę układu kostnego człowieka czy działanie naszego aparatu słuchowego z trąbka Eustachiusza, młoteczkiem i kowadełkiem ...

-

![Napoje energetyczne podbijają rynek [© Scanrail - Fotolia.com] Napoje energetyczne podbijają rynek]()

Napoje energetyczne podbijają rynek

... ponad 81 tysięcy litrów za 678 mln zł. Co jest w środku? Działanie pobudzające energy drinki zawdzięczają przede wszystkim kofeinie, która pobudza układ ... się także: guarana (roślina, której ziarna zawierają kofeinę), glukuronolakton (ma działanie regenerujące, przyśpiesza wydalanie z organizmu szkodliwych substancji przemiany materii), L-karnityna ...

-

![Czy CSR zmieni polskie firmy? Czy CSR zmieni polskie firmy?]()

Czy CSR zmieni polskie firmy?

... i efektywność” – mówi Jacek Kuchenbeker, Menedżer w Dziale Zarządzania Ryzykiem Deloitte. Dla członków zarządów dużych, polskich firm synonimem CSR jest najczęściej działanie zgodne z prawem - niemal 67% respondentów rozumie w ten sposób określenie „przedsiębiorstwo społecznie odpowiedzialne”. Na kolejnych miejscach znalazły się sformułowania ...

-

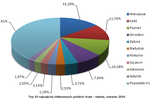

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... dla komputerów nieposiadających zainstalowanej ochrony antywirusowej lub zapory sieciowej. Zalecenie to może stać się wymogiem dla wszystkich australijskich użytkowników. Takie działanie może wydawać się radykalne, spójrzmy jednak na ranking. Najwyższe miejsce zajmują Chiny, w których, według ankiety przeprowadzonej przez CNNIC, około 4,4% (około ...

-

![Projekty innowacyjne a reklama w Internecie [© Minerva Studio - Fotolia.com] Projekty innowacyjne a reklama w Internecie]()

Projekty innowacyjne a reklama w Internecie

... pomocą dla młodych innowatorów przyszła Unia Europejska, uruchamiając program Innowacyjna Gospodarka – Działanie 8.1. Beneficjentami programu są mikro i mali przedsiębiorcy, którzy mogą ... Engine Marketing) na które skąldają się kampanie w Google Adwords oraz pozycjonowanie. Działanie te dla nowych projektów są jednak również mało efektywne, dlatego, ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

Kaspersky Lab opublikował artykuł zatytułowany "Niebezpieczeństwa Internetu". Artykuł dotyczy zagrożeń, które napotykamy podczas surfowania w Internecie i wyjaśnia między innymi, w jaki sposób komputer zostaje zainfekowany podczas surfowania po Sieci oraz kto zarabia na atakach internetowych. W ostatnich latach zagrożenie infekcją z Internetu ...

-

![Ataki internetowe coraz groźniejsze [© stoupa - Fotolia.com] Ataki internetowe coraz groźniejsze]()

Ataki internetowe coraz groźniejsze

... możliwe sposoby dostępu do informacji. Ponadto istotna jest umiejętność monitorowania, a co za tym idzie, przewidywania zagrożeń i potencjalnych ataków. Tylko działanie proaktywne i zauważalne nakłady finansowe na bezpieczeństwo cyberprzestrzeni pozwolą na skuteczną reakcję w obliczu ataku na infrastrukturę o kluczowym znaczeniu dla bezpieczeństwa ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... posiadają wysokie umiejętności. Stuxnet to robak, którego celem jest ingerencja w działanie sterowników programowalnych wykorzystywanych w dużych przedsiębiorstwach. Robak wykorzystuje ... Metoda jest dość prosta: pobierany na komputer użytkownika program uniemożliwia działanie systemu operacyjnego lub przeglądarki. W celu usunięcia tego programu ...

-

![Orange Freedom Pro i Internet dla Firm Pro Orange Freedom Pro i Internet dla Firm Pro]()

Orange Freedom Pro i Internet dla Firm Pro

... się ceną abonamentu i miesięcznym limitem na transmisję danych wynoszącym 3 lub 10 GB. Klienci chcący przetestować działanie usługi mogą skorzystać również z oferty na próbę, pozwalającej sprawdzić działanie usługi przez okres do 30 dni. Na klientów czekają także dodatkowe pakiety danych pozwalające na jednorazowe ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... częstotliwości określonych producentów. Zainstalowana przez robaka biblioteka DLL przechwytuje niektóre z funkcji systemowych i przez to może mieć wpływ na działanie systemów kontroli, które zarządzają działaniem pewnych urządzeń przemysłowych. Głównym celem robaka jest zakłócenie logiki sterowników wykorzystywanych przez konwertery częstotliwości ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Portfel spółek: jak zbudować architekturę? [© Minerva Studio - Fotolia.com] Portfel spółek: jak zbudować architekturę?](https://s3.egospodarka.pl/grafika/portfel-spolek/Portfel-spolek-jak-zbudowac-architekture-iG7AEZ.jpg)

![Pozyskiwanie dotacji unijnych - problemy banków [© Minerva Studio - Fotolia.com] Pozyskiwanie dotacji unijnych - problemy banków](https://s3.egospodarka.pl/grafika/pozyskiwanie-dotacji-unijnych/Pozyskiwanie-dotacji-unijnych-problemy-bankow-iG7AEZ.jpg)

![Szkodliwe programy 2009 - prognozy [© Scanrail - Fotolia.com] Szkodliwe programy 2009 - prognozy](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Szkodliwe-programy-2009-prognozy-apURW9.jpg)

![Przemysł owocowy: istotna rola chłodni [© christian42 - Fotolia.com] Przemysł owocowy: istotna rola chłodni](https://s3.egospodarka.pl/grafika/przetworstwo-owocowe/Przemysl-owocowy-istotna-rola-chlodni-zaGbha.jpg)

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi](https://s3.egospodarka.pl/grafika/ataki-internetowe/Cyberprzestepcy-szybsi-i-skuteczniejsi-apURW9.jpg)

![Funkcjonowanie strony WWW a zakup serwera [© Minerva Studio - Fotolia.com] Funkcjonowanie strony WWW a zakup serwera](https://s3.egospodarka.pl/grafika/strony-www/Funkcjonowanie-strony-WWW-a-zakup-serwera-iG7AEZ.jpg)

![Novell PlateSpin Forge 2.5 [© Nmedia - Fotolia.com] Novell PlateSpin Forge 2.5](https://s3.egospodarka.pl/grafika/Novell-PlateSpin/Novell-PlateSpin-Forge-2-5-Qq30bx.jpg)

![Nowoczesne przedsiębiorstwa a strategie innowacji [© Minerva Studio - Fotolia.com] Nowoczesne przedsiębiorstwa a strategie innowacji](https://s3.egospodarka.pl/grafika/innowacyjnosc/Nowoczesne-przedsiebiorstwa-a-strategie-innowacji-iG7AEZ.jpg)

![Innowacyjność źródłem przewagi konkurencyjnej [© Minerva Studio - Fotolia.com] Innowacyjność źródłem przewagi konkurencyjnej](https://s3.egospodarka.pl/grafika/Innowacyjna-Gospodarka/Innowacyjnosc-zrodlem-przewagi-konkurencyjnej-iG7AEZ.jpg)

![Projekty unijne a procedury środowiskowe [© Minerva Studio - Fotolia.com] Projekty unijne a procedury środowiskowe](https://s3.egospodarka.pl/grafika/ochrona-srodowiska/Projekty-unijne-a-procedury-srodowiskowe-iG7AEZ.jpg)

![Marketing a różnice płci [© Minerva Studio - Fotolia.com] Marketing a różnice płci](https://s3.egospodarka.pl/grafika/marketing/Marketing-a-roznice-plci-iG7AEZ.jpg)

![Jak promować firmę na social media? [© Minerva Studio - Fotolia.com] Jak promować firmę na social media?](https://s3.egospodarka.pl/grafika/Facebook/Jak-promowac-firme-na-social-media-iG7AEZ.jpg)

![Napoje energetyczne podbijają rynek [© Scanrail - Fotolia.com] Napoje energetyczne podbijają rynek](https://s3.egospodarka.pl/grafika/napoje-energetyczne/Napoje-energetyczne-podbijaja-rynek-apURW9.jpg)

![Projekty innowacyjne a reklama w Internecie [© Minerva Studio - Fotolia.com] Projekty innowacyjne a reklama w Internecie](https://s3.egospodarka.pl/grafika/projekty-innowacyjne/Projekty-innowacyjne-a-reklama-w-Internecie-iG7AEZ.jpg)

![Ataki internetowe coraz groźniejsze [© stoupa - Fotolia.com] Ataki internetowe coraz groźniejsze](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Ataki-internetowe-coraz-grozniejsze-MBuPgy.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku? [© Sergey Nivens - Fotolia.com] Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku?](https://s3.egospodarka.pl/grafika2/maly-ZUS/Ile-wyniosa-skladki-Maly-ZUS-i-Duzy-ZUS-w-2024-roku-257052-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)