-

![Trojan.PWS.Papras.4 zagraża systemowi Windows [© lolloj - Fotolia.com] Trojan.PWS.Papras.4 zagraża systemowi Windows]()

Trojan.PWS.Papras.4 zagraża systemowi Windows

Prymitywnie zaprojektowane Trojany stanowią znaczną część szkodliwego oprogramowania otrzymanego do analizy przez laboratorium antywirusowe Dr.Web. Kompleksowe, wieloskładnikowe programy pojawiają się znacznie rzadziej. Do tej ostatniej kategorii należy odkryty niedawno Trojan.PWS.Papras.4, posiadający niezwykle obszerny zestaw złośliwych funkcji. ...

-

![Europa: wydarzenia tygodnia 38/2014 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 38/2014]()

Europa: wydarzenia tygodnia 38/2014

Według Fundacji Programów Pomocy dla Rolnictwa (FAMMU/FAPA) Rosja i Iran prowadzą rozmowy o wymianie (w pierwszym etapie) 1-2 mln ton rosyjskiego zboża o wartości do 500 mln USD za irańską ropę. Analitycy szacują, ze w tym roku Iran sprowadzi 5-7 mln ton zboża. Obecne ceny z dostawą do portów Morza Czarnego są na poziomie ok. 244 USD/tonę. USA są ...

-

![5 rzeczy, których nie wiedziałeś o programmatic buying [© contrastwerkstatt - Fotolia.com] 5 rzeczy, których nie wiedziałeś o programmatic buying]()

5 rzeczy, których nie wiedziałeś o programmatic buying

O zaletach spersonalizowanych reklam, kupowanych w czasie rzeczywistym i skierowanych do odpowiednio wyselekcjonowanych klientów, raczej nie trzeba nikogo przekonywać. Klikalność reklamy bannerowej w modelu programmatic jest ponad dwukrotnie większa od „zwykłej” e-reklamy. Jej zastosowanie pozwala imponująco zwiększyć współczynnik konwersji i ...

-

![Sklep internetowy IKEA na celowniku spamerów Sklep internetowy IKEA na celowniku spamerów]()

Sklep internetowy IKEA na celowniku spamerów

Tym razem cyberprzestępcy postanowili posłużyć się wizerunkiem sklepu IKEA, aby zainfekować komputery ofiar złośliwym oprogramowaniem. W skrzynkach mailowych użytkownicy znajdują wiadomość pochodzącą rzekomo od sklepu, informującą o szczegółach dokonanej transakcji (której rzecz jasna wcale nie było). Otwarcie załącznika może się jednak źle ...

-

![Raport McAfee Labs VI 2018: cryptojacking na fali [© Bits and Splits - Fotolia.com ] Raport McAfee Labs VI 2018: cryptojacking na fali]()

Raport McAfee Labs VI 2018: cryptojacking na fali

Przed nami najnowszy McAfee Labs Threats Report: June 2018. Czego dowodzi? Okazuje się, że na użytkowników czyha dziś nie tylko tak popularny ostatnio ransomware, ale również złośliwe koparki kryptowaluty. Tzw. cryptojacking polega na wykorzystywaniu mocy obliczeniowej urządzeń łączących się z zainfekowanymi stronami. W I kwartale tego roku liczba ...

-

![Dzieje cyberprzestępczości: czas na zorganizowane grupy hakerskie Dzieje cyberprzestępczości: czas na zorganizowane grupy hakerskie]()

Dzieje cyberprzestępczości: czas na zorganizowane grupy hakerskie

Po roku 2000 nastąpiły daleko idące zmiany w rozwoju cyberprzestępczości. Do głosu doszły zorganizowane grupy hakerskie, które tworzyły narzędzia mające zainfekować jak największą liczbę urządzeń i przynosić maksymalne zyski. To także czas rozwoju złośliwych programów celujących w infrastrukturę krytyczną i przemysłową. Oto kolejna odsłona ...

-

![Alert bezpieczeństwa? Uważaj, to może być scareware Alert bezpieczeństwa? Uważaj, to może być scareware]()

Alert bezpieczeństwa? Uważaj, to może być scareware

Ostrzeżenie o wykryciu złośliwego oprogramowania na użytkowanym urządzeniu to informacja, obok której niełatwo jest przejść obojętnie. Świadomi tego faktu cyberprzestępcy sięgają po narzędzia typu scareware, które umożliwiają generowanie fałszywych alertów bezpieczeństwa. Zazwyczaj ostrzeżenie tego typu zawiera link do oprogramowania, którego ...

-

![Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju? [© Michal Jarmoluk z Pixabay] Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju?]()

Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju?

Polski Instytut Ekonomiczny zaprezentował wyniki raportu "Realizacja celów zrównoważonego rozwoju w polskim biznesie". Opracowanie rzuca światło na realizację 17 celów zrównoważonego rozwoju przyjętych przez państwa członkowskie ONZ w ramach ambitnego programu Agenda 2030. Okazuje się, że po blisko dekadzie od przyjęcia programu jego realizacja ...

-

![Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać]()

Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać

O tym, że regularna aktualizacja oprogramowania to podstawa cyberbezpieczeństwa, nie trzeba przekonywać już chyba nikogo. Biorąc jednak pod uwagę, że przeciętny użytkownik zarządza dziś niezliczoną liczbą przeróżnych aplikacji, przestrzeganie tej jednej z zupełnie zasadniczych reguł cyberhigieny bywa nie lada wyzwaniem. Tymczasem luki w ...

-

![Mercury Interactive w TP [© Nmedia - Fotolia.com] Mercury Interactive w TP]()

Mercury Interactive w TP

Mercury Interactive, dostawca oprogramowania i usług w zakresie testowania oraz zarządzania wydajnością systemów informatycznych, podpisał umowę z Telekomunikacją Polską. Umowa obejmuje dostawę i instalację rozwiązań firmy Mercury Interactive do zarządzania procesem testowania (TestDirector), do testów funkcjonalnych (QuickTest Proffessional) oraz ...

-

![Będzie telewizja internetowa? [© stoupa - Fotolia.com] Będzie telewizja internetowa?]()

Będzie telewizja internetowa?

Microsoft zamierza umożliwić oglądanie telewizji przez internet. W przyszłym tygodniu, podczas największych na świecie targów telekomunikacyjnych w Genewie, Microsoft ma zaprezentować prototypową wersję oprogramowania pozwalającego na przesyłanie standardowego sygnału telewizyjnego za pomocą internetu. Do odbioru telewizji przez sieć mają służyć ...

Tematy: telewizja przez internet -

!["Rozbij Bank" z Interią [© stoupa - Fotolia.com] "Rozbij Bank" z Interią]()

"Rozbij Bank" z Interią

Portal INTERIA.PL uruchomił turniej internetowy "Rozbij Bank!", będący częścią serwisu poświęconego promocji wiedzy o bankach i instytucjach finansowych. Serwis i turniej powstały dzięki wsparciu Narodowego Banku Polskiego w ramach Programu Edukacji Ekonomicznej. Odwiedzający serwis mogą sprawdzić swoją wiedzę o bankach i instytucjach finansowych ...

-

![Lojalność e-klienta Lojalność e-klienta]()

Lojalność e-klienta

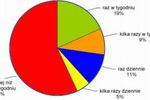

Handel wirtualny stanowi obecnie jeden z najistotniejszych aspektów Internetu. Zajmuje nowe segmenty i nisze rynkowe. Imponująca dywersyfikacja produktów i usług zachęca e-klientów do dokonania zakupów. Dodatkowym impulsem stymulującym sprzedaż sieciową są zróżnicowane programy lojalnościowe. Mają one na celu przywiązanie klienta do określonej ...

Tematy: -

![Mydoom.F niszczy pliki [© stoupa - Fotolia.com] Mydoom.F niszczy pliki]()

Mydoom.F niszczy pliki

Mydoom.F w odróżnieniu od poprzedników jest destrukcyjny. Kasuje pliki z zainfekowanego komputera. Otwiera "tylne dzwi" dla hakerów, wyłącza programy antywirusowe i atakuje witryny www.microsoft.com oraz www.riaa.com. Mydoom.F rozprzestrzenia się za pośrednictwem poczty elektronicznej, a zainfekowana wiadomość ma zmienne parametry. Robak kasuje na ...

-

![1500 szkół z Neostradą [© pizuttipics - Fotolia.com] 1500 szkół z Neostradą]()

1500 szkół z Neostradą

Ponad 1500 szkół zadeklarowało chęć udziału w programie Telekomunikacji Polskiej edukacja z internetem tp w pierwszym tygodniu trwania akcji. Blisko połowa zgłoszeń dotyczy szkół podstawowych. Największe zainteresowanie wykazują szkoły z województw małopolskiego, mazowieckiego, śląskiego i wielkopolskiego. Jak podają przedstawiciele TP liczba ...

-

![Wirusy i trojany IX 2004 Wirusy i trojany IX 2004]()

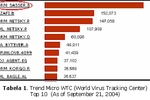

Wirusy i trojany IX 2004

Laboratoria TrendLabs wykryły we wrześniu blisko 1 485 szkodliwych programów. Jest to ponad 600 – procentowy wzrost w stosunku do września 2003, kiedy w sieci pojawiło się 250 nowych wirusów. Niezwykle intensywnemu wzrostowi towarzyszyło opublikowanie przez Microsoft informacji o bardzo groźnej luce w systemie związanej z obsługą formatu JPEG. ...

-

![Bezrobocie w Polsce 2004 [© Scanrail - Fotolia.com] Bezrobocie w Polsce 2004]()

Bezrobocie w Polsce 2004

Zaledwie 52 procent Polaków w wieku produkcyjnym ma pracę - wynika z "Raportu o Rozwoju Społecznym Polska 2004 – W trosce o pracę", przygotowanego przez Program Narodów Zjednoczonych ds. Rozwoju w Polsce (UNDP) oraz Centrum Analiz Społeczno-Ekonomicznych. Liczba bezrobotnych sięga 3 milionów, a stopa bezrobocia oscyluje w granicach 19 proc., ...

-

![Andrzej Lepper na czacie [© stoupa - Fotolia.com] Andrzej Lepper na czacie]()

Andrzej Lepper na czacie

Prawdziwym rekordem zakończył się czat Wirtualnej Polski. Portal, który stworzył internetową wersję znanego programu publicystycznego "Co z tą Polską?" już od września umożliwia internautom dyskusje z gośćmi Tomasza Lisa, gospodarza audycji. Z kontrowersyjnym politykiem, Andrzejem Lepperem, "czatowało" w jednej chwili 6606 osób. "Czaty związane z ...

-

![Telefon w komputerze [© Minerva Studio - Fotolia.com] Telefon w komputerze]()

Telefon w komputerze

Elementem ogólnie pojmowanej technologii VoIP jest telefonia internetowa PC. Aby z niej korzystać niezbędne jest wystarczająco wydajne łącze internetowe i odpowiednio wyposażony komputer PC (karta dźwiękowa) oraz specjalne oprogramowanie. Dostępnych jest wiele aplikacji obsługujących rozmowy telefoniczne przez Internet, niektóre z tych usług ...

Tematy: VoIP, telefonia internetowa -

![Telefonowanie przez internet - nie tylko VoIP [© Minerva Studio - Fotolia.com] Telefonowanie przez internet - nie tylko VoIP]()

Telefonowanie przez internet - nie tylko VoIP

Technologia telefonii VoIP to nie tylko rozmowy via komputer osobisty. Technologia VoIP obejmuje ogólnie przesył głosu w sieciach teleinformatycznych IP. Na korzystanie z tej technologii pozwalają nie tylko komputery PC z odpowiednim oprogramowaniem, ale również specjalizowane, dedykowane urządzenia - telefony IP, działające częstokroć w ...

-

![UOKiK walczy ze spamem [© stoupa - Fotolia.com] UOKiK walczy ze spamem]()

UOKiK walczy ze spamem

Jak wynika z danych Międzynarodowej Unii Telekomunikacyjnej, nieuczciwe praktyki w sieci internet są coraz częstsze. Tylko w styczniu br. zarejestrowano niemal 13 tys. wiadomości elektronicznych wysłanych do konsumentów wyłącznie w celu zdobycia numeru konta lub hasła dostępu. UOKiK przystąpił do programu zwalczania nieuczciwych praktyk w sieci - ...

-

![Inotel szuka dilerów VoIP [© pizuttipics - Fotolia.com] Inotel szuka dilerów VoIP]()

Inotel szuka dilerów VoIP

Firmy oferujące centralki telefoniczne oraz świadczące usługi IT dla przedsiębiorstw - to adresaci programu partnerskiego niezależnego operatora telekomunikacyjnego Inotel SA. Celem programu jest zbudowanie sieci dilerów, którzy będą się zajmowali sprzedażą i wdrażaniem niedawno wprowadzonej przez Inotela oferty profesjonalnych usług telefonii IP ...

-

![Cyfrowa Telekomunikacja Polska [© pizuttipics - Fotolia.com] Cyfrowa Telekomunikacja Polska]()

Cyfrowa Telekomunikacja Polska

Telekomunikacja Polska wyłączyła ostatnie centrale analogowe i zakończyła program pełnej cyfryzacji sieci. Ostatnie centrale analogowe pracowały w miejscowościach: Skorogoszcz, gmina Lewin Brzeski (województwo opolskie) i Koło (województwo wielkopolskie). Łącznie obsługiwały one ...

-

![Spyware w telefonach komórkowych [© Nmedia - Fotolia.com] Spyware w telefonach komórkowych]()

Spyware w telefonach komórkowych

Producenci zabezpieczeń komputerowych poinformowali o nowym oprogramowaniu typu spyware, które atakuje telefony komórkowe. Aplikacja o nazwie FlexiSpy instaluje się samoczynie i wykrada z zainfekowanej komórki rejestr połączeń oraz zapisane wiadomości SMS. Autorem programu jest firma Vervata, która stworzyła produkt z myślą o rodzicach, pragnących ...

-

![Rośnie aktywność robaka Mytob.eg [© stoupa - Fotolia.com] Rośnie aktywność robaka Mytob.eg]()

Rośnie aktywność robaka Mytob.eg

Firma Kaspersky Lab, producent oprogramowania antywirusowego i służącego do ochrony danych, informuje o rosnącej ilość wiadomości e-mail zainfekowanych nową odmianą robaka Mytob - Net-Worm.Win32.Mytob.eg. Mytob.eg rozprzestrzenia się poprzez pocztę elektroniczną i pobiera adresy e-mail z zainfekowanych komputerów. Robak łączy się z określonym ...

-

![Rusza videostrada tp [© pizuttipics - Fotolia.com] Rusza videostrada tp]()

Rusza videostrada tp

Od 19 czerwca klienci Telekomunikacji Polskiej z Warszawy i okolic będą mogą korzystać z nowej usługi videostrada tp. Umożliwia ona oglądanie kilkudziesięciu programów telewizyjnych w jakości DVD na ekranie telewizora, przy wykorzystaniu linii telefonicznej. Jest to pierwszy etap komercyjnego wdrożenia usługi. Videostrada oparta jest na formacie ...

-

![Linux w tarapatach? [© Nmedia - Fotolia.com] Linux w tarapatach?]()

Linux w tarapatach?

Dyrektor generalny koncernu Microsoft, Steve Ballmer poinformował o planach zaostrzenia restrykcji dotyczących rzekomego wykorzystania potencjału intelektualnego firmy przez producenta oprogramowania Linux. Ballmer twierdzi, że firma Novell naruszyła prawa autorskie koncernu Microsoft. Jedno z porozumień zawartych między producentami, nakłada na ...

-

![Polski rynek telekomunikacyjny [© Scanrail - Fotolia.com] Polski rynek telekomunikacyjny]()

Polski rynek telekomunikacyjny

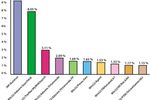

W grudniu 2006 roku na zlecenie Urzędu Komunikacji Elektronicznej, Centrum Badań Marketingowych INDICATOR Sp. z o.o. przeprowadziło badanie ankietowe, którego głównym celem było poznanie opinii o funkcjonowaniu rynku usług telekomunikacyjnych oraz zebranie informacji o preferencjach konsumentów w zakresie usług w sieci stacjonarnej, ruchomej, ...

-

![Pierwszy wirus dla odtwarzaczy iPod Pierwszy wirus dla odtwarzaczy iPod]()

Pierwszy wirus dla odtwarzaczy iPod

Kaspersky Lab, producent oprogramowania służącego do ochrony danych, poinformował o wykryciu pierwszego wirusa infekującego przenośne odtwarzacze multimedialne iPod. Wirus otrzymał nazwę Podloso i jest kodem typu "proof of concept", który nie stanowi zagrożenia a jedynie demonstruje nową metodę infekowania. Wirus ma postać pliku, który może zostać ...

-

![Ochrona własności intelektualnej z HASP SRM [© Nmedia - Fotolia.com] Ochrona własności intelektualnej z HASP SRM]()

Ochrona własności intelektualnej z HASP SRM

Izraelska firma informatyczna Aladdin wprowadziła na polski rynek HASP SRM (Software Rights Management) - nowe rozwiązanie wspomagające zarządzanie dostępem do oprogramowania oraz zabezpieczenie go przed piractwem i niekontrolowanym wykorzystywaniem. HASP SRM jest skierowany do producentów oprogramowania, jak również dystrybutorów i wydawców. ...

-

![Groźny atak botnet na serwis aukcyjny eBay [© stoupa - Fotolia.com] Groźny atak botnet na serwis aukcyjny eBay]()

Groźny atak botnet na serwis aukcyjny eBay

W wyniku badania Zespołu ds. Bezpieczeństwa firmy Aladdin odkryto nowe fakty w związku atakiem grupy komputerów zainfekowanych złośliwym oprogramowaniem (botnet) na serwis eBay. Serwis eBay stał się obiektem ataku oszustów, którzy stosując botnet (botnet - grupa komputerów zainfekowanych złośliwym oprogramowaniem, które pozostając w ukryciu przed ...

-

![ESET: lista wirusów II 2008 ESET: lista wirusów II 2008]()

ESET: lista wirusów II 2008

Rośnie ryzyko zainfekowania komputera za pośrednictwem dysków i pamięci przenośnych typu USB. Lutową listę zagrożeń przygotowaną przez firmę ESET, producenta ESET Smart Security oraz ESET NOD32 Antivirus, otwiera rodzina złośliwych programów ukrywających się w plikach Autostartu różnego typu nośników. W lutym, podobnie jak w styczniu, najczęściej ...

-

![Panda: luki w zabezpieczeniach IIS [© stoupa - Fotolia.com] Panda: luki w zabezpieczeniach IIS]()

Panda: luki w zabezpieczeniach IIS

Specjaliści Panda Security poinformowali o istnieniu luki w zabezpieczeniach serwera IIS (Internet Information Server), która umożliwia cyberprzestępcom wprowadzenie kodu SQL w celu manipulowania legalnymi witrynami WWW. W efekcie osoby, które odwiedzają zmodyfikowaną stronę są przekierowywane na witryny stworzone w celu zainfekowania systemu ...

-

![Darmowe oprogramowanie Microsoft [© Nmedia - Fotolia.com] Darmowe oprogramowanie Microsoft]()

Darmowe oprogramowanie Microsoft

Microsoft z pewnością nie zalicza się do firm, które byłyby znane z darmowego oprogramowania. Jednak ostatnio gigant z Redmond zaczyna oferować bezpłatne aplikacje, co ma zatrzeć niekorzystny wizerunek monopolisty. Jednym z takich programów jest WorldWide Telescope, który udostępnia wszystkim użytkownikom komputerów z systemem Windows duży zbiór ...

-

![Symantec: spam VIII 2008 [© Scanrail - Fotolia.com] Symantec: spam VIII 2008]()

Symantec: spam VIII 2008

Internetowi przestępcy wykorzystują bieżące wydarzenia w Gruzji w swoich wiadomościach e-mail w celu zainfekowania komputerów złośliwym oprogramowaniem - poinformowała firma Symantec w swoim najnowszym raporcie na temat spamu. Nagłówki rozsyłanych wiadomości odnoszą się do konfliktu Gruzja - Rosja, np. „Dziennikarz zastrzelony w Gruzji”. W treści ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Trojan.PWS.Papras.4 zagraża systemowi Windows [© lolloj - Fotolia.com] Trojan.PWS.Papras.4 zagraża systemowi Windows](https://s3.egospodarka.pl/grafika2/Dr-Web/Trojan-PWS-Papras-4-zagraza-systemowi-Windows-133084-150x100crop.jpg)

![Europa: wydarzenia tygodnia 38/2014 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 38/2014](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-38-2014-sNRO59.jpg)

![5 rzeczy, których nie wiedziałeś o programmatic buying [© contrastwerkstatt - Fotolia.com] 5 rzeczy, których nie wiedziałeś o programmatic buying](https://s3.egospodarka.pl/grafika2/reklama-online/5-rzeczy-ktorych-nie-wiedziales-o-programmatic-buying-162163-150x100crop.jpg)

![Raport McAfee Labs VI 2018: cryptojacking na fali [© Bits and Splits - Fotolia.com ] Raport McAfee Labs VI 2018: cryptojacking na fali](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Raport-McAfee-Labs-VI-2018-cryptojacking-na-fali-207599-150x100crop.jpg)

![Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju? [© Michal Jarmoluk z Pixabay] Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju?](https://s3.egospodarka.pl/grafika2/zrownowazony-rozwoj/Agenda-2030-czy-Polska-osiagnela-cele-zrownowazonego-rozwoju-259714-150x100crop.jpg)

![Mercury Interactive w TP [© Nmedia - Fotolia.com] Mercury Interactive w TP](https://s3.egospodarka.pl/grafika/testdirector/Mercury-Interactive-w-TP-Qq30bx.jpg)

![Będzie telewizja internetowa? [© stoupa - Fotolia.com] Będzie telewizja internetowa?](https://s3.egospodarka.pl/grafika/telewizja-przez-internet/Bedzie-telewizja-internetowa-MBuPgy.jpg)

!["Rozbij Bank" z Interią [© stoupa - Fotolia.com] "Rozbij Bank" z Interią](https://s3.egospodarka.pl/grafika/interia-pl/Rozbij-Bank-z-Interia-MBuPgy.jpg)

![Mydoom.F niszczy pliki [© stoupa - Fotolia.com] Mydoom.F niszczy pliki](https://s3.egospodarka.pl/grafika/robaki/Mydoom-F-niszczy-pliki-MBuPgy.jpg)

![1500 szkół z Neostradą [© pizuttipics - Fotolia.com] 1500 szkół z Neostradą](https://s3.egospodarka.pl/grafika/edukacja-z-internetem-tp/1500-szkol-z-Neostrada-QhDXHQ.jpg)

![Bezrobocie w Polsce 2004 [© Scanrail - Fotolia.com] Bezrobocie w Polsce 2004](https://s3.egospodarka.pl/grafika/bezrobocie-w-Polsce/Bezrobocie-w-Polsce-2004-apURW9.jpg)

![Andrzej Lepper na czacie [© stoupa - Fotolia.com] Andrzej Lepper na czacie](https://s3.egospodarka.pl/grafika/Andrzej-Lepper/Andrzej-Lepper-na-czacie-MBuPgy.jpg)

![Telefon w komputerze [© Minerva Studio - Fotolia.com] Telefon w komputerze](https://s3.egospodarka.pl/grafika/VoIP/Telefon-w-komputerze-iG7AEZ.jpg)

![Telefonowanie przez internet - nie tylko VoIP [© Minerva Studio - Fotolia.com] Telefonowanie przez internet - nie tylko VoIP](https://s3.egospodarka.pl/grafika/VoIP/Telefonowanie-przez-internet-nie-tylko-VoIP-iG7AEZ.jpg)

![UOKiK walczy ze spamem [© stoupa - Fotolia.com] UOKiK walczy ze spamem](https://s3.egospodarka.pl/grafika/UOKiK/UOKiK-walczy-ze-spamem-MBuPgy.jpg)

![Inotel szuka dilerów VoIP [© pizuttipics - Fotolia.com] Inotel szuka dilerów VoIP](https://s3.egospodarka.pl/grafika/Inotel/Inotel-szuka-dilerow-VoIP-QhDXHQ.jpg)

![Cyfrowa Telekomunikacja Polska [© pizuttipics - Fotolia.com] Cyfrowa Telekomunikacja Polska](https://s3.egospodarka.pl/grafika/Telekomunikacja-Polska/Cyfrowa-Telekomunikacja-Polska-QhDXHQ.jpg)

![Spyware w telefonach komórkowych [© Nmedia - Fotolia.com] Spyware w telefonach komórkowych](https://s3.egospodarka.pl/grafika/spyware/Spyware-w-telefonach-komorkowych-Qq30bx.jpg)

![Rośnie aktywność robaka Mytob.eg [© stoupa - Fotolia.com] Rośnie aktywność robaka Mytob.eg](https://s3.egospodarka.pl/grafika/robak/Rosnie-aktywnosc-robaka-Mytob-eg-MBuPgy.jpg)

![Rusza videostrada tp [© pizuttipics - Fotolia.com] Rusza videostrada tp](https://s3.egospodarka.pl/grafika/videostrada/Rusza-videostrada-tp-QhDXHQ.jpg)

![Linux w tarapatach? [© Nmedia - Fotolia.com] Linux w tarapatach?](https://s3.egospodarka.pl/grafika/Novell/Linux-w-tarapatach-Qq30bx.jpg)

![Polski rynek telekomunikacyjny [© Scanrail - Fotolia.com] Polski rynek telekomunikacyjny](https://s3.egospodarka.pl/grafika/rynek-telekomunikacyjny/Polski-rynek-telekomunikacyjny-apURW9.jpg)

![Ochrona własności intelektualnej z HASP SRM [© Nmedia - Fotolia.com] Ochrona własności intelektualnej z HASP SRM](https://s3.egospodarka.pl/grafika/program-licencjonowania-oprogramowania/Ochrona-wlasnosci-intelektualnej-z-HASP-SRM-Qq30bx.jpg)

![Groźny atak botnet na serwis aukcyjny eBay [© stoupa - Fotolia.com] Groźny atak botnet na serwis aukcyjny eBay](https://s3.egospodarka.pl/grafika/eBay/Grozny-atak-botnet-na-serwis-aukcyjny-eBay-MBuPgy.jpg)

![Panda: luki w zabezpieczeniach IIS [© stoupa - Fotolia.com] Panda: luki w zabezpieczeniach IIS](https://s3.egospodarka.pl/grafika/hakerzy/Panda-luki-w-zabezpieczeniach-IIS-MBuPgy.jpg)

![Darmowe oprogramowanie Microsoft [© Nmedia - Fotolia.com] Darmowe oprogramowanie Microsoft](https://s3.egospodarka.pl/grafika/darmowe-oprogramowanie/Darmowe-oprogramowanie-Microsoft-Qq30bx.jpg)

![Symantec: spam VIII 2008 [© Scanrail - Fotolia.com] Symantec: spam VIII 2008](https://s3.egospodarka.pl/grafika/spam/Symantec-spam-VIII-2008-apURW9.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)

![Rynek samochodów elektrycznych na plusie po I kw. 2025 [© Freepik] Rynek samochodów elektrycznych na plusie po I kw. 2025](https://s3.egospodarka.pl/grafika2/motoryzacja/Rynek-samochodow-elektrycznych-na-plusie-po-I-kw-2025-266169-150x100crop.jpg)