-

![Paczki pocztowe: terminowość 2010 Paczki pocztowe: terminowość 2010]()

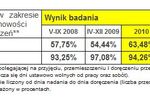

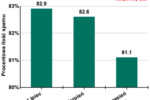

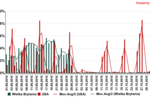

Paczki pocztowe: terminowość 2010

... realizowanego w 2010 r. jest zgodne z obowiązującymi w tym zakresie normami. Pełne informacje dotyczące procedury prowadzenia badania podane są w dokumencie pt. Metodyka przeprowadzania i kontroli badania terminowości doręczeń paczek pocztowych dostępnym w Urzędzie Komunikacji Elektronicznej.

-

![Bezpieczeństwo w sieci: dbamy o ustawienia prywatności [© WavebreakmediaMicro - Fotolia.com] Bezpieczeństwo w sieci: dbamy o ustawienia prywatności]()

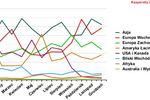

Bezpieczeństwo w sieci: dbamy o ustawienia prywatności

... z nich korzysta z ustawień prywatności w poczcie, przeglądarce i serwisach społecznościowych. Świadomość kontroli nad danymi sprzyja dzieleniu się informacjami. Konsumenci, którzy wzięli w ... prywatności, na poziomie przeglądarki internetowej (70%), poczty elektronicznej (89%), w serwisach społecznościowych (68%) czy w telefonie komórkowym (57%). ...

-

![B2B w e-commerce: jak się rozwija? [© pixabay.com] B2B w e-commerce: jak się rozwija?]()

B2B w e-commerce: jak się rozwija?

... pomiędzy biznesami ma zachodzić online. Potwierdzeniem tego są najnowsze doniesienia Izby Gospodarki Elektronicznej. Ze zleconego przez nią badania wynika, że znakomita większość ... klienta. Dotyczy to szczególnie automatyzacji, np. w obszarze składania zamówień czy kontroli i zarządzania stanami magazynowymi. Jako kluczowe obszary do rozwijania ...

-

![Uwaga groźny wirus! [© stoupa - Fotolia.com] Uwaga groźny wirus!]()

Uwaga groźny wirus!

... umożliwić autorowi wirusa przejęcie kontroli nad zarażonym komputerem. Ponieważ wirus MYTOB nie potrafi zarazić komputera bez interwencji użytkownika, jego autor wykorzystał sprawdzony trick – wiadomość, która zawiera wirusa, wygląda jak informacja od administratora. Pod groźbą zablokowania konta poczty elektronicznej nakłania do kliknięcia na ...

-

![Przenoszenie numerów pre-paid [© pizuttipics - Fotolia.com] Przenoszenie numerów pre-paid]()

Przenoszenie numerów pre-paid

... Elektronicznej zakończył kontrolę wypełniania przez: Polkomtel S.A., Polską Telefonię Cyfrową Sp. z o.o., Polską ... sieci komórkowych jest aktualnie sprawdzana przez prawników UKE. Przekazana przez operatorów w trakcie kontroli informacja o liczbie zrealizowanych przeniesień numerów telefonów w systemach post-paid i pre-paid – według stanu na 14 ...

-

![Niebezpieczny "Unreal" [© Nmedia - Fotolia.com] Niebezpieczny "Unreal"]()

Niebezpieczny "Unreal"

... gier "Unreal" - alarmuje firma Secunia. W kodzie programu odkryto błąd umożliwiający hakerom przejęcie kontroli nad komputerem, na którym uruchomiona jest gra. Luka w zabezpieczeniach tkwi w engine gry "Unreal" i dotyczy ... medium, co ma też swoje negatywne następstwa. "Sieciówki" są już dziś - obok poczty elektronicznej, komunikatorów internetowych ...

-

![Najpopularniejsze wirusy - XI 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - XI 2004]()

Najpopularniejsze wirusy - XI 2004

... odkrycie robaków Sober.I i Tasin, rozprzestrzeniających się głównie za pośrednictwem poczty elektronicznej. Po raz szósty na pierwszym miejscu nadal utrzymał się ... kont bankowych. Jest to możliwe poprzez kradzież danych dostępowych, uzyskiwanie pełnej kontroli nad komputerem użytkownika czy sprzedaż wcześniej uzyskanych danych personalnych ...

-

![Fax przez e-mail [© stoupa - Fotolia.com] Fax przez e-mail]()

Fax przez e-mail

... odbieranie i wysyłanie faksów za pomocą poczty elektronicznej. MultiFax, bo o nim mowa, działa w oparciu o platformę Inotela, niezależnego operatora telekomunikacyjnego ... automatycznie archiwizuje całą korespondencję faksową, co jest szczególnie istotne dla firm z wdrożonym systemem kontroli. Cena za jeden numer faksu w MultiFaxie to 199 zł netto na ...

-

![UKE: problemy z przenoszeniem [© pizuttipics - Fotolia.com] UKE: problemy z przenoszeniem]()

UKE: problemy z przenoszeniem

... Elektronicznej zakończył powtórną kontrolę przestrzegania przez Polkomtel (operator Plus GSM) oraz PTK ... po kilku dniach pojawiły się informacje o problemach we współpracy pomiędzy niektórymi operatorami sieci komórkowych. Z protokołu kontroli UKE wynika, że PTK Centertel nie przekazał w terminie 13 numerów abonenckich przenoszonych do Polkomtel, ...

-

![TP przenosi numery [© pizuttipics - Fotolia.com] TP przenosi numery]()

TP przenosi numery

... Elektronicznej zakończył kontrolę dotyczącą przestrzegania przez Telekomunikację Polską obowiązków dotyczących ... wykorzystywane są zasoby Sieci Dawcy jako fragment zestawianego łącza telefonicznego. Do czasu zakończenia kontroli, TP podpisała umowy dotyczące przenoszenia numerów tylko z trzema operatorami sieci stacjonarnej i z jednym operatorem ...

-

![Konsumenci popierają biometryczne metody identyfikacji [© Scanrail - Fotolia.com] Konsumenci popierają biometryczne metody identyfikacji]()

Konsumenci popierają biometryczne metody identyfikacji

... Unisys wykazuje, że blisko 70% konsumentów na świecie popiera biometryczne metody kontroli tożsamości, takie jak badanie odcisków palców, czy rozpoznawanie głosu. Użytkownicy nie mają nic przeciwko nowoczesnym metodom ... odpowiedziało 10 proc. osób). Ponadto przeprowadzono ponad 260 wywiadów bezpośrednich, by potwierdzić wyniki ankiety elektronicznej ...

-

![Era ukarana za regulamin [© pizuttipics - Fotolia.com] Era ukarana za regulamin]()

Era ukarana za regulamin

... Elektronicznej w dniu 25 czerwca 2007 r. nałożył karę pieniężną w wysokości 2 mln zł na Polską Telefonię Cyfrową ... zrywania umowy o świadczenie usług telekomunikacyjnych. Zdaniem UKE zgromadzony materiał dowodowy (m.in. protokoły kontroli przeprowadzonych w PTC i wydane zalecenia pokontrolne, dotyczące przestrzegania przez PTC art. 59 ust. 2 ...

-

![Klienci a rynek telekomunikacyjny 2008 Klienci a rynek telekomunikacyjny 2008]()

Klienci a rynek telekomunikacyjny 2008

... Elektronicznej opublikował raport z badania konsumenckiego "Rynek telekomunikacyjny w Polsce w 2008 roku. Klienci ... kart pre-paid (53 złote), czy mix (52 złote). Niewykluczone, iż jest to efekt większej kontroli wydatków wynikającej ze sposobu rozliczania wykonywanych połączeń, jak i ograniczeń budżetowych użytkowników systemu pre-paid i mix. ...

-

![UKE: 500 tys. zł kary dla Tele2 [© pizuttipics - Fotolia.com] UKE: 500 tys. zł kary dla Tele2]()

UKE: 500 tys. zł kary dla Tele2

... wyniku kontroli Prezes UKE ustalił, iż Tele2 Polska Sp. z o.o. kierowała na rozliczane w oparciu o stawki ryczałtowe punkty styku z siecią Telekomunikacji Polskiej S.A. ruch telekomunikacyjny pochodzący z zagranicy. W dniu 24 lutego 2009 r. Prezes Urzędu Komunikacji Elektronicznej wydał decyzję nakładającą na Tele2 Polska sp. z o.o. z siedzibą w ...

-

![Jak wykorzystano dotacje na e-biznes? [© Scanrail - Fotolia.com] Jak wykorzystano dotacje na e-biznes?]()

Jak wykorzystano dotacje na e-biznes?

... unijne euro odmienią polski Internet. Niestety wsparcie gospodarki elektronicznej może zakończyć się spektakularną klapą, bo blisko połowy serwisów i e-usług w Internecie wciąż ... PARP jest zobowiązany do właściwej realizacji projektu. To zobowiązanie podlega kontroli przez służby Polskiej Agencji Rozwoju Przedsiębiorczości czy działające na nasze ...

-

![Gospodarstwa domowe a rynek telekomunikacyjny 2010 Gospodarstwa domowe a rynek telekomunikacyjny 2010]()

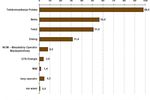

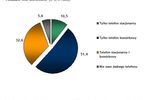

Gospodarstwa domowe a rynek telekomunikacyjny 2010

... Elektronicznej opublikował raport z badania konsumenckiego "Rynek telekomunikacyjny w Polsce w 2010 roku. Klienci ... %) - poniżej 40 PLN. Z badania wynika, że niemal co trzeci badany (32,2 %) deklaruje brak możliwości kontroli naliczanych rachunków u operatora telefonii stacjonarnej. Ponad jedna trzecia ankietowanych (36,8 %) posiada taką możliwość. ...

-

![Norton 360 w wersji 6.0 Norton 360 w wersji 6.0]()

Norton 360 w wersji 6.0

... Program umożliwia bezpieczne korzystanie z Internetu, w tym z poczty e-mail, bankowości elektronicznej i serwisów społecznościowych. Zapewnia również ochronę ważnych danych oraz ... kopii zapasowych oraz monitorowania tego procesu. Zaawansowane funkcje kontroli rodzicielskiej, umożliwiające mądrzejszą ochronę dzieci w Internecie. Ceny i dostępność ...

-

![Chmura obliczeniowa okiem mikroprzedsiębiorcy [© ra2 studio - Fotolia.com] Chmura obliczeniowa okiem mikroprzedsiębiorcy]()

Chmura obliczeniowa okiem mikroprzedsiębiorcy

... elektronicznej, archiwum dokumentów, komunikator i zewnętrzny serwer – z takich rozwiązań najczęściej korzystają mikroprzedsiębiorcy ... czy wykorzystywanych aplikacji. Z drugiej jednak strony korzystanie z „chmury” wywołuje obawy o utratę kontroli nad poufnymi danymi przechowywyanymi poza systemem informatycznym firmy, wynikające m.in. z braku ...

-

![Trojan Qbot powraca jeszcze groźniejszy. Zainfekował już 100 tys. osób Trojan Qbot powraca jeszcze groźniejszy. Zainfekował już 100 tys. osób]()

Trojan Qbot powraca jeszcze groźniejszy. Zainfekował już 100 tys. osób

... bardziej niebezpiecznej odsłonie - ostrzegają analitycy Check Point. Zagrożone są m.in. dane bankowości elektronicznej oraz numery kart kredytowych. Eksperci podejrzewają, że ofiarą nowego zagrożenia ... również, że nowy Qbot zyskał odświeżoną infrastrukturę c&c (dowodzenia i kontroli), co umożliwia jego twórcom jeszcze szerszy zakres działań. Według ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... za pośrednictwem poczty elektronicznej, a następnie ... kontroli a maszynami w botnecie. Nawet po uzyskaniu dostępu do centrum kontroli lub przechwyceniu przesyłanych danych analitycy nie są w stanie przejąć kontroli nad botnetem, ponieważ wykorzystuje on klucze szyfrowania znane tylko właścicielowi botneta. Wykorzystaniem uniwersalnych centrów kontroli ...

-

![Ewolucja spamu VII-IX 2010 Ewolucja spamu VII-IX 2010]()

Ewolucja spamu VII-IX 2010

... w porównaniu z sierpniem o 1,5%. Spadek ten był bezpośrednim wynikiem likwidacji centrów kontroli botnetu Pushdo / Cutwail. Najniższa ilość spamu w trzecim kwartale 2010 roku wynosiła 76 ... serwisów oferujące hosting zdjęć, dużych banków oraz systemów płatności elektronicznej. Fałszywe powiadomienia cechowała bardzo wysoka jakość: Oprócz ogólnego ...

-

![Spam w X 2010 Spam w X 2010]()

Spam w X 2010

... centrów kontroli botnetu Bredolab. Botnety te wykorzystywane były głównie do dystrybucji spamu farmaceutycznego, dlatego po likwidacji centrów kontroli sieci zombie ilość ... z rodziny Oficla nadal są aktywnie rozprzestrzeniane za pośrednictwem poczty elektronicznej. Szkodniki te pobierają z Internetu inne szkodliwe programy i oprogramowanie adware ...

-

![Ewolucja spamu 2003-2011 Ewolucja spamu 2003-2011]()

Ewolucja spamu 2003-2011

... osobowych oraz ochrony prywatności w sektorze komunikacji elektronicznej (Dyrektywa dotycząca prywatności i komunikacji elektronicznej). Dyrektywa ta wymagała również ... botnety. Niektóre centra kontroli botnetów zostały zamknięte już wcześniej – dostawca usług hostingowych McColo, który hostował centra kontroli kilku botnetów, został zamknięty w ...

-

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012]()

PKPP Lewiatan: Czarna Lista Barier 2012

... opłaty, np. w KRS. Poszerzono nieco możliwość stosowania dokumentów w formie elektronicznej, np. przy rejestracji działalności gospodarczej. Nie odnotowano postępu we ... cywilnego i kodeksu postępowania cywilnego. Najważniejsza bariera to kwestia abstrakcyjnej kontroli wzorców umów (i problematyka dot. rejestru postanowień uznanych za niedozwolone ...

-

![Ewolucja spamu 2008 Ewolucja spamu 2008]()

Ewolucja spamu 2008

... . Ten nowy rodzaj spamu jest rozprzestrzeniany za pośrednictwem poczty elektronicznej oraz bezpośrednio na portalach społecznościowych. Portale społecznościowe stały ... ten spowodowany był zamknięciem McColo, serwisu hostingowego wykorzystywanego jako centrum kontroli kilku największych botnetów (Rustock, Srizbi, Dedler, Storm, Mega-D ...

-

![Ewolucja spamu IV-VI 2011 Ewolucja spamu IV-VI 2011]()

Ewolucja spamu IV-VI 2011

... społecznościowych i dyskutujemy w chmurze. Jaka rola pozostaje skromnej poczcie elektronicznej? Odsyłacze do serwisów hostujących zdjęcia, powiadomienia od portali społecznościowych ... użytkownicy chronią swoje komputery skuteczniej, uniemożliwiając botmasterom przejęcie nad nimi kontroli, albo botnety są wykorzystywane do innych celów, np. do ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... miały na celu identyfikację użytkowników systemów bankowości elektronicznej, czyli gromadziły nazwy użytkowników i hasła. ... kontroli. Polecenie SET SENDERdaje cyberprzestępcy możliwość aktualizacji numeru telefonu, z którego wiadomości są przesyłane na numer centrum kontroli. Polecenie SET ADMINumożliwia cyberprzestępcy zmianę numeru centrum kontroli ...

-

![Bezpieczeństwo sieci i usług telekomunikacyjnych - nowe obowiązki [© nenetus - Fotolia.com] Bezpieczeństwo sieci i usług telekomunikacyjnych - nowe obowiązki]()

Bezpieczeństwo sieci i usług telekomunikacyjnych - nowe obowiązki

... korekty, tak by odpowiadały rozwiązaniom przyjętym w Prawie Komunikacji Elektronicznej. I choć – jak zakładam, wypracowane obecnie założenia rozporządzeń ... skutecznych środków zapewnienia bezpieczeństwa sieci i usług, stanie się de facto narzędziem kontroli i podstawą do nakładania kar. Przy takiej deklaracji UKE przedsiębiorcy powinni szczególnie ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... liczby wersji i liczby różnych adresów (często zwanych "centrami kontroli"), pod którymi przechowywane są dane szkodliwych użytkowników i z których wysyłane są ... programów są zamieszczane w wiadomościach wysyłanych za pośrednictwem poczty elektronicznej i komunikatorów internetowych. Szkodliwi użytkownicy opanowali podstawy wiedzy o psychice ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... i Backdoor.Win32.Sinowal, zostały stworzone do przejmowania dostępu do kanałów bankowości elektronicznej. Jeżeli jeden z tych programów pomyślnie zainfekuje komputer ofiary, oszuści ... , gdy istnieje nowoczesna infrastruktura cyberprzestępcza – serwery centrum kontroli (C&C), platformy do rozprzestrzeniania szkodliwego oprogramowania, serwery proxy ...

-

![ESET Smart Security 7 i ESET NOD32 Antivirus 7 ESET Smart Security 7 i ESET NOD32 Antivirus 7]()

ESET Smart Security 7 i ESET NOD32 Antivirus 7

... i antyspyware, ochronę przed pułapkami phishingowymi, firewall, filtr antyspamowy (integrujący się z najpopularniejszymi programami do obsługi poczty elektronicznej) oraz funkcję kontroli rodzicielskiej, pomagającą chronić najmłodszych użytkowników komputerów przed niewłaściwymi treściami w sieci. Ustawienia tej ostatniej funkcji można dodatkowo ...

-

![Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku? [© pixabay.com] Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku?]()

Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku?

... z wykorzystaniem poczty elektronicznej stanowią poważne zagrożenie dla organizacji. Ponieważ hakerzy wykorzystują coraz bardziej wyrafinowane techniki socjotechniczne, zagrożenia związane z pocztą elektroniczną stają się trudne do wykrycia zarówno przez mechanizmy kontroli technicznej, jak i dla użytkowników poczty elektronicznej. Nie istnieje ...

-

![Cyfrowa tożsamość to już standard nawet w Afryce? Cyfrowa tożsamość to już standard nawet w Afryce?]()

Cyfrowa tożsamość to już standard nawet w Afryce?

... beta NSW digital ID. Według władz, celem jest zapewnienie mieszkańcom stanu większej kontroli nad ich danymi personalnymi w sieci. Azja W Singapurze od niemal dwóch ... dowód tożsamości wydawany jest w dwóch wersjach: elektronicznej i fizycznej. Do 24 marca 2023 wydano ponad 900 tys. dokumentów w wersji elektronicznej i niemal 28 mln w wersji fizycznej ...

-

![Obsługa zamówień w sklepach internetowych [© Minerva Studio - Fotolia.com] Obsługa zamówień w sklepach internetowych]()

Obsługa zamówień w sklepach internetowych

... poczty itp. - dodaje Sowiński Ludzie skargi piszą, urzędy kontrolują Urząd Komunikacji Elektronicznej przeprowadził na przełomie lutego i marca 2007 r. kontrolę Poczty Polskiej w zakresie bezpieczeństwa obrotu paczkowego. Przesłanką do podjęcia kontroli były sygnały i skargi otrzymywane od konsumentów. W swoich pismach klienci Poczty Polskiej ...

-

![Kaspersky Lab: szkodliwe programy I 2011 Kaspersky Lab: szkodliwe programy I 2011]()

Kaspersky Lab: szkodliwe programy I 2011

... się za pośrednictwem poczty elektronicznej Hlux posiada również funkcjonalność bota i przyłącza zainfekowane komputery do botnetu, zanim połączy się z centrum kontroli i wykona polecenia, które w przeważającej mierze są nakierowane na wysyłanie spamu farmaceutycznego. Bot komunikuje się z centrami kontroli za pośrednictwem serwerów proxy ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bezpieczeństwo w sieci: dbamy o ustawienia prywatności [© WavebreakmediaMicro - Fotolia.com] Bezpieczeństwo w sieci: dbamy o ustawienia prywatności](https://s3.egospodarka.pl/grafika2/internet/Bezpieczenstwo-w-sieci-dbamy-o-ustawienia-prywatnosci-118760-150x100crop.jpg)

![B2B w e-commerce: jak się rozwija? [© pixabay.com] B2B w e-commerce: jak się rozwija?](https://s3.egospodarka.pl/grafika2/e-commerce/B2B-w-e-commerce-jak-sie-rozwija-244914-150x100crop.jpg)

![Uwaga groźny wirus! [© stoupa - Fotolia.com] Uwaga groźny wirus!](https://s3.egospodarka.pl/grafika/MYTOB/Uwaga-grozny-wirus-MBuPgy.jpg)

![Przenoszenie numerów pre-paid [© pizuttipics - Fotolia.com] Przenoszenie numerów pre-paid](https://s3.egospodarka.pl/grafika/pre-paid/Przenoszenie-numerow-pre-paid-QhDXHQ.jpg)

![Niebezpieczny "Unreal" [© Nmedia - Fotolia.com] Niebezpieczny "Unreal"](https://s3.egospodarka.pl/grafika/unreal/Niebezpieczny-Unreal-Qq30bx.jpg)

![Najpopularniejsze wirusy - XI 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - XI 2004](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-XI-2004-apURW9.jpg)

![Fax przez e-mail [© stoupa - Fotolia.com] Fax przez e-mail](https://s3.egospodarka.pl/grafika/fax/Fax-przez-e-mail-MBuPgy.jpg)

![UKE: problemy z przenoszeniem [© pizuttipics - Fotolia.com] UKE: problemy z przenoszeniem](https://s3.egospodarka.pl/grafika/przenoszenie-numerow-telefonicznych/UKE-problemy-z-przenoszeniem-QhDXHQ.jpg)

![TP przenosi numery [© pizuttipics - Fotolia.com] TP przenosi numery](https://s3.egospodarka.pl/grafika/przenoszenie-numerow-telefonicznych/TP-przenosi-numery-QhDXHQ.jpg)

![Konsumenci popierają biometryczne metody identyfikacji [© Scanrail - Fotolia.com] Konsumenci popierają biometryczne metody identyfikacji](https://s3.egospodarka.pl/grafika/metody-biometryczne/Konsumenci-popieraja-biometryczne-metody-identyfikacji-apURW9.jpg)

![Era ukarana za regulamin [© pizuttipics - Fotolia.com] Era ukarana za regulamin](https://s3.egospodarka.pl/grafika/PTC/Era-ukarana-za-regulamin-QhDXHQ.jpg)

![UKE: 500 tys. zł kary dla Tele2 [© pizuttipics - Fotolia.com] UKE: 500 tys. zł kary dla Tele2](https://s3.egospodarka.pl/grafika/Tele2/UKE-500-tys-zl-kary-dla-Tele2-QhDXHQ.jpg)

![Jak wykorzystano dotacje na e-biznes? [© Scanrail - Fotolia.com] Jak wykorzystano dotacje na e-biznes?](https://s3.egospodarka.pl/grafika/dotacje-na-e-biznes/Jak-wykorzystano-dotacje-na-e-biznes-apURW9.jpg)

![Chmura obliczeniowa okiem mikroprzedsiębiorcy [© ra2 studio - Fotolia.com] Chmura obliczeniowa okiem mikroprzedsiębiorcy](https://s3.egospodarka.pl/grafika2/chmura-obliczeniowa/Chmura-obliczeniowa-okiem-mikroprzedsiebiorcy-134309-150x100crop.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012](https://s3.egospodarka.pl/grafika/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2012-apURW9.jpg)

![Bezpieczeństwo sieci i usług telekomunikacyjnych - nowe obowiązki [© nenetus - Fotolia.com] Bezpieczeństwo sieci i usług telekomunikacyjnych - nowe obowiązki](https://s3.egospodarka.pl/grafika2/sieci-telekomunikacyjne/Bezpieczenstwo-sieci-i-uslug-telekomunikacyjnych-nowe-obowiazki-231365-150x100crop.jpg)

![Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku? [© pixabay.com] Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku?](https://s3.egospodarka.pl/grafika2/cyberataki/Zlosliwe-wiadomosci-e-mail-Co-zrobic-gdy-dojdzie-do-ataku-238422-150x100crop.jpg)

![Obsługa zamówień w sklepach internetowych [© Minerva Studio - Fotolia.com] Obsługa zamówień w sklepach internetowych](https://s3.egospodarka.pl/grafika/logistyka/Obsluga-zamowien-w-sklepach-internetowych-iG7AEZ.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)