-

![Rozwój wirusów a luki w MacOS X Rozwój wirusów a luki w MacOS X]()

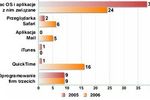

Rozwój wirusów a luki w MacOS X

... exploita następuje po wysłaniu specjalnie spreparowanego załącznika za pośrednictwem poczty elektronicznej. Wykorzystywana luka to przepełnienie bufora, które może nastąpić podczas ... . Exploit może zatem zostać użyty do uzyskania całkowitej kontroli nad komputerem użytkownika. Problem ten został naprawiony w Aktualizacji Zabezpieczeń Apple'a 2006-002 ...

-

![Niewystarczający dostęp do informacji publicznej [© Scanrail - Fotolia.com] Niewystarczający dostęp do informacji publicznej]()

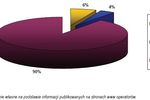

Niewystarczający dostęp do informacji publicznej

... dostępu do informacji. Badanie Biuletynów Informacji Publicznej oraz komunikacji telefonicznej i elektronicznej z urzędami samorządowymi wykazuje, iż im większa miejscowość, w której ... jeden z filarów funkcjonowania współczesnych demokracji i jest warunkiem przejrzystego, podlegającego kontroli obywateli państwa. Dostęp do informacji publicznej jest ...

-

![Linux i Open Source w polskich firmach Linux i Open Source w polskich firmach]()

Linux i Open Source w polskich firmach

... ), pakiety biurowe i klienci poczty elektronicznej, na serwerach – bazy danych (MySQL, PostgreSQL), serwery WWW, serwery poczty elektronicznej i firewall; coraz częściej Open ... sobie głównie małe firmy. Dla dużych ważniejsza jest gwarancja pełnej kontroli nad własnymi dokumentami. Informacje o badaniu Badanie zostało zrealizowane w okresie 20.04 ...

-

![Usługi pocztowe: uwolnienie rynku w 2013 Usługi pocztowe: uwolnienie rynku w 2013]()

Usługi pocztowe: uwolnienie rynku w 2013

... różnorodności, charakteryzuje się niespójnością proponowanego serwisu oraz brakiem systemów kontroli jakości. Dbałość o jakość oferowanych usług oraz umiejętność dostosowania się ... ma duże problemy z terminowym przekazywaniem przesyłek. Lektura raportu Urzędu Komunikacji Elektronicznej potwierdza tę sytuację. Z badań UKE wynika, że w 2006 klienci ...

-

![Jak przygotować kurs przez Internet? Jak przygotować kurs przez Internet?]()

Jak przygotować kurs przez Internet?

... podejściu do nauczania, zorganizować pracę studentów na platformie elektronicznej, opracować koncepcję i wdrożyć system komunikowania się zespołu słuchaczy z uwzględnieniem potrzeb ... wiedzy. Uczestnicy podkreślali m.in. komfort, nowoczesność, możliwość kontroli postępów oraz ustawiania sobie poprzeczki edukacyjnej, uporządkowany przekaz wiedzy, ...

-

![Novell Teaming 2 [© Nmedia - Fotolia.com] Novell Teaming 2]()

Novell Teaming 2

... własności intelektualnej i wszelkich innych zasobów informacyjnych. Dokumenty, wiadomości w postaci elektronicznej, dyskusje i zasoby wiedzy przechowywane są przez Teaming w jednolitej przestrzeni roboczej, wyposażonej w niezbędne mechanizmy bezpieczeństwa i kontroli tożsamości. Do nowych funkcji Novell Teaming należą: kontekstowy pulpit (Relevance ...

-

![Zagrożenia w Internecie: botnet Zagrożenia w Internecie: botnet]()

Zagrożenia w Internecie: botnet

... Nic dziwnego, że w skali globalnej ponad 90% wiadomości poczty elektronicznej stanowi dziś spam. Istnieje korelacja, wprawdzie niecałkowita, między dziesięcioma krajami, w których ... 51 000 komputerów za pomocą pięciu lub sześciu centrów dowodzenia i kontroli (command and control - C&C). Jeżeli domena C&C zostanie usunięta przez operatora ...

-

![UKE a rynek telekomunikacyjny 2006-2011 UKE a rynek telekomunikacyjny 2006-2011]()

UKE a rynek telekomunikacyjny 2006-2011

... samym czasie, co obniżki stawek hurtowych. W latach 2006 - 2010 poddano kontroli 183 projekty cenników wraz z ich zmianami oraz 5 projektów zmiany regulaminu świadczonych ... skrzynkę mailową: uke@uke.gov.pl. Ponadto indywidualne adresy poczty elektronicznej dedykowane do obsługi problemów konsumenckich zostały wygenerowane w każdej z 16 delegatur ...

-

![Ataki na Google Plus Ataki na Google Plus]()

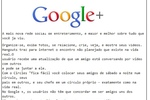

Ataki na Google Plus

... z Google Plus, muszą opanować sztukę zarządzania kręgami, które stanowią główne centrum kontroli prywatności na Google Plus. Przy pomocy rozbudowanego (i atrakcyjnego) interfejsu można ... , nie należy wierzyć w autentyczność zaproszeń otrzymanych za pośrednictwem poczty elektronicznej. Aby móc bezpiecznie korzystać z portali społecznościowych, trzeba ...

-

![Czemu służy zmiana nazwy spółki giełdowej? [© Minerva Studio - Fotolia.com] Czemu służy zmiana nazwy spółki giełdowej?]()

Czemu służy zmiana nazwy spółki giełdowej?

... ”. Gra „Wiedźmin” jest rozpoznawana nie tylko w Polsce ale i na świecie. Branża elektronicznej rozrywki szybko rośnie i dlatego traktowana jest przez zarząd spółki jako strategiczny ... grupującego różne marki spożywcze. Taka strategia pozwala przy dobrej kontroli i narzędziach zarządzania portfolio ofertowym i portfelem marek w pełniej wykorzystać ich ...

-

![Spam w VII 2013 r. [© Nmedia - Fotolia.com] Spam w VII 2013 r.]()

Spam w VII 2013 r.

... Zbot stanowiły 23,4% wszystkich szkodliwych programów rozprzestrzenianych za pośrednictwem poczty elektronicznej w lipcu 2013 r. Email-Worm.Win32.Bagle.gt. uplasował się na trzecim miejscu, ... zawarte w książce adresów ofiary. Potrafi również kontaktować się z centrum kontroli i pobierać na komputer użytkownika inne szkodliwe programy. Na 8 miejscu ...

-

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013]()

Największe zagrożenia w sieci III kw. 2013

... szkodliwy kod zawarty w pliku temp.exe, który pozwala mu na obejście systemu kontroli zabezpieczeń systemu Windows (UAC). Zagrożenia dla systemu Android Wrzesień był ... że niektóre z nich mogą zawierać kody mTAN do potwierdzenia transakcji w bankowości elektronicznej. Od września w bazie danych wirusów Dr.Web dostępne są również Android.Fakealert ...

-

![Bezpieczeństwo IT a niefrasobliwość pracowników [© alphaspirit - Fotolia.com] Bezpieczeństwo IT a niefrasobliwość pracowników]()

Bezpieczeństwo IT a niefrasobliwość pracowników

... pomieszczeń są fotografowane, bądź filmowane. Udostępnienie swojego hasła Syryjskiej Armii Elektronicznej Pracownicy The Onion, amerykańskiej gazety satyrycznej, która w humorystyczny sposób opisuje ... . Dziekan Evelynn M. Hammonds zamieszana w aferę tłumaczyła, że taka forma kontroli była niezbędna, ponieważ w innym przypadku rzetelny proces studentów ...

-

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych]()

10 milionów szkodliwych aplikacji mobilnych

... zdjęcia, przechowujemy notatki, piny i hasła. Smartfony wykorzystujemy także do bankowości elektronicznej, a przynajmniej w celu otrzymania od banku SMS-a z hasłem jednorazowym (mTAN). Aby ... i haseł, ale także o eskalację uprawnień, które pozwalają atakującemu na przejęcie kontroli nad telefonem. Po drugie, bardzo ważna jest regularna zmiana haseł i ...

-

![ESET NOD32 Antivirus oraz ESET Smart Security 2015 ESET NOD32 Antivirus oraz ESET Smart Security 2015]()

ESET NOD32 Antivirus oraz ESET Smart Security 2015

... i antyspyware, ochronę przed pułapkami phishingowymi, firewall, filtr antyspamowy (integrujący się z najpopularniejszymi programami do obsługi poczty elektronicznej) oraz funkcję kontroli rodzicielskiej, której ustawienia można dodatkowo zabezpieczyć hasłem. Program wyposażono również w zabezpieczenie ESET Anti-Theft, pomagające odszukać skradziony ...

-

![Ochrona danych osobowych w social media Ochrona danych osobowych w social media]()

Ochrona danych osobowych w social media

... . Brak takich informacji jest karany grzywną. Użytkownik ma również prawo do pełnej kontroli swoich danych oraz do żądania ich usunięcia. Z ustawy o świadczeniu usług ... będącego osobą fizyczną za pomocą środków komunikacji elektronicznej, w szczególności poczty elektronicznej. Stanowi to czyn nieuczciwej konkurencji. Zgodnie z regulaminem Facebooka ...

-

![ESET Smart Security 9 oraz ESET NOD32 Antivirus 9 już na rynku ESET Smart Security 9 oraz ESET NOD32 Antivirus 9 już na rynku]()

ESET Smart Security 9 oraz ESET NOD32 Antivirus 9 już na rynku

... antywirusową i antyspyware, ochronę przed pułapkami phishingowymi, firewall, filtr antyspamowy (integrujący się z najpopularniejszymi programami do obsługi poczty elektronicznej) oraz funkcję kontroli rodzicielskiej. Ta ostatnia pozwala chronić najmłodszych przed dostępem do nieodpowiednich treści w Internecie. Dodatkowo pakiet wyposażony jest ...

-

![Ransomware bardziej przerażający niż inne cyberataki [© zimmytws - Fotolia.com] Ransomware bardziej przerażający niż inne cyberataki]()

Ransomware bardziej przerażający niż inne cyberataki

... Gateway (bezpieczna brama sieciowa), wirtualne sieci prywatne VPN oraz mechanizmy kontroli dostępu do sieci (Network Access Control). Widać po tym, że przedstawiciele firm ... był niski odsetek respondentów wskazujących na bramy zapewniające bezpieczeństwo poczty elektronicznej (33%), zwłaszcza biorąc pod uwagę powszechną świadomość faktu, że phishing ...

-

![NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa? [© Freepik] NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?]()

NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?

... pozostaje jednym z najważniejszych celów dla przestępców. To sprawia, że na etapie instalacji systemów Elektronicznej Zintegrowanej Dokumentacji, niezbędne jest wprowadzenie odpowiednich zabezpieczeń, np. kontroli dostępu czy szyfrowania danych, aby zapewnić bezpieczeństwo dokumentacji. Wprowadzenie EZD w jednostkach samorządu terytorialnego ...

-

![Pakiet antywirusowy dla MSP [© Nmedia - Fotolia.com] Pakiet antywirusowy dla MSP]()

Pakiet antywirusowy dla MSP

... osobistej zapory ogniowej, systemu wykrywania i blokowania intruzów oraz kontroli aplikacji. Zapora ogniowa zapewnia ciągły monitoring i filtrowanie ruchu związanego ... F-Secure Anti-Virus for Microsoft Exchange. Aplikacja skanuje system poczty elektronicznej Microsoft Exchange w poszukiwaniu wirusów. Wykrywa i usuwa wirusy w wiadomościach e-mail i ...

-

![Oferta Orange już dostępna [© pizuttipics - Fotolia.com] Oferta Orange już dostępna]()

Oferta Orange już dostępna

... , która zapewnia najkorzystniejszą cenę za nie). Ponadto Orange nie zapomina o kontroli wydatków – zapewnia różne usługi kontroli kosztów również w ofercie abonamentowej. Twój Mix: połączenie zalet oferty na abonament ... skierowana do największych firm. Przy użyciu specjalnych terminali oferuje ciągły dostęp do firmowej poczty elektronicznej. Więcej ...

Tematy: Orange, oferta telekomunikacyjna -

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005]()

Wirusy i ataki sieciowe X-XII 2005

... lub wykorzystać do kradzieży tożsamości. Jednakże banki internetowe, systemy płatności elektronicznej oraz firmy antywirusowe wprowadzają działania, które skutecznie przeciwdziałają takim ... systemu Windows, istniało ryzyko, że sytuacja wymknie się spod kontroli. Lukę wykorzystywano również do rozprzestrzeniania robaków i spamu. Na szczęście ...

-

![Komunikatory internetowe a bezpieczeństwo danych Komunikatory internetowe a bezpieczeństwo danych]()

Komunikatory internetowe a bezpieczeństwo danych

... , które stosują taką obronę, jest blokowanie ruchu. Metody polegające na kontroli (monitorowanie) muszą dopiero zdobyć szersze uznanie, prawdopodobnie dlatego, ... robił. Ponadto, cały szereg regulacji rządowych i branżowych nakazuje archiwizowanie elektronicznej korespondencji firmowej. Z badania wynika, że ograniczenia administracyjne i blokowanie ...

-

![Program do archiwizacji Trend Micro [© Nmedia - Fotolia.com] Program do archiwizacji Trend Micro]()

Program do archiwizacji Trend Micro

... autoryzowanych użytkowników oraz wysyłanie wyników kontroli do wyznaczonego strażnika danych (data guardian) w celu zabezpieczenia poufnych danych pracownika. Privacy-guard ma zapobiegać ewentualnym nadużyciom ze strony uprzywilejowanych użytkowników i zapewniać, że archiwa poczty elektronicznej będą przeszukiwane tylko z uzasadnionych powodów ...

-

![Symantec Managed Backup Services [© stoupa - Fotolia.com] Symantec Managed Backup Services]()

Symantec Managed Backup Services

... Backup Services dostępne są w modelu out-tasking - zlecanie zadań w postaci elektronicznej, które zapewnia całodobową dostępność usług. Usługi umożliwiają klientom stałe zarządzanie ... zarządzania nimi w celu spełnienia wymagań umów SLA. Zgodność w zakresie kontroli i przepisów prawa: zlecanie obsługi tworzenia kopii zapasowych i odtwarzania danych ...

-

![Kaspersky: Internet Security i Anti-Virus 2011 Kaspersky: Internet Security i Anti-Virus 2011]()

Kaspersky: Internet Security i Anti-Virus 2011

... swoimi dziećmi. Ulepszony moduł Kontroli rodzicielskiej pozwala ograniczyć dostęp dzieci do portali internetowych, komunikatorów internetowych (takich jak ICQ i MSN) oraz określonych programów komputerowych. Odfiltrowuje również nieodpowiednie treści z komunikatorów internetowych, poczty elektronicznej i portali społecznościowych oraz uniemożliwia ...

-

![Spam w XII 2010 r. Spam w XII 2010 r.]()

Spam w XII 2010 r.

... jednak rezultaty ujrzeliśmy rok później, w listopadzie 2009 roku, gdy zamknięto liczne centra kontroli botnetu. Spowodowało to jedynie tymczasowy spadek aktywności sieci – na ... liście 10 szkodliwych programów najczęściej rozprzestrzenianych za pośrednictwem poczty elektronicznej utrzymał szkodnik o nazwie Trojan-Spy.HTMLFraud.gen. Program ten jest ...

-

![Smartfon Samsung GALAXY Note Smartfon Samsung GALAXY Note]()

Smartfon Samsung GALAXY Note

... spełnić wysokie wymagania dotyczące bezpiecznego dostępu i autoryzacji, chroniąc dane firmowe dzięki scentralizowanej kontroli i zapewniając skuteczne wsparcie urządzeń osobistych pracowników. Dodatkowo rozbudowany klient poczty elektronicznej ActiveSync, szyfrowanie danych i możliwość zdalnego zarządzania urządzeniem tworzą z niego rozbudowane ...

-

![ESET: zagrożenia internetowe IX 2011 ESET: zagrożenia internetowe IX 2011]()

ESET: zagrożenia internetowe IX 2011

... Dorkbot posiada funkcjonalność backdoora, a więc daje atakującemu możliwość zdalnej kontroli nad zainfekowanym komputerem. Eksperci z firmy ESET zwracają uwagę na ... wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 3. ...

-

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych]()

Bezpieczeństwo krytycznych danych

... włącza w ten proces także Państwową Inspekcję Pracy. Oznacza to wzrost liczby kontroli pracodawców do nawet 70 tysięcy w sakli roku. Co grozi za nieprawidłowe ... których autoryzacja odbywa się przy zastosowaniu różnych procedur - weryfikacja karty elektronicznej czy skanowanie siatkówki oka, a to wszystko wsparte stałym monitoringiem obiektu. Ochrona ...

-

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD]()

Firmy nie są gotowe na model BYOD

... Na wypadek takich incydentów polityka bezpieczeństwa powinna zawierać odpowiednie procedury kontroli haseł dostępu, możliwości jego blokowania, mechanizmy szyfrowania danych czy zdalne ... . Standardem też powoli stanie się korzystanie z poczty elektronicznej dostępnej w komórce bądź tablecie. Zgodnie z opinią Adriana Lappiere: - Bezpieczeństwo ...

-

![Bezpieczeństwo informatyczne mikrofirm w 5 krokach [© alphaspirit - Fotolia.com] Bezpieczeństwo informatyczne mikrofirm w 5 krokach]()

Bezpieczeństwo informatyczne mikrofirm w 5 krokach

... są im niezbędne do pracy – ograniczenie ochroni nie tylko w przypadku przejęcia kontroli nad systemem przez atakującego, ale także przed (często nieświadomym) działaniem ... filtr antyspamowy – warto pomyśleć o tym przed dokonaniem wyboru dostawcy poczty elektronicznej. Dla firm o ograniczonym budżecie wystarczającym narzędziem może okazać się Gmail. ...

-

![Dane w chmurze: 5 porad dla początkujących Dane w chmurze: 5 porad dla początkujących]()

Dane w chmurze: 5 porad dla początkujących

... bezpieczeństwa w chmurze i powinno być bezwzględnie stosowane w przypadku przesyłania plików i poczty elektronicznej. Choć nie zapobiega ono próbom włamań ani kradzieży danych, może ... działu informatycznego — tzw. „shadow IT” — są używane w firmach coraz częściej. Brak kontroli nad tym zjawiskiem to zagrożenie i wyzwanie w obszarze nadzoru. Jest to ...

-

![Cyberbezpieczeństwo 2016. Podsumowanie Deloitte [© Glebstock - Fotolia.com] Cyberbezpieczeństwo 2016. Podsumowanie Deloitte]()

Cyberbezpieczeństwo 2016. Podsumowanie Deloitte

... dołączony był spreparowany dokument RTF wykorzystujący błąd CVE-2015-1641 (typu „memory corruption”), który umożliwia przejęcie kontroli nad stacją użytkownika. Celem przestępców nie zawsze były ataki na kanały bankowości elektronicznej. W jednym z banków w Liechtensteinie, atakujący po tym jak wykradł dane klientów z banku oczekiwał „wsparcia ...

-

![Dzień Ochrony Danych Osobowych: jak się chronić przed wyciekiem danych? Dzień Ochrony Danych Osobowych: jak się chronić przed wyciekiem danych?]()

Dzień Ochrony Danych Osobowych: jak się chronić przed wyciekiem danych?

... różnego rodzaju cyberzagrożenia. Rośnie liczba sytuacji, których efektem jest utrata kontroli nad własnymi danymi osobowymi i wynikające z tego straty natury finansowej. Obchodzony ... się hasłami do różnych serwisów i usług za pomocą poczty elektronicznej, udostępniają prywatne informacje w serwisach społecznościowych czy realizują operacje bankowe ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Niewystarczający dostęp do informacji publicznej [© Scanrail - Fotolia.com] Niewystarczający dostęp do informacji publicznej](https://s3.egospodarka.pl/grafika/Transparency-Internantional/Niewystarczajacy-dostep-do-informacji-publicznej-apURW9.jpg)

![Novell Teaming 2 [© Nmedia - Fotolia.com] Novell Teaming 2](https://s3.egospodarka.pl/grafika/Novell/Novell-Teaming-2-Qq30bx.jpg)

![Czemu służy zmiana nazwy spółki giełdowej? [© Minerva Studio - Fotolia.com] Czemu służy zmiana nazwy spółki giełdowej?](https://s3.egospodarka.pl/grafika/spolki-gieldowe/Czemu-sluzy-zmiana-nazwy-spolki-gieldowej-iG7AEZ.jpg)

![Spam w VII 2013 r. [© Nmedia - Fotolia.com] Spam w VII 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-VII-2013-r-123359-150x100crop.jpg)

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-III-kw-2013-125412-150x100crop.jpg)

![Bezpieczeństwo IT a niefrasobliwość pracowników [© alphaspirit - Fotolia.com] Bezpieczeństwo IT a niefrasobliwość pracowników](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-a-niefrasobliwosc-pracownikow-127033-150x100crop.jpg)

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/10-milionow-szkodliwych-aplikacji-mobilnych-132738-150x100crop.jpg)

![Ransomware bardziej przerażający niż inne cyberataki [© zimmytws - Fotolia.com] Ransomware bardziej przerażający niż inne cyberataki](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-bardziej-przerazajacy-niz-inne-cyberataki-240930-150x100crop.jpg)

![NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa? [© Freepik] NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?](https://s3.egospodarka.pl/grafika2/NIS2/NIS2-DORA-i-EZD-Jak-przygotowac-sie-na-nowe-standardy-cyberbezpieczenstwa-264767-150x100crop.jpg)

![Pakiet antywirusowy dla MSP [© Nmedia - Fotolia.com] Pakiet antywirusowy dla MSP](https://s3.egospodarka.pl/grafika/veracomp/Pakiet-antywirusowy-dla-MSP-Qq30bx.jpg)

![Oferta Orange już dostępna [© pizuttipics - Fotolia.com] Oferta Orange już dostępna](https://s3.egospodarka.pl/grafika/Orange/Oferta-Orange-juz-dostepna-QhDXHQ.jpg)

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-ataki-sieciowe-X-XII-2005-apURW9.jpg)

![Program do archiwizacji Trend Micro [© Nmedia - Fotolia.com] Program do archiwizacji Trend Micro](https://s3.egospodarka.pl/grafika/Trend-Micro/Program-do-archiwizacji-Trend-Micro-Qq30bx.jpg)

![Symantec Managed Backup Services [© stoupa - Fotolia.com] Symantec Managed Backup Services](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Managed-Backup-Services-MBuPgy.jpg)

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-krytycznych-danych-119376-150x100crop.jpg)

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Firmy-nie-sa-gotowe-na-model-BYOD-134362-150x100crop.jpg)

![Bezpieczeństwo informatyczne mikrofirm w 5 krokach [© alphaspirit - Fotolia.com] Bezpieczeństwo informatyczne mikrofirm w 5 krokach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-informatyczne/Bezpieczenstwo-informatyczne-mikrofirm-w-5-krokach-134834-150x100crop.jpg)

![Cyberbezpieczeństwo 2016. Podsumowanie Deloitte [© Glebstock - Fotolia.com] Cyberbezpieczeństwo 2016. Podsumowanie Deloitte](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2016-Podsumowanie-Deloitte-186328-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)