-

![Cyberprzestępcy a luki w oprogramowaniu Cyberprzestępcy a luki w oprogramowaniu]()

Cyberprzestępcy a luki w oprogramowaniu

... zainstalowania bota. Ostatnim krokiem jest przyłączenie zainfekowanego komputera do centrum kontroli botnetu (sieci zainfekowanych komputerów) i włączenie go do ... zawierający skrót. Skróty mogą być również rozprzestrzeniane za pośrednictwem poczty elektronicznej. Gdy klient pocztowy spróbuje wyświetlić ikonę, komputer rozpoczyna pobieranie szkodliwego ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... się nowych technologii dystrybucji szkodliwego oprogramowania – za pośrednictwem poczty elektronicznej oraz Internetu. Był to katalizator zmian, jakie nastąpiły w rozwoju technologii ... uwierzytelniających i dokumentów. Szkodnik ten został stworzony w celu zdobycia kontroli nad krytycznymi systemami przemysłowymi. Takiego szkodnika mogli stworzyć ...

-

![Wirusy komputerowe mają 25 lat [© stoupa - Fotolia.com] Wirusy komputerowe mają 25 lat]()

Wirusy komputerowe mają 25 lat

... eliminując możliwość zaatakowania systemu tą drogą. Wraz z upowszechnieniem się poczty elektronicznej pod koniec lat 90-tych pole do popisu zyskali twórcy wirusów ... , powodowały poważne straty i zagrożenia, paraliżując np. działanie bankomatów czy nawet systemów kontroli lotów. Coraz częściej motywem tworzenia wirusów jest chęć zarobienia ...

-

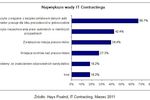

![Freelancerzy z branży IT niechciani Freelancerzy z branży IT niechciani]()

Freelancerzy z branży IT niechciani

... (66,7%), brakiem możliwości zachowania praw autorskich (42,4%), zwiększonej rotacji pracowników (39,4%) czy mniejszej kontroli nad pracownikiem (27,3%). „Większość z wymienionych barier nie do końca wynika z formy zatrudnienia, a można je ... odpowiadali na pytania zamknięte i otwarte, które zostały do nich rozesłane w postaci elektronicznej ...

-

![Terminowość przesyłek listowych 2010 Terminowość przesyłek listowych 2010]()

Terminowość przesyłek listowych 2010

... i przeprowadzenie badania jest zgodne z obowiązującymi w tym zakresie normami. Pełne informacje dotyczące procedury prowadzenia badania podane są w dokumencie pt. Instrukcja przeprowadzania i kontroli badań terminowości doręczeń przesyłek pocztowych dla Instytucji Badawczej dostępnym w Urzędzie Komunikacji Elektronicznej.

-

![Jakie zagrożenia generuje elektronika samochodowa? [© Scanrail - Fotolia.com] Jakie zagrożenia generuje elektronika samochodowa?]()

Jakie zagrożenia generuje elektronika samochodowa?

... powietrznymi, radiem, elektryczną regulacją siedzeń, ABS-em, systemami kontroli trakcji, systemami automatycznego utrzymywania bezpiecznej odległości (Autonomous Cruise Control, ... dowodzą istnienia rzeczywistego zagrożenia bezpieczeństwa konsumentów. Ryzyko włamania do poczty elektronicznej czy laptopa to jedno, ale włamanie do systemów elektroniki ...

-

![ESET: zagrożenia internetowe VIII 2011 ESET: zagrożenia internetowe VIII 2011]()

ESET: zagrożenia internetowe VIII 2011

... internetowy z funkcjonalnością backdoora, a więc dający atakującemu możliwość zdalnej kontroli. Według informacji laboratorium antywirusowego ESET, zagrożenie to wykorzystuje ... Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu ...

-

![Partie polityczne nie dbają o ucyfrowienie [© Scanrail - Fotolia.com] Partie polityczne nie dbają o ucyfrowienie]()

Partie polityczne nie dbają o ucyfrowienie

... konieczność zapobiegania cyberatakom, a także zachowaniu furtki w postaci możliwości zwiększenia kontroli przez państwo nad obszarem Internetu. Wykorzystanie informatyki w edukacji. Miejsce ... jednym resorcie telekomunikacji (dziś: infrastruktura), informatyzacji (MSWiA), gospodarki elektronicznej (Min.Gospodarki). Model usługowy przyszłością ...

-

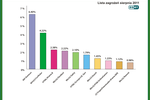

![ESET: zagrożenia internetowe X 2011 ESET: zagrożenia internetowe X 2011]()

ESET: zagrożenia internetowe X 2011

... liście uplasował się robak Dorkbot, umożliwiający atakującemu przejęcie zdalnej kontroli nad zainfekowanym komputerem. 1. INF/Autorun Pozycja w poprzednim rankingu: 1 Odsetek ... może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 4. ...

-

![Eskalacja zagrożeń na urządzenia mobilne Eskalacja zagrożeń na urządzenia mobilne]()

Eskalacja zagrożeń na urządzenia mobilne

... ’a i iPoda Touch dane użytkownika, a także pozwala cyberprzestępcy na zdalne przejęcie kontroli nad zainfekowanym urządzeniem. Dodatkowo, osoby korzystające z usług holenderskiego banku ... zgromadzone na koncie bankowym. Spora część osób korzystających z bankowości elektronicznej jako dodatkową formę autoryzacji, konieczną do wykonania np. przelewów, ...

-

![Powody zmiany nazwy firmy [© Minerva Studio - Fotolia.com] Powody zmiany nazwy firmy]()

Powody zmiany nazwy firmy

... skutkowała wzrostem ilości niezadowolonych z jej usług abonentów i lawiną skarg. Urząd Komunikacji Elektronicznej nakładał wielokrotnie na TPSA kary, a nawet groził TPSA podziałem na ... . Koncern planuje zajęcie się produkcją smartfonów. Ponadto przejęcie pełnej kontroli nad firmą przez Japończyków, da firmie możliwość szybkiej integracji innych ...

-

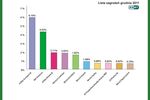

![ESET: zagrożenia internetowe XII 2011 ESET: zagrożenia internetowe XII 2011]()

ESET: zagrożenia internetowe XII 2011

... wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. ... i wysyłają je prosto do hakera. Spy.Ursnif.A umożliwia atakującemu przejęcie kontroli nad maszyną użytkownika i instalację kolejnych zagrożeń. Globalne raporty z ...

-

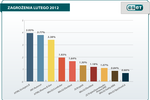

![ESET: zagrożenia internetowe II 2012 ESET: zagrożenia internetowe II 2012]()

ESET: zagrożenia internetowe II 2012

... zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. HTML/Fraud.BG ... z zainfekowanego komputera PC i wysyłają je prosto do hakera. Spy.Ursnif.A umożliwia atakującemu przejęcie kontroli ...

-

![Działy IT akceptują prywatne urządzenia mobilne [© nyul - Fotolia.com] Działy IT akceptują prywatne urządzenia mobilne]()

Działy IT akceptują prywatne urządzenia mobilne

... w pracy aplikacje ― zwłaszcza aplikacje do obsługi sieci społecznościowych, systemy poczty elektronicznej oparte na chmurze i komunikatory ― są dziś wykorzystywane w jeszcze większym (i zbyt dużym ... Wzrost liczby urządzeń wymaga nowej polityki, nowego podejścia do kontroli kosztów: z analiz przeprowadzonych przez dział Cisco IBSG wynika, że ...

-

![ESET: zagrożenia internetowe VII 2012 ESET: zagrożenia internetowe VII 2012]()

ESET: zagrożenia internetowe VII 2012

... . W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 4. Win32/Sirefef Pozycja w ... z zainfekowanego komputera PC i wysyłają je prosto do hakera. Spy.Ursnif.A umożliwia atakującemu przejęcie kontroli ...

-

![Ataki hakerskie 2012 [© tiero - Fotolia.com] Ataki hakerskie 2012]()

Ataki hakerskie 2012

... z takimi atakami, jak szkodliwe oprogramowanie, blokowanie usług i kradzież lub przejęcie kontroli na urządzeniami, a także ataki dokonywane przez osoby działające wewnątrz firmy ... prezes i założyciel Ponemon Institute. „Uważamy, że lepsze zrozumienie kosztów likwidacji skutków przestępczości elektronicznej pomoże instytucjom ocenić poziom inwestycji ...

-

![Program antywirusowy: jak wybrać najlepszy? [© yuriy - Fotolia.com] Program antywirusowy: jak wybrać najlepszy?]()

Program antywirusowy: jak wybrać najlepszy?

... rozwiązania tego typu wyposażone są także w moduł antyspamowy oraz funkcje kontroli rodzicielskiej. Jest to najczęściej wybierany i w większości przypadków ... potrzebujesz już płyty instalacyjnej, więc możesz rozważyć zakup klucza w wersji elektronicznej (oszczędzisz na kosztach opakowania, płyty i ewentualnej przesyłki). Po zakończeniu okresu ...

-

![Firmy telekomunikacyjne łamały prawo. Wysoka kara [© rangizzz - Fotolia.com] Firmy telekomunikacyjne łamały prawo. Wysoka kara]()

Firmy telekomunikacyjne łamały prawo. Wysoka kara

... skarżyli się ich niedoszli lub byli klienci, rzecznicy konsumentów oraz Urząd Komunikacji Elektronicznej. UOKiK miał zastrzeżenia w związku z umowami, które konsumenci przez telefon oraz w trakcie domowych wizyt przedstawicieli operatorów. W trakcie kontroli okazało się, że firmy obciążają swoich klientów opłatami: aktywacyjną oraz wyrównawczą ...

-

![Nowy Bitdefender Antivirus Plus, Bitdefender Internet Security i Bitdefender Total Security Nowy Bitdefender Antivirus Plus, Bitdefender Internet Security i Bitdefender Total Security]()

Nowy Bitdefender Antivirus Plus, Bitdefender Internet Security i Bitdefender Total Security

... konfiguracja. Oczywiście osoby, które nie mają potrzeby sprawowania samodzielnej kontroli nad każdą opcją programu, mogą jak dotychczas włączyć funkcję Autopilota i zapomnieć ... PIN, numery kont bankowych, loginy i hasła do stron www, poczty elektronicznej, aplikacji i sieci bezprzewodowych. Takie podejście pozwala na tworzenie nawet bardzo ...

-

![Spam w VI 2013 r. [© fuzzbones - Fotolia.com] Spam w VI 2013 r.]()

Spam w VI 2013 r.

... rodzaju szkodliwego oprogramowania. Szkodnik ten może również kontaktować się z centrum kontroli i pobierać inne szkodliwe programy na komputer użytkownika. Na trzecim miejscu uplasował ... i komunikatory internetowe, ponieważ podczas letnich wakacji rośnie liczba użytkowników poczty elektronicznej oraz takich programów jak ICQ, Jabber, Skype itd. Na ...

-

![Skaner Fujitsu ScanSnap SV600 Skaner Fujitsu ScanSnap SV600]()

Skaner Fujitsu ScanSnap SV600

... dokument A3, czy trójwymiarowy przedmiot, np. układ scalony, poddawany kontroli jakości. Więcej niż skanowanie – oprogramowanie robi różnicę Możliwość pracy z różnorodnymi dokumentami ... serwisów w chmurze, takich jak Evernote, Dropbox, Google Docs, a także do poczty elektronicznej i szeregu innych aplikacji. Twórz własne e-booki i czasopisma przy ...

-

![Spam 2013 [© faithie - Fotolia.com] Spam 2013]()

Spam 2013

... osobowe wykonując zrzuty ekranu, rejestrując uderzenia klawiszy itd. Nietypowo, Trojan-Spy.Win32.Zbot.qsjm wykorzystuje protokół P2P i zamiast łączyć się z serwerem kontroli (C&C) otrzymuje polecenia oraz plik konfiguracyjny z innych zainfekowanych maszyn. Ta sama sztuczka została wykorzystana w innej wysyłce: użytkownik otrzymał fałszywy e-mail ...

-

![Aparat cyfrowy Sony Cyber-shot HX400V Aparat cyfrowy Sony Cyber-shot HX400V]()

Aparat cyfrowy Sony Cyber-shot HX400V

... , dostępne także przy nagrywaniu filmów Full HD. Do komponowania ujęć i kontroli ostrości służy kontrastowy wizjer OLED Tru-Finder™ o dużej jasności. Alternatywę stanowi ... wbudowanemu odbiornikowi GPS łatwo będzie natomiast prześledzić podróż na mapie elektronicznej w komputerze — i szybko sprawdzić, gdzie powstały poszczególne zdjęcia i filmy ...

-

![SMS Premium: nieuczciwe praktyki rynkowe [© Gina Sanders - Fotolia.com] SMS Premium: nieuczciwe praktyki rynkowe]()

SMS Premium: nieuczciwe praktyki rynkowe

... i mieć możliwość nieodpłatnego wypisania się z bazy. W 2013 r. do Urzędu Komunikacji Elektronicznej wpłynęło łącznie 256 spraw dotyczących usług SMS Premium, natomiast w styczniu ... użytkownika telefonu, mamy możliwość zarządzania usługami na jego koncie i sprawowanie kontroli nad dostępnością i treściami np. SMS Premium. Ponadto, znając numer, na ...

-

![ESET: zagrożenia internetowe VI 2014 ESET: zagrożenia internetowe VI 2014]()

ESET: zagrożenia internetowe VI 2014

... wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. ... kolejnego złośliwego programu. Głównym celem działania aplikacji jest przejęcie kontroli nad zainfekowaną maszyną i oddanie jej w ręce cyberprzestępcy. Zagrożenie, ...

-

![ESET: zagrożenia internetowe VIII 2014 [© hakandogu - Fotolia.com] ESET: zagrożenia internetowe VIII 2014]()

ESET: zagrożenia internetowe VIII 2014

... wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego ... innych wykrywanych obecnie zagrożeń, których celem jest m. in. przejęcie kontroli nad komputerem ofiary, instalowanie kolejnych złośliwych aplikacji czy wreszcie kradzież ...

-

![Bezpieczne zakupy online w 10 krokach [© georgejmclittle - Fotolia.com] Bezpieczne zakupy online w 10 krokach]()

Bezpieczne zakupy online w 10 krokach

... sprawdzenie, czy transmisja danych jest bezpieczna, bowiem do poddawanych kontroli kryteriów należy między innymi przestrzeganie przepisów o ochronie danych osobowych. Z ... zobowiązani są do złożenia oświadczenia o odstąpieniu od umowy w dowolnej – także elektronicznej – formie. Przesyłka zwrotna pozbawiona takiego dokumentu nie musi zostać ...

-

![Cyfryzacja: wyzwaniem jest zarządzanie [© Raimundas - Fotolia.com] Cyfryzacja: wyzwaniem jest zarządzanie]()

Cyfryzacja: wyzwaniem jest zarządzanie

... ) czy systemy strefy Schengen SIS II/VIS (umożliwiające podróżowanie bez kontroli granicznej). Liczne są jednak także niepowodzenia. Dla przykładu, pl.ID ( ... bezpośredni nadzór jedynie nad Głównym Geodetą Kraju oraz Urzędem Komunikacji Elektronicznej (UKE). Ponadto resort ten poświęca z zasady więcej uwagi sprawom związanym z pierwszym słowem w ...

-

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT]()

Jak przerwać zabójczy łańcuch, czyli o atakach APT

... i kradną dane w sposób uniemożliwiający wykrycie tego procederu. Jeśli w tym czasie środki kontroli nie stwierdzą obecności szkodliwego oprogramowania, użytkownik wcześniej czy później ... nowej generacji (ang. Next Generation Firewall), bezpiecznych bram poczty elektronicznej, zabezpieczeń punktów końcowych i innych podobnych produktów opartych na ...

-

![Nieruchomości komercyjne: Polska liderem Europy Środkowej [© pab_map - Fotolia.com] Nieruchomości komercyjne: Polska liderem Europy Środkowej]()

Nieruchomości komercyjne: Polska liderem Europy Środkowej

... opodatkowania. Już niebawem zacznie obowiązywać tzw. jednolity plik kontrolny, który bezsprzecznie wpłynie na skuteczność kontroli poprzez ich większą automatyzację, dzięki konieczności przekazywania danych w ujednoliconej formie elektronicznej. Z ogłoszonego Krajowego Planu Działań Administracji Podatkowej na 2016 rok wynika, iż polskie władze ...

-

![Grecja powraca na dobre tory? [© Chansom Pantip - Fotolia.com] Grecja powraca na dobre tory?]()

Grecja powraca na dobre tory?

... w drugiej połowie 2016 roku, ponieważ do tego czasu spodziewane jest znaczne rozluźnienie kontroli kapitałowej. Jednak poziom PKB w 2016 roku pozostanie ujemny (-1%) ze względu na ... naturze problemu świadczy także to, iż nasi zleceniodawcy – polscy eksporterzy operują w bardzo wielu branżach (w tym w elektronicznej, chemicznej, spożywczej), problem ...

-

![Empatyczne ataki ransomware Empatyczne ataki ransomware]()

Empatyczne ataki ransomware

... się ofiarą przestępstwa”. Rozmowa z agentem Jigsaw, przeprowadzona za pośrednictwem poczty elektronicznej (zredagowana w celu zapewnienia zwięzłości i przejrzystości) Agent (w odpowiedzi na kilka ... wirus zniknie. Postaraj się. Nie mogę zagwarantować ceny. Nie mam nad tym kontroli. Jeśli nie, zobaczymy, co stanie się jutro. Christine: Chodzi o to, ...

-

![Trend Micro Security w wersji na 2017 rok [© Maksym Yemelyanov - Fotolia.com] Trend Micro Security w wersji na 2017 rok]()

Trend Micro Security w wersji na 2017 rok

... programy ransomware ukryte w zainfekowanych stronach WWW, niepożądanej poczcie elektronicznej (spam, phishing), czy opakowane w inne szkodliwe oprogramowanie. Opracowana ... luk w zabezpieczeniach. Luki te mogą zostać wykorzystane przez cyberprzestępców do przejęcia kontroli nad telefonem lub plikami użytkownika. Pakiet Mobile Security blokuje również ...

-

![Jak polscy przedsiębiorcy widzą lata 2016-2017? [© fotogestoeber - Fotolia.com.jpg] Jak polscy przedsiębiorcy widzą lata 2016-2017?]()

Jak polscy przedsiębiorcy widzą lata 2016-2017?

... i obawę finansowania deficytu budżetu zw. z emeryturami drogą restrykcyjnych kontroli firm i podatków podwyższenie płacy minimalnej zwiększające koszty funkcjonowania firm ... 000 zł) za składanie deklaracji VAT w formie papierowej a nie wymaganej, elektronicznej projektowana kara pozbawienia wolności nawet do 25 lat dla wystawiających i posługujących ...

-

![Niepłacenie alimentów. Postawy wobec niesolidnych rodziców [© mizina - Fotolia.com] Niepłacenie alimentów. Postawy wobec niesolidnych rodziców]()

Niepłacenie alimentów. Postawy wobec niesolidnych rodziców

... znacznej grupie o zdaniu przeciwnym), że powodem niepłacenia alimentów jest także brak kontroli płacących alimenty nad sposobem wydawania pieniędzy przez opiekunów dzieci, ... zapytanie do ZUSu. Podobnie często wskazywano na częstsze stosowanie „bransoletki elektronicznej” - systemu dozoru, który pozwoliłby na weryfikację czy niepłacący alimentów ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wirusy komputerowe mają 25 lat [© stoupa - Fotolia.com] Wirusy komputerowe mają 25 lat](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-komputerowe-maja-25-lat-MBuPgy.jpg)

![Jakie zagrożenia generuje elektronika samochodowa? [© Scanrail - Fotolia.com] Jakie zagrożenia generuje elektronika samochodowa?](https://s3.egospodarka.pl/grafika/elektronika-w-samochodzie/Jakie-zagrozenia-generuje-elektronika-samochodowa-apURW9.jpg)

![Partie polityczne nie dbają o ucyfrowienie [© Scanrail - Fotolia.com] Partie polityczne nie dbają o ucyfrowienie](https://s3.egospodarka.pl/grafika/kampania-wyborcza/Partie-polityczne-nie-dbaja-o-ucyfrowienie-apURW9.jpg)

![Powody zmiany nazwy firmy [© Minerva Studio - Fotolia.com] Powody zmiany nazwy firmy](https://s3.egospodarka.pl/grafika/nazwa/Powody-zmiany-nazwy-firmy-iG7AEZ.jpg)

![Działy IT akceptują prywatne urządzenia mobilne [© nyul - Fotolia.com] Działy IT akceptują prywatne urządzenia mobilne](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Dzialy-IT-akceptuja-prywatne-urzadzenia-mobilne-96801-150x100crop.jpg)

![Ataki hakerskie 2012 [© tiero - Fotolia.com] Ataki hakerskie 2012](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Ataki-hakerskie-2012-107283-150x100crop.jpg)

![Program antywirusowy: jak wybrać najlepszy? [© yuriy - Fotolia.com] Program antywirusowy: jak wybrać najlepszy?](https://s3.egospodarka.pl/grafika2/technologia-antywirusowa/Program-antywirusowy-jak-wybrac-najlepszy-116749-150x100crop.jpg)

![Firmy telekomunikacyjne łamały prawo. Wysoka kara [© rangizzz - Fotolia.com] Firmy telekomunikacyjne łamały prawo. Wysoka kara](https://s3.egospodarka.pl/grafika2/TelePolska/Firmy-telekomunikacyjne-lamaly-prawo-Wysoka-kara-117442-150x100crop.jpg)

![Spam w VI 2013 r. [© fuzzbones - Fotolia.com] Spam w VI 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-VI-2013-r-121715-150x100crop.jpg)

![Spam 2013 [© faithie - Fotolia.com] Spam 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-2013-131901-150x100crop.jpg)

![SMS Premium: nieuczciwe praktyki rynkowe [© Gina Sanders - Fotolia.com] SMS Premium: nieuczciwe praktyki rynkowe](https://s3.egospodarka.pl/grafika2/SMS-premium/SMS-Premium-nieuczciwe-praktyki-rynkowe-133488-150x100crop.jpg)

![ESET: zagrożenia internetowe VIII 2014 [© hakandogu - Fotolia.com] ESET: zagrożenia internetowe VIII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2014-143291-150x100crop.jpg)

![Bezpieczne zakupy online w 10 krokach [© georgejmclittle - Fotolia.com] Bezpieczne zakupy online w 10 krokach](https://s3.egospodarka.pl/grafika2/zakupy-online/Bezpieczne-zakupy-online-w-10-krokach-151899-150x100crop.jpg)

![Cyfryzacja: wyzwaniem jest zarządzanie [© Raimundas - Fotolia.com] Cyfryzacja: wyzwaniem jest zarządzanie](https://s3.egospodarka.pl/grafika2/informatyzacja/Cyfryzacja-wyzwaniem-jest-zarzadzanie-152565-150x100crop.jpg)

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT](https://s3.egospodarka.pl/grafika2/ataki-apt/Jak-przerwac-zabojczy-lancuch-czyli-o-atakach-APT-161412-150x100crop.jpg)

![Nieruchomości komercyjne: Polska liderem Europy Środkowej [© pab_map - Fotolia.com] Nieruchomości komercyjne: Polska liderem Europy Środkowej](https://s3.egospodarka.pl/grafika2/nieruchomosci-komercyjne/Nieruchomosci-komercyjne-Polska-liderem-Europy-Srodkowej-172516-150x100crop.jpg)

![Grecja powraca na dobre tory? [© Chansom Pantip - Fotolia.com] Grecja powraca na dobre tory?](https://s3.egospodarka.pl/grafika2/sytuacja-w-Grecji/Grecja-powraca-na-dobre-tory-173065-150x100crop.jpg)

![Trend Micro Security w wersji na 2017 rok [© Maksym Yemelyanov - Fotolia.com] Trend Micro Security w wersji na 2017 rok](https://s3.egospodarka.pl/grafika2/Trend-Micro-Security/Trend-Micro-Security-w-wersji-na-2017-rok-182118-150x100crop.jpg)

![Jak polscy przedsiębiorcy widzą lata 2016-2017? [© fotogestoeber - Fotolia.com.jpg] Jak polscy przedsiębiorcy widzą lata 2016-2017?](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Jak-polscy-przedsiebiorcy-widza-lata-2016-2017-186807-150x100crop.jpg)

![Niepłacenie alimentów. Postawy wobec niesolidnych rodziców [© mizina - Fotolia.com] Niepłacenie alimentów. Postawy wobec niesolidnych rodziców](https://s3.egospodarka.pl/grafika2/dluznicy-alimentacyjni/Nieplacenie-alimentow-Postawy-wobec-niesolidnych-rodzicow-193161-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)