-

![Nowy format zapisu AVCHD [© violetkaipa - Fotolia.com] Nowy format zapisu AVCHD]()

Nowy format zapisu AVCHD

Japońskie koncerny Sony oraz Matsushita połączyły siły przy opracowywaniu nowego rodzaju kodeka o nazwie AVCHD, który będzie bazował na standardzie MPEG-4 AVC/H.264. Nowy format znajdzie zastosowanie przede wszystkim w kamerach cyfrowych, które umożliwią zapis materiału w wysokiej rozdzielczości bezpośrednio na standardowych płytkach DVD. ...

Tematy: formaty zapisu, kodek, AVCHD, MPEG-4 AVC/H.264, kodeki, zapis na płytach DVD, Sony, Matsushita -

![Najpopularniejsze wirusy V 2006 Najpopularniejsze wirusy V 2006]()

Najpopularniejsze wirusy V 2006

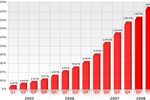

Panda Software opublikowała aktualne zestawienie najczęściej wykrywanych wirusów sporządzone na podstawie bezpłatnego skanera antywirusowego Panda ActiveScan. Oprócz złośliwych kodów znanych już od miesięcy, pojawiły się także nowe aplikacje, groźne dla naszych portfeli. Wydaje się, że maj był okresem stosunkowo spokojnym, jeśli chodzi o ataki ...

-

![Google wyszukiwarką wirusów? [© stoupa - Fotolia.com] Google wyszukiwarką wirusów?]()

Google wyszukiwarką wirusów?

Specjaliści z firmy Secure Computing poinformowali o złamaniu przez hakerów kodów wyszukiwarki Google, która może posłużyć do odnajdywania i pobierania złośliwego oprogramowania. Ukryte możliwości silnika Google, pozostawały dotychczas tylko do dyspozycji producentów oprogramowania antywirusowego oraz firm zajmujących się zabezpieczeniami ...

Tematy: Google, wirusy, ataki internetowe, hakerzy, ataki hakerów, malware, trojany, zagrożenia internetowe -

![Mobilny Windows nowej generacji Mobilny Windows nowej generacji]()

Mobilny Windows nowej generacji

Crossbow to nazwa kodowa nowego systemu operacyjnego firmy Microsoft dla urządzeń przenośnych, który jest bez bezpośrednim następcą Windows Mobile 5.0. Nowy produkt zarówno wyglądem, jak i sposobem obsługi niewiele się różni od swojego poprzednika, sprawia jedynie wrażenie bardziej wygładzonego i trójwymiarowego. Zasadnicza różnica polega na nowej ...

-

![Mobilny firewall od F-Secure [© Nmedia - Fotolia.com] Mobilny firewall od F-Secure]()

Mobilny firewall od F-Secure

F-Secure, firma zajmująca się ochroną antywirusową i zapobieganiem włamaniom kompuetrowym, wprowadziła na rynek F-Secure Mobile Security - rozwiązanie z rodziny zabezpieczeń dla urządzeń mobilnych. Oprócz oprogramowania F-Secure Mobile Anti-Virus, zawiera ono zaporę sieciową, która chroni przed atakami złośliwych kodów oraz próbami włamania. Jest ...

-

![Vista stanowi zagrożenie? [© Nmedia - Fotolia.com] Vista stanowi zagrożenie?]()

Vista stanowi zagrożenie?

Pojawienie się na rynku nowego systemu operacyjnego koncernu Microsoft stanowi wyzwanie dla hakerów, którzy wykrywają kolejne błędy oraz luki w kodzie oprogramowania. Źródła prasowe coraz częściej informują o nowych odkryciach hakerów, dotyczących błędów w kodzie źródłowym systemu operacyjnego Windows Vista, stanowiących zagrożenie dla ...

-

![Wytrzymałe kamery Panasonic na karty SD Wytrzymałe kamery Panasonic na karty SD]()

Wytrzymałe kamery Panasonic na karty SD

Panasonic, marka koncernu Matsushita Electric Industrial, wprowadzi na Polski rynek kompaktową kamerę video na karty SD/SDHC. Kamera charakteryzuje się wysoką wytrzymałością (jest odporna na zachlapania oraz uszkodzenia mechaniczne, spowodowane np. upadkiem z 1.2 m) oraz niską wagą. Panasonic SDR-S10 jest kompaktową kamerą na karty pamięci SD/SDHC ...

-

![DreamSystem - groźny program dla hakerów DreamSystem - groźny program dla hakerów]()

DreamSystem - groźny program dla hakerów

Laboratorium Panda Software odkryło nowe narzędzie hakerskie o nazwie DreamSystem. Narzędzie to umożliwia przeprowadzanie rozproszonych ataków typu DoS (Denial of Service) i pobieranie złośliwych kodów. DreamSystem był sprzedawany na kilku forach internetowych, a jego cena (ok. 750 dolarów) obejmowała również bezpłatne aktualizacje. DreamSystem to ...

Tematy: DreamSystem, boty DreamSocks, ataki DoS, boty, ataki hakerów, bot, program dla hakerów, hakerzy -

![Antywirusy Kaspersky z analizą heurystyczną [© Nmedia - Fotolia.com] Antywirusy Kaspersky z analizą heurystyczną]()

Antywirusy Kaspersky z analizą heurystyczną

Kaspersky Lab przedstawił produkty Kaspersky Anti-Virus 7.0 oraz Kaspersky Internet Security 7.0 - rozwiązania zapewniające ochronę przed zagrożeniami internetowymi, dzięki trzem metodom: opartej na sygnaturach, proaktywnej oraz heurystycznej. Wersja 7.0 zawiera także moduł analizy heurystycznej pozwalający na wykrywanie i eliminowanie szkodliwych ...

-

![Najpopularniejsze samochody I 2008 [© Scanrail - Fotolia.com] Najpopularniejsze samochody I 2008]()

Najpopularniejsze samochody I 2008

Pierwszy miesiąc 2008 roku nie przyniósł większych zmian w czołówce listy najpopularniejszych modeli na polskim rynku - poinformował Instytut Samar, monitorujący polski rynek motoryzacyjny. Otwierają ją Skoda Fabia i Toyota Yaris. Na podium znalazł się też Opel Astra Classic. Listę najchętniej kupowanych modeli otwiera Skoda Fabia. Poza tym Fabia ...

-

![Hakerzy komputerowi (nie)groźni [© stoupa - Fotolia.com] Hakerzy komputerowi (nie)groźni]()

Hakerzy komputerowi (nie)groźni

Kiedy użytkownik komputera słyszy słowo haker, na myśl przychodzi mu wirtualny przestępca, który potrafi włamać się do każdego systemu i poważnie go uszkodzić. Firma Core wraz ze specjalistami z AVG podjęła próbę odpowiedzi na pytanie: kim są hakerzy i czy na pewno ich działanie jest takie groźne. Jak podaje firma Core i AVG, haker pierwotnie ...

-

![Wirusy, trojany, phishing VII-IX 2008 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing VII-IX 2008]()

Wirusy, trojany, phishing VII-IX 2008

Firma F-Secure opracowała raport pt. "Bezpieczeństwo Internetu w trzecim kwartale 2008 roku". Wynika z niego, że cyberprzestępcy kuszą internautów filmem zawierającym seks skandal Baracka Obamy oraz załącznikami ze szkodliwymi aplikacjami. Najważniejsze wnioski płynące z raportu F-Secure: Phisher zarabia na kryzysie bankowym. Niepewna sytuacja na ...

-

![Infekcja komputera: źródła zagrożeń 2008 Infekcja komputera: źródła zagrożeń 2008]()

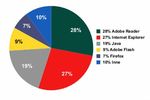

Infekcja komputera: źródła zagrożeń 2008

Zdaniem ekspertów z firmy Trend Micro nie powinno dziwić, że surfowanie po Internecie bez zainstalowanych zabezpieczeń ma niebezpieczne konsekwencje, szczególnie gdy liczba zagrożeń internetowych zwiększyła się o 2000% w porównaniu z 2005 r. Z badań Trend Micro wynika, że ponad 50% spośród 100 najbardziej szkodliwych programów istniejących w 2008 ...

-

![ESET: lista wirusów I 2009 ESET: lista wirusów I 2009]()

ESET: lista wirusów I 2009

Wśród najczęściej atakujących zagrożeń stycznia firma ESET, producent ESET NOD32 Antivirus oraz ESET Smart Security, wyszczególniła zagrożenie WMA/TrojanDownloader.GetCodec.Gen, które po zmodyfikowaniu plików audio na komputerze swojej ofiary wyświetla komunikat o braku niezbędnego do odtworzenia danego utworu kodeka. Zgoda na pobranie pliku ...

-

![Cyberprzestępcy wykorzystują Google Trends Cyberprzestępcy wykorzystują Google Trends]()

Cyberprzestępcy wykorzystują Google Trends

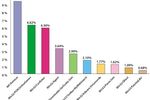

Panda Security wykryła strony internetowe do promowania fałszywych programów antywirusowych w wyszukiwarkach. Witryny te wykorzystują informacje oferowane przez Google Trends. Analizy wykazały także, że szkodliwe serwisy internetowe oferują różne treści w zależności od sposobu, w jaki użytkownicy docierają do danej strony. Według doniesień firmy ...

-

![F-Secure Online Scanner w wersji 4.0 F-Secure Online Scanner w wersji 4.0]()

F-Secure Online Scanner w wersji 4.0

F-Secure, producent rozwiązań do ochrony danych, wprowadził nową wersję darmowego skanera online, który dzięki mechanizmom skanowania znajduje wirusy, robaki, programy szpiegujące oraz inne złośliwe kody w komputerze. Narzędzie jest dostępne za pomocą przeglądarek IE oraz Firefox. F-Secure Online Scanner za pomocą dwóch kolorów informuje o stanie ...

-

![Tydzień 37/2009 (07-13.09.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 37/2009 (07-13.09.2009)]()

Tydzień 37/2009 (07-13.09.2009)

Spotkania przywódców G20 rzeczywiście mogą coś zmienić w mechanizmach gospodarki rynkowej i w jej globalnych regułach przy założeniu, że kraje te będą wiedziały jak to zrobić i będą chciały to zrobić. Już teraz to widać, że na przeszkodzie stoją jednak interesy własne tak gospodarcze jak i polityczne. Trwają przygotowania do kolejnego szczytu G20 ...

-

![Zagrożenia internetowe w 2009 roku [© stoupa - Fotolia.com] Zagrożenia internetowe w 2009 roku]()

Zagrożenia internetowe w 2009 roku

... . Ponadto email nie jest już najpopularniejszym źródłem infekcji w Internecie. Dzisiaj najczęściej dochodzi do nich podczas zwykłego przeglądania stron, gdy złośliwy kod jest pobierany w tle. W 2009 r. przestępcy udowodnili, że mają nienasycony apetyt na informacje i zasoby, które mogą przekształcić w przydatne dla siebie narzędzia ...

-

![Notebook Samsung N150 Notebook Samsung N150]()

Notebook Samsung N150

Samsung Electronics Co Ltd. ogłasił premierę netbooka N150. Zaletą netbooka jest odporna na zarysowania obudowa, dzięki czemu ryzyko uszkodzeń jest bardzo małe. N150 został też wyposażony w szereg narzędzi ułatwiających użytkowanie i zabezpieczanie komputera. Netbook wyposażony został w zawias gwarantujący wygodne otwieranie i zamykanie urządzenia ...

-

![Kaspersky Lab: robak Koobface atakuje Kaspersky Lab: robak Koobface atakuje]()

Kaspersky Lab: robak Koobface atakuje

Kaspersky Lab ostrzega przed wzrostem zagrożenia ze strony robaka Koobface, niezwykle płodnego szkodnika infekującego portale społecznościowe. Koobface atakuje takie portale jak Facebook i Twitter, wykorzystując legalne strony internetowe jako pośrednika dla swojego głównego serwera kontroli. Według analityków z Kaspersky Lab, w ciągu ostatnich ...

-

![Aktualizacje systemu i antywirusy podstawą ochrony w sieci [© stoupa - Fotolia.com] Aktualizacje systemu i antywirusy podstawą ochrony w sieci]()

Aktualizacje systemu i antywirusy podstawą ochrony w sieci

Zapobieganie obecności szkodliwych programów w systemie komputera to ciągły proces przeciwdziałania hakerskim atakom. Aktualizacje systemu oraz programy antywirusowe minimalizują ryzyko infekcji jednak użytkownicy komputerów wyrabiając prawidłowe nawyki podczas surfowania w sieci powinni pamiętać o zachowaniu ostrożności oraz rozsądku - uważają ...

-

![Kaspersky Lab: szkodliwe programy IV 2010 Kaspersky Lab: szkodliwe programy IV 2010]()

Kaspersky Lab: szkodliwe programy IV 2010

Kaspersky Lab, producent rozwiązań do ochrony danych, opublikował swoje miesięczne statystyki dotyczące najpopularniejszych szkodliwych programów w kwietniu 2010. Lista tych programów wykrywanych na komputerach użytkowników zwykle jest dość stabilna, zatem nikogo nie powinno dziwić, że dwie najwyższe pozycje nadal zajmują Kido i Sality. Podobnie ...

-

![Sophos Endpoint Security and Data Protection 9.5 Sophos Endpoint Security and Data Protection 9.5]()

Sophos Endpoint Security and Data Protection 9.5

Sophos wykorzystuje przetwarzanie w chmurze (cloud computing) do przyspieszenia proaktywnej ochrony komputera. Endpoint Security and Data Protection 9.5 wprowadza technologię "Live Protection"; zapewnia natychmiastową ochronę przed najnowszymi szkodnikami bez konieczności aktualizowania oprogramowania. Sophos, firma specjalizująca się w ...

-

![Kolejna luka w Windows usunięta [© stoupa - Fotolia.com] Kolejna luka w Windows usunięta]()

Kolejna luka w Windows usunięta

Kaspersky Lab informuje o współpracy z firmą Microsoft, w wyniku której udało się usunąć lukę w systemie Microsoft Windows, wykorzystywaną przez robaka Stuxnet. W momencie wykrycia luka ta, wykorzystywana przez robaka Stuxnet, została sklasyfikowana jako "zero-day", czyli nie istniała dla niej łata. Szkodnik Worm.Win32.Stuxnet wyróżnia się tym, że ...

-

![Halloweenowe ataki hakerów Halloweenowe ataki hakerów]()

Halloweenowe ataki hakerów

Żartobliwe aplikacje symulujące zarażenie trojanem zalewają sieć. Filmy "Paranormal Activity 2" i "Piątek Trzynastego" są obecnie najczęściej wykorzystywanymi do ataków BlackHat SEO w celu rozprzestrzeniania złośliwych kodów. Do tego spam rozsyłany w celu zbierania danych osobistych. Hakerzy jako wabik powszechnie wykorzystują grafiki związane ze ...

-

![Komputer mobilny Motorola Global ES400 Komputer mobilny Motorola Global ES400]()

Komputer mobilny Motorola Global ES400

Kieszonkowy komputer Motorola Global ES400 dla menedżerów i handlowców trafił do oferty RRC Poland. Urządzenie typu EDA (Enterprise Digital Assistant - cyfrowy asystent korporacyjny) jest jednym z najmniejszych i najlżejszych komputerów mobilnych amerykańskiej marki. Przyda się przede wszystkim osobom, które dużo czasu spędzają poza firmą. Global ...

-

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011]()

Szkodliwe programy 2010 i prognozy na 2011

Kaspersky Lab opublikował artykuł "Rok 2010 w podsumowaniu oraz prognozy na 2011" autorstwa Aleksandra Gostiewa, głównego eksperta ds. bezpieczeństwa z Kaspersky Lab. Według autora artykułu, w 2010 roku szkodliwe programy osiągnęły całkowicie nowy poziom funkcjonalności, co prawdopodobnie spowoduje poważne zmiany w następnym roku. Będziemy mieli ...

-

![Monitor NEC MultiSync EA232WMi Monitor NEC MultiSync EA232WMi]()

Monitor NEC MultiSync EA232WMi

NEC Display Solutions rozszerza ofertę o nowy 23-calowy monitor MultiSync EA232WMi z panelem IPS, będący bezpośrednim następcą modelu MultiSync EA231WMi. Podświetlenie diodami LED oraz takie funkcje jak np. czujnik natężenia oświetlenia otoczenia pozwalają na dalsze obniżenie już i tak niewielkiego zużycia energii. Dodatkowo, wykorzystanie w ...

-

![Nowe projektory NEC z serii M Nowe projektory NEC z serii M]()

Nowe projektory NEC z serii M

NEC Display Solutions rozszerza serię projektorów M o pięć nowych modeli do projekcji krótkodystansowej. Wszystkie posiadają certyfikat TCO i nadają się do pracy z tablicami interaktywnymi oraz w salach lekcyjnych i średniej wielkości pomieszczeniach konferencyjnych. Nowe modele umożliwiają prowadzenie prezentacji z niewielkiej odległości. ...

-

![Wirus GpCode wraca Wirus GpCode wraca]()

Wirus GpCode wraca

Kaspersky Lab informuje o wykryciu nowej wersji niesławnego wirusa GpCode, który szyfruje pliki na zainfekowanych komputerach i żąda pieniędzy za przywrócenie zablokowanych danych. Szanse na odzyskanie danych zaszyfrowanych przez nową wersję GpCode'a (.bn) są znikome. Poprzedni atak tego szkodliwego programu miał miejsce w listopadzie 2010 r. ...

-

![PandaLabs: zagrożenia internetowe I kw. 2011 PandaLabs: zagrożenia internetowe I kw. 2011]()

PandaLabs: zagrożenia internetowe I kw. 2011

PandaLabs, laboratorium systemów zabezpieczających firmy Panda Security, opublikowało pierwszy w 2011 roku Raport Kwartalny PandaLabs. W pierwszych trzech miesiącach bieżącego roku codziennie powstawało średnio 73 tys. nowych odmian złośliwych kodów, to o 10 tys. więcej niż w I kwartale 2010 roku. W tym okresie doszło także do trzech poważnych ...

-

![Toughbook Panasonic CF-19 Toughbook Panasonic CF-19]()

Toughbook Panasonic CF-19

W lipcu na polski rynek trafi piąta generacja wytrzymałych notebooków Toughbook CF-19, łącząca w sobie wydajność i odporność na uszkodzenia. Dzięki łatwiejszej obsłudze, czytelniejszemu ekranowi i wyższym parametrom technicznym, notebook jest narzędziem pracy dla profesjonalistów z branży przemysłowej, mundurowej i transportowej. Piąta generacja ...

-

![Exploity atakują: Java na celowniku Exploity atakują: Java na celowniku]()

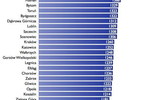

Exploity atakują: Java na celowniku

Długość życia zestawu exploitów jest bardzo krótka. Niektóre z nich cieszyły się kiedyś dużą popularnością i potrafiły zainfekować tysiące użytkowników, ale teraz nie są już używane. Bardziej interesujący jest jednak fakt, że niektóre stare zestawy, wyposażone w nowe exploity, przeżywają swój "comeback" i można je zobaczyć na pierwszych miejscach ...

-

![Europa Środkowa: największe firmy 2010 [© Scanrail - Fotolia.com] Europa Środkowa: największe firmy 2010]()

Europa Środkowa: największe firmy 2010

Niemal 80% największych firm w Europie Środkowej odnotowało wzrost przychodów w 2010 roku. Jest to ogromna zmiana w porównaniu z rokiem poprzednim kiedy tylko 16% przedsiębiorstw zwiększyło swoje przychody. Liderami pod względem wielkości przychodów pozostają firmy z branży energetycznej - PKN Orlen i MOL, tuż za nimi plasuje się koncern ...

-

![Ceny OC w największych miastach Ceny OC w największych miastach]()

Ceny OC w największych miastach

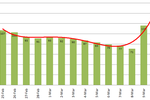

Na wysokość składki ubezpieczenia OC bezpośrednio wpływa miejsce, w którym zarejestrowany jest nasz samochód. Stopień szkodowości w dużych aglomeracjach może drastycznie wpłynąć na finalną cenę ubezpieczenia OC. Składka w najdroższym polskim mieście może być nawet dwukrotnie wyższa niż w najtańszym, liczącym ponad 100 tys. mieszkańców. Ipolisa.pl ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Nowy format zapisu AVCHD [© violetkaipa - Fotolia.com] Nowy format zapisu AVCHD](https://s3.egospodarka.pl/grafika/formaty-zapisu/Nowy-format-zapisu-AVCHD-SdaIr2.jpg)

![Google wyszukiwarką wirusów? [© stoupa - Fotolia.com] Google wyszukiwarką wirusów?](https://s3.egospodarka.pl/grafika/Google/Google-wyszukiwarka-wirusow-MBuPgy.jpg)

![Mobilny firewall od F-Secure [© Nmedia - Fotolia.com] Mobilny firewall od F-Secure](https://s3.egospodarka.pl/grafika/inteligentne-telefony/Mobilny-firewall-od-F-Secure-Qq30bx.jpg)

![Vista stanowi zagrożenie? [© Nmedia - Fotolia.com] Vista stanowi zagrożenie?](https://s3.egospodarka.pl/grafika/Windows-Vista/Vista-stanowi-zagrozenie-Qq30bx.jpg)

![Antywirusy Kaspersky z analizą heurystyczną [© Nmedia - Fotolia.com] Antywirusy Kaspersky z analizą heurystyczną](https://s3.egospodarka.pl/grafika/Kaspersky/Antywirusy-Kaspersky-z-analiza-heurystyczna-Qq30bx.jpg)

![Najpopularniejsze samochody I 2008 [© Scanrail - Fotolia.com] Najpopularniejsze samochody I 2008](https://s3.egospodarka.pl/grafika/sprzedaz-samochodow/Najpopularniejsze-samochody-I-2008-apURW9.jpg)

![Hakerzy komputerowi (nie)groźni [© stoupa - Fotolia.com] Hakerzy komputerowi (nie)groźni](https://s3.egospodarka.pl/grafika/hakerzy/Hakerzy-komputerowi-nie-grozni-MBuPgy.jpg)

![Wirusy, trojany, phishing VII-IX 2008 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing VII-IX 2008](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-VII-IX-2008-apURW9.jpg)

![Tydzień 37/2009 (07-13.09.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 37/2009 (07-13.09.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-37-2009-07-13-09-2009-12AyHS.jpg)

![Zagrożenia internetowe w 2009 roku [© stoupa - Fotolia.com] Zagrożenia internetowe w 2009 roku](https://s3.egospodarka.pl/grafika/F-Secure/Zagrozenia-internetowe-w-2009-roku-MBuPgy.jpg)

![Aktualizacje systemu i antywirusy podstawą ochrony w sieci [© stoupa - Fotolia.com] Aktualizacje systemu i antywirusy podstawą ochrony w sieci](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Aktualizacje-systemu-i-antywirusy-podstawa-ochrony-w-sieci-MBuPgy.jpg)

![Kolejna luka w Windows usunięta [© stoupa - Fotolia.com] Kolejna luka w Windows usunięta](https://s3.egospodarka.pl/grafika/luki-w-zabezpieczeniach/Kolejna-luka-w-Windows-usunieta-MBuPgy.jpg)

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Szkodliwe-programy-2010-i-prognozy-na-2011-MBuPgy.jpg)

![Europa Środkowa: największe firmy 2010 [© Scanrail - Fotolia.com] Europa Środkowa: największe firmy 2010](https://s3.egospodarka.pl/grafika/CE-TOP-500/Europa-Srodkowa-najwieksze-firmy-2010-apURW9.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

![Dziedziczenie kryptowalut - kluczowe aspekty techniczne i prawne [© Freepik] Dziedziczenie kryptowalut - kluczowe aspekty techniczne i prawne [© Freepik]](https://s3.egospodarka.pl/grafika2/kryptowaluty/Dziedziczenie-kryptowalut-kluczowe-aspekty-techniczne-i-prawne-266509-50x33crop.jpg) Dziedziczenie kryptowalut - kluczowe aspekty techniczne i prawne

Dziedziczenie kryptowalut - kluczowe aspekty techniczne i prawne

![300 tys. osób ma 1,4 mld zł długów wobec telekomów [© Lukas Gehrer z Pixabay] 300 tys. osób ma 1,4 mld zł długów wobec telekomów](https://s3.egospodarka.pl/grafika2/zadluzenie-Polakow/300-tys-osob-ma-1-4-mld-zl-dlugow-wobec-telekomow-266732-150x100crop.jpg)

![Ceny mieszkań w dzielnicach miast V 2025 [© Freepik] Ceny mieszkań w dzielnicach miast V 2025](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-w-dzielnicach-miast-V-2025-266712-150x100crop.jpg)

![Umowy deweloperskie w 2024 bez rekordu [© Freepik] Umowy deweloperskie w 2024 bez rekordu](https://s3.egospodarka.pl/grafika2/umowy-deweloperskie/Umowy-deweloperskie-w-2024-bez-rekordu-266717-150x100crop.jpg)

![Na ile mkw. mieszkania wystarcza średnia krajowa? [© Freepik] Na ile mkw. mieszkania wystarcza średnia krajowa?](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/Na-ile-mkw-mieszkania-wystarcza-srednia-krajowa-266713-150x100crop.jpg)

![Jak być specjalistą IT, to w Warszawie? Zarobki jak w Sztokholmie [© Freepik] Jak być specjalistą IT, to w Warszawie? Zarobki jak w Sztokholmie](https://s3.egospodarka.pl/grafika2/rynek-pracy/Jak-byc-specjalista-IT-to-w-Warszawie-Zarobki-jak-w-Sztokholmie-266711-150x100crop.jpg)