-

![Cybergang kradnie kryptowaluty. Ofiary także w Polsce Cybergang kradnie kryptowaluty. Ofiary także w Polsce]()

Cybergang kradnie kryptowaluty. Ofiary także w Polsce

... oparte na otwartym źródle oprogramowanie QtBitcoinTrader w celu stworzenia specjalnego instalatora macOS, podczas kolejnej fali ataku gang zaczął wykorzystywać własny kod. To oznacza, że cyberugrupowanie będzie z dużym prawdopodobieństwem nadal tworzyło modyfikacje szkodliwego oprogramowania dla macOS. Kontynuacja operacji AppleJeus pokazuje, że ...

-

![Dlaczego Messenger chce czytać nasze wiadomości SMS? [© M.Gove - Fotolia.com] Dlaczego Messenger chce czytać nasze wiadomości SMS?]()

Dlaczego Messenger chce czytać nasze wiadomości SMS?

... próg wejścia i zarazem powód do porzucenia procesu zakładania konta. Dlatego właśnie niektóre aplikacje wykonują ten krok za nich - same odczytują kod autoryzacyjny i automatycznie uzupełniają odpowiednie pole w formularzu aktywującym konto. Niedawno Apple, który odpowiada za aplikacje dostępne na urządzenia mobilne z systemem iOS ...

-

![Wyskakujące reklamy w telefonie groźniejsze niż się wydaje? [© andreacionti - Fotolia.com] Wyskakujące reklamy w telefonie groźniejsze niż się wydaje?]()

Wyskakujące reklamy w telefonie groźniejsze niż się wydaje?

... w ukryciu celu naśladował aplikację Google i wykorzystywał znane luki w zabezpieczeniach systemów Android, automatycznie zastępując zainstalowane aplikacje wersjami zawierającymi złośliwy kod - wszystko bez wiedzy użytkownika. Wykorzystał również zasoby urządzeń, wyświetlając fałszywe reklamy, które mogłyby generować dodatkowy zysk np. poprzez ...

-

![Joker atakuje Sklep Play Joker atakuje Sklep Play]()

Joker atakuje Sklep Play

... miesięcy temu analityk firmy Check Point, Aviran Hazum, zidentyfikował nową metodę wykorzystywaną przez Jokera. Tym razem złośliwe oprogramowanie ukrywa złośliwy kod w pliku „Android Manifest” - legalnej aplikacji, umożliwiającej dostęp do systemu Android. Każda aplikacja musi mieć ten rodzaj pliku w swoim katalogu głównym ...

-

![Trojan Qbot powraca jeszcze groźniejszy. Zainfekował już 100 tys. osób Trojan Qbot powraca jeszcze groźniejszy. Zainfekował już 100 tys. osób]()

Trojan Qbot powraca jeszcze groźniejszy. Zainfekował już 100 tys. osób

... osób prywatnych. Każda z wiadomości e-mail zawiera adres URL do pliku ZIP ze złośliwym plikiem Visual Basic Script (VBS), który zawiera kod wykonawczy w systemie Windows. Po zainfekowaniu komputera, Qbot aktywuje specjalny „moduł do zbierania wiadomości e-mail”, który wyodrębnia wszystkie wątki wiadomości e-mail ...

-

![Orange Flex dla firm Orange Flex dla firm]()

Orange Flex dla firm

... przygotował specjalną promocję, dzięki której mogą wypróbować ofertę przez pierwszy miesiąc tylko za 1 zł. Wystarczy przed dodaniem metody płatności podać kod o treści FLEX, co pozwoli na obniżenie ceny dowolnego Planu do 1 zł. Ofertę Flex aktywuje się w aplikacji na telefonie. Należy pobrać ...

-

![Najszybsze mobilne strony internetowe. Kto w czołówce? [© pixabay.com] Najszybsze mobilne strony internetowe. Kto w czołówce?]()

Najszybsze mobilne strony internetowe. Kto w czołówce?

... . Podczas optymalizacji zwróć szczególną uwagę na czas ładowania najważniejszych elementów witryny, interaktywność elementów klikalnych oraz stabilność wizualną strony - zoptymalizuj kod JavaScript, który potrafi bardzo obciążyć mobilną przeglądarkę. Z danych zebranych dla polskiego rynku wynika, że aż dwa Podstawowe Wskaźniki Internetowe ...

-

![10 cyberataków na branżę lotniczą [© pixabay.com] 10 cyberataków na branżę lotniczą]()

10 cyberataków na branżę lotniczą

... oraz drugi przeznaczony dla partnerów i usługodawców – na międzynarodowym lotnisku w San Francisco zostały zhakowane w marcu 2020 r. Do obu witryn wstrzyknięto złośliwy kod w celu przechwycenia nazw użytkowników i haseł używanych w czasie logowania. Liczba ujawnionych kont nie jest jeszcze znana, ale lotnisko podjęło natychmiastowe działania ...

-

![Cyberprzestępczość - trendy według FortiGuard Labs Cyberprzestępczość - trendy według FortiGuard Labs]()

Cyberprzestępczość - trendy według FortiGuard Labs

... oraz przez grupy prowadzące zaawansowane uporczywe ataki typu APT, jest tylko kwestią czasu, gdy szczególnie destrukcyjne funkcje, takie jak złośliwy kod typu wiper, zostaną dodane do zestawów narzędzi ransomware. Może to stanowić poważny problem dla nowo powstających środowisk brzegowych, infrastruktury krytycznej ...

-

![Zagrożenia w sektorze publicznym - prognozy na 2022 rok Zagrożenia w sektorze publicznym - prognozy na 2022 rok]()

Zagrożenia w sektorze publicznym - prognozy na 2022 rok

... ” czyli APC (Advanced Persistent Cybercrimes). Jedną z rzeczy, która w 2022 roku szczególnie może niepokoić podmioty z sektora publicznego, jest bardzo agresywny, złośliwy kod w narzędziach używanych przez cyberprzestępców. Ich przykładem jest ransomware, ale widzieliśmy również szkodliwe oprogramowanie typu wiper, znane też pod nazwą „killware ...

-

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane]()

Cyberataki: szybsze i coraz bardziej zautomatyzowane

... . Odnotowano, że szczególnie powszechne były różne formy cyberataków prowadzonych przez przeglądarkę. Często przybierają one formę phishingu lub skryptów, które wstrzykują kod albo przekierowują użytkowników do złośliwych stron. Konkretne rodzaje złośliwego kodu różnią się w zależności od regionu świata, ale można je w dużej ...

-

![Dzieje cyberprzestępczości: nowe tysiąclecie i wysyp robaków Dzieje cyberprzestępczości: nowe tysiąclecie i wysyp robaków]()

Dzieje cyberprzestępczości: nowe tysiąclecie i wysyp robaków

... komputera i ostatecznie zatrzymywały pracę na zainfekowanej maszynie. Ich działanie było wykorzystywane m.in. do prowadzenia ataków DoS (odmowa usługi). Gdy złośliwy kod rozprzestrzenił się np. na całą firmę, zakłócał jej funkcjonowanie, niezależnie od tego, czy taka była intencja twórców robaka. 2000: I LOVE ...

Tematy: cyberataki, cyberzagrożenia, ataki hakerów, wirusy, malware, ransomware, ransomware, phishing, spam, robaki, botnety, ataki DDoS -

![Smartwatch Huawei Watch GT 3 Pro dostępny w przedsprzedaży Smartwatch Huawei Watch GT 3 Pro dostępny w przedsprzedaży]()

Smartwatch Huawei Watch GT 3 Pro dostępny w przedsprzedaży

... dnia i nocy. Urządzenia można łatwo zsynchronizować z każdym smartfonem, niezależnie od systemu, na którym pracuje. W przypadku urządzeń z systemem Android wystarczy zeskanować kod QR wydrukowany na opakowaniu urządzenia Huawei lub pobrać aplikację ze sklepu Huawei AppGallery. W przypadku urządzeń z systemem iOS należy pobrać aplikację ...

-

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?]()

Co zrobić, kiedy złapiesz malware?

... Stormshield, specjalista ds. bezpieczeństwa IT. W UEFI zawarte są informacje i ustawienia używane do ładowania systemu operacyjnego. W opisywanym przypadku złośliwy kod miał być wykonany przed uruchomieniem systemu operacyjnego. Złośliwy implant, nazwany „MoonBounce” miał umożliwić instalację dodatkowego złośliwego oprogramowania w zaatakowanym ...

-

![10 wskazówek, jak bezpiecznie korzystać z telefonu 10 wskazówek, jak bezpiecznie korzystać z telefonu]()

10 wskazówek, jak bezpiecznie korzystać z telefonu

... odcisk palca - mówi Maja Wiśniewska, Marketing Manager w SMSAPI. Używaj silnych i unikalnych haseł Ustawienie hasła do telefonu to dopiero połowa sukcesu. Kod musi spełniać kilka warunków, aby faktycznie uniemożliwiać cyberprzestępcom dostęp do danych. Powinien składać z min. 12 znaków, zawierać wielkie i małe litery ...

-

![O krok przed atakiem ransomware, czyli cyber deception O krok przed atakiem ransomware, czyli cyber deception]()

O krok przed atakiem ransomware, czyli cyber deception

... obrony przed takimi atakami jest cyber deception, czyli stosowanie podstępu. W typowym ataku ransomware cyberprzestępcy często wykorzystują phishing, aby wprowadzić szkodliwy kod do systemu komputerowego ofiary, który następnie rozprzestrzenia się w całej sieci. Gdy wystarczająco dużo systemów zostanie zaatakowanych, przestępcy aktywują złośliwe ...

-

![Kampania phishingowa wymierzona w platformę Zimbra [© weerapat1003 - Fotolia.com] Kampania phishingowa wymierzona w platformę Zimbra]()

Kampania phishingowa wymierzona w platformę Zimbra

... również osoby m.in. z Ukrainy, Włoch, Francji, Holandii i Ekwadoru. Przestępcy wykorzystują fakt, że załączniki HTML zawierają poprawny i pozbawiony szkodliwych funkcjonalności kod, a jedynym charakterystycznym elementem jest link kierujący do złośliwego hosta. W ten sposób znacznie łatwiej jest obejść polityki antyspamowe, zwłaszcza w porównaniu ...

-

![ChatGPT to nie wszystko. Poznaj 6 najciekawszych narzędzi AI w marketingu [© AdobeStock_autor PixieMe_iCEA Group.jpg] ChatGPT to nie wszystko. Poznaj 6 najciekawszych narzędzi AI w marketingu]()

ChatGPT to nie wszystko. Poznaj 6 najciekawszych narzędzi AI w marketingu

... . Co potrafi? Odpowiadać na szczegółowe pytania użytkownika, dopasowując się przy tym do jego oczekiwań, udostępniać źródła informacji, z których korzysta, eksportować kod Pythona za pośrednictwem Replit, tworzyć treści na podstawie dokładnego polecenia użytkownika. Działa bardzo podobnie do ChatGPT analizując ogromne ilości danych ...

-

![Jak nie paść ofiarą ataku zero-click? [© Amir Kaljikovic - Fotolia.com] Jak nie paść ofiarą ataku zero-click?]()

Jak nie paść ofiarą ataku zero-click?

... , SMS-ów, a nawet e-maili. W przypadku, gdy dana aplikacja posiada niezałataną lukę, atakujący może manipulować jej danymi. Cyberprzestępcy mogą umieszczać złośliwy kod w obrazach lub wiadomościach tekstowych, które następnie wysyłają użytkownikowi. Brak konieczności interakcji z ofiarą sprawia, że trudniej jest wykryć szkodliwą działalność. To ...

-

![5 sposobów wykorzystania sztucznej inteligencji przez cyberprzestępców [© Gerd Altmann z Pixabay] 5 sposobów wykorzystania sztucznej inteligencji przez cyberprzestępców]()

5 sposobów wykorzystania sztucznej inteligencji przez cyberprzestępców

... ich do zautomatyzowania swoich działań, w tym wyszukiwania i wykorzystywania podatności, tworzenia złośliwego oprogramowania, które jest w stanie modyfikować swoje zachowanie lub kod w odpowiedzi na napotkane środki bezpieczeństwa. Dodatkowo, oparte na AI botnety mają potencjał do przeprowadzenia wyniszczających ataków rozproszonej odmowy dostępu ...

-

![TikTok ofiarą cyberataku? Oficjalne konto CNN zostało przejęte! [© beccarra - Fotolia.com] TikTok ofiarą cyberataku? Oficjalne konto CNN zostało przejęte!]()

TikTok ofiarą cyberataku? Oficjalne konto CNN zostało przejęte!

... , ale nie zostało ostatecznie naruszone. Co ciekawe eksperci twierdzą, że atak mógł być zrealizowany za sprawą prywatnych wiadomości, wykonywujących złośliwy kod. - Według ostatnich raportów złośliwe oprogramowanie jest przesyłane za pośrednictwem czatów w aplikacji TikTok i nie wymaga pobrania, kliknięcia ani odpowiedzi – wystarczy otworzyć ...

-

![AI w rękach cyberprzestępców - jak mogą chronić się firmy? AI w rękach cyberprzestępców - jak mogą chronić się firmy?]()

AI w rękach cyberprzestępców - jak mogą chronić się firmy?

... zasadzie zerowego zaufania (ZTNA). MFA wymaga od użytkowników potwierdzenia tożsamości na kilka sposobów, np. poprzez hasło i dane biometryczne lub otrzymany kod, co znacząco ogranicza ryzyko uzyskania nieautoryzowanego dostępu, nawet jeśli poświadczenia zostaną skradzione. ZTNA dodatkowo zwiększa bezpieczeństwo dostępu do wrażliwych informacji ...

-

![Jak działa atak man-in-the-middle i jak go wykryć? Jak działa atak man-in-the-middle i jak go wykryć?]()

Jak działa atak man-in-the-middle i jak go wykryć?

... publicznej. Nawet jeśli użytkownicy nie wykonują w takiej sieci transakcji bankowych lub działań związanych z poufnymi danymi, to cyberprzestępca może wysyłać złośliwy kod do urządzenia, np. w celu przechwytywania wysyłanych wiadomości – mówi Robert Dąbrowski. Dobre praktyki przeciwko MITM Ekspert Fortinet podkreśla, że ataki Man-in-the-Middle ...

-

![Eko opakowania w e-commerce to dla logistyki szansa, wyzwanie i dylemat [© Freepik] Eko opakowania w e-commerce to dla logistyki szansa, wyzwanie i dylemat]()

Eko opakowania w e-commerce to dla logistyki szansa, wyzwanie i dylemat

... , obsługę e-commerce oraz zarządzanie łańcuchem dostaw w 18 krajach. - Wiele funkcjonalnych rozwiązań podpowiada także świat cyfrowy, np. naniesiony na opakowanie kod QR może zawierać wszelkiego rodzaju instrukcje, informacje o wytworzonych lub zaoszczędzonych emisjach, lokalizację punków odbioru i nadania przesyłek, a nawet najbliższe adresy ...

-

![Cyberprzestępczość: tajemnice operacji Epic Turla Cyberprzestępczość: tajemnice operacji Epic Turla]()

Cyberprzestępczość: tajemnice operacji Epic Turla

... analiz ekspertów z Kaspersky Lab dotyczących operacji zwanej „Epic” (lub „Epiccosplay”) wynika że może ona być projektem pobocznym powiązanym z Turlą. Wykorzystany kod, techniki szyfrowania oraz próbki szkodliwego oprogramowania świadczą o silnym połączeniu między grupami odpowiedzialnymi za operacje Epic oraz Turla. Mamy do czynienia ...

-

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?]()

"Drive-by download" - jak się bronić?

Metoda "Drive-by download" jest w dzisiejszych czasach jedną z najczęstszych metod infekcji systemu. W wielkim skrócie polega ona na tym, że do kodu strony znajdującej się na serwerze wstrzykiwany jest złośliwy skrypt zawierający odnośnik do witryny serwującej szkodliwe oprogramowanie. Po wejściu na podobnie zmodyfikowaną stronę następuje ...

-

![Kaspersky Lab wykrywa "The Mask" [© lolloj - Fotolia.com] Kaspersky Lab wykrywa "The Mask"]()

Kaspersky Lab wykrywa "The Mask"

Eksperci z Kaspersky Lab wykryli "The Mask" (inna nazwa: Careto) - zaawansowane hiszpańskojęzyczne szkodliwe oprogramowanie, zaangażowane w globalne operacje cyberszpiegowskie, które istnieje co najmniej od 2007 roku. The Mask wyróżnia się złożonością zestawu narzędzi wykorzystywanych przez atakujących. Obejmuje niezwykle wyrafinowane szkodliwe ...

-

![Szkodliwe programy w Polsce VI 2010 Szkodliwe programy w Polsce VI 2010]()

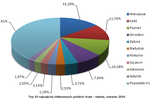

Szkodliwe programy w Polsce VI 2010

Kaspersky Lab Polska, prezentuje czerwcowy raport przygotowany w ramach comiesięcznego zestawienia aktywności szkodliwego oprogramowania na terenie Polski. Czerwcowy raport Top 20 szkodliwego oprogramowania w Polsce zawiera znacznie mniej nowości niż zestawienie sprzed miesiąca. Jest ich dokładnie dziesięć, a wśród szkodników obecnych w poprzednim ...

-

![Kaspersky Lab: szkodliwe programy XII 2010 Kaspersky Lab: szkodliwe programy XII 2010]()

Kaspersky Lab: szkodliwe programy XII 2010

Kaspersky Lab przedstawia grudniowy raport dotyczący aktywności szkodliwego oprogramowania na komputerach użytkowników oraz w Internecie. W zeszłym miesiącu analitycy firmy po raz kolejny odnotowali wysoki poziom szkodliwej aktywności. W grudniu 2010 roku produkty firmy Kaspersky Lab zablokowały ponad 209 milionów ataków sieciowych, zapobiegły ...

-

![Kaspersky Lab: szkodliwe programy I 2011 Kaspersky Lab: szkodliwe programy I 2011]()

Kaspersky Lab: szkodliwe programy I 2011

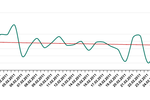

Kaspersky Lab przedstawia grudniowy raport dotyczący aktywności szkodliwego oprogramowania na komputerach użytkowników oraz w Internecie. Poziom szkodliwej aktywności w Internecie nie spada. W styczniu 2011 roku produkty firmy Kaspersky Lab zablokowały prawie 214 milionów ataków sieciowych, zapobiegły niemal 69 milionom prób zainfekowania ...

-

![Kaspersky Lab: szkodliwe programy II 2011 Kaspersky Lab: szkodliwe programy II 2011]()

Kaspersky Lab: szkodliwe programy II 2011

Kaspersky Lab przedstawia lutowy raport dotyczący aktywności szkodliwego oprogramowania na komputerach użytkowników oraz w Internecie. Poziom szkodliwej aktywności w Internecie po raz kolejny zwiększył się. W lutym 2011 roku produkty firmy Kaspersky Lab zablokowały prawie 230 milionów ataków sieciowych, zapobiegły ponad 70 milionom prób ...

-

![Kaspersky Lab: szkodliwe programy IV 2012 Kaspersky Lab: szkodliwe programy IV 2012]()

Kaspersky Lab: szkodliwe programy IV 2012

Kaspersky Lab przedstawia kwietniowy raport dotyczący aktywności szkodliwego oprogramowania na komputerach użytkowników oraz w internecie. W kwietniu 2012 r. produkty firmy Kaspersky Lab wykryły i zneutralizowały 280 milionów szkodliwych programów, a także wykryły 134 miliony ataków sieciowych i 24 miliony szkodliwych adresów internetowych. Do ...

-

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?]()

Jakie aplikacje podatne na ataki hakerskie?

Większość ataków internetowych jest obecnie przeprowadzanych przy pomocy exploitów – szkodliwego kodu wykorzystującego luki w popularnych aplikacjach w celu przeniknięcia do komputerów. Exploity atakują systemy operacyjne, przeglądarki, pakiety aplikacji biurowych oraz odtwarzacze muzyki w celu dostarczenia swoich szkodliwych funkcji. Eksperci z ...

-

![Poczta Polska ostrzega przed oszustwem z kodem QR Poczta Polska ostrzega przed oszustwem z kodem QR]()

Poczta Polska ostrzega przed oszustwem z kodem QR

... Polska kolejny raz ostrzega przed oszustami. Coraz popularniejszą metodą wyłudzenia pieniędzy jest rozsyłanie kodów QR, rzekomo wysyłanych przez operatora pocztowego. Kod ma służyć do finalizowania fikcyjnej transakcji. Link z kodu QR prowadzi do fałszywej strony, udającej e-sklep Poczty Polskiej, w którym można kupić ...

-

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?]()

Jak wykryć i usunąć robaka Conficker?

Kaspersky Lab, producent rozwiązań do ochrony danych, opublikował nowy artykuł pt. "Usuń Confickera ze swojego domowego komputera" autorstwa Piotra Kupczyka. Artykuł podsumowuje dotychczasową wiedzę o jednym z najgłośniejszych zagrożeń IT oraz zawiera porady pozwalające na uchronienie się przed szkodnikiem i wyleczenie swojego komputera. Kaspersky ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Dlaczego Messenger chce czytać nasze wiadomości SMS? [© M.Gove - Fotolia.com] Dlaczego Messenger chce czytać nasze wiadomości SMS?](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/Dlaczego-Messenger-chce-czytac-nasze-wiadomosci-SMS-227323-150x100crop.jpg)

![Wyskakujące reklamy w telefonie groźniejsze niż się wydaje? [© andreacionti - Fotolia.com] Wyskakujące reklamy w telefonie groźniejsze niż się wydaje?](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Wyskakujace-reklamy-w-telefonie-grozniejsze-niz-sie-wydaje-229645-150x100crop.jpg)

![Najszybsze mobilne strony internetowe. Kto w czołówce? [© pixabay.com] Najszybsze mobilne strony internetowe. Kto w czołówce?](https://s3.egospodarka.pl/grafika2/strona-internetowa/Najszybsze-mobilne-strony-internetowe-Kto-w-czolowce-237007-150x100crop.jpg)

![10 cyberataków na branżę lotniczą [© pixabay.com] 10 cyberataków na branżę lotniczą](https://s3.egospodarka.pl/grafika2/cyberataki/10-cyberatakow-na-branze-lotnicza-240511-150x100crop.jpg)

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberataki-szybsze-i-coraz-bardziej-zautomatyzowane-243996-150x100crop.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Kampania phishingowa wymierzona w platformę Zimbra [© weerapat1003 - Fotolia.com] Kampania phishingowa wymierzona w platformę Zimbra](https://s3.egospodarka.pl/grafika2/phishing/Kampania-phishingowa-wymierzona-w-platforme-Zimbra-254289-150x100crop.jpg)

![ChatGPT to nie wszystko. Poznaj 6 najciekawszych narzędzi AI w marketingu [© AdobeStock_autor PixieMe_iCEA Group.jpg] ChatGPT to nie wszystko. Poznaj 6 najciekawszych narzędzi AI w marketingu](https://s3.egospodarka.pl/grafika2/ChatGPT/ChatGPT-to-nie-wszystko-Poznaj-6-najciekawszych-narzedzi-AI-w-marketingu-254414-150x100crop.jpg)

![Jak nie paść ofiarą ataku zero-click? [© Amir Kaljikovic - Fotolia.com] Jak nie paść ofiarą ataku zero-click?](https://s3.egospodarka.pl/grafika2/atak-zero-click/Jak-nie-pasc-ofiara-ataku-zero-click-257560-150x100crop.jpg)

![5 sposobów wykorzystania sztucznej inteligencji przez cyberprzestępców [© Gerd Altmann z Pixabay] 5 sposobów wykorzystania sztucznej inteligencji przez cyberprzestępców](https://s3.egospodarka.pl/grafika2/AI/5-sposobow-wykorzystania-sztucznej-inteligencji-przez-cyberprzestepcow-258754-150x100crop.jpg)

![TikTok ofiarą cyberataku? Oficjalne konto CNN zostało przejęte! [© beccarra - Fotolia.com] TikTok ofiarą cyberataku? Oficjalne konto CNN zostało przejęte!](https://s3.egospodarka.pl/grafika2/TikTok/TikTok-ofiara-cyberataku-Oficjalne-konto-CNN-zostalo-przejete-260060-150x100crop.jpg)

![Eko opakowania w e-commerce to dla logistyki szansa, wyzwanie i dylemat [© Freepik] Eko opakowania w e-commerce to dla logistyki szansa, wyzwanie i dylemat](https://s3.egospodarka.pl/grafika2/e-commerce/Eko-opakowania-w-e-commerce-to-dla-logistyki-szansa-wyzwanie-i-dylemat-265579-150x100crop.jpg)

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Drive-by-download-jak-sie-bronic-MBuPgy.jpg)

![Kaspersky Lab wykrywa "The Mask" [© lolloj - Fotolia.com] Kaspersky Lab wykrywa "The Mask"](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Kaspersky-Lab-wykrywa-The-Mask-132130-150x100crop.jpg)

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg)

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?](https://s3.egospodarka.pl/grafika/jak-wykryc-Conficker/Jak-wykryc-i-usunac-robaka-Conficker-MBuPgy.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)