-

![Ewolucja spamu 2008 Ewolucja spamu 2008]()

Ewolucja spamu 2008

... . Poniżej eksperci przedstawili najczęściej wykrywane szkodliwe programy pogrupowane ze względu na zachowanie: Tabela ta pokazuje radykalne zmiany, jakie zaszły w krajobrazie szkodliwego oprogramowania na przestrzeni kilku ostatnich lat. Robak pocztowy, który został stworzony w taki sposób, aby mógł być rozprzestrzeniany za pośrednictwem poczty ...

-

![Ewolucja spamu IV-VI 2010 Ewolucja spamu IV-VI 2010]()

Ewolucja spamu IV-VI 2010

... na stronę reklamującą lekarstwa lub podrabiane towary luksusowe. W przeciwieństwie do wiadomości phishingowych, gdzie zazwyczaj tylko jeden odsyłacz wskazuje na stronę szkodliwego użytkownika, w tym przypadku wszystkie odsyłacze w wiadomości prowadziły do tej samej strony. Jedną z wyróżniających cech tej masowej wysyłki spamowej jest obecność ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... przez klawiaturę zarówno do systemu operacyjnego użytkownika jak i "złośliwego" systemu operacyjnego, gdzie są one przechwytywane i przesyłane do zdalnego szkodliwego użytkownika z obejściem systemu operacyjnego użytkownika i zainstalowanego rozwiązania antywirusowego. Zarówno kod rootkita, jak i wszystkie ślady jego obecności w systemie ...

-

![Ewolucja spamu I-III 2010 Ewolucja spamu I-III 2010]()

Ewolucja spamu I-III 2010

... .gen. Celem tego szkodnika jest gromadzenie danych osobistych i rejestracyjnych użytkowników. W styczniu i marcu 2010 roku szkodnik ten prowadził pod względem szkodliwego oprogramowania rozprzestrzenianego za pośrednictwem poczty elektronicznej. Na trzecim miejscu znajduje się Trojan-Downloader.Win32.FraudLoad.gmx. Trojan ten pobiera inne szkodliwe ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... . Ewolucja szkodliwego oprogramowania do kradzieży haseł Pierwsze szkodliwe programy dla gier online były prymitywne, dzisiaj jednak wykorzystują najnowsze technologie. Nastąpiła tu potrójna ewolucja: ewolucja funkcji kradzieży haseł, które zapewniają również dostarczenie danych szkodliwemu użytkownikowi (Trojan-PSW, Trojan-Spy); ewolucja technik ...

-

![Jak wirusy ukrywają się przed antywirusem? Jak wirusy ukrywają się przed antywirusem?]()

Jak wirusy ukrywają się przed antywirusem?

... ewolucja szkodliwych programów. Jednak jednym z czynników motywujących twórców wirusów poszukujących nowych platform, które mogą zostać zainfekowane, oraz nowych luk w systemie, jest rozprzestrzenianie nowych wirusów na wolności na obszary, gdzie do tej pory nikt nie zadał sobie trudu, aby szukać szkodliwego ...

-

![Na czym polega atak drive-by download? Na czym polega atak drive-by download?]()

Na czym polega atak drive-by download?

... taktyk: zaczęli atakować aplikacje innych producentów oraz doskonalić sztukę socjotechniki. Ewolucja ta przyczyniła się również do wyłonienia się nowej techniki ... lub znane błędy w formantach ActiveX. Złodzieje tożsamości oraz inni twórcy szkodliwego oprogramowania kupują zestawy exploitów i umieszczają je na zainfekowanym serwerze. Następnie ...

-

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne]()

10 lat złośliwego oprogramowania na urządzenia mobilne

... znaczenie tych zagrożeń dla urządzeń mobilnych. W ostatniej dekadzie powstało bardzo dużo szkodliwego oprogramowania (ang. malware) na urządzenia mobilne. W 2013 roku firma ... wzrostu liczby złośliwych aplikacji, obserwowana jest także inna istotna tendencja: ewolucja oprogramowania malware na urządzenia mobilne odbywa się w znacznie szybszym tempie ...

-

![Ochrona antywirusowa "w chmurze": wady i zalety Ochrona antywirusowa "w chmurze": wady i zalety]()

Ochrona antywirusowa "w chmurze": wady i zalety

... się stosunkowo rzadko i nawet te nieliczne laboratoria antywirusowe prowadzone przez firmy antywirusowe mogły bez problemu dotrzymać tempa rozwojowi szkodliwego oprogramowania; częstotliwość udostępniania aktualizacji produktów antywirusowych w pełni spełniała wymagania i pozwalała blokować zagrożenia. Jednak w latach 2003-2004 rozwinęła się masowa ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... 11 399 i 11 155. Ogólnie, w 2013 roku miał miejsce ogromny wzrost liczby nowych modyfikacji mobilnego szkodliwego oprogramowania. Chociaż trojany SMS tradycyjnie stanowią najpowszechniej wykorzystywany rodzaj mobilnego szkodliwego oprogramowania w atakach, ich odsetek w naszej kolekcji próbek nie potwierdza tego. Na pierwszym miejscu znajdują się ...

-

![Sztuczna inteligencja a bezpieczeństwo IT Sztuczna inteligencja a bezpieczeństwo IT]()

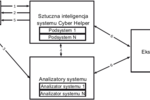

Sztuczna inteligencja a bezpieczeństwo IT

... Jedynym rozwiązaniem tych problemów jest całkowita automatyzacja analizy oraz leczenia szkodliwego oprogramowania, jednak dotychczasowe próby wykorzystujące różne algorytmy nie przyniosły pozytywnych rezultatów. Głównym powodem tych niepowodzeń jest nieustanna ewolucja szkodliwego oprogramowania oraz fakt, że każdego dnia w Internecie pojawiają się ...

-

![Naciera złośliwe oprogramowanie mobilne Naciera złośliwe oprogramowanie mobilne]()

Naciera złośliwe oprogramowanie mobilne

Jak wyglądała ostatnio ewolucja złośliwego oprogramowania? Najnowsze dane wskazują, że w minionym roku cyberprzestępcy nie odpuszczali. Szczególnym nasileniem charakteryzowały się ataki z wykorzystaniem szkodliwego oprogramowania mobilnego, których było niemal dwa razy więcej niż przed rokiem (116,5 mln vs 66,4 mln). Okazuje się jednak, że ...

-

![Oszustwa związane z grami online Oszustwa związane z grami online]()

Oszustwa związane z grami online

... z grami online: ewolucja czarnego rynku", autorstwa Christiana Funka, analityka zagrożeń z firmy. W ciągu ostatnich czterech lat ... wpisów dla tego typu szkodliwego oprogramowania w kolekcji firmy Kaspersky Lab wyniosła 1 878 750 (6 sierpnia 2010). Przegląd rozkładu geograficznego prób ataków przy użyciu szkodliwego oprogramowania dla gier pokazuje, ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... zagrożeniach cybernetycznych: "Ewolucja oprogramowania złośliwego: kwiecień - czerwiec 2005 r.". W najnowszym raporcie zaprezentowano zmieniające się trendy ... pozwala im na omijanie większości zapór ogniowych. Ukazuje to, że techniczne umiejętności twórców szkodliwego oprogramowania stale rosną. Brak rozległych epidemii nie świadczy o tym, że ...

-

![Zagrożenia internetowe VII-IX 2008 Zagrożenia internetowe VII-IX 2008]()

Zagrożenia internetowe VII-IX 2008

... świecie zagrożeń i zainfekowało więcej komputerów niż jakakolwiek inna odmiana szkodliwego oprogramowania. Rok 2008 rozpoczął się z jednym z najniższych współczynników infekcji aktywnymi ... należało do trojanów (28,7%) i robaków (11,56%). Raporty niedostarczenia: ewolucja w rozprzestrzenianiu spamu Jak wynika z raportu Panda Security w ostatnich ...

-

![Ataki phishingowe 2011-2013 [© maho - Fotolia.com] Ataki phishingowe 2011-2013]()

Ataki phishingowe 2011-2013

... Ewolucja ataków phishingowych 2011-2013" liczba użytkowników internetu, którzy mieli do czynienia z atakami phishingowymi, ... skradzionych informacji osobistych, danych logowania oraz haseł do kradzieży pieniędzy, rozsyłania spamu lub szkodliwego oprogramowania w wiadomościach e-mail, czy też poprzez portale społecznościowe. Mogą również zwyczajnie ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... nie ograniczają się jedynie do masowej produkcji szkodliwych programów dla Androida. W ostatnim raporcie zauważyliśmy, że ewolucja mobilnego szkodliwego oprogramowania jest bardzo podobna do rozwoju szkodliwego oprogramowania dla systemu Windows. Cyberprzestępcy aktywnie wykorzystują wypróbowane techniki na nowych platformach. Wykryliśmy przypadki ...

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... można zastosować do wielu różnych celów - doskonałym przykładem może tu być ewolucja trojana Zbot, zwanego również ZeuSem, oraz nieustannie zmieniające się pakiety ... wspominaliśmy wcześniej, robaki stanowią obecnie trzeci najbardziej rozpowszechniony rodzaj szkodliwego oprogramowania. W głównej mierze wynika to z epidemii robaka Autorun, która wydaje ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

... potrafią pobierać dodatkowe moduły z serwerów utrzymywanych przez szkodliwych użytkowników. Jedną czwartą szkodliwego oprogramowania dla Androida stanowiły trojany SMS. Szkodniki te kradną pieniądze ... na użytkowników komputerów Mac nadal będą przeprowadzane. Ewolucja ataków ukierunkowanych mogłaby doprowadzić do powstania zagrożeń wieloplatformowych ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... wysyłkami szkodliwego kodu skutecznym wykorzystywaniem socjotechniki wykorzystywaniem szeregu różnych metod w celu rozprzestrzeniania szkodliwych programów i stopniowym odchodzeniem od wykorzystywania metod przyciągających uwagę (np. e-mail) wykorzystywaniem wielu modułów (zamiast jednego) w celu dostarczania różnych szkodliwych funkcji Ewolucja ...

-

![Ataki na bankomaty. Już nie tylko skimming Ataki na bankomaty. Już nie tylko skimming]()

Ataki na bankomaty. Już nie tylko skimming

... dane z paska magnetycznego karty bankowej. Jednak ewolucja szkodliwych technik odcisnęła swoje piętno również na maszynach wypłacających gotówkę - w 2014 r. eksperci Kaspersky Lab wykryli zagrożenie Tyupkin – jeden z pierwszych powszechnie znanych przykładów szkodliwego oprogramowania atakującego bankomaty, a rok później dokonali identyfikacji ...

-

![Google Chromebook a ochrona danych [© stoupa - Fotolia.com] Google Chromebook a ochrona danych]()

Google Chromebook a ochrona danych

... , i posiada ogromne możliwości samoleczenia. Kilka lat temu Costin Raiu, ekspert z Kaspersky Lab, napisał artykuł, w którym przedstawił trzy warunki ewolucji szkodliwego oprogramowania: ewolucja sprzętu i systemu operacyjnego (np. wprowadzenie na rynek systemu Windows 95 sprawiło, że wyginęły wirusy sektora startowego); zmiana sposobów korzystania ...

-

![Zagrożenia internetowe w 2016 roku wg Kaspersky Lab Zagrożenia internetowe w 2016 roku wg Kaspersky Lab]()

Zagrożenia internetowe w 2016 roku wg Kaspersky Lab

... Kaspersky Lab spodziewa się intensyfikacji takich praktyk w 2016 r. W 2016 r. nastąpi znacząca ewolucja w zakresie cyberszpiegostwa, ponieważ zaawansowani cyberprzestępcy minimalizują swoje inwestycje. Zmieniają oni przeznaczenie komercyjnie dostępnego szkodliwego oprogramowania i stają się bardziej biegli w ukrywaniu swoich zaawansowanych narzędzi ...

-

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane]()

Cyberataki: szybsze i coraz bardziej zautomatyzowane

... ich przewidzenie trudniejsze. Z tego tekstu dowiesz się m.in.: Na co wskazuje ewolucja botnetów? Jak prezentował się krajobraz cyberzagrożeń w II połowie 2021 roku? ... a nawet Log4Shell. W 2021 r. częstotliwość wykrywania różnych wariantów złośliwych plików ELF i innego szkodliwego oprogramowania dla systemu Linux podwoiła się, co sugeruje, że w ...

-

![2015 - rok, w którym cyberbezpieczeństwo weszło do popkultury [© tashatuvango - Fotolia.com] 2015 - rok, w którym cyberbezpieczeństwo weszło do popkultury]()

2015 - rok, w którym cyberbezpieczeństwo weszło do popkultury

... Raiu, prognozował kilka tendencji dotyczących zaawansowanych, długotrwałych cyberzagrożeń w 2015 r. Jak pokazał czas, prognoza okazała się słuszna: Ewolucja technik szkodliwego oprogramowania. W 2015 r. zespół GReAT wykrył nieznane wcześniej metody wykorzystywane przez ugrupowanie Equation, którego szkodliwe oprogramowanie potrafi modyfikować ...

-

![7 mln USD w pół roku. Tak hakerzy zarabiają na kryptowalutach 7 mln USD w pół roku. Tak hakerzy zarabiają na kryptowalutach]()

7 mln USD w pół roku. Tak hakerzy zarabiają na kryptowalutach

... już teraz zaczęły stosować bardziej wyrafinowane techniki w celu rozprzestrzeniania swoich narzędzi. Ta ewolucja już nastąpiła – atakujący wykorzystujący programy ransomware stosowali te same chwyty, kiedy odnotowały wzrost – powiedział Anton Iwanow, główny analityk szkodliwego oprogramowania, Kaspersky Lab. Z danych Kaspersky Lab wynika, że w 2017 ...

-

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?]()

Śmierć robaków komunikatorów internetowych?

... liczby złośliwych programów, które rozprzestrzeniają się za pośrednictwem komunikatora AIM. Ewolucja techniczna Na początku tego artykułu podjętych zostało kilka kwestii ... komunikatorów internetowych. Możliwe jest również zmienianie wiadomości i odsyłacza do szkodliwego kodu. Być może jest to najwyższa faza rozwoju funkcjonalności robaków ...

-

![Zagrożenia internetowe: większa świadomość Zagrożenia internetowe: większa świadomość]()

Zagrożenia internetowe: większa świadomość

... do infekowania milionów komputerów przez konie trojańskie i inne rodzaje szkodliwego oprogramowania” ― powiedział Christopher Young, wiceprezes RSA. „Przestępcy internetowi ... umiejętnościom w zakresie programowania i projektowania serwisów internetowych. Nastąpiła również ewolucja ataków phishingu ― użytkownicy są wykorzystywani na różne sposoby i ...

-

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy]()

12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy

... oznaczone jako przejęte przez przestępców, dlatego zwykle nie wzbudzają podejrzeń. Ewolucja ransomware W związku z tym, że coraz więcej użytkowników zna ryzyko ataku ... do dwóch komputerów zamiast jednego i zażądali okupu od dwóch ofiar. Autorzy szkodliwego oprogramowania zaczynają również używać innych technik niż szyfrowanie danych – na przykład ...

-

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017]()

Cisco: bezpieczeństwo w Internecie I poł. 2017

... sieci Tor, by ukryć serwery C&C (Command & Contol) kontrolujące aktywność szkodliwego oprogramowania. Zarejestrowano istotny spadek liczby pojawiających się w sieci nowych eksploitów ... istniejące mechanizmy zabezpieczania urządzeń i zwiększając zagrożenie kolejnymi infekcjami. Ewolucja ransomware, na przykład wzrost popularności usług określanych jako ...

-

![Mobilne trojany szukają nowych metod [© Production Perig - Fotolia.com] Mobilne trojany szukają nowych metod]()

Mobilne trojany szukają nowych metod

... mobilne oprogramowanie ransomware. Wykryto 94 368 mobilnych trojanów bankowych. Ewolucja krajobrazu zagrożeń mobilnych ma bezpośredni związek z wydarzeniami na ... szkodliwych koparek na całym świecie spodziewamy się kolejnych modyfikacji mobilnego szkodliwego oprogramowania zawierającego moduły kopania kryptowaluty – powiedział Roman Unuchek, ekspert ...

-

![Szkodliwe oprogramowanie Turla coraz lepsze Szkodliwe oprogramowanie Turla coraz lepsze]()

Szkodliwe oprogramowanie Turla coraz lepsze

... cyfrowego śladu szkodliwego oprogramowania oraz stworzenie dwóch różnych ale podobnych wersji znanego szkodnika o nazwie KopiLuwak. Wykorzystanie pakietów instalacyjnych oprogramowania VPN, które potrafi obejść cenzurę internetową, sugeruje, że atakujący stosują te narzędzia w celu szpiegowania ściśle określonych celów. Ciągła ewolucja arsenału ...

-

![Picie alkoholu w Polsce. Liczy się jakość, nie ilość [© draghicich - Fotolia.com] Picie alkoholu w Polsce. Liczy się jakość, nie ilość]()

Picie alkoholu w Polsce. Liczy się jakość, nie ilość

... zamienników 0,0. Niezwykle istotnym wyzwaniem było i pozostaje wdrożenie działań profilaktycznych ukierunkowanych na problem picia szkodliwego i ryzykownego. – Warunkiem osiągnięcia i utrzymania tego istotnego sukcesu jest konsekwentna ewolucja prawodawstwa – kontrola sprzedaży alkoholu dotycząca miejsc i godzin sprzedaży oraz wzmożony nadzór nad ...

-

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%]()

Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%

... typu wiper? Najważniejsze informacje z raportu obejmującego drugą połowę 2022 r.: Ewolucja dystrybuowanego na masową skalę złośliwego kodu typu wiper nadal ... i nieumyślnie pobiera złośliwy kod poprzez odwiedzenie zainfekowanej strony internetowej, otwarcie szkodliwego załącznika do wiadomości e-mail lub nawet kliknięcie linku w oknie pop-up. Wyzwanie ...

1 2

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Ataki phishingowe 2011-2013 [© maho - Fotolia.com] Ataki phishingowe 2011-2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Ataki-phishingowe-2011-2013-119761-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Google Chromebook a ochrona danych [© stoupa - Fotolia.com] Google Chromebook a ochrona danych](https://s3.egospodarka.pl/grafika/Chrome-OS/Google-Chromebook-a-ochrona-danych-MBuPgy.jpg)

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberataki-szybsze-i-coraz-bardziej-zautomatyzowane-243996-150x100crop.jpg)

![2015 - rok, w którym cyberbezpieczeństwo weszło do popkultury [© tashatuvango - Fotolia.com] 2015 - rok, w którym cyberbezpieczeństwo weszło do popkultury](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/2015-rok-w-ktorym-cyberbezpieczenstwo-weszlo-do-popkultury-167547-150x100crop.jpg)

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?](https://s3.egospodarka.pl/grafika/wirusy/Smierc-robakow-komunikatorow-internetowych-apURW9.jpg)

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/12-najwiekszych-zagrozen-2017-Poznaj-pomysly-cyberprzestepcy-187616-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2017-195800-150x100crop.jpg)

![Mobilne trojany szukają nowych metod [© Production Perig - Fotolia.com] Mobilne trojany szukają nowych metod](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Mobilne-trojany-szukaja-nowych-metod-203437-150x100crop.jpg)

![Picie alkoholu w Polsce. Liczy się jakość, nie ilość [© draghicich - Fotolia.com] Picie alkoholu w Polsce. Liczy się jakość, nie ilość](https://s3.egospodarka.pl/grafika2/alkohol/Picie-alkoholu-w-Polsce-Liczy-sie-jakosc-nie-ilosc-226735-150x100crop.jpg)

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepczosc-coraz-bardziej-wyrafinowana-Ransomware-w-gore-o-16-251325-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)

![Co Polacy sądzą o chińskich autach i elektrykach? [© Freepik] Co Polacy sądzą o chińskich autach i elektrykach?](https://s3.egospodarka.pl/grafika2/rynek-samochodowy/Co-Polacy-sadza-o-chinskich-autach-i-elektrykach-266175-150x100crop.jpg)

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)