-

![Ryzykowne domeny internetowe 2010 Ryzykowne domeny internetowe 2010]()

Ryzykowne domeny internetowe 2010

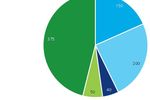

... serwisom, które spamują użytkowników, automatycznie otwierają dużą liczbę okienek (np. reklamowych) albo zawierają odnośniki do innych niebezpiecznych stron. Taki status ma jednak tylko 3,5% polskich stron sklasyfikowanych jako niebezpieczne. Choć jedne domeny stają się bardziej niebezpieczne, w innych poziom bezpieczeństwa rośnie. Na przykład ...

-

![Nowe centrum handlowe w Zgierzu Nowe centrum handlowe w Zgierzu]()

Nowe centrum handlowe w Zgierzu

... obiekt handlowy, oddalony od Śródmieścia zaledwie o ok. 1000 m, dzięki miejskiej komunikacji tramwajowej i autobusowej będzie doskonale skomunikowany. Lokalizacja Centrum Handlowego ma zapewniać łatwy dostęp do niego nie tylko mieszkańcom położonego w bezpośrednim sąsiedztwie osiedla Kurak, lecz również tym z pozostałych dzielnic Zgierza. Dodatkowo ...

-

![Nowe firmy w KSSEMP [© raven - Fotolia.com] Nowe firmy w KSSEMP]()

Nowe firmy w KSSEMP

... kamiennogórskiej strefy wydał kolejne zezwolenie na rozpoczęcie działalności gospodarczej. W Jeleniej Górze przybędzie kilkadziesiąt miejsc pracy. Budowa nowego zakładu spółki O.P.S.O ma kosztować około 4 mln zł. "Produkowane będą kanały odwadniające z polimerbetonu, wykorzystywane do odprowadzania deszczówki. Zdecydowana większość trafi do Niemiec ...

-

![Specjalne strefy ekonomiczne przyciągają inwestorów Specjalne strefy ekonomiczne przyciągają inwestorów]()

Specjalne strefy ekonomiczne przyciągają inwestorów

... 2009 roku. W 2010 roku osiem stref przewiduje dalszy spadek wielkości nakładów inwestycyjnych. Największy prognozowany jest w strefie tarnobrzeskiej, gdzie zdaniem TSSE ma on osiągnąć nawet 85%. Z drugiej strony Słupska SSE przewiduje odbicie po kryzysie i wzrost wielkości nakładów inwestycyjnych nawet o 2183%! Zarządzający strefami ...

-

![Strategie HR a strategie biznesowe firmy Strategie HR a strategie biznesowe firmy]()

Strategie HR a strategie biznesowe firmy

... wielu przedsiębiorstw. Według jednej piątej możliwości rozwoju zawodowego i dostępność szkoleń są niewystarczające z punktu widzenia sukcesu strategii biznesowej przedsiębiorstwa, lub nie ma ich wcale. Tymczasem skuteczna strategia HR powinna wskazywać braki w kompetencjach personelu, a następnie proponować jak je uzupełnić. Oznacza to elastyczne ...

-

![Jakie szanse mają małe sklepy? [© Scanrail - Fotolia.com] Jakie szanse mają małe sklepy?]()

Jakie szanse mają małe sklepy?

... potencjalnym, rentownym obszarem jest asortyment szybko rotujący z naciskiem na szeroki wachlarz określonej kategorii produktów, np. piwa, kawy, herbaty. Właściciel nie ma problemu z produktami przeterminowanymi i jednocześnie wyróżnia się na tle np. ogólnospożywczych sklepów osiedlowych. Przed określeniem celu i strategii placówki handlowej warto ...

-

![Nielegalne oprogramowanie groźne wg konsumentów Nielegalne oprogramowanie groźne wg konsumentów]()

Nielegalne oprogramowanie groźne wg konsumentów

... drogą internetową, w sklepie lub preinstalowane na komputerze oprogramowanie jest legalne”. Dzień Działań Konsumenta Zainicjowany przez Microsoft Dzień Działań Konsumenta ma zwrócić uwagę na problem istnienia nielegalnego oprogramowania. Działania są prowadzone wśród partnerów firmy i obejmują m.in. rozpowszechnianie nowych technologii powstałych ...

-

![Sektor energetyczny 2011 - czas zmian Sektor energetyczny 2011 - czas zmian]()

Sektor energetyczny 2011 - czas zmian

... baryłek dziennie. Jest to przejaw długotrwałego trendu, czyli systematycznego spadku produkcji na Zachodzie oraz wzrostu na Wschodzie. Wpływ na to ma popyt na rynku samochodów. Prognozowany wzrost liczby pojazdów w samych tylko Chinach to 200 milionów w 2020r., czyli o 162% więcej niż obecnie ...

-

![Marketingowy Ranking Sieci Detalicznych XI 2010 Marketingowy Ranking Sieci Detalicznych XI 2010]()

Marketingowy Ranking Sieci Detalicznych XI 2010

... spadki znajdują się: Bomi (59,05 pkt.), FJ (54,09 pkt.) i Lewiatan (63,81 pkt.). Spośród tych sieci największy problem ma Bomi, którego wiele placówek handlowych znajduje się poniżej progu rentowności. Rozczarowuje również sytuacja rynkowa sieci Krakowski Kredens, która pomimo interesującego ...

-

![Perspektywiczny rynek ochrony i zabezpieczeń [© Scanrail - Fotolia.com] Perspektywiczny rynek ochrony i zabezpieczeń]()

Perspektywiczny rynek ochrony i zabezpieczeń

... od kosztów usług świadczonych przez pracowników ochrony. Taka zmiana sprawi, że rynek ten stanie się lepiej zorganizowany i bardziej rozwinięty, jak ma to już miejsce w Europie Zachodniej, prognozuje Frost & Sullivan. „Rozwój rynku jest stymulowany przez niższe ceny zabezpieczeń elektronicznych oraz konsolidację rynku ...

-

![Bezpieczne świąteczne zakupy w sieci [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy w sieci]()

Bezpieczne świąteczne zakupy w sieci

... w pułapkę zastawioną w sieci przez cyberprzestępców. ESET podkreśla, że oszuści, aby dobrać się do naszych pieniędzy, stosują rozmaite sztuczki. Większość z nich ma na celu zdobycie naszego zaufania i doprowadzenie do realizacji fikcyjnej transakcji lub przechwycenie naszych danych ujawnianych podczas zakupów online. Wrażliwe informacje ...

-

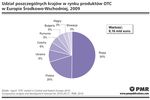

![Rynek produktów OTC 2010-2012 Rynek produktów OTC 2010-2012]()

Rynek produktów OTC 2010-2012

... poza aptekami wiąże się z dużo większym ryzykiem niż w innych krajach. Po pierwsze, znaczna część leków sprzedawanych na receptę w innych krajach ma status OTC w Rosji. Część z nich może zawierać potencjalnie niebezpiecznie substancje, których dystrybucja powinna być kontrolowana przez wykwalifikowane osoby, takie jak ...

-

![Uwaga na fałszywe defragmentatory dysku Uwaga na fałszywe defragmentatory dysku]()

Uwaga na fałszywe defragmentatory dysku

... procesu defragmentacji, który przenosi się do „bezpiecznego trybu” (notabene fałszywego) i rozpoczyna „naprawę” błędów. Następnie program prosi o dokonanie płatnej aktywacji, która ma pozwolić na ostateczną „naprawę” błędów na dysku. Podczas aktywacji użytkownik proszony jest o podanie rozmaitych danych osobowych – poza imieniem i nazwiskiem oraz ...

-

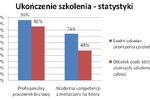

![E-learning oczami użytkowników E-learning oczami użytkowników]()

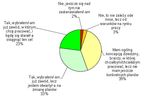

E-learning oczami użytkowników

... . Przedstawione podczas Konferencji ONLINE EDUCA w Berlinie badania są pierwszym tego typu studium na temat e-learningu w Polsce. Dzięki nim możliwe ma być zaprojektowanie platform e-learningowych lepiej dostosowanych do potrzeb użytkowników, a co za tym idzie zlikwidowanie przynajmniej części przeszkód utrudniających wykorzystywanie interaktywnych ...

-

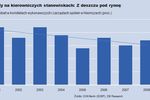

![Opłacalne zatrudnienie kobiet Opłacalne zatrudnienie kobiet]()

Opłacalne zatrudnienie kobiet

... , że równowaga płci na kierowniczych stanowiskach jest korzystna dla firm. Jednak nawet w krajach rozwiniętych, takich jak Niemcy, w których emancypacja kobiet ma ponad stuletnią tradycję, taki stan jest wciąż odległy. Chociaż na rynku pracy jest więcej wykwalifikowanych kobiet niż mężczyzn, na kierowniczych ...

-

![Świat: wydarzenia tygodnia 51/2010 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 51/2010]()

Świat: wydarzenia tygodnia 51/2010

... amerykańskim, stąd jeżeli traci on na wartości, to rosną nominalnie ceny złota. Złoto jest postrzegane, jako alternatywna waluta. Dziś nie ma dużego zainteresowania ze strony dużych inwestorów do posiadania walut w portfelu. Wiele banków centralnych dodaje złoto do swoich rezerw – mówi Bill ...

-

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy]()

Zagrożenia internetowe w 2011 r. - prognozy

... dotyczących przetwarzania w chmurze Smart Protection Network koreluje dane na temat zagrożeń internetowych oraz przenoszonych przez pocztę elektroniczną. Trend Micro ma w swojej ofercie kilka rozwiązań zabezpieczających dane i serwery w środowiskach zwirtualizowanych i internetowych, miedzy innymi Trend Micro SecureCloud i Trend Micro Deep Security ...

-

![Małe firmy patrzą z optymizmem w 2011r. [© Scanrail - Fotolia.com] Małe firmy patrzą z optymizmem w 2011r.]()

Małe firmy patrzą z optymizmem w 2011r.

... źródło finansowania firmy wskazało połączenie środków własnych i zewnętrznego finansowania (np. kredyt). Z badania wynika, że 35 proc. właścicieli mikro- i małych firm ma sprecyzowane plany inwestycyjne na najbliższe 12 miesięcy, zaś kolejne 7 proc. nie podjęło jeszcze ostatecznych decyzji inwestycyjnych. Spodziewany jest wzrost średniej ...

-

![Strategie firm deweloperskich 2011 Strategie firm deweloperskich 2011]()

Strategie firm deweloperskich 2011

... czyli gotówka (deweloper musi mieć jej 2-3 razy więcej niż przed 2008 rokiem by rozpocząć inwestycję) oraz kredyty bankowe. Nie ma większych szans by udało się przekonać klientów do prefinansowania rozpoczynanych inwestycji, zwłaszcza w kontekście przygotowywanych przez rząd zmian regulacyjnych, mających na ...

-

![Biurowiec we Wrocławiu od Logan Investments [© raven - Fotolia.com] Biurowiec we Wrocławiu od Logan Investments]()

Biurowiec we Wrocławiu od Logan Investments

... Ilczyszyn. – Inwestycja wpisuje się też w szeroki plan rewitalizacji ulicy Piłsudskiego, przez lata jednej z najważniejszych arterii Wrocławia". Budynek, którego rzut przypominać ma literę „C”, będzie miał jedną kondygnację podziemną i pięć naziemnych. Na poziomie -1 powstaną parkingi, na parterze zaplanowano część handlowo-usługową, piętra zajmą ...

-

![Wyniki Megapanel X 2010 Wyniki Megapanel X 2010]()

Wyniki Megapanel X 2010

... . Na miejscach 8 i 9, przetasowanie pomiędzy Grupą Axel Springer i Grupą Polskapresse. Pierwsza z nich odnotowała awans, druga spadek o jedno oczko. Kolejne przetasowanie nastąpiło ma miejscach 14 i 15, pomiędzy Grupa Spolecznosci.pl i Grupą Murator. Awans z miejsca 18 na 16 odnotowała witryna zapytaj.com.pl oraz ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... . Certyfikat cyfrowy potwierdza, że dany program jest legalny, i pozwala ustalić jego źródło. Naturalnie, to czy plik jest podpisany czy nie, ma duże znaczenie dla firm antywirusowych. Pliki, które są podpisane przez zaufanego producenta, są uznawane za czyste. Technologia ta pozwala twórcom ...

-

![Młodzi specjaliści branży IT chcą rozwijać pasje Młodzi specjaliści branży IT chcą rozwijać pasje]()

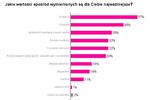

Młodzi specjaliści branży IT chcą rozwijać pasje

... , które rozpoczyna właśnie pracę w branży IT to tzw. „Generacja Y” – świadomi swojej wartości, kompetentni i ambitni, ale wyznający zasadę, że to praca ma być dla nich a nie odwrotnie. Są gotowi zmienić ją z dnia na dzień, bez skrupułów, które mieli ich rodzice. Z raportu przygotowanego ...

-

![Portale społecznościowe - zagrożenia Portale społecznościowe - zagrożenia]()

Portale społecznościowe - zagrożenia

... . A wszystko to bezpłatnie. Ciemna strona Facebooka i innych portali społecznościowych Wprawdzie to darmowe źródło rozrywki kryje w sobie wiele zagrożeń, jednak nie ma powodu do obaw. Świadomość ryzyka pozwala łatwo zabezpieczyć się przed nim i korzystać z portali społecznościowych bez strachu czy poczucia zagrożenia. Uważaj ...

-

![Usługi typu "mashop" zyskują na znaczeniu [© Scanrail - Fotolia.com] Usługi typu "mashop" zyskują na znaczeniu]()

Usługi typu "mashop" zyskują na znaczeniu

... produktu o najniższej możliwej cenie. Choć najwięcej uwagi poświęca się klientom ekstremalnym, jednak największy wpływ na przychody i marże sprzedawców detalicznych ma większa liczebnie grupa klientów kalkulujących. Ogólnie rzecz biorąc, zachowanie kupujących jest kształtowane przez technologię: 63% wykorzystuje technologię w celu znalezienia ...

-

![Sektor TMT - nowe technologie górą Sektor TMT - nowe technologie górą]()

Sektor TMT - nowe technologie górą

... okazać się usługi dostarczane dzięki telewizji trójwymiarowej. “W Polsce największe znaczenie będzie miała zapowiadana od dawna cyfryzacja telewizji naziemnej, która wreszcie ma szanse wyjść z fazy testów i objąć swoim zasięgiem znaczną część terytorium kraju. Wpłynie to na dalszy wzrost średniej oglądalności na osobę ...

-

![Sprzedaż wódki spadnie do 2015 r. [© Scanrail - Fotolia.com] Sprzedaż wódki spadnie do 2015 r.]()

Sprzedaż wódki spadnie do 2015 r.

... jest trend malejący w spożyciu alkoholi mocnych, głównie wódki, ale spadków doświadcza też rynek piwa. Dlatego wydaje się, że najlepsze perspektywy ma teraz rynek wina, który w czasach dobrej koniunktury w gospodarce rósł w tempie dwucyfrowym, a w czasie spowolnienia w tempie kilu procent - uważa Tomasz Manowiec, analityk ...

-

![Sophos: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] Sophos: zagrożenia internetowe 2010]()

Sophos: zagrożenia internetowe 2010

... cyberprzestępcom." Mimo że wyniki różnią się dla poszczególnych sieci - Facebook, Twitter, MySpace i LinedIn - najnowsze badanie pokazuje, że połowa ankietowanych ma nieograniczony dostęp do sieci społecznościowych w pracy. Paradoksalnie, 59% uważa, że aktywność pracownika w serwisach społecznościowych może narazić na szwank bezpieczeństwo sieci ...

-

![Coaching kadry zarządzającej Coaching kadry zarządzającej]()

Coaching kadry zarządzającej

... stary i niefektywny sposób pracy. Ważnym elementem sukcesu Mike’a było sprawdzenie czy jego zachowanie polegające na zgadzaniu się na wszystkie spotkania ma charakter nawykowy, czy też pojawia się wyłącznie w specyficznych okolicznościach. Gdyby Mike miał problemy z hierarchią działań i asertywnym egzekwowaniem swojej hierarchii w domu ...

-

![Dobry czas na własną działalność [© Scanrail - Fotolia.com] Dobry czas na własną działalność]()

Dobry czas na własną działalność

... również sporej dawki szczęścia i sprzyjających okoliczności. Polacy pozostają jednak optymistami w tej kwestii, ponad 46 proc. ankietowanych przez CBOS uważa, że ma wystarczające doświadczenie, wiedzę i umiejętności, aby samodzielnie prowadzić działalność gospodarczą. Z kolei osoby, które już prowadzą działalność biznesową, zapytanie przez CBOS ...

-

![Rynek ropy naftowej i gazu w rękach Azji [© christian42 - Fotolia.com] Rynek ropy naftowej i gazu w rękach Azji]()

Rynek ropy naftowej i gazu w rękach Azji

... w rejonie Morza Północnego. Licencje na eksplorację zasobów tego morza niezmiennie cieszą się dużym zainteresowaniem firm z branży energetycznej. Wpływ na to ma rozwój nowych technologii, dzięki którym możliwe jest wydobycie niedostępnych dotąd złóż. Analizując to zagadnienie, eksperci Deloitte proponują także rozwiązania pozwalające ...

-

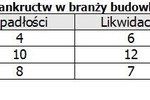

![Praca tymczasowa a branża budowlana [© Scanrail - Fotolia.com] Praca tymczasowa a branża budowlana]()

Praca tymczasowa a branża budowlana

... z różnych branż. Perspektywy rozwoju elastycznych forma zatrudnienia w branży budowlanej Warto zastanowić się, czy branża budowlana w Polsce również jest lub czy ma szanse być beneficjentem stosowania elastycznych form zatrudnienia? Doświadczenia takich krajów jak Niemcy czy Irlandia pokazują, że tak. W obu krajach pracownicy ...

-

![Polscy studenci a kariera w finansach Polscy studenci a kariera w finansach]()

Polscy studenci a kariera w finansach

... programów edukacyjnych oferowanych przez pracodawców a prawie połowa uczestniczyła w pracach studenckich kół naukowych. Warto jednak zaznaczyć, że mimo iż 1/3 z nich ma doświadczenie w pracy wolontariackiej, to ten sposób zdobywania doświadczenia pozostaje głównie domeną kobiet.” – podsumowuje Tomasz Sołtys, Menedżer w dziale Audytu Deloitte. Wielu ...

-

![Spam w XII 2010 r. Spam w XII 2010 r.]()

Spam w XII 2010 r.

... weteranem rankingu. Jego celem jest podstępne skłonienie użytkowników do ujawnienia poufnych lub finansowych danych. Trojan ten wykorzystuje tzw. technologię spoofingu i ma postać strony HTML przypominającej witrynę znanego banku lub systemu płatności elektronicznych, na której użytkownik jest proszony o podanie swojego loginu i hasła ...

-

![Kaspersky Lab: szkodliwe programy I 2011 Kaspersky Lab: szkodliwe programy I 2011]()

Kaspersky Lab: szkodliwe programy I 2011

... wykorzystywane przez operatora telefonii komórkowej do przelewania pieniędzy z jednego konta na drugie. Pierwsza z wiadomości wysyłanych przez trojana wskazuje sumę, która ma zostać przelana z konta zainfekowanego telefonu – około 200 rubli, lub 5 euro – i zawiera numer scammera, na który przelewane są pieniądze. Drugi SMS ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Nowe firmy w KSSEMP [© raven - Fotolia.com] Nowe firmy w KSSEMP](https://s3.egospodarka.pl/grafika/KSSEMP/Nowe-firmy-w-KSSEMP-bzyad3.jpg)

![Jakie szanse mają małe sklepy? [© Scanrail - Fotolia.com] Jakie szanse mają małe sklepy?](https://s3.egospodarka.pl/grafika/male-sklepy/Jakie-szanse-maja-male-sklepy-apURW9.jpg)

![Perspektywiczny rynek ochrony i zabezpieczeń [© Scanrail - Fotolia.com] Perspektywiczny rynek ochrony i zabezpieczeń](https://s3.egospodarka.pl/grafika/ochrona/Perspektywiczny-rynek-ochrony-i-zabezpieczen-apURW9.jpg)

![Bezpieczne świąteczne zakupy w sieci [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy w sieci](https://s3.egospodarka.pl/grafika/bezpieczne-zakupy/Bezpieczne-swiateczne-zakupy-w-sieci-MBuPgy.jpg)

![Świat: wydarzenia tygodnia 51/2010 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 51/2010](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-51-2010-12AyHS.jpg)

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2011-r-prognozy-MBuPgy.jpg)

![Małe firmy patrzą z optymizmem w 2011r. [© Scanrail - Fotolia.com] Małe firmy patrzą z optymizmem w 2011r.](https://s3.egospodarka.pl/grafika/polskie-firmy/Male-firmy-patrza-z-optymizmem-w-2011r-apURW9.jpg)

![Biurowiec we Wrocławiu od Logan Investments [© raven - Fotolia.com] Biurowiec we Wrocławiu od Logan Investments](https://s3.egospodarka.pl/grafika/nowe-inwestycje/Biurowiec-we-Wroclawiu-od-Logan-Investments-bzyad3.jpg)

![Usługi typu "mashop" zyskują na znaczeniu [© Scanrail - Fotolia.com] Usługi typu "mashop" zyskują na znaczeniu](https://s3.egospodarka.pl/grafika/sklepy/Uslugi-typu-mashop-zyskuja-na-znaczeniu-apURW9.jpg)

![Sprzedaż wódki spadnie do 2015 r. [© Scanrail - Fotolia.com] Sprzedaż wódki spadnie do 2015 r.](https://s3.egospodarka.pl/grafika/sprzedaz-wodki/Sprzedaz-wodki-spadnie-do-2015-r-apURW9.jpg)

![Sophos: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] Sophos: zagrożenia internetowe 2010](https://s3.egospodarka.pl/grafika/Sophos/Sophos-zagrozenia-internetowe-2010-MBuPgy.jpg)

![Dobry czas na własną działalność [© Scanrail - Fotolia.com] Dobry czas na własną działalność](https://s3.egospodarka.pl/grafika/rynek-pracy/Dobry-czas-na-wlasna-dzialalnosc-apURW9.jpg)

![Rynek ropy naftowej i gazu w rękach Azji [© christian42 - Fotolia.com] Rynek ropy naftowej i gazu w rękach Azji](https://s3.egospodarka.pl/grafika/ropa-naftowa/Rynek-ropy-naftowej-i-gazu-w-rekach-Azji-zaGbha.jpg)

![Praca tymczasowa a branża budowlana [© Scanrail - Fotolia.com] Praca tymczasowa a branża budowlana](https://s3.egospodarka.pl/grafika/praca-tymczasowa/Praca-tymczasowa-a-branza-budowlana-apURW9.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej? [© Dimitris Vetsikas z Pixabay] Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej?](https://s3.egospodarka.pl/grafika2/podatek-od-nieruchomosci/Podatek-od-nieruchomosci-2025-czy-wlasciciele-i-najemcy-centrow-handlowych-zaplaca-wiecej-263510-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Z mLegitymacji ZUS korzysta ponad milion klientów [© Freepik] Z mLegitymacji ZUS korzysta ponad milion klientów](https://s3.egospodarka.pl/grafika2/mLegitymacja/Z-mLegitymacji-ZUS-korzysta-ponad-milion-klientow-265907-150x100crop.jpg)

![Staking kryptowalut - czy trzeba zapłacić podatek? [© Freepik] Staking kryptowalut - czy trzeba zapłacić podatek?](https://s3.egospodarka.pl/grafika2/staking-kryptowalut/Staking-kryptowalut-czy-trzeba-zaplacic-podatek-265906-150x100crop.jpg)

![Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni? [© Freepik] Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni?](https://s3.egospodarka.pl/grafika2/oplaty-drogowe/Nowe-oplaty-drogowe-w-Polsce-i-Europie-Co-jeszcze-sie-zmieni-265905-150x100crop.jpg)

![Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem? [© Freepik] Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem?](https://s3.egospodarka.pl/grafika2/dlugi/Postepowanie-polubowne-dlaczego-warto-zawrzec-ugode-z-wierzycielem-265903-150x100crop.jpg)

![Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024 [© Freepik] Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024](https://s3.egospodarka.pl/grafika2/kredyty-mieszkaniowe/Liczba-wnioskujacych-o-kredyt-mieszkaniowy-najwyzsza-od-I-2024-265901-150x100crop.jpg)