-

![Internet rzeczy napędza rozwój cyfrowego świata [© Anton Balazh - Fotolia.com] Internet rzeczy napędza rozwój cyfrowego świata]()

Internet rzeczy napędza rozwój cyfrowego świata

... badania IDC Digital Universe, zatytułowanego "The Digital Universe of Opportunities: Rich Data and the Increasing Value of the Internet of Things". Przeprowadzone badanie wskazało ... na przejście na „trzecią platformę IT”. Wypowiedź przedstawiciela firmy IDC Vernon Turner, wiceprezes firmy IDC „Cyfrowy wszechświat i Internet rzeczy idą ręka w rękę. ...

-

![5 trendów wpływających na bezpieczeństwo IT [© Creativa Images - Fotolia.com] 5 trendów wpływających na bezpieczeństwo IT]()

5 trendów wpływających na bezpieczeństwo IT

... Shell Control Box, Balabit. 2. Analityka behawioralna – narzędzie wykorzystywane przez technologię Big Data, teraz jest stosowana w obszarze bezpieczeństwa i innych rozwiązań IT. Producenci ... w 100% i nie można w 100% zapobiec atakom cyberprzestępców. To zmusza firmy do równoważenia wysiłków w celu wykrycia zarówno wewnętrznych i zewnętrznych ataków. ...

-

![Większość firm wciąż zwleka z RODO [© Jakub Jirsák - Fotolia.com] Większość firm wciąż zwleka z RODO]()

Większość firm wciąż zwleka z RODO

... 5 mln euro. Co istotne, nie istnieje powiązanie pomiędzy wielkością firmy (w zależności od liczby zatrudnionych lub przychodów) a planowanym budżetem na implementację ... jesteśmy w stanie zarządzać danymi w sposób manualny możemy włożyć między bajki. W czasach ‘big data’ nie obędzie się bez procesów i narzędzi dedykowanych do zarządzania danymi ...

-

![Cyberataki ransomware: branża finansowa nie odzyskuje 38% danych [© DD Images - Fotolia.com] Cyberataki ransomware: branża finansowa nie odzyskuje 38% danych]()

Cyberataki ransomware: branża finansowa nie odzyskuje 38% danych

... ransomware w ostatnim roku. Według raportu firmy Veeam "Data Protection Trends Report 2022", średnio 38% utraconych w wyniku ataku danych nie ... ochroną zdrowia, średni poziom tolerancji na utratę danych był w branży finansowej znacznie niższy. Firmy świadczące usługi finansowe mogą sobie pozwolić na utratę priorytetowych zasobów jedynie z ostatnich ...

-

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające]()

Symantec: nowe pakiety zabezpieczające

... zasobów IT i zarządzanie nimi. Są to: pakiet Control Compliance Suite 10.0, Data Loss Prevention Suite 10.5, Altiris IT Management Suite 7.0 oraz pakiety Symantec ... zwiększa się zakres zadań administracyjnych dla specjalistów ds. bezpieczeństwa IT. Obecnie firmy wymagają zapewnienia ciągłości ochrony, aby szybko reagować na zmiany wewnętrzne i ...

-

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013]()

Szkodliwe programy mobilne 2013

... kredytowej oraz pieniędzy zwiększyła się 19,7 razy. W roku 2013 produkty mobilne firmy Kaspersky Lab zapobiegły 2 500 infekcjom ze strony trojanów bankowych. Metody i ... do innych aplikacji bankowych. Kradnie informacje dotyczące kart bankowych (numer, data wygaśnięcia, CVC2/CVV2), imitując proces rejestracji karty bankowej w Google Play. Jeżeli ...

-

![Antywirusy ESET w nowych wersjach – jest kilka niespodzianek Antywirusy ESET w nowych wersjach – jest kilka niespodzianek]()

Antywirusy ESET w nowych wersjach – jest kilka niespodzianek

... Control pozwala również sprawdzać, gdzie aktualnie znajduje się dziecko. Nowy w portfolio firmy ESET program ESET Internet Security ma stanowić rozbudowany pakiet bezpieczeństwa, ... dostępnych w ESET Internet Security, rozwiązanie posiada dodatkowo funkcję ESET Secure Data, która pozwala zaszyfrować pliki znajdujące się na komputerze i dane zapisane ...

-

![Na czym polega atak APT? Jak się obronić? Na czym polega atak APT? Jak się obronić?]()

Na czym polega atak APT? Jak się obronić?

... atakiem, podczas którego napastnik pozostaje niewykryty przez długi czas w środowisku informatycznym firmy lub instytucji. Długi okres może oznaczać miesiące, zaś w ekstremalnych przypadkach nawet ... zabezpieczeniach systemów IT. - tłumaczy Robert Dziemianko, Marketing Manager w G DATA. Najczęstsze cele ataków APT to: cyberszpiegostwo (w tym kradzież ...

-

![Crowley w urzędzie [© pizuttipics - Fotolia.com] Crowley w urzędzie]()

Crowley w urzędzie

... Data Poland. Crowley Data Poland posiada bogate doświadczenie w prowadzeniu projektów na zlecenie instytucji publicznych. Między innymi dzięki usługom sieci Crowley (wykorzystującym Łącze Transmisji Danych z protokołem Frame Relay) połączonych zostało jedenaście oddziałów regionalnych TVP z Zakładem Głównym w Warszawie. Do grona klientów firmy ...

Tematy: crowley, crowley data poland -

![Computerworld TOP 200 Computerworld TOP 200]()

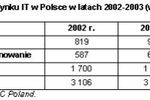

Computerworld TOP 200

... r. ABC Data i Action. Na ... Data Polska. W tym roku poza pierwszą piątką znalazł się Prokom Software, a za nim w pierwszej 10-tce są jeszcze: Incom Group, AB, Microsoft i ComputerLand (Grupa Kapitałowa). Wyniki Computerworld TOP 200 wskazują na poprawę kondycji wielu przedsiębiorstw z branży informatycznej i telekomunikacyjnej. Według IDC Poland, firmy ...

-

![IP VPN Crowley'a także dla małych [© pizuttipics - Fotolia.com] IP VPN Crowley'a także dla małych]()

IP VPN Crowley'a także dla małych

... zmniejszenie wydatków związanych z telekomunikacją, a także bezpłatne rozmowy w ramach oddziałów firmy. Crowley IP VPN to rozwiązanie dla firm wielooddziałowych, którym ... jak i największych przedsiębiorstw” – mówi Piotr Wieczorkiewicz, wiceprezes zarządu Crowley Data Poland. W miejsce dotychczas stosowanych rozwiązań typu ‘punkt-punkt’, opartych na ...

-

![Fałszywa strona www wyłudza pieniądze [© stoupa - Fotolia.com] Fałszywa strona www wyłudza pieniądze]()

Fałszywa strona www wyłudza pieniądze

... jak duża może być pomysłowość internetowych wyłudzaczy. W tym przypadku skorzystali oni z popularnej techniki marketingu wirusowego” – komentuje Tomasz Zamarlik z firmy G DATA Software produkującej rozwiązania antywirusowe – „Przed skorzystaniem z jakiejkolwiek usługi smsowej, należy bezwzględnie sprawdzić ile będzie ona kosztować. Nie umieszczenie ...

-

![Dziecko bezpieczne w sieci [© stoupa - Fotolia.com] Dziecko bezpieczne w sieci]()

Dziecko bezpieczne w sieci

... jakie narażeni są mali użytkownicy Internetu. Zapraszamy do zapoznania się z poradami firmy G Data, jak chronić dziecko przed zagrożeniami płynącymi z sieci. Świat nie do ... szkody na niezabezpieczonym niczym sprzęcie. Jak wskazują naukowcy z laboratorium G Data Software, najpopularniejsze infekcje krążące w Sieci to wirusy, robaki, spyware, konie ...

-

![Uwaga na freewareowe programy antywirusowe Uwaga na freewareowe programy antywirusowe]()

Uwaga na freewareowe programy antywirusowe

... .info umieścili ofertę zakupu freewareowego oprogramowania antywirusowgo. Witryna odzwierciedlając strony firmy Microsoft nie wzbudza podejrzeń użytkowników. Formularz rejestracji prowadzi do zakupu abonamentu, a tym samym wyłudzenia pieniędzy. G Data ofiarom fałszerstwa doradza nie dokonywać płatności i w celu zapobieżenia dalszych nadużyć ...

-

![Komputery zombie: wzrost infekcji Komputery zombie: wzrost infekcji]()

Komputery zombie: wzrost infekcji

... infekcji własnego komputera stanowią niebezpieczeństwo nie tylko dla samych siebie, ale i dla pozostałych użytkowników sieci" - powiedział Łukasz Nowatkowski z firmy G Data Software, producenta oprogramowania antywirusowego i szyfrującego dane. Eksperci z firm antywirusowych obawiają się również efektów zamieszania związanego z KHOBE. Ujawnienie ...

-

![Wybór banku a ochrona danych osobowych [© Scanrail - Fotolia.com] Wybór banku a ochrona danych osobowych]()

Wybór banku a ochrona danych osobowych

... w Banku Zachodnim WBK, obecnie Prezes Zarządu EKTO Finance. Przeprowadzone na zlecenie firmy BOSSG Data Security badanie metodą ankietową na losowej grupie 838 osób ... technologii LiquiDATA - mówi dr Paweł Markowski, Prezes Zarządu spółki BOSSG Data Security. W świetle przeprowadzonych badań ochrona i zabezpieczenie danych osobowych powinny być ...

-

![Nowoczesna komunikacja: trendy 2013 [© alphaspirit - Fotolia.com] Nowoczesna komunikacja: trendy 2013]()

Nowoczesna komunikacja: trendy 2013

... elektronicznej. Archiwizacja zapisu komunikacji stworzy kolejne źródło rozwoju technologii Big Data Każdy telefon, telekonferencja, czat tekstowy lub wideo czy sesja web ... normy bezpieczeństwa i kontroli wykorzystania infrastruktury ponad różnorodnością BYO”X”. Firmy odkryją niewykorzystaną przewagę konkurencyjną, którą jest potencjał drzemiący ...

-

![Zakupy online: wygodę mąci niepokój [© vege - Fotolia.com] Zakupy online: wygodę mąci niepokój]()

Zakupy online: wygodę mąci niepokój

... z najnowszego badania McCANN Truth Central. - Równie szybko, jak rośnie wykorzystanie Big Data, rośnie też dysonans wśród konsumentów. Z jednej strony oczekują oni by marketerzy precyzyjnie ... Zgoda na bycie śledzonym: 84% osób biorących udział w badaniu jest świadomych, że firmy, których produkty kupują, śledzą odwiedzane przez nie strony i na ...

-

![10 trendów w sprzedaży hurtowej [© vege - Fotolia.com] 10 trendów w sprzedaży hurtowej]()

10 trendów w sprzedaży hurtowej

... każdy przedsiębiorca z branży. Nie wiesz, od czego zacząć? Eksperci z firmy Exact przedstawiają kluczowe aspekty potrzebne do zrobienia kolejnego kroku ... kręgi. Obejmuje już takie zjawiska jak cyfryzacja, komunikacja M2M, big data, drony, rzeczywistość rozszerzona, technologie wearable (na przykład okulary i zegarki smart), technologie z zakresu ...

-

![Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie? Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie?]()

Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie?

... przez hakera całkowitej kontroli nad komputerem użytkownika. Według ekspertów firmy G DATA, w 2013 r. Zeus odpowiadał za połowę wszystkich przestępstw wykonanych z udziałem jakiegokolwiek wirusa ... szczególności przeglądarkę internetową i zainstalowane w niej dodatki – zauważa Robert Dziemianko z G DATA. Rozwój technologii mobilnych oznacza zwiększone ...

-

![Jakie trendy IT w 2016? [© Sergey Nivens - Fotolia.com] Jakie trendy IT w 2016?]()

Jakie trendy IT w 2016?

... Jak zauważa Ettienne Reinecke, dyskusje o cyfrowej transformacji, które zespół Dimension Data prowadzi z przedsiębiorstwami, najczęściej krążą wokół czterech tematów: danych jako ... plików oraz przepływ pracy. Są wśród nich takie aplikacje, jak Spark firmy Cisco, Yammer i Skype for Business Microsoftu, Viber, WhatsApp, Slack i wiele innych ...

-

![Blokowanie reklam: Polska liderem. Blokujemy najczęściej na świecie [© HaywireMedia - Fotolia.com] Blokowanie reklam: Polska liderem. Blokujemy najczęściej na świecie]()

Blokowanie reklam: Polska liderem. Blokujemy najczęściej na świecie

Niemal co druga reklama w Polsce została zablokowana przez internautów – wynika z najnowszego raportu autorstwa OnAudience z grupy Cloud Technologies, polskiej firmy specjalizującej się w Big Data marketingu. Ten wynik lokuje naszych rodzimych internautów na pierwszym miejscu na całym świecie. W żadnym spośród pozostałych 62 państw analizowanych ...

-

![Jak powstaje wirus komputerowy? [© Natchapon - Fotolia] Jak powstaje wirus komputerowy?]()

Jak powstaje wirus komputerowy?

... firmy G DATA. Jak powstają tego rodzaju zagrożenia? Warto wiedzieć, że wszystkie ich szkodliwe funkcje nie ujawniają się natychmiast, co oznacza, że w początkowej fazie rozwoju wirus komputerowy nie jest czymś, co czyha na każdego z nas bez wyjątku. Doświadczenia specjalistów G DATA ... i Łukasz Nowatkowski dyrektor IT G DATA Software. Właściwie jedyna ...

-

![Sztuczna inteligencja w rekrutacji i poszukiwaniu pracy. Co na to Polacy? [© pixabay.com] Sztuczna inteligencja w rekrutacji i poszukiwaniu pracy. Co na to Polacy?]()

Sztuczna inteligencja w rekrutacji i poszukiwaniu pracy. Co na to Polacy?

... wspomagające mailing czy tzw. deep learning wspierający funkcjonowanie portalu Pracuj.pl i innych rozwiązań firmy. Testowane są także różnorodne rozwiązania pozwalające jak najlepiej zrozumieć układ i treść ogłoszeń. oswajanie Big Data i AI Wyzwaniem dla wdrożeń sztucznej inteligencji w rekrutacji w najbliższych latach są niewątpliwie mieszane ...

-

![Jak zabezpieczyć domową sieć wi-fi? Jak zabezpieczyć domową sieć wi-fi?]()

Jak zabezpieczyć domową sieć wi-fi?

... zmniejszyć ryzyko takich problemów, należy maksymalnie ją uszczelnić. Oto porady ekspertów G Data. Do sieci bezprzewodowej podłączamy w naszych domach i mieszkaniach coraz więcej urządzeń. ... sieci wi-fi. Producenci routerów automatycznie ustawia domyślną nazwę (zwykle to nazwa firmy). Dla hakerów to cenna informacja, która może zwiększyć szansę na ...

Tematy: sieć wifi, WiFi, sieci WiFi, domowa sieć wifi, internet domowy, bezpieczeństwo sieci, router -

![Zadbaj o cyberbezpieczeństwo także na majówce Zadbaj o cyberbezpieczeństwo także na majówce]()

Zadbaj o cyberbezpieczeństwo także na majówce

... działań, które mogą przejść niezauważone. - ostrzega Robert Dziemianko, Marketing Manager G DATA Software. - Dlatego też ważne jest, żebyśmy utrzymywali czujność nawet podczas ... czy konieczności potwierdzenia adresu mogą trafić nawet do prawdziwego wątku od firmy kurierskiej. Jak uniknąć oszustwa? Nie klikaj w podejrzane linki w wiadomościach e-mail ...

-

![ComArch: Disaster Recovery Center [© violetkaipa - Fotolia.com] ComArch: Disaster Recovery Center]()

ComArch: Disaster Recovery Center

... Centra Danych (Data Centers). Znajdują się w Krakowie i Warszawie i zawierają całą potrzebną infrastrukturę techniczną. W obu przypadkach zostały zbudowane w używanych na co dzień budynkach firmy, co gwarantuje błyskawiczną reakcję w przypadku konieczności uruchomienia DRC. Specjaliści ComArch pracują nad bieżącymi projektami w Data Centers, które ...

-

![Tanie zestawy mobilne [© stoupa - Fotolia.com] Tanie zestawy mobilne]()

Tanie zestawy mobilne

... Data sp. z o.o. i Tech Data Polska sp. z o.o., którzy poprzez sieć swoich partnerów zaoferują specjalne warunki dotyczące produktów HP wraz z usługami sieci Idea. Zestaw 1: IDEA Meritum SuperGPRS dla notebooka HP Pierwszy zestaw składa się z dowolnego komputera przenośnego firmy ... technologię Bluetooth z urządzeniem firmy HP – po specjalnej cenie, ...

Tematy: rozwiązania mobilne, gprs -

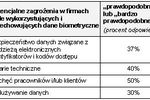

![Biometryka w miejscu pracy Biometryka w miejscu pracy]()

Biometryka w miejscu pracy

... ankiety przeprowadzonej na zlecenie firmy Hitachi Data Systems wynika, że firmy rozważają możliwość wprowadzenia technologii biometrycznej w celu zwiększenia poziomu zabezpieczeń w miejscu pracy. 67% z nich deklaruje chęć wprowadzenia systemu skanowania źrenic i rozpoznawania ...

-

![Zarządzanie danymi w polskich firmach [© Scanrail - Fotolia.com] Zarządzanie danymi w polskich firmach]()

Zarządzanie danymi w polskich firmach

... Browarski, Channel Manager w firmie Hitachi Data Systems. - " Firma analityczna Yankee Group przewiduje, że w roku 2010 aż 269 milionów użytkowników na całym świecie będzie łączyć się z infrastrukturą informatyczną przedsiębiorstwa właśnie za pośrednictwem urządzeń przenośnych. W świetle tych danych firmy w Polsce będą musiały zadbać o politykę ...

-

![Trend Micro OfficeScan [© Nmedia - Fotolia.com] Trend Micro OfficeScan]()

Trend Micro OfficeScan

... Security i Data Protection. Umożliwiają one integrację rozwiązań do zarządzania zabezpieczeniami, ochrony danych i zarządzania rozwiązaniami mobilnymi. W rezultacie działy informatyczne mogą uprościć rozwiązania do ochrony użytkowników, danych i zasobów komputerowych oraz obniżyć koszty ich eksploatacji. W ostatnich latach firmy dokładają wszelkich ...

-

![Fuzje i przejęcia na rynku technologii III kw. 2011 [© Scanrail - Fotolia.com] Fuzje i przejęcia na rynku technologii III kw. 2011]()

Fuzje i przejęcia na rynku technologii III kw. 2011

... sytuacja wydaje się jednak nieco inna. Obecnie kapitał lokowany jest w firmy zajmujące się cloud computingiem, bezpieczeństwem informacji i tworzeniem zaawansowanych ... big data” Jednym z głównych punktów M&A w technologii w III kwartale 2011 roku, było przetwarzanie dużych ilości danych – tzw. "big data". Jak wyjaśnia Aleksander Poniewierski, Partner ...

-

![Marketing: nowoczesne technologie to konieczność [© Scanrail - Fotolia.com] Marketing: nowoczesne technologie to konieczność]()

Marketing: nowoczesne technologie to konieczność

... technologie stają się niezbędne, aby zapewnić specjalistom ds. marketingu możliwość podniesienia efektywności realizowanych działań, a w ostatecznym rozrachunku także zwiększenie przychodów firmy. Z naszych analiz wynika, że marketerzy, którzy inwestują w przyszłość oraz w nowoczesne technologie są istotnie lepiej przygotowani, aby sprostać takim ...

-

![Działy IT: aplikacje hamują transformację cyfrową [© WavebreakmediaMicro - Fotolia.com] Działy IT: aplikacje hamują transformację cyfrową]()

Działy IT: aplikacje hamują transformację cyfrową

... że 60% doświadczonych decydentów IT uważa, iż najcenniejszym wsparciem firmy jest wdrażanie nowych technologii w ich departamentach. Znacząca liczba badanych organizacji już wdrożyła rozwiązania Cloud Computing’u (56%), mobilne (54%), społecznościowe (41%) oraz Big Data (34%). Jednakże, brak unowocześniania środowisk aplikacyjnych skutkuje tym, że ...

-

![Android, czyli złośliwe oprogramowanie co 10 sekund [© Andrey Popov - Fotolia.com] Android, czyli złośliwe oprogramowanie co 10 sekund]()

Android, czyli złośliwe oprogramowanie co 10 sekund

... jest to niewątpliwie krok w dobrym kierunku. Tym bardziej, że - jak zauważają eksperci G DATA - złośliwego oprogramowania na smartfony naprawdę nie brakuje. Niechlubne 10 sekund ... Mobile Services, gdzie można znaleźć wszystkie usługi oraz aplikacje firmy Google (w tym Playstore). Wymagania, jakie muszą spełnić, by uzyskać certyfikat, przedstawiono ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Internet rzeczy napędza rozwój cyfrowego świata [© Anton Balazh - Fotolia.com] Internet rzeczy napędza rozwój cyfrowego świata](https://s3.egospodarka.pl/grafika2/Internet-Wszechrzeczy/Internet-rzeczy-napedza-rozwoj-cyfrowego-swiata-135959-150x100crop.jpg)

![5 trendów wpływających na bezpieczeństwo IT [© Creativa Images - Fotolia.com] 5 trendów wpływających na bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/5-trendow-wplywajacych-na-bezpieczenstwo-IT-164939-150x100crop.jpg)

![Większość firm wciąż zwleka z RODO [© Jakub Jirsák - Fotolia.com] Większość firm wciąż zwleka z RODO](https://s3.egospodarka.pl/grafika2/RODO/Wiekszosc-firm-wciaz-zwleka-z-RODO-202651-150x100crop.jpg)

![Cyberataki ransomware: branża finansowa nie odzyskuje 38% danych [© DD Images - Fotolia.com] Cyberataki ransomware: branża finansowa nie odzyskuje 38% danych](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Cyberataki-ransomware-branza-finansowa-nie-odzyskuje-38-danych-247823-150x100crop.jpg)

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające](https://s3.egospodarka.pl/grafika/Symantec/Symantec-nowe-pakiety-zabezpieczajace-Qq30bx.jpg)

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg)

![Crowley w urzędzie [© pizuttipics - Fotolia.com] Crowley w urzędzie](https://s3.egospodarka.pl/grafika/crowley/Crowley-w-urzedzie-QhDXHQ.jpg)

![IP VPN Crowley'a także dla małych [© pizuttipics - Fotolia.com] IP VPN Crowley'a także dla małych](https://s3.egospodarka.pl/grafika/IP-VPN/IP-VPN-Crowley-a-takze-dla-malych-QhDXHQ.jpg)

![Fałszywa strona www wyłudza pieniądze [© stoupa - Fotolia.com] Fałszywa strona www wyłudza pieniądze](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Falszywa-strona-www-wyludza-pieniadze-MBuPgy.jpg)

![Dziecko bezpieczne w sieci [© stoupa - Fotolia.com] Dziecko bezpieczne w sieci](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Dziecko-bezpieczne-w-sieci-MBuPgy.jpg)

![Wybór banku a ochrona danych osobowych [© Scanrail - Fotolia.com] Wybór banku a ochrona danych osobowych](https://s3.egospodarka.pl/grafika/oferta-bankow/Wybor-banku-a-ochrona-danych-osobowych-apURW9.jpg)

![Nowoczesna komunikacja: trendy 2013 [© alphaspirit - Fotolia.com] Nowoczesna komunikacja: trendy 2013](https://s3.egospodarka.pl/grafika2/komunikacja/Nowoczesna-komunikacja-trendy-2013-111013-150x100crop.jpg)

![Zakupy online: wygodę mąci niepokój [© vege - Fotolia.com] Zakupy online: wygodę mąci niepokój](https://s3.egospodarka.pl/grafika2/zakupy-online/Zakupy-online-wygode-maci-niepokoj-138626-150x100crop.jpg)

![10 trendów w sprzedaży hurtowej [© vege - Fotolia.com] 10 trendów w sprzedaży hurtowej](https://s3.egospodarka.pl/grafika2/sprzedaz-hurtowa/10-trendow-w-sprzedazy-hurtowej-163819-150x100crop.jpg)

![Jakie trendy IT w 2016? [© Sergey Nivens - Fotolia.com] Jakie trendy IT w 2016?](https://s3.egospodarka.pl/grafika2/IT/Jakie-trendy-IT-w-2016-169144-150x100crop.jpg)

![Blokowanie reklam: Polska liderem. Blokujemy najczęściej na świecie [© HaywireMedia - Fotolia.com] Blokowanie reklam: Polska liderem. Blokujemy najczęściej na świecie](https://s3.egospodarka.pl/grafika2/skuteczna-reklama/Blokowanie-reklam-Polska-liderem-Blokujemy-najczesciej-na-swiecie-179898-150x100crop.jpg)

![Jak powstaje wirus komputerowy? [© Natchapon - Fotolia] Jak powstaje wirus komputerowy?](https://s3.egospodarka.pl/grafika2/wirusy/Jak-powstaje-wirus-komputerowy-195582-150x100crop.jpg)

![Sztuczna inteligencja w rekrutacji i poszukiwaniu pracy. Co na to Polacy? [© pixabay.com] Sztuczna inteligencja w rekrutacji i poszukiwaniu pracy. Co na to Polacy?](https://s3.egospodarka.pl/grafika2/transformacja-cyfrowa/Sztuczna-inteligencja-w-rekrutacji-i-poszukiwaniu-pracy-Co-na-to-Polacy-238188-150x100crop.jpg)

![ComArch: Disaster Recovery Center [© violetkaipa - Fotolia.com] ComArch: Disaster Recovery Center](https://s3.egospodarka.pl/grafika/disaster-recovery/ComArch-Disaster-Recovery-Center-SdaIr2.jpg)

![Tanie zestawy mobilne [© stoupa - Fotolia.com] Tanie zestawy mobilne](https://s3.egospodarka.pl/grafika/rozwiazania-mobilne/Tanie-zestawy-mobilne-MBuPgy.jpg)

![Zarządzanie danymi w polskich firmach [© Scanrail - Fotolia.com] Zarządzanie danymi w polskich firmach](https://s3.egospodarka.pl/grafika/zarzadzanie-danymi/Zarzadzanie-danymi-w-polskich-firmach-apURW9.jpg)

![Trend Micro OfficeScan [© Nmedia - Fotolia.com] Trend Micro OfficeScan](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-OfficeScan-Qq30bx.jpg)

![Fuzje i przejęcia na rynku technologii III kw. 2011 [© Scanrail - Fotolia.com] Fuzje i przejęcia na rynku technologii III kw. 2011](https://s3.egospodarka.pl/grafika/rynek-fuzji-i-przejec/Fuzje-i-przejecia-na-rynku-technologii-III-kw-2011-apURW9.jpg)

![Marketing: nowoczesne technologie to konieczność [© Scanrail - Fotolia.com] Marketing: nowoczesne technologie to konieczność](https://s3.egospodarka.pl/grafika2/nowoczesne-technologie/Marketing-nowoczesne-technologie-to-koniecznosc-121122-150x100crop.jpg)

![Działy IT: aplikacje hamują transformację cyfrową [© WavebreakmediaMicro - Fotolia.com] Działy IT: aplikacje hamują transformację cyfrową](https://s3.egospodarka.pl/grafika2/dzialy-IT/Dzialy-IT-aplikacje-hamuja-transformacje-cyfrowa-133734-150x100crop.jpg)

![Android, czyli złośliwe oprogramowanie co 10 sekund [© Andrey Popov - Fotolia.com] Android, czyli złośliwe oprogramowanie co 10 sekund](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Android-czyli-zlosliwe-oprogramowanie-co-10-sekund-205967-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej? [© Dimitris Vetsikas z Pixabay] Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej?](https://s3.egospodarka.pl/grafika2/podatek-od-nieruchomosci/Podatek-od-nieruchomosci-2025-czy-wlasciciele-i-najemcy-centrow-handlowych-zaplaca-wiecej-263510-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Ograniczenie prędkości w mieście nie dla Polaka [© Freepik] Ograniczenie prędkości w mieście nie dla Polaka](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-na-drodze/Ograniczenie-predkosci-w-miescie-nie-dla-Polaka-265852-150x100crop.jpg)

![Zaliczka i zadatek - różnice i skutki prawno-podatkowe [© marpan - Fotolia.com] Zaliczka i zadatek - różnice i skutki prawno-podatkowe](https://s3.egospodarka.pl/grafika2/zaliczka/Zaliczka-i-zadatek-roznice-i-skutki-prawno-podatkowe-265845-150x100crop.jpg)

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)