-

![IH i UOKiK: uwaga na artykuły pirotechniczne [© Scanrail - Fotolia.com] IH i UOKiK: uwaga na artykuły pirotechniczne]()

IH i UOKiK: uwaga na artykuły pirotechniczne

... przewrócenie lub przechylenie się w trakcie działania, petarda przeznaczona do trzymania w dłoni posiada uchwyt zapewniający bezpieczne utrzymanie podczas palenia, dołączona jest instrukcja obsługi, zawierająca co najmniej: informację dotyczącą sposobu odpalenia oraz ostrzeżenia dotyczące bezpieczeństwa podczas użytkowania. Do pobrania:

-

![Nowy wirus czyta instrukcje z memów na Twitterze [© Groenning - Fotolia.com] Nowy wirus czyta instrukcje z memów na Twitterze]()

Nowy wirus czyta instrukcje z memów na Twitterze

... , by po przeskanowaniu metadanych wykonać ukryte w nich komendy. Jakie? Przykładowo instrukcja “/print” wykonuje i przesyła do serwera zagrożenia zrzut ekranu zarażonej ... rekonesansu w systemie ofiary - mówi Bartosz Jurga, dyrektor sprzedaży firmy Xopero - Dla bezpieczeństwa trzeba jednak założyć, że kompletny wirus może wyrządzać realne szkody np. ...

-

![Europa: wydarzenia tygodnia 52/2016 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 52/2016]()

Europa: wydarzenia tygodnia 52/2016

... być używane zgodnie z instrukcją, warto też przestrzegać podstawowych zasad bezpieczeństwa. – Aby sylwester był bezpieczny, trzeba zachować zdrowy rozsądek. On ... lont zabezpiecza osłonka. Nieodzownym elementem opakowania powinna być też instrukcja obsługi w języku polskim, w której znajdziemy niezbędne informacje dotyczące sposobów odpalenia i ...

-

![Jak cyberprzestępcy mogą oszukać AI? Jak cyberprzestępcy mogą oszukać AI?]()

Jak cyberprzestępcy mogą oszukać AI?

... być bardzo odmienna od tego, co przewidział operator danej usługi, a program zwróci użytkownikowi nieprawdziwe wyniki. Jak wskazały badania konsultanta ds. bezpieczeństwa z WithSecure, Donato Capitelli, z pomocą kilku technik cyberprzestępcy mogą oszukać chatbota tak, aby myślał, że zgodnie z poleceniem użytkownika sprawdził informacje ...

-

![Projektor Acer P5270 dla MSP Projektor Acer P5270 dla MSP]()

Projektor Acer P5270 dla MSP

... DIN) Akcesoria standardowe: Kabel sieciowy, kabel VGA, kabel wideo (sygnał całkowity), kabel DVI, pilot zdalnego sterowania, 2 baterie do pilota, torba, instrukcja obsługi (na płycie CD-ROM), skrócona instrukcja, karta bezpieczeństwa

-

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

Ochrona antywirusowa: ewolucja i metody

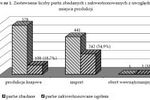

... program antywirusowy (lub inne oprogramowanie bezpieczeństwa) podejmuje działanie na podstawie tego werdyktu oraz polityki bezpieczeństwa programu: powiadamia użytkownika, pyta ... systemu. Emulatory działają wolno: niezależnie od implementacji, każda emulowana instrukcja tworzy kilka instrukcji w sztucznym środowisku. To samo dotyczy wirtualizacji. ...

-

![Projektor DLP Acer P1166 Projektor DLP Acer P1166]()

Projektor DLP Acer P1166

... sieciowy; Kabel VGA; Kabel całkowitego sygnału wideo; Pilot zdalnego sterowania; 2 baterie do pilota; Osłona na obiektyw; Torba do przenoszenia; Elektroniczna instrukcja obsługi (na płycie CD-ROM); Skrócona instrukcja obsługi; Karta bezpieczeństwa

-

![Projektor cyfrowy Acer P1266 Projektor cyfrowy Acer P1266]()

Projektor cyfrowy Acer P1266

... sieciowy, Kabel VGA, Kabel wideo (sygnał całkowity), Pilot zdalnego sterowania, 2 baterie do pilota, Osłona na obiektyw, Torba do przenoszenia, Elektroniczna instrukcja obsługi (na płycie CD-ROM), Skrócona instrukcja obsługi, Karta bezpieczeństwa

-

![UOKiK skontrolował produkty dla dzieci [© Scanrail - Fotolia.com] UOKiK skontrolował produkty dla dzieci]()

UOKiK skontrolował produkty dla dzieci

... wypadaniem. Warto wiedzieć: do każdego mebla powinny być dołączone instrukcja montażu, obsługi i regulacji niektórych elementów, informacje o sposobie konserwacji. ... są dopuszczalne. Jeżeli kupiony dla dziecka produkt budzi wątpliwości kupującego w zakresie bezpieczeństwa, to informację tę można przekazać korzystając ze specjalnego formularza UOKiK. ...

-

![Produkty dla dzieci bardziej bezpieczne Produkty dla dzieci bardziej bezpieczne]()

Produkty dla dzieci bardziej bezpieczne

... nieprawidłowości wskazane przez IH. W przypadku 14 produktów, zakwestionowanych w zakresie bezpieczeństwa, sprawę przekazano do UOKiK. Kupując artykuły przeznaczone dla dzieci warto pamiętać o kilku rzeczach: do produktu powinna być dołączona instrukcja obsługi w języku polskim; powinny znaleźć się informacje o zasadach prawidłowego użytkowania ...

-

![Urządzenia mobilne pod ochroną mySafety [© Pavel Ignatov - Fotolia.com] Urządzenia mobilne pod ochroną mySafety]()

Urządzenia mobilne pod ochroną mySafety

... zgubionych przedmiotów pozostaje po prostu niezidentyfikowana. Nagroda dla znalazcy Dla maksymalizacji bezpieczeństwa sprzęt może zostać dodatkowo wyposażony w fizyczny hologram do umieszczenia na samym urządzeniu. Specjalny numer ID hologramu oraz szczegółowa instrukcja dla znalazcy znacznie skracają czas odzyskania smartfona czy tabletu. Każdy ...

-

![5 celebrytów wśród ransomware [© Stockninja - Fotolia] 5 celebrytów wśród ransomware]()

5 celebrytów wśród ransomware

... zagrożeniami szyfrującymi, oprócz systemów do backupu, pomocne są rozwiązania bezpieczeństwa klasy UTM, które dzięki wbudowanemu skanerowi antywirusowemu pozwalają zweryfikować ... przez cyberoszustów w modelu RaaS (ransomware-as-a-service), któremu towarzyszy szczegółowa instrukcja obsługi. W tym przypadku – siania zniszczenia dla początkujących. Jak ...

-

![Prezent dla dziecka: uważaj co kupujesz [© Scanrail - Fotolia.com] Prezent dla dziecka: uważaj co kupujesz]()

Prezent dla dziecka: uważaj co kupujesz

... musi znaleźć się na każdej zabawce i oznacza, że produkt spełnia zasadnicze wymagania bezpieczeństwa. Krok II. Obejrzyj dokładnie zabawkę, szczególnie pod kątem bezpiecznego używania przez ... je połknąć lub się udławić. Krok III. Sprawdź, czy jest dołączona instrukcja montażu lub obsługi w języku polskim. Jeżeli jednym z elementów zabawki są linki i ...

-

![E-administracja w Polsce: perspektywy rozwoju [© Scanrail - Fotolia.com] E-administracja w Polsce: perspektywy rozwoju]()

E-administracja w Polsce: perspektywy rozwoju

... oraz przetwarzanie w chmurze. Wymaga to interoperacyjności systemów, bezpieczeństwa przekazywania danych, a przede wszystkim współpracy i woli współpracy. ... , ale wręcz motywować do wdrażania nowych rozwiązań. Dobrym przykładem jest nowa instrukcja kancelaryjna. Za każdym razem przy tworzeniu nowego prawa – przy projektach legislacyjnych rządowych ...

-

![Wiarygodny e-sklep: o czym pamiętać? [© apops - Fotolia.com] Wiarygodny e-sklep: o czym pamiętać?]()

Wiarygodny e-sklep: o czym pamiętać?

... wywołać irytację i skutkować rezygnacją z zakupów czyli tzw. porzuceniem koszyka. Krótka instrukcja dotycząca wymaganych danych czy kolejnych etapów, które trzeba przejść może ... logo, które jest gwarancją, że sklep internetowy jest zweryfikowany pod kątem bezpieczeństwa. Dzięki temu oznaczeniu umieszczonemu na stronie głównej klient, wchodząc na ...

-

![Platforma Steam znowu w niebezpieczeństwie Platforma Steam znowu w niebezpieczeństwie]()

Platforma Steam znowu w niebezpieczeństwie

... jest wysłanie zapytania przez moduł serwisowy do strony cyberprzestępców, a jeśli instrukcja „OK” nie wraca to próbuje on nawiązać połączenie z serwerem dowodzenia i ... jego koncie Steam, takie jak dostępność SteamGuard, steam-id czy tokeny bezpieczeństwa. Następnym etapem jest przekazanie uzyskanych danych przestępcom. W odpowiedzi, Trojan. ...

-

![Masz mobilne konto bankowe? Lepiej uważaj Masz mobilne konto bankowe? Lepiej uważaj]()

Masz mobilne konto bankowe? Lepiej uważaj

... C&C (np. instrukcja z serwera może określić tekst wiadomości do wyświetlenia na ekranie, ilość pól do wprowadzania danych, itp.). Adres głównego serwera zarządzającego programu Android.BankBot.34.origin kieruje do anonimowej sieci Tor. Co więcej, w celu użycia odpowiednich protokołów bezpieczeństwa malware zawiera część ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![IH i UOKiK: uwaga na artykuły pirotechniczne [© Scanrail - Fotolia.com] IH i UOKiK: uwaga na artykuły pirotechniczne](https://s3.egospodarka.pl/grafika/Sylwester/IH-i-UOKiK-uwaga-na-artykuly-pirotechniczne-apURW9.jpg)

![Nowy wirus czyta instrukcje z memów na Twitterze [© Groenning - Fotolia.com] Nowy wirus czyta instrukcje z memów na Twitterze](https://s3.egospodarka.pl/grafika2/wirusy/Nowy-wirus-czyta-instrukcje-z-memow-na-Twitterze-214012-150x100crop.jpg)

![Europa: wydarzenia tygodnia 52/2016 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 52/2016](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-52-2016-sNRO59.jpg)

![UOKiK skontrolował produkty dla dzieci [© Scanrail - Fotolia.com] UOKiK skontrolował produkty dla dzieci](https://s3.egospodarka.pl/grafika/UOKiK/UOKiK-skontrolowal-produkty-dla-dzieci-apURW9.jpg)

![Urządzenia mobilne pod ochroną mySafety [© Pavel Ignatov - Fotolia.com] Urządzenia mobilne pod ochroną mySafety](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Urzadzenia-mobilne-pod-ochrona-mySafety-144013-150x100crop.jpg)

![5 celebrytów wśród ransomware [© Stockninja - Fotolia] 5 celebrytów wśród ransomware](https://s3.egospodarka.pl/grafika2/ransomware/5-celebrytow-wsrod-ransomware-195641-150x100crop.jpg)

![Prezent dla dziecka: uważaj co kupujesz [© Scanrail - Fotolia.com] Prezent dla dziecka: uważaj co kupujesz](https://s3.egospodarka.pl/grafika/dzieci/Prezent-dla-dziecka-uwazaj-co-kupujesz-apURW9.jpg)

![E-administracja w Polsce: perspektywy rozwoju [© Scanrail - Fotolia.com] E-administracja w Polsce: perspektywy rozwoju](https://s3.egospodarka.pl/grafika/e-administracja/E-administracja-w-Polsce-perspektywy-rozwoju-apURW9.jpg)

![Wiarygodny e-sklep: o czym pamiętać? [© apops - Fotolia.com] Wiarygodny e-sklep: o czym pamiętać?](https://s3.egospodarka.pl/grafika2/zakupy-online/Wiarygodny-e-sklep-o-czym-pamietac-135737-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)

![Rynek samochodów elektrycznych na plusie po I kw. 2025 [© Freepik] Rynek samochodów elektrycznych na plusie po I kw. 2025](https://s3.egospodarka.pl/grafika2/motoryzacja/Rynek-samochodow-elektrycznych-na-plusie-po-I-kw-2025-266169-150x100crop.jpg)