-

![F-Secure: zagrożenia internetowe 2013 [© maxkabakov - Fotolia.com] F-Secure: zagrożenia internetowe 2013]()

F-Secure: zagrożenia internetowe 2013

... WCIT), która może zmienić oblicze Internetu. Wskutek podjętych tam decyzji Internet może zamienić się w zbiór wielu mniejszych sieci. Możliwa jest także ... W 2011 roku pojawiła się złośliwa aplikacja Mac Defender, a rok później komputery Apple zostały zaatakowane przez trojana Flashback, wykorzystującego luki w zabezpieczeniach Java. Specjaliści ...

Tematy: F-Secure, zagrożenia internetowe, ataki internetowe, cyberprzestępcy, spam, robaki, wirusy, rok 2013 -

![ESET: zagrożenia internetowe II 2015 [© sp4764 - Fotolia.com] ESET: zagrożenia internetowe II 2015]()

ESET: zagrożenia internetowe II 2015

... pierwszy wykryty w 2007 roku, swoją nazwę zawdzięcza tematowi wiadomości spamowej, którą rozsyłał. Uznany za jeden z pierwszych botnetów w sieci peer-to-peer (kontrolowane komputery nie były zarządzane z jednego centralnego serwera). Jego celem były oszustwa w cenach akcji i kradzież tożsamości. Cutwail Botnet kontrolował do 2 mln komputerów ...

-

![Ataki hakerskie w sieciach komórkowych coraz powszechniejsze [© georgejmclittle - Fotolia.com] Ataki hakerskie w sieciach komórkowych coraz powszechniejsze]()

Ataki hakerskie w sieciach komórkowych coraz powszechniejsze

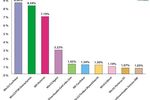

... a Windows był na poziomie 50% do 50%. Komputery i notebooki stały się ulubionymi celami profesjonalnych ataków (cyber attacks), które głównie dotyczą urządzeń z systemem Windows. Znaczący wzrost liczby zagrożeń i infekcji wynika z coraz większej popularności połączenia z siecią Internet bezpośrednio z urządzeń przenośnych. Raport pokazuje, że ...

-

![Globalny ruch IP 2015 - 2020 [© paostockphoto - Fotolia.com] Globalny ruch IP 2015 - 2020]()

Globalny ruch IP 2015 - 2020

... 47,7 Mb/s. Wielkość ruchu generowanego przez smartfony wyprzedzi ruch generowany przez komputery. Zmienia się sposób, w jaki użytkownicy indywidulani i biznesowi łączą się z ... Do 2020 roku 71 proc. całego ruchu IP pochodzić będzie z urządzeń innych niż komputery: smartfonów, tabletów czy telewizorów (w porównaniu z 47 proc. w roku 2015). Do ...

-

![Antywirusy ESET w nowych wersjach – jest kilka niespodzianek Antywirusy ESET w nowych wersjach – jest kilka niespodzianek]()

Antywirusy ESET w nowych wersjach – jest kilka niespodzianek

... (1 komputer i 1 smartfon/tablet) – pakiet rozwiązań ESET ESET Security Pack (3 komputery i 3 smartfony/tablety) – pakiet rozwiązań ESET Nowe funkcje w rozwiązaniach ESET dla użytkowników domowych i małych firm (1-4 stacje robocze): Ochrona sieci domowej (dostępne w: ESET Internet Security i ESET Smart Security Premium) – pozwala przeskanować router ...

-

![Bezpieczne surfowanie Bezpieczne surfowanie]()

Bezpieczne surfowanie

... strony, cyberprzestępcy wykorzystują odsyłacze, aby przeprowadzać ukierunkowane ataki na komputery. Specjaliści z Kaspersky Lab przewidują, że w 2010 roku oprogramowanie ... transakcji bankowych na Twój koszt. Surferzy seniorzy na celowniku Internet pozwala zaplanować i zarezerwować wymarzone wakacje - i to po atrakcyjnych zniżkach, w porównaniu ...

-

![Streaming wideo? Własny vlog? To, powinieneś wiedzieć Streaming wideo? Własny vlog? To, powinieneś wiedzieć]()

Streaming wideo? Własny vlog? To, powinieneś wiedzieć

... komputer i kamerę. Do czego zatem potrzebny mi grabber? Odpowiedź jest prosta − komputery przeważnie nie mają wejścia HDMI, a kamery nie przesyłają obrazu poprzez ... lasów przez nadleśnictwa – wszędzie tam gdzie chcemy przesłać obraz przez internet do wielu odbiorców na żywo z możliwością jednoczesnego przechwycenia. Oddzielnym zagadnieniem jest ...

-

![Netia: oferta dla MSP [© pizuttipics - Fotolia.com] Netia: oferta dla MSP]()

Netia: oferta dla MSP

... siebie rozwiązania telekomunikacyjne. W nowym pakiecie „Internet i Telefon w stałej cenie dla Firm” ceny za internet + telefon zaczynają się już od 69,80 zł netto a internet zakupiony w pakiecie (2 Mbit/s na BSA lub ... w ramach pakietu Premium, klienci otrzymują usługę Netia Secure, która teraz obejmuje licencję aż na 3 komputery w tej samej cenie, a ...

-

![Bezpieczeństwo polskich internautów [© Scanrail - Fotolia.com] Bezpieczeństwo polskich internautów]()

Bezpieczeństwo polskich internautów

... " był pomiar ilości i intensywności ataków hakerskich, przeprowadzanych na komputery polskich użytkowników Internetu. Badanie, na podstawie którego został przygotowany ... redakcję magazynu. Uczestnicy badania zainstalowali na swoich komputerach program Norton Internet Security 2004, a następnie po zarejestrowaniu się i wypełnieniu ankiety na stronie ...

-

![Sieciowe zagrożenia IV-VI 2005 Sieciowe zagrożenia IV-VI 2005]()

Sieciowe zagrożenia IV-VI 2005

... przez twórców do szkodliwych celów - rozsyłania spamu czy ataków na inne komputery. Nowe programy, nowe kanały dystrybucji Twórcy złośliwych aplikacji intensywnie poszukują ... Wzrostowi przypadków podszywania się towarzyszy pojawienie się nowych form kradzieży przez Internet. Jedna z nich, znana jako pharming, może stać się wkrótce dużym zagrożeniem ...

-

![Polskie sklepy online dobrze sobie radzą Polskie sklepy online dobrze sobie radzą]()

Polskie sklepy online dobrze sobie radzą

... potrzeby badań zawartych w raporcie Internet Standard zbudował własną bazę sklepów internetowych, liczącą ponad 7 tys. unikalnych adresów. Oferta firm handlujących w sieci jest bardzo zróżnicowana, w asortymencie polskich e-sklepów można znaleźć przede wszystkim artykuły dla domu i ogrodu, sprzęt RTV/AGD, komputery i akcesoria komputerowe oraz leki ...

-

![Globalny ruch IP 2014-2019 [© Victoria - Fotolia.com] Globalny ruch IP 2014-2019]()

Globalny ruch IP 2014-2019

... przypadku Wi-Fi było to 42 proc., zaś połączeń komórkowych – 4 proc. Internet Rzeczy i wzrost segmentu M2M: Internet Rzeczy wykazuje wyraźny wzrost – liczba połączeń M2M zwiększy się w ... W 2013 roku połączonych z siecią było w Polsce 121,7 mln urządzeń; w 2019 roku komputery PC będą generowały 32 proc. ruchu w sieci IP (w 2014 r. było to 79 proc.), ...

-

![E-rewolucja! Cyfrowe technologie a gospodarka [© sdecoret - Fotolia.com] E-rewolucja! Cyfrowe technologie a gospodarka]()

E-rewolucja! Cyfrowe technologie a gospodarka

... jej odkryciu. Ale już wprowadzenie komputerów zajęło Wietnamowi tylko 15 lat, a telefonów komórkowych i Internetu tylko kilka lat. 3. Komputery, telefony komórkowe i Internet to przykłady zastosowania teleinformatyki (ang. ICT – Information and Communication Technologies) – szerokiego zbioru technologii umożliwiających przechowywanie, przetwarzanie ...

-

![Przeglądarka Opera Reborn 3 Przeglądarka Opera Reborn 3]()

Przeglądarka Opera Reborn 3

... Internet 3.0 to sieć przyszłości oparta na technologii blockchainu. Użytkownicy Opery mogą wpisać adres aplikacji Web 3 w pasek adresu przeglądarki Opera i bez przeszkód korzystać z tego internetu nowej generacji. Przeglądaj internet 3.0 na komputerze, autoryzuj transakcje na smartfonie Portfel kryptowalut w Operze na komputery synchronizuje ...

-

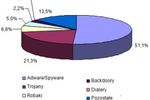

![Zagrożenia w Internecie I-VI 2007 [© Scanrail - Fotolia.com] Zagrożenia w Internecie I-VI 2007]()

Zagrożenia w Internecie I-VI 2007

... eksploitów. Półroczny raport firmy CA dotyczący zagrożeń internetowych (The CA Mid-Year Internet Threat Outlook Report) powstał na podstawie danych zebranych przez zespół doradców ... jednak zespół ds. bezpieczeństwa CA oferuje następujące wskazówki: Wszystkie komputery w domu powinny być chronione przez program antywirusowy, antyspamowy oraz program ...

-

![Jak chronić dziecko w sieci? Jak chronić dziecko w sieci?]()

Jak chronić dziecko w sieci?

... , czy kliknąć odsyłacz krążący wśród jego przyjaciół - w efekcie wyląduje na zainfekowanej stronie. Jednak kompleksowe pakiety ochrony antywirusowej zabezpieczają komputery PC przed takimi szkodnikami. Traktuj Internet jak inne media. Ważne jest, aby ograniczyć czas, jaki dzieci spędzają w Internecie. Naturalnie powinieneś uzgodnić to ze ...

-

![Dzieci w Internecie: bezpieczne surfowanie Dzieci w Internecie: bezpieczne surfowanie]()

Dzieci w Internecie: bezpieczne surfowanie

... Jak zapewnić dzieciom bezpieczeństwo online W przypadku dzieci konsekwencje komunikacji przez Internet bez nadzoru dorosłych mogą być zupełnie nieprzewidywalne. W celu ... cyberprzestępców w celu zwabienia użytkowników na szkodliwą stronę, która infekuje komputery szkodliwym oprogramowaniem. Należy ignorować obietnice darmowych nagród, łatwych ...

-

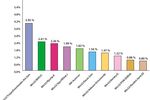

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?]()

Jakie aplikacje podatne na ataki hakerskie?

... i obsługa techniczna systemu Windows, jak również różne błędy w przeglądarce Internet Explorer, stanowiły 3% wszystkich ataków. Od kilku lat cyberprzestępcy nieustannie ... Wykorzystują wszystkie dostępne metody w celu dostarczania szkodliwego oprogramowania na komputery użytkowników, a exploity stanowią jedną z najpopularniejszych metod”. „Zalecamy ...

-

![Sektor TMT - prognozy 2016 [© alphaspirit - Fotolia.com] Sektor TMT - prognozy 2016]()

Sektor TMT - prognozy 2016

... klientów indywidualnych. Eksperci Deloitte w tegorocznym raporcie zapowiadają również nadejście ery Gigabit Internet. Prędkość Internetu liczona w gigabitach na sekundę (Gbit/s) do końca roku ... osoby w przedziale wieku od 18 do 24 lat postrzegają smartfony i komputery jako urządzenia wzajemnie się uzupełniające, a nie zastępujące, co po części ...

-

![Cyfrowe jest życie staruszka? Starsze pokolenie i nowe technologie [© olly - Fotolia.com] Cyfrowe jest życie staruszka? Starsze pokolenie i nowe technologie]()

Cyfrowe jest życie staruszka? Starsze pokolenie i nowe technologie

... prowadzi badanie BNP Paribas Personal Finance? 50+ w sieci Z odpowiedzi ankietowanych wynika, że zdecydowanie wolą oni komputery stacjonarne niż urządzenia mobilne (tablety, smartfony, laptopy). Okazuje się również, że Internet towarzyszy im właściwie o każdej porze dnia, nierzadko wieczorami i nocą starsze pokolenie korzysta z niego częściej ...

-

![Przedświąteczne zachowania konsumentów, czyli jak kupujemy w grudniu? [© Milkos - Fotolia.com] Przedświąteczne zachowania konsumentów, czyli jak kupujemy w grudniu?]()

Przedświąteczne zachowania konsumentów, czyli jak kupujemy w grudniu?

... spersonalizowanym ofert; 51% ruchu w sieci w e-commerce generują telefony komórkowe, 40% komputery, 9% tablety. Przy tych statystykach 30% wszystkich zamówień online składanych jest ... zanim dokona transakcji, zbiera informacje i opinie o produktach – oczywiście głównie przez Internet. Na tym polu aktywność różni się w zależności od wieku. O ile ...

-

![Nowe antywirusy ESET dla użytkowników domowych i małych firm [© trahko - Fotolia.com] Nowe antywirusy ESET dla użytkowników domowych i małych firm]()

Nowe antywirusy ESET dla użytkowników domowych i małych firm

... 1-4 stacje robocze): ESET NOD32 Antivirus (program antywirusowy i antyspyware) ESET Internet Security (pakiet bezpieczeństwa) ESET Smart Security Premium (pakiet ... wersjach: pozwalającej chronić 1 komputer i 1 smartfon/tablet/smart tv pozwalającej chronić 3 komputery i 3 smartfony/tablety/smart tv Posiadacze programów ESET z aktywnymi licencjami ...

-

![Wirusy, robaki, phishing VI-XII 2006 Wirusy, robaki, phishing VI-XII 2006]()

Wirusy, robaki, phishing VI-XII 2006

... w listopadzie – było to wysoce skoordynowane ćwiczenie w rozprzestrzenianiu spamu. Komputery zarażone robakiem pobierały dodatkowe komponenty, które ze zmiennym opóźnieniem zaczynały wysyłać ... WLAN, który przedostałby się z jednego laptopa na drugi, jeśli komputery będące w zasięgu punktu dostępowego byłyby blisko siebie. Problem ten występuje nie ...

-

![Nowe zagrożenie drive-by pharming [© stoupa - Fotolia.com] Nowe zagrożenie drive-by pharming]()

Nowe zagrożenie drive-by pharming

... DNS na routerze użytkownika lub w punkcie dostępu bezprzewodowego. Serwery DNS to komputery odpowiedzialne za przekształcanie nazw internetowych w rzeczywiste adresy IP (adresy protokołu internetowego), które pełnią funkcję „drogowskazów” w Internecie. Aby dwa komputery mogły nawiązać ze sobą połączenie w Internecie, muszą mieć informacje o swoich ...

-

![ESET: lista wirusów VI 2007 ESET: lista wirusów VI 2007]()

ESET: lista wirusów VI 2007

... który instaluje się w systemie jako element rozszerzający funkcjonalność Internet Explorer i ingeruje we wszystkie czynności wykonywane przez użytkownika w oknie przeglądarki ... używane m.in. w aparatach cyfrowych i za ich pośrednictwem infekuje kolejne komputery. Na kolejnych pozycjach uplasowały się: Win32/Spy.VBStatJ, INF/Autorun, Win32/Pacex.gen ...

-

![Notebooki Acer Aspire 4920 Notebooki Acer Aspire 4920]()

Notebooki Acer Aspire 4920

... 160GB. Jako napęd optyczny zainstalowano dwuwarstwową nagrywarkę DVD-Super Multi. Ponadto, komputery posiadają czytnik kart pamięci „5 w 1” i mogą być wyposażone w maks. 4 GB dwukanałowej pamięci ... 2007, Adobe Reader, CyberLink Power DVD, NTI CD-Maker oraz Norton Internet Security. Wszystkie notebooki Acer są objęte standardową roczną gwarancją Carry ...

-

![Notebook Acer Aspire 5520 z procesorem AMD Turion Notebook Acer Aspire 5520 z procesorem AMD Turion]()

Notebook Acer Aspire 5520 z procesorem AMD Turion

... , Acer GridVista, Acer Video Conference Manager, Microsoft Office Ready 2007, Adobe Reader, CyberLink Power DVD, NTI CD-Maker oraz Norton Internet Security. Komputery Acer Aspire 5520 są objęte standardową roczną gwarancją Carry-In (i gwarancją międzynarodową). Użytkownik może też nabyć pakiet AcerAdvantage rozszerzający gwarancję do ...

-

![Notebooki ARISTO Prestige X100 i T100 Notebooki ARISTO Prestige X100 i T100]()

Notebooki ARISTO Prestige X100 i T100

... nowe komputery przenośne z linii Prestige - ARISTO Prestige T100 i ARISTO Prestige X100. Nowe modele zostały wyposażone w dwa ... , MS, xD), 2 porty USB, port VGA, Express Card oraz wbudowany fax/modem 56K V.92. Nowe komputery posiadają także 6-komorową litowo-jonową baterię, która pozwala na korzystanie z notebooka do 3 godzin bez dodatkowego ...

-

![Bezpłatna aplikacja F-Secure na exploity [© Nmedia - Fotolia.com] Bezpłatna aplikacja F-Secure na exploity]()

Bezpłatna aplikacja F-Secure na exploity

... komputery i urządzenia mobilne, poinformował o udostępnieniu bezpłatnego programu Exploit Shields, który chroni komputery przed zagrożeniami wykorzystującymi luki w zabezpieczeniach ... opisane zagrożenia bazując na analizie zachowania exploita (metoda behawioralna). Chroni użytkowników przeglądarek Internet Explorer i Firefox. Aplikacja Exploit ...

-

![ESET: lista wirusów III 2009 ESET: lista wirusów III 2009]()

ESET: lista wirusów III 2009

... wszystkich zagrożeń atakujących w marcu. Niemal 9% wszystkich wykrytych w marcu infekcji stanowiły te spowodowane przez robaka Conficker. Jego ostatnia wersja Conficker.X infekuje komputery zarówno za pośrednictwem sieci, wykorzystując przy tym luki w systemie Windows, jak i za pośrednictwem przenośnych dysków USB. Po zagnieżdżeniu się w systemie ...

-

![Cyberprzestępcy wykorzystują gry online Cyberprzestępcy wykorzystują gry online]()

Cyberprzestępcy wykorzystują gry online

... wirusy, które zapewnią im niemal całkowitą kontrolę nad systemem ofiary. Tego typu “komputery - zombie”, są następnie wykorzystywane do innych celów, jak na przykład ... światową. Niezwykle pożądane są w tym przypadku zaawansowane pod względem technicznym komputery graczy online, którzy mają połączenie z siecią szerokopasmową. Kradzież danych ...

-

![Najpopularniejsze sklepy online XII 2009 Najpopularniejsze sklepy online XII 2009]()

Najpopularniejsze sklepy online XII 2009

... o Klienta najwyższą jakością obsługi. Komputery/Gry Komputronik.pl, choć ostatecznie zajął drugie miejsce, był filtrowany przez ponad 18% użytkowników odwiedzających kategorie: komputery i gry. Takiego przywiązania do marki nie udało się zbudować innym dużym graczom, jak Agito (filtrowanie na poziomie 7,98%) czy morele ...

-

![Panda Labs: rynek zabezpieczeń w 2010r. [© stoupa - Fotolia.com] Panda Labs: rynek zabezpieczeń w 2010r.]()

Panda Labs: rynek zabezpieczeń w 2010r.

... popularne platformy, a ludzie zaczną przeprowadzać transakcje finansowe ze swoich telefonów komórkowych, wtedy być może będziemy mogli mówić o potencjalnej wylęgarni cyberprzestępczości. Komputery Mac W ostatnich latach wzrósł udział komputerów Mac w rynku. Liczba użytkowników nie osiągnęła jeszcze masy krytycznej, koniecznej, aby ataki na tę ...

-

![Trojan Zeus atakuje Trojan Zeus atakuje]()

Trojan Zeus atakuje

... podstawowe mechanizmy bezpieczeństwa sieci - podaje GData. Globalny atak na firmowe komputery Botnet o nazwie Kneber, wykorzystywany jest przez cybeprzestępców do popełniania ... dostępu na skrzynkę pocztową i konto bankowe oraz innych poufnych informacji. Zainfekowane komputery dają cyberprzestępcy zdalny dostęp do wewnętrznej sieci firmowej. Ataki ...

-

![Adobe Flash Builder 4.5 for PHP [© Nmedia - Fotolia.com] Adobe Flash Builder 4.5 for PHP]()

Adobe Flash Builder 4.5 for PHP

... przedsiębiorstw Adobe Flash Builder 4.5 for PHP to oparte na platformie Eclipse narzędzie do szybkiego tworzenia aplikacji mobilnych, internetowych i przeznaczonych na komputery stacjonarne, z wykorzystaniem języków PHP i ActionScript oraz środowiska Flex o otwartym dostępie do kodu źródłowego. Adobe Flash Builder 4.5 for PHP zawiera zintegrowaną ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![F-Secure: zagrożenia internetowe 2013 [© maxkabakov - Fotolia.com] F-Secure: zagrożenia internetowe 2013](https://s3.egospodarka.pl/grafika2/F-Secure/F-Secure-zagrozenia-internetowe-2013-110264-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2015 [© sp4764 - Fotolia.com] ESET: zagrożenia internetowe II 2015](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2015-153263-150x100crop.jpg)

![Ataki hakerskie w sieciach komórkowych coraz powszechniejsze [© georgejmclittle - Fotolia.com] Ataki hakerskie w sieciach komórkowych coraz powszechniejsze](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ataki-hakerskie-w-sieciach-komorkowych-coraz-powszechniejsze-164425-150x100crop.jpg)

![Globalny ruch IP 2015 - 2020 [© paostockphoto - Fotolia.com] Globalny ruch IP 2015 - 2020](https://s3.egospodarka.pl/grafika2/internet/Globalny-ruch-IP-2015-2020-177353-150x100crop.jpg)

![Netia: oferta dla MSP [© pizuttipics - Fotolia.com] Netia: oferta dla MSP](https://s3.egospodarka.pl/grafika/Netia/Netia-oferta-dla-MSP-QhDXHQ.jpg)

![Bezpieczeństwo polskich internautów [© Scanrail - Fotolia.com] Bezpieczeństwo polskich internautów](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Bezpieczenstwo-polskich-internautow-apURW9.jpg)

![Globalny ruch IP 2014-2019 [© Victoria - Fotolia.com] Globalny ruch IP 2014-2019](https://s3.egospodarka.pl/grafika2/internet/Globalny-ruch-IP-2014-2019-157987-150x100crop.jpg)

![E-rewolucja! Cyfrowe technologie a gospodarka [© sdecoret - Fotolia.com] E-rewolucja! Cyfrowe technologie a gospodarka](https://s3.egospodarka.pl/grafika2/nowe-technologie/E-rewolucja-Cyfrowe-technologie-a-gospodarka-204895-150x100crop.jpg)

![Zagrożenia w Internecie I-VI 2007 [© Scanrail - Fotolia.com] Zagrożenia w Internecie I-VI 2007](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Zagrozenia-w-Internecie-I-VI-2007-apURW9.jpg)

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg)

![Sektor TMT - prognozy 2016 [© alphaspirit - Fotolia.com] Sektor TMT - prognozy 2016](https://s3.egospodarka.pl/grafika2/rok-2016/Sektor-TMT-prognozy-2016-169264-150x100crop.jpg)

![Cyfrowe jest życie staruszka? Starsze pokolenie i nowe technologie [© olly - Fotolia.com] Cyfrowe jest życie staruszka? Starsze pokolenie i nowe technologie](https://s3.egospodarka.pl/grafika2/seniorzy/Cyfrowe-jest-zycie-staruszka-Starsze-pokolenie-i-nowe-technologie-182416-150x100crop.jpg)

![Przedświąteczne zachowania konsumentów, czyli jak kupujemy w grudniu? [© Milkos - Fotolia.com] Przedświąteczne zachowania konsumentów, czyli jak kupujemy w grudniu?](https://s3.egospodarka.pl/grafika2/Boze-Narodzenie/Przedswiateczne-zachowania-konsumentow-czyli-jak-kupujemy-w-grudniu-186068-150x100crop.jpg)

![Nowe antywirusy ESET dla użytkowników domowych i małych firm [© trahko - Fotolia.com] Nowe antywirusy ESET dla użytkowników domowych i małych firm](https://s3.egospodarka.pl/grafika2/antywirusy-ESET/Nowe-antywirusy-ESET-dla-uzytkownikow-domowych-i-malych-firm-211314-150x100crop.jpg)

![Nowe zagrożenie drive-by pharming [© stoupa - Fotolia.com] Nowe zagrożenie drive-by pharming](https://s3.egospodarka.pl/grafika/drive-by-pharming/Nowe-zagrozenie-drive-by-pharming-MBuPgy.jpg)

![Bezpłatna aplikacja F-Secure na exploity [© Nmedia - Fotolia.com] Bezpłatna aplikacja F-Secure na exploity](https://s3.egospodarka.pl/grafika/F-Secure/Bezplatna-aplikacja-F-Secure-na-exploity-Qq30bx.jpg)

![Panda Labs: rynek zabezpieczeń w 2010r. [© stoupa - Fotolia.com] Panda Labs: rynek zabezpieczeń w 2010r.](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Labs-rynek-zabezpieczen-w-2010r-MBuPgy.jpg)

![Adobe Flash Builder 4.5 for PHP [© Nmedia - Fotolia.com] Adobe Flash Builder 4.5 for PHP](https://s3.egospodarka.pl/grafika/Adobe/Adobe-Flash-Builder-4-5-for-PHP-Qq30bx.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)