-

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów]()

Złośliwe oprogramowanie: 10 mitów

... się każdego dnia. W rzeczywistości, dzięki nowoczesnym technologiom, antywirusy są w stanie wykryć i usunąć najnowsze rodzaje złośliwego oprogramowania. Przykładem takiej technologii jest tzw. skanowanie bezsygnaturowe. Jeden wpis opisujący model zachowania się każdego wirusa dodanego do bazy ...

-

![ESET: zagrożenia internetowe X 2012 [© pixel_dreams - Fotolia.com] ESET: zagrożenia internetowe X 2012]()

ESET: zagrożenia internetowe X 2012

... usunąć, by nie kusiły naszych znajomych i nie stały się początkiem denerwującego łańcuszka, który sami zainicjujemy. Taka weryfikacja profilu jest szczególnie ważna wtedy, gdy próba odtworzenia rzekomego materiału wideo kończy się przeniesieniem na inną stronę internetową" - radzi Kamil Sadkowski, analityk zagrożeń z firmy ESET. Jak usunąć ...

-

![Uwaga na nowy backdoor dla Linuxa [© Spectral-Design - Fotolia.com] Uwaga na nowy backdoor dla Linuxa]()

Uwaga na nowy backdoor dla Linuxa

... serwer odpowiadający na zapytanie, albo aż lista się skończy. Zarówno backdoor jak i serwer wykorzystują bibliotekę zlib do kompresowania ... swój plik wykonywalny, wpisać dane do pliku, lub usunąć się z systemu. Backdoor potrafi także wykonywać wiele działań na ... Sygnatura tego złośliwego programu została dodana do bazy wirusów Dr.Web, dlatego systemy ...

-

![Gdzie zmierza reklama cyfrowa? [© Sashkin - Fotolia.com] Gdzie zmierza reklama cyfrowa?]()

Gdzie zmierza reklama cyfrowa?

... firm ... się czas wprowadzenia ustawy o ochronie danych osobowych. Ma ona zmienić sposób, w jaki firmy będą mogły zbierać i przetwarzać informacje o konsumentach. Po wdrożeniu RODO, wymagana będzie większa przejrzystość w uzyskiwaniu zgody klientów na wykorzystywanie ich personaliów. Konsumenci będą mogli również usunąć z dowolnej bazy ...

-

![SMS-y pomogą ci wdrożyć RODO SMS-y pomogą ci wdrożyć RODO]()

SMS-y pomogą ci wdrożyć RODO

... wszystkich firm, które w swojej działalności mierzą się z gromadzeniem i ... jak salon fryzjerski lub sklep internetowy. Z dniem wejścia nowego rozporządzenia w życie, firmy by uniknąć wysokich kar powinny usunąć dane osób fizycznych, od których nie udało się uzyskać nowych zgód. W myśl nowych regulacji, aktualizacji bazy danych można dokonywać tak jak ...

-

![Skuteczny e-mail marketing [© Minerva Studio - Fotolia.com] Skuteczny e-mail marketing]()

Skuteczny e-mail marketing

... firm jako spam, a być może stanie się klientem wszystkich trzech. Tego nie jesteśmy w stanie przewidzieć, ale musimy mieć świadomość, że korzystaniu z zewnętrznej bazy zawsze towarzyszy dreszcz emocji i ryzyko trafienia na dziesiątki lub setki osób takich jak ...

-

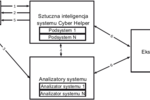

![Sztuczna inteligencja a bezpieczeństwo IT Sztuczna inteligencja a bezpieczeństwo IT]()

Sztuczna inteligencja a bezpieczeństwo IT

... bazy „czystych” plików. Technologia, na której opiera się Cyber Helper, jak również jej zasada działania są chronione patentami firmy Kaspersky Lab. Wnioski Współczesne szkodliwe programy działają i rozprzestrzeniają się ...

-

![Rynek suplementów diety 2011-2013 Rynek suplementów diety 2011-2013]()

Rynek suplementów diety 2011-2013

... firm musiało usunąć część swoich produktów w wyniku tych przepisów. Bardziej ostrożne nastawienie firm co do przyszłości Większość firm przewiduje, że ich kondycja finansowa poprawi się ...

-

![Phishing i scam: techniki hakerów Phishing i scam: techniki hakerów]()

Phishing i scam: techniki hakerów

... się na rosyjską ustawę o reklamie z 1 lipca 2007 roku poprosił użytkowników, aby usunęli swoje adresy ze spamerskiej bazy danych, wysyłając "darmową" wiadomość SMS. Spamer twierdził, że po wysłaniu wiadomości SMS użytkownicy otrzymają odsyłacz do strony internetowej zawierającej spamerskie bazy danych, z których będą mogli usunąć ...

-

![Kaspersky Total Security – multi-device dla użytkowników domowych Kaspersky Total Security – multi-device dla użytkowników domowych]()

Kaspersky Total Security – multi-device dla użytkowników domowych

... Apple OS X: w 2013 r. bazy Kaspersky Lab powiększyły się o 1 700 szkodliwych plików stworzonych z myślą o Makach. Wiele zagrożeń, takich jak przechwytywanie danych za ... zdalnie zablokować utracone urządzenie, zlokalizować je za pośrednictwem modułu GPS lub usunąć przechowywane na nim dane. Szyfrowanie danych umożliwia stworzenie chronionych za pomocą ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... firm ... się z komputerów Mac) oraz rozprzestrzenianiem się bota „bezplikowego”, użytkownicy powinni jak najszybciej uaktualnić ten komponent. Jeżeli nie używasz wirtualnej maszyny Javy, dobrym pomysłem jest usunąć ją ze swojego komputera. W naszym rankingu znajdują się ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... się, aby serwery działały online do 9 lipca 2012 roku, tak aby ofiary miały czas usunąć szkodliwe oprogramowanie ze swoich systemów. Mimo kilku katastroficznych scenariuszy dzień ten minął bez większych problemów. Nie byłoby to jednak możliwe, gdyby FBI jak ...

-

![Kupowanie fanów jako model biznesowy? [© Minerva Studio - Fotolia.com] Kupowanie fanów jako model biznesowy?]()

Kupowanie fanów jako model biznesowy?

... bazy ... się nie sprawdziło. Jak ma przyspieszać, skoro fani nie są aktywni, czytaj - nie pomagają się rozprzestrzeniać informacji. Nawet jeśli po zakończonym eksperymencie chciałbym usunąć ...

-

![Niebezpieczne luki a aktualizacja oprogramowania Niebezpieczne luki a aktualizacja oprogramowania]()

Niebezpieczne luki a aktualizacja oprogramowania

... usunąć ... firm zazwyczaj często ograniczają zdolność pracowników do samodzielnego uaktualniania programów. Jak wykazaliśmy w tym raporcie, wielu użytkowników nawet nie myśli o aktualizacji aplikacji, które wydają się funkcjonować normalnie. Jeżeli do tej sytuacji doda się ...

-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... się stosowanymi dzisiaj trikami, takimi jak e-maile wysyłane w ramach "oszustw 419", aby zdobyć pieniądze swoich ofiar. Nie zabraknie również cyberprzestępców zajmujących się tworzeniem i wykorzystywaniem trojanów, robaków i innych rodzajów szkodliwego oprogramowania, a po drugiej stronie: firm ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Zlosliwe-oprogramowanie-10-mitow-127031-150x100crop.jpg)

![ESET: zagrożenia internetowe X 2012 [© pixel_dreams - Fotolia.com] ESET: zagrożenia internetowe X 2012](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2012-109571-150x100crop.jpg)

![Uwaga na nowy backdoor dla Linuxa [© Spectral-Design - Fotolia.com] Uwaga na nowy backdoor dla Linuxa](https://s3.egospodarka.pl/grafika2/backdoor/Uwaga-na-nowy-backdoor-dla-Linuxa-151222-150x100crop.jpg)

![Gdzie zmierza reklama cyfrowa? [© Sashkin - Fotolia.com] Gdzie zmierza reklama cyfrowa?](https://s3.egospodarka.pl/grafika2/reklama-online/Gdzie-zmierza-reklama-cyfrowa-202282-150x100crop.jpg)

![Skuteczny e-mail marketing [© Minerva Studio - Fotolia.com] Skuteczny e-mail marketing](https://s3.egospodarka.pl/grafika/mailing/Skuteczny-e-mail-marketing-iG7AEZ.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Kupowanie fanów jako model biznesowy? [© Minerva Studio - Fotolia.com] Kupowanie fanów jako model biznesowy?](https://s3.egospodarka.pl/grafika/promocja-marki/Kupowanie-fanow-jako-model-biznesowy-iG7AEZ.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Oferta mieszkań od deweloperów znacząco wzrosła [© Freepik] Oferta mieszkań od deweloperów znacząco wzrosła](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Oferta-mieszkan-od-deweloperow-znaczaco-wzrosla-265958-150x100crop.jpg)

![Zadłużenie sprzedawców sprzętu AGD urosło o 300% w ciągu 2 lat [© Freepik] Zadłużenie sprzedawców sprzętu AGD urosło o 300% w ciągu 2 lat](https://s3.egospodarka.pl/grafika2/sprzet-AGD/Zadluzenie-sprzedawcow-sprzetu-AGD-uroslo-o-300-w-ciagu-2-lat-265955-150x100crop.jpg)

![Liczba przelewów Express Elixir w III 2025 wzrosła o 25% r/r [© Gosia K. z Pixabay] Liczba przelewów Express Elixir w III 2025 wzrosła o 25% r/r](https://s3.egospodarka.pl/grafika2/banki/Liczba-przelewow-Express-Elixir-w-III-2025-wzrosla-o-25-r-r-265952-150x100crop.jpg)

![Dla kogo upadłość konsumencka? [© Freepik] Dla kogo upadłość konsumencka?](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Dla-kogo-upadlosc-konsumencka-265945-150x100crop.jpg)