-

![Bezpieczne zakupy przez Internet Bezpieczne zakupy przez Internet]()

Bezpieczne zakupy przez Internet

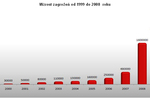

... komputer w zaledwie kilka minut. Rynek zakupów online w Polsce Jak wskazują raporty sporządzone przez laboratorium G Data Software, w przeciągu ostatniej dekady ... uzyskać nie tylko dane, które pozwolą Cię zidentyfikować, ale także umożliwią dostęp np. do konta w banku internetowym. Dostępne metody zabezpieczeń By zakupy dokonywane przez Internet ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... do kont gier internetowych, adresy e-mail, nazwy użytkowników, hasła poczty elektronicznej itd. Jak tylko cyberprzestępca zdobędzie poufne dane użytkownika, bez trudu może przelać pieniądze z konta użytkownika lub uzyskać dostęp do konta gry online. Niestety dostęp do ...

-

![Kod QR równie niebezpieczny jak fałszywy link [© Markus Winkler z Pixabay] Kod QR równie niebezpieczny jak fałszywy link]()

Kod QR równie niebezpieczny jak fałszywy link

... uzyskać dostęp do loginów płatniczych, lecz także imienia, nazwiska, numeru PESEL lub dowodu osobistego, które można wykorzystać np. do zaciągnięcia kredytu. Kolejnym zagrożeniem może być zainfekowanie smartfona złośliwym oprogramowaniem. Wówczas przestępcy zyskują dostęp do ...

-

![Poczta internetowa Yahoo zaatakowana przez hakerów [© Joerg Habermeier - Fotolia.com] Poczta internetowa Yahoo zaatakowana przez hakerów]()

Poczta internetowa Yahoo zaatakowana przez hakerów

... przez stronę B. Jednakże subdomena strony B może uzyskać dostęp do zasobów strony B, i to jest to, co zrobił atakujący. Drugi etap ataku jest skupiony na blogu Yahoo Developers (developers.yahoo.com), który łatwo wykorzystuje wadliwą wersję WordPressa. Przechodząc do ...

-

![Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail [© pixabay.com] Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail]()

Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail

... do wszystkich osób znajdujących się wśród kontaktów ofiary. Takie działanie umożliwia im dotarcie do dużej liczby użytkowników, a fakt, że wiadomości wysyłane są z zaufanego źródła, podnosi skuteczność ataków – ostrzega Kamil Sadkowski, starszy specjalista ds. cyberbezpieczeństwa ESET. Jak cyberprzestępcy mogą uzyskać dostęp do naszego konta ...

-

![Oszustwa internetowe: jak ich uniknąć? Oszustwa internetowe: jak ich uniknąć?]()

Oszustwa internetowe: jak ich uniknąć?

... przez cyberprzestępców podczas oszustw pisaliśmy już wcześniej. Nie wystarczy jednak, że wiemy, jak ... do konta w banku online lub danych dotyczących konta w systemie płatności elektronicznych. Gdy szkodliwy użytkownik przejmie twój login i hasło, będzie mógł uzyskać dostęp do twojego konta. Phisherzy potrafią tworzyć fałszywe maile, które do ...

-

![Nowe cyberzagrożenie! Ataki hakerskie przez formularze [© WavebreakmediaMicro - Fotolia.com] Nowe cyberzagrożenie! Ataki hakerskie przez formularze]()

Nowe cyberzagrożenie! Ataki hakerskie przez formularze

... do powyższych stron. Jak pisze Barracuda, wystarczy jeden atak, aby cyberprzestępcy otworzyli sobie dostęp do konta ofiary i to nawet bez znajomości danych logowania. Wśród prawie 100 000 ataków poprzez formularze wykrytych przez analityków z firmy Barracuda od 1 stycznia do 30 kwietnia br., w 65% przypadków do ...

-

![Scam telefoniczny - jak go powstrzymać? Scam telefoniczny - jak go powstrzymać?]()

Scam telefoniczny - jak go powstrzymać?

... jak bank, czy dostawcy energii elektrycznej lub są wykonywane w ich imieniu. Przestępcy próbują nakłonić ofiarę do wykonania na komputerze czynności, które pozwolą im uzyskać dostęp do jej systemu (a często również konta ...

-

![Instagram wydał narzędzie do walki z phishingiem [© weerapat1003 - Fotolia.com] Instagram wydał narzędzie do walki z phishingiem]()

Instagram wydał narzędzie do walki z phishingiem

... konta (dostępna w Ustawieniach) pozwala każdemu sprawdzić, czy wiadomość e-mail, która twierdzi, że pochodzi z Instagrama, jest autentyczna ”, ujawnił Instagram w aktualizacji na Twitterze. Użytkownicy mogą szybko uzyskać dostęp do ...

-

![Czym jest swatting i jak się przed nim chronić? Czym jest swatting i jak się przed nim chronić?]()

Czym jest swatting i jak się przed nim chronić?

... uzyskać dostęp do adresów IP użytkowników sieci, ponieważ te można powiązać z ich danymi osobowymi. Zdarza się także, że atakujący korzystają z informacji o ofierze, które zostały udostępnione w internecie w ramach doxingu. Jest to praktyka polegająca na gromadzeniu informacji na temat konkretnej osoby przez ...

-

![Jak zagrażają nam przeglądarki internetowe? [© Volodymyr Krasyuk - Fotolia.com] Jak zagrażają nam przeglądarki internetowe?]()

Jak zagrażają nam przeglądarki internetowe?

... uzyskać dostęp do sesji użytkownika. W Unii Europejskiej i niektórych stanach USA stosowanie plików cookies (tzw. ciasteczek) jest regulowane. Jednak po wyświetleniu wyskakującego okienka z opcjami wielu użytkowników po prostu klika, akceptując domyślne ustawienia – dodaje ekspert ESET. Jak bezpieczniej przeglądać Internet ...

-

![Dane biometryczne na celowniku cyberprzestępców. Jak się chronić? [© Gerd Altmann z Pixabay] Dane biometryczne na celowniku cyberprzestępców. Jak się chronić?]()

Dane biometryczne na celowniku cyberprzestępców. Jak się chronić?

... uzyskać dostęp do jej aplikacji bankowej, a następnie z własnych urządzeń logować się na jej konta bankowe i wykradać środki. Jak się chronić? Przestępcy coraz sprawniej wykorzystują nowoczesne technologie do ...

-

![Internet 3.0 zacznie się od Polski? [© Maksim Kabakou - Fotolia.com] Internet 3.0 zacznie się od Polski?]()

Internet 3.0 zacznie się od Polski?

... przez niezależnych programistów, na specjalnie dedykowanych platformach – powiedział Górnowicz. Trudno ocenić, jak dalece wprowadzenie mikropłatności może zmienić internet. Ale pewne jest, że rozwiązanie Billona, jeśli się przyjmie, czy też innego dostawy takiej usługi, doprowadzi do elektronizacji płatności dokonywanych przez ...

-

![Jak chronić dziecko w Internecie? Jak chronić dziecko w Internecie?]()

Jak chronić dziecko w Internecie?

... jak też by dziecko rozumiało jakie są zalety, ale też i zagrożenia korzystania z Internetu. Dziecko w sieci – fakty Dzieci podbijają Internet. Coraz większa ich liczba regularnie korzysta z możliwości, jakie daje dostęp do sieci. Niestety, nie zawsze użytkują właściwe aplikacje, gry czy czytają odpowiednie treści. Jak ...

-

![Kradzież pieniędzy: jak to robią hakerzy? [© vchalup - Fotolia.com] Kradzież pieniędzy: jak to robią hakerzy?]()

Kradzież pieniędzy: jak to robią hakerzy?

... jak mieszkańcy całego globu, regularnie stają się celem ataków phishingowych – w maju tego roku adresatami phishingu byli m.in. klienci banku PKO BP. Ofiary były wabione na fałszywą stronę za pośrednictwem wiadomości email, która informowała o zablokowaniu dostępu do konta. Aby uzyskać ponowny dostęp ... , a także te wprowadzane przez internautę. Przed ...

-

![Pliki cookies - czym są i jak je usunąć? [© beats_ - Fotolia.com] Pliki cookies - czym są i jak je usunąć?]()

Pliki cookies - czym są i jak je usunąć?

... dostęp do naszego systemu operacyjnego. Ryzyko stwarzają również różnego rodzaju złośliwe oprogramowania, które użytkownik może nieświadomie pobrać z Internetu. Przy tego typu zdarzeniach dostęp do naszych automatycznie logujących się usług internetowych może uzyskać osoba nieuprawniona, która na rzecz właściciela konta ...

-

![Czy ubezpieczenia dogonią bankowość mobilną? [© Jakub Jirsák - Fotolia.com] Czy ubezpieczenia dogonią bankowość mobilną?]()

Czy ubezpieczenia dogonią bankowość mobilną?

... przez ubezpieczycieli. Co więcej dla części klientów (nawet do 25%) dodatkowymi czynnikami motywującymi do wyboru polisy podczas jej zakupu jest oferta funkcjonalności online, takich jak dostęp do konta ...

-

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009]()

Dzień Bezpiecznego Internetu 2009

... konta bankowego czy zwykłego CV – warte są sporo pieniędzy w Internecie. Jeżeli ktoś wie, że Jan Kowalski urodził się 1 stycznia 1965 roku w Warszawie i mieszka na ulicy Głównej 1, a nazwisko panieńskie jego matki brzmi Malinowska, może posiadać wystarczające dane, aby uzyskać dostęp do konta ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... uzyskać dostęp do konta bankowego jest sam klient. Trzeba jednak pamiętać, że wszystkie takie klucze sprzętowe są takie same. Szkodliwi użytkownicy już udowodnili, że potrafią łamać systemy bezpieczeństwa oparte na urządzeniach USB. Życzymy Wam przyjemnego surfowania! W pełni wykorzystujcie możliwości technologiczne, jakie oferuje Internet ...

-

![Kaspersky Total Security – multi-device dla użytkowników domowych Kaspersky Total Security – multi-device dla użytkowników domowych]()

Kaspersky Total Security – multi-device dla użytkowników domowych

... uzyskać dostęp do naszych kont bankowych i innych poufnych danych. Dlatego ważne jest, aby odpowiednio zabezpieczyć sprzęt przed atakami. Zagrożeni są użytkownicy Windowsa, Androida, iOS, OS X czy Windowsa Phone. Nowe rozwiązanie wprowadzone właśnie na polski rynek przez ...

-

![Nowe zagrożenie drive-by pharming [© stoupa - Fotolia.com] Nowe zagrożenie drive-by pharming]()

Nowe zagrożenie drive-by pharming

... indywidualni powinni jak najszybciej odpowiednio zabezpieczyć używane przez siebie routery i punkty ... do witryny „banku”, wprowadzeniu przez użytkownika nazwy i hasła atakujący metodą „pharming” może wykraść te informacje. Dzięki temu będzie w stanie uzyskać dostęp do konta ofiary w prawdziwej witrynie banku i dokonać przelewu, utworzyć nowe konta ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... do prowokacji. Cyberatak na jedno państwo przeprowadzany jest z serwerów zlokalizowanych w drugim państwie, natomiast kontrolowany jest z trzeciego państwa. Anonimowy dostęp do Internetu. Przy pomocy maszyn zombie cyberprzestępcy mogą uzyskać dostęp do serwerów sieciowych i popełniać takie cyberprzestępstwa, jak ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Dzieci w Internecie: bezpieczne surfowanie Dzieci w Internecie: bezpieczne surfowanie]()

Dzieci w Internecie: bezpieczne surfowanie

... uzyskać dostęp do wszystkich zasobów, do których użytkownik ten jest zarejestrowany przy pomocy tego samego adresu e-mail. Innym nieprzyjemnym aspektem poczty elektronicznej jest spam. Dziecko może trafić na niebezpieczne wiadomości, takie jak ta poniżej: Wiadomość ta została ewidentnie wysłana przez ...

-

![Spam w I 2012 r. Spam w I 2012 r.]()

Spam w I 2012 r.

... przez wyszukiwarki. Trzeba pamiętać, że jeżeli oszuści uzyskają dostęp do konta e-mail oferowanego przez wyszukiwarkę, mogą również uzyskać dostęp do innych usług oferowanych przez ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... do zarabiania pieniędzy. Cyberprzestępcy muszą w jakiś sposób uzyskać dostęp do skradzionych środków. Naturalnie nie mogą przelać skradzionych pieniędzy na własne konta ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... przez rosyjskich twórców wirusów. Szkodnik ten był rozprzestrzeniany bardziej za pośrednictwem zainfekowanych stron internetowych niż sklepu Android Market. Niepokoi nas fakt, że wiele legalnych aplikacji może prosić o i uzyskać dostęp do osobistych danych użytkownika, jak ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... uzyskać dostęp do baz danych gracza bezpośrednio z czata gracza, ręcznie lub za pomocą wyspecjalizowanego narzędzia. Liczba luk w zabezpieczeniach, które może wykorzystać szkodliwy użytkownik w celu uzyskania dostępu do ...

-

![Cyberprzestępcy oferują fałszywe wsparcie techniczne Cyberprzestępcy oferują fałszywe wsparcie techniczne]()

Cyberprzestępcy oferują fałszywe wsparcie techniczne

... uzyskać od ofiary wrażliwe dane pozwalające na dostęp do konta. Oferują również możliwość samodzielnego zgłoszenia próby wzięcia pożyczki za pomocą przesłanego mailem linku, który prawdopodobnie kradnie dane finansowe ofiary – ostrzega Kamil Sadkowski, starszy specjalista ds. cyberbezpieczeństwa ESET. Jak ... jeszcze przez długi czas. Nie ... Internet Crime ...

-

![Phishing - kradzież danych w Internecie Phishing - kradzież danych w Internecie]()

Phishing - kradzież danych w Internecie

... do prawdziwej strony banku. Strona przygotowana przez phisherów służy jedynie kradzieży informacji bez ich weryfikowania. Każdy wprowadzony numer konta i hasło zostaną zaakceptowane. Mimo wpisania w pole numeru użytkownika i hasła fikcyjnego numeru, zostanie on zaakceptowany. Gdyby jednak wpisać prawdziwe dane, oszuści uzyskaliby dostęp do konta ...

-

![Udany atak na Facebook niemożliwy Udany atak na Facebook niemożliwy]()

Udany atak na Facebook niemożliwy

... przez kilka dni, w przypadku Facebooka skutki ataku były niemal niezauważalne. Prawdopodobieństwo, że infrastruktura Facebooka ucierpi na skutek cyberataków jest niewielkie, jednak cyberprzestępcy mogą uzyskać dostęp do kont niektórych użytkowników poprzez złamanie ich haseł lub kradzież danych. W celu zabezpieczenia swojego konta ...

-

![Szkodliwe oprogramowanie finansowe w 2013 roku Szkodliwe oprogramowanie finansowe w 2013 roku]()

Szkodliwe oprogramowanie finansowe w 2013 roku

... przez szkodliwych użytkowników, którzy przeleją wszystkie przechowywane w nim środki do swoich portfeli. Sieć Bitcoin pozwala każdemu uczestnikowi uzyskać dostęp do ...

-

![Cyberbezpieczeństwo: silne hasło postanowieniem na nowy rok [© designer491 - Fotolia.com] Cyberbezpieczeństwo: silne hasło postanowieniem na nowy rok]()

Cyberbezpieczeństwo: silne hasło postanowieniem na nowy rok

... do zapisywania i przechowywania zaszyfrowanych danych uwierzytelniających. Może ona również generować złożone, a przez to bezpieczniejsze hasła do użytku. Aby uzyskać dostęp do wszystkich swoich haseł, musimy pamiętać tylko jedno unikalne, tzw. „hasło główne”. Umożliwia ono dostęp do danych logowania do ...

-

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady]()

Bezpieczna bankowość elektroniczna - porady

... uzyskać dostęp do wszystkich tajnych danych. Oprogramowanie typu spoofing może być zainstalowane także i na urządzeniach dostępowych np. routerach. Taki atak na router może być bardzo groźny w skutkach, ze względu na to że cały ruch w nim generowany może być kontrolowany przez ...

-

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009]()

Wirusy, trojany, phishing I-III 2009

... przez internet. Baza danych GeoIP przekształcała adresy IP (używane przez ... do baz danych w pierwszym kwartale roku. Serwis pośrednictwa pracy Monster UK (monster.co.uk) padł ofiarą złośliwej aplikacji, której celem były osoby zajmujące się rekrutacją. Z korporacyjnych kont program zdołał uzyskać dostęp do życiorysów i podań przesyłanych przez ...

-

![Cyberprzestępczość a wirtualne pieniądze Cyberprzestępczość a wirtualne pieniądze]()

Cyberprzestępczość a wirtualne pieniądze

... do zdefiniowanej grupy użytkowników (np. klientów banku). Za taki wykaz niejednokrotnie trzeba zapłacić blisko 250 euro. Dziesięciokrotnie mniej należy wydać, by uzyskać dane do konta ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kod QR równie niebezpieczny jak fałszywy link [© Markus Winkler z Pixabay] Kod QR równie niebezpieczny jak fałszywy link](https://s3.egospodarka.pl/grafika2/kod-qr/Kod-QR-rownie-niebezpieczny-jak-falszywy-link-258397-150x100crop.jpg)

![Poczta internetowa Yahoo zaatakowana przez hakerów [© Joerg Habermeier - Fotolia.com] Poczta internetowa Yahoo zaatakowana przez hakerów](https://s3.egospodarka.pl/grafika2/poczta-internetowa-Yahoo/Poczta-internetowa-Yahoo-zaatakowana-przez-hakerow-112496-150x100crop.jpg)

![Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail [© pixabay.com] Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail](https://s3.egospodarka.pl/grafika2/ochrona-poczty-e-mail/Dzien-Bezpiecznego-Internetu-jak-dbac-o-skrzynki-e-mail-243306-150x100crop.jpg)

![Nowe cyberzagrożenie! Ataki hakerskie przez formularze [© WavebreakmediaMicro - Fotolia.com] Nowe cyberzagrożenie! Ataki hakerskie przez formularze](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Nowe-cyberzagrozenie-Ataki-hakerskie-przez-formularze-230295-150x100crop.jpg)

![Instagram wydał narzędzie do walki z phishingiem [© weerapat1003 - Fotolia.com] Instagram wydał narzędzie do walki z phishingiem](https://s3.egospodarka.pl/grafika2/phishing/Instagram-wydal-narzedzie-do-walki-z-phishingiem-223583-150x100crop.jpg)

![Jak zagrażają nam przeglądarki internetowe? [© Volodymyr Krasyuk - Fotolia.com] Jak zagrażają nam przeglądarki internetowe?](https://s3.egospodarka.pl/grafika2/przegladarki-internetowe/Jak-zagrazaja-nam-przegladarki-internetowe-247495-150x100crop.jpg)

![Dane biometryczne na celowniku cyberprzestępców. Jak się chronić? [© Gerd Altmann z Pixabay] Dane biometryczne na celowniku cyberprzestępców. Jak się chronić?](https://s3.egospodarka.pl/grafika2/dane-biometryczne/Dane-biometryczne-na-celowniku-cyberprzestepcow-Jak-sie-chronic-260904-150x100crop.jpg)

![Internet 3.0 zacznie się od Polski? [© Maksim Kabakou - Fotolia.com] Internet 3.0 zacznie się od Polski?](https://s3.egospodarka.pl/grafika2/Internet-3-0/Internet-3-0-zacznie-sie-od-Polski-199246-150x100crop.jpg)

![Kradzież pieniędzy: jak to robią hakerzy? [© vchalup - Fotolia.com] Kradzież pieniędzy: jak to robią hakerzy?](https://s3.egospodarka.pl/grafika2/phishing/Kradziez-pieniedzy-jak-to-robia-hakerzy-166185-150x100crop.jpg)

![Pliki cookies - czym są i jak je usunąć? [© beats_ - Fotolia.com] Pliki cookies - czym są i jak je usunąć?](https://s3.egospodarka.pl/grafika2/pliki-cookies/Pliki-cookies-czym-sa-i-jak-je-usunac-197671-150x100crop.jpg)

![Czy ubezpieczenia dogonią bankowość mobilną? [© Jakub Jirsák - Fotolia.com] Czy ubezpieczenia dogonią bankowość mobilną?](https://s3.egospodarka.pl/grafika2/uslugi-online/Czy-ubezpieczenia-dogonia-bankowosc-mobilna-168539-150x100crop.jpg)

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Dzien-Bezpiecznego-Internetu-2009-MBuPgy.jpg)

![Nowe zagrożenie drive-by pharming [© stoupa - Fotolia.com] Nowe zagrożenie drive-by pharming](https://s3.egospodarka.pl/grafika/drive-by-pharming/Nowe-zagrozenie-drive-by-pharming-MBuPgy.jpg)

![Cyberbezpieczeństwo: silne hasło postanowieniem na nowy rok [© designer491 - Fotolia.com] Cyberbezpieczeństwo: silne hasło postanowieniem na nowy rok](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Cyberbezpieczenstwo-silne-haslo-postanowieniem-na-nowy-rok-234895-150x100crop.jpg)

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady](https://s3.egospodarka.pl/grafika/bankowosc-elektroniczna/Bezpieczna-bankowosc-elektroniczna-porady-MBuPgy.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

![Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać [© freepik.com] Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać](https://s3.egospodarka.pl/grafika2/paliwo/Wyjazd-na-Swieta-tanszy-niz-rok-temu-Ceny-paliw-na-stacjach-z-kazdym-dniem-powinny-spadac-266132-150x100crop.jpg)

![ETF-y z Europy przyciągają kapitał z obu stron Atlantyku [© Freepik] ETF-y z Europy przyciągają kapitał z obu stron Atlantyku](https://s3.egospodarka.pl/grafika2/ETF/ETF-y-z-Europy-przyciagaja-kapital-z-obu-stron-Atlantyku-266118-150x100crop.jpg)

![7 konsekwencji niższych stóp procentowych [© Freepik] 7 konsekwencji niższych stóp procentowych](https://s3.egospodarka.pl/grafika2/stopy-procentowe/7-konsekwencji-nizszych-stop-procentowych-266125-150x100crop.jpg)

![Samochody elektryczne mniej popularne niż rowery? [© Freepik] Samochody elektryczne mniej popularne niż rowery?](https://s3.egospodarka.pl/grafika2/samochod-elektryczny/Samochody-elektryczne-mniej-popularne-niz-rowery-266102-150x100crop.jpg)