-

![Opóźnione płatności problemem co trzeciej firmy. Najgorzej w handlu [© apops - Fotolia.com] Opóźnione płatności problemem co trzeciej firmy. Najgorzej w handlu]()

Opóźnione płatności problemem co trzeciej firmy. Najgorzej w handlu

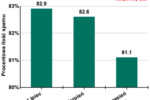

... płatników mają usługi. Z tego tekstu dowiesz się m.in.: Jakie firmy mają najwięcej niesolidnych płatników? Jakie działanie wobec dłużników podejmują firmy? Czy firmy korzystają z ... . (3 proc.) Kłopoty z regulowaniem własnych zobowiązań to często efekt braku wpływu na konto należności, na które czeka firma. W ten sposób pojawia się efekt domina, a ...

-

![6 działań, które złagodzą skutki kradzieży danych 6 działań, które złagodzą skutki kradzieży danych]()

6 działań, które złagodzą skutki kradzieży danych

... Sprawdzenie ujawnionych informacji Pierwszym krokiem w odpowiedzi na naruszenie danych jest ustalenie jakie informacje zostały ujawnione. Niejednokrotnie zdarza się, że instytucje ... i włączenie 2FA W następstwie naruszenia danych cyberprzestępcy mogą próbować zalogować się na konto ofiary przy użyciu ujawnionego adresu e-mail i hasła lub innych kont ...

-

![5 powodów, dla których nie warto ściągać pirackich gier 5 powodów, dla których nie warto ściągać pirackich gier]()

5 powodów, dla których nie warto ściągać pirackich gier

... pirackich gier jeszcze przed oficjalnymi premierami – dodaje. Jakie wirusy mogą kryć się w pirackich grach? Cyberprzestępcy używają zachęty ... konto użytkownika na czarną listę zablokowanych kont – mówi ekspert ESET. Jak uniknąć problemów z prawem i z wirusami Trzeba pamiętać, że używanie pirackich gier jest nielegalne. W zależności od prawa jakie ...

-

![Zniżka za aplikację sklepu, czyli jak Polacy dbają o bezpieczeństwo smartfonów Zniżka za aplikację sklepu, czyli jak Polacy dbają o bezpieczeństwo smartfonów]()

Zniżka za aplikację sklepu, czyli jak Polacy dbają o bezpieczeństwo smartfonów

... dla urządzeń, zbierają dane o ich użytkownikach. Chcąc uzyskać zniżkę, często trzeba założyć konto, podając przy tym swój adres e-mail. Czasami wymaganych jest więcej informacji, także ... oprogramowania? Czy ufam tej firmie? Do czego tak naprawdę służy ta aplikacja? Jakie będę miał korzyści z jej używania? Jakich zgód muszę udzielić aplikacji jako ...

-

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy]()

Cyberataki: po co hakować, skoro dane logowania podane są na tacy

... tekstu dowiesz się m.in.: Jakie podłoże mają cyberataki bazujące na skradzionych danych uwierzytelniających? Skąd cyberprzestępcy wykradają loginy i hasła? Jakie działania podjąć, aby zwiększyć ... nie są regularnie używane, ale nadal mają dostęp do sieci (na przykład konto pracownika, który opuścił firmę, ale jego dostęp nigdy nie został usunięty). ...

-

![Cyberbezpieczeństwo: czego nas uczy afera ze zdjęciem księżnej Kate? [© WOKANDAPIX z Pixabay] Cyberbezpieczeństwo: czego nas uczy afera ze zdjęciem księżnej Kate?]()

Cyberbezpieczeństwo: czego nas uczy afera ze zdjęciem księżnej Kate?

... do zlokalizowania dziecka, sprawdzenia gdzie chodzi do szkoły, gdzie mieszka, na jakie zajęcia pozalekcyjne uczęszcza. Także ci rodzice, którzy pilnują tego, ... współrozmówców. Mogą także zostać wykradzione przez cyberprzestępców, którzy włamią się na konto nasze lub nieświadomego użytkownika, któremu udostępnialiśmy zdjęcia. Innym scenariuszem, ...

-

![TETA rozlicza rozmowy [© Nmedia - Fotolia.com] TETA rozlicza rozmowy]()

TETA rozlicza rozmowy

... systemu, gdzie są przyporządkowane poszczególnym pracownikom. Wszyscy posiadający konto w systemie widzą zestawienia rozmów dla użytkowanych przez siebie ... oraz "Książka telefoniczna". "Moje billingi" to lista wszystkich rozmów telefonicznych, jakie zostały wygenerowane przez każdego z pracowników. Opis bilingu składa się z zestawienia numerów ...

-

![Piłkarzyki znów startują [© stoupa - Fotolia.com] Piłkarzyki znów startują]()

Piłkarzyki znów startują

... i wystawianie do każdej kolejki optymalnego składu. Pozycja gracza zależy od wyników, jakie osiągną wybrani przez niego piłkarze w prawdziwych meczach ligowych. Piłkarzyki w portalu Gazeta ... położony na taktykę. W Piłkarzyki może grać każdy, kto posiada bezpłatne konto w portalu Gazeta.pl. Zaawansowani gracze mają do dyspozycji Piłkarzyki Plus - ...

-

![Blog jako narzędzie marketingowe [© Minerva Studio - Fotolia.com] Blog jako narzędzie marketingowe]()

Blog jako narzędzie marketingowe

... typem bloga partnerskiego jest skomercjalizowany blog prywatny. Podstawowym działaniem, jakie w przypadku stosowania takiej strategii marketingowej należy podjąć ... , a także modyfikacja ustawień. Wystarczy z poziomu przeglądarki internetowej zalogować się na konto bloga i tam za pomocą prostego interfejsu dodawać i modyfikować kolejne wpisy. A także ...

-

![Rynek e-finansów w Polsce Rynek e-finansów w Polsce]()

Rynek e-finansów w Polsce

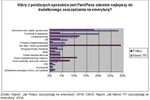

... proc. internautów, znających przynajmniej jedną usługę finansową dostępną Internecie, posiada internetowe konto bankowe, a 31,6 proc. planuje w ciągu najbliższych 6 miesięcy skorzystać z tej ... on-line to szansa na rozszerzenie grona klientów w najbliższym czasie. Jakie jest prawdopodobieństwo, że w ciągu najbliższych 6 miesięcy skorzystasz za pomocą ...

-

![Internet: do kogo dociera? Jak robimy sami sobie krzywdę! Internet: do kogo dociera? Jak robimy sami sobie krzywdę!]()

Internet: do kogo dociera? Jak robimy sami sobie krzywdę!

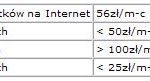

... od ok. 50-60zł/m-c i świadome korzystanie z dodatkowych usług wiąże się z dodatkowymi kosztami (konto pocztowe, ewentualne inne wykupione usługi) to oznacza to, że stały i aktywny kontakt z Internetem ... wiedzą można dopiero przystępować do decydowania o tym, które kanały komunikacyjne jakie mają znaczenie (i czy w ogóle mają) dla firmy i dla jakości ...

-

![Ewolucja złośliwego oprogramowania 2005 Ewolucja złośliwego oprogramowania 2005]()

Ewolucja złośliwego oprogramowania 2005

... znaleźć w tym raporcie). Oznacza to, że ogromna liczba użytkowników wykorzystuje domyślne konto administratora, nie zdając sobie sprawy że tym samym narażają swoje komputery ... to temat na osobny artykuł), ograniczymy się jedynie do analizy zmian, jakie zaszły w tej kategorii na przestrzeni 2005 roku. Najpopularniejsze w klasie business malware są ...

-

![E-administracja: główne przeszkody w rozwoju E-administracja: główne przeszkody w rozwoju]()

E-administracja: główne przeszkody w rozwoju

... Jeśli jest przewidziana opłata urzędowa, chcesz uiścić żądaną kwotę przelewem na konto bankowe urzędu lub za pomocą mikropłatności? 3) Po kilku dniach od złożenia ... przejrzystości i skrócenia czasu realizacji procedur administracyjnych, zwiększenia zakresu informacji, jakie bez osobistego kontaktu możesz uzyskać odnośnie do swojej sprawy? Witaj więc ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... dnia. Reszta będzie zależała od hojności odbiorcy wiadomości i ich relacji z użytkownikiem, którego konto zostało skradzione. Przekonanie do tego zwykle nie jest trudne. W tym samym czasie ... antywirusowego. Następnie, jeśli jest to możliwe, należy zmienić wszelkie hasła, jakie mógł skraść trojan. W tym celu trzeba postarać się przypomnieć sobie, ...

-

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009]()

Dzień Bezpiecznego Internetu 2009

... Google, Onecie, WP czy Interii. Gdy konto e-mail znajdzie się w rękach cyberprzestępców, będą mogli zrobić o wiele więcej... Eksperci przestrzegają, że użytkownicy Internetu powinni być bardzo ostrożni w kwestii ujawniania swoich informacji osobowych. Powodem są drastyczne zmiany, jakie nastąpiły w cyberprzestępczości na przestrzeni ostatnich kilku ...

-

![Hakerzy a portale społecznościowe Hakerzy a portale społecznościowe]()

Hakerzy a portale społecznościowe

... nie dotyczą użytkowników bezpośrednio, mogą również wyrządzić wiele szkody. W zależności od tego, jakie dane udało się zdobyć hakerom, mogą oni na koszt ofiary zrobić zakupy w sklepie online, zalogować się na konto w e-banku, czy rozsyłać SPAM do innych użytkowników sieci ostrzegają specjaliści z G Data ...

-

![Phishing: ataki na Facebook i MySpace [© stoupa - Fotolia.com] Phishing: ataki na Facebook i MySpace]()

Phishing: ataki na Facebook i MySpace

... wiadomości email, których wygląd i treść do złudzenia przypomina informacje, jakie dostają od prawdziwych administratorów strony. „Weryfikacja takich wiadomości ... wprowadzenie hasła w celu potwierdzenia tożsamości. W rzeczywistości po podaniu danych ich konto zostanie przechwycone przez cyberprzestępców. W przypadku użytkowników MySpace, Internetowi ...

-

![Ochrona klimatu: ruszyła kampania MŚ [© christian42 - Fotolia.com] Ochrona klimatu: ruszyła kampania MŚ]()

Ochrona klimatu: ruszyła kampania MŚ

... wyłączając sprzęty z trybu czuwania. Zmiany klimatu to jedno z największych wyzwań, jakie stoją przed współczesnym światem. W przededniu największych światowych politycznych negocjacji w ... te dążenia. W celu przyłączenia się do inicjatywy wystarczy założyć konto na portalu społecznościowym klimatolubnych. Aktywizacja konta nastąpi po podpisaniu ...

-

![G Data: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] G Data: zagrożenia internetowe 2010]()

G Data: zagrożenia internetowe 2010

... także rosnąca liczba malware w sieci. „Narzędzia te na stałe weszły do kanonu metod, jakie najczęściej stosują cyberprzestępcy – niewykluczone, że w najbliższym czasie pojawią się ich ... indywidualnych klientów ich prywatne dane, służące do logowania się na konto” komentuje Tomasz Zamarlik z G Data Software. Nie chodzi tu tylko o coraz częściej ...

-

![Rynek nieruchomości w Polsce I 2010 Rynek nieruchomości w Polsce I 2010]()

Rynek nieruchomości w Polsce I 2010

... z myślą, że mieliby zaoferować mieszkanie za cenę, która nie pokryłaby wydatków jakie sami ponieśli na zakup i wykończenie lokalu. Jednocześnie wciąż spadają ceny mieszkań budzących ... na marżę kredytu na poziomie 1,35 pkt proc. zakładając w banku prestiżowe konto osobiste, w Deutsche Banku klienci VIP mogą uzyskać kredyt nawet w ciągu siedmiu dni. ...

-

![ESET: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] ESET: zagrożenia internetowe 2010]()

ESET: zagrożenia internetowe 2010

... Smart Security oraz ESET NOD32 Antivirus, opublikowała raport, w którym opisuje jakie zagrożenia mogą zaatakować użytkowników komputerów w 2010 roku. Raport przygotowały zespoły eksperckie ... odzyskać po wniesieniu stosownej opłaty na wskazane przez twórców zagrożenia konto. Zwykle opłata wnoszona jest tytułem zakupu rzekomego programu antywirusowego, ...

-

![Wyższe uczelnie na social media [© Minerva Studio - Fotolia.com] Wyższe uczelnie na social media]()

Wyższe uczelnie na social media

... prowadzenie bloga jest nadal rzadkością. Tymczasem większość wykładowców HSB posiada konto na Twitterze. Sama uczelnia ma do swojej dyspozycji 6 kanałów w serwisie, ... obecność w tym serwisie, była Akademia Humanistyczno-Ekonomiczna z Łodzi. Z odpowiedzi na pytania, jakie wysłałem do ponad 70 największych uczelni w kraju wynika, że w większości ...

-

![Karty płatnicze przegrywają z gotówką Karty płatnicze przegrywają z gotówką]()

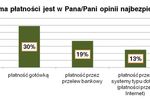

Karty płatnicze przegrywają z gotówką

... korzyści, jakie można czerpać z faktu posiadania konta jest niewielka. Choć 42% ankietowanych twierdzi, że można zarabiać na posiadaniu konta, to wśród sposobów na to większość wymienia tradycyjne metody – lokaty i oprocentowanie środków. Jedynie 13% respondentów wskazuje na funkcję Moneyback. Nawet jeśli konto badanych ...

-

![Cafe Internet i hot-spot: na co uważać? [© stoupa - Fotolia.com] Cafe Internet i hot-spot: na co uważać?]()

Cafe Internet i hot-spot: na co uważać?

... wiedzy właściciela do tego by się włamać do sieci, przejąć nad nią kontrolę lub narozrabiać w Internecie na jego konto. Niezbędny zdrowy rozsądek Korzyści jakie niesie ze sobą rozwój technologii informatycznych i ich publiczna dostępność z pewnością przewyższają zagrożenia. Warto jednak pamiętać o tych ostatnich, szczególnie ...

-

![Rozliczanie dotacji unijnych [© Minerva Studio - Fotolia.com] Rozliczanie dotacji unijnych]()

Rozliczanie dotacji unijnych

... T - określony w czasie. Każdy potencjalny beneficjent powinien następnie określić zasoby, jakie posiada. Czy dysponuję ludźmi, kapitałem, infrastrukturą, czasem i informacjami na wystarczającym ... , konta analityczne w systemie finansowo-księgowym i wyodrębnione do projektu konto bankowe. Wniosek o płatność Aby skutecznie rozliczyć przyznaną ...

-

![Kim są i jak działają hakerzy? Kim są i jak działają hakerzy?]()

Kim są i jak działają hakerzy?

... ta działalność ma bardzo duże obroty. Często słyszałem, jak znajomi mówili: ‘Moje konto i tak jest puste, więc nie mam się czym przejmować’. Trzeba sobie ... botnetów (czyli osoby kontrolujące botnety) mogą zarabiać jeszcze więcej, w zależności od tego, jakie mają sukcesy w infekowaniu komputerów i sprzedaży swoich usług. Ilu członków ma gang? Jest ...

-

![Klient TFI a oszczędzanie na emeryturę Klient TFI a oszczędzanie na emeryturę]()

Klient TFI a oszczędzanie na emeryturę

... grupy ogólnopolskiej potrafią wskazać na właściwe cechy produktu jakim jest Indywidualne Konto Emerytalne, mniej też się wahają w udzielanych odpowiedziach. Co ciekawe, oceniając ... inwestycyjnych, mają też większą wiedzę o IKE i lepiej rozumieją jak działa ten produkt i jakie korzyści ze sobą niesie. „Takie wnioski mogą być po części odpowiedzią na ...

-

![Ewolucja spamu VII-IX 2010 Ewolucja spamu VII-IX 2010]()

Ewolucja spamu VII-IX 2010

... com) mogliśmy przeczytać, że powodem tego kroku była „długa lista negatywnych zdarzeń, jakie miały miejsce w ciągu ostatniego roku, oraz wzrost zainteresowania działalnością tego programu partnerskiego”. ... odpowiedzi na e-mail phishingowy ryzykują, że ktoś włamie się na ich konto i stracą pieniądze. Tym, co wyróżnia ten e-mail phishingowy, jest brak ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... kwartale 2011 roku w świecie zagrożeń IT miało miejsce wiele wydarzeń. Prognozy, jakie przedstawiliśmy w naszym rocznym Biuletynie Bezpieczeństwa, szczególnie te dotyczące zagrożeń ... stanowiłoby problem dla cyberprzestępców? Niestety, nie. Aby zdobyć takie konto, wystarczy zapłacić 25 dolarów amerykańskich. Najwyraźniej Google chce przyciągnąć ...

-

![Darmowy Internet w Plus na kartę Darmowy Internet w Plus na kartę]()

Darmowy Internet w Plus na kartę

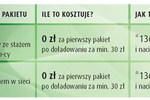

... internetowy, dzięki któremu mogą surfować po Internecie w telefonie i osobiście sprawdzić jakie to daje możliwości i wygodę. Plus dba o swoich stałych klientów, czyli tych o ... trzeba włączyć, zależnie od stażu (szczegóły w tabeli poniżej), odpowiednim kodem promocję, doładować konto za min 30 zł. Po wygaśnięciu darmowego pakietu zostanie on klientowi ...

-

![Budżet środków pieniężnych Budżet środków pieniężnych]()

Budżet środków pieniężnych

... jest niskie. Ten brak opłacalności kompensowany jest jednak przez poczucie bezpieczeństwa, jakie zapewnia rezerwa środków pieniężnych. Gdy pojawią się nieprzewidziane wydatki, ... w ciągu kilku dni po ich wystawieniu, a klienci płacą należność bezpośrednio na konto firmy faktoringowej. Ty zaś płacisz określony procent od wartości faktur za ...

-

![Spam we IX 2011 r. Spam we IX 2011 r.]()

Spam we IX 2011 r.

... informacje te zostaną prawdopodobnie wykorzystane nie po to, aby zasilić jego konto, ale żeby je wyczyścić. Z kolei druga ze wspomnianych sztuczek ... raportach połączyliśmy pewne państwa w grupy, które nadal monitorujemy. Oto kilka trendów, jakie udało się wyróżnić: Spam pochodzący z grupy Indonezja-Ukraina-Tajlandia-Peru wydaje się być ...

-

![Media społecznościowe - nowy kanał komunikacji marketingowej [© Minerva Studio - Fotolia.com] Media społecznościowe - nowy kanał komunikacji marketingowej]()

Media społecznościowe - nowy kanał komunikacji marketingowej

... tysięcy nowych użytkowników z całego świata. Obecnie co ósmy polski internauta ma konto w Google Plus. Właściwie każde wydarzenie, czy to ekonomiczne, czy polityczne, nie dość ... jako równorzędnych partnerów. Nie wynika to tylko z większych możliwości krytyki, jakie mają klienci – użytkownicy social mediów. Klienci – fani naszej firmy lub marki ...

-

![Google Bouncer a szkodliwe programy z Android Market Google Bouncer a szkodliwe programy z Android Market]()

Google Bouncer a szkodliwe programy z Android Market

... jakość wykrywania szkodliwego oprogramowania będzie w dużej mierze zależała od tego, jakie silniki antywirusowe będą stosowane przez Google w celu analizowania aplikacji. Nie ... już znany firmie Google i cieszy się jej zaufaniem, to właśnie jego konto może stać się głównym celem cyberprzestępców. Twórcy złośliwego oprogramowania mogą także zacząć ...

-

![Europa: wydarzenia tygodnia 6/2012 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 6/2012]()

Europa: wydarzenia tygodnia 6/2012

... i Nicolasa Sarkozy'ego, by część greckich przychodów szła na specjalne konto służące do obsługi greckiego długu. Według Eurostat ponad 40 mln Europejczyków ... wszystkich eksploatowanych obecnie samolotów A380. Przyczyną przymusowej akcji są pęknięcia, jakie wystąpiły na skrzydłach tych samolotów. Komentarz do wydarzeń gospodarczych HISZPANIA WYJDZIE ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Opóźnione płatności problemem co trzeciej firmy. Najgorzej w handlu [© apops - Fotolia.com] Opóźnione płatności problemem co trzeciej firmy. Najgorzej w handlu](https://s3.egospodarka.pl/grafika2/kondycja-MSP/Opoznione-platnosci-problemem-co-trzeciej-firmy-Najgorzej-w-handlu-237662-150x100crop.jpg)

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy](https://s3.egospodarka.pl/grafika2/hasla/Cyberataki-po-co-hakowac-skoro-dane-logowania-podane-sa-na-tacy-258602-150x100crop.jpg)

![Cyberbezpieczeństwo: czego nas uczy afera ze zdjęciem księżnej Kate? [© WOKANDAPIX z Pixabay] Cyberbezpieczeństwo: czego nas uczy afera ze zdjęciem księżnej Kate?](https://s3.egospodarka.pl/grafika2/metadane/Cyberbezpieczenstwo-czego-nas-uczy-afera-ze-zdjeciem-ksieznej-Kate-258619-150x100crop.jpg)

![TETA rozlicza rozmowy [© Nmedia - Fotolia.com] TETA rozlicza rozmowy](https://s3.egospodarka.pl/grafika/ebilling/TETA-rozlicza-rozmowy-Qq30bx.jpg)

![Piłkarzyki znów startują [© stoupa - Fotolia.com] Piłkarzyki znów startują](https://s3.egospodarka.pl/grafika/Gazeta-pl/Pilkarzyki-znow-startuja-MBuPgy.jpg)

![Blog jako narzędzie marketingowe [© Minerva Studio - Fotolia.com] Blog jako narzędzie marketingowe](https://s3.egospodarka.pl/grafika/blogi/Blog-jako-narzedzie-marketingowe-iG7AEZ.jpg)

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Dzien-Bezpiecznego-Internetu-2009-MBuPgy.jpg)

![Phishing: ataki na Facebook i MySpace [© stoupa - Fotolia.com] Phishing: ataki na Facebook i MySpace](https://s3.egospodarka.pl/grafika/Symantec/Phishing-ataki-na-Facebook-i-MySpace-MBuPgy.jpg)

![Ochrona klimatu: ruszyła kampania MŚ [© christian42 - Fotolia.com] Ochrona klimatu: ruszyła kampania MŚ](https://s3.egospodarka.pl/grafika/oszczedzanie-energii/Ochrona-klimatu-ruszyla-kampania-MS-zaGbha.jpg)

![G Data: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] G Data: zagrożenia internetowe 2010](https://s3.egospodarka.pl/grafika/cyberprzestepcy/G-Data-zagrozenia-internetowe-2010-MBuPgy.jpg)

![ESET: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] ESET: zagrożenia internetowe 2010](https://s3.egospodarka.pl/grafika/ESET/ESET-zagrozenia-internetowe-2010-MBuPgy.jpg)

![Wyższe uczelnie na social media [© Minerva Studio - Fotolia.com] Wyższe uczelnie na social media](https://s3.egospodarka.pl/grafika/social-media/Wyzsze-uczelnie-na-social-media-iG7AEZ.jpg)

![Cafe Internet i hot-spot: na co uważać? [© stoupa - Fotolia.com] Cafe Internet i hot-spot: na co uważać?](https://s3.egospodarka.pl/grafika/hot-spot/Cafe-Internet-i-hot-spot-na-co-uwazac-MBuPgy.jpg)

![Rozliczanie dotacji unijnych [© Minerva Studio - Fotolia.com] Rozliczanie dotacji unijnych](https://s3.egospodarka.pl/grafika/rozliczenie-dotacji/Rozliczanie-dotacji-unijnych-iG7AEZ.jpg)

![Media społecznościowe - nowy kanał komunikacji marketingowej [© Minerva Studio - Fotolia.com] Media społecznościowe - nowy kanał komunikacji marketingowej](https://s3.egospodarka.pl/grafika/komunikacja-marketingowa/Media-spolecznosciowe-nowy-kanal-komunikacji-marketingowej-iG7AEZ.jpg)

![Europa: wydarzenia tygodnia 6/2012 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 6/2012](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-6-2012-sNRO59.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)