-

![Monitorowanie jakiego nie było Monitorowanie jakiego nie było]()

Monitorowanie jakiego nie było

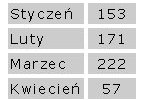

... jakiego odwiedza nas internauta można śledzić jego zachowania: zliczać tzw. sesje czyli przeglądanie naszych stron przez jedną osobę. Jest to bardzo istotna informacja gdyż liczba sesji w stosunku do liczby tzw hitów (czyli pobranych pojedynczych plików ... oczekują w ogóle. Jako przykład pracy takiego systemu podam oglądalność serwisu IT-Consultig ...

Tematy: -

![Europejskie firmy zagrożone atakami [© Scanrail - Fotolia.com] Europejskie firmy zagrożone atakami]()

Europejskie firmy zagrożone atakami

... jakiego stopnia firmy nie dają sobie rady z zabezpieczaniem swoich systemów informatycznych. Niemal połowa respondentów ... grożące sforsowaniem ochrony systemowej, utrudnieniami w dostępie do systemu, obniżeniem produktywności oraz utratą zaufania klientów. Intensywny proces Rozpowszechnianie plików naprawczych to proces skomplikowany. W przypadku ...

-

![WordPress i SQL Injection. To się daje we znaki [© lolloj - Fotolia.com] WordPress i SQL Injection. To się daje we znaki]()

WordPress i SQL Injection. To się daje we znaki

Jakiego rodzaju ataki ... takimi atakami. Natomiast zdarza się, że nawet do dojrzałego systemu, np. WordPress’a, ktoś zainstaluje mniej dojrzałą wtyczkę lub motyw – wówczas ... atak AFD wykorzystuje lukę związaną z brakiem filtrowania zmiennej obsługującej pobieranie plików lub nadmierne uprawnienia w niewłaściwie skonfigurowanym serwerze – takie, które ...

-

![Kaspersky Anti-Virus for UEFI [© Amy Walters - Fotolia.com] Kaspersky Anti-Virus for UEFI]()

Kaspersky Anti-Virus for UEFI

... zabezpiecza komputery użytkowników jeszcze przed rozpoczęciem uruchamiania systemu operacyjnego. UEFI, czyli „Unified Extensible ... ochrony przed szkodliwym oprogramowaniem, który pozwala na skanowanie wybranych plików systemowych oraz adresów pamięci, zanim jeszcze system ... takiego poziomu szybkości ochrony, jakiego potrzebuje użytkownik. W zależności ...

-

![Windows 8.1 już dostępny Windows 8.1 już dostępny]()

Windows 8.1 już dostępny

... i łatwa nawigacja. W Windows 8.1 powraca przycisk Start, ikoniczny element systemu Windows i znajomy punkt nawigacyjny. Widok „ ... drukować zadania 3D i rozpoznawać formaty plików 3D. Zoptymalizowana wielozadaniowość i produktywność, w tym ... zawsze i wszędzie, bez względu na to, z jakiego urządzenia korzystają. Przeprojektowany sklep z aplikacjami. Nowy ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... ZeuS pozwoli mu zainstalować oprogramowanie, jakiego potrzebuje do tego celu. Jeżeli ... systemu Windows. Jednak odsyłacz nie zaprowadzi cię na stronę serwisu informacyjnego, jak można by sądzić na pierwszy rzut oka. Zamiast tego zostaniesz skierowany na zainfekowaną stronę. Trzeba jednak pamiętać, że pliki wykonywalne nie są jedynymi rodzajami plików ...

-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... z posiadaniem komputera nie ograniczają się do bólu głowy, jakiego może przysporzyć Ci sprzęt: aktualizowanie systemu operacyjnego i aplikacji, jak również łatanie luk w zabezpieczeniach ... takiej sytuacji, firmy antywirusowe muszą stworzyć i utrzymywać własne kolekcje plików, o których wiadomo, że są "czyste". W przypadku opublikowania nowej łaty lub ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... jest to konwencjonalna aplikacja wykonywalna, ale kilka plików DLL, które są ładowane przy uruchomieniu systemu. Ogólnie możemy powiedzieć, że Flame jest jednym z ... z zamiarem gromadzenia specyficznych informacji, które mogłyby zostać użyte w przyszłych atakach? Jakiego rodzaju danych i informacji szukają napastnicy? Ze wstępnej analizy wynika, że ...

-

![Czy technologia Cloud Computing jest bezpieczna? [© Nmedia - Fotolia.com] Czy technologia Cloud Computing jest bezpieczna?]()

Czy technologia Cloud Computing jest bezpieczna?

... Andreasa Marxa z firmy AV-Test program jakiego broni Panda ma kilka niedociągnięć, m.in.: "Rozpoznaje znacznie mniej ... plików, które stanowi główną składową Cloud Computing jest jednak stosunkowo łatwe do zmanipulowania przez hakerów, co w znaczący sposób podważa skuteczność takiej ochrony. Błędem jest również próba udowadniania skuteczności systemu ...

-

![Raport specjalny Internet 2003 Raport specjalny Internet 2003]()

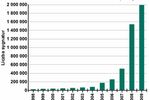

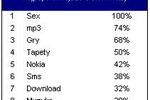

Raport specjalny Internet 2003

... do kliknięcia, rejestracji czy innego działania, jakiego zażyczy sobie reklamodawca. Przyjrzyjmy się zatem ... promująca XP, a ponadto wysoka funkcjonalność systemu, który łączy w sobie najlepsze cechy zarówno Windows 98, ... również internetowy komunikator gadu-gadu oraz służący do wymiany plików P2P program Kazaa. Z 9-go na 6 miejsce awansowała Java ...

Tematy: -

![Jak dbać o bezpieczeństwo urządzeń mobilnych? [© vege - Fotolia.com] Jak dbać o bezpieczeństwo urządzeń mobilnych?]()

Jak dbać o bezpieczeństwo urządzeń mobilnych?

... nieoficjalnego sklepu. Sprawdzaj poziom uprawnień, jakiego żądają aplikacje W przypadku Androida, czyli obecnie najczęściej atakowanego mobilnego systemu operacyjnego na świecie, należy ... korzystania z niego. Spowoduje to usunięcie danych logowania (przechowywanych np. w postaci plików cookie), zmniejszając podatność użytkownika na ataki tego rodzaju. ...

-

![(Nie)świadomość prawna Polaków [© sebra - Fotolia.com] (Nie)świadomość prawna Polaków]()

(Nie)świadomość prawna Polaków

... powinny rozważyć opracowanie i wdrożenie naprawczej strategii komunikacyjnej i zastanowić się jak zwiększyć świadomość prawną. Wcale nie trzeba od razu reformować systemu szkolnictwa. Na początek wystarczą podstawowe materiały informacyjne na terenie sądów oraz aktywność informacyjna w mediach społecznościowych – komentuje wyniki współautor badania ...

Tematy: świadomość prawna, znajomość prawa -

![Programy antywirusowe: który najlepszy? Programy antywirusowe: który najlepszy?]()

Programy antywirusowe: który najlepszy?

... systemu do swoich potrzeb. Panel pozwala na kontrolowanie działania skanerów oraz niespotykanie rozbudowanych filtrów antyspamowych, dzięki czemu można dodatkowo zmniejszyć zużycie procesora. Na uwagę zasługuje również zastosowanie tak zwanej analizy statystycznej Bayesa, która pozwala na zapamiętywanie, jakiego ...

-

![Kaspersky Internet Security i Anti-Virus 2012 Kaspersky Internet Security i Anti-Virus 2012]()

Kaspersky Internet Security i Anti-Virus 2012

... będą bezpieczne, niezależnie od tego, z jakimi typami plików użytkownik pracuje, jak często korzysta z Internetu czy z jakiego miejsca łączy się z Siecią – z domu lub ... komputerów stacjonarnych i nie spowalnia działania w przypadku wznowienia aktywności systemu operacyjnego lub uruchomienia aplikacji przez użytkownika. Interfejsy Kaspersky Internet ...

-

![Bezpieczny Internet: niska świadomość zagrożeń [© Brian Jackson - Fotolia.com] Bezpieczny Internet: niska świadomość zagrożeń]()

Bezpieczny Internet: niska świadomość zagrożeń

... badań BWS w latach 2011 – 2013 wartość zakupów w sieci dokonywanych przy użyciu systemu PayPal wzrosła o 66 zł czyli o blisko 63%. Wzrost ten jest spójny ... BYOD - zdjęcia cenniejsze niż pracownicze pliki tekstowe W badaniu określono również jaki rodzaj plików jest najcenniejszy dla użytkowników. Interesującym wnioskiem jest fakt, że najbardziej ...

-

![5 błędów bezpieczeństwa IT. Sprawdź, czy je popełniasz [© adrian_ilie825 - Fotolia.com] 5 błędów bezpieczeństwa IT. Sprawdź, czy je popełniasz]()

5 błędów bezpieczeństwa IT. Sprawdź, czy je popełniasz

... . - Wyrazem dbałości o bezpieczeństwo IT jest przede wszystkim sprawdzenie adresu, z jakiego została wysłana wiadomość. Warto także sprawdzić jaki rzeczywisty adres ... przez szkodliwe oprogramowanie. Ważne jest, aby sprawdzić rozszerzenia plików i otwierać tylko pliki uważane za bezpieczne i z legalnych źródeł – radzi ... dbałość o aktualizacje systemu ...

-

![10 błędów, które robisz używając smartfona 10 błędów, które robisz używając smartfona]()

10 błędów, które robisz używając smartfona

... nie daje nam takiego bezpieczeństwa, jakiego byśmy oczekiwali. Analiza około 4000 wzorów ... . Rzadko kiedy pamiętamy, by regularnie robić back-up tych plików. Nie popełniaj tego błędu i co wyznaczony czas ... jedno ryzyko ataku mniej. 10. Nie uaktualniasz swojego systemu operacyjnego Zamykasz wyskakujące powiadomienie o aktualizacji oprogramowania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Europejskie firmy zagrożone atakami [© Scanrail - Fotolia.com] Europejskie firmy zagrożone atakami](https://s3.egospodarka.pl/grafika/pliki-naprawcze/Europejskie-firmy-zagrozone-atakami-apURW9.jpg)

![WordPress i SQL Injection. To się daje we znaki [© lolloj - Fotolia.com] WordPress i SQL Injection. To się daje we znaki](https://s3.egospodarka.pl/grafika2/cyberataki/WordPress-i-SQL-Injection-To-sie-daje-we-znaki-224166-150x100crop.jpg)

![Kaspersky Anti-Virus for UEFI [© Amy Walters - Fotolia.com] Kaspersky Anti-Virus for UEFI](https://s3.egospodarka.pl/grafika2/Kaspersky-Anti-Virus/Kaspersky-Anti-Virus-for-UEFI-116446-150x100crop.jpg)

![Czy technologia Cloud Computing jest bezpieczna? [© Nmedia - Fotolia.com] Czy technologia Cloud Computing jest bezpieczna?](https://s3.egospodarka.pl/grafika/cloud-computing/Czy-technologia-Cloud-Computing-jest-bezpieczna-Qq30bx.jpg)

![Jak dbać o bezpieczeństwo urządzeń mobilnych? [© vege - Fotolia.com] Jak dbać o bezpieczeństwo urządzeń mobilnych?](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Jak-dbac-o-bezpieczenstwo-urzadzen-mobilnych-137095-150x100crop.jpg)

![(Nie)świadomość prawna Polaków [© sebra - Fotolia.com] (Nie)świadomość prawna Polaków](https://s3.egospodarka.pl/grafika2/swiadomosc-prawna/Nie-swiadomosc-prawna-Polakow-172675-150x100crop.jpg)

![Bezpieczny Internet: niska świadomość zagrożeń [© Brian Jackson - Fotolia.com] Bezpieczny Internet: niska świadomość zagrożeń](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Bezpieczny-Internet-niska-swiadomosc-zagrozen-135750-150x100crop.jpg)

![5 błędów bezpieczeństwa IT. Sprawdź, czy je popełniasz [© adrian_ilie825 - Fotolia.com] 5 błędów bezpieczeństwa IT. Sprawdź, czy je popełniasz](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/5-bledow-bezpieczenstwa-IT-Sprawdz-czy-je-popelniasz-194806-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)