-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... infekowania BIOS-u wyprodukowanego przez firmę Award i prawdopodobnie powstał w Chinach. Kod trojana jest niedokończony, ale zweryfikowaliśmy jego funkcjonalność i okazuje się, ... AdWare.Win32.Eorezo.heur - 1,47% Exploit.Script.Generic - 1,02% Trojan.Win32.Generic - 0,90% Trojan-Downloader.Script.Generic - 0,74% WebToolbar.Win32.MyWebSearch.gen - 0,65% ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... programów i baz danych obsługujących grę. Tak jak w przypadku każdego innego oprogramowania, kod serwera zawiera błędy programistów. Takie potencjalne luki w zabezpieczeniach mogą zostać ... , jednak liczby mówią za siebie: ponad 90% wszystkich trojanów, których celem są gry online, powstaje w Chinach, a 90% haseł kradzionych przez te trojany należy do ...

-

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

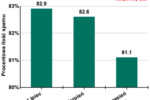

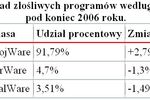

... ten jest wyraźnie mniejszy w porównaniu z innymi klasami, które odnotowały co najmniej 90% wzrost. Zdaniem specjalistów w 2008 r. klasa Inne rodzaje MalWare może wykazać ujemny ... użytkownicy systemów innych niż Windows są narażeni na szkodliwy kod. Prognoza 1. MalWare 2.0 W opinii ekspertów ewolucja sposobów działania szkodliwych programów - od ...

-

![Ewolucja spamu VII-IX 2010 Ewolucja spamu VII-IX 2010]()

Ewolucja spamu VII-IX 2010

... w trzecim kwartale 2010 roku wynosiła 76,9% i została odnotowana 15 września, największa natomiast - 90,1% (25 i 31 lipca). Średni odsetek spamu w ruchu pocztowym w trzecim kwartale ... stron internetowych zainfekowanych kodem JavaScript z rodziny Trojan-Downloader.JS.Pegel. Kod ten przekierowuje użytkowników do serwisu spamerów, który pobiera na ...

-

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych]()

10 milionów szkodliwych aplikacji mobilnych

... na kwestię bezpieczeństwa. Przez wiele lat to system Windows posiadał ponad 90% udziału w rynku i z tego względu praktycznie wszystkie szkodniki pisane były z myślą o tej ... W połowie 2013 roku trafiła do nas do analizy aplikacja dla Androida. Kod programu był zaciemniony, a pliki DEX zaszyfrowane, co utrudniało analizę. Nasze przypuszczenia były ...

-

![Nowy szkodliwy program miniFlame Nowy szkodliwy program miniFlame]()

Nowy szkodliwy program miniFlame

... do 30 września 2012 r. doliczyliśmy się blisko 14000 połączeń, pochodzących z około 90 różnych adresów IP: Adresy IP wyśledzone w Stanach Zjednoczonych pochodzą z połączeń VPN. ... / serwer, który pozwala operatorowi na pełny zdalny dostęp do systemu ofiary. Kod C&C Flame'a, który analizowaliśmy, wydaje się nie mieć specyficznych modułów do ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... także na urządzeniach mobilnych użytkowników, które zostały zablokowane przez nasze produkty. 90,52% ze wszystkich prób użycia exploitów na programach zainstalowanych ... przez elementy systemu antywirusowego WWW, który chroni użytkowników, kiedy szkodliwy kod zaczyna być pobierany z zainfekowanych stron internetowych. Zainfekowane strony mogą ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... za pośrednictwem SMS-ów. W czerwcu 2013 r. zostało publicznie udostępnione 2 GB archiwum zawierające kod źródłowy trojana Carberp. Mimo spadku liczby ataków z wykorzystaniem modyfikacji ... początku kwietnia GatorHost poinformował o istnieniu botnetu składającego się z ponad 90 000 unikatowych adresów IP, który był wykorzystywany do przeprowadzenia ...

-

![Najgroźniejsze trojany bankowe Najgroźniejsze trojany bankowe]()

Najgroźniejsze trojany bankowe

... kilkoma innymi firmami przeprowadził operację, której efektem było wyleczenie niemal 90% komputerów zainfekowanych Citadelem. SpyEye SpyEye miał być trojanem, który będzie w stanie ... 2011 r., kiedy twórcy ZeuSa ogłosili, że kończą działalność, i opublikowali kod źródłowy swojego "dzieła" w internecie. W więzieniach na całym świecie siedzą setki ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

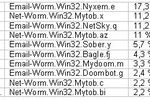

... miał miejsce w latach 90, kiedy wykrywanie na podstawie sygnatur było wystarczające do pokonania prostych wirusów. Na tym etapie złośliwy kod nie był zaawansowany technicznie ... wirusów zaciekle próbują bronić swoich tworów przed nowymi technologiami proaktywnymi, tworząc kod "proof of concept" dla nowych platform oraz skupiając się na szukaniu luk ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... Bank of America, po tym jak z jego konta w tym banku nieznani hakerzy ukradli 90 000 dolarów. Pieniądze zostały przetransferowane do Łotwy. Śledztwo wykazało, że komputer ... sekund, użytkownik wprowadza do okna dialogowego nazwę użytkownika, osobisty kod PIN i wygenerowane jednorazowe hasło (kod PIN i klucz wprowadzane są zazwyczaj jeden po drugim do ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... komputerowe. Testy przeprowadzone przez wiele firm antywirusowych wykazały, że około 90% szkodliwych programów stworzonych dla systemu Windows XP działałoby na Viście. ... wszystkie zapewnienia o tym, że Vista została napisana od zera, a cały kod wielokrotnie przetestowany i takie błędy były niemożliwe. Microsoft opublikował informacje o nowej luce, ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... rewolucja technologiczna w branży. W 2009 roku standardowe rozwiązanie antywirusowe z lat 90 zeszłego stulecia (skaner i monitor) nie spełniało już wymagań rzeczywistości i zostało ... Windows i tworzy swój własny wirtualny system plików, w którym ukrywa swój (szkodliwy) kod. TDSS był pierwszym szkodliwym programem, który potrafił przeniknąć do system ...

-

![Uwaga na złośliwe kody QR na stacjach ładowania samochodów elektrycznych [© Freepik] Uwaga na złośliwe kody QR na stacjach ładowania samochodów elektrycznych]()

Uwaga na złośliwe kody QR na stacjach ładowania samochodów elektrycznych

... i jak się przed nim chronić? Chociaż kody QR pojawiły się już w latach 90., quishing jako zagrożenie zaczął się rozwijać w czasie pandemii, gdy stały się ... Oszuści naklejają złośliwe kody QR na oryginalne kody umieszczone na publicznych stacjach ładowania. Kod ten ma przenosić użytkowników na stronę, na której mogą zapłacić operatorowi stacji ...

-

![Kaspersky Lab: szkodliwe programy X 2011 Kaspersky Lab: szkodliwe programy X 2011]()

Kaspersky Lab: szkodliwe programy X 2011

... Wbrew krążącym pogłoskom, kod Stuxneta nie został udostępniony publicznie. W przeciwieństwie do Stuxneta, który zawierał kod potrafiący modyfikować działanie sterowników ... szkodliwego oprogramowania stats1.in - 16,59% ru-download.in - 8,61% 72.51.44.90 - 8,39% e46l.cc - 8,2% adult-se.com - 7,88% rx-downloader.in - 7,88% lxtraffic.com - 5,1% ...

-

![Kaspersky Lab: szkodliwe programy XI 2011 Kaspersky Lab: szkodliwe programy XI 2011]()

Kaspersky Lab: szkodliwe programy XI 2011

... Kaspersky Lab zablokowały ponad 204 miliony ataków sieciowych, zapobiegły niemal 90 milionom prób zainfekowania komputerów za pośrednictwem Sieci, a także ... - 1,11% - Nowość 10 najpopularniejszych hostów szkodliwego oprogramowania adv-downloader.in - 11,83% 72.51.44.90 - 10,69% rm-download.in - 7,22% 69.170.135.91 - 6,71% livestaticforus.info - ...

-

![Google Play: 1,2% aplikacji to oprogramowanie Thief – Ware [© tiero - Fotolia.com] Google Play: 1,2% aplikacji to oprogramowanie Thief – Ware]()

Google Play: 1,2% aplikacji to oprogramowanie Thief – Ware

... pokrywać w ponad 90 % kodu bez tzw. bibliotek kodu - bitów, które mogą być legalnie używane przez wielu programistów. Na przykład, reklama SDK to kod biblioteki ... ten sposób atakujący może łatwo ukraść APK ze sklepu Google Play przekształcić ją w kod, modyfikować i rozpowszechniać jako własny. Większość zmian dodaje nową reklamę SDK w przepakowanej ...

-

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015]()

Ewolucja złośliwego oprogramowania I kw. 2015

... Word z osadzonym obrazem; po kliknięciu obrazu zostaje wykonany szkodliwy kod. Zagrożenia finansowe Zagrożenia finansowe nie ograniczają się do szkodliwego ... 469 220 213 ataków przeprowadzonych z zasobów online zlokalizowanych na całym świecie. 90% powiadomień dotyczących zablokowanych ataków online zostało uruchomionych przez ataki pochodzące z ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... od spamu rozsyłanego za pośrednictwem poczty elektronicznej. Podczas gdy około 90% spamu rozsyłanego za pośrednictwem poczty elektronicznej reklamuje różne towary i usługi, odsetek ... internetowej? Cyberprzestępca będzie mógł dodać prostą ramkę lub zaszyfrowany kod JavaScript na koniec każdej strony, który będzie ukradkiem pobierał i uruchamiał ...

-

![Kupony rabatowe zdobywają polski rynek [© gdx - Fotolia.com] Kupony rabatowe zdobywają polski rynek]()

Kupony rabatowe zdobywają polski rynek

... użytkownicy finalizują transakcję wpisując kod promocyjny uprawniający do zniżki. ... 90% ruchu na pochodzi z wyszukiwarki. Przychody serwisów gromadzących kupony rabatowe są praktycznie uzależnione od miejsc w wynikach wyszukiwania na poszczególne frazy. Najbardziej dochodowe frazy to te skłądające się z od dwóch do trzech kompozycji słów, np. kod ...

-

![Nowe technologie rujnują przyjaźń? [© ajlatan - Fotolia.com] Nowe technologie rujnują przyjaźń?]()

Nowe technologie rujnują przyjaźń?

... swojego smartfona. Zaskakująca jest również łatwość, z jaką zdradzają kod PIN do swoich urządzeń. Eksperyment, który w imieniu Kaspersky Lab przeprowadziły uniwersytety ... cyfrowego z cechami ludzkimi nie jest niczym nowym. Eksperymenty przeprowadzone w latach 90. wykazały, że podczas interakcji z komputerami ludzie przypisywali maszynom cechy ludzkie ...

-

![W Orange Flex czekają prezenty świąteczne [© pixabay.com] W Orange Flex czekają prezenty świąteczne]()

W Orange Flex czekają prezenty świąteczne

... promocją, Flex dorzuca dodatkowy prezent, czyli pakiet 300 GB ważnych przez 90 dni. Warto pamiętać też o specjalnej cenie dostawy za 1 zł. Oferta jest dostępna ... zł lub 100 zł. Po dodaniu wybranego urządzenia do koszyka, użytkownik powinien wpisać indywidualny kod promocyjny w celu naliczenia promocji i odbioru 300 GB. Jak odebrać prezent 300 GB ...

-

![Elektronika nie lubi zimna [© violetkaipa - Fotolia.com] Elektronika nie lubi zimna]()

Elektronika nie lubi zimna

... 2 do 3 godzin. W przypadku powstania problemów warto zasięgnąć opinii specjalistów. Porady w przypadku utraty danych można uzyskać pod bezpłatnym numerem telefonu 0800 90 90 90.

-

![Ubezpieczenie turystyczne coraz popularniejsze [© Scanrail - Fotolia.com] Ubezpieczenie turystyczne coraz popularniejsze]()

Ubezpieczenie turystyczne coraz popularniejsze

... , które zgłaszają turyści, są coraz bardziej skomplikowane. O ile w latach 90. klienci oczekiwali od ubezpieczyciela przede wszystkim wypłaty odszkodowania, to od ... razie nagłego zdarzenia. -W ciągu 2 dekad ubezpieczenia turystyczne przeszły rewolucję. W latach 90., kiedy rynek dopiero raczkował, polisy i zgłoszenia od klientów wypisywaliśmy ...

-

![Fortinet - zagrożenia internetowe I kw. 2013 [© pogonici - Fotolia.com] Fortinet - zagrożenia internetowe I kw. 2013]()

Fortinet - zagrożenia internetowe I kw. 2013

... typu adware dla systemu Android Jak potwierdzają badania, w ciągu ostatnich 90 dni Android.NewyearL.B i Android.Plankton.B, dwa nowe warianty oprogramowania typu ... że instalują godne zaufania, legalne aplikacje, które w rzeczywistości zawierają złośliwy kod” — przestrzega Guillaume Lovet, kierownik laboratorium FortiGuard Labs. „Może to sugerować ...

-

![Ewolucja złośliwego oprogramowania 2006 Ewolucja złośliwego oprogramowania 2006]()

Ewolucja złośliwego oprogramowania 2006

... w celu spowodowania strat finansowych. W 2006 roku trojany stanowiły ponad 90% wszystkich nowych szkodliwych programów (zarówno nowych rodzin, jak i nowych wariantów). ... różne sposoby maskowania swojej obecności w zainfekowanych systemach. Nowe metody polimorficzne, kod "śmieci" oraz technologie rootkit staną się coraz bardziej rozpowszechnione, ...

-

![Zagrożenia internetowe - trendy 2009 roku Zagrożenia internetowe - trendy 2009 roku]()

Zagrożenia internetowe - trendy 2009 roku

... jest nowa - pierwsze tego typu programy powstawały już na początku lat 90 - jednak ze względu na częstotliwość występowania, niewątpliwie należy je zaliczyć ... funkcjonalnością backdoora. Sinowal modyfikuje sektor rozruchowy dysku (MBR), wprowadzając do niego własny kod, dzięki czemu może działać na komputerze zupełnie niewidoczny, wczytując się do ...

-

![Robak Stuxnet otworzy erę cyberwojen? [© stoupa - Fotolia.com] Robak Stuxnet otworzy erę cyberwojen?]()

Robak Stuxnet otworzy erę cyberwojen?

... – powiedział. “Obawiam się, że jest to początek nowego świata. Lata 90. należały do cyberwandali, pierwsza dekada XXI wieku do cyberprzestępców, a teraz rozpoczęła się nowa ... grupę cyberprzestępczą. Co więcej, nasi eksperci od bezpieczeństwa, którzy analizowali kod robaka, twierdzą, że głównym celem Stuxneta nie było szpiegowanie zainfekowanych ...

-

![Opinie klientów nie do przecenienia [© fotogestoeber - Fotolia.com] Opinie klientów nie do przecenienia]()

Opinie klientów nie do przecenienia

... w 88% miały charakter pozytywny, a komentarze wszystkich użytkowników serwisu Yelp są pozytywne w 80%. W polskim serwisie Opineo.pl pozytywne oceny stanowią ponad 90% wszystkich recenzji. Tym bardziej więc należy przywiązywać wagę do opinii niepochlebnych, gdyż są unikatowe, wyróżniają się na tle pozostałych i stanowią ...

-

![Przetargi: klauzule społeczne i środowiskowe to rzadkość [© Gajus - Fotolia.com] Przetargi: klauzule społeczne i środowiskowe to rzadkość]()

Przetargi: klauzule społeczne i środowiskowe to rzadkość

Głównym kryterium wyboru oferenta przy zamówieniach publicznych ciągle pozostaje cena. Szkoda, ponieważ nic nie stoi na przeszkodzie, aby urzędy w ogłoszeniach o przetargi stosowały zapisy, dzięki którym poprawiałyby warunki pracy zatrudnionych oraz ochronę środowiska - uważa Fundacja CentrumCSR.PL. W ciągu ostatniej dekady wartość zamówień ...

-

![Niech Dzień Ochrony Danych Osobowych trwa cały rok! [© Maksym Yemelyanov - Fotolia.com] Niech Dzień Ochrony Danych Osobowych trwa cały rok!]()

Niech Dzień Ochrony Danych Osobowych trwa cały rok!

... Ipsos zrealizował dla platformy Kapitalni.org, wynika natomiast, że z chęcią korzystamy z możliwości, jakie daje nam połączenie z siecią. I tak np., niemal 90 proc. z nas przynajmniej raz w życiu zrobiło przelew internetowy, a 65 proc. skorzystało z płatności online. Co trzeci ankietowany przyznaje, że w internecie kupił ...

-

![Największe cyberzagrożenia. Rok 2018 pod znakiem ransomware [© zephyr_p - Fotolia.com] Największe cyberzagrożenia. Rok 2018 pod znakiem ransomware]()

Największe cyberzagrożenia. Rok 2018 pod znakiem ransomware

... 44,2%). Warte odnotowania jest, że powyższe dwa typy są odpowiedzialne za prawie 90% ataków typu ransomware na świecie! Po raz pierwszy, atak z użyciem ... Cerber, dystrybułowany przez przestępców w Dark Webie jako zestaw ransomware. Twórcy Cerbera stale aktualizują kod i pobierają odsetek okupu, który ofiary płacą hakerom, co sprawia, że jest ...

-

![Nowe technologie: jak będzie wyglądał świat za kilka lat? [© Egor - Fotolia.com] Nowe technologie: jak będzie wyglądał świat za kilka lat?]()

Nowe technologie: jak będzie wyglądał świat za kilka lat?

... szybciej Eksperci IDC szacują, że do 2024 r. nowa grupa specjalistów, tworząca kod za pomocą narzędzi „niskokodowych” (low-code/no-code), nie wymagających pisania skryptów. ... chmurze, będą obsługiwać już 80% wdrożeń IaaS / PaaS. Jednak do 2024 aż 90% z 1000 największych firm na świecie złagodzi swoją politykę wyboru partnerów technologicznych ...

-

![Najpopularniejsze wirusy - IX 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - IX 2004]()

Najpopularniejsze wirusy - IX 2004

... GK - 22,05 Exploit/Mhtredir.gen - 10,4 W32/Sasser.ftp - ,98 Trj/StartPage.FH - 5,90 W32/Bagle.pwdzip - 4,49 W32/Gaobot.gen.worm - 3,75 VBS/Redlof.A - 3,50 W32/Parite.B ... 01% Trj/StartPage.FH - 3.96% W32/Mabutu.A.worm - 3.25% Trj/Qhost.gen - 3.19% Trj/Downloader.JH - 2.90% Łączna liczba przeskanowanych komputerów na świecie wynosi 718560. Podsumowując ...

-

![Zagrożenia z sieci: I-VI 2006 Zagrożenia z sieci: I-VI 2006]()

Zagrożenia z sieci: I-VI 2006

... banków w sieci. Tylko niektóre z nich są prawdziwe. Tymczasem jak wykazują badania aż 90% uczestników dało się oszukać przez fałszywą witrynę. • 60 sekund tyle ... fałszywa witryna najbardziej przypominająca prawdziwą pod względem wizualnym była w stanie oszukać 90 % uczestników badania. W liczbie tej znaleźli się zaawansowani technicznie użytkownicy. ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/10-milionow-szkodliwych-aplikacji-mobilnych-132738-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Uwaga na złośliwe kody QR na stacjach ładowania samochodów elektrycznych [© Freepik] Uwaga na złośliwe kody QR na stacjach ładowania samochodów elektrycznych](https://s3.egospodarka.pl/grafika2/kody-QR/Uwaga-na-zlosliwe-kody-QR-na-stacjach-ladowania-samochodow-elektrycznych-263145-150x100crop.jpg)

![Google Play: 1,2% aplikacji to oprogramowanie Thief – Ware [© tiero - Fotolia.com] Google Play: 1,2% aplikacji to oprogramowanie Thief – Ware](https://s3.egospodarka.pl/grafika2/oprogramowanie-Thief-Ware/Google-Play-1-2-aplikacji-to-oprogramowanie-Thief-Ware-128781-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2015-157446-150x100crop.jpg)

![Kupony rabatowe zdobywają polski rynek [© gdx - Fotolia.com] Kupony rabatowe zdobywają polski rynek](https://s3.egospodarka.pl/grafika2/kupony-rabatowe/Kupony-rabatowe-zdobywaja-polski-rynek-126823-150x100crop.jpg)

![Nowe technologie rujnują przyjaźń? [© ajlatan - Fotolia.com] Nowe technologie rujnują przyjaźń?](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Nowe-technologie-rujnuja-przyjazn-176586-150x100crop.jpg)

![W Orange Flex czekają prezenty świąteczne [© pixabay.com] W Orange Flex czekają prezenty świąteczne](https://s3.egospodarka.pl/grafika2/Orange-Flex/W-Orange-Flex-czekaja-prezenty-swiateczne-241608-150x100crop.jpg)

![Elektronika nie lubi zimna [© violetkaipa - Fotolia.com] Elektronika nie lubi zimna](https://s3.egospodarka.pl/grafika/zima/Elektronika-nie-lubi-zimna-SdaIr2.jpg)

![Ubezpieczenie turystyczne coraz popularniejsze [© Scanrail - Fotolia.com] Ubezpieczenie turystyczne coraz popularniejsze](https://s3.egospodarka.pl/grafika/wakacje/Ubezpieczenie-turystyczne-coraz-popularniejsze-apURW9.jpg)

![Fortinet - zagrożenia internetowe I kw. 2013 [© pogonici - Fotolia.com] Fortinet - zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-zagrozenia-internetowe-I-kw-2013-116323-150x100crop.jpg)

![Robak Stuxnet otworzy erę cyberwojen? [© stoupa - Fotolia.com] Robak Stuxnet otworzy erę cyberwojen?](https://s3.egospodarka.pl/grafika/robaki/Robak-Stuxnet-otworzy-ere-cyberwojen-MBuPgy.jpg)

![Opinie klientów nie do przecenienia [© fotogestoeber - Fotolia.com] Opinie klientów nie do przecenienia](https://s3.egospodarka.pl/grafika2/badania-internautow/Opinie-klientow-nie-do-przecenienia-139114-150x100crop.jpg)

![Przetargi: klauzule społeczne i środowiskowe to rzadkość [© Gajus - Fotolia.com] Przetargi: klauzule społeczne i środowiskowe to rzadkość](https://s3.egospodarka.pl/grafika2/przetargi/Przetargi-klauzule-spoleczne-i-srodowiskowe-to-rzadkosc-157037-150x100crop.jpg)

![Niech Dzień Ochrony Danych Osobowych trwa cały rok! [© Maksym Yemelyanov - Fotolia.com] Niech Dzień Ochrony Danych Osobowych trwa cały rok!](https://s3.egospodarka.pl/grafika2/dane-osobowe/Niech-Dzien-Ochrony-Danych-Osobowych-trwa-caly-rok-187631-150x100crop.jpg)

![Największe cyberzagrożenia. Rok 2018 pod znakiem ransomware [© zephyr_p - Fotolia.com] Największe cyberzagrożenia. Rok 2018 pod znakiem ransomware](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-cyberzagrozenia-Rok-2018-pod-znakiem-ransomware-199336-150x100crop.jpg)

![Nowe technologie: jak będzie wyglądał świat za kilka lat? [© Egor - Fotolia.com] Nowe technologie: jak będzie wyglądał świat za kilka lat?](https://s3.egospodarka.pl/grafika2/nowe-technologie/Nowe-technologie-jak-bedzie-wygladal-swiat-za-kilka-lat-217266-150x100crop.jpg)

![Najpopularniejsze wirusy - IX 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - IX 2004](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-IX-2004-apURW9.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)