-

![Internet: do kogo dociera? Jak robimy sami sobie krzywdę! Internet: do kogo dociera? Jak robimy sami sobie krzywdę!]()

Internet: do kogo dociera? Jak robimy sami sobie krzywdę!

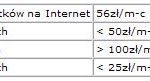

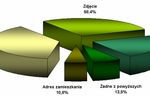

... jak witryna sklepu przy deptaku, zajrzy tylko ten kto przechodzi obok, kogo zainteresuje witryna i tylko wtedy gdy akurat będzie potrzebował przedmiotu jaki ... kłopoty z odpisywaniem na takie listy lepiej nie publikować takiego adresu a np. tylko numer telefonu. To samo dotyczy indywidualnych adresów. Jak podajemy własny adres e-mail to czytajmy ...

-

![JAVA. Numer 1 na rynku pracy [© REDPIXEL - Fotolia.com] JAVA. Numer 1 na rynku pracy]()

JAVA. Numer 1 na rynku pracy

... się martwić o zatrudnienie - znajdują je przeważnie od razu po studiach, a ich wynagrodzenia już na starcie bywają wyższe niż średnia krajowa. Kogo w szczególności potrzebują pracodawcy? Nie od dziś wiadomo, że najbardziej rozchwytywani są programiści, a wśród nich - jak wynika z raportu CodersTrust Polska - specjaliści ...

-

![Jak podwyższyć sprzedaż: promocje i rabaty [© vege - Fotolia] Jak podwyższyć sprzedaż: promocje i rabaty]()

Jak podwyższyć sprzedaż: promocje i rabaty

... etap planowania działań promocyjnych. Rozważając wprowadzenie akcji rabatowych, warto ustalić do kogo będzie ona kierowana. Czego taka osoba lub grupa osób może oczekiwać ... się prostsza i pozwala na dopasowanie oferty do konkretnych potrzeb. Strategia numer 3: Powiększ liczbę klientów powracających Liczne badania wskazują – stali klienci wydają ...

-

![Świąteczne zakupy będą rozsądne [© stokkete - Fotolia.com] Świąteczne zakupy będą rozsądne]()

Świąteczne zakupy będą rozsądne

... wiedzę, aby podjąć szybkie działanie. Na ratunek bezpieczeństwa naszych oszczędności numer 828 828 828 Warto pamiętać, że mając w portfelu kartę należy zadbać ... zapisany w telefonie numer 828 828 828. To międzybankowy numer służący do bezpłatnego zastrzegania kart płatniczych. Numer działa w bardzo prosty i przyjazny sposób. Wybieramy numer 828 828 ...

-

![Jak zarobić duże pieniądze w swojej firmie Jak zarobić duże pieniądze w swojej firmie]()

Jak zarobić duże pieniądze w swojej firmie

... sprzedawcę, który sprzeda dom, jeszcze zanim ten dom wybudujesz. Zadbaj o to, żeby w każdym, kogo zatrudniasz, było choć trochę - a najlepiej jak najwięcej - ducha sprzedawcy. Bo zadaniem każdego pracownika ... na biznes, ważniejsze niż umiejętność zarządzania firmą, finansami, planami i wszystkim innym. To zasada numer jeden, o której nigdy nie wolno ...

-

![Deepfake, phishing, spoofing. Jakie cyberataki będziemy odpierać w 2025 r.? [© Freepik] Deepfake, phishing, spoofing. Jakie cyberataki będziemy odpierać w 2025 r.?]()

Deepfake, phishing, spoofing. Jakie cyberataki będziemy odpierać w 2025 r.?

... . Dla zwiększenia wiarygodności używali również spoofingu, który pozwala dzwoniącemu za pomocą często ogólnodostępnych w Internecie narzędzi, podszyć się pod dowolnie wybrany numer telefonu. W ten sposób chcieli przekonać rozmówców do udostępnienia danych osobowych czy loginów do bankowości internetowej – ostrzega Bartłomiej Drozd, ekspert serwisu ...

-

![Dobra domena a promocja firmy w Internecie [© Minerva Studio - Fotolia.com] Dobra domena a promocja firmy w Internecie]()

Dobra domena a promocja firmy w Internecie

... , by ułatwić poruszanie się w internecie. Wcześniej bowiem, żeby dotrzeć do konkretnej strony WWW, użytkownicy wprowadzali skomplikowany adres IP witryny internetowej. Numer IP składa się z 4 liczb od 0 do 255, oddzielonych kropkami, jest więc trudny do zapamiętania przez potencjalnego odbiorcę. Dziś również można ...

-

![Negatywne opinie klientów można przekuć w sukces [© zagandesign - Fotolia.com] Negatywne opinie klientów można przekuć w sukces]()

Negatywne opinie klientów można przekuć w sukces

... robią to w umiejętny sposób, odzyskują honor i zdobywają sympatię potencjalnych klientów. Personalizuj odpowiedzi. Nikt nie lubi być traktowany jak przypadek z szablonu numer 54. Po drugiej stronie ekranu siedzi człowiek. Każdą odpowiedź należy więc dopasować do użytkownika. Przyznaj się do błędu. Zdarzają się ...

-

![Wiosenny remarketing: SMS odświeży relacje z klientem [© hikdaigaku86 - Fotolia.com] Wiosenny remarketing: SMS odświeży relacje z klientem]()

Wiosenny remarketing: SMS odświeży relacje z klientem

... potrzeby Komunikacja SMS odbywa się na zasadach permission marketingu, marka może wysyłać wiadomości do klientów, którzy podali przy obsłudze swój numer telefonu i zgodzili się na przetwarzanie danych. Platformy do masowej wysyłki umożliwiają szczegółowe targetowanie klientów, podobnie jak w przypadku maili. Posiadając dane ...

-

![12 powodów, dla których warto stosować sms-y w e-commerce [© MG - Fotolia.com ] 12 powodów, dla których warto stosować sms-y w e-commerce]()

12 powodów, dla których warto stosować sms-y w e-commerce

... są jej atuty? Oto zestawienie 12 najważniejszych zalet sms-owego porozumiewania się z klientami. Szybkość i wysoki open rate - informacje wysyłane na wskazany numer telefonu docierają szybciej niż jakiekolwiek inne wiadomości i są dużo częściej czytane. Ponad 90% SMS-ów odbieranych jest bowiem w kilka minut po ...

-

![Smishing i phishing - zimowa zmora użytkowników Smishing i phishing - zimowa zmora użytkowników]()

Smishing i phishing - zimowa zmora użytkowników

... też pamiętać, aby wcześniej upewnić się, że strona należy do istniejącego sprzedawcy – w tym celu można sprawdzić, czy w witrynie znajduje się numer telefonu i adres firmy, a następnie je zweryfikować. W dobie cyfryzacji dbanie o cyberbezpieczeństwo powinno być gwiazdą na szczycie drzewka innych codziennych nawyków. Natomiast ...

-

![Oszustwa internetowe, czyli phishing, vishing czy smishing w natarciu [© Freepik] Oszustwa internetowe, czyli phishing, vishing czy smishing w natarciu]()

Oszustwa internetowe, czyli phishing, vishing czy smishing w natarciu

... czujności, a wszelkie nietypowe wiadomości lub połączenia związane z kwestiami finansowymi należy traktować jak podejrzane i weryfikować je, samodzielnie oddzwaniając na zweryfikowany numer rzekomego rozmówcy. Pamiętajmy też, aby wszystkie udane próby ataków zgłaszać organom ścigania. Warto także powiadomić zespół CERT Polska (również o próbach ...

Tematy: spoofing, smishing, oszustwa, cyberataki, ataki hakerów, cyberataki, SMS, złośliwe oprogramowanie -

![Kradzież danych osobowych: pomysły hakerów się nie kończą [© weerapat1003 - Fotolia.com] Kradzież danych osobowych: pomysły hakerów się nie kończą]()

Kradzież danych osobowych: pomysły hakerów się nie kończą

... proc. respondentów deklaruje, że po wyłudzeniu danych osobowych zmieniło hasło do zaatakowanego konta. Nieco mniej zaczęło sprawdzać adres mailowy lub numer telefonu nadawcy wiadomości. Z kolei co trzecia osoba zgłosiła incydent odpowiedniej instytucji. Jednak bardzo niepokojący jest fakt, że większość poszkodowanych użytkowników ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... wątpienia będzie prowadził do programu, jednak program będzie kradł numer UIN użytkownika zamiast tworzyć nowy numer konta. Jeżeli wiadomość pochodzi od użytkownika, którego ... próby autoryzacji oznaczają, że hasło zostało zmienione. Pytanie, przez kogo? Przez oficjalnego dostawcę usług lub przez cyberprzestępcę. W pierwszym przypadku, użytkownik ...

-

![Serwis społecznościowy: korzystaj rozsądnie [© stoupa - Fotolia.com] Serwis społecznościowy: korzystaj rozsądnie]()

Serwis społecznościowy: korzystaj rozsądnie

... z całego świata. Jednak „cyfrowy przyjaciel” niekoniecznie musi być tym, za kogo podaje się w Sieci. Kaspersky Lab przestrzega, iż portale społecznościowe, takie jak ... pełnego dostępu. Możesz skonfigurować to w ustawieniach prywatności. Dane osobowe, takie jak numer identyfikacji podatkowej czy data urodzenia powinny być absolutnie tajne, ponieważ ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... tego szkodnika, ale tylko wtedy gdy użytkownik wyśle SMS na krótki numer. Jednak niedoświadczeni użytkownicy często chwytają przynętę. W przypadku techniki black hat SEO i ... sieci partnerskie przepływają ogromne sumy pieniędzy. Pozostaje pytanie: gdzie, lub od kogo, pochodzą te pieniądze? Odpowiedź naturalnie brzmi: od użytkowników. Łupem padają ...

-

![Wyłudzenie danych osobowych, czyli wirus w czasie pandemii [© pixabay.com] Wyłudzenie danych osobowych, czyli wirus w czasie pandemii]()

Wyłudzenie danych osobowych, czyli wirus w czasie pandemii

... , do kogo trafią i w jaki sposób zostaną wykorzystane. Uważajmy również na „wizyty domowe” i telefony, zwłaszcza teraz w czasie trwającego Narodowego Spisu Powszechnego Ludności i Mieszkań. W związku z obecną sytuacją pandemiczną, nie powinniśmy się spodziewać żadnych gości, a dzwoniącego rachmistrza zawsze możemy poprosić o numer legitymacji do ...

-

![Niebezpieczne surfowanie Niebezpieczne surfowanie]()

Niebezpieczne surfowanie

... się fakt, że mimo to aż 64 proc. małoletnich zawiera znajomości właśnie przez internet i co więcej przekazuje takie dane jak numer telefonu (45,2 proc.) i adres zamieszkania (10,8 proc.). Badanie zagrożeń związanych z poznawaniem nowych osób przez internet wśród dzieci w wieku 12 – 17 ...

-

![Przyszłość Skype zagrożona? [© pizuttipics - Fotolia.com] Przyszłość Skype zagrożona?]()

Przyszłość Skype zagrożona?

... z komputera użytkownika, żeby wykonać rozmowę. Zamiast tego, ktoś loguje się na stronie, wpisuje swój numer i numer pod który dzwoni, następnie strona dzwoni do niego i łączy go z tym, do kogo on chce zadzwonić. Przez większą część, rozmowa przechodzi przez Internet, chociaż końcowa część połączenia ...

-

![Plus dla Firm: oszczędzaj ze smartFIRMA Plus dla Firm: oszczędzaj ze smartFIRMA]()

Plus dla Firm: oszczędzaj ze smartFIRMA

... numer firmy bezpośrednio do pracowników według preferowanych reguł dystrybucji połączeń. Nagrywanie rozmów – prowadzonych na telefonach komórkowych dla firm posiadających call center lub biuro obsługi klienta. Przełączanie rozmów – bez konieczności udziału w połączeniu przychodzącym. Zestaw sekretarsko-dyrektorski – możliwość decydowania, do kogo ...

-

![Fikcyjne sklepy internetowe - jak je rozpoznać? Fikcyjne sklepy internetowe - jak je rozpoznać?]()

Fikcyjne sklepy internetowe - jak je rozpoznać?

... ) i nie umożliwiają płatności kartą płatniczą, ale wymagają wpłaty bezpośrednio na wskazany numer rachunku bankowego. Jeżeli strona internetowa udająca e-sklep powstała w celu wyłudzenia ... wywołanego okienka. To właśnie z zamieszczonych tam informacji dowiesz się, dla kogo został wystawiony certyfikat, kto go wystawił i do kiedy jest on ważny ...

-

![Cyberprzestępcy oferują fałszywe wsparcie techniczne Cyberprzestępcy oferują fałszywe wsparcie techniczne]()

Cyberprzestępcy oferują fałszywe wsparcie techniczne

... komunikat o błędzie pojawi się na ekranie komputera i będzie zawierać numer telefonu, nie dzwoń pod ten numer. Jeśli ktoś dzwoni do ciebie z informacją o problemie z komputerem, rozłącz się. Nie udzielaj zdalnego dostępu do komputera nikomu, kogo nie znasz osobiście. Nie podawaj nikomu swoich haseł. Nie ...

-

![5 zasad cyberbezpieczeństwa na urlopie 5 zasad cyberbezpieczeństwa na urlopie]()

5 zasad cyberbezpieczeństwa na urlopie

... numer telefonu. Argumenty bywają różne, ale wszystkie łączy to, że trzeba je pilnie zrealizować – zniszczenie telefonu, zgubienie lub kradzież portfela, potrzeba dopłaty za hotel itp. Wszelkie tego typu wiadomości powinniśmy traktować z podejrzliwością i upewnić się innym kanałem, że rozmawiamy z tym, za kogo ... linki czy wybierać numer, z którego ...

-

![Platforma Inotel w Energis [© pizuttipics - Fotolia.com] Platforma Inotel w Energis]()

Platforma Inotel w Energis

... rozmów telefonicznych (długość i koszt połączenia, z którego numeru było wykonywane i do kogo). Istnieje również możliwość zmiany strefy numeracyjnej. Oznacza to, że klienci mogą dzwonić np. z warszawskiego numeru lub odbierać połączenie na ten numer z dowolnego miejsca na świecie. W standardzie oferowane są również takie usługi ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... gdzie można uzyskać dostęp do prywatnych danych, ale również do kogo one należą. Prawdziwą obławę przeżywał martin-golf.net - odwiedzany przez ekspertów ds. ... przelane za pośrednictwem e-gold, ulubionego systemu płatności cyberprzestępców. Ponadto został podany numer konta, na które należało przelać pieniądze. Wraz z tym mailem ta linia śledztwa ...

-

![Metody szyfrowania danych - podstawy Metody szyfrowania danych - podstawy]()

Metody szyfrowania danych - podstawy

... jednej z emisji, że takie dane nikomu się nie przydadzą i postanowił upublicznić numer rozliczeniowy swojego banku oraz dane potrzebne do przelewu. Bardzo szybko z jego ... Należy pamiętać, że szyfrowanie to miecz obosieczny. W zależności od tego przez kogo i w jaki sposób zostanie wykorzystane, może wyrządzić dużo szkód, jak i zapewnić bezpieczeństwo. ...

-

![Bezpieczny Internet: korzystaj rozsądnie [© stoupa - Fotolia.com] Bezpieczny Internet: korzystaj rozsądnie]()

Bezpieczny Internet: korzystaj rozsądnie

... zasadach bezpiecznego korzystania z Internetu. Zakładasz profil na portalu społecznościowym – podajesz numer telefonu, adres, umieszczasz zdjęcia z egzotycznej wycieczki? Eksperci podają, że jeżeli ... obiecaną nagrodę rzeczywiście się nam opłaca. Sytuacja 3: Zanim kupisz, sprawdź od kogo. Sklep internetowy oferuje sprzęt AGD znacznie taniej niż inni ...

-

![Jak promować firmę na social media? [© Minerva Studio - Fotolia.com] Jak promować firmę na social media?]()

Jak promować firmę na social media?

... mają jasno ustaloną strategię oraz przemyślały, dlaczego warto być na Facebooku i kogo chcą zachęcić do interakcji. Takich marek jest bardzo wiele, choćby Audi, ... ” Aby stworzyć więź z klientami, nie wystarczy podać na stronie adres e-mail i numer telefonu do obsługi klienta. Dzisiaj ludzie chcą wchodzić w interakcje przez różne środki komunikacji ...

-

![Warto dbać o wizerunek firmy w sieci [© Minerva Studio - Fotolia.com] Warto dbać o wizerunek firmy w sieci]()

Warto dbać o wizerunek firmy w sieci

... więcej e-klientami stają się osoby zarabiające więcej od przeciętnego użytkownika sieci. Jest więc o kogo walczyć. Kto pierwszy ten lepszy Internet jest nadal w naszym kraju bardzo ... Internet. Jeszcze kilka lat temu sieć była głównie miejscem pozyskiwania informacji typu numer telefonu do firmy, lista oferowanych usług na stronie, dla bardziej ...

-

![Ataki hakerskie na celebrytów [© stoupa - Fotolia.com] Ataki hakerskie na celebrytów]()

Ataki hakerskie na celebrytów

Nagie zdjęcia Scarlett Johansson, wykradzione z telefonu gwiazdy, stały się tematem numer jeden ubiegłego tygodnia w plotkarskich serwisach internetowych. FBI, zaalarmowane przez Johansson, wszczęło śledztwo, które ma wykryć sprawców kradzieży. Czy atakowanie celebrytów ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... wszystkie transakcje. Niestety, w ten sposób nie można się dowiedzieć, do kogo należy kopalnia Bitcoin ani ile bitcoinów zostało wygenerowanych. Według naszych danych ... Południowej. W ręce cyberprzestępców wpadły dane obejmujące imię i nazwisko, adres pocztowy oraz numer telefonu prawie trzech czwartych liczącej 49 milionów populacji tego państwa. ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... , duńskiej, fińskiej i hiszpańskiej. Niestety, nie jest łatwo namierzyć do kogo trafiają pieniądze ponieważ oszuści używają systemów e-płatności, takich jak: ... w strefie .co.cc. Jednakże, darmowe domeny nieustannie przyciągają cyberprzestępców. Pozycje numer cztery i pięć zajmują witryny w strefach domenowych w Hiszpanii (.com.es) i we Włoszech ...

-

![5 zasad cyberbezpieczeństwa, które powinien znać każdy pracownik 5 zasad cyberbezpieczeństwa, które powinien znać każdy pracownik]()

5 zasad cyberbezpieczeństwa, które powinien znać każdy pracownik

... elementem cyberhigieny jest plan reagowania na incydenty i szybkiego naprawiania szkód wywołanych atakiem. Pracownicy powinni go znać i rozumieć – wiedzieć, do kogo i pod jaki numer zadzwonić w razie podejrzeń naruszenia bezpieczeństwa, bez względu na godzinę czy dzień tygodnia. Szybka reakcja pozwoli zatrzymać atak zanim rozprzestrzeni ...

-

![Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer) [© yanlev - Fotolia.com] Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer)]()

Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer)

... zapewnienia, że ich potencjalni klienci przestrzegają zasad antykorupcyjnych i są tym, za kogo się podają. Najprostszym sposobem przejścia tego procesu jest fizyczna obecność klienta w ... dostosowane na potrzeby danej branży, mogą to być m.in. imię i nazwisko, numer telefonu, adres, źródło dochodów, nr NIP firmy, adres prowadzenia działalności itp. ...

-

![3 najpopularniejsze cyberataki na biznesowe skrzynki e-mail 3 najpopularniejsze cyberataki na biznesowe skrzynki e-mail]()

3 najpopularniejsze cyberataki na biznesowe skrzynki e-mail

... nową fakturę do opłacenia. Jeżeli atakowany pracownik dokona przelewu na wskazany numer konta, pieniądze trafią do oszustów. Przygotowując się do ataku BEC, cyberprzestępcy ... metod socjotechniki, co umożliwia im przekonanie ofiar, że są tym, za kogo się podają. Z tego powodu firmy nie powinny lekceważyć konieczności regularnego szkolenia swojego ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![JAVA. Numer 1 na rynku pracy [© REDPIXEL - Fotolia.com] JAVA. Numer 1 na rynku pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/JAVA-Numer-1-na-rynku-pracy-201667-150x100crop.jpg)

![Jak podwyższyć sprzedaż: promocje i rabaty [© vege - Fotolia] Jak podwyższyć sprzedaż: promocje i rabaty](https://s3.egospodarka.pl/grafika2/promocje/Jak-podwyzszyc-sprzedaz-promocje-i-rabaty-208566-150x100crop.jpg)

![Świąteczne zakupy będą rozsądne [© stokkete - Fotolia.com] Świąteczne zakupy będą rozsądne](https://s3.egospodarka.pl/grafika2/wydatki-swiateczne/Swiateczne-zakupy-beda-rozsadne-212962-150x100crop.jpg)

![Deepfake, phishing, spoofing. Jakie cyberataki będziemy odpierać w 2025 r.? [© Freepik] Deepfake, phishing, spoofing. Jakie cyberataki będziemy odpierać w 2025 r.?](https://s3.egospodarka.pl/grafika2/zachowania-konsumentow/Deepfake-phishing-spoofing-Jakie-cyberataki-bedziemy-odpierac-w-2025-r-264207-150x100crop.jpg)

![Dobra domena a promocja firmy w Internecie [© Minerva Studio - Fotolia.com] Dobra domena a promocja firmy w Internecie](https://s3.egospodarka.pl/grafika/domena/Dobra-domena-a-promocja-firmy-w-Internecie-iG7AEZ.jpg)

![Negatywne opinie klientów można przekuć w sukces [© zagandesign - Fotolia.com] Negatywne opinie klientów można przekuć w sukces](https://s3.egospodarka.pl/grafika2/opinie-klientow/Negatywne-opinie-klientow-mozna-przekuc-w-sukces-156865-150x100crop.jpg)

![Wiosenny remarketing: SMS odświeży relacje z klientem [© hikdaigaku86 - Fotolia.com] Wiosenny remarketing: SMS odświeży relacje z klientem](https://s3.egospodarka.pl/grafika2/remarketing/Wiosenny-remarketing-SMS-odswiezy-relacje-z-klientem-190805-150x100crop.jpg)

![12 powodów, dla których warto stosować sms-y w e-commerce [© MG - Fotolia.com ] 12 powodów, dla których warto stosować sms-y w e-commerce](https://s3.egospodarka.pl/grafika2/komunikacja-sms/12-powodow-dla-ktorych-warto-stosowac-sms-y-w-e-commerce-206787-150x100crop.jpg)

![Oszustwa internetowe, czyli phishing, vishing czy smishing w natarciu [© Freepik] Oszustwa internetowe, czyli phishing, vishing czy smishing w natarciu](https://s3.egospodarka.pl/grafika2/spoofing/Oszustwa-internetowe-czyli-phishing-vishing-czy-smishing-w-natarciu-262988-150x100crop.jpg)

![Kradzież danych osobowych: pomysły hakerów się nie kończą [© weerapat1003 - Fotolia.com] Kradzież danych osobowych: pomysły hakerów się nie kończą](https://s3.egospodarka.pl/grafika2/wyludzenie-danych-osobowych/Kradziez-danych-osobowych-pomysly-hakerow-sie-nie-koncza-263965-150x100crop.jpg)

![Serwis społecznościowy: korzystaj rozsądnie [© stoupa - Fotolia.com] Serwis społecznościowy: korzystaj rozsądnie](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Serwis-spolecznosciowy-korzystaj-rozsadnie-MBuPgy.jpg)

![Wyłudzenie danych osobowych, czyli wirus w czasie pandemii [© pixabay.com] Wyłudzenie danych osobowych, czyli wirus w czasie pandemii](https://s3.egospodarka.pl/grafika2/wyludzenia/Wyludzenie-danych-osobowych-czyli-wirus-w-czasie-pandemii-237598-150x100crop.jpg)

![Przyszłość Skype zagrożona? [© pizuttipics - Fotolia.com] Przyszłość Skype zagrożona?](https://s3.egospodarka.pl/grafika/Skype/Przyszlosc-Skype-zagrozona-QhDXHQ.jpg)

![Platforma Inotel w Energis [© pizuttipics - Fotolia.com] Platforma Inotel w Energis](https://s3.egospodarka.pl/grafika/telefonia-internetowa/Platforma-Inotel-w-Energis-QhDXHQ.jpg)

![Bezpieczny Internet: korzystaj rozsądnie [© stoupa - Fotolia.com] Bezpieczny Internet: korzystaj rozsądnie](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Bezpieczny-Internet-korzystaj-rozsadnie-MBuPgy.jpg)

![Jak promować firmę na social media? [© Minerva Studio - Fotolia.com] Jak promować firmę na social media?](https://s3.egospodarka.pl/grafika/Facebook/Jak-promowac-firme-na-social-media-iG7AEZ.jpg)

![Warto dbać o wizerunek firmy w sieci [© Minerva Studio - Fotolia.com] Warto dbać o wizerunek firmy w sieci](https://s3.egospodarka.pl/grafika/marketing-internetowy/Warto-dbac-o-wizerunek-firmy-w-sieci-iG7AEZ.jpg)

![Ataki hakerskie na celebrytów [© stoupa - Fotolia.com] Ataki hakerskie na celebrytów](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Ataki-hakerskie-na-celebrytow-MBuPgy.jpg)

![Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer) [© yanlev - Fotolia.com] Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer)](https://s3.egospodarka.pl/grafika2/KYC/Wszystko-co-powinienes-wiedziec-o-KYC-Know-Your-Customer-230167-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)