-

![Obywatel w e-Urzędzie [© Minerva Studio - Fotolia.com] Obywatel w e-Urzędzie]()

Obywatel w e-Urzędzie

... Urzędu) pierwszego elementu procedury urzędowej - czyli rozpoczęci biegu sprawy. Wizyt w urzędzie nie udaje się więc wyeliminować, ale można znacznie zmniejszyć ich liczbę. Projekt ... drogą elektroniczną przewidywana jest na koniec 2012 roku. Zdaniem fiskusa projekt ma być znacznym ułatwieniem dla podatników, ale też powinien przynieść poważne ...

-

![Jaka karta kredytowa dla kogo? [© Scanrail - Fotolia.com] Jaka karta kredytowa dla kogo?]()

Jaka karta kredytowa dla kogo?

... rodzaju zakupy. Firma Acxiom Polska postanowiła sprawdzić, kto tak naprawdę korzysta z kart kredytowych, czym ... banki wspólnie z największymi sieciami. Osoby posiadające bankowe konta internetowe przed wyborem karty bacznie ... ma niewątpliwy wpływ wiek, poziom dochodów i status materialny jej posiadacza. Okazuje się, że ponad 27% osób, którym czasem nie ...

-

![ESET: zagrożenia internetowe I 2012 ESET: zagrożenia internetowe I 2012]()

ESET: zagrożenia internetowe I 2012

... się ostatnio FBI. Biuro Śledcze bada, kto umieścił w serwisie pornograficznym zdjęcia kilkunastu uczennic, z których najmłodsza ma 14 lat. Fotografie, które znalazły się na ... . 55% ankietowanych przyznało, że aktualizuje ustawienia prywatności swojego konta rzadziej niż raz na pół roku, a 20% nie robi tego w ogóle! Eksperci z firmy ESET podkreślają, ...

-

![Polscy uczniowie kochają nowe technologie Polscy uczniowie kochają nowe technologie]()

Polscy uczniowie kochają nowe technologie

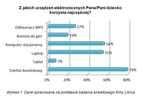

... nie służą im wyłącznie do zabawy. Racjonalnie wykorzystane są pomocne zarówno w wychowaniu, jak i procesie edukacji – mówi Marcin Kempka, ekspert firmy Librus. - Najmłodsze pokolenie ma ... – mówi Ewa Szelecka, nauczycielka matematyki i ekspert Wydawnictwa Klett. Zaabsorbowani uczniowie, nie uświadamiają sobie nawet procesu uczenia się. Tak jest też ...

-

![G Data: wirusowe prognozy 2014 G Data: wirusowe prognozy 2014]()

G Data: wirusowe prognozy 2014

... nie będą miały na celu jedynie wykradanie danych z przejętych kont, ale będą wykorzystywać dostęp do firmowego konta ...

-

![Dlaczego LinkedIn zarabia? [© stryjek - Fotolia.com] Dlaczego LinkedIn zarabia?]()

Dlaczego LinkedIn zarabia?

... konta LinkedIn możemy również wybrać pakiet specjalnie dopasowany do rekruterów, sprzedawców czy dla osób poszukujących pracy. Zaletą jest możliwość wysyłania wiadomości Inmail do osób, z którymi nie ...

-

![Jak filozofia Jeana Baudrillarda może poprawić sprzedaż? [© Yury Zap - Fotolia.com] Jak filozofia Jeana Baudrillarda może poprawić sprzedaż?]()

Jak filozofia Jeana Baudrillarda może poprawić sprzedaż?

... nie komunikują? Nawet jeżeli to co sprzedajesz nie ma wielkiego logo na opakowaniu to i tak wiele sobą komunikuje. Dlatego też trzeba zadbać, by doświadczenie klienta od początku do końca było spójne. Jeżeli bank oferuje usługi private banking, to musi zadbać nie tylko o prestiż samego konta ...

-

![TikTok wprowadza zmiany w zakresie rekomendowanych treści [© pixabay.com] TikTok wprowadza zmiany w zakresie rekomendowanych treści]()

TikTok wprowadza zmiany w zakresie rekomendowanych treści

... polecanych w sekcji „Dla Ciebie”. Ma ona na celu ograniczenie powtarzających się treści i ich trafniejszy dobór. Filmy, które pojawiają ... te, które używają konkretnej ścieżki dźwiękowej. Odświeżenie zakładki nie nadpisuje i nie zmienia dotychczasowych ustawień konta i obserwowanych przez odbiorcę twórców. Jak działa proponowanie treści i eliminowanie ...

-

![Rynek pracy w 2011 r. - prognozy [© Scanrail - Fotolia.com] Rynek pracy w 2011 r. - prognozy]()

Rynek pracy w 2011 r. - prognozy

... branżach ściśle związany jest z koniunkturą gospodarczą. Kto więc może mieć trudności ze ... ma ponad 88.000 fanów.” - wyjaśnia Aneta Szczygieł. 6. Trzech Króli 6 stycznia – wolne czy nie? PKPP Lewiatan ma ... nie blokuje dostępu. Poza tym coraz więcej organizacji jest obecnych w mediach społecznościowych, tak więc część pracowników musi obsługiwać konta ...

-

![Użyteczność stron www - ranking witryn Użyteczność stron www - ranking witryn]()

Użyteczność stron www - ranking witryn

... portal Interaktywnie.com z Grupy Money.pl. A kto o użyteczności zapomni, ryzykuje zniechęcenie nawet 80 procent potencjalnych ... i wygodny sposób. Niestety ma on takze słabe strony jak skomplikowane zarzadzanie ustawieniami konta (np. prywatnosc), ... kontent. Do całej masy funkcjonalności nie sposób dotrzec, w zasadzie nie wiem, co serwis oferuje mi ...

-

![Ewolucja spamu IV-VI 2011 Ewolucja spamu IV-VI 2011]()

Ewolucja spamu IV-VI 2011

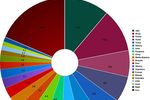

... nie precyzuje, kto ... na rosyjskie konta e-mail. Celem ... nie ma już zauważalnych „gigantów”, jakie istniały w przeszłości, takich jak na przykład Cutwail czy Rustock, które odpowiadały za lwią część ogółu spamu. Albo spamerzy nie mieli czasu zwiększyć „możliwości” botnetów, tak aby mogły wysyłać miliony wiadomości spamowych dziennie, albo celowo nie ...

-

![Utrata danych z laptopa słono kosztuje [© ptnphotof - Fotolia.com] Utrata danych z laptopa słono kosztuje]()

Utrata danych z laptopa słono kosztuje

... się to rzadziej - 17% przypadków utraty służbowego laptopa ma miejsce podczas podróży. Wskazują ... nie była wyposażona w nawet najbardziej podstawowe zabezpieczenia, powinno być dla nas bardzo niepokojące. Firmy same ułatwiają zadanie każdemu, kto ... to nie tylko w odniesieniu do bezpieczeństwa firmy. Korzystamy z nich, aby obsługiwać nasze konta bankowe, ...

-

![Komunikacja Voice Mailing System w biznesie Komunikacja Voice Mailing System w biznesie]()

Komunikacja Voice Mailing System w biznesie

... nie wcześniej niż o 8 rano i nie później niż o 22 – tłumaczy Andrzej Ogonowski, Brand & PR Director w SMSAPI, platformie do masowej wysyłki wiadomości SMS, MMS i VMS. Kiedy używać VMS? VMS ma ... chwil pojawi się na korcie. Mało kto jest tak zaangażowany w świat swojej ... połączyć się z konsultantem, sprawdzić swój stan konta lub wykonać inną operację. VMS ...

-

![6 głównych trendów na rynku pracy kandydata [© grki - Fotolia] 6 głównych trendów na rynku pracy kandydata]()

6 głównych trendów na rynku pracy kandydata

... chce mieć lepszą pracę, ale to pracodawca ma go znaleźć Raport pokazuje, ze dziś niemal 3/4 kandydatów (72 proc.) nie szuka aktywnie zatrudnienia, z czego 7 proc ... również wzrost o 2 punkty procentowe. Przydatne linki: Oferty pracy Rynek kandydata i końca nie widać… Prezentowane dane potwierdzają, że rynek kandydata rozwija się w zawrotnym tempie ...

-

![Jak skutecznie wypromować program lojalnościowy? [© pixabay] Jak skutecznie wypromować program lojalnościowy?]()

Jak skutecznie wypromować program lojalnościowy?

... od razu móc sprawdzić stan swojego konta. Dobrze też, jeśli w prezencie otrzyma punkty powitalne, ... odpowiednio wyeksponowane, tak aby nikt, kto wchodzi na stronę, nie przegapił ich. Można je wyróżnić np. banerem w ... (lub np. reklamy w gazetkach promocyjnych). Jeśli program ma motywować pracowników – nie zapominajmy o plakatach w biurach, a także o ...

-

![Dzień Bezpiecznego Komputera. Jak zachować ostrożność w sieci? [© pixabay.com] Dzień Bezpiecznego Komputera. Jak zachować ostrożność w sieci?]()

Dzień Bezpiecznego Komputera. Jak zachować ostrożność w sieci?

... konta w banku lub dokonać innej transakcji płatniczej, korzystając z publicznej sieci wifi. Nigdy nie możemy mieć pewności, czy sieć, z jakiej aktualnie korzystamy faktycznie przynależy, np. do kawiarni, w której jesteśmy, czy może jest to tylko zbieżna nazwa, która ma ... Jeśli nie mamy pewności, kto jest po drugiej stronie ekranu, nie instalujmy tego ...

-

![Najczęstsze cyberataki i jak się przed nimi bronić Najczęstsze cyberataki i jak się przed nimi bronić]()

Najczęstsze cyberataki i jak się przed nimi bronić

... hakerskie cyberatakach. Trwająca w sieci wojna informacyjna pokazała nam, jak wielką moc ma w walce o pokój na świecie niszczenie i wykradanie danych z baz i systemów ... groźbą zablokowania lub utraty konta. Zazwyczaj wyłudzenie następuje poprzez wiadomość e-mail. Tip: Zachowaj pełną ostrożność i pamiętaj, że bank nie prosi poprzez wiadomość e-mail o ...

-

![Cyberbezpieczeństwo: cyberataki przerażają, a profilaktyka leży [© pixabay.com] Cyberbezpieczeństwo: cyberataki przerażają, a profilaktyka leży]()

Cyberbezpieczeństwo: cyberataki przerażają, a profilaktyka leży

... zabezpieczonych dokumentów). W publicznej sieci Wi-Fi nigdy nie wiadomo, kto jeszcze korzysta z połączenia, jakie są ... konta w niektórych usługach, m.in. w skrzynce elektronicznej czy na portalu płatniczym. 35 proc. Polaków nie zna lub nie korzysta ... o bezpieczeństwie? Prawie połowa z nas (47 proc.) ma poczucie, że może polegać na swoim zdrowym ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

... nie zostało wykrytych. Niestety, nie ma danych statystycznych dla większości innych państw, a zagraniczne firmy antywirusowe nie ...

-

![Crimeware a sektor finansowy Crimeware a sektor finansowy]()

Crimeware a sektor finansowy

... online, a następnie pobranie środków z konta ofiary. Doskonałym przykładem ... nie wystarczy zamknąć kilka stron hostingowych, aby niszczyć botnet. 9 marca Roman Husse, który monitorował botnet przy użyciu narzędzia ZeuS Tracker, zauważył gwałtowny spadek liczby centrów kontroli i stwierdził, że ma ... i gdzie miał miejsce atak, kto go przeprowadzili, ile ...

-

![Upadłości firm I-VII 2012 Upadłości firm I-VII 2012]()

Upadłości firm I-VII 2012

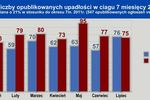

... konta czy majątek, co jest decydujące w krytycznych chwilach walki o utrzymanie działalności i płynności finansowej – mówi Grzegorz Hylewicz, dyrektor Windykacji w Euler Hermes. Budownictwa nie ... (w stosunku do ubiegłego roku, a nie bezwzględnie) ma w tym roku miejsce w woj. ... tego, kto może liczyć na ich wsparcie. Już nie badają indywidualnych wyników ...

-

![Cyberataki: nowe spojrzenie na spam i ataki na Internet Rzeczy [© vchalup - Fotolia.com] Cyberataki: nowe spojrzenie na spam i ataki na Internet Rzeczy]()

Cyberataki: nowe spojrzenie na spam i ataki na Internet Rzeczy

... z zakłócaniem wyborów, po tym jak został powiązany z serią ukierunkowanych ataków na konta poczty elektronicznej należących do osób prowadzących prezydencką kampanię wyborczą w USA. ... często ma ta zła strona, ze względu na rosnące umiejętności, rozszerzającą się powierzchnię cyfrowych ataków oraz dzięki zaskakiwaniu niczego nie podejrzewających ...

-

![Koszyk Roku 2022: znamy najbardziej przyjazne sklepy internetowe Koszyk Roku 2022: znamy najbardziej przyjazne sklepy internetowe]()

Koszyk Roku 2022: znamy najbardziej przyjazne sklepy internetowe

... Dodatkowo 59% badanych e-sklepów nie wymaga od klienta weryfikacji konta poprzez ... nie porzucił on koszyka. Niestety w wielu e-sklepach nadal proces rejestracji, logowania i wprowadzania danych to najsłabsze punkty całego serwisu. Tylko blisko co czwarty badany sklep (24%) ma ... rękę” do momentu finalizacji zakupu. Kto zatem robi to najlepiej? Jak ...

-

![Sklep iTunes zaatakowany przez hakerów Sklep iTunes zaatakowany przez hakerów]()

Sklep iTunes zaatakowany przez hakerów

... własne aplikacje za cudze pieniądze Cybeprzestępcy wcale nie chodziło o zakup konkretnych aplikacji ani muzyki. Atak ... zaczęli narzekać, że ktoś wkradł się na ich konta, z których dokonał wielu nielegalnych zakupów na ... w których o oszustwo nietrudno, ponieważ aplikacje dodawane są przez każdego, kto ma taką ochotę. Sytuacja przypomina tę z aplikacjami ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

... tak w rzeczywistości, kto za tym stoi i jakie są jego motywy. Nie zdołano ustalić, czy za wszystkie te ... również wykorzystanie wiadomości SMS do kradzieży pieniędzy z konta subskrybenta. Funkcję tę posiada Wesber, najnowszy ... że AOL i MSN nie są rozpowszechnione w Rosji, a tym samym nie stanowią popularnego celu ataków. Podobna sytuacja ma miejsce ...

-

![Ewolucja spamu 2007 Ewolucja spamu 2007]()

Ewolucja spamu 2007

... ma ... nie tylko uzyskanie poufnych informacji, ale również bezpośrednia kradzież pieniędzy. Poniższy e-mail sugeruje, że użytkownik powinien wysłać wiadomość SMS na krótki numer w celu aktywowania specjalnej ochrony swojej skrzynki pocztowej. W rzeczywistości, wysyłając taką wiadomość, użytkownik przelewał jedynie pieniądze ze swojego konta ... "Każdy, kto ...

-

![Metody szyfrowania danych - podstawy Metody szyfrowania danych - podstawy]()

Metody szyfrowania danych - podstawy

... Jednak w stu procentach bezpieczni nie będziemy nigdy. Każdy algorytm ma słabości i każdy zostanie kiedyś ... nie przydadzą i postanowił upublicznić numer rozliczeniowy swojego banku oraz dane potrzebne do przelewu. Bardzo szybko z jego konta zniknęło 500 funtów. Oto co powiedział po zajściu: "Bank nie był w stanie stwierdzić, kto to zrobił i nie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Obywatel w e-Urzędzie [© Minerva Studio - Fotolia.com] Obywatel w e-Urzędzie](https://s3.egospodarka.pl/grafika/e-Urzad/Obywatel-w-e-Urzedzie-iG7AEZ.jpg)

![Jaka karta kredytowa dla kogo? [© Scanrail - Fotolia.com] Jaka karta kredytowa dla kogo?](https://s3.egospodarka.pl/grafika/karta-kredytowa/Jaka-karta-kredytowa-dla-kogo-apURW9.jpg)

![Dlaczego LinkedIn zarabia? [© stryjek - Fotolia.com] Dlaczego LinkedIn zarabia?](https://s3.egospodarka.pl/grafika2/LinkedIn/Dlaczego-LinkedIn-zarabia-139559-150x100crop.jpg)

![Jak filozofia Jeana Baudrillarda może poprawić sprzedaż? [© Yury Zap - Fotolia.com] Jak filozofia Jeana Baudrillarda może poprawić sprzedaż?](https://s3.egospodarka.pl/grafika2/marka/Jak-filozofia-Jeana-Baudrillarda-moze-poprawic-sprzedaz-223485-150x100crop.jpg)

![TikTok wprowadza zmiany w zakresie rekomendowanych treści [© pixabay.com] TikTok wprowadza zmiany w zakresie rekomendowanych treści](https://s3.egospodarka.pl/grafika2/TikTok/TikTok-wprowadza-zmiany-w-zakresie-rekomendowanych-tresci-251420-150x100crop.jpg)

![Rynek pracy w 2011 r. - prognozy [© Scanrail - Fotolia.com] Rynek pracy w 2011 r. - prognozy](https://s3.egospodarka.pl/grafika/rynek-pracy/Rynek-pracy-w-2011-r-prognozy-apURW9.jpg)

![Utrata danych z laptopa słono kosztuje [© ptnphotof - Fotolia.com] Utrata danych z laptopa słono kosztuje](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Utrata-danych-z-laptopa-slono-kosztuje-125529-150x100crop.jpg)

![6 głównych trendów na rynku pracy kandydata [© grki - Fotolia] 6 głównych trendów na rynku pracy kandydata](https://s3.egospodarka.pl/grafika2/rynek-pracy-specjalistow/6-glownych-trendow-na-rynku-pracy-kandydata-208597-150x100crop.jpg)

![Jak skutecznie wypromować program lojalnościowy? [© pixabay] Jak skutecznie wypromować program lojalnościowy?](https://s3.egospodarka.pl/grafika2/programy-lojalnosciowe/Jak-skutecznie-wypromowac-program-lojalnosciowy-231695-150x100crop.jpg)

![Dzień Bezpiecznego Komputera. Jak zachować ostrożność w sieci? [© pixabay.com] Dzień Bezpiecznego Komputera. Jak zachować ostrożność w sieci?](https://s3.egospodarka.pl/grafika2/Dzien-Bezpiecznego-Komputera/Dzien-Bezpiecznego-Komputera-Jak-zachowac-ostroznosc-w-sieci-240934-150x100crop.jpg)

![Cyberbezpieczeństwo: cyberataki przerażają, a profilaktyka leży [© pixabay.com] Cyberbezpieczeństwo: cyberataki przerażają, a profilaktyka leży](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-cyberataki-przerazaja-a-profilaktyka-lezy-248285-150x100crop.jpg)

![Cyberataki: nowe spojrzenie na spam i ataki na Internet Rzeczy [© vchalup - Fotolia.com] Cyberataki: nowe spojrzenie na spam i ataki na Internet Rzeczy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberataki-nowe-spojrzenie-na-spam-i-ataki-na-Internet-Rzeczy-228305-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)