-

![Gabinet Cieni BCC: najnowsze rekomendacje dla rządu [© Grzegorz Polak - Fotolia.com] Gabinet Cieni BCC: najnowsze rekomendacje dla rządu]()

Gabinet Cieni BCC: najnowsze rekomendacje dla rządu

... cały rok, poprawa kultury poboru i wymiaru podatków, stworzenie dodatkowego mechanizmu oszczędzania na emeryturę. To zaledwie kilka z wielu postulatów wobec rządzących. Stworzona przez Gospodarczy Gabinet Cieni BCC lista ... pracownika organizacją związkową, a także przeprowadzenia wysłuchania pracownika w obecności wskazanej przez niego osoby. Proces ...

-

![Szkodliwe programy mobilne 2011 Szkodliwe programy mobilne 2011]()

Szkodliwe programy mobilne 2011

... tylko o urządzeniu i jego operacjach (na przykład, o baterii i jej ładowaniu, obecności połączenia WiFi), ale również rejestruje dane i adresy stron internetowych. ... się Androidem jako platformą stanowiącą główny cel ich ataków. Ponadto, rok 2011 był tym, w którym szkodliwi użytkownicy zasadniczo zautomatyzowali produkcję oraz rozprzestrzenianie ...

-

![ESET: zagrożenia internetowe VIII 2011 ESET: zagrożenia internetowe VIII 2011]()

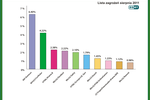

ESET: zagrożenia internetowe VIII 2011

... nośników danych, robak internetowy Conficker (świętujący nie tak dawno ponad 1000 dni obecności w sieci) oraz zagrożenia Iframe, ukrywające się na stronach WWW w postaci ... i nie dopuści do infekcji komputera. Globalne raporty z systemu ThreatSense.Net Lista zagrożeń powstaje dzięki ThreatSense.Net, technologii zbierania próbek wirusów od ponad ...

-

![Grecja vs. Turcja, czyli wakacje 2019 z grą o tron [© tribes - Fotolia.com] Grecja vs. Turcja, czyli wakacje 2019 z grą o tron]()

Grecja vs. Turcja, czyli wakacje 2019 z grą o tron

... plaże, dobrze rozwinięta infrastruktura turystyczna, cały wachlarz miejsc wartych ... pogodą i plażami. W słonecznej Grecji z roku na rok przybywa miejsc oznaczonych ... obecności Grecji w Unii Europejskiej - niskie koszty roamingu i możliwość podróżowania bez paszportu, co ułatwia spontaniczne decyzje o wyjeździe. Obraz dopełnia niedościgniona lista ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... bezpieczeństwa IT przewidywali, że rok 2007 będzie przełomowy w walce z wirusami komputerowymi ... metody w celu maskowania swojej obecności w systemie. Polimorfizm, śmieci ... że rozwiązania antywirusowe będą zbędne? Lista kluczowych funkcji była imponująca: User Account ... Vista została napisana od zera, a cały kod wielokrotnie przetestowany i takie błędy ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... lipca 2007 roku, minął prawie rok. Mniej więcej od 13 lipca niektórzy ... specjaliści z Kaspersky Lab zajmowali się przez cały ten czas? Strony hakerskie ... przesyłanego za pośrednictwem przeglądarki. Lista monitorowanych adresów składa się, z reguły, z ... muteks tworzony w celu zaznaczenia swojej obecności w pamięci: _SYSTEM_ Na przykład: __SYSTEM__91C38905 ...

-

![Pieniądze na start i rozwój firmy. Dotacje [© Jozsef Szocs - Fotolia.com] Pieniądze na start i rozwój firmy. Dotacje]()

Pieniądze na start i rozwój firmy. Dotacje

... majątek ze współmałżonkiem, współmałżonek w obecności urzędnika musi podpisać zgodę na poręczenie. ... zł na założenie firmy, a potem przez rok co miesiąc dostawać ponad 1000 zł wsparcia pomostowego ... organizacje, które zorganizują cały projekt, czyli wybiorą uczestników ... 12 miesięcy. Drugi to lista dozwolonych wydatków opłaconych z dotacji. Pamiętaj, ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Gabinet Cieni BCC: najnowsze rekomendacje dla rządu [© Grzegorz Polak - Fotolia.com] Gabinet Cieni BCC: najnowsze rekomendacje dla rządu](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-najnowsze-rekomendacje-dla-rzadu-204821-150x100crop.jpg)

![Grecja vs. Turcja, czyli wakacje 2019 z grą o tron [© tribes - Fotolia.com] Grecja vs. Turcja, czyli wakacje 2019 z grą o tron](https://s3.egospodarka.pl/grafika2/turystyka-zagraniczna/Grecja-vs-Turcja-czyli-wakacje-2019-z-gra-o-tron-219840-150x100crop.jpg)

![Pieniądze na start i rozwój firmy. Dotacje [© Jozsef Szocs - Fotolia.com] Pieniądze na start i rozwój firmy. Dotacje](https://s3.egospodarka.pl/grafika2/zakladanie-firmy/Pieniadze-na-start-i-rozwoj-firmy-Dotacje-130608-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)