-

![Działy IT stawiają na sztuczną inteligencję i sieć intuicyjną [© Tatiana Shepeleva - Fotolia.com] Działy IT stawiają na sztuczną inteligencję i sieć intuicyjną]()

Działy IT stawiają na sztuczną inteligencję i sieć intuicyjną

... specjalistów ds. sieci znajduje się maksymalizacja wartości biznesowej IT i jak najlepsza odpowiedź na potrzeby biznesu. Prawie 40% liderów IT wskazało maksymalizację wartości biznesowej IT jako główny priorytet. Cel ten znalazł ... 22% liderów IT wskazuje przekwalifikowanie i zdobywanie nowych umiejętności jako priorytet niezbędny dla wypełnienia luki ...

-

![Kompetencje cyfrowe: jak pokonać ich deficyt? [© pixabay.com] Kompetencje cyfrowe: jak pokonać ich deficyt?]()

Kompetencje cyfrowe: jak pokonać ich deficyt?

... Czy pracownicy są gotowi na przekwalifikowanie zawodowe? Prawie trzy czwarte respondentów (73%) nie czuje się ... luki w umiejętnościach cyfrowych jest niezbędne do utrzymania i poprawy standardów życia na całym świecie. Tylko 17% wszystkich respondentów uważa się za „zaawansowanych” w zakresie umiejętności cyfrowych w miejscu pracy, podczas gdy prawie ...

-

![Kobiety w IT to nie tylko programistki [© pixabay.com] Kobiety w IT to nie tylko programistki]()

Kobiety w IT to nie tylko programistki

... pojawienie się większej liczby kobiet w branży może szybko pomóc w zapełnieniu aktualnej luki kadrowej i nowym spojrzeniu na procesy rekrutacyjne. No Fluff Jobs postanowił ... na awans. Praca w IT przynosi satysfakcję zdecydowanej większości biorących udział w badaniu specjalistek. Prawie 71 proc. badanych wskazało, że czują się spełnione w pracy. ...

-

![Luka na regionalnym rynku biurowców - będzie walka o dobre biura? [© pixabay.com] Luka na regionalnym rynku biurowców - będzie walka o dobre biura?]()

Luka na regionalnym rynku biurowców - będzie walka o dobre biura?

... na ośmiu kluczowych rynkach regionalnych na koniec trzeciego kwartału wyniosły prawie 6,4 mln m kw. Bez zaskoczeń obyło się na podium największych – po Warszawie ... kwartału, również we Wrocławiu, było oddanie do użytkowania biurowca L’UNI. Prawie 4 tys. m kw. biur zmieściło się w neorenesansowym budynku dawnego wydziału Farmacji Akademii Medycznej. ...

-

![Ransomware wraca do łask cyberprzestępców [© Florian Roth - Fotolia.com] Ransomware wraca do łask cyberprzestępców]()

Ransomware wraca do łask cyberprzestępców

... przejęcie uprawnień za pomocą zidentyfikowanego słabego punktu lub luki w celu przeniesienia się na inne systemy. W przypadkach, w których oprogramowanie ... uwierzytelniająca. Brak uwierzytelniania wieloetapowego pozostaje jedną z największych przeszkód dla bezpieczeństwa firm. Prawie 18% spraw analizowanych przez Cisco Talos nie miało MFA lub miało ...

-

![Candidate experience w branży IT: jakie oczekiwania wobec rekrutacji? [© pixabay.com] Candidate experience w branży IT: jakie oczekiwania wobec rekrutacji?]()

Candidate experience w branży IT: jakie oczekiwania wobec rekrutacji?

... , że firmy, które wahają się, czy transparentność się opłaca, zobaczą, że zatajając zarobki, już na starcie tracą prawie połowę talentów, na co w dobie luki kadrowej nie mogą sobie pozwolić. Informacja o proponowanym wynagrodzeniu nabiera znaczenia wraz ze wzrostem poziomu doświadczenia kandydatów i kandydatek. Na ...

-

![Ransomware celuje w handel detaliczny [© Florian Roth - Fotolia.com] Ransomware celuje w handel detaliczny]()

Ransomware celuje w handel detaliczny

... z niecałymi 70 proc. w 2022 roku. Najczęstszą przyczyną powodzenia ataków były wykorzystane luki w zabezpieczeniach (32 proc.) oraz złośliwe treści znajdujące się w wiadomościach e-mail ( ... także kopii zapasowych – zaszyfrować je lub usunąć. Spośród tych prób prawie połowa zakończyła się sukcesem. Wskaźnik wykorzystania kopii zapasowych do odzyskania ...

-

![AI w rękach cyberprzestępców - jak mogą chronić się firmy? AI w rękach cyberprzestępców - jak mogą chronić się firmy?]()

AI w rękach cyberprzestępców - jak mogą chronić się firmy?

... brzmi już, „czy” przedsiębiorstwo doświadczy naruszenia cyfrowego bezpieczeństwa, lecz „kiedy”. Prawie 90% z nich miało do czynienia z takim atakiem w ciągu ostatniego roku ... i rozwiązania – aby skutecznie zarządzać ryzykiem. Regularne kontrole pozwalają także wykrywać luki w zabezpieczeniach, zanim staną się realnym zagrożeniem. 4. Wprowadź do ...

-

![Kasyna internetowe: miliony strat w budżecie państwa [© Freepik] Kasyna internetowe: miliony strat w budżecie państwa]()

Kasyna internetowe: miliony strat w budżecie państwa

... poza nielegalnymi podmiotami. Lukę ignoruje się tak, jak ówcześnie nie zauważano luki VAT – mówi Piotr Palutkiewicz, wiceprezes WEI. Analizy firmy doradczej EY wskazują, ... działające kasyna przenoszą swoją działalność na nową stronę niemal w czasie rzeczywistym. Prawie wszystkie państwa w Europie już zauważyły, że przy obecnych rozwiązaniach ...

Tematy: gry hazardowe, gry losowe, zakłady hazardowe, hazard, kasyna online, kasyna, podatek od gier -

![Najpopularniejsze wirusy - IV 2003 Najpopularniejsze wirusy - IV 2003]()

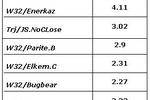

Najpopularniejsze wirusy - IV 2003

... Dotychczas wirus, który dostał się na listę najpopularniejszych stopniowo zanikał i po niedługim czasie prawie przestawał istnieć. Tak stało się w przypadku Sircama oraz Nimdy. Klez.I ... , co sprawia, że jest trudny do identyfikacji b) korzysta z dobrze znanej luki Internet Explorera (wersje 5.01 oraz 5.5), która pozwala uruchomić zainfekowany plik ...

Tematy: wirusy -

![Wirusy - co przyniesie 2005 r. [© Scanrail - Fotolia.com] Wirusy - co przyniesie 2005 r.]()

Wirusy - co przyniesie 2005 r.

... _SASSER.B) • World Tracking Center (Centum Śledzenia Wirusów) zarejestrowało 37.822.805 infekcji - prawie o 8 procent więcej niż w roku poprzednim. • Lista WTC 10 najpopularniejszych ... Spam i phishing będą jeszcze intensywniej zalewać skrzynki e-mailowe. • Czas pomiędzy odkryciem luki w zabezpieczeniach a stworzeniem exploita będzie się skracał ...

-

![Sieci rozproszone w biznesie IX 2005 [© Scanrail - Fotolia.com] Sieci rozproszone w biznesie IX 2005]()

Sieci rozproszone w biznesie IX 2005

... połowa wydatków na informatykę wiąże się z realizacją projektów biznesowych. Natomiast w prawie 90% firm i instytucji stosujących podejście tradycyjne, w którym kierownictwo nie ... faktem, że wyniki badań wskazują na rosnące ryzyko pogłębienia się luki dzielącej Europę od reszty świata w kluczowych obszarach wykorzystania nowoczesnych technologii”. ...

-

![Firmy nie dbają o łaty programowe [© Scanrail - Fotolia.com] Firmy nie dbają o łaty programowe]()

Firmy nie dbają o łaty programowe

... naprawianie luk programowych. Badanie wykazało, że prawie połowa ankietowanych - 45 proc.- powiedziała, że nigdy nie byli całkowicie chronieni przed komputerowymi zagrożeniami. Badanie pokazało, że wiele firm nie reaguje równie szybko jak stają się dostępne łaty na luki programowe, które hakerzy regularnie wykorzystują ...

-

![ZUS hamuje rozwój firm [© Scanrail - Fotolia.com] ZUS hamuje rozwój firm]()

ZUS hamuje rozwój firm

... . Jednak przepisy na to nie pozwalają. Nowo zatrudniane osoby nie wypełniają tej luki, bowiem pracodawcy boją się nadmiernych kosztów oraz utrudnień w zwolnieniu pracownika w ... . Pracodawcy przebadani przez KIG są najbardziej otwarci na zmiany w prawie pracy dotyczące zwiększenia uprawnień pracowników związanych z rodzicielstwem. Tylko 5 % badanych ...

-

![Wirusy i robaki X 2006 Wirusy i robaki X 2006]()

Wirusy i robaki X 2006

... , jednak w 2006 roku robaki pocztowe, stanowiące wcześniej plagę Internetu, należą już prawie do przeszłości. O wiele aktywniejsze są obecnie standardowe programy trojańskie i robaki sieciowe, które w celu rozprzestrzeniania się wykorzystują luki w systemie Windows (takie jak ta opisana w biuletynie MS06-040 Microsoftu). Jednak w październiku ...

-

![Marketerzy nie doceniają pokolenia baby-boomers [© Scanrail - Fotolia.com] Marketerzy nie doceniają pokolenia baby-boomers]()

Marketerzy nie doceniają pokolenia baby-boomers

... komunikacja oparta na relacji B2F ma charakter wielokierunkowy, przy czym prawie wszyscy badani (93 proc.) uważają swoich przyjaciół z pokolenia baby-boomers za ... życia, niezwiązanych z kwestiami finansowymi. Wyniki badania wskazują na istnienie komunikacyjnej luki, którą firmy muszą wypełnić, jeśli chcą zapewnić tak znacznej grupie docelowej ...

-

![Wirusy i robaki XI 2007 Wirusy i robaki XI 2007]()

Wirusy i robaki XI 2007

... szczycie, albo zupełnie zniknąć z zestawienia. Listopadowe zestawienie zawiera tylko jeden program, który prawie nie zmienił swojej pozycji, i jest to Trojan-Spy.HTML.Fraud.ay, atak ... w popularnych przeglądarkach. W listopadzie z rankingu zniknął znany eksploit wykorzystujący luki w zabezpieczeniach produktów firmy Adobe. Eksploit ten znalazł się w ...

-

![G DATA: bezpieczne wirtualne zakupy [© stoupa - Fotolia.com] G DATA: bezpieczne wirtualne zakupy]()

G DATA: bezpieczne wirtualne zakupy

... Internetu aż 33% robi zakupy w sieci, co stawia nas w europejskiej czołówce. Zakupy (prawie) doskonałe Pieniądze, które wydajemy podczas zakupów w sieci cieszą nie tylko ... i program antywirusowy są aktualne, regularnie dokonuj aktualizacji. Hakerzy wykorzystują obecnie luki bezpieczeństwa w programach WinZip, Aprobat Leader, Quicktime i Flash. Jeśli ...

-

![Rootkit Rustock.C: rozwiązanie zagadki Rootkit Rustock.C: rozwiązanie zagadki]()

Rootkit Rustock.C: rozwiązanie zagadki

... waha się od 158 400 do 158 496 bajtów. Mimo że modyfikacja C1 jest o prawie 100 KB większa niż te, które pojawiły się później, pomiędzy nią a ... w plikach chm; to właśnie na jej serwerach znaleziono pierwsze warianty exploitów wykorzystujących luki w zabezpieczeniach przetwarzania plików ANI i ICO. To właśnie ta grupa wykorzystywała trojany napisane w ...

Tematy: Rootkity, rootkit, złośliwy kod, cyberprzestępcy, złośliwe programy, botnet, sieci zombie, rustock, Rustock.C -

![Projekty indywidualne a dofinansowanie z Unii [© Minerva Studio - Fotolia.com] Projekty indywidualne a dofinansowanie z Unii]()

Projekty indywidualne a dofinansowanie z Unii

... jako indywidualny - sugerująca, że projekty indywidualne mają zapełniać luki w tych obszarach, w ramach których projekty wybierane w pozostałych procedurach w niewystarczającym ... indywidualnych nie jest jeszcze realizowany. Dlaczego procedura ta, mimo że mija już prawie rok od uruchomienia programu, pozostaje martwym zapisem? Jedną z przyczyn ...

-

![Wirusy i robaki II 2009 Wirusy i robaki II 2009]()

Wirusy i robaki II 2009

... .aj i SWFlash.ak, które wykorzystują różne luki w zabezpieczeniach programu Flash Player. Wszystkie szkodliwe programy, programy reklamujące i potencjalnie niechciane z pierwszej dziesiątki zestawiania można pogrupować według głównych klas wykrywanych zagrożeń. Od stycznia udział tych klas prawie nie zmienił się. Dane statystyczne dotyczące kilku ...

-

![eYouGuide: cyfrowe prawa konsumentów UE [© stoupa - Fotolia.com] eYouGuide: cyfrowe prawa konsumentów UE]()

eYouGuide: cyfrowe prawa konsumentów UE

... . społeczeństwa informacyjnego i mediów wraz z Komisarz Meglena Kuneva wskazały luki w przepisach wspólnotowych, których uzupełnienie może zwiększyć zaufanie ... z zakresu prawa cywilnego i prawa karnego o porównywalnej skuteczności. Zakaz spamu obecny jest w prawie unijnym od 2003 r., ale mimo tego 65% europejskich użytkowników Internetu nadal ...

-

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?]()

Jak wykryć i usunąć robaka Conficker?

... się pod koniec listopada 2008 roku. Jego działanie – podobnie jak wielu innych robaków - opierało się na wykorzystaniu luki w zabezpieczeniach systemu Microsoft Windows, która dotyczyła prawie wszystkich wersji tego systemu operacyjnego: Windows 2000, Windows XP, Windows Vista, Windows Server 2003, Windows Server 2008 ...

-

![Pomoc publiczna w UE a spory sądowe [© Scanrail - Fotolia.com] Pomoc publiczna w UE a spory sądowe]()

Pomoc publiczna w UE a spory sądowe

... UE w zakresie pomocy publicznej jest brak jasnej podstawy prawnej w prawie krajowym. Ponadto, jednym z głównych problemów jest wymóg udowodnienia związku ... istotne bariery w rozwoju private enforcement, takie jak: trudności w ustaleniu interesu prawnego, luki w przepisach proceduralnych, czy konieczność sprostania wysokim standardom dowodowym, jednak ...

-

![Strategie agresywne część 2 [© Minerva Studio - Fotolia.com] Strategie agresywne część 2]()

Strategie agresywne część 2

... istnieje wiele wyspecjalizowanych funduszy typu hedge, które swoje inwestycje opierają prawie w całości na automatycznych systemach transakcyjnych. Fundusze tego typu zwykle ... kosztów transakcyjnych, o tyle dla zachowania mającego na celu ograniczenie ryzyka luki otwarcia istnieją racjonalne przesłanki stojące za takimi działaniami. Mimo licznych ...

-

![Aktualizacja oprogramowania a ataki hakerów [© Scanrail - Fotolia.com] Aktualizacja oprogramowania a ataki hakerów]()

Aktualizacja oprogramowania a ataki hakerów

... . Wyniki badania okazały się zbieżne z ankietą przeprowadzoną na zlecenie firmy Symantec. Prawie jedna trzecia (30 proc.) małych i średnich firm planuje w ciągu najbliższych ... z problemami spowodowanymi przez hakerów, którzy chcą wykorzystać potencjalne luki w zabezpieczeniach i oczywiście dostać się na czołówki serwisów informacyjnych” — powiedział ...

-

![Spam w VI 2010 Spam w VI 2010]()

Spam w VI 2010

... stosunku do maja. Europa, jako region, objęła prowadzenia jako główny dystrybutor spamu: prawie 40% całkowitej ilości spamu pochodziło z tej części świata. Ilość spamu rozsyłanego z Wielkiej ... na komputer użytkownika mogą zostać pobrane inne szkodliwe programy poprzez luki w zabezpieczeniach przeglądarki. Na drugim miejscu znajduje się szkodliwy ...

-

![Sektor energetyczny 2011 - czas zmian Sektor energetyczny 2011 - czas zmian]()

Sektor energetyczny 2011 - czas zmian

... powinny wspierać rozwój kadr oraz tworzenie nowych miejsc pracy, w oparciu o analizę luki między stopniem realizacji narodowych celów energetycznych oraz obecnej podaży pracowników. ... 50 mld euro do 2030 roku, nie licząc inwestycji sieciowych. Prawie 2/3 potrzebnego kapitału będzie trzeba uzyskać z nowych źródeł”, podsumowuje Wojciech Hann z ...

-

![ZeuS atakuje konta bankowe Polaków [© stoupa - Fotolia.com] ZeuS atakuje konta bankowe Polaków]()

ZeuS atakuje konta bankowe Polaków

... czasu. Procedura jest prosta: wykorzystując luki w zabezpieczeniach komputera, ZeuS proponuje użytkownikowi zainstalowanie programu, np. powodującego przyspieszenie procesora – tak naprawdę zawierającego tylko szkodliwy kod. Po instalacji klient, wpisując adres strony banku, wchodzi na prawie identyczną stronę spreparowaną przez przestępców. Ci ...

-

![Bezpieczna sieć WiFi Bezpieczna sieć WiFi]()

Bezpieczna sieć WiFi

... się z hotspotami Hotspoty są całkiem powszechne w dzisiejszych czasach - tak powszechne, że prawie każdy park, kawiarnia lub lotnisko zapewniają bezpłatny dostęp do Internetu ... masz w swoim sąsiedztwie. Napastnik może próbować skanowania portów, aby wykryć luki systemowe i przez nie przeniknąć przez zabezpieczenia. W celu zminimalizowania ryzyka ...

-

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

Szkodliwe programy mobilne 2010

... roku, czyli na przestrzeni ponad 17 miesięcy ich liczba zwiększyła się prawie dwukrotnie. Pod koniec 2010 roku sytuacja dotycząca mobilnego szkodliwego oprogramowania ... trojanów SMS zmniejszy się. W niektórych państwach odpowiednie prawo wciąż zawiera luki, w efekcie czego cyberprzestępcy nadal wykorzystują krótkie numery z pełną anonimowością. ...

-

![McAfee: zagrożenia internetowe I kw. 2011 McAfee: zagrożenia internetowe I kw. 2011]()

McAfee: zagrożenia internetowe I kw. 2011

... połączyć się ze zleceniodawcą i wykonywać jego polecenia; są to więc już prawie pełnoprawne botnety. Platformami mobilnymi zainteresowało się także środowisko cyberprzestępcze związane z ... rozsyłanie spamu, gdyż skoncentrowali się na odbudowie botnetów w celu wypełnienia luki po Rustocku i wcześniej rozbitym Zeusie. Spowodowało to pewien wzrost cen ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, malware, spam -

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków]()

Mniej spamu, więcej precyzyjnych ataków

... i instytucje na całym świecie, w związku z wymierzonymi w nie atakami, wynoszą rocznie 1,29 mld USD. Tak jak prawie wszystkie rodzaje cyberprzestępstw, ataki wymierzone przeciw konkretnym celom wykorzystują techniczne luki w zabezpieczeniach i tendencję do nadmiernej ufności. Ataki na ściśle określone firmy i osoby są najtrudniejsze do wychwycenia ...

-

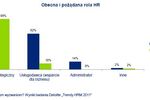

![Trendy w sektorze HR Trendy w sektorze HR]()

Trendy w sektorze HR

... - obecnie stosuje go, lub zamierza wprowadzić w najbliższym roku 64% firm. Prawie jedna piąta badanych organizacji wykorzystuje również telepracę, czyli możliwość wykonywania obowiązków służbowych ... . „Tylko 20% z nich planuje po 2011 roku przeprowadzenie analizy luki kompetencyjnej, lub też wprowadzenie planu sukcesji, czyli rozwoju ludzi w celu ...

-

![Bezpieczeństwo IT 2011 Bezpieczeństwo IT 2011]()

Bezpieczeństwo IT 2011

... . Ataki te wyróżniają się kilkoma elementami: w wielu przypadkach wykorzystane zostały luki zero-day w oprogramowaniu Adobe; cele wielu ataków znajdowało się w Stanach Zjednoczonych ... listopadzie 2011 r., gdy wykryliśmy ponad 1 000 szkodliwych programów dla Androida – to prawie tyle, ile wynosi łączna liczba mobilnych zagrożeń zidentyfikowanych przez ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Działy IT stawiają na sztuczną inteligencję i sieć intuicyjną [© Tatiana Shepeleva - Fotolia.com] Działy IT stawiają na sztuczną inteligencję i sieć intuicyjną](https://s3.egospodarka.pl/grafika2/dzial-IT/Dzialy-IT-stawiaja-na-sztuczna-inteligencje-i-siec-intuicyjna-224363-150x100crop.jpg)

![Kompetencje cyfrowe: jak pokonać ich deficyt? [© pixabay.com] Kompetencje cyfrowe: jak pokonać ich deficyt?](https://s3.egospodarka.pl/grafika2/kompetencje-cyfrowe/Kompetencje-cyfrowe-jak-pokonac-ich-deficyt-243219-150x100crop.jpg)

![Kobiety w IT to nie tylko programistki [© pixabay.com] Kobiety w IT to nie tylko programistki](https://s3.egospodarka.pl/grafika2/kobiety-w-IT/Kobiety-w-IT-to-nie-tylko-programistki-243881-150x100crop.jpg)

![Luka na regionalnym rynku biurowców - będzie walka o dobre biura? [© pixabay.com] Luka na regionalnym rynku biurowców - będzie walka o dobre biura?](https://s3.egospodarka.pl/grafika2/rynek-powierzchni-biurowych/Luka-na-regionalnym-rynku-biurowcow-bedzie-walka-o-dobre-biura-248870-150x100crop.jpg)

![Ransomware wraca do łask cyberprzestępców [© Florian Roth - Fotolia.com] Ransomware wraca do łask cyberprzestępców](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Ransomware-wraca-do-lask-cyberprzestepcow-248954-150x100crop.jpg)

![Candidate experience w branży IT: jakie oczekiwania wobec rekrutacji? [© pixabay.com] Candidate experience w branży IT: jakie oczekiwania wobec rekrutacji?](https://s3.egospodarka.pl/grafika2/programisci/Candidate-experience-w-branzy-IT-jakie-oczekiwania-wobec-rekrutacji-255782-150x100crop.jpg)

![Ransomware celuje w handel detaliczny [© Florian Roth - Fotolia.com] Ransomware celuje w handel detaliczny](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-celuje-w-handel-detaliczny-260407-150x100crop.jpg)

![Kasyna internetowe: miliony strat w budżecie państwa [© Freepik] Kasyna internetowe: miliony strat w budżecie państwa](https://s3.egospodarka.pl/grafika2/gry-hazardowe/Kasyna-internetowe-miliony-strat-w-budzecie-panstwa-263992-150x100crop.jpg)

![Wirusy - co przyniesie 2005 r. [© Scanrail - Fotolia.com] Wirusy - co przyniesie 2005 r.](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-co-przyniesie-2005-r-apURW9.jpg)

![Sieci rozproszone w biznesie IX 2005 [© Scanrail - Fotolia.com] Sieci rozproszone w biznesie IX 2005](https://s3.egospodarka.pl/grafika/sieci-rozproszone/Sieci-rozproszone-w-biznesie-IX-2005-apURW9.jpg)

![Firmy nie dbają o łaty programowe [© Scanrail - Fotolia.com] Firmy nie dbają o łaty programowe](https://s3.egospodarka.pl/grafika/zagrozenia-komputerowe/Firmy-nie-dbaja-o-laty-programowe-apURW9.jpg)

![ZUS hamuje rozwój firm [© Scanrail - Fotolia.com] ZUS hamuje rozwój firm](https://s3.egospodarka.pl/grafika/prawo-pracy/ZUS-hamuje-rozwoj-firm-apURW9.jpg)

![Marketerzy nie doceniają pokolenia baby-boomers [© Scanrail - Fotolia.com] Marketerzy nie doceniają pokolenia baby-boomers](https://s3.egospodarka.pl/grafika/seniorzy/Marketerzy-nie-doceniaja-pokolenia-baby-boomers-apURW9.jpg)

![G DATA: bezpieczne wirtualne zakupy [© stoupa - Fotolia.com] G DATA: bezpieczne wirtualne zakupy](https://s3.egospodarka.pl/grafika/zakupy-online/G-DATA-bezpieczne-wirtualne-zakupy-MBuPgy.jpg)

![Projekty indywidualne a dofinansowanie z Unii [© Minerva Studio - Fotolia.com] Projekty indywidualne a dofinansowanie z Unii](https://s3.egospodarka.pl/grafika/dofinansowanie-ze-srodkow-Unii-Europejskiej/Projekty-indywidualne-a-dofinansowanie-z-Unii-iG7AEZ.jpg)

![eYouGuide: cyfrowe prawa konsumentów UE [© stoupa - Fotolia.com] eYouGuide: cyfrowe prawa konsumentów UE](https://s3.egospodarka.pl/grafika/prawa-konsumentow/eYouGuide-cyfrowe-prawa-konsumentow-UE-MBuPgy.jpg)

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?](https://s3.egospodarka.pl/grafika/jak-wykryc-Conficker/Jak-wykryc-i-usunac-robaka-Conficker-MBuPgy.jpg)

![Pomoc publiczna w UE a spory sądowe [© Scanrail - Fotolia.com] Pomoc publiczna w UE a spory sądowe](https://s3.egospodarka.pl/grafika/private-enforcement/Pomoc-publiczna-w-UE-a-spory-sadowe-apURW9.jpg)

![Strategie agresywne część 2 [© Minerva Studio - Fotolia.com] Strategie agresywne część 2](https://s3.egospodarka.pl/grafika/strategie-agresywne/Strategie-agresywne-czesc-2-iG7AEZ.jpg)

![Aktualizacja oprogramowania a ataki hakerów [© Scanrail - Fotolia.com] Aktualizacja oprogramowania a ataki hakerów](https://s3.egospodarka.pl/grafika/oprogramowanie-w-firmach/Aktualizacja-oprogramowania-a-ataki-hakerow-apURW9.jpg)

![ZeuS atakuje konta bankowe Polaków [© stoupa - Fotolia.com] ZeuS atakuje konta bankowe Polaków](https://s3.egospodarka.pl/grafika/ZeuS/ZeuS-atakuje-konta-bankowe-Polakow-MBuPgy.jpg)

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Mniej-spamu-wiecej-precyzyjnych-atakow-MBuPgy.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)