-

![Cisco: bezpieczeństwo w Internecie 2016 [© NicoElNino - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2016]()

Cisco: bezpieczeństwo w Internecie 2016

... przynoszących wymierne zyski. Bezpośrednie ataki przeprowadzone przez cyberprzestępców, tylko w przypadku ransomware (szyfrowanie danych i żądanie okupu za możliwość ich odzyskania), przynosiły średnio zysk na poziomie 34 mln USD na jeden atak. Jednocześnie cyberprzestępcy działają nie widząc większych utrudnień dla swojej działalności ze strony ...

-

![Ochrona przed ransomware w 10 krokach Ochrona przed ransomware w 10 krokach]()

Ochrona przed ransomware w 10 krokach

... żądanie okupu w celu odblokowania lub odszyfrowania systemu, plików lub danych. Jak dochodzi do ataku? Ransomware może być przemycany na wiele różnych sposobów, ale najczęstszym wektorem ataku są pliki dołączone do poczty elektronicznej. Innym popularnym sposobem na ... bezpieczeństwa. Cyberprzestępczość jest nastawioną na zysk działalnością generującą ...

-

![Czy RODO nadąży za sztuczną inteligencją? [© trahko - Fotolia.com ] Czy RODO nadąży za sztuczną inteligencją?]()

Czy RODO nadąży za sztuczną inteligencją?

... żądanie użytkownika za sprzeczne ze zdrowym rozsądkiem i zdecyduje zachować dane, bądź będzie chciał je wykorzystywać w celu dalszego rozwoju możliwości systemu. Nowe regulacje stawiają sprawę jasno opowiadając się po stronie użytkownika. Architekci systemów AI muszą mieć to na ...

-

![Tydzień 18/2005 (02-08.05.2005) [© RVNW - Fotolia.com] Tydzień 18/2005 (02-08.05.2005)]()

Tydzień 18/2005 (02-08.05.2005)

... w dyskusji nad przyszłością budżetu na lata 2007-2013 godząc się na redukcję w budżecie proponuje likwidacje rabatów i mechanizmów korygujacych, które dotąd zmniejszały wysokość wpłaty do brukselskiej kasy. Z najwiekszego rabatu korzysta dziś Wielka Brytania, która otrzymała go na zdecydowane żądanie M. Thatcher w trakcie szczytu w Fontainebleau ...

-

![Strony internetowe - technologia flash [© Minerva Studio - Fotolia.com] Strony internetowe - technologia flash]()

Strony internetowe - technologia flash

... osobom blokującym w swoich przeglądarkach elementy Flash. Wybór strony opartej wyłącznie na technologii Flash można z czystym sumieniem polecić tylko firmom lub ... coraz częstszego sięgania po nią? Przede wszystkim powszechne i bezpośrednio wyrażane żądanie internautów: „Zabawcie nas!”. Do treści najchętniej poszukiwanych w Sieci przez internautów ...

-

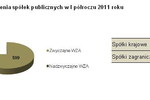

![Walne zgromadzenia I-VI 2011 Walne zgromadzenia I-VI 2011]()

Walne zgromadzenia I-VI 2011

... akcjonariuszy mających prawo do udziału w WZ. Zgodnie z zapisami Kodeksu spółek handlowych lista uprawnionych ze zdematerializowanych akcji na okaziciela, którzy zarejestrują się do udziału w WZ (złożą żądanie o wydanie zaświadczenia o prawie uczestnictwa w WZ u swojego brokera), jest udostępniana spółce przez KDPW na tydzień przed datą WZ.

-

![Europa: wydarzenia tygodnia 33/2017 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 33/2017]()

Europa: wydarzenia tygodnia 33/2017

... APPLE karą 13 mld euro. Rząd w Dublinie odrzucił zarzuty Komisji Europejskiej, oraz żądanie KE dotyczące ściągnięcia od firmy Apple zaległych podatków. Twierdzi, że ... 20-24 lata). Wg Eurostat-u w 2016 r. najwięcej młodych pracuje i uczy się w Holandii, na Malcie i w Danii. Największe z tym problemy mają Włosi, Rumuni, Grecy, Bułgarzy, Cypryjczycy, ...

-

![WannaCry ma godnego następcę [© junce11 - Fotolia.com] WannaCry ma godnego następcę]()

WannaCry ma godnego następcę

... przeprowadzenie kampanii spamowej wymierzonej w tysiące czy dziesiątki tysięcy ofiar i żądanie od każdej z nich setek czy tysięcy dolarów. SamSamerzy zadziałali z ... w stanie wykryć [programu]" jest jedną z niewielu prawd w tym oszustwie, z prostego powodu: na szczęście w tym przypadku nie ma żadnego złośliwego programu do wykrycia. Dla jasności ...

-

![Ransomware: Trash Panda i powrót NoCry Ransomware: Trash Panda i powrót NoCry]()

Ransomware: Trash Panda i powrót NoCry

... im fałszywego przekonania, iż pobierają plik z bezpiecznego, legalnego źródła. Po uruchomieniu NoCry, oprogramowanie szyfruje pliki na zainfekowanym urządzeniu, dodaje do nich rozszerzenie „.rcry”, a następnie wyświetla żądanie okupu. Wyróżniającym aspektem działania autorów NoCry jest waluta, w jakiej opłacony miałby zostać okup, czyli USDT-TRC20 ...

-

![Cyberataki to norma w polskim biznesie. Jak atakują cyberprzestępcy? [© Cliff Hang z Pixabay] Cyberataki to norma w polskim biznesie. Jak atakują cyberprzestępcy?]()

Cyberataki to norma w polskim biznesie. Jak atakują cyberprzestępcy?

... także danych osobowych. Kolejnym krokiem jest żądanie okupu – zwykle bardzo wysokiego. Niestety w tej sytuacji firmie bardzo trudno liczyć na pozytywny obrót spraw, bo albo ... biznesu” wiele firm padło również ofiarami ataku DDoS (Distributed Denial of Service) polegającego na przeciążeniu serwera lub sieci ogromną liczbą żądań z wielu urządzeń, często ...

-

![Roaming - czyli jak tanio dzwonić za granicą? Roaming - czyli jak tanio dzwonić za granicą?]()

Roaming - czyli jak tanio dzwonić za granicą?

... dokonanie wyboru eurotaryfy lub jakiejkolwiek taryfy roamingowej. Klienci mają dwa miesiące na poinformowanie operatora o dokonanym wyborze. Klienci, którzy w ciągu dwóch miesięcy ... operatora bezpłatny numer, gdzie klient będzie mógł uzyskać informacje o opłatach). Żądanie udostępniania takich informacji klient powinien złożyć pod bezpłatnym numerem ...

-

![Rozwój społeczno-gospodarczy a wolny handel Rozwój społeczno-gospodarczy a wolny handel]()

Rozwój społeczno-gospodarczy a wolny handel

... Jakie są rzeczywiste koszty społeczne — koszty wyrażające się w cięciach wydatków na edukację, w zwiększonej bezdomności — całego tego pakietu rozwiązań polityczno-prawnych, pakietu którego ... tysiące — powoli łączące się w alternatywny model gospodarczy. W Cochobambie w Boliwii oznacza to żądanie by nie uznawać wody za towar lecz za prawo człowieka, ...

-

![Deepfake - nowy poziom cyberzagrożeń [© Amir Kaljikovic - Fotolia.com] Deepfake - nowy poziom cyberzagrożeń]()

Deepfake - nowy poziom cyberzagrożeń

... które nigdy nie zostaną poproszeni poprzez komunikat na przykład w mediach społecznościowych czy SMS. Konieczne jest poinformowanie wszystkich zainteresowanych o pełnym zakresie tych niepożądanych działań. Wdrożenie kanałów uwierzytelniania wieloskładnikowego, aby zweryfikować każde żądanie. Jeśli komunikacja rozpoczyna się od wiadomości tekstowej ...

-

![5 cyberoszustw wymierzonych w seniorów [© Steve Buissinne z Pixabay] 5 cyberoszustw wymierzonych w seniorów]()

5 cyberoszustw wymierzonych w seniorów

... na głębokie wyznania. Gdy oszust uzna, że zbudował z ofiarą na tej bazie wystarczająco silną relację, zacznie prosić o pieniądze lub nawet przysługę. Pierwsze prośby mogą dotyczyć czegoś małego, np. zakupu lekarstwa. Jeśli to się powiedzie, pojawia się żądanie ...

-

![Tydzień 21/2004 (17-23.05.2004) [© Alexandr Mitiuc Fotolia.com] Tydzień 21/2004 (17-23.05.2004)]()

Tydzień 21/2004 (17-23.05.2004)

... na rachunku obrotów bieżących. W całym roku obrachunkowym 2003/2004 nadwyżka ta osiągnęła rekordowy poziom 151mld USD. Roczna wartość eksportu wzrosła o 6,5%, a wartość importu o 4,1%. Pojawiły się informacje, że USA mogą zażądać rekompensaty za straty w handlu, powstałe w wyniku rozszerzenia UE o 10 państw. Żądanie ... wpływu na rozwój sytuacji na tym ...

-

![Tydzień 2/2006 (09-15.01.2006) [© RVNW - Fotolia.com] Tydzień 2/2006 (09-15.01.2006)]()

Tydzień 2/2006 (09-15.01.2006)

... Ma kłopoty z Gazpromem, który żąda zgody na dwukrotny wzrost cen do 160 USD/1000 m sześciennych gazu. Mołdawia odrzuca to żądanie, ale jest skłonna do kompromisu i proponuje ... poziom deficytu przekraczał 3%, a w tym roku wg francuskiego rządu będzie niższy , „na styk” z wymaganiami traktatowymi (optymiści mówią nawet o poziomie 2,9%PKB). Dalsza ...

-

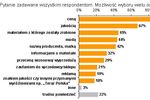

![Polski konsument 2009 Polski konsument 2009]()

Polski konsument 2009

... na nasze żądanie powinien wydawać nie tylko sprzedawca w sklepie, ale również handlujący na ...

-

![Złośliwe programy atakują urządzenia mobilne [© Amir Kaljikovic - Fotolia.com] Złośliwe programy atakują urządzenia mobilne]()

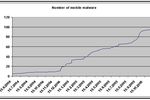

Złośliwe programy atakują urządzenia mobilne

... dodatkowe złośliwe moduły na zainfekowany serwer, tak jak w przypadku ataków DarkLeech. CDorked nie zapisywał żadnych informacji na dysku twardym serwera WWW – wszystko zapisywano w pamięci, a dostęp uzyskiwano za pośrednictwem zakamuflowanych żądań GET, przesyłanych przez atakujących na docelowy serwer. Żadne tego typu żądanie GET nie zostało ...

-

![35 lat ransomware 35 lat ransomware]()

35 lat ransomware

... określone sektory przemysłowe, ze względu na ich rentowność i posiadanie wrażliwych informacji – ... Na przestrzeni lat pojawiło się też wiele imitacji ransomware. Widzieliśmy fałszywe ataki ransomware, które po prostu przedstawiają żądanie okupu, nie zadając sobie trudu zaszyfrowania danych, mając nadzieję, że ofiary zapłacą bez względu na ...

-

![Coraz większe zagrożenie wirusami Coraz większe zagrożenie wirusami]()

Coraz większe zagrożenie wirusami

... tego, że pieniądze były przekazywane do Rosji za pośrednictwem banków na Karaibach i na Łotwie, brytyjska policja zdołała wyśledzić sprawców i doprowadzić do ich ... agresywnie rozprzestrzenia się większość odmian wirusa Cabir, które stale wyświetlają żądanie połączenia Bluetooth, nawet jeśli uzyskują odpowiedź przeczącą. Znudzony ciągłymi ...

-

![Czy Bluetooth jest bezpieczny? Czy Bluetooth jest bezpieczny?]()

Czy Bluetooth jest bezpieczny?

... wie o tym, że połączenie jest w dalszym ciągu aktywne. Następnie agresor wysyła żądanie ponownego wygenerowania klucza Link Key. W rezultacie urządzenie agresora otrzymuje prawo ... _Reply'. W pewnych okolicznościach może to spowodować usunięcie klucza Link Key na urządzeniu ofiary i w efekcie - przejście w tryb parowania. BlueChop Celem tego ataku ...

-

![Ciemne strony internetu [© Minerva Studio - Fotolia.com] Ciemne strony internetu]()

Ciemne strony internetu

... lub na jego żądanie zasądzić odpowiednią sumę pieniężną na wskazany przez niego cel społeczny, niezależnie od innych środków potrzebnych do usunięcia skutków naruszenia. Jeżeli wskutek naruszenia dobra osobistego została wyrządzona szkoda majątkowa, poszkodowana firma może żądać jej naprawienia na ...

-

![Tydzień 44/2006 (30.10-05.11.2006) [© RVNW - Fotolia.com] Tydzień 44/2006 (30.10-05.11.2006)]()

Tydzień 44/2006 (30.10-05.11.2006)

... międzynarodowym arbitrażu Eureko ponowiło żądanie dokończenia prywatyzacji PZU zaczętej przed siedmiu laty. Chce sprzedania mu dodatkowego pakietu akcji, na warunkach sprzed ... zabrać część ich przywilejów emerytalnych. Od 2008 roku mieliby przechodzić na emerytury pomostowe, na tych samych zasadach jak pracownicy zatrudnieni w szczególnych warunkach, ...

-

![Windows Vista i wirusy [© Nmedia - Fotolia.com] Windows Vista i wirusy]()

Windows Vista i wirusy

... aplikacji będzie mniej krytyczna niż luka w aplikacji działającej z dużymi przywilejami. Inną rzeczą przemawiającą na korzyść User Account Control jest to, że istnieje niewielka ... większości użytkowników przed uruchamianiem załączników, czy można oczekiwać, że żądanie wprowadzenia hasła administratora tak naprawdę coś zmieni? Według specjalistów z ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... dla większości nowych szkodliwych programów. Nastąpi również wzrost liczby ukierunkowanych ataków na średnie i duże przedsiębiorstwa. Oprócz tradycyjnej kradzieży informacji, celem takich ataków będzie wyłudzanie pieniędzy od atakowanych organizacji, w tym żądanie zapłaty za odszyfrowanie danych. Jednym z głównych wektorów infekcji będą pliki MS ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... się z jedną ze stron monitorowanych przez trojana w celu przechwytywania danych, żądanie jest przekierowywane na stronę phishingową lub do oryginalnej strony dodawane jest nowe pole wprowadzania danych. Zawartość strony jest modyfikowana na komputerze użytkownika, zanim strona zostanie wyświetlona przez przeglądarkę. Kradzież certyfikatów. Cechą ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... sprzedany za sporą sumę pieniędzy. Ostatnim etapem jest wysyłanie wiadomości z przekonującymi prośbami o pożyczenie niewielkiej kwoty pieniędzy. Po otrzymaniu odpowiedzi na takie żądanie wkracza haker, który wykorzystuje swoją wiedzę psychologiczną i socjotechniczną. Następnie "porwane" numery mogą zostać sprzedane hurtowo spamerom. Opisany wyżej ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... kontroli, bot łączy się z centrum kontroli lub z innymi maszynami w sieci, wysyła żądanie, a następnie wykonuje zwrócone polecenie. Właściciel zainfekowanej maszyny zwykle nawet nie ... Bot wykorzystywany do tworzenia sieci zombie może pobierać inny szkodliwy program, na przykład trojana kradnącego hasła, i infekować nim wszystkie komputery w botnecie, ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Phishing i scam: techniki hakerów Phishing i scam: techniki hakerów]()

Phishing i scam: techniki hakerów

... tę sztuczkę w celu uzyskania dostępu do kont e-mail. Kontrola nad pocztą elektroniczną użytkowników pozwala cyberprzestępcom na uzyskanie dostępu do danych osobowych ofiary na innych serwisach internetowych poprzez żądanie nowych haseł dla tych serwisów. Kolejną popularną metodą przechwytywania haseł do poczty elektronicznej jest wysyłanie ...

-

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

Szkodliwe programy mobilne 2010

... się zmieniła. Wykrycie drugiej wersji FakePlayera rzuciło nieco światła na jego sposób rozprzestrzeniania się. Jak wiemy, twórcy wirusów często ... przez właściciela strony w wynikach wyszukiwania zarządzany przez szkodliwego użytkownika zdalny serwer wysyłał żądanie HTTP, które zawierało między innymi ciąg Użytkownik-Agent (tj. zawierało informacje ...

-

![Spam w III kw. 2013 r. [© santiago silver - Fotolia.com] Spam w III kw. 2013 r.]()

Spam w III kw. 2013 r.

... jedynie usługę Tłumacz Google w celu zamaskowania własnych stron internetowych: wysłali żądanie przetłumaczenia adresów strony internetowej. Tak naprawdę oszuści nie potrzebowali tłumaczenia, ponieważ strony były pierwotnie w języku angielskim i zostały przetłumaczone na język angielski. Spamerzy zastosowali jeszcze inną sztuczkę: niektóre znaki ...

-

![Media tradycyjne i cyfrowe: prognozy 2015 [© SSilver - Fotolia.com] Media tradycyjne i cyfrowe: prognozy 2015]()

Media tradycyjne i cyfrowe: prognozy 2015

... telewizyjnej na ekranie urządzeń przenośnych pojawiła się reklama o komplementarnym charakterze. Cyfrowe mediaplany oparte na synchronizacji czasowej bazują na technologii „nasłuchu” – pozwala ona ustalić, w którym momencie w eterze pojawia się konkretna reklama telewizyjna. Następnie technologia ta wysyła do serwera reklamowego żądanie zakupu ...

Tematy: media, media cyfrowe, telewizja, Internet, multiscreen, reklama online, Bid Data, reklama telewizyjna

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Cisco: bezpieczeństwo w Internecie 2016 [© NicoElNino - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2016-170732-150x100crop.jpg)

![Czy RODO nadąży za sztuczną inteligencją? [© trahko - Fotolia.com ] Czy RODO nadąży za sztuczną inteligencją?](https://s3.egospodarka.pl/grafika2/RODO/Czy-RODO-nadazy-za-sztuczna-inteligencja-207435-150x100crop.jpg)

![Tydzień 18/2005 (02-08.05.2005) [© RVNW - Fotolia.com] Tydzień 18/2005 (02-08.05.2005)](https://s3.egospodarka.pl/grafika/wydarzenia/Tydzien-18-2005-02-08-05-2005-sNRO59.jpg)

![Strony internetowe - technologia flash [© Minerva Studio - Fotolia.com] Strony internetowe - technologia flash](https://s3.egospodarka.pl/grafika/flash/Strony-internetowe-technologia-flash-iG7AEZ.jpg)

![Europa: wydarzenia tygodnia 33/2017 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 33/2017](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-33-2017-sNRO59.jpg)

![WannaCry ma godnego następcę [© junce11 - Fotolia.com] WannaCry ma godnego następcę](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/WannaCry-ma-godnego-nastepce-208105-150x100crop.jpg)

![Cyberataki to norma w polskim biznesie. Jak atakują cyberprzestępcy? [© Cliff Hang z Pixabay] Cyberataki to norma w polskim biznesie. Jak atakują cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-to-norma-w-polskim-biznesie-Jak-atakuja-cyberprzestepcy-262677-150x100crop.jpg)

![Deepfake - nowy poziom cyberzagrożeń [© Amir Kaljikovic - Fotolia.com] Deepfake - nowy poziom cyberzagrożeń](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Deepfake-nowy-poziom-cyberzagrozen-239936-150x100crop.jpg)

![5 cyberoszustw wymierzonych w seniorów [© Steve Buissinne z Pixabay] 5 cyberoszustw wymierzonych w seniorów](https://s3.egospodarka.pl/grafika2/senior/5-cyberoszustw-wymierzonych-w-seniorow-257476-150x100crop.jpg)

![Tydzień 21/2004 (17-23.05.2004) [© Alexandr Mitiuc Fotolia.com] Tydzień 21/2004 (17-23.05.2004)](https://s3.egospodarka.pl/grafika/komentarz-gospodarczy/Tydzien-21-2004-17-23-05-2004-12AyHS.jpg)

![Tydzień 2/2006 (09-15.01.2006) [© RVNW - Fotolia.com] Tydzień 2/2006 (09-15.01.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-2-2006-09-15-01-2006-sNRO59.jpg)

![Złośliwe programy atakują urządzenia mobilne [© Amir Kaljikovic - Fotolia.com] Złośliwe programy atakują urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-programy-atakuja-urzadzenia-mobilne-122665-150x100crop.jpg)

![Ciemne strony internetu [© Minerva Studio - Fotolia.com] Ciemne strony internetu](https://s3.egospodarka.pl/grafika/marka/Ciemne-strony-internetu-iG7AEZ.jpg)

![Tydzień 44/2006 (30.10-05.11.2006) [© RVNW - Fotolia.com] Tydzień 44/2006 (30.10-05.11.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-44-2006-30-10-05-11-2006-vgmzEK.jpg)

![Windows Vista i wirusy [© Nmedia - Fotolia.com] Windows Vista i wirusy](https://s3.egospodarka.pl/grafika/Windows-Vista/Windows-Vista-i-wirusy-Qq30bx.jpg)

![Spam w III kw. 2013 r. [© santiago silver - Fotolia.com] Spam w III kw. 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-III-kw-2013-r-127895-150x100crop.jpg)

![Media tradycyjne i cyfrowe: prognozy 2015 [© SSilver - Fotolia.com] Media tradycyjne i cyfrowe: prognozy 2015](https://s3.egospodarka.pl/grafika2/media/Media-tradycyjne-i-cyfrowe-prognozy-2015-150715-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)