-

![Jak samorząd terytorialny ma bronić się przed ransomware? [© santiago silver - Fotolia.com] Jak samorząd terytorialny ma bronić się przed ransomware?]()

Jak samorząd terytorialny ma bronić się przed ransomware?

... sieciowych. Oznacza to, że zainfekowany system należy przepuszczać przez filtr czy dodatkowe punkty dostępu zanim wyjdzie z lokalnej grupy zasobów. Pogłębiona ochrona. Warto wprowadzić kilka różnych z natury, zazębiających się o siebie narzędzi (blokad-zapór), które mogą spowalniać i zatrzymywać wszystkie znane rodzaje ataków hakerskich. Pierwszą ...

-

![Pandemia COVID-19 zwiększa lęk przed utratą pracy [© pixabay.com] Pandemia COVID-19 zwiększa lęk przed utratą pracy]()

Pandemia COVID-19 zwiększa lęk przed utratą pracy

... proc. Za nową posadą rozglądają się przede wszystkim osoby z branży takich jak hotelarstwo i gastronomia (18 proc.), telekomunikacja i IT (18 proc.), ochrona (18 proc.) oraz handel detaliczny i hurtowy (16 proc.). Stosunkowo niewielu Polaków aktywnie poszukuje dla siebie nowego zajęcia. Badanie pokazuje, że ...

-

![Zmiany klimatu i klęski żywiołowe: straty liczone w setkach miliardów USD Zmiany klimatu i klęski żywiołowe: straty liczone w setkach miliardów USD]()

Zmiany klimatu i klęski żywiołowe: straty liczone w setkach miliardów USD

... zdarzenia ubezpieczeniowe związane z pogodą odnotowano w Nowej Zelandii, Włoszech, Grecji, Słowenii i Chorwacji. Nie tylko polisa, ale i ograniczanie ryzyka są konieczne Skuteczna ochrona przed negatywnymi skutkami katastrof naturalnych nie ogranicza się jednak jedynie do minimalizowania kosztów ich likwidacji. Jak zaznacza Andy Marcell, CEO ...

-

![Jak blokowanie reklam wpływa na komunikację marketingową? [© Gerd Altmann z Pixabay] Jak blokowanie reklam wpływa na komunikację marketingową?]()

Jak blokowanie reklam wpływa na komunikację marketingową?

... ochrony danych i transparentności komunikatów – badanie pokazuje, że użytkownicy coraz bardziej zwracają uwagę na kwestie związane z bezpieczeństwem danych osobowych i prywatności online. Ochrona prywatności jest motywacją do instalowania adblocka dla aż 35 proc. internautów – komentuje Wiktor Gerliński, Ad Product Manager z Ringier Axel Springer ...

-

![Kradzież danych osobowych: pomysły hakerów się nie kończą [© weerapat1003 - Fotolia.com] Kradzież danych osobowych: pomysły hakerów się nie kończą]()

Kradzież danych osobowych: pomysły hakerów się nie kończą

... wyjątkowo łatwym łupem dla cyberprzestępców – podsumowuje Bartłomiej Drozd. Badanie na zlecenie serwisu ChronPESEL.pl i Krajowego Rejestru Długów pt. „Cyberbezpieczeństwo i ochrona danych osobowych w Internecie” zostało przeprowadzone w październiku 2024 roku metodą CAWI na reprezentatywnej grupie 1500 dorosłych Polaków przez IMAS International.

-

![IT według małych i średnich [© Scanrail - Fotolia.com] IT według małych i średnich]()

IT według małych i średnich

... i usługowe z różnych branż, ale z racji specyfiki wyłączono rolnictwo, łowiectwo, leśnictwo, rybołówstwo, rybactwo, a także sferę budżetową (administracja publiczna i obrona narodowa, edukacja, ochrona zdrowia i opieka socjalna, działalność komunalna i socjalna).

-

![Drukarki górą nad hakerami [© Scanrail - Fotolia.com] Drukarki górą nad hakerami]()

Drukarki górą nad hakerami

... w przypadku utraty najważniejszych danych. Firmy, które nie uświadomią sobie istoty zapewnienia bezpieczeństwa, doświadczą bardzo bolesnych skutków". W opinii IDC, obecnie ochrona tylko programami antywirusowymi przestała już być wystarczająca do zapewnienia bezpieczeństwa firmowym sieciom komputerowym i przesyłanym przez nie danym. Ataki hakerów ...

-

![Internet i komputery w Polsce - raport 2004 Internet i komputery w Polsce - raport 2004]()

Internet i komputery w Polsce - raport 2004

... 93% przedsiębiorstw z dostępem do Internetu, z tego 100% przedsiębiorstw dużych, 97% przedsiębiorstw średnich i 92% małych. Najczęściej stosowanym zabezpieczeniem była ochrona antywirusowa (71% przedsiębiorstw). Mechanizmy uwierzytelniania, takie jak kod PIN i systemy haseł używało 46% przedsiębiorstw. Kolejnym ważnym zabezpieczeniem były systemy ...

-

![Mobilny sprzedawca - tani sprzedawca [© Minerva Studio - Fotolia.com] Mobilny sprzedawca - tani sprzedawca]()

Mobilny sprzedawca - tani sprzedawca

... aplikacje "mobilnego sprzedawcy" muszą dysponować innymi, własnymi rozwiązaniami bezpiecznego przekazu informacji, formowanymi niezależnie od sposobów szyfrowania w sieciach GSM. Bezwzględnie ochrona ta musi zapewnić właściwy stopień bezpieczeństwa na całej trasie przekazu - od telefonu aż do znajdującej się na serwerze aplikacji obsługującej ...

-

![Panda GateDefender Performa 3.0 Panda GateDefender Performa 3.0]()

Panda GateDefender Performa 3.0

... użytkownicy itp.). Informacje te są udostępniane w czasie rzeczywistym w formie wykresów. Nowe urządzenie firmy Panda Security posiada pięć typów zabezpieczeń: Ochrona przed złośliwym oprogramowaniem: wykrywa i blokuje złośliwe kody pochodzącego z Internetu. Pliki zawierające nieznane lub niewykrywalne złośliwe oprogramowanie mogą być przechowywane ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... ?" lub "jak się nazywa nasza planeta?" Jeżeli użytkownik odpowie "6" lub "Ziemia" i wyśle wiadomość, będzie mógł wysyłać ci dalsze wiadomości. Taka ochrona jest stosunkowo skuteczna w blokowaniu szeregu różnych botów, które wysyłają spam, mimo że niektóre z tych botów mogą być wystarczająco inteligentne, aby ...

-

![Życie w sieci: co robią internauci? [© Scanrail - Fotolia.com] Życie w sieci: co robią internauci?]()

Życie w sieci: co robią internauci?

... ponad połowa (Stany Zjednoczone – 38%, Wielka Brytania – 35%, Australia – 36%, Niemcy – 35%, Francja – 46%, Brazylia – 55%, Chiny – 51%, Japonia – 37%). Ochrona Chociaż rodzice wiedzą o zagrożeniach pochodzących z sieci dla swoich pociech, większość nie docenia powszechności tych zagrożeń, a jeszcze mniej z nich podejmuje faktyczne ...

-

![Walka z wypaleniem zawodowym - fakty i mity Walka z wypaleniem zawodowym - fakty i mity]()

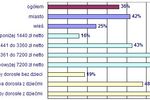

Walka z wypaleniem zawodowym - fakty i mity

... , ankiety oraz przeprowadzane w naturalnych warunkach obserwacje zachowania osób pracujących w szerokim zakresie różnych zawodów „ukierunkowanych na ludzi” takich jak ochrona zdrowia, służby socjalne (opieka społeczna), zdrowie psychiczne, wymiar sprawiedliwości i edukacja. W definicji wypalenia zostało podkreślone, że chodzi o określony sposób ...

-

![Jak działają metody socjotechniczne hakerów? Jak działają metody socjotechniczne hakerów?]()

Jak działają metody socjotechniczne hakerów?

... do tego, że program, który jest uruchomiony na jego komputerze jest profesjonalny, jest fachowe słownictwo ("oprogramowanie antywirusowe", "skanowanie plików i rejestru", "ochrona w czasie rzeczywistym"). Nie bez znaczenia są zwroty używane w wyskakujących komunikatach, takich jak: „Ten komputer jest atakowany przez wirusa internetowego. To ...

-

![Pamięć USB Kingston DataTraveler 200 Pamięć USB Kingston DataTraveler 200]()

Pamięć USB Kingston DataTraveler 200

... : od 0 st. C do 60 st. C Temperatura przechowywania: od -20 st. C do 85 st. C Plug and Play, USB 2.0 5-letnia gwarancja producenta Ochrona danych: Oprogramowanie Password Traveler (tylko dla MS Windows) Wsparcie technologii Windows ReadyBoost dla MS Windows Vista

-

![Kaspersky Lab: szkodliwe programy X 2009 Kaspersky Lab: szkodliwe programy X 2009]()

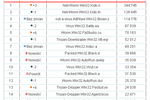

Kaspersky Lab: szkodliwe programy X 2009

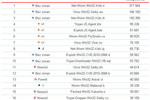

... stronach internetowych oraz szkodliwe oprogramowanie pobrane z tych stron na maszyny ofiar. Drugie zestawienie Top 20 zawiera dane wygenerowane przez komponent Ochrona WWW i odzwierciedla krajobraz zagrożeń online. Ranking ten zawiera szkodliwe programy wykryte na stronach internetowych oraz szkodliwe oprogramowanie pobrane na maszyny ...

-

![Pakiet telekomunikacyjny UE przyjęty [© pizuttipics - Fotolia.com] Pakiet telekomunikacyjny UE przyjęty]()

Pakiet telekomunikacyjny UE przyjęty

... będzie mógł przekroczyć 24 miesięcy, przy czym konsument będzie miał prawo do zawarcia umowy trwającej nie dłużej niż 12 miesięcy. 3. Ochrona konsumenta przed naruszeniem ochrony danych osobowych oraz spamem – chodzi o dane zwłaszcza dotyczące połączeń telefonicznych oraz połączeń internetowych konsumenta, dostępne dostawcy ...

-

![Kaspersky Lab: szkodliwe programy XI 2009 Kaspersky Lab: szkodliwe programy XI 2009]()

Kaspersky Lab: szkodliwe programy XI 2009

... .cbrt pojawiła się nowa wersja tego szkodnika - Magania.ckqi. Szkodliwe programy w Internecie Drugie zestawienie Top20 przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane na maszyny ze stron ...

-

![Kaspersky Lab: szkodliwe programy I 2010 Kaspersky Lab: szkodliwe programy I 2010]()

Kaspersky Lab: szkodliwe programy I 2010

... Worm.Win32.AutoIt.tc - stworzone przy pomocy języka skryptowego. Szkodliwe programy w Internecie Drugie zestawienie Top20 przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane na maszyny ze stron ...

-

![Zabezpieczenia IT w firmie priorytetem [© Scanrail - Fotolia.com] Zabezpieczenia IT w firmie priorytetem]()

Zabezpieczenia IT w firmie priorytetem

... liczbą pracowników, a z drugiej — nowymi inicjatywami informatycznymi, które stwarzają dodatkowe trudności związane z zabezpieczeniami i zapewnieniem zgodności z regulacjami prawnymi. „Ochrona informacji jest dzisiaj większym wyzwaniem niż kiedykolwiek” — powiedział Francis deSouza, wiceprezes firmy Symantec ds. zabezpieczeń dla przedsiębiorstw ...

-

![Kaspersky Lab: szkodliwe programy II 2010 Kaspersky Lab: szkodliwe programy II 2010]()

Kaspersky Lab: szkodliwe programy II 2010

... jest to prawda czy nie - każdy musi zdecydować indywidualnie. Szkodliwe programy w Internecie Drugie zestawienie Top20 przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane na maszyny ze stron ...

-

![Niskie kwalifikacje pracowników do zmiany Niskie kwalifikacje pracowników do zmiany]()

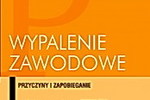

Niskie kwalifikacje pracowników do zmiany

... usługowa oraz handel hurtowy i detaliczny. Najmniejszą chłonnością kadr o niskim poziomie formalnej edukacji odznaczają się: pośrednictwo finansowe, edukacja, administracja publiczna, ochrona zdrowia i obsługa nieruchomości (14%-36%). Czy awans jest możliwy? Przeprowadzone badania pokazały, że w okresie ostatnich 12 miesięcy zaledwie 3% badanych ...

-

![Portale społecznościowe: zagrożenia Portale społecznościowe: zagrożenia]()

Portale społecznościowe: zagrożenia

... aplikacje mogą niemal całkowicie zintegrować się z zaufaną stroną serwisu pod względem wyglądu i funkcjonalności. Często zdarza się, że w takich przypadkach nawet ochrona antywirusowa nie pomoże, ponieważ niezależna aplikacja uruchamia się z serwera portalu społecznościowego.

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... ważnej funkcji. Po tym, jak trojan rozpocznie swoje szkodliwe działanie w systemie, będzie rezydował tam w nieskończoność, chyba że zostanie zainstalowana ochrona antywirusowa. Jego funkcje mogą obejmować nawet "szpiegowanie" aktywności użytkownika, oprogramowania uruchomionego przez użytkownika oraz wprowadzanych lub otrzymywanych przez niego ...

-

![Kaspersky Lab: szkodliwe programy IV 2010 Kaspersky Lab: szkodliwe programy IV 2010]()

Kaspersky Lab: szkodliwe programy IV 2010

... tylko w kwietniu został zneutralizowany na ponad 70 000 komputerów. Szkodliwe programy w Internecie Drugie zestawienie Top20 przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane na maszyny ze stron ...

-

![Kaspersky Lab: szkodliwe programy V 2010 Kaspersky Lab: szkodliwe programy V 2010]()

Kaspersky Lab: szkodliwe programy V 2010

... .Win32.OnlineGames/WOW/Magania, włączając w to Trojan-GameThief.Win32.Magania.dbtv. Szkodliwe programy w Internecie Drugie zestawienie Top20 przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane na maszyny ze stron ...

-

![Szkodliwe oprogramowanie dla gier [© stoupa - Fotolia.com] Szkodliwe oprogramowanie dla gier]()

Szkodliwe oprogramowanie dla gier

... online, i nie powinno zostać wyłączone podczas gry. Ważne jest również to, aby pakiet oprogramowania antywirusowego automatycznie pobierał sygnatury zagrożeń. Optymalna ochrona antywirusowa dla graczy Jeżeli chodzi o oprogramowanie antywirusowe, gracze mają szczególne wymagania. Programy bezpieczeństwa muszą zapewnić optymalną ochronę, a przy tym ...

-

![Kaspersky Lab: szkodliwe programy VII 2010 Kaspersky Lab: szkodliwe programy VII 2010]()

Kaspersky Lab: szkodliwe programy VII 2010

... również fałszywe rozwiązania antywirusowe spakowane przy użyciu Katusha. Szkodliwe programy w Internecie Drugie zestawienie Top 20 przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane na maszyny ze stron ...

-

![Norton Internet Security i Norton Antivirus 2011 Norton Internet Security i Norton Antivirus 2011]()

Norton Internet Security i Norton Antivirus 2011

... innych aplikacji typu "scareware". Nowe funkcje produktu, poprawiona wydajność i darmowe narzędzia pozwalają chronić użytkowników przed nielegalnymi działaniami cyberprzestępców. Ochrona, wydajność, a także darmowe narzędzia Technologia reputacji sprawdza, kiedy zostały stworzone i skąd pochodzą pliki, aby szybciej identyfikować i powstrzymywać ...

-

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?]()

"Drive-by download" - jak się bronić?

... do ogólnie przyjętych zasad bezpieczeństwa, tak często dziś wspominanych: aktualne wersje oprogramowania, aktualny system operacyjny, dobrze skonfigurowana zapora sieciowa oraz ochrona antywirusowa z modułem heurystycznym będą tutaj niekwestionowaną podstawą. Na pewno dobrym, acz nieco drastycznym pomysłem będzie też wyłączenie obsługi Javascriptu ...

-

![Kaspersky Lab: szkodliwe programy IX 2010 Kaspersky Lab: szkodliwe programy IX 2010]()

Kaspersky Lab: szkodliwe programy IX 2010

... AdWare.WinLNK.Agent.a (miejsce 19) – straciły swoje pozycje. Szkodliwe programy w Internecie Drugie zestawienie Top 20 przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane na maszyny ze stron ...

-

![Społeczeństwo informacyjne w Polsce 2006-2010 Społeczeństwo informacyjne w Polsce 2006-2010]()

Społeczeństwo informacyjne w Polsce 2006-2010

... , gdzie wszystkie badane zagrożenia były ważnym elementem polityki bezpieczeństwa. Sytuacja ta wynika prawdopodobnie ze specyfiki działalności – w branży bankowej ochrona i bezpieczeństwo danych są bardzo ważnymi elementami przekładającymi się na poziom zaufania klientów. Najczęściej używanymi zabezpieczeniami było: wykonywanie zapasowej kopii ...

-

![Norton 360 wersja 5.0 [© Nmedia - Fotolia.com] Norton 360 wersja 5.0]()

Norton 360 wersja 5.0

... o oprogramowaniu, przekazywanych przez 175 milionów użytkowników produktów firmy Symantec; pozwala automatycznie wykrywać i blokować nowe, niebezpieczne aplikacje, SONAR 3 – ochrona behawioralna, która monitoruje działające aplikacje pod kątem podejrzanych zachowań; pozwala szybko wykryć nowe ataki, oprogramowanie przestępcze i inne zagrożenia ...

-

![Portale społecznościowe a zagrożenia dla MŚP [© Scanrail - Fotolia.com] Portale społecznościowe a zagrożenia dla MŚP]()

Portale społecznościowe a zagrożenia dla MŚP

... pracowników na portalach społecznościowych był Facebook (62 proc.), a następnie Twitter (38 proc.), YouTube (24 proc.) i LinkedIn (11 proc.). Wiarygodność Ochrona marki lub wirtualnej tożsamości powinny być priorytetem dla wszystkich przedsiębiorstw, jednak w rzeczywistości zarówno największe platformy społecznościowe, jak również same firmy ...

-

![Relacje inwestorskie: jak skutecznie robią to firmy? Relacje inwestorskie: jak skutecznie robią to firmy?]()

Relacje inwestorskie: jak skutecznie robią to firmy?

... w 2009 roku bank wysłał prawie 35 tysięcy zaproszeń na WZA przez Internet, ograniczając w ten sposób zużycie papieru (redukcja kosztów i ochrona środowiska); liczba akcjonariuszy, którzy zdecydowali się zarejestrować w systemie elektronicznego rozsyłania informacji związanych z WZA, wynosi ponad 12 tysięcy. Utrzymywanie dialogu z inwestorami ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Jak samorząd terytorialny ma bronić się przed ransomware? [© santiago silver - Fotolia.com] Jak samorząd terytorialny ma bronić się przed ransomware?](https://s3.egospodarka.pl/grafika2/ransomware/Jak-samorzad-terytorialny-ma-bronic-sie-przed-ransomware-225359-150x100crop.jpg)

![Pandemia COVID-19 zwiększa lęk przed utratą pracy [© pixabay.com] Pandemia COVID-19 zwiększa lęk przed utratą pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Pandemia-COVID-19-zwieksza-lek-przed-utrata-pracy-235409-150x100crop.jpg)

![Jak blokowanie reklam wpływa na komunikację marketingową? [© Gerd Altmann z Pixabay] Jak blokowanie reklam wpływa na komunikację marketingową?](https://s3.egospodarka.pl/grafika2/blokowanie-reklam/Jak-blokowanie-reklam-wplywa-na-komunikacje-marketingowa-258725-150x100crop.jpg)

![Kradzież danych osobowych: pomysły hakerów się nie kończą [© weerapat1003 - Fotolia.com] Kradzież danych osobowych: pomysły hakerów się nie kończą](https://s3.egospodarka.pl/grafika2/wyludzenie-danych-osobowych/Kradziez-danych-osobowych-pomysly-hakerow-sie-nie-koncza-263965-150x100crop.jpg)

![IT według małych i średnich [© Scanrail - Fotolia.com] IT według małych i średnich](https://s3.egospodarka.pl/grafika/badania-msp/IT-wedlug-malych-i-srednich-apURW9.jpg)

![Drukarki górą nad hakerami [© Scanrail - Fotolia.com] Drukarki górą nad hakerami](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Drukarki-gora-nad-hakerami-apURW9.jpg)

![Mobilny sprzedawca - tani sprzedawca [© Minerva Studio - Fotolia.com] Mobilny sprzedawca - tani sprzedawca](https://s3.egospodarka.pl/grafika/rozwiazania-mobilne/Mobilny-sprzedawca-tani-sprzedawca-iG7AEZ.jpg)

![Życie w sieci: co robią internauci? [© Scanrail - Fotolia.com] Życie w sieci: co robią internauci?](https://s3.egospodarka.pl/grafika/badania-internautow/Zycie-w-sieci-co-robia-internauci-apURW9.jpg)

![Pakiet telekomunikacyjny UE przyjęty [© pizuttipics - Fotolia.com] Pakiet telekomunikacyjny UE przyjęty](https://s3.egospodarka.pl/grafika/Pakiet-telekomunikacyjny/Pakiet-telekomunikacyjny-UE-przyjety-QhDXHQ.jpg)

![Zabezpieczenia IT w firmie priorytetem [© Scanrail - Fotolia.com] Zabezpieczenia IT w firmie priorytetem](https://s3.egospodarka.pl/grafika/zabezpieczenia-IT/Zabezpieczenia-IT-w-firmie-priorytetem-apURW9.jpg)

![Szkodliwe oprogramowanie dla gier [© stoupa - Fotolia.com] Szkodliwe oprogramowanie dla gier](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Szkodliwe-oprogramowanie-dla-gier-MBuPgy.jpg)

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Drive-by-download-jak-sie-bronic-MBuPgy.jpg)

![Norton 360 wersja 5.0 [© Nmedia - Fotolia.com] Norton 360 wersja 5.0](https://s3.egospodarka.pl/grafika/Symantec/Norton-360-wersja-5-0-Qq30bx.jpg)

![Portale społecznościowe a zagrożenia dla MŚP [© Scanrail - Fotolia.com] Portale społecznościowe a zagrożenia dla MŚP](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Portale-spolecznosciowe-a-zagrozenia-dla-MSP-apURW9.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)

![Co Polacy sądzą o chińskich autach i elektrykach? [© Freepik] Co Polacy sądzą o chińskich autach i elektrykach?](https://s3.egospodarka.pl/grafika2/rynek-samochodowy/Co-Polacy-sadza-o-chinskich-autach-i-elektrykach-266175-150x100crop.jpg)

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)