-

![Zapowiedzi głosowe w usługach VoIP IPFON [© pizuttipics - Fotolia.com] Zapowiedzi głosowe w usługach VoIP IPFON]()

Zapowiedzi głosowe w usługach VoIP IPFON

... do odtwarzania nagranego wcześniej komunikatu po połączeniu się klienta z wybranym numerem, np. bezpośredniego powitania. IVR MENU umożliwia klientowi dzwoniącemu do firmy ...

-

![Bankowość online a zabezpieczenia Bankowość online a zabezpieczenia]()

Bankowość online a zabezpieczenia

... w momencie uzyskiwania dostępu do konkretnego kodu. Za pomocą wiadomości SMS, wysyłanej na wcześniej wskazany przez klienta nr telefonu komórkowego. Przy pomocy ... dokonania zakupu w nieznanym nam sklepie poszukajmy w Sieci opinii o nim. Uważajmy w szczególności na firmy, które po sprzedaniu kilku artykułów znikają z rynku lub oferują markowe towary ...

-

![Hakerzy łamią ludzi, a nie hasła. Jak być odpornym na socjotechniki? [© pixabay.com] Hakerzy łamią ludzi, a nie hasła. Jak być odpornym na socjotechniki?]()

Hakerzy łamią ludzi, a nie hasła. Jak być odpornym na socjotechniki?

... firmy lub Twojego najlepszego przyjaciela. Sprawdź, z kim rozmawiasz lub piszesz zanim podasz swoje dane Pamiętaj sam Twój nr telefonu, data urodzenia i e-mail mogą pozwolić na odzyskanie hasła do poczty lub banku. Bądź czujny - Hakerzy podszywają się pod wiarygodne nr telefonów Gdy dzwoni do ...

-

![Wiarygodny e-sklep: o czym pamiętać? [© apops - Fotolia.com] Wiarygodny e-sklep: o czym pamiętać?]()

Wiarygodny e-sklep: o czym pamiętać?

... do opinii na temat obsługi sklepu i oferowanych produktów. Dzięki temu wzrasta wiarygodność. Zleć audyt sklepu Jedną z możliwości jest także inwestycja w audyt strony sklepu. Firmy ... się z Tobą skontaktować w razie pytań i wątpliwości – umieść w widocznym miejscu nr telefonu lub okienko komunikatora; pamiętaj o poprawnie skonstruowanym regulaminie ...

-

![Spam: co należy wiedzieć? Spam: co należy wiedzieć?]()

Spam: co należy wiedzieć?

... do czynienia ze zjawiskiem spamu w telefonii komórkowej, nazywanego także czasami m-spamem. Oferty specjalne, promocje, konkursy. Niejednokrotnie użytkownicy otrzymują takie wiadomości nie tylko od operatora, ale także z innych serwisów, którym udostępnili swój numer telefonu (np. sklepy internetowe, które wymagają podania telefonu ...

-

![Uwaga na dialery - klikaj rozważnie [© Minerva Studio - Fotolia.com] Uwaga na dialery - klikaj rozważnie]()

Uwaga na dialery - klikaj rozważnie

... telefonu wskazanego na stronie internetowej numeru. Trzymając podniesioną słuchawkę użytkownik ma dostęp do płatnej części stron internetowych. W momencie rozłączenia się telefonicznego, dostęp do ...

-

![Jak działają metody socjotechniczne hakerów? Jak działają metody socjotechniczne hakerów?]()

Jak działają metody socjotechniczne hakerów?

... firmy. Najzwyczajniej w świecie o nie prosił... Wiele ze swoich trików opisał w dwóch książkach. W jednej z nich - "Sztuka podstępu" podaje przykład takiej właśnie prośby. Atakujący potrzebuje czyjegoś zastrzeżonego numeru telefonu... Wykonuje zatem następujący manewr. Dzwoni do ... osobowych podczas wpisywania np. nr karty kredytowej. Warto także ...

-

![Wiosenny remarketing: SMS odświeży relacje z klientem [© hikdaigaku86 - Fotolia.com] Wiosenny remarketing: SMS odświeży relacje z klientem]()

Wiosenny remarketing: SMS odświeży relacje z klientem

... nr telefonu, jeśli zaoferujesz mu coś w zamian – wcześniejszy dostęp do nowej oferty, unikalny kod zniżkowy, zaproszenie na pokaz. Remarketing w tym przypadku do wysłanie SMS-a z unikalnym rabatem, którym bardziej zmotywujesz klienta do ...

-

![Najcenniejsze marki technologiczne B2B w 2013 r. [© Scanrail - Fotolia.com] Najcenniejsze marki technologiczne B2B w 2013 r.]()

Najcenniejsze marki technologiczne B2B w 2013 r.

... w zwiększaniu wydajności do pomagania im w dokonywaniu przekształceń. Na miejscu nr 72 w rankingu Top ... przenoszeniu danych do chmury (cloud computing). Z głową w chmurze: Firmy Cisco i IBM dobrze dostosowały się do świata ... Mobile Share, w ramach której klienci płacą za rozmowy i SMS-y z telefonu, natomiast mogą bez dodatkowej opłaty przesyłać ...

-

![Reklama i zmysły [© Minerva Studio - Fotolia.com] Reklama i zmysły]()

Reklama i zmysły

... do charakterystycznego singla z radia czy telewizji. To nie tylko cała filozofia doboru melodii w punkcie sprzedaży, podczas akcji promocyjnej, eventu, digitalizacji motywu muzycznego jako dzwonka telefonu ...

-

![Edukacja pod ostrzałem cyberprzestępców [© gpointstudio na Freepik] Edukacja pod ostrzałem cyberprzestępców]()

Edukacja pod ostrzałem cyberprzestępców

... do danych osobowych użytkowników. Oraz możliwych skutkach ataku w postaci "prawdopodobieństwa wykorzystania danych – w szczególności danych kontaktowych (adres e-mail, nr telefonu) w celu pozyskania dalszych informacji bądź wyłudzeń tzw. Phishing" Cyberprzestępcy wchodząc w posiadanie danych, mogą je sprzedać, żądać okupu lub wykorzystać do ...

-

![Coraz większe zagrożenie wirusami Coraz większe zagrożenie wirusami]()

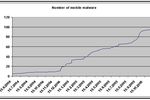

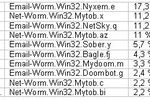

Coraz większe zagrożenie wirusami

... firmy Microsoft (poprawka nr MS05-039). W miarę rozprzestrzeniania się wirusa zaatakowana została witryna serwisu CNN, a następnie witryny gazet „Financial Times” i „The New York Times” oraz serwisu ABC. Do ... PC po włożeniu do czytnika karty pamięci z telefonu. Kiedy wirus Cardtrap A zaatakuje system Symbian, na kartę telefonu zostają skopiowane dwa ...

-

![Wirtualne zakupy: 5 zasad bezpieczeństwa [© stoupa - Fotolia.com] Wirtualne zakupy: 5 zasad bezpieczeństwa]()

Wirtualne zakupy: 5 zasad bezpieczeństwa

... do czynienia z bezpieczną witryną, gdzie dane szyfrowane są za pomocą protokołu SSL. Dane osobowe podawaj tylko, gdy jest to konieczne Adres zamieszkania, nazwisko, data urodzenia, numer telefonu ...

-

![Uważaj na SIM-swapping Uważaj na SIM-swapping]()

Uważaj na SIM-swapping

... dokonać klonowania, potrzebują podstawowych danych osobowych, takich jak: nr dowodu osobistego czy numer telefonu. By je uzyskać wykorzystują różnego rodzaju sztuczki socjotechniczne ... Manager firmy Check Point Software w Polsce. Jak pozostać bezpiecznym? Uważaj na swoje dane osobowe: są one podstawowymi informacjami potrzebnymi cyberprzestępcom do ...

-

![Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer) [© yanlev - Fotolia.com] Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer)]()

Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer)

... kont klientów Kto potrzebuje KYC? Ci, którzy chcą otworzyć rachunek bankowy, rachunek do obrotu giełdowego lub konto krypto walut bądź starają się o kredyt muszą ... danej branży, mogą to być m.in. imię i nazwisko, numer telefonu, adres, źródło dochodów, nr NIP firmy, adres prowadzenia działalności itp. Proces może odbywać się poprzez połączenie ...

-

![Zagrożenia z sieci: I-VI 2006 Zagrożenia z sieci: I-VI 2006]()

Zagrożenia z sieci: I-VI 2006

... Da Vinci Code. Na wyświetlaczu zainfekowanego aparatu miał się pokazywać obrazek z okiem i krzyżem w źrenicy. Firma F-Secure nie otrzymała do tej pory żadnej informacji dotyczącej chociażby jednego przypadku zainfekowanego telefonu. Być może pogłoska była jeszcze jednym z marketingowych zabiegów towarzyszących wprowadzaniu filmu na ekrany...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Zapowiedzi głosowe w usługach VoIP IPFON [© pizuttipics - Fotolia.com] Zapowiedzi głosowe w usługach VoIP IPFON](https://s3.egospodarka.pl/grafika/IPFON/Zapowiedzi-glosowe-w-uslugach-VoIP-IPFON-QhDXHQ.jpg)

![Hakerzy łamią ludzi, a nie hasła. Jak być odpornym na socjotechniki? [© pixabay.com] Hakerzy łamią ludzi, a nie hasła. Jak być odpornym na socjotechniki?](https://s3.egospodarka.pl/grafika2/hakerzy/Hakerzy-lamia-ludzi-a-nie-hasla-Jak-byc-odpornym-na-socjotechniki-243627-150x100crop.jpg)

![Wiarygodny e-sklep: o czym pamiętać? [© apops - Fotolia.com] Wiarygodny e-sklep: o czym pamiętać?](https://s3.egospodarka.pl/grafika2/zakupy-online/Wiarygodny-e-sklep-o-czym-pamietac-135737-150x100crop.jpg)

![Uwaga na dialery - klikaj rozważnie [© Minerva Studio - Fotolia.com] Uwaga na dialery - klikaj rozważnie](https://s3.egospodarka.pl/grafika/dialery/Uwaga-na-dialery-klikaj-rozwaznie-iG7AEZ.jpg)

![Wiosenny remarketing: SMS odświeży relacje z klientem [© hikdaigaku86 - Fotolia.com] Wiosenny remarketing: SMS odświeży relacje z klientem](https://s3.egospodarka.pl/grafika2/remarketing/Wiosenny-remarketing-SMS-odswiezy-relacje-z-klientem-190805-150x100crop.jpg)

![Najcenniejsze marki technologiczne B2B w 2013 r. [© Scanrail - Fotolia.com] Najcenniejsze marki technologiczne B2B w 2013 r.](https://s3.egospodarka.pl/grafika2/najlepsza-marka/Najcenniejsze-marki-technologiczne-B2B-w-2013-r-118708-150x100crop.jpg)

![Reklama i zmysły [© Minerva Studio - Fotolia.com] Reklama i zmysły](https://s3.egospodarka.pl/grafika/reklama/Reklama-i-zmysly-iG7AEZ.jpg)

![Edukacja pod ostrzałem cyberprzestępców [© gpointstudio na Freepik] Edukacja pod ostrzałem cyberprzestępców](https://s3.egospodarka.pl/grafika2/cyberataki/Edukacja-pod-ostrzalem-cyberprzestepcow-261566-150x100crop.jpg)

![Wirtualne zakupy: 5 zasad bezpieczeństwa [© stoupa - Fotolia.com] Wirtualne zakupy: 5 zasad bezpieczeństwa](https://s3.egospodarka.pl/grafika/zakupy-w-sieci/Wirtualne-zakupy-5-zasad-bezpieczenstwa-MBuPgy.jpg)

![Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer) [© yanlev - Fotolia.com] Wszystko, co powinieneś wiedzieć o KYC (Know Your Customer)](https://s3.egospodarka.pl/grafika2/KYC/Wszystko-co-powinienes-wiedziec-o-KYC-Know-Your-Customer-230167-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)