-

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku]()

Ochrona danych osobowych: tożsamość na celowniku

... naszej aktywności stanowi jednak perspektywę rozwoju całego sektora finansowego. Stały monitoring Internetu przez korporacje i wymiana danych pomiędzy nimi konfrontuje nas z wieloma ... Bezpieczeństwo - to jest właśnie priorytet i nieodzowny warunek dalszego rozwoju. Ochrona danych, która powinna być traktowana jako stały element standardów zarządzania ...

-

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA]()

Ochrona danych firmy: 18 zasad G DATA

... . Elektroniczny obieg dokumentów. Szyfrowanie poczty e-mail. Szyfrowanie dysków przenośnych. Szyfrowanie transmisji danych pomiędzy klientem a serwerem (IPSec). Monitoring oraz systemy alarmowe. Ochrona mienia i kontrola dostępu do pomieszczeń. Bezpieczne logowanie (certyfikaty cyfrowe – również w przypadku szyfrowania). Sejfy. Nakazy tajemnicy ...

-

![Ochrona antywirusowa za 39 zł [© Nmedia - Fotolia.com] Ochrona antywirusowa za 39 zł]()

Ochrona antywirusowa za 39 zł

... mechanizmy wykrywania wirusów, które pozwalają na wykrycie znanych i nowych wirusów - monitoring systemu i usuwanie wirusów w czasie rzeczywistym - aktualizacja sygnatur wirusów poprzez Internet. Szczepionki podpisywane są cyfrowo, co gwarantuje ich autentyczność. - ochrona plików w formatach: ARJ, GZIP, RAR, Java archive (JAR), LHA, CAB ...

-

![Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych? [© .shock - Fotolia.com] Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?]()

Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?

... osób znajdujących się jednocześnie w obiekcie – co może być istotne zwłaszcza w godzinach szczytu (soboty, popołudnia), kiedy może łatwo dochodzić do przekroczeń; monitoring “odzyskiwania biznesu” jako narzędzie, które może dostarczyć rzetelnych danych i ułatwić toczące się obecnie negocjacje w trójkącie: najemcy, wynajmujący i banki. Z analiz ...

-

![FortiMail-2000: ochrona dla dużych firm [© violetkaipa - Fotolia.com] FortiMail-2000: ochrona dla dużych firm]()

FortiMail-2000: ochrona dla dużych firm

... pozwalają sprawdzić i ocenić wszystkie części listu pod kątem cech wskazujących na spam. Nową funkcją zwiększającą precyzję w wykrywaniu spamu jest monitoring wszystkich adresów URL zawartych w poczcie elektronicznej. Producent wprowadził też nowe reguły archiwizowania i kwarantanny oraz możliwość indywidualizowania raportów. Firmware FortiMail ...

-

![Ataki ddos: jak chronić firmę? [© ptnphotof - Fotolia.com] Ataki ddos: jak chronić firmę?]()

Ataki ddos: jak chronić firmę?

... . Ataki tego typu to obecnie jedne z najpopularniejszych narzędzi używanych przez społeczności cyberprzestępców i haktywistów. Wielopłaszczyznowa strategia zabezpieczeń, ochrona serwerów DNS i monitoring infrastruktury IT mogą oszczędzić firmom zarówno poniesienia ogromnych kosztów, jak i strat wizerunkowych. Jak chronić swój biznes? Mechanizmy ...

-

![Co Gabinet Cieni BCC rekomenduje rządowi? [© Ivan - Fotolia.com] Co Gabinet Cieni BCC rekomenduje rządowi?]()

Co Gabinet Cieni BCC rekomenduje rządowi?

... najbliższych 2 - 3 latach środkami finansowymi rzędu 70 – 80 mld zł. Ochrona Zdrowia ANNA JANCZEWSKA-RADWAN, minister ds. systemu ochrony zdrowia Gospodarczy Gabinet ... ,5 i PM10) oraz przez bardzo kancerogenny (rakotwórczy) benzoapiren. Aczkolwiek państwowy monitoring środowiska należy z kolei do najlepszych w Europie, dzięki czemu znany jest stan ...

-

![Infrastruktura krytyczna: cyberprzestępcy celują w kolej [© pixabay.com] Infrastruktura krytyczna: cyberprzestępcy celują w kolej]()

Infrastruktura krytyczna: cyberprzestępcy celują w kolej

... dniem staje się coraz bardziej połączona. Internet rzeczy (IoT), monitoring wizyjny, chmura obliczeniowa, automatyzacja, robotyzacja i sztuczna inteligencja to tylko ... zakresie cyberbezpieczeństwa sektora kolejowego Systemy wspomagające bezpieczeństwo pasażerów, jak ochrona wideo lub czujniki IoT zintegrowane z systemami kontroli i monitorowania ...

-

![Antywirusy G Data Business 14 już po premierze [© vege - Fotolia.com] Antywirusy G Data Business 14 już po premierze]()

Antywirusy G Data Business 14 już po premierze

... internetową. Filtr blokujący strony internetowe niezwiązane z codzienną pracą. Opcjonalnie: Mail Security centralna ochrona niezależna od rodzaju serwera pocztowego, zawierająca filtry antywirusowe i antyspamowe. Opcjonalnie: Network Monitoring do monitorowania całej infrastruktury, od drukarek aż po serwery. Opcjonalnie: potężny moduł Patch ...

-

![Check Point zabezpiecza małe firmy [© violetkaipa - Fotolia.com] Check Point zabezpiecza małe firmy]()

Check Point zabezpiecza małe firmy

... . • Secured Hotspots – ochrona punktów dostępowych – ułatwia tworzenie zarządzanych, gościnnych punktów dostępowych za pomocą konfigurowalnej, opartej na WWW autentykacji, tworzenia tymczasowych kont użytkowników i integracji z RADIUS’em. • Advanced Network Monitoring and Troubleshooting Tools – zaawansowany monitoring sieci i narzędzia do ...

-

![Komunikatory internetowe a bezpieczeństwo danych Komunikatory internetowe a bezpieczeństwo danych]()

Komunikatory internetowe a bezpieczeństwo danych

... administracyjne, oraz 78,9% respondentów stosujących monitoring rekomendowało swoje praktyki. Na tym tle blokowanie ruchu uplasowało się dopiero na trzeciej pozycji pod względem satysfakcji klientów. Badanie pokazało, że w 60,3% firm, w których pracowali respondenci, nie istniała żadna ochrona przed zagrożeniami związanymi z komunikatorami ...

-

![FireEye Oculus dla sektora MSP [© yuriy - Fotolia.com] FireEye Oculus dla sektora MSP]()

FireEye Oculus dla sektora MSP

... zwrotnymi dla wielu protokołów. Zabezpiecza w ten sposób poufne dane i systemy. Ochrona przed zagrożeniami w poczcie elektronicznej — małe i średnie firmy mogą wykorzystać ... średnich firm jest też wyposażona w funkcję ciągłego monitorowania Oculus Continuous Monitoring, która pomaga zapobiec sytuacji, w której ograniczone zasoby zabezpieczające ...

-

![UKE a rynek usług pocztowych 2006-2011 UKE a rynek usług pocztowych 2006-2011]()

UKE a rynek usług pocztowych 2006-2011

... oraz zachodniopomorskiego. 2.3. UKE stoi na straży interesów użytkowników usług pocztowych Monitoring jakość usług pocztowych Corocznie prowadzone są przez UKE badania ... UOKiK. 4.1. Ochrona konsumentów Głównymi obszarami zainteresowania organu regulacyjnego pozostaną w najbliższych latach kwestie konsumenckie – ochrona praw użytkowników usług ...

-

![Antywirusy AVIRA 2012 Antywirusy AVIRA 2012]()

Antywirusy AVIRA 2012

... 2012. AVIRA Internet Security 2012 Antywirus, antyspam, archiwizator plików, FireWall, monitoring aktywności dziecka w sieci… Dzięki najnowszemu oprogramowaniu AVIRA – użytkownik będzie ... oprogramowanie OCHRONA RODZICIELSKA - Pozwala kontrolować aktywność Twojego dziecka w Internecie AVIRA Antivirus Premium 2012 Idealnie dopasowana ochrona: szybko ...

-

![Oto, co czyha na firmowe bezpieczeństwo IT [© igor - Fotolia.com] Oto, co czyha na firmowe bezpieczeństwo IT]()

Oto, co czyha na firmowe bezpieczeństwo IT

... nowe produkty są teoretycznie bardziej podatne na ataki, dlatego ważny jest monitoring ruchu sieciowego oraz behawioralna analiza sieci. Dzięki nim administratorzy wykryją atak ... typu „cyberwojen”. Dostawcy usług internetowych i operatorzy odegrają w nich kluczową rolę. Ochrona własnej sieci i skuteczne oczyszczanie z ataków DDoS są jednymi z głównych ...

-

![Jest sposób na ransomware! [© andras_csontos - Fotolia.com] Jest sposób na ransomware!]()

Jest sposób na ransomware!

... malware. Nawet w sytuacji, w której ransomware przejdzie przez wszystkie wcześniejsze metody zabezpieczeń (filtry internetowe, pocztowe, monitoring pamięci, moduły odpowiedzialne za rozpoznanie znanych form ataków ochrona dostępu do newralgicznych obszarów systemu), istnieje poziom obrony, który jest w stanie zablokować wrogie działanie polegające ...

-

![Regionalne Strategie Innowacji nieefektywnie wdrażane [© analiza Deloitte] Regionalne Strategie Innowacji nieefektywnie wdrażane]()

Regionalne Strategie Innowacji nieefektywnie wdrażane

... i medycynę oraz farmację. Sporym zainteresowaniem cieszyła się także turystyka i ochrona środowiska. Trafny dobór specjalizacji, wynikający z potencjału gospodarczego i ... eksperci, lokalny samorząd). Dotychczas jednak w niewielu regionach prowadzono systemowy monitoring i ocenę polityki innowacji. Najlepsze województwa monitorują nie tylko wskaźniki ...

-

![Plus dla Firm: oszczędzaj ze smartFIRMA Plus dla Firm: oszczędzaj ze smartFIRMA]()

Plus dla Firm: oszczędzaj ze smartFIRMA

... dostępne w ramach oferty Plusa dla firm i programu smartFIRMA to: Ochrona Internetu dla trzech dowolnych urządzeń w firmie z Chmurą 5 GB NaviExpert – nawigacja w ... nowe urządzenie w przypadku kradzieży. Monitoring Plus – lokalizacja pracowników, raportowanie ich mobilności. Zarządzanie flotą samochodową – monitoring geograficzny i techniczny aut z ...

-

![Cyberataki kosztują firmy 575 mld USD [© apops - Fotolia.com] Cyberataki kosztują firmy 575 mld USD]()

Cyberataki kosztują firmy 575 mld USD

... – oprócz zapobiegania - staje się jak najszybsze wykrycie naruszenia oraz ochrona najbardziej wartościowych aktywów i procesów kluczowych dla funkcjonowania firmy. Potrzebne ... . dobrze skonstruowaną umowę prawną, stały monitoring i kontrolę do jakich zasobów ma dostęp strona trzecia, przy czym monitoring powinien obejmować zarówno własne systemy, jak ...

-

![Internet Rzeczy to fikcja? [© Shawn Hempel - Fotolia.com] Internet Rzeczy to fikcja?]()

Internet Rzeczy to fikcja?

... (52% badanych widzi tutaj zastosowanie Internetu Rzeczy) oraz handel (41% wskazań). Rosnącą kategorią ma stać się ochrona i monitoring zapasów (37% firm w tym obszarze widzi zastosowania IoT) oraz monitoring zużycia energii elektrycznej, gazu i mediów (32% odpowiedzi). Okazuje się, że im potencjalnie bardziej zaawansowane rozwiązanie ...

-

![Drony niosą rewolucję w gospodarce [© Freepik] Drony niosą rewolucję w gospodarce]()

Drony niosą rewolucję w gospodarce

... przyspieszyć dostawy zarówno w miastach, jak i w trudno dostępnych regionach. Ochrona środowiska – technologie dronowe pozwalają monitorować stan powietrza i wód, dokonywać ... , rozwijający się sektor IT i sprzyjające regulacje prawne”– czytamy w raporcie „Monitoring trendów w innowacyjności”. W obliczu tych prognoz kluczowe staje się nie tylko ...

-

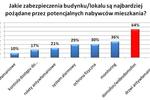

![Zakup mieszkania a bezpieczeństwo okolicy Zakup mieszkania a bezpieczeństwo okolicy]()

Zakup mieszkania a bezpieczeństwo okolicy

... Metrohouse & Partnerzy, są najbardziej pożądane przez potencjalnych nabywców mieszkań (odpowiednio 71 i 64 proc.). W drugiej grupie zabezpieczeń znalazły się monitoring, ochrona fizyczna budynku realizowana przez agencję ochrony, system alarmowy w lokalu i rolety antywłamaniowe. Zabezpieczenia takie jak szyby antywłamaniowe i kontrola dostępu do ...

-

![Bezpieczeństwo IT: trendy 2014 [© alphaspirit - Fotolia.com] Bezpieczeństwo IT: trendy 2014]()

Bezpieczeństwo IT: trendy 2014

... są niemal wszędzie – zarówno podczas wizyty u lekarza, jak i w sieciach społecznościowych. Ochrona prywatności stanie się opcją w nowych i obecnych rozwiązaniach zabezpieczających, choć w 2014 ... oferują rozwiązania, które działają jak cyfrowa broń. Ich oferta zawiera monitoring, przechwytywanie ataków i ich przeprowadzanie a także kontrataki. Tego ...

-

![5 mitów na temat bezpieczeństwa infrastruktury krytycznej 5 mitów na temat bezpieczeństwa infrastruktury krytycznej]()

5 mitów na temat bezpieczeństwa infrastruktury krytycznej

... siecią firmową. Audyt wykazał, że 89% systemów posiadało takie połączenie. Co więcej, ochrona sieci firmowej była nastawiona jedynie na ogólne procesy biznesowe, bez ... Ohio zostały zainfekowane za pośrednictwem połączenia internetowego podwykonawcy, w wyniku czego monitoring bezpieczeństwa był niedostępny przez pięć godzin. Rada North American ...

-

![Czy już znasz trendy IT na 2016? [© prescott09 - Fotolia.com] Czy już znasz trendy IT na 2016?]()

Czy już znasz trendy IT na 2016?

... ale już w 2016 powinniśmy zobaczyć kolejne postępy w tej dziedzinie. 7. Ochrona adaptacyjna staje się wymogiem Cyberprzestępcy coraz częściej wykradają firmowe dane ... sieci potrzeba kompleksowego wsparcia technicznego jest większa niż kiedykolwiek. Administracja serwerami, monitoring sieci czy kompleksowy backup ciągle rosnącej ilości danych sprawią ...

-

![Cisco: bezpieczeństwo w Internecie I poł. 2016 [© pichetw - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2016]()

Cisco: bezpieczeństwo w Internecie I poł. 2016

... , ale bardzo ważnych kroków, mogą w istotnym stopniu zwiększyć bezpieczeństwo swojego biznesu. Poprawa „higieny” sieci – monitoring stanu sieci, najnowsze aktualizacje, instalowanie łatek systemowych, segmentacja sieci, ochrona brzegu sieci, Firewall nowej generacji – wszystko to prowadzi do zwiększenia bezpieczeństwa. Integracja systemów ochrony ...

-

![Kryzys online [© Minerva Studio - Fotolia.com] Kryzys online]()

Kryzys online

... "(...) i usłyszysz więcej". Lepiej? Do zadań specjalisty public relations należy ochrona komunikacji organizacji z otoczeniem i dbanie o utrzymanie klarownego przekazu. Jak to ... tego nie robiłeś rozważ możliwość skorzystania z usług firmy prowadzącej monitoring mediów drukowanych i elektronicznych. Pozwoli to śledzić treść publikacji o Twojej ...

Tematy: -

![Ekstranet dla zaufanych i wybranych [© Minerva Studio - Fotolia.com] Ekstranet dla zaufanych i wybranych]()

Ekstranet dla zaufanych i wybranych

... . Bezpieczeństwo w dostępie do ekstranetu Inne zagrożenie stanowi bezpieczeństwo i ochrona danych zamieszczanych na stronach www ekstranetu. Zaufanie do partnerów ... oraz udostępnieniu szeregu użytecznych danych, - automatyzacji wielu procesów (np. monitoring stanów magazynów, zamówienia online). Artur Maciorowski jest Brand Managerem w Grupie ...

-

![Public relations dla banku [© Minerva Studio - Fotolia.com] Public relations dla banku]()

Public relations dla banku

... zmniejsza jego gotowość do stałej współpracy. Dlatego bardzo ważna jest stała ochrona reputacji. Niekorzystne informacje czy oskarżenia mogą spowodować prawdziwy odwrót klientów. Jak ... wizerunkowych firm da się przewidzieć. Dlatego tak ważny jest stały monitoring otoczenia, wykrywanie powstających sytuacji problemowych i reagowanie na nie we ...

-

![GFI EndPointSecurity 4.0 GFI EndPointSecurity 4.0]()

GFI EndPointSecurity 4.0

... do korzystania z takich urządzeń w ustalonym zakresie. Ponadto monitoring ich używania pozwala na zablokowanie danej czynności w przypadku podejrzenia ... i blokowania/zezwalania poprzez numery seryjne urządzeń. Pozostałe cechy i funkcje GFI EndPointSecurity: Ochrona oparta o białe i czarne listy Monitorowanie i alerty w czasie rzeczywistym Czasowy ...

-

![Wirusy, trojany, phishing IV-VI 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing IV-VI 2009]()

Wirusy, trojany, phishing IV-VI 2009

... obawiają się, iż jest to po prostu oprogramowanie szpiegujące umożliwiające cenzurę i monitoring użytkowników. Robak typu cross-site scriping (XSS) doprowadził do epidemii spamu ... podatny na usterki w programie Adobe Reader. B jak bezpieczeństwo, O jak ochrona, czyli Barack Obama tworzy biuro ds. cyberbezpieczeństwa Jak podaje F-Secure, prezydent ...

-

![Trend Micro Worry-Free Business Security Services [© Nmedia - Fotolia.com] Trend Micro Worry-Free Business Security Services]()

Trend Micro Worry-Free Business Security Services

... zapytań i blokuje prawie 4 mld zagrożeń. Behavior Monitoring (Analysis), technologia monitorowania aplikacji, która wychwytuje wszelką nietypową aktywność wskazującą na niebezpieczne zachowania. Dzięki korelacji różnych elementów zagrożeń możliwa jest natychmiastowa i automatyczna ochrona przed zagrożeniami przenoszonymi pocztą elektroniczną oraz ...

-

![Telefony biznesowe Polycom Telefony biznesowe Polycom]()

Telefony biznesowe Polycom

... Tylne podświetlenie wyświetlacza graficznego LED oraz dedykowany port RJ-9 headset Ochrona urządzenia w tym odporność na zakłócenia wywoływane przez telefony komórkowe ... oraz łącze USB do podłączenia komputera typu „plug-and-play” Wskaźnik obecności – monitoring obecności w celu przekierowania połączeń. Polycom SoundPoint IP 335 jest dostępny ...

-

![Rynek apartamentów w Polsce 2009 Rynek apartamentów w Polsce 2009]()

Rynek apartamentów w Polsce 2009

... , centrum fitness. Nowością jest tzw. consierge, zapewniający dodatkowe usługi dla mieszkańców, takie jak zakupy, sprzątanie itp. Bezpieczeństwo lokatorów zapewniają całodobowa ochrona oraz monitoring. Do największych mieszkań zazwyczaj przypisane są tarasy lub ogrody. Rozwój rynku apartamentów w Polsce Z raporty wynika, iż stołeczny rynek rozwija ...

-

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych]()

Bezpieczeństwo krytycznych danych

... skanowanie siatkówki oka, a to wszystko wsparte stałym monitoringiem obiektu. Ochrona danych w środowisku cloudowym zapewniona jest także na poziomie barier technologicznych ... uściśla grono upoważnionych do ich użytku. Bardziej rzetelny i precyzyjny jest też monitoring dostępu do informacji i ich eksploatacja. Chmura jest też wyposażona także w ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-danych-osobowych-tozsamosc-na-celowniku-131260-150x100crop.jpg)

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Ochrona-danych-firmy-18-zasad-G-DATA-MBuPgy.jpg)

![Ochrona antywirusowa za 39 zł [© Nmedia - Fotolia.com] Ochrona antywirusowa za 39 zł](https://s3.egospodarka.pl/grafika/etrust-antivirus/Ochrona-antywirusowa-za-39-zl-Qq30bx.jpg)

![Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych? [© .shock - Fotolia.com] Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?](https://s3.egospodarka.pl/grafika2/galerie-handlowe/Aplikacje-zdrowotne-ochrona-zdrowia-czy-ochrona-danych-229615-150x100crop.jpg)

![FortiMail-2000: ochrona dla dużych firm [© violetkaipa - Fotolia.com] FortiMail-2000: ochrona dla dużych firm](https://s3.egospodarka.pl/grafika/Fortinet/FortiMail-2000-ochrona-dla-duzych-firm-SdaIr2.jpg)

![Ataki ddos: jak chronić firmę? [© ptnphotof - Fotolia.com] Ataki ddos: jak chronić firmę?](https://s3.egospodarka.pl/grafika2/ataki-ddos/Ataki-ddos-jak-chronic-firme-132978-150x100crop.jpg)

![Co Gabinet Cieni BCC rekomenduje rządowi? [© Ivan - Fotolia.com] Co Gabinet Cieni BCC rekomenduje rządowi?](https://s3.egospodarka.pl/grafika2/BCC/Co-Gabinet-Cieni-BCC-rekomenduje-rzadowi-187137-150x100crop.jpg)

![Infrastruktura krytyczna: cyberprzestępcy celują w kolej [© pixabay.com] Infrastruktura krytyczna: cyberprzestępcy celują w kolej](https://s3.egospodarka.pl/grafika2/infrastruktura-krytyczna/Infrastruktura-krytyczna-cyberprzestepcy-celuja-w-kolej-241862-150x100crop.jpg)

![Antywirusy G Data Business 14 już po premierze [© vege - Fotolia.com] Antywirusy G Data Business 14 już po premierze](https://s3.egospodarka.pl/grafika2/programy-antywirusowe/Antywirusy-G-Data-Business-14-juz-po-premierze-173164-150x100crop.jpg)

![Check Point zabezpiecza małe firmy [© violetkaipa - Fotolia.com] Check Point zabezpiecza małe firmy](https://s3.egospodarka.pl/grafika/CheckPoint/Check-Point-zabezpiecza-male-firmy-SdaIr2.jpg)

![FireEye Oculus dla sektora MSP [© yuriy - Fotolia.com] FireEye Oculus dla sektora MSP](https://s3.egospodarka.pl/grafika2/FireEye-Oculus/FireEye-Oculus-dla-sektora-MSP-129152-150x100crop.jpg)

![Oto, co czyha na firmowe bezpieczeństwo IT [© igor - Fotolia.com] Oto, co czyha na firmowe bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Oto-co-czyha-na-firmowe-bezpieczenstwo-IT-165660-150x100crop.jpg)

![Jest sposób na ransomware! [© andras_csontos - Fotolia.com] Jest sposób na ransomware!](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Jest-sposob-na-ransomware-178901-150x100crop.jpg)

![Regionalne Strategie Innowacji nieefektywnie wdrażane [© analiza Deloitte] Regionalne Strategie Innowacji nieefektywnie wdrażane](https://s3.egospodarka.pl/grafika2/Regionalne-Strategie-Innowacji/Regionalne-Strategie-Innowacji-nieefektywnie-wdrazane-124409-150x100crop.jpg)

![Cyberataki kosztują firmy 575 mld USD [© apops - Fotolia.com] Cyberataki kosztują firmy 575 mld USD](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-kosztuja-firmy-575-mld-USD-148285-150x100crop.jpg)

![Internet Rzeczy to fikcja? [© Shawn Hempel - Fotolia.com] Internet Rzeczy to fikcja?](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Internet-Rzeczy-to-fikcja-175928-150x100crop.jpg)

![Drony niosą rewolucję w gospodarce [© Freepik] Drony niosą rewolucję w gospodarce](https://s3.egospodarka.pl/grafika2/dron/Drony-niosa-rewolucje-w-gospodarce-264939-150x100crop.jpg)

![Bezpieczeństwo IT: trendy 2014 [© alphaspirit - Fotolia.com] Bezpieczeństwo IT: trendy 2014](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2014-129328-150x100crop.jpg)

![Czy już znasz trendy IT na 2016? [© prescott09 - Fotolia.com] Czy już znasz trendy IT na 2016?](https://s3.egospodarka.pl/grafika2/technologie-informatyczne/Czy-juz-znasz-trendy-IT-na-2016-167456-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2016 [© pichetw - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2016-179955-150x100crop.jpg)

![Kryzys online [© Minerva Studio - Fotolia.com] Kryzys online](https://s3.egospodarka.pl/grafika//Kryzys-online-iG7AEZ.jpg)

![Ekstranet dla zaufanych i wybranych [© Minerva Studio - Fotolia.com] Ekstranet dla zaufanych i wybranych](https://s3.egospodarka.pl/grafika/ekstranet/Ekstranet-dla-zaufanych-i-wybranych-iG7AEZ.jpg)

![Public relations dla banku [© Minerva Studio - Fotolia.com] Public relations dla banku](https://s3.egospodarka.pl/grafika/public-relations/Public-relations-dla-banku-iG7AEZ.jpg)

![Wirusy, trojany, phishing IV-VI 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing IV-VI 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-IV-VI-2009-apURW9.jpg)

![Trend Micro Worry-Free Business Security Services [© Nmedia - Fotolia.com] Trend Micro Worry-Free Business Security Services](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Worry-Free-Business-Security-Services-Qq30bx.jpg)

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-krytycznych-danych-119376-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna [© Freepik] Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna](https://s3.egospodarka.pl/grafika2/wiedza-finansowa/Bezpieczenstwo-ekonomiczne-Polakow-przecietne-wiedza-finansowa-niedostateczna-266119-150x100crop.jpg)

![Ceny mieszkań w I kw. 2025 r. [© Freepik] Ceny mieszkań w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-w-I-kw-2025-r-266117-150x100crop.jpg)

![Wielkanocny koszyk coraz cięższy także dla sklepów [© Freepik] Wielkanocny koszyk coraz cięższy także dla sklepów](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyk-coraz-ciezszy-takze-dla-sklepow-266110-150x100crop.jpg)

![Złoto na historycznych szczytach [© Linda Hamilton z Pixabay] Złoto na historycznych szczytach](https://s3.egospodarka.pl/grafika2/zloto/Zloto-na-historycznych-szczytach-266085-150x100crop.jpg)