-

![Kaspersky: Gpcode powrócił Kaspersky: Gpcode powrócił]()

Kaspersky: Gpcode powrócił

... analitykom z Kaspersky Lab nie udało się odszyfrować plików zaatakowanych przez nowego Gpcode'a - klucz o długości 1024 bitów to bardzo poważna sprawa a ponadto nie wykryto żadnych błędów ... zakupu skontaktuj się z nami pod adresem: *******@yahoo.com Po zaistnieniu takiej sytuacji specjaliści z Kaspersky Lab zalecają by pod żadnym pozorem nie ...

-

![Zarządzanie wiedzą a produktywność Zarządzanie wiedzą a produktywność]()

Zarządzanie wiedzą a produktywność

Z badań przeprowadzonych przez Instytut Economist Intelligence Unit (EIU), a sponsorowanych przez firmę EMC wynika, że elastyczność organizacyjna ma dziś kluczowe znaczenie dla skutecznego prowadzenia działalności biznesowej, zwłaszcza w obecnej sytuacji gospodarczej. Zgodnie z przedstawionym raportem 81% respondentów uważa zarządzanie wiedzą i ...

-

![Trojan Duqu - nowe wątki Trojan Duqu - nowe wątki]()

Trojan Duqu - nowe wątki

... następujący klucz: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\4\"CF1D". Należy zauważyć, że w dokumencie opublikowanym przez Symanteca wymieniony jest klucz ... nich stanowił źródło infekcji z 21 kwietnia; drugi został zhakowany później, pod koniec maja. Infekcja drugiego komputera została przeprowadzona za ...

-

![Wolny rynek gazu w Polsce: wyzwania Wolny rynek gazu w Polsce: wyzwania]()

Wolny rynek gazu w Polsce: wyzwania

W najnowszym raporcie "Cztery wolności na rynku gazu ziemnego" firma doradcza PwC definiuje podstawowe wyzwania na drodze do liberalizacji rynku gazu w Polsce. Główne obszary kluczowe dla rozwoju rynku to: rozbudowa i zapewnienie równoprawnego dostępu do infrastruktury gazowej, uruchomienie i rozwój rynku giełdowego gazu ziemnego, ułatwienie ...

-

![Wirus Wiper naprawdę szkodliwy? Wirus Wiper naprawdę szkodliwy?]()

Wirus Wiper naprawdę szkodliwy?

... , jednak nie wykryliśmy w nim żadnego destrukcyjnego zachowania. Biorąc pod uwagę złożoność Flame’a można przypuszczać, że został on zaprojektowany z myślą ... tuż przed zamknięciem badanego systemu – pewien bardzo specyficzny klucz rejestru został utworzony, a następnie usunięty. Klucz ten dotyczył usługi o nazwie “RAHDAUD64” i wskazywał na plik ...

-

![Zabezpieczenia kart SIM niepewne. Problem może dotyczyć 750 milionów osób [© Avantgarde - Fotolia.com] Zabezpieczenia kart SIM niepewne. Problem może dotyczyć 750 milionów osób]()

Zabezpieczenia kart SIM niepewne. Problem może dotyczyć 750 milionów osób

... jest stanowczo za krótki. W trakcie badań wyszło na jaw, że wystarczyło nadać odpowiednio spreparowaną wiadomość podszywając się pod operatora sieci komórkowej, a część kart odpowiadała SMS-em zawierającym klucz. Uzyskanie kodu pozwalało już na kopiowanie danych, czytanie wiadomości, zdalne wysyłanie SMS-ów, wykonywanie telefonów, lokalizowanie ...

-

![Jak chronić się przed ransomware? [© santiago silver - Fotolia.com] Jak chronić się przed ransomware?]()

Jak chronić się przed ransomware?

... osobom stojącym za atakiem za klucz służący do odszyfrowania danych – zakładając oczywiście, że przestępcy po otrzymaniu pieniędzy wspomniany klucz udostępnią swojej ofierze. Nie ma ... zwanym „sandbox”. Plik uruchomiony w sandbox jest monitorowany w czasie rzeczywistym pod kątem wszelkich nietypowych działań, takich jak dokonywanie zmian w rejestrze ...

-

![Reklama na Facebooku: jak zwiększyć jej skuteczność? [© vege - Fotolia.com] Reklama na Facebooku: jak zwiększyć jej skuteczność?]()

Reklama na Facebooku: jak zwiększyć jej skuteczność?

... , która wcześniej nie była brana pod uwagę zacznie stanowić znaczące źródło dochodu. Możesz również dokonać wyboru na podstawie statusu związku, języka i miejsca pracy. Podsumowanie Reklama w mediach społecznościowych może być niezwykle skuteczną częścią Twojej strategii marketingowej. Klucz do sukcesu polega na właściwym połączeniu ...

-

![Windows 10: darmowa aktualizacja może być pułapką [© Lukas Gojda - Fotolia.com] Windows 10: darmowa aktualizacja może być pułapką]()

Windows 10: darmowa aktualizacja może być pułapką

... 10”, zachęcając do zapoznania się z treścią. Ransomware ukrywa się pod postacią „instalatora” Windows 10, który musi być pobrany i otworzony ... zostały zaszyfrowane najmocniejszym i unikalnym kluczem szyfrującym wygenerowanym przez ten komputer. Indywidualny klucz deszyfrujący został zapisany na prywatnym serwerze w Internecie, i nikt nie odszyfruje ...

-

![Uwaga! Fałszywe portfele kryptowaluty w Google Play [© thodonal - Fotolia.com] Uwaga! Fałszywe portfele kryptowaluty w Google Play]()

Uwaga! Fałszywe portfele kryptowaluty w Google Play

... . Wszystkie szkodniki można pobrać z Google Play. Pośród aplikacji podszywających się pod portfele zarządzania kryptowalutami można wyróżnić dwie kategorie: Wyłudzające dane uwierzytelniające (phishing ... do zgromadzonych środków i zleceń ich przelewu jest niemożliwy. Jeśli jednak klucz i hasło zostaną wpisane, to należy się spodziewać, że trafią one ...

Tematy: kryptowaluty, złośliwe oprogramowanie -

![Jak powinno wyglądać ogłoszenie o pracę? [© rawpixel.com na Freepik] Jak powinno wyglądać ogłoszenie o pracę?]()

Jak powinno wyglądać ogłoszenie o pracę?

... zadowolenie i lojalność. Przydatne linki: Oferty pracy Wizerunek pracodawcy jako klucz do sukcesu Publikacja oferty pracy to nie tylko prezentacja wolnego stanowiska. Zgodnie z danymi z raportu, coraz większa liczba kandydatów ocenia pracodawcę również pod kątem wartości, które reprezentuje. Sekcje dotyczące kultury organizacyjnej oraz możliwości ...

-

![5 trendów dla biznesu w erze nowego zarządzania przedsiębiorstwem [© Freepik] 5 trendów dla biznesu w erze nowego zarządzania przedsiębiorstwem]()

5 trendów dla biznesu w erze nowego zarządzania przedsiębiorstwem

... w nową erę zarządzania przedsiębiorstwem. „Złożoność może stać się katalizatorem postępu – pod warunkiem, że istnieją odpowiednie aplikacje, dane i narzędzia AI. Kiedy te ... polskim biznesie jaskółką zmian. Dobre przygotowanie organizacji do raportowania ESG to klucz do długoterminowego sukcesu. Branża IT, poprzez innowacje, ma szansę stać się ...

-

![Rootkit Rustock.C: rozwiązanie zagadki Rootkit Rustock.C: rozwiązanie zagadki]()

Rootkit Rustock.C: rozwiązanie zagadki

... Dr.Web wynika, że jej eksperci zdobyli próbkę prawdziwego rootkita Rustock.C pod koniec marca 2008 roku. Ponad miesiąc zajęło im analizowanie kodu rootkita, stworzenie ... na innych komputerach czy wirtualnych maszynach. Jednak eksperci z Kaspersky Lab złamali klucz i odszyfrowali większość ciała rootkita. Wieczorem 14 maja można było oglądać ...

Tematy: Rootkity, rootkit, złośliwy kod, cyberprzestępcy, złośliwe programy, botnet, sieci zombie, rustock, Rustock.C -

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... setki legalnych programów. Jeżeli chodzi o certyfikaty, sytuacja jest jeszcze gorsza. Zamknięty klucz jest w zasadzie plikiem, dlatego może zostać skradziony, tak jak każda ... na serwerach w tych krajach. Stoi to w sprzeczności z postawą władz chińskich pod koniec 2009 roku. Najczęściej atakowane kraje Jak wiadomo, Internet nie posiada granic, ...

-

![Jak przygotować prezentację? [© contrastwerkstatt - Fotolia.com] Jak przygotować prezentację?]()

Jak przygotować prezentację?

... zarchiwizowana i przekazywana w taki sposób, że wykorzystuje głównie myślenie lewopółkulowe. Klucz do sukcesu w sporządzaniu konspektu to świadome aktywizowanie prawej półkuli mózgowej ... wiarygodności i stawia własną pozycję jako eksperta pod znakiem zapytania. Z drugiej strony warto mieć pod ręką konspekt wystąpienia dla większej pewności siebie ...

-

![Munich Re wybiera rozwiązanie SAP [© Nmedia - Fotolia.com] Munich Re wybiera rozwiązanie SAP]()

Munich Re wybiera rozwiązanie SAP

Firma SAP AG (NYSE: SAP) ogłosiła dzisiaj, że lider na rynku firm reasekuracyjnych, Munich Reinsurance Co. (Munich Re), podjął decyzję o implementacji funkcjonalnych rozwiązań reasekuracyjnych mySAP™ Insurance (Ubezpieczenia). Jedno kompleksowe rozwiązanie posłuży do obsługi kluczowych procesów biznesowych, zastępując w Munich Re liczne ...

-

![NASK rozbudowuje sieć szkieletową IP [© stoupa - Fotolia.com] NASK rozbudowuje sieć szkieletową IP]()

NASK rozbudowuje sieć szkieletową IP

Cisco Systems, NASK oraz NCR Polska poinformowały o podpisaniu kontraktu dotyczącego wdrożenia przez NCR Polska routerów Cisco 10000 w kluczowych punktach sieci NASK. Routery Cisco serii 10000 to wysokowydajne, modularne routery brzegowe klasy operatorskiej. Ich zaawansowane mechanizmy redundancji, zgodne ze strategią Globally Resilient IP (GRIP), ...

-

![Lepsze zabezpieczenia dokumentów PDF [© Nmedia - Fotolia.com] Lepsze zabezpieczenia dokumentów PDF]()

Lepsze zabezpieczenia dokumentów PDF

Firma Adobe Systems Incorporated ulepszyła zabezpieczenia dokumentów elektronicznych w najnowszej wersji produktów Adobe Acrobat oraz formatu Adobe Portable Document Format (PDF). Dzięki nowym funkcjom podpisu elektronicznego oraz kontroli dokumentów, organizacje używające oprogramowania Acrobat 6.0 i formatu PDF będą mogły tworzyć rozwiązania do ...

-

![Turystyka przyjazna internaucie [© stoupa - Fotolia.com] Turystyka przyjazna internaucie]()

Turystyka przyjazna internaucie

Kompleksowa oferta turystyczna, prosta nawigacja, klarowne podziały tematyczne oraz interaktywność są kluczowymi elementami uatrakcyjnionego serwisu turystycznego Wirtualnej Polski (turystyka.wp.pl). Podstawowe działy serwisu uzupełniają rozbudowane belki nawigacyjne, pozwalające szybko przejść do wybranego bloku informacyjnego, bez konieczności ...

-

![Tydzień 26/2003 (23-29.06.2003) [© Alexandr Mitiuc Fotolia.com] Tydzień 26/2003 (23-29.06.2003)]()

Tydzień 26/2003 (23-29.06.2003)

... ocenianego na 8-10mld USD. Zawarto układ o fuzji Jukos-a (to drugi pod względem wydobycia rosyjski koncern naftowy) i Sibnieft-u. Kupno i wymiana akcji mają ... rozwoju jamalskiego rurociągu. Podpisana w Londynie umowa zamyka, a przynajmniej znacznie redukuje opinie, że klucz do przesyłu rosyjskiego gazu do Unii jest w Warszawie... Współczesny świat ...

Tematy: -

![Nowy Adobe After Effects [© Nmedia - Fotolia.com] Nowy Adobe After Effects]()

Nowy Adobe After Effects

... grafiki w czasowej sekwencji klatek. After Effects 6.0 Professional zawiera ponadto klucz Keylight, czyli technologię kluczowania firmy Foundry nagrodzoną przez Akademię. Program ... Microsoft® Windows® 2000 i Windows XP rozpocznie się w Stanach Zjednoczonych i Kanadzie pod koniec sierpnia 2003 r. Orientacyjna cena brutto dla końcowego użytkownika ...

Tematy: adobe, adobe after effects -

![PRZEDsprzedaż - fundament sukcesu w Programie Partnerskim [© Minerva Studio - Fotolia.com] PRZEDsprzedaż - fundament sukcesu w Programie Partnerskim]()

PRZEDsprzedaż - fundament sukcesu w Programie Partnerskim

... , znacznie poważniejszą wadę - jest REKLAMĄ, w dodatku dobrze znaną i niezbyt lubianą. Ludzie doskonale wiedzą, że pod bannerem kryje się coś, co zechce wyciągnąć od nich pieniądze. Więc jeśli już 1 osoba na ... dwóch przypadkach - owszem. Ale w pozostałych... ...NIE używaj bannerów. Strony bogate w treść i skuteczna PRZEDsprzedaż - to właściwy klucz ...

Tematy: -

![Lojalność partnerów w relacjach biznesowych [© Minerva Studio - Fotolia.com] Lojalność partnerów w relacjach biznesowych]()

Lojalność partnerów w relacjach biznesowych

... żadne wewnętrzne uwarunkowania ani zewnętrzne czynniki, firma-klient nie będzie brała pod uwagę możliwości zmiany raz wybranego dostawcy. Dzieje się tak dlatego, że ... których poszczególne osoby przyjmują określone postawy. Pełna wiedza w tym zakresie stanowi klucz do takiego przedstawienia oferty i korzyści z niej wypływających, aby w oczach klienta ...

Tematy: -

![Tydzień 32/2005 (08-14.08.2005) [© RVNW - Fotolia.com] Tydzień 32/2005 (08-14.08.2005)]()

Tydzień 32/2005 (08-14.08.2005)

... Według NBP w II kwartale wzrost PKB wyniósł ok. 2,8% r/r. Prognozuje jednak, że pod koniec roku wzkaźnik ten wzrośnie do 4%. W całym roku przewiduje się wzrost na poziomie 3,5%, ... na olimpijski szczyt i pomaganiem im w doskonaleniu się. Uważam, że klucz do zrozumienia istoty sukcesu politycznego i kulturowego tego kraju w starożytności tkwi między ...

-

![Co shopper ma w koszyku? [© Minerva Studio - Fotolia.com] Co shopper ma w koszyku?]()

Co shopper ma w koszyku?

Shopper to ważna postać, zarówno dla producentów, jak i dla sieci detalicznych, ogniskująca ich wspólne działania. Toteż shopper budzi ciekawość wszystkich. W terminologii Category Management, shopper jest osobą podlegającą badaniu w miejscu sprzedaży. Dokonując pewnych uproszczeń można powiedzieć, że jest on właściwie sumą dwóch osób - konsumenta ...

-

![Laptop orężem złodziei samochodów [© violetkaipa - Fotolia.com] Laptop orężem złodziei samochodów]()

Laptop orężem złodziei samochodów

Jak podaje serwis The Register, uzbrojeni w laptopa złodzieje potrzebują tylko 20 minut, aby ominąć zabezpieczenia nowoczesnych zamków samochodowych, które zamiast tradycyjnych kluczy wymagają specjalnej karty magnetycznej. Systemy te nie posiadają zazwyczaj dodatkowego, mechanicznego zabezpieczenia, dzięki czemu są bardziej narażone na atak ...

-

![Tydzień 19/2007 (07-13.05.2007) [© RVNW - Fotolia.com] Tydzień 19/2007 (07-13.05.2007)]()

Tydzień 19/2007 (07-13.05.2007)

... Paryżu zrobić porządek w polskim stylu, to zniknęłyby z mapy stacje metra Robespierre, Bastille i Stalingrad, pod ogniem krytyki znalazłyby się także stacje Pigalle, Cambronne, czy ... , a zrozumienie ich mądrości i korzystanie z nich w swoim życiu to dowód inteligencji i klucz do osobistego sukcesu... Gdy usłyszałem tę opowieść, nie miałem wątpliwości ...

-

![Gartner: 6 porad dla dyrektorów IT [© Scanrail - Fotolia.com] Gartner: 6 porad dla dyrektorów IT]()

Gartner: 6 porad dla dyrektorów IT

Podczas gdy dyrektorzy działów IT ciągle borykają się z rosnącymi wymaganiami ze strony organizacji, Gartner zidentyfikował sześć praktyk, w wyniku których tracą oni czas, a których powinni unikać, po to, aby skupić się na kluczowych zagadnieniach i zmaksymalizować swoje znaczenie dla przedsiębiorstwa. Odrzucenie lub zmiana przyjętych zachowań ...

-

![(Nie)bezpieczne hasła dostępu kontra hakerzy [© Scanrail - Fotolia.com] (Nie)bezpieczne hasła dostępu kontra hakerzy]()

(Nie)bezpieczne hasła dostępu kontra hakerzy

... , ułatwiają życie cyberprzestępcom - to jak zostawienie kluczyka w stacyjce samochodu. Jeden klucz do wszystkiego 59 proc. ankietowanych zawsze lub przeważnie używa tego samego hasła do wszystkich kont. W Europie na pierwszym miejscu pod tym względem są respondenci z Francji (39 proc.), którzy przyznają, że zawsze ...

-

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008]()

Najciekawsze wirusy i robaki I-VI 2008

... do enkrypcji wszystkich informacji w komputerze, żądając następnie pieniędzy w zamian za klucz potrzebny do dekrypcji danych. Szkodnik ten doskonale obrazuje, jak szybko ... czasie działając na szkodę użytkownika. Może nawet niektóre ofiary były pod wrażeniem programu, który tak skrupulatnie donosił o najnowszych wydarzeniach. Najlepsi oszuści: Manclick ...

-

![Wizerunek i tożsamość marki: stwórz własny album [© Minerva Studio - Fotolia.com] Wizerunek i tożsamość marki: stwórz własny album]()

Wizerunek i tożsamość marki: stwórz własny album

... to Grzegorz Kosson, inspirujący strateg marki: „Elegancko wydany album o marce to klucz do jej świata. Starzy fani z łezką w oku przypomną sobie przeszłość, poprzednie ... pracowników i byłych dyrektorów. Ludzie, którzy kiedyś pracowali w twojej firmie, położyli podwaliny pod to czym jest firma obecnie. Ich wysiłek wymaga uhonorowania. To nic, ...

-

![Rekrutacja online w Europie VIII 2008 [© Scanrail - Fotolia.com] Rekrutacja online w Europie VIII 2008]()

Rekrutacja online w Europie VIII 2008

Zatrudnianie pracowników online w Europie spadło gwałtownie w sierpniu 2008 r., a na wszystkich kluczowych rynkach zauważono mniejszą liczbę ofert pracy. W sierpniu 2008 r. zarejestrowano w Holandii najgłębszy spadek na monitorowanych rynkach, który jest zarazem największym miesięcznym spadkiem, jaki zanotowano. Gwałtowne spadki rekrutacji online ...

-

![Europa: uzależnienie od Internetu rośnie [© Scanrail - Fotolia.com] Europa: uzależnienie od Internetu rośnie]()

Europa: uzależnienie od Internetu rośnie

... które biorą pod uwagę klienci, podejmując decyzję - notebook czy komputer stacjonarny - są możliwości wykorzystywania. Dostarczając zrównoważoną platformę produktów, zoptymalizowaną dla różnego zastosowania różnych modeli komputerów - zwłaszcza skupiając się na używaniu ich w domu, pracy oraz do zabawy - otrzymamy prawdopodobny klucz do spełnienia ...

-

![Kadra menedżerska coraz częściej do wymiany Kadra menedżerska coraz częściej do wymiany]()

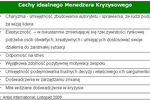

Kadra menedżerska coraz częściej do wymiany

Firma Antal International podaje, iż rok po wybuchu światowego kryzysu finansowego, coraz więcej firm zaczyna rozliczać swoich menedżerów z ich zdolności i umiejętności zarządzania w trudniejszych czasach. Dla niektórych ta ocena wypadnie negatywnie, a co za tym idzie, firma może zdecydować się na wymianę kluczowych menedżerów. To projekty poufne ...

-

![BitDefender: zagrożenia internetowe X 2009 BitDefender: zagrożenia internetowe X 2009]()

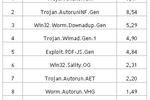

BitDefender: zagrożenia internetowe X 2009

... odpowiadając za 5,29% całkowitej liczby infekcji. Ten robak, znany również pod nazwami Conficker lub Kido, ogranicza dostęp do stron powiązanych z firmami ... przedstawiciel trojanów z rodziny Swizzor. Ukrywający swoją obecność downloader dodaje swój klucz do rejestru Windows, wywołując jego kod podczas każdorazowego uruchamiania systemu Windows. ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Zabezpieczenia kart SIM niepewne. Problem może dotyczyć 750 milionów osób [© Avantgarde - Fotolia.com] Zabezpieczenia kart SIM niepewne. Problem może dotyczyć 750 milionów osób](https://s3.egospodarka.pl/grafika2/telekomunikacja/Zabezpieczenia-kart-SIM-niepewne-Problem-moze-dotyczyc-750-milionow-osob-121210-150x100crop.jpg)

![Jak chronić się przed ransomware? [© santiago silver - Fotolia.com] Jak chronić się przed ransomware?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Jak-chronic-sie-przed-ransomware-131145-150x100crop.jpg)

![Reklama na Facebooku: jak zwiększyć jej skuteczność? [© vege - Fotolia.com] Reklama na Facebooku: jak zwiększyć jej skuteczność?](https://s3.egospodarka.pl/grafika2/reklama-na-Facebooku/Reklama-na-Facebooku-jak-zwiekszyc-jej-skutecznosc-135836-150x100crop.jpg)

![Windows 10: darmowa aktualizacja może być pułapką [© Lukas Gojda - Fotolia.com] Windows 10: darmowa aktualizacja może być pułapką](https://s3.egospodarka.pl/grafika2/Windows-10/Windows-10-darmowa-aktualizacja-moze-byc-pulapka-161498-150x100crop.jpg)

![Uwaga! Fałszywe portfele kryptowaluty w Google Play [© thodonal - Fotolia.com] Uwaga! Fałszywe portfele kryptowaluty w Google Play](https://s3.egospodarka.pl/grafika2/kryptowaluty/Uwaga-Falszywe-portfele-kryptowaluty-w-Google-Play-212369-150x100crop.jpg)

![Jak powinno wyglądać ogłoszenie o pracę? [© rawpixel.com na Freepik] Jak powinno wyglądać ogłoszenie o pracę?](https://s3.egospodarka.pl/grafika2/ogloszenie-o-prace/Jak-powinno-wygladac-ogloszenie-o-prace-261874-150x100crop.jpg)

![5 trendów dla biznesu w erze nowego zarządzania przedsiębiorstwem [© Freepik] 5 trendów dla biznesu w erze nowego zarządzania przedsiębiorstwem](https://s3.egospodarka.pl/grafika2/ESG/5-trendow-dla-biznesu-w-erze-nowego-zarzadzania-przedsiebiorstwem-264550-150x100crop.jpg)

![Jak przygotować prezentację? [© contrastwerkstatt - Fotolia.com] Jak przygotować prezentację?](https://s3.egospodarka.pl/grafika2/prezentacja/Jak-przygotowac-prezentacje-125222-150x100crop.jpg)

![Munich Re wybiera rozwiązanie SAP [© Nmedia - Fotolia.com] Munich Re wybiera rozwiązanie SAP](https://s3.egospodarka.pl/grafika/sap/Munich-Re-wybiera-rozwiazanie-SAP-Qq30bx.jpg)

![NASK rozbudowuje sieć szkieletową IP [© stoupa - Fotolia.com] NASK rozbudowuje sieć szkieletową IP](https://s3.egospodarka.pl/grafika/nask/NASK-rozbudowuje-siec-szkieletowa-IP-MBuPgy.jpg)

![Lepsze zabezpieczenia dokumentów PDF [© Nmedia - Fotolia.com] Lepsze zabezpieczenia dokumentów PDF](https://s3.egospodarka.pl/grafika/adobe/Lepsze-zabezpieczenia-dokumentow-PDF-Qq30bx.jpg)

![Turystyka przyjazna internaucie [© stoupa - Fotolia.com] Turystyka przyjazna internaucie](https://s3.egospodarka.pl/grafika/wp-pl/Turystyka-przyjazna-internaucie-MBuPgy.jpg)

![Tydzień 26/2003 (23-29.06.2003) [© Alexandr Mitiuc Fotolia.com] Tydzień 26/2003 (23-29.06.2003)](https://s3.egospodarka.pl/grafika//Tydzien-26-2003-23-29-06-2003-12AyHS.jpg)

![Nowy Adobe After Effects [© Nmedia - Fotolia.com] Nowy Adobe After Effects](https://s3.egospodarka.pl/grafika/adobe/Nowy-Adobe-After-Effects-Qq30bx.jpg)

![PRZEDsprzedaż - fundament sukcesu w Programie Partnerskim [© Minerva Studio - Fotolia.com] PRZEDsprzedaż - fundament sukcesu w Programie Partnerskim](https://s3.egospodarka.pl/grafika//PRZEDsprzedaz-fundament-sukcesu-w-Programie-Partnerskim-iG7AEZ.jpg)

![Lojalność partnerów w relacjach biznesowych [© Minerva Studio - Fotolia.com] Lojalność partnerów w relacjach biznesowych](https://s3.egospodarka.pl/grafika//Lojalnosc-partnerow-w-relacjach-biznesowych-iG7AEZ.jpg)

![Tydzień 32/2005 (08-14.08.2005) [© RVNW - Fotolia.com] Tydzień 32/2005 (08-14.08.2005)](https://s3.egospodarka.pl/grafika/wydarzenia/Tydzien-32-2005-08-14-08-2005-vgmzEK.jpg)

![Co shopper ma w koszyku? [© Minerva Studio - Fotolia.com] Co shopper ma w koszyku?](https://s3.egospodarka.pl/grafika/preferencje-konsumentow/Co-shopper-ma-w-koszyku-iG7AEZ.jpg)

![Laptop orężem złodziei samochodów [© violetkaipa - Fotolia.com] Laptop orężem złodziei samochodów](https://s3.egospodarka.pl/grafika/Laptop/Laptop-orezem-zlodziei-samochodow-SdaIr2.jpg)

![Tydzień 19/2007 (07-13.05.2007) [© RVNW - Fotolia.com] Tydzień 19/2007 (07-13.05.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-19-2007-07-13-05-2007-vgmzEK.jpg)

![Gartner: 6 porad dla dyrektorów IT [© Scanrail - Fotolia.com] Gartner: 6 porad dla dyrektorów IT](https://s3.egospodarka.pl/grafika/dyrektorzy-dzialow-IT/Gartner-6-porad-dla-dyrektorow-IT-apURW9.jpg)

![(Nie)bezpieczne hasła dostępu kontra hakerzy [© Scanrail - Fotolia.com] (Nie)bezpieczne hasła dostępu kontra hakerzy](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Nie-bezpieczne-hasla-dostepu-kontra-hakerzy-apURW9.jpg)

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-I-VI-2008-MBuPgy.jpg)

![Wizerunek i tożsamość marki: stwórz własny album [© Minerva Studio - Fotolia.com] Wizerunek i tożsamość marki: stwórz własny album](https://s3.egospodarka.pl/grafika/wizerunek-marki/Wizerunek-i-tozsamosc-marki-stworz-wlasny-album-iG7AEZ.jpg)

![Rekrutacja online w Europie VIII 2008 [© Scanrail - Fotolia.com] Rekrutacja online w Europie VIII 2008](https://s3.egospodarka.pl/grafika/rekrutacja-przez-Internet/Rekrutacja-online-w-Europie-VIII-2008-apURW9.jpg)

![Europa: uzależnienie od Internetu rośnie [© Scanrail - Fotolia.com] Europa: uzależnienie od Internetu rośnie](https://s3.egospodarka.pl/grafika/uzaleznienie-od-internetu/Europa-uzaleznienie-od-Internetu-rosnie-apURW9.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)